Emotet ist eine seit 2014 aktive Malware-Familie, die von einer als Mealybug oder TA542 bekannten Cyberkriminellengruppe betrieben wird. Obwohl sie zunächst als Banking-Trojaner begann, entwickelte sie sich später zu einem Botnet, das sich zu einer der weltweit am weitesten verbreiteten Bedrohungen entwickelte. Emotet verbreitet sich über Spam-E-Mails; sie kann Informationen von kompromittierten Computern exfiltrieren und Malware von Drittanbietern auf sie übertragen. Die Betreiber von Emotet sind bei der Wahl ihrer Ziele nicht sehr wählerisch und installieren ihre Malware sowohl auf Systemen von Einzelpersonen als auch von Unternehmen und größeren Organisationen.

Im Januar 2021 wurde Emotet im Rahmen einer internationalen, von Eurojust und Europol koordinierten Zusammenarbeit von acht Ländern abgeschaltet. Doch trotz dieser Aktion wurde Emotet im November 2021 wieder zum Leben erweckt.

Die wichtigsten Punkte dieses Blogposts

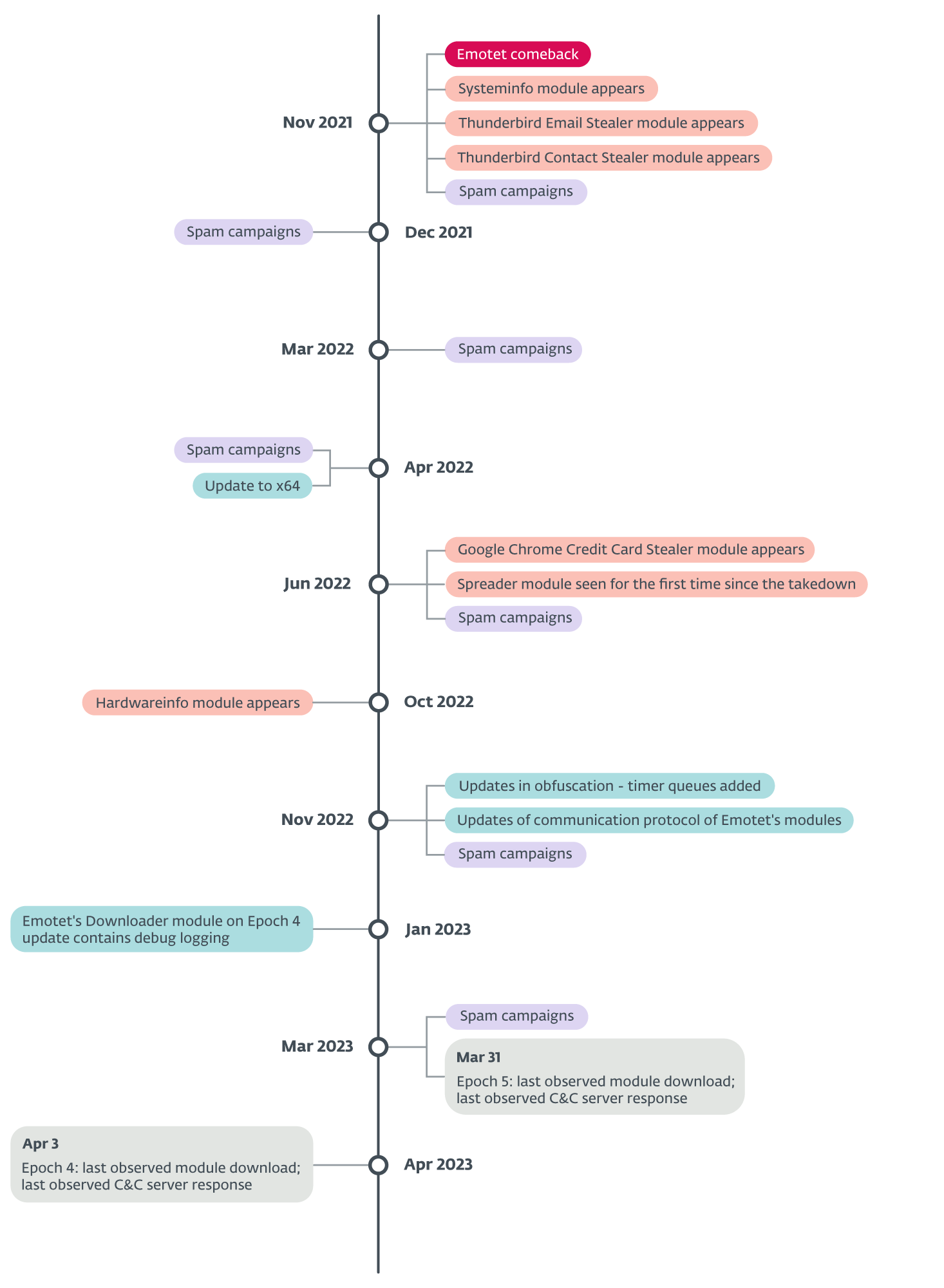

- Emotet hat mehrere Spam-Kampagnen gestartet, seit sie nach ihrer Abschaltung wieder aufgetaucht ist.

- Seitdem hat Mealybug zahlreiche neue Module entwickelt und alle bestehenden Module mehrfach aktualisiert und verbessert.

- Die Betreiber von Emotet haben daraufhin große Anstrengungen unternommen, um die Überwachung und Verfolgung des Botnets zu vermeiden, seit es wieder aufgetaucht ist.

- Derzeit ist Emotet still und inaktiv, wahrscheinlich weil man noch keinen wirksamen neuen Angriffsvektor gefunden hat.

Abbildung 1. Zeitleiste mit interessanten Ereignissen seit der Rückkehr von Emotet

Spam-Kampagnen

Nach dem Comeback Ende 2021, dem mehrere Spam-Kampagnen folgten, setzte sich dieser Trend Anfang 2022 fort, und wir registrierten mehrere Spam-Kampagnen, die von Emotet-Betreibern gestartet wurden. In dieser Zeit verbreitete sich Emotet hauptsächlich über bösartige Microsoft Word- und Microsoft Excel-Dokumente mit eingebetteten VBA-Makros.

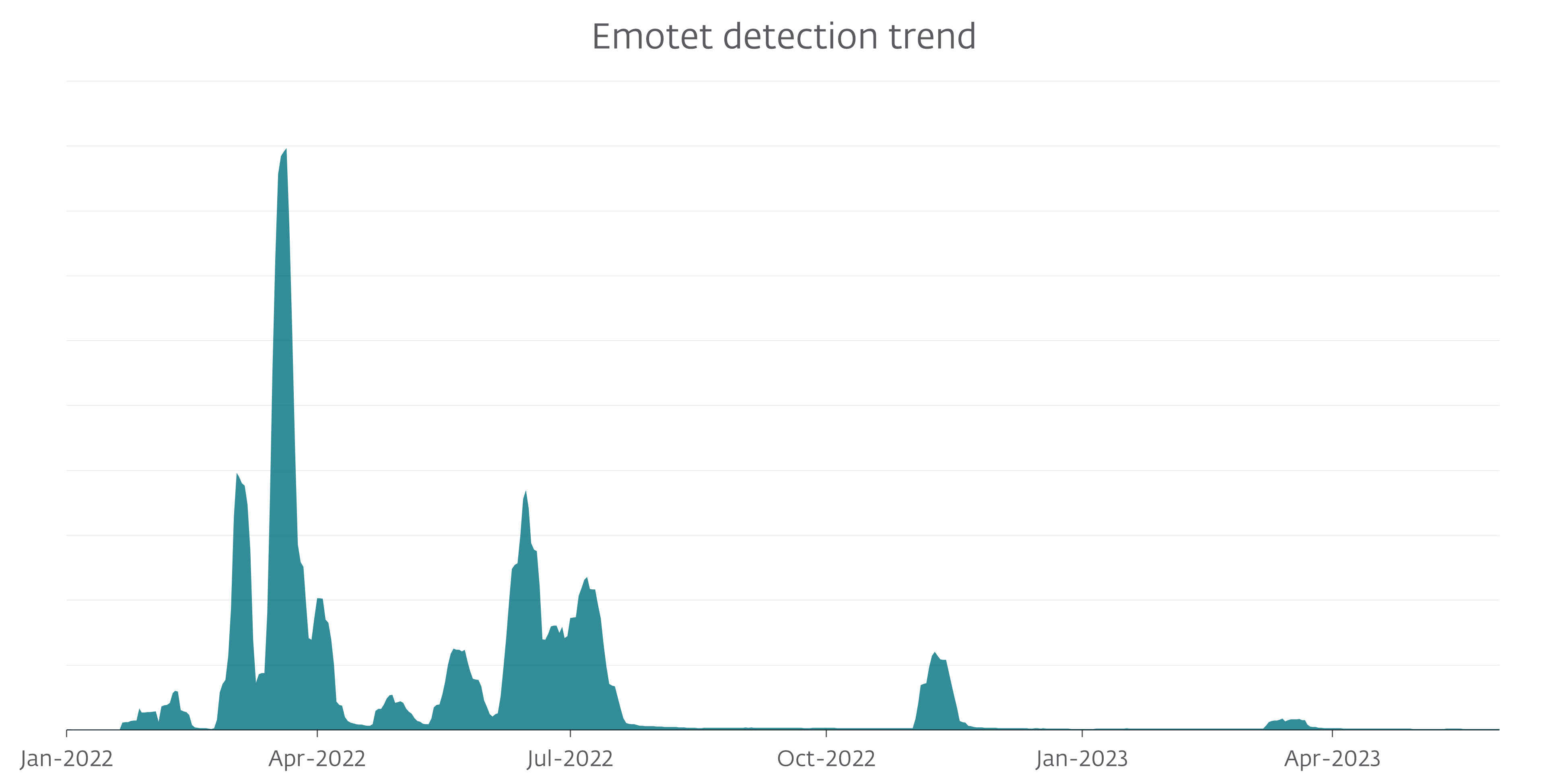

Im Juli 2022 änderte Microsoft das Spiel für alle Malware-Familien wie Emotet und Qbot - die Phishing-E-Mails mit bösartigen Dokumenten als Verbreitungsmethode verwendet hatten - durch die Deaktivierung von VBA-Makros in Dokumenten, die aus dem Internet bezogen wurden. Diese Änderung wurde von Microsoft Anfang des Jahres angekündigt und ursprünglich Anfang April eingeführt, doch wurde das Update aufgrund des Feedbacks der Benutzer zurückgezogen. Die endgültige Einführung erfolgte Ende Juli 2022, und wie in Abbildung 2 zu sehen ist, führte das Update zu einem deutlichen Rückgang der Emotet-Kompromittierungen; im Sommer 2022 konnten wir keine nennenswerten Aktivitäten beobachten.

Abbildung 2. Trend der Emotet-Erkennung, gleitender Siebentagesdurchschnitt

Die Deaktivierung des Hauptangriffsvektors von Emotet veranlasste die Betreiber, nach neuen Wegen zur Kompromittierung ihrer Ziele zu suchen. Mealybug begann, mit bösartigen LNK- und XLL-Dateien zu experimentieren, aber als das Jahr 2022 zu Ende ging, hatten die Emotet-Betreiber Mühe, einen neuen Angriffsvektor zu finden, der genauso effektiv sein würde wie VBA-Makros. Im Jahr 2023 führten sie drei verschiedene Malspam-Kampagnen durch, die jeweils einen etwas anderen Angriffsweg und eine andere Social Engineering-Technik testeten. Der schrumpfende Umfang der Angriffe und die ständigen Änderungen des Ansatzes könnten jedoch darauf hindeuten, dass sie mit den Ergebnissen unzufrieden waren.

Die erste dieser drei Kampagnen fand um den 8. März 2023 statt, als das Emotet-Botnet begann, als Rechnungen getarnte Word-Dokumente mit eingebetteten bösartigen VBA-Makros zu verteilen. Dies war recht merkwürdig, da VBA-Makros von Microsoft standardmäßig deaktiviert wurden, so dass die Opfer keinen eingebetteten bösartigen Code ausführen konnten.

In ihrer zweiten Kampagne zwischen dem 13. und 18. März erkannten die Angreifer diese Schwachstellen anscheinend und verwendeten nicht nur die Antwortkette (angebliche Antworten auf legitime, tatsächlich erfolgte E-Mail-Kommunikation - Erklärung weiter unten), sondern wechselten auch von VBA-Makros zu OneNote-Dateien (ONE) mit eingebetteten VBScripts. Wenn die Opfer die Datei öffneten, wurden sie von etwas begrüßt, das wie eine geschützte OneNote-Seite aussah und sie aufforderte, auf eine Schaltfläche "Anzeigen" zu klicken, um den Inhalt zu sehen. Hinter diesem grafischen Element befand sich ein verstecktes VBScript, das so eingestellt war, dass es die Emotet DLL herunterlud.

Trotz einer OneNote-Warnung, die darauf hinweist, dass diese Aktion zu bösartigen Inhalten führen könnte, neigen Menschen dazu, aus Gewohnheit auf ähnliche Aufforderungen zu klicken, und ermöglichen es den Angreifern so möglicherweise, ihre Geräte zu kompromittieren.

Die letzte in der ESET-Telemetrie beobachtete Kampagne wurde am 20. März gestartet und nutzte den bevorstehenden Fälligkeitstermin der Einkommenssteuer in den Vereinigten Staaten. Die vom Botnet versendeten bösartigen E-Mails gaben vor, von der US-Steuerbehörde Internal Revenue Service (IRS) zu stammen und enthielten eine angehängte Archivdatei namens W-9 form.zip. Die beigefügte ZIP-Datei enthielt ein Word-Dokument mit einem eingebetteten bösartigen VBA-Makro, das das anvisierte Opfer wahrscheinlich aktivieren musste. Neben dieser Kampagne, die speziell auf die USA abzielte, beobachteten wir eine weitere Kampagne, die eingebettete VBScripts und OneNote-Ansätze verwendete und zur gleichen Zeit lief.

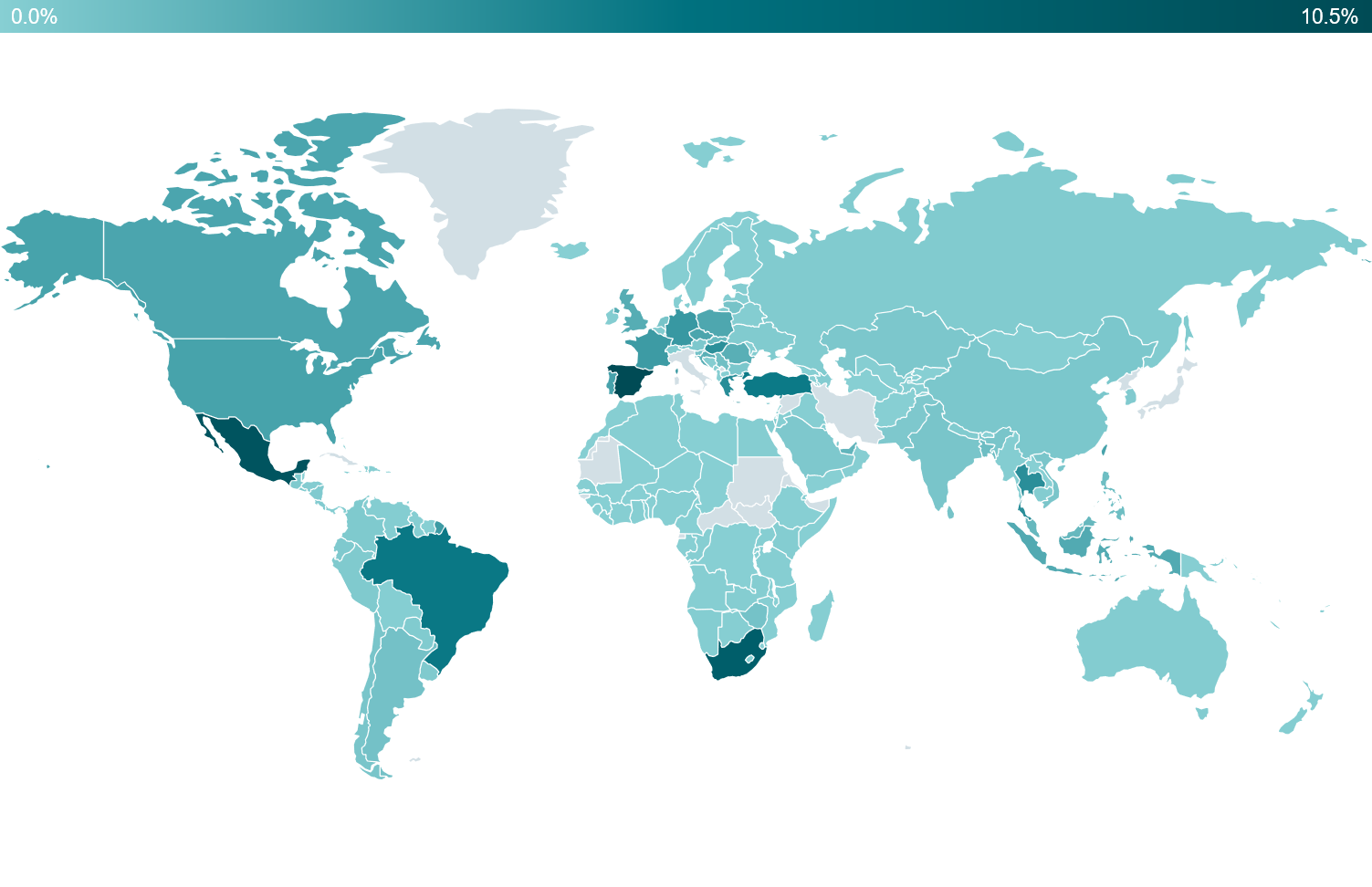

Wie in Abbildung 3 zu sehen ist, waren die meisten der von ESET entdeckten Angriffe auf Japan (43%) und Italien (13%) gerichtet, obwohl diese Zahlen durch die starke ESET-Benutzerbasis in diesen Regionen verzerrt sein könnten. Nach Abzug dieser beiden führenden Länder (um sich auf den Rest der Welt zu konzentrieren) zeigt Abbildung 4, dass auch der Rest der Welt betroffen war, wobei Spanien (5%) an dritter Stelle lag, gefolgt von Mexiko (5%) und Südafrika (4%).

Abbildung 3. Emotet-Erkennungen Januar 2022 - Juni 2023

Abbildung 4. Emotet-Erkennungen Januar 2022 - Juni 2023 (ohne JP und IT)

Verbesserter Schutz und Verschleierungen

Nach seinem Wiederauftauchen erhielt Emotet mehrere Upgrades. Das erste bemerkenswerte Merkmal ist, dass das Botnet sein kryptografisches Schema wechselte. Vor der Zerschlagung verwendete Emotet RSA als primäres asymmetrisches Verfahren, und nach dem Wiederauftauchen begann das Botnet, Kryptografie mit elliptischen Kurven zu verwenden. Derzeit verfügt jedes Downloader-Modul (auch Hauptmodul genannt) über zwei eingebettete öffentliche Schlüssel. Der eine wird für das Elliptische-Kurven-Diffie-Hellman-Schlüsselaustauschprotokoll verwendet, der andere für eine Signaturprüfung - den digitalen Signaturalgorithmus.

Neben der Aktualisierung der Emotet-Malware auf die 64-Bit-Architektur hat Mealybug auch mehrere neue Verschleierungen zum Schutz seiner Module implementiert. Die erste bemerkenswerte Verschleierung ist die Abflachung des Kontrollflusses, die die Analyse und das Auffinden interessanter Teile des Codes in den Modulen von Emotet erheblich verlangsamen kann.

Mealybug implementierte neue und verbesserte auch die Implementierung vieler Randomisierungstechniken, von denen die bemerkenswertesten die Randomisierung der Reihenfolge von Strukturelementen und die Randomisierung von Anweisungen sind, die Konstanten berechnen (Konstanten sind maskiert).

Eine weitere erwähnenswerte Aktualisierung fand im letzten Quartal 2022 statt, als Module begannen, Timer-Warteschlangen zu verwenden. Damit wurden die Hauptfunktion von Modulen und der Kommunikationsteil von Modulen als Callback-Funktion festgelegt, die von mehreren Threads aufgerufen wird, und all dies wird mit der Verflachung des Kontrollflusses kombiniert, bei der der Statuswert, der verwaltet, welcher Codeblock aufgerufen werden soll, von den Threads gemeinsam genutzt wird. Diese Verschleierung stellt ein weiteres Hindernis bei der Analyse dar und erschwert die Verfolgung des Ausführungsflusses noch mehr.

Neue Module

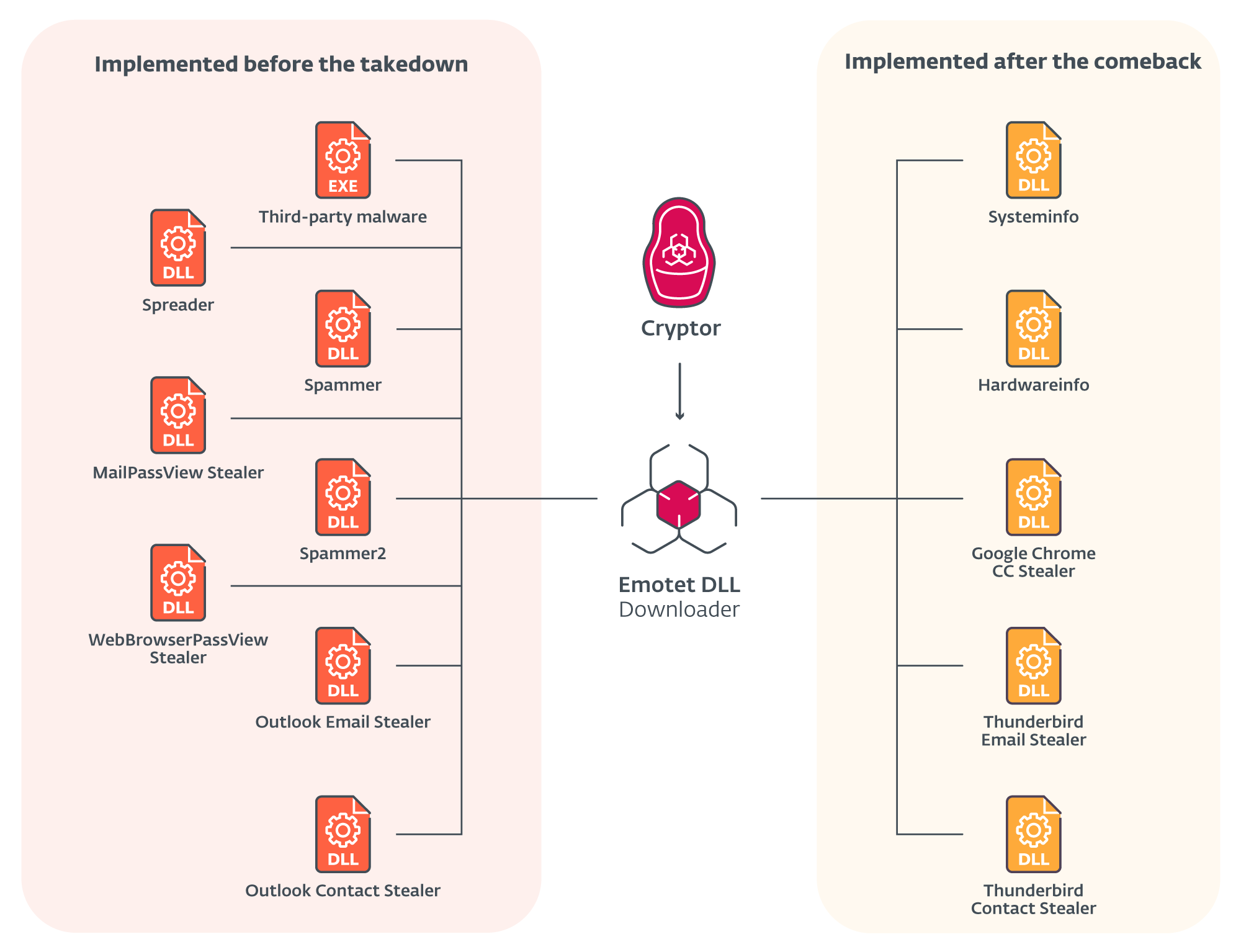

Um weiterhin profitabel und weit verbreitet zu bleiben, implementierte Mealybug mehrere neue Module, die in Abbildung 5 gelb dargestellt sind. Einige von ihnen wurden als Verteidigungsmechanismus für das Botnet entwickelt, andere für eine effizientere Verbreitung der Malware und schließlich ein Modul, das Informationen stiehlt, mit denen das Geld des Opfers gestohlen werden kann.

Abbildung 5. Die am häufigsten verwendeten Module von Emotet. Rot gab es schon vor dem Takedown; gelb erschien nach dem Comeback

Thunderbird Email Stealer und Thunderbird Contact Stealer

Emotet wird über Spam-E-Mails verbreitet, und die Menschen vertrauen diesen E-Mails oft, weil Emotet erfolgreich eine Technik zur Entführung von E-Mail-Threads einsetzt. Vor dem Takedown verwendete Emotet Module, die wir Outlook Contact Stealer und Outlook Email Stealer nennen, die in der Lage waren, E-Mails und Kontaktinformationen aus Outlook zu stehlen. Da jedoch nicht jeder Outlook verwendet, konzentrierte sich Emotet nach dem Takedown auch auf die kostenlose alternative E-Mail-Anwendung Thunderbird.

Emotet kann ein Thunderbird Email Stealer-Modul auf dem angegriffenen Computer installieren, das (wie der Name schon sagt) in der Lage ist, E-Mails zu stehlen. Das Modul durchsucht die Thunderbird-Dateien mit empfangenen Nachrichten (im MBOX-Format) und stiehlt Daten aus mehreren Feldern, darunter Absender, Empfänger, Betreff, Datum und Inhalt der Nachricht. Alle gestohlenen Informationen werden dann zur weiteren Verarbeitung an einen C&C-Server gesendet.

Zusammen mit dem Thunderbird Email Stealer setzt Emotet auch einen Thunderbird Contact Stealer ein, der in der Lage ist, Kontaktinformationen aus Thunderbird zu stehlen. Dieses Modul durchsucht ebenfalls die Thunderbird-Dateien, dieses Mal sowohl nach empfangenen als auch nach gesendeten Nachrichten. Der Unterschied besteht darin, dass dieses Modul nur Informationen aus den Feldern From:, To:, CC: und Cc: extrahiert und einen internen Graphen erstellt, der zeigt, wer mit wem kommuniziert hat, wobei die Knoten Personen sind und es eine Verbindung zwischen zwei Personen gibt, wenn sie miteinander kommuniziert haben. Im nächsten Schritt ordnet das Modul die gestohlenen Kontakte - beginnend mit den Personen, die am meisten miteinander in Verbindung stehen - und sendet diese Informationen an einen C&C-Server.

All diese Bemühungen werden durch zwei zusätzliche Module ergänzt (die bereits vor dem Takedown existierten) - das MailPassView Stealer-Modul und das Spammer-Modul. MailPassView Stealer missbraucht ein legitimes NirSoft-Tool zur Passwortwiederherstellung und stiehlt Anmeldedaten von E-Mail-Anwendungen. Wenn gestohlene E-Mails, Zugangsdaten und Informationen darüber, wer mit wem in Kontakt steht, verarbeitet werden, erstellt Mealybug bösartige E-Mails, die wie eine Antwort auf zuvor gestohlene Konversationen aussehen, und sendet diese E-Mails zusammen mit den gestohlenen Zugangsdaten an das Spammer-Modul, das diese Zugangsdaten verwendet, um bösartige Antworten auf frühere E-Mail-Konversationen über SMTP zu senden.

Google Chrome Credit Card Stealer

Wie der Name schon sagt, stiehlt Google Chrome Credit Card Stealer Informationen über Kreditkarten, die im Google Chrome-Browser gespeichert sind. Zu diesem Zweck verwendet das Modul eine statisch verknüpfte SQLite3-Bibliothek für den Zugriff auf die Datenbankdatei Web Data, die sich normalerweise in %LOCALAPPDATA%\Google\Chrome\User Data\Default\Web Data befindet. Das Modul fragt die Tabelle credit_cards nach name_of_card, expiration_month, expiration_year und card_number_encrypted ab, die Informationen über die im Google Chrome-Standardprofil gespeicherten Kreditkarten enthält. Im letzten Schritt wird der Wert card_number_encrypted mit dem Schlüssel entschlüsselt, der in der Datei %LOCALAPPDATA%\Google\Chrome\User Data\Local State gespeichert ist, und alle Informationen werden an einen C&C-Server gesendet.

Systeminfo und Hardwareinfo Module

Kurz nach der Rückkehr von Emotet, im November 2021, erschien ein neues Modul, das wir Systeminfo nennen. Dieses Modul sammelt Informationen über ein kompromittiertes System und sendet sie an den C&C-Server. Die gesammelten Informationen bestehen aus:

- Output des systeminfo Befehls

- Output des ipconfig /all Befehls

- Output des nltest /dclist: Befehls (im Oktober 2022 entfernt)

- Prozessliste

- Uptime (von GetTickCount) in Sekunden (im Oktober 2022 entfernt)

Im Oktober 2022 veröffentlichten die Betreiber von Emotet ein weiteres neues Modul, das wir Hardwareinfo nennen. Auch wenn es nicht ausschließlich Informationen über die Hardware eines kompromittierten Rechners stiehlt, dient es als ergänzende Informationsquelle zum Systeminfo-Modul. Dieses Modul sammelt die folgenden Daten von dem kompromittierten Rechner:

- Computername

- Username

- Informationen zur Betriebssystemversion, einschließlich Haupt- und Unterversionsnummern

- Session ID

- CPU-Branding

- Informationen über Größe und Nutzung des RAM

Beide Module haben einen Hauptzweck - zu überprüfen, ob die Kommunikation von einem wirklich echt kompromittierten Opfer stammt oder nicht. Emotet war, besonders nach seinem Comeback, ein sehr heißes Thema in der Computersicherheitsbranche und unter Forschern, so dass Mealybug große Anstrengungen unternahm, um sich vor der Verfolgung und Überwachung seiner Aktivitäten zu schützen. Dank der von diesen beiden Modulen gesammelten Informationen, die nicht nur Daten sammeln, sondern auch Anti-Tracking- und Anti-Analyse-Tricks enthalten, wurden Mealybugs Fähigkeiten, echte Opfer von den Aktivitäten von Malware-Forschern oder Sandboxen zu unterscheiden, erheblich verbessert.

Wie geht es weiter?

Laut ESET-Recherchen und Telemetrie sind beide Epochen des Botnets seit Anfang April 2023 ruhig. Derzeit bleibt unklar, ob es sich um eine weitere Urlaubszeit für die Autoren handelt, ob sie neue effektive Infektionsvektoren finden oder ob jemand Neues das Botnet betreibt.

Auch wenn wir die Gerüchte nicht bestätigen können, dass eine oder beide Epochen des Botnetzes im Januar 2023 an jemanden verkauft wurden, haben wir eine ungewöhnliche Aktivität auf einer der Epochen festgestellt. Das neueste Update des Downloader-Moduls enthielt eine neue Funktion, die die inneren Zustände des Moduls protokolliert und seine Ausführung in einer Datei C:\JSmith\Loader (Abbildung 6, Abbildung 7) verfolgt. Da diese Datei vorhanden sein muss, um tatsächlich etwas zu protokollieren, sieht diese Funktion wie eine Debugging-Ausgabe für jemanden aus, der nicht ganz versteht, was das Modul tut und wie es funktioniert. Darüber hinaus verbreitete das Botnetz zu diesem Zeitpunkt auch Spammer-Module, die für Mealybug als wertvoller gelten, da sie diese Module in der Vergangenheit nur auf Computern verwendet haben, die von ihnen als sicher eingestuft wurden.

Abbildung 6. Protokollierung des Verhaltens des Downloader-Moduls

Abbildung 7. Protokollierung des Verhaltens des Downloader-Moduls

Unabhängig davon, welche Erklärung für die Ruhe im Botnet zutrifft, ist Emotet für seine Effektivität bekannt, und seine Betreiber haben sich bemüht, das Botnet wieder aufzubauen und zu pflegen und sogar einige Verbesserungen hinzuzufügen, also verfolgen Sie unseren Blog weiter, um zu sehen, was uns die Zukunft bringen wird.

IoCs

Files

| SHA-1 | Filename | ESET detection name | Description |

|---|---|---|---|

| D5FDE4A0DF9E416DE02AE51D07EFA8D7B99B11F2 | N/A | Win64/Emotet.AL | Emotet Systeminfo module. |

| 1B6CFE35EF42EB9C6E19BCBD5A3829458C856DBC | N/A | Win64/Emotet.AL | Emotet Hardwareinfo module. |

| D938849F4C9D7892CD1558C8EDA634DADFAD2F5A | N/A | Win64/Emotet.AO | Emotet Google Chrome Credit Card Stealer module. |

| 1DF4561C73BD35E30B31EEE62554DD7157AA26F2 | N/A | Win64/Emotet.AL | Emotet Thunderbird Email Stealer module. |

| 05EEB597B3A0F0C7A9E2E24867A797DF053AD860 | N/A | Win64/Emotet.AL | Emotet Thunderbird Contact Stealer module. |

| 0CEB10940CE40D1C26FC117BC2D599C491657AEB | N/A | Win64/Emotet.AQ | Emotet Downloader module, version with timer queue obfuscation. |

| 8852B81566E8331ED43AB3C5648F8D13012C8A3B | N/A | Win64/Emotet.AL | Emotet Downloader module, x64 version. |

| F2E79EC201160912AB48849A5B5558343000042E | N/A | Win64/Emotet.AQ | Emotet Downloader module, version with debug strings. |

| CECC5BBA6193D744837E689E68BC25C43EDA7235 | N/A | Win32/Emotet.DG | Emotet Downloader module, x86 version. |

Network

| IP | Domain | Hosting provider | First seen | Details |

|---|---|---|---|---|

| 1.234.2[.]232 | N/A | SK Broadband Co Ltd | N/A | N/A |

| 1.234.21[.]73 | N/A | SK Broadband Co Ltd | N/A | N/A |

| 5.9.116[.]246 | N/A | Hetzner Online GmbH | N/A | N/A |

| 5.135.159[.]50 | N/A | OVH SAS | N/A | N/A |

| 27.254.65[.]114 | N/A | CS LOXINFO Public Company Limited. | N/A | N/A |

| 37.44.244[.]177 | N/A | Hostinger International Limited | N/A | N/A |

| 37.59.209[.]141 | N/A | Abuse-C Role | N/A | N/A |

| 37.187.115[.]122 | N/A | OVH SAS | N/A | N/A |

| 45.71.195[.]104 | N/A | NET ALTERNATIVA PROVEDOR DE INTERNET LTDA - ME | N/A | N/A |

| 45.79.80[.]198 | N/A | Linode | N/A | N/A |

| 45.118.115[.]99 | N/A | Asep Bambang Gunawan | N/A | N/A |

| 45.176.232[.]124 | N/A | CABLE Y TELECOMUNICACIONES DE COLOMBIA S.A.S (CABLETELCO) | N/A | N/A |

| 45.235.8[.]30 | N/A | WIKINET TELECOMUNICAÇÕES | N/A | N/A |

| 46.55.222[.]11 | N/A | DCC | N/A | N/A |

| 51.91.76[.]89 | N/A | OVH SAS | N/A | N/A |

| 51.161.73[.]194 | N/A | OVH SAS | N/A | N/A |

| 51.254.140[.]238 | N/A | Abuse-C Role | N/A | N/A |

| 54.37.106[.]167 | N/A | OVH SAS | N/A | N/A |

| 54.37.228[.]122 | N/A | OVH SAS | N/A | N/A |

| 54.38.242[.]185 | N/A | OVH SAS | N/A | N/A |

| 59.148.253[.]194 | N/A | CTINETS HOSTMASTER | N/A | N/A |

| 61.7.231[.]226 | N/A | IP-network CAT Telecom | N/A | N/A |

| 61.7.231[.]229 | N/A | The Communication Authoity of Thailand, CAT | N/A | N/A |

| 62.171.178[.]147 | N/A | Contabo GmbH | N/A | N/A |

| 66.42.57[.]149 | N/A | The Constant Company, LLC | N/A | N/A |

| 66.228.32[.]31 | N/A | Linode | N/A | N/A |

| 68.183.93[.]250 | N/A | DigitalOcean, LLC | N/A | N/A |

| 72.15.201[.]15 | N/A | Flexential Colorado Corp. | N/A | N/A |

| 78.46.73[.]125 | N/A | Hetzner Online GmbH - Contact Role, ORG-HOA1-RIPE | N/A | N/A |

| 78.47.204[.]80 | N/A | Hetzner Online GmbH | N/A | N/A |

| 79.137.35[.]198 | N/A | OVH SAS | N/A | N/A |

| 82.165.152[.]127 | N/A | 1&1 IONOS SE | N/A | N/A |

| 82.223.21[.]224 | N/A | IONOS SE | N/A | N/A |

| 85.214.67[.]203 | N/A | Strato AG | N/A | N/A |

| 87.106.97[.]83 | N/A | IONOS SE | N/A | N/A |

| 91.121.146[.]47 | N/A | OVH SAS | N/A | N/A |

| 91.207.28[.]33 | N/A | Optima Telecom Ltd. | N/A | N/A |

| 93.104.209[.]107 | N/A | MNET | N/A | N/A |

| 94.23.45[.]86 | N/A | OVH SAS | N/A | N/A |

| 95.217.221[.]146 | N/A | Hetzner Online GmbH | N/A | N/A |

| 101.50.0[.]91 | N/A | PT. Beon Intermedia | N/A | N/A |

| 103.41.204[.]169 | N/A | PT Infinys System Indonesia | N/A | N/A |

| 103.43.75[.]120 | N/A | Choopa LLC administrator | N/A | N/A |

| 103.63.109[.]9 | N/A | Nguyen Nhu Thanh | N/A | N/A |

| 103.70.28[.]102 | N/A | Nguyen Thi Oanh | N/A | N/A |

| 103.75.201[.]2 | N/A | IRT-CDNPLUSCOLTD-TH | N/A | N/A |

| 103.132.242[.]26 | N/A | Ishan's Network | N/A | N/A |

| 104.131.62[.]48 | N/A | DigitalOcean, LLC | N/A | N/A |

| 104.168.155[.]143 | N/A | Hostwinds LLC. | N/A | N/A |

| 104.248.155[.]133 | N/A | DigitalOcean, LLC | N/A | N/A |

| 107.170.39[.]149 | N/A | DigitalOcean, LLC | N/A | N/A |

| 110.232.117[.]186 | N/A | RackCorp | N/A | N/A |

| 115.68.227[.]76 | N/A | SMILESERV | N/A | N/A |

| 116.124.128[.]206 | N/A | IRT-KRNIC-KR | N/A | N/A |

| 116.125.120[.]88 | N/A | IRT-KRNIC-KR | N/A | N/A |

| 118.98.72[.]86 | N/A | PT Telkom Indonesia APNIC Resources Management | N/A | N/A |

| 119.59.103[.]152 | N/A | 453 Ladplacout Jorakhaebua | N/A | N/A |

| 119.193.124[.]41 | N/A | IP Manager | N/A | N/A |

| 128.199.24[.]148 | N/A | DigitalOcean, LLC | N/A | N/A |

| 128.199.93[.]156 | N/A | DigitalOcean, LLC | N/A | N/A |

| 128.199.192[.]135 | N/A | DigitalOcean, LLC | N/A | N/A |

| 129.232.188[.]93 | N/A | Xneelo (Pty) Ltd | N/A | N/A |

| 131.100.24[.]231 | N/A | EVEO S.A. | N/A | N/A |

| 134.122.66[.]193 | N/A | DigitalOcean, LLC | N/A | N/A |

| 139.59.56[.]73 | N/A | DigitalOcean, LLC | N/A | N/A |

| 139.59.126[.]41 | N/A | Digital Ocean Inc administrator | N/A | N/A |

| 139.196.72[.]155 | N/A | Hangzhou Alibaba Advertising Co.,Ltd. | N/A | N/A |

| 142.93.76[.]76 | N/A | DigitalOcean, LLC | N/A | N/A |

| 146.59.151[.]250 | N/A | OVH SAS | N/A | N/A |

| 146.59.226[.]45 | N/A | OVH SAS | N/A | N/A |

| 147.139.166[.]154 | N/A | Alibaba (US) Technology Co., Ltd. | N/A | N/A |

| 149.56.131[.]28 | N/A | OVH SAS | N/A | N/A |

| 150.95.66[.]124 | N/A | GMO Internet Inc administrator | N/A | N/A |

| 151.106.112[.]196 | N/A | Hostinger International Limited | N/A | N/A |

| 153.92.5[.]27 | N/A | Hostinger International Limited | N/A | N/A |

| 153.126.146[.]25 | N/A | IRT-JPNIC-JP | N/A | N/A |

| 159.65.3[.]147 | N/A | DigitalOcean, LLC | N/A | N/A |

| 159.65.88[.]10 | N/A | DigitalOcean, LLC | N/A | N/A |

| 159.65.140[.]115 | N/A | DigitalOcean, LLC | N/A | N/A |

| 159.69.237[.]188 | N/A | Hetzner Online GmbH - Contact Role, ORG-HOA1-RIPE | N/A | N/A |

| 159.89.202[.]34 | N/A | DigitalOcean, LLC | N/A | N/A |

| 160.16.142[.]56 | N/A | IRT-JPNIC-JP | N/A | N/A |

| 162.243.103[.]246 | N/A | DigitalOcean, LLC | N/A | N/A |

| 163.44.196[.]120 | N/A | GMO-Z com NetDesign Holdings Co., Ltd. | N/A | N/A |

| 164.68.99[.]3 | N/A | Contabo GmbH | N/A | N/A |

| 164.90.222[.]65 | N/A | DigitalOcean, LLC | N/A | N/A |

| 165.22.230[.]183 | N/A | DigitalOcean, LLC | N/A | N/A |

| 165.22.246[.]219 | N/A | DigitalOcean, LLC | N/A | N/A |

| 165.227.153[.]100 | N/A | DigitalOcean, LLC | N/A | N/A |

| 165.227.166[.]238 | N/A | DigitalOcean, LLC | N/A | N/A |

| 165.227.211[.]222 | N/A | DigitalOcean, LLC | N/A | N/A |

| 167.172.199[.]165 | N/A | DigitalOcean, LLC | N/A | N/A |

| 167.172.248[.]70 | N/A | DigitalOcean, LLC | N/A | N/A |

| 167.172.253[.]162 | N/A | DigitalOcean, LLC | N/A | N/A |

| 168.197.250[.]14 | N/A | Omar Anselmo Ripoll (TDC NET) | N/A | N/A |

| 169.57.156[.]166 | N/A | SoftLayer | N/A | N/A |

| 172.104.251[.]154 | N/A | Akamai Connected Cloud | N/A | N/A |

| 172.105.226[.]75 | N/A | Akamai Connected Cloud | N/A | N/A |

| 173.212.193[.]249 | N/A | Contabo GmbH | N/A | N/A |

| 182.162.143[.]56 | N/A | IRT-KRNIC-KR | N/A | N/A |

| 183.111.227[.]137 | N/A | Korea Telecom | N/A | N/A |

| 185.4.135[.]165 | N/A | ENARTIA Single Member S.A. | N/A | N/A |

| 185.148.168[.]15 | N/A | Abuse-C Role | N/A | N/A |

| 185.148.168[.]220 | N/A | Abuse-C Role | N/A | N/A |

| 185.168.130[.]138 | N/A | GigaCloud NOC | N/A | N/A |

| 185.184.25[.]78 | N/A | MUV Bilisim ve Telekomunikasyon Hizmetleri Ltd. Sti. | N/A | N/A |

| 185.244.166[.]137 | N/A | Jan Philipp Waldecker trading as LUMASERV Systems | N/A | N/A |

| 186.194.240[.]217 | N/A | SEMPRE TELECOMUNICACOES LTDA | N/A | N/A |

| 187.63.160[.]88 | N/A | BITCOM PROVEDOR DE SERVICOS DE INTERNET LTDA | N/A | N/A |

| 188.44.20[.]25 | N/A | Company for communications services A1 Makedonija DOOEL Skopje | N/A | N/A |

| 190.90.233[.]66 | N/A | INTERNEXA Brasil Operadora de Telecomunicações S.A | N/A | N/A |

| 191.252.103[.]16 | N/A | Locaweb Serviços de Internet S/A | N/A | N/A |

| 194.9.172[.]107 | N/A | Abuse-C Role | N/A | N/A |

| 195.77.239[.]39 | N/A | TELEFONICA DE ESPANA S.A.U. | N/A | N/A |

| 195.154.146[.]35 | N/A | Scaleway Abuse, ORG-ONLI1-RIPE | N/A | N/A |

| 196.218.30[.]83 | N/A | TE Data Contact Role | N/A | N/A |

| 197.242.150[.]244 | N/A | Afrihost (Pty) Ltd | N/A | N/A |

| 198.199.65[.]189 | N/A | DigitalOcean, LLC | N/A | N/A |

| 198.199.98[.]78 | N/A | DigitalOcean, LLC | N/A | N/A |

| 201.94.166[.]162 | N/A | Claro NXT Telecomunicacoes Ltda | N/A | N/A |

| 202.129.205[.]3 | N/A | NIPA TECHNOLOGY CO., LTD | N/A | N/A |

| 203.114.109[.]124 | N/A | IRT-TOT-TH | N/A | N/A |

| 203.153.216[.]46 | N/A | Iswadi Iswadi | N/A | N/A |

| 206.189.28[.]199 | N/A | DigitalOcean, LLC | N/A | N/A |

| 207.148.81[.]119 | N/A | The Constant Company, LLC | N/A | N/A |

| 207.180.241[.]186 | N/A | Contabo GmbH | N/A | N/A |

| 209.97.163[.]214 | N/A | DigitalOcean, LLC | N/A | N/A |

| 209.126.98[.]206 | N/A | GoDaddy.com, LLC | N/A | N/A |

| 210.57.209[.]142 | N/A | Andri Tamtrijanto | N/A | N/A |

| 212.24.98[.]99 | N/A | Interneto vizija | N/A | N/A |

| 213.239.212[.]5 | N/A | Hetzner Online GmbH | N/A | N/A |

| 213.241.20[.]155 | N/A | Netia Telekom S.A. Contact Role | N/A | N/A |

| 217.182.143[.]207 | N/A | OVH SAS | N/A | N/A |

MITRE ATT&CK techniques

This table was built using version 12 of the MITRE ATT&CK enterprise techniques.

| Tactic | ID | Name | Description |

|---|---|---|---|

| Reconnaissance | T1592.001 | Gather Victim Host Information: Hardware | Emotet gathers information about hardware of the compromised machine, such as CPU brand string. |

| T1592.004 | Gather Victim Host Information: Client Configurations | Emotet gathers information about system configuration such as the ipconfig /all and systeminfo commands. | |

| T1592.002 | Gather Victim Host Information: Software | Emotet exfiltrates a list of running processes. | |

| T1589.001 | Gather Victim Identity Information: Credentials | Emotet deploys modules that are able to steal credentials from browsers and email applications. | |

| T1589.002 | Gather Victim Identity Information: Email Addresses | Emotet deploys modules that can extract email addresses from email applications. | |

| Resource Development | T1586.002 | Compromise Accounts: Email Accounts | Emotet compromises email accounts and uses them for spreading malspam emails. |

| T1584.005 | Compromise Infrastructure: Botnet | Emotet compromises numerous third-party systems to form a botnet. | |

| T1587.001 | Develop Capabilities: Malware | Emotet consists of multiple unique malware modules and components. | |

| T1588.002 | Obtain Capabilities: Tool | Emotet uses NirSoft tools to steal credentials from infected machines. | |

| Initial Access | T1566 | Phishing | Emotet sends phishing emails with malicious attachments. |

| T1566.001 | Phishing: Spearphishing Attachment | Emotet sends spearphishing emails with malicious attachments. | |

| Execution | T1059.005 | Command and Scripting Interpreter: Visual Basic | Emotet has been seen using Microsoft Word documents containing malicious VBA macros. |

| T1204.002 | User Execution: Malicious File | Emotet has been relying on users opening malicious email attachments and executing embedded scripts. | |

| Defense Evasion | T1140 | Deobfuscate/Decode Files or Information | Emotet modules use encrypted strings and masked checksums of API function names. |

| T1027.002 | Obfuscated Files or Information: Software Packing | Emotet uses custom packers to protect their payloads. | |

| T1027.007 | Obfuscated Files or Information: Dynamic API Resolution | Emotet resolves API calls at runtime. | |

| Credential Access | T1555.003 | Credentials from Password Stores: Credentials from Web Browsers | Emotet acquires credentials saved in web browsers by abusing NirSoft’s WebBrowserPassView application. |

| T1555 | Credentials from Password Stores | Emotet is capable of stealing passwords from email applications by abusing NirSoft’s MailPassView application. | |

| Collection | T1114.001 | Email Collection: Local Email Collection | Emotet steals emails from Outlook and Thunderbird applications. |

| Command and Control | T1071.003 | Application Layer Protocol: Mail Protocols | Emotet can send malicious emails via SMTP. |

| T1573.002 | Encrypted Channel: Asymmetric Cryptography | Emotet is using ECDH keys to encrypt C&C traffic. | |

| T1573.001 | Encrypted Channel: Symmetric Cryptography | Emotet is using AES to encrypt C&C traffic. | |

| T1571 | Non-Standard Port | Emotet is known to communicate on nonstandard ports such as 7080. |