Egal ob mittelständischer Handwerksbetrieb oder internationaler Konzern: IT-Sicherheit sollte die Grundlage des gesamten Geschäftsbetriebs bilden. Die meisten betrachten „den Virenscanner“ jedoch lediglich als notwendiges Übel oder Element, das auf Checklisten abgehakt werden muss. Sei es für eine Cyberversicherung oder Zertifizierung. Im schlimmsten Fall wird das Häkchen jedoch schon gesetzt, sobald auf Windows Systemen der Microsoft Defender Dienst läuft oder auf dem Linux Server ein ClamAV installiert wurde.

IT-Security ist mittlerweile aber viel mehr als der genannte Virenscanner - und das ist auch notwendig. Laut Statista gaben etwa die Hälfte aller befragten Unternehmen in Deutschland an, bereits Opfer von Cyberattacken geworden zu sein. Angesichts der sich ständig verändernden Bedrohungslage durch private Cybercrime-Akteure, digitale Industriespione oder gar staatlich organisierte Angreifer wundert das wenig. Die Sicherheit und Integrität der IT muss ein durch alle Mitarbeiter- und Entscheiderebenen gelebter Prozess sein. Dazu gehören klare Verantwortlichkeiten, Ablaufpläne und regelmäßige Übungen, sowie Schulungen. Einen Teil des Konzepts kann Technologie abdecken. Hier kommen Software-Lösungen ins Spiel (wie Virenscanner), aber auch notwendige Security-Erweiterungen für die gesamte IT-Kette, inklusiver aller Endpoints, Server, dem Netzwerk als solchem, aber auch der verwendeten Cloud-Anwendungen und -plattformen. Das Thema ist komplex, und wir möchten helfen, ihm etwas den Schrecken zu nehmen und Licht ins vermeintliche Dunkel zu bringen.

Im heutigen Teil dreht sich daher alles um die Einführung der Begrifflichkeiten zu EDR, XDR und MDR.

EDR

Die Abkürzung EDR steht für „Endpoint Detection & Response“, englisch für „Endpunkt Erkennung und Reaktion“. Als Endpunkte oder Endpoints versteht man im Netzwerk mehr oder weniger alle Geräte mit eigener Netzwerkadresse. Das können also klassische Arbeitsrechner und Laptops, aber auch Server oder mobile Geräte, wie Smartphones und Tablets sein. Drucker, Telefonanlagen und IoT-Geräte zählen selbstverständlich auch dazu.

Auffälliges Verhalten von Endpoints kann mit einer EDR Lösung erkannt werden. Dazu zählen Virenwarnungen der lokal installierten Schutzlösungen, aber auch verdächtiges Netzwerkverhalten. Zu letzterem zählen etwa Kontaktaufnahmen zu Command & Control Servern im Internet oder Einwahlversuche auf verschiedenen anderen Netzwerkgeräten eines Clients. Reine EDR Lösungen beschränken sich hierbei jedoch auf das Reporting und Logging, während die Reaktion auf eventuelle Sicherheitsvorfälle auf den Endpoint „ausgelagert“ wird. Dazu gehört zum Beispiel, verdächtige Software in Quarantäne zu nehmen.

Ein berühmtes Beispiel für die Beschränkungen und Fallstricke reiner EDR, ist der Datendiebstahl bei der US-Handelskette „Target“ im Jahre 2013, bei dem 110 Millionen Kundendaten gestohlen wurden. Zwar haben die eingesetzten Endpoint Security Lösungen damals entsprechende Alarme ausgelöst, allerdings wurden damit „lediglich“ die Logfiles der EDR Lösung befüllt. Automatische Aktionen waren nicht vorgesehen oder konfiguriert, weswegen nahezu ungehindert datenstehlende Malware installiert werden konnte.

Die Effektivität steht und fällt also mit der korrekten Konfiguration der Lösung (wie so oft). Gleichzeitig erkennt man schnell die Limits einer reinen EDR Installation, die für sich machtlos scheint.

XDR

EDR allein reicht also nicht aus. Was tun? Im Zeitalter nahezu unbegrenzter Datenquellen und deren Vernetzung liegt es geradezu nahe, sich diese auch für die Verbesserung der Schutzmaßnahmen einzusetzen. Hier kommen moderne „Extended Detection and Response“ (also "erweiterte") Lösungen zum Einsatz. Nahezu alle namhaften Hersteller haben eine solche für ihre Businesskunden im Portfolio. Die Idee dabei ist, die Möglichkeiten, die man mit Endpoint Security und EDR Lösungen bereits hat, mit den Informationen der Hersteller und deren anderer Kunden, sowie einer breiten Auswahl an Machine Learning Algorithmen über die Cloud abzugleichen. So können verdächtige Aktivitäten innerhalb, aber auch außerhalb, des eigenen Netzwerks in Rekordzeit erkannt werden.

Die gesammelten Daten werden analysiert und korreliert, was ihnen Sichtbarkeit und Kontext verleiht und auch ausgeklügelte, zielgerichtete Bedrohungen (APT) aufdeckt. Anschließend werden die Bedrohungen priorisiert, analysiert und sortiert, um Security-Zwischenfälle und somit auch Datenverluste zu verhindern.

XDR Lösungen verbessern die Erkennung von Malware und die automatischen Antivirus-Funktionen gegenüber „einfachen“ EDR Systemen. Sie erweitern außerdem die EDR-Fähigkeiten dahingehend, dass nun frühzeitig und proaktiv Sicherheitsbedrohungen identifiziert werden können.

Sie verhelfen also Unternehmen zu einem höheren Maß an Cyber-Bewusstsein und ermöglichen es den Cyber-Sicherheitsteams, Sicherheitslücken zu erkennen und zu beseitigen. Gerade in hybriden Umgebungen aus lokalem Netzwerk, Heimarbeitsplätzen und Clouddiensten sind XDR Lösungen das Tool der Wahl.

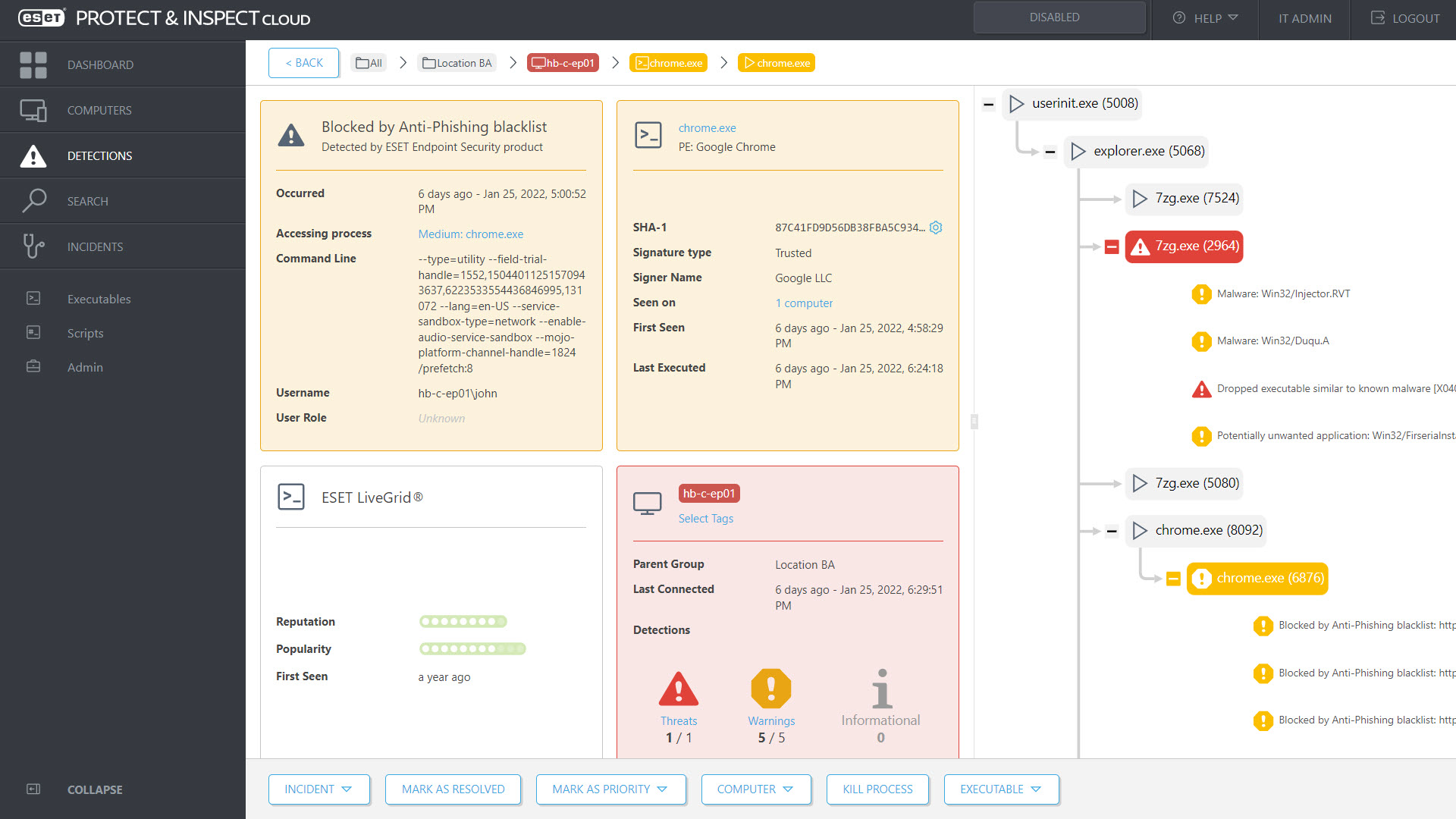

Abbildung 1: Alle Informationen, detailliert an einem Ort. Ein Segen für Admins und Forensiker!

MDR

MDR steht im IT-Security Kontext für „Managed Detection and Response”, was das Konzept dahinter schon recht gut zusammenfasst. Denn nicht jedes Unternehmen ist groß genug, um sich Administratoren-Teams leisten zu können oder zu wollen. Die Idee, das Thema IT-Infrastruktur (und damit auch IT-Security) auszulagern, findet immer mehr Anhänger – und das auch zu Recht. Spezialisierte, sogenannte Managed Services Provider (MSP) oder auch Managed Security Services Provider (MSSP) bieten kostengünstige Gesamtpakete für die IT, sinnvolle Cloudkonzepte und deren Verwaltung an.

Ein eigenes Team an Experten beschäftigen zu wollen, endet aufgrund des Fachkräftemangels schnell in einem „Bieterrennen“. Laut Statista sind im Jahr 2021 in Deutschland allein rund 6,2 Milliarden Euro für IT-Security ausgegeben worden. 2025 sollen die Investitionen bereits bei 8,9 Milliarden Euro angelangt sein. Das beinhält jedoch keine IT-Gehälter! Gut also, dass es die kostengünstigen MSP-Spezialisten gibt. Gut für die Spezialisten, dass es MDR Lösungen gibt, die ihnen erlauben, die (hybriden) Systeme der Kundschaft bequem zu verwalten und abzusichern.

Alle Funktionen und Möglichkeiten von XDR-Lösungen stehen hier cloudbasiert zur Verfügung. Für MSP und deren Kunden ebenfalls nicht uninteressant: Die Lizenzen lassen sich bequem, transparent und flexibel auf die Bedürfnisse der Kunden anpassen, sodass weder beim Budget noch bei der Sicherheit Abstriche gemacht werden müssen.

Fazit

Alle Detection & Response Lösungen haben eine große Gemeinsamkeit – sie alle schaffen Sichtbarkeit! Nichts ist schlimmer, als einen unsichtbaren Feind bekämpfen zu wollen, Budgets aufgrund von Mutmaßungen erstellen zu wollen oder erst von Kunden oder Presse darauf aufmerksam gemacht zu werden, dass es einen Sicherheitsvorfall im eigenen Unternehmen gab – von Lösegeldforderungen durch Ransomware ganz zu schweigen!

Aber selbst wenn es ausgeklügelte Angreifer doch geschafft haben sollten, an allen (automatisierten) Verteidigungsmaßnahmen vorbeizukommen, können EDR/XDR/MDR Lösungen noch von unschätzbarem Wert sein: In der forensischen Arbeit, bei der es darum herauszufinden, wie Cyberkriminelle ins Netzwerk eindringen konnten, ist die Vielzahl an gesammelten Daten und die grafische Aufbereitung der Historie enorm wichtig!

IT-Security ist eben kein abzuschließendes Projekt – es ist ein sich ständig verändernder Prozess, der ständig angepasst und überprüft werden muss. EDR, XDR und MDR Lösungen sind dabei zwar nicht das alleinige Heilmittel, aber doch ein enorm wichtiger Baustein.

In wenigen Wochen folgt hier auf WeLiveSecurity der zweite Teil der Reihe, der anhand eines typischen Infektionsverlaufs zeigt, wie wertvoll genau Detection and Response Lösungen im Kampf gegen Cybercrime sind.

-

Haben Sie Fragen und Anregungen zu diesem, anderen oder zukünftigen Themen, die Sie gern betrachtet sehen wollen? Dann nutzen Sie gern die Kommentarfunktion unter diesem Artikel oder nutzen unser Kontaktformular!