Cybersicherheitsexperten sind sich sicher, dass Cyberangriffe heutzutage zu den erwartbaren Begleiterscheinungen von militärischen, politischen und wirtschaftlichen Konflikten gehören und dazu dienen Ziele zu erreichen oder durch Täuschung strategischen Druck auszuüben. Es spielt dabei keine Rolle, ob die Angriffe direkt oder durch Stellvertreter ausgeübt werden. Beim Krieg in der Ukraine ist deswegen auch die Cyberkriegsführung im Fokus, sowohl in der Vergangenheit als auch in der Gegenwart.

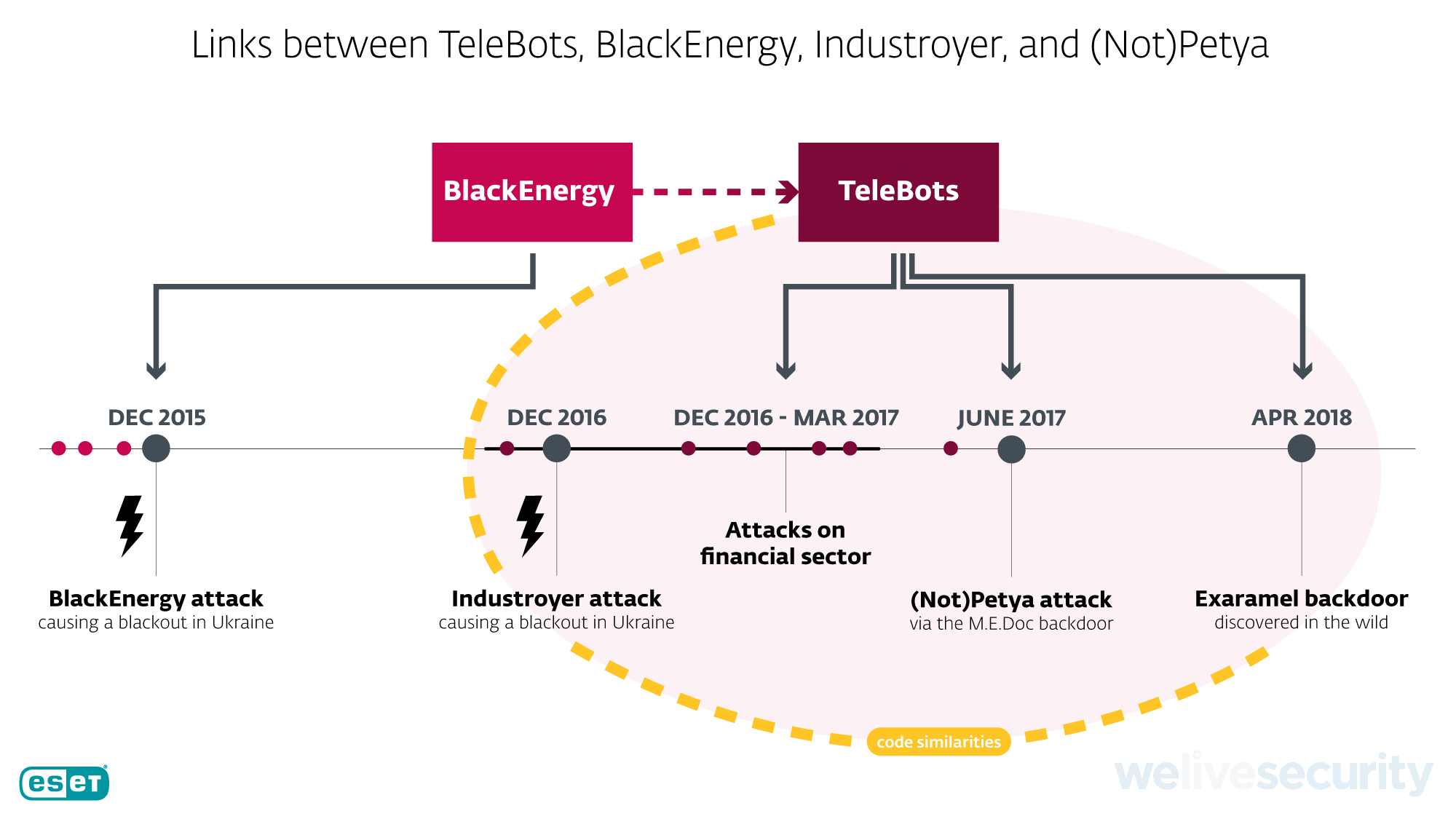

Spätestens seit 2014 sind Unternehmen in der Ukraine, oder solche mit ukrainischem Netzzugang, Opfer von Malware wie BlackEnergy, TeleBots, GreyEnergy, Industroyer, NotPetya, Exaramel geworden. Allein im Jahr 2022 waren es WhisperGate, HermeticWiper, IsaacWiper und CaddyWiper. In allen Fällen (mit Ausnahme der letzten vier), entdeckte die Cybersicherheits-Community diverse Code-Ähnlichkeiten. Gemeinsame Befehls- und Kontrollinfrastrukturen, Malware Ausführungsketten und andere Hinweise, um alle Malware-Samples einer APT-Gruppe zuordnen zu können – der Sandworm-Gruppe.

Wer ist Sandworm?

Den Namen „Sandworm“ wählten die Sicherheitsforscher von iSIGHT Partners, die 2014 in den Binaries der BlackEnergy-Malware Hinweise auf Frank Herberts Roman Dune entdeckten. Zu dieser Zeit präsentierten ESET-Forscher auf einer Virus-Bulletin-Konferenz ihre Erkenntnisse über mehrere gezielte BlackEnergy-Angriffe in der Ukraine und in Polen. Außerdem entdeckten sie auch die gleichen unverkennbaren Hinweise im Code: arrakis02, houseatreides94, BasharoftheSardaukars, SalusaSecundus2, und epsiloneridani0.

Zwar gab es einige Spekulationen darüber, dass es sich bei Sandworm um eine aus Russland heraus agierende Gruppe handeln müsse. Aber es dauerte bis ins Jahr 2020, bis das US-Justizministerium Sandworm konkret als die Militäreinheit 74455 der Hauptverwaltung für Aufklärung (GRU) des russischen Militärnachrichtendienstes identifizierte. Dieser soll in einem Gebäude im Moskauer Stadtteil Chimki residieren, welches umgangssprachlich „der Turm“ genannt wird.

Abbildung 1: Der Turm in der Kirova-Straße 22, der vom US-Justizministerium als Standort der GRU-Einheit 74455 identifiziert wurde (Bildquelle)

In seinem Buch über Sandworm erzählt der Journalist Andy Greenberg von seinem Spaziergang entlang des Moskauer Kanals: "Mit meinem Rücken zum Kanal stand der Turm direkt über mir, abgeschirmt von einem hohen Eisenzaun auf einem steilen Hügel. Ich konnte keine einzige menschliche Gestalt durch die Fenster erkennen, ohne ein Fernglas zu benutzen, was ich mich jedoch nicht traute. Mir wurde schlagartig klar, dass ich den Hackern, die ich nun schon seit zwei Jahren verfolgte, wahrscheinlich niemals näher kommen würde.“

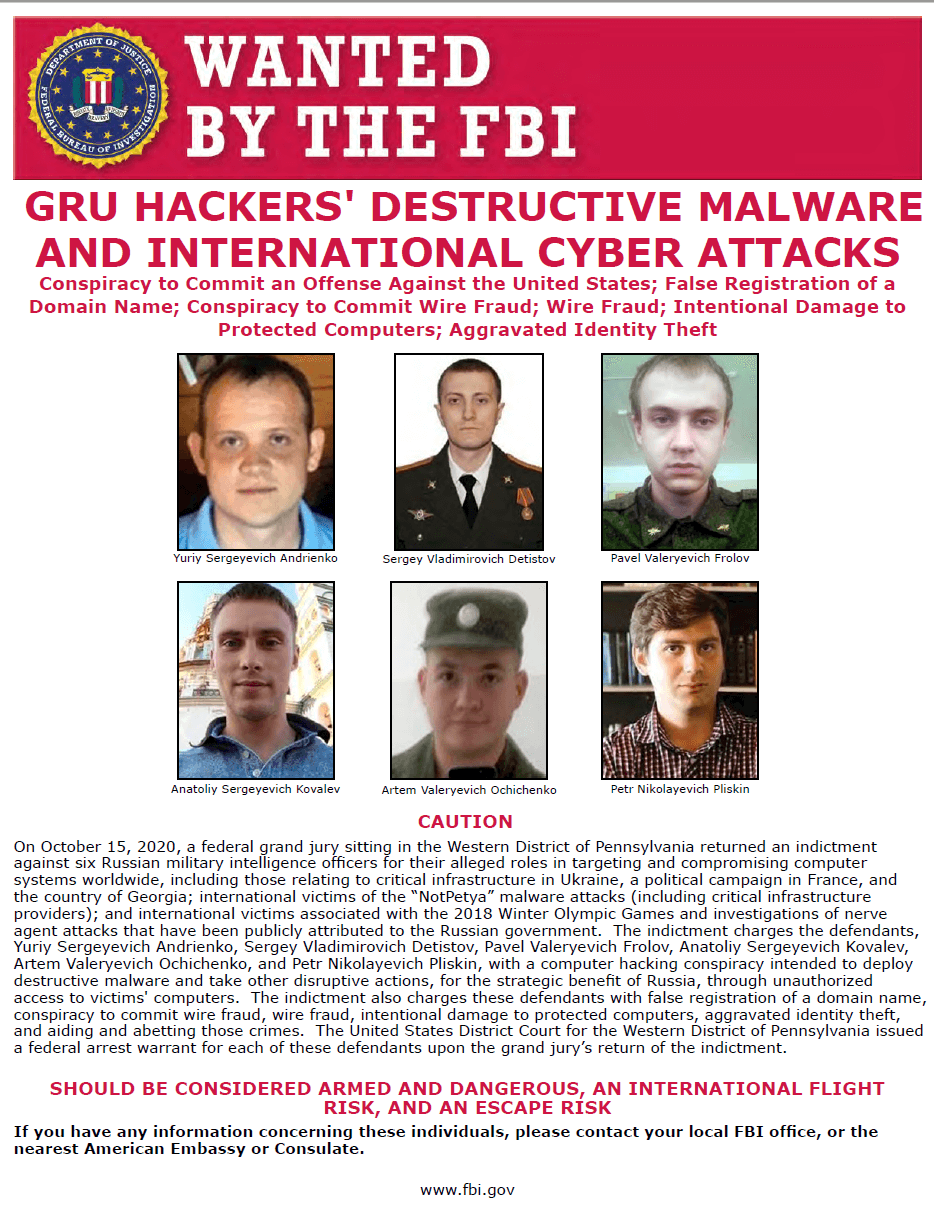

In der Anklageschrift des US-Justizministeriums aus dem Jahr 2020, die das Geheimnis über Sandworm lüftete, wurden auch sechs Beamte der Einheit 74455 genannt: Yuriy Sergeyevich Andrienko, Sergey Vladimirovich Detistov, Pavel Valeryevich Frolov, Anatoliy Sergeyevich Kovalev, Artem Valeryevich Ochichenko, and Petr Nikolayevich Pliskin.

Abbildung 2: Fahndungsplakat für sechs Mitglieder der GRU-Einheit 74455 (Bildquelle: FBI)

Eine Anklageschrift des US-Justizministeriums von 2018 benannte drei weitere Offiziere der Einheit 74455: Aleksandr Vladimirovich Osadchuk, Aleksey Aleksandrovich Potemkin und Anatoliy Sergeyevich Kovalev.

Da es unwahrscheinlich ist, dass diese Beamten jemals vor ein US-Gericht gestellt werden, ist es auch unwahrscheinlich, dass die Staatsanwaltschaft jemals Beweise für die Anklage vorlegen kann. Dies bedeutet, dass die Zurechnung einiger bösartiger Kampagnen zu Sandworm allein auf Basis dieser Anklagen geschieht. An den Stellen, an denen die beiden Anklageschriften Informationen aus veröffentlichten Malware-Analysen enthalten, die den Untergruppen von Sandworm (BlackEnergy, TeleBots und GreyEnergy) zuzuordnen sind, erfolgt die Attribution von Angriffen auf einer wesentlich besseren Grundlage.

Sandworm mischt überall mit

Die hohe Anzahl von bösartigen Kampagnen und Malware, die im Laufe der Jahre mit Sandworm in Verbindung gebracht wurden, lässt sich nur schwer zusammenfassen. Diese folgende „Liste“ gibt zumindest einen groben Überblick über die ausgefeilten Fähigkeiten dieser Bedrohungsgruppe.

BlackEnergy: Von DDoS-Angriffen bis zu industriellen Kontrollsystemen (2007-2015)

Die ersten Hinweise auf die Existenz von BlackEnergy stammen aus dem Jahr 2007, als Forscher von Arbor Networks ein neues Botnet entdeckten, das von russischen Hackern genutzt wurde, um verteilte Denial-of-Service-Angriffe (DDoS) gegen russische Ziele durchzuführen. Als russische Truppen 2008 in Georgien einmarschierten, wurde BlackEnergy genutzt, um georgische Websites mit DDoS-Angriffen anzugreifen.

Im Jahr 2010 veröffentlichte Dell SecureWorks die Analyse einer komplett neu geschriebenen Version der Malware BlackEnergy2. Sie brachte neue Fähigkeiten mit, um sich als Rootkit zu verstecken, Spam zu versenden, Bankdaten zu stehlen und Dateisysteme zu zerstören.

Im Jahr 2014 entdeckte ESET dann eine Variante der Malware, die aufgrund ihres „geringeren Umfangs“ BlackEnergy Lite genannt wurde. BlackEnergy Lite kann willkürlichen Code ausführen und Daten von Festplatten stehlen. Mit einer Kombination der normalen und der Lite-Version griffen die BlackEnergy-Hinterleute über hundert Ziele in Polen und der Ukraine an, darunter auch Regierungsorganisationen.

Beim nächsten Mal tauchte BlackEnergy im November 2015 auf. ESET beobachtete damals, dass die Malware es eine zerstörerische KillDisk-Komponente an ukrainische Medienunternehmen auslieferte. KillDisk ist ein allgemeiner Erkennungsname für Malware, die Dokumente mit zufälligen Daten überschreibt und das Betriebssystem nicht mehr bootfähig macht.

Einen Monat später, im Dezember 2015, entdeckte ESET eine weitere KillDisk-Variante bei Stromversorgern, die offenbar Funktionen zur Sabotage bestimmter industrieller Kontrollsysteme enthielt. ESET entdeckte auch SSHBearDoor, einen Backdoor-SSH-Server, der als Alternative zu BlackEnergy eingesetzt wird, um einen ersten Zugang zu Systemen zu erhalten. Mit diesem dreiteiligen Toolset verursachte BlackEnergy am 23. Dezember 2015 einen vier- bis sechsstündigen Stromausfall für rund 230.000 Menschen in der Region Iwano-Frankiwsk in der Ukraine. Zum ersten Mal in der Geschichte, hatte es ein Cyberangriff geschafft, ein Stromversorgungssystem zu unterbrechen.

TeleBots greift Finanzinstitute an (2016)

ESET-Forscher entdeckten TeleBots, einen Nachfolger von BlackEnergy, der auf Finanzinstitute in der Ukraine abzielte. TeleBots wurde nach dem Missbrauch der Telegram Bot API benannt, um die Kommunikation zwischen den Angreifern und den kompromittierten Computern als HTTP(S)-Verkehr zu einem legitimen Server zu tarnen - api.telegram.org. Die Malware-Betreiber richteten Telegram-Konten ein, von denen aus Befehle an kompromittierte Geräte gesendet werden konnten. ESET-Forscher fanden ein Telegram-Konto, das einem Angreifer gehörte.

Als letzte Stufe dieser Angriffe setzte TeleBots eine zerstörerische KillDisk-Variante ein, die Dateien nicht löschte, sondern durch neue Dateien ersetzte, die eine von zwei Zeichenfolgen enthielten: mrR0b07 oder fS0cie7y – eine Anspielung auf die Fernsehserie Mr. Robot.

ESET entdeckte auch gefälschte KillDisk-Ransomware-Varianten, die sowohl Windows- als auch Linux-Rechner verschlüsseln konnten. Nach der Verschlüsselung waren die Linux-Rechner nicht mehr startfähig und zeigten eine Lösegeldforderung in Höhe von 222 Bitcoin an, was zu diesem Zeitpunkt etwa 250.000 US-Dollar entsprach.

Wenn die Opfer die Lösegeldforderungen zahlten, konnten die Angreifer die Dateien aufgrund eines absichtlichen Fehlers im Verschlüsselungsschema nicht entschlüsseln. Die ESET-Forscher fanden eine Schwachstelle in der Verschlüsselung der Linux-Version der Ransomware, die eine Wiederherstellung zwar sehr schwierig, aber möglich macht.

Industroyer: Stromausfall in Kiew (2016)

Am 17. Dezember 2016, fast ein Jahr nach dem ersten Stromausfall in der Ukraine, kam es zu einem zweiten Stromausfall. Für etwa eine Stunde fiel der Strom in einem Teil der ukrainischen Hauptstadt Kiew aus. ESET-Forscher analysierten damals die neue Malware und nannten sie Industroyer.

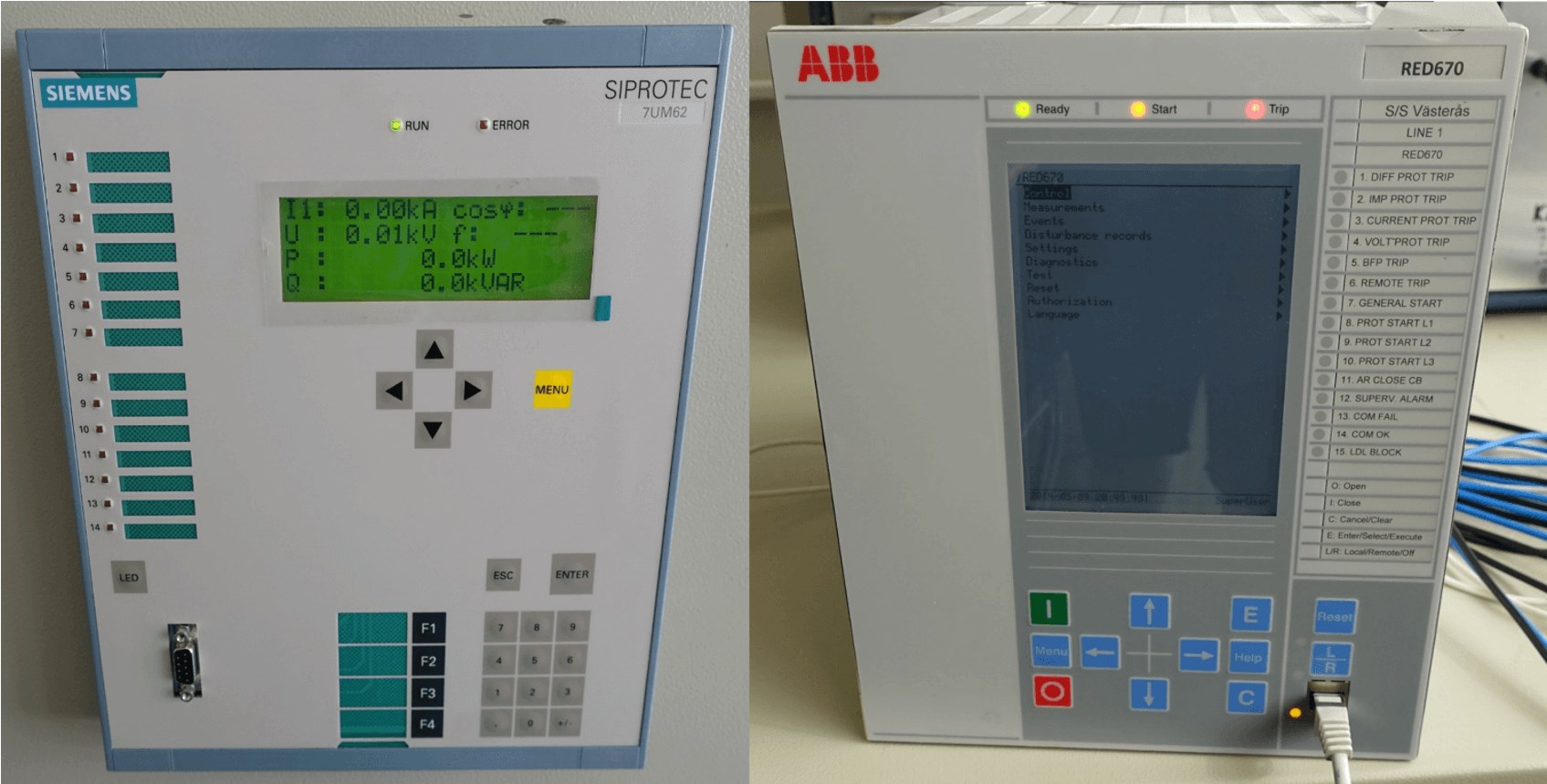

Industroyer ist einzigartig in seiner Fähigkeit, mehrere industrielle Kommunikationsprotokolle zu sprechen, die weltweit in kritischen Infrastruktursystemen für die Strom-, Wasser- und Gasversorgung und die Transportkontrolle verwendet werden. Weil diese Protokolle vor Jahrzehnten entwickelt wurden und für den Einsatz in Offline-Systemen gedacht waren, stand die Sicherheit bei ihrer Entwicklung nicht an erster Stelle. Sobald Industroyer Zugang zu den Systemen mit diesen Protokollen hatte, war es ein leichtes Spiel, die elektrischen Umspannwerke direkt zu steuern und den Strom abzuschalten.

Um die eigenen Spuren nach einem Angriff zu beseitigen, machte das Wiper-Modul von Industroyer Systeme unbootbar und erschwerte die Wiederherstellung, indem es systemkritische Registrierungsschlüssel löschte und Dateien überschrieb. Zum Zeitpunkt dieser Entdeckung konnte keine Verbindung zwischen Industroyer und BlackEnergy festgestellt werden.

Abbildung 3: Schutzrelais für elektrische Umspannwerke – Industroyer spricht die Sprache dieser Hardware

US-Präsidentschaftswahlkampf (2016)

Nach einem Jahr intensiver politischer Duelle zwischen Donald Trump und Hillary Clinton um die US-Präsidentschaft gerieten zwei GRU-Einheiten ins Visier, weil sie in Clintons Wahlkampf eingriffen. Laut einer Anklageschrift des Justizministeriums stand die Einheit 26165 hinter einem Cyberangriff auf die Mitglieder von Clintons Wahlkampfteam, die Netzwerke des Demokratischen Kongress-Kampagnenkomitees und des Demokratischen Nationalkomitees, bei dem Daten und E-Mails gestohlen wurden.

Einheit 74455 unterstützte dann gezielte Veröffentlichung von Dokumenten und E-Mails, die bei diesen Hacks gestohlen wurden. Die Angreifer handelten mit den fiktiven Pseudonymen DCLeaks und Guccifer 2.0 an, in Anspielung auf den ursprünglichen Guccifer, der 2013 ebenfalls E-Mails von Clinton leakte.

Französische Präsidentschaftswahlen (2017)

Laut der Anklageschrift des US-Justizministeriums führte Sandworm zwischen April und Mai 2017 ebenfalls sieben Spearphising-Kampagnen gegen die französischen Präsidentschaftswahlen durch. Es wurden mehr als 100 Mitglieder von Emmanuel Macrons Partei La République En Marche, sowie andere politische Parteien und lokale Regierungsstellen angegriffen. Die Angreifer richteten ein gefälschtes Social-Media-Konto ein, um die von En Marche gestohlenen Dokumente zu veröffentlichen.

TeleBots-Ransomware-Angriffe als Vorläufer von NotPetya (2017)

Der berüchtigte NotPetya-Angriff (auch bekannt als Diskcoder.C) war Teil einer Reihe von Ransomware-Angriffen, die in der Ukraine von TeleBots durchgeführt wurden. Im Jahr 2017 entdeckte ESET aktualisierte Versionen der TeleBots-Tools zusammen mit zwei Ransomware-Versionen, die bei Angriffen auf Finanzinstitute in der Ukraine verwendet wurden.

Im März entdeckte ESET die erste TeleBots-Ransomware (Filecodr.NKH), die alle Dateien verschlüsselte (mit Ausnahme derer, die sich im Verzeichnis C:\Windows befinden).

Eine Woche nach dem Ausbruch von WannaCryptor entdeckte ESET dann die zweite TeleBots-Ransomware – Filecoder.AESNI.C (alias XData). Der Name dieser Ransomware ist abgeleitet von ihrem Vorgehen, nämlich der Überprüfung, ob ein Computer den Advanced Encryption Standard New Instructions (AES-NI) unterstützt – eine Reihe von Hardwareanweisungen, die die AES-Verschlüsselung und -Entschlüsselung beschleunigen.

ESET hat ein Entschlüsselungstool für die Ransomware Filecoder.AESNI veröffentlicht.

NotPetya-Angriff (2017)

Einen Monat nach dem berüchtigten WannaCryptor-Angriff, im Juni 2017, griff NotPetya Organisationen in der Ukraine an und verbreitete sich schnell weltweit mit wurmähnlichen Fähigkeiten über verbundene Netzwerke. Genau wie WannaCryptor verbreitete sich auch NotPetya über eine Sicherheitslücke namens EternalBlue. Diese Sicherheitslücke wurde angeblich von der Nationalen Sicherheitsbehörde der Vereinigten Staaten entwickelt und dann von der Hackergruppe Shadow Brokers gestohlen und ins Internet gestellt. EternalBlue zielt auf eine kritische Schwachstelle in einer veralteten Version von Microsoft‘s Server Message Block (SMB)-Implementierung ab, die hauptsächlich für die Datei- und Druckerfreigabe in Unternehmensnetzwerken verwendet wird. NotPetya verbreitete sich auch über die EternalRomance-Sicherheitslücke, die von Shadow Brokers veröffentlicht wurde.

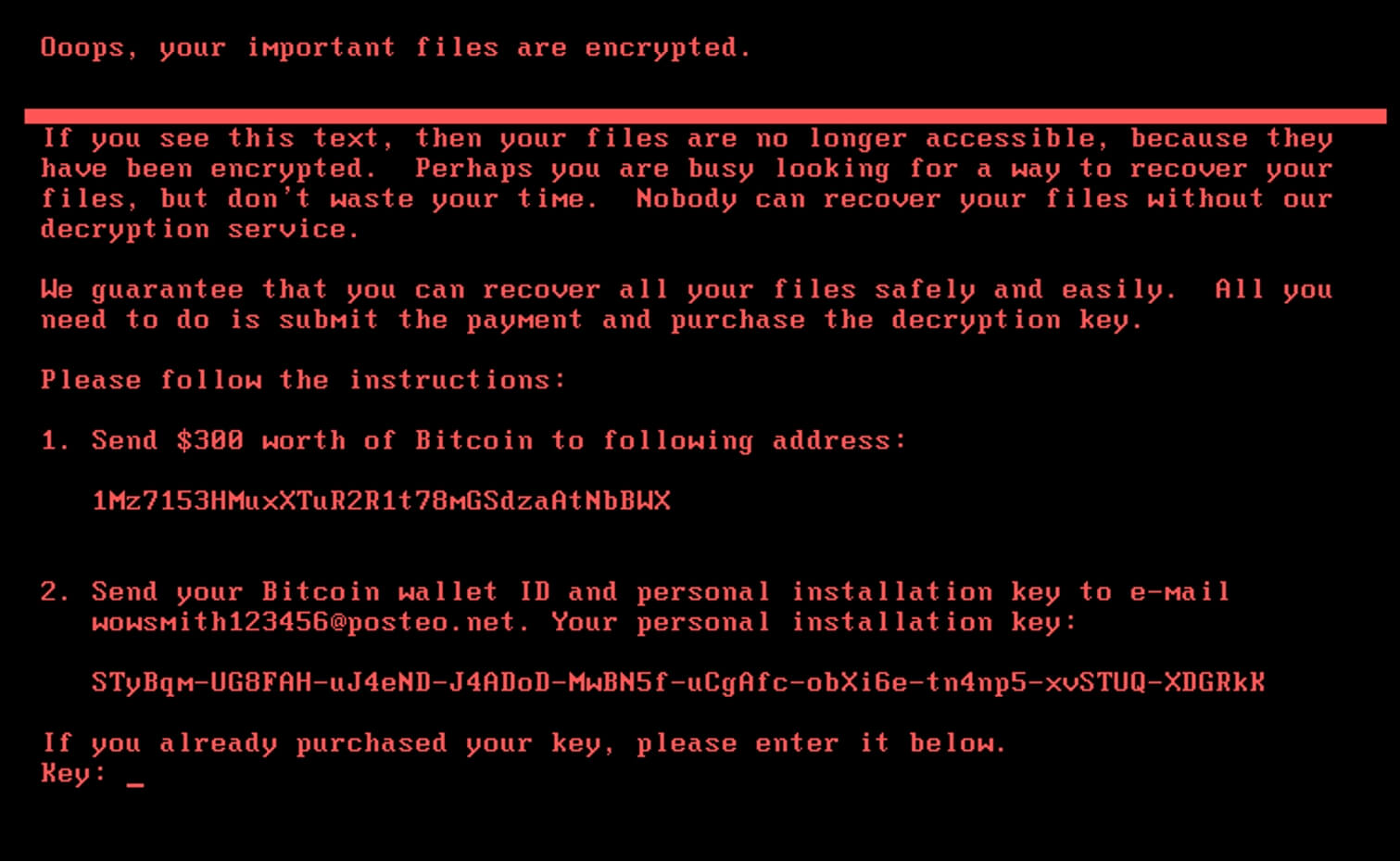

Nach erfolgreicher Verbreitung verschlüsselt NotPetya entweder das gesamte Laufwerk oder alle Dateien. Zum Zeitpunkt des Angriffs, versuchten IT-Administratoren, die Firmencomputer möglichst schnell herunterzufahren, bevor diese befallen werden konnten. Die befallenen Computer konnten jedoch nicht mehr entschlüsselt werden, auch nicht, wenn das Lösegeld in Höhe von 300 US-Dollar bezahlt wurde.

Abbildung 4: NotPetya Lösegeldforderung

ESET-Forscher verfolgten den Ursprung dieser globalen Malware-Epidemie bis zum Anbieter der beliebten ukrainischen Buchhaltungssoftware M.E.Doc zurück. Die NotPetya-Betreiber waren in das Netzwerkt von M.E.Doc eingedrungen und hatten sich Zugang zu einem Update-Server verschafft. Von diesem aus verschickten sie ein bösartiges Update und verbreiteten NotPetya so weltweit. ESET ordnete NotPetya zu diesem Zeitpunkt der TeleBots-Gruppe zu.

In der aktuellen Runde der MITRE Engenuity ATT&CK Bewertungen (2022) werden zwei Bedrohungsakteure unter die Lupe genommen: Wizard Spider und Sandworm. Beide Bedrohungsakteure haben Ransomware eingesetzt, um den Betrieb der geschädigten Organisationen zu stören. Wizard Spyder nutzte die Ransomware Ryuk zur Verschlüsselung, wohingegen Sandworm die Ransomware NotPetya nutzte, um Systeme durch Verschlüsselung zu zerstören.

Olympic Destroyer gibt sich als Lazarus aus (2018)

Die Eröffnungszeremonie der Olympischen Winterspiele 2018 in PyeongChang war ein Spektakel für die Zuschauer, trotzdem gab es ungewöhnlich viele, leere Plätze. Denn, unbemerkt von den Zuschauern, gab es einen Cyberangriff auf die Spiele. Dieser führte dazu, dass Wi-Fi-Hotspots und Fernsehübertragungen ausfielen, die Drohnen der Fernsehsender nicht starten konnten, die Website der Olympischen Winterspiele und die Back-End-Server der offiziellen Olympia-App lahmgelegt wurden. So konnten viele Zuschauer ihre Tickets nicht laden und damit nicht an der Zeremonie teilnehmen.

Zwei Monate zuvor kompromittierten die Angreifer die Netzwerke von zwei externen IT-Unternehmen, die Support für den IT-Betrieb des Organisationskomitees von PyeongChang leisteten. Am 9. Februar, dem verhängnisvollen Tag der Zeremonie, war es den Angreifern dann ein leichtes, von den Partnerunternehmen aus das Netzwerk des Organisationskomitees von PyeongChang anzugreifen und das Wiper-Modul von Olympic Destroyer einzusetzen. Dadurch wurden Dateien gelöscht und BitLocker-Meldungen angezeigt, die nach einem erzwungenen Neustart einen Wiederherstellungsschlüssel verlangten, und die betroffenen Maschinen dadurch funktionsunfähig machten.

Um die Herkunft von Olympic Destroyer zu verschleiern, gestalteten die Entwickler einen Teil des Codes so, dass dieser wie Malware von Lazarus aussah, der APT-Gruppe, die für den weltweiten WannaCryptor-Angriff verantwortlich gemacht wird. In einer Anklageschrift des Justizministeriums wird Olympic Destroyer mit Sandworm in Verbindung gebracht. Einige Forscher sind jedoch der Meinung, dass die Gruppe Fancy Bear (auch bekannt als Sofacy und APT28) dafür verantwortlich ist.

Examarel deckt Verbindung von Industroyer und TeleBots auf (2018)

Im April 2018 entdeckte ESET Exaramel eine neue Backdoor, die von der TeleBots-Gruppe verwendet wird. Als Industroyer 2016 in der Ukraine den Strom ausfallen ließ, wurde sofort an den von BlackEnergy ausgelösten Stromausfall im Jahr 2015 zurückgedacht. Es gab jedoch keine Code-Ähnlichkeiten oder andere Hinweise auf eine Verbindung zwischen Industroyer und BlackEnergy oder TeleBots. Exaramel war das fehlende Puzzleteil.

Abbildung 5: Verbindungen zwischen TeleBots, BlackEnergy, Industroyer and (Not)Petya

Die Analyse von Exaramel ergab viele Ähnlichkeiten zu Industroyer:

- Beide gruppieren ihre Ziele auf der Grundlage der verwendeten Sicherheitslösung

- Beide haben bei verschiedenen Backdoor-Befehlen eine sehr ähnliche Code-Implementierung

- Beide nutzen eine Protokolldatei, um die Ausgabe von ausgeführten Shell-Befehlen und gestarteten Prozessen zu speichern

Außerdem nutzte Exaramel die bösartige Domain um10eset[.]net, die auch von einer Linux-Version der TeleBots-Malware verwendet wurde.

ESET entdeckte auch eine Linux-Variante von Exaramel, die mit den üblichen Backdoor-Fähigkeiten zur Herstellung von Persistenz, Kommunikation mit den Betreibern, Ausführung von Shell-Befehlen und zum Hoch- und Runterladen von Dateien ausgestattet ist.

Im Gegensatz zu Industroyer zielt Exaramel nicht direkt auf industrielle Steuerungssysteme ab. ESET entdeckte die Windows- und Linux-Exaramel-Hintertüren bei einer ukrainischen Organisation, bei der es sich nicht um eine Industrieanlage handelt.

Zuletzt tauchte Exaramel in einem Bericht von Frankreichs nationaler Cybersicherheitsbehörde ANSSI aus dem Jahr 2021 auf. Darin geht es um eine Kampagne, die veraltete Versionen des IT-Überwachungstools Centreon zur Kompromittierung ausnutzte. Das Ziel waren allerdings keine Industrieanlagen.

GreyEnergy – der Energiesektor im Fadenkreuz (2015-2018)

Etwa zur gleichen Zeit als der BlackEnergy-Angriff auf das ukrainische Stromnetz im Jahr 2015 stattfand, entdeckte ESET Malware, die die Sicherheitsforscher GreyEnergy nannten. GreyEnergy ist ein weiterer Nachfolger von BlackEnergy parallel zu TeleBots. Während sich TeleBots auf Finanzinstitute konzentrierte, richtete sich GreyEnergy hauptsächlich gegen Energieunternehmen in der Ukraine und Polen.

ESET war das erste Sicherheitsunternehmen, dass die Aktivitäten von GreyEnergy im Jahr 2018 dokumentierte. Die Betreiber dieser Malware hatten sich drei Jahre lang aus der Öffentlichkeit zurückgehalten und Spionage und Aufklärung betrieben, statt zerstörerische Angriffe durchzuführen, wie mit TeleBots, NotPetya und Industroyer.

GreyEnergy ähnelt BlackEnergy, ist jedoch unauffälliger und löscht seine Malware-Komponenten von den Festplatten der Opfer, um der Entdeckung zu entgehen. Im Dezember 2016 stellte ESET fest, dass GreyEnergy eine frühe Version des NotPetya-Wurms einsetzte. Nachdem ESET entdeckte, dass die Malware-Autoren den internen Dateinamen moonraker.dll für diesen Wurm verwendet haben, nannten die ESET Forscher ihn Moonraker Petya.

Obwohl die ESET-Forscher keine GreyEnergy-Komponenten fanden, die speziell auf industrielle Kontrollsysteme abzielten, schienen die Betreiber es auf Server mit hoher Betriebszeit und vielen Workstations abgesehen zu haben, die zur Verwaltung industrieller Kontrollsysteme verwendet werden.

Georgien (2019)

Auch ein Cyberangriff auf den georgischen Webhosting-Anbieter Pro-Service am 28. Oktober 2019, bei dem rund 15.000 in Georgien gehostete Websites verunstaltet wurden ist Teil einer Anklageschrift des US-Justizministeriums. Dabei wurde teilweise ein Bild von Micheil Saakaschwili, dem ehemaligen georgischen Präsidenten, mit der Bildunterschrift „I’ll be back“ gepostet. Micheil Saakaschwili ist dafür bekannt, dass er sich dem russischen Einfluss in Georgien widersetzt.

Der Angriff erinnerte an die BlackEnergy-DDoS-Angriffe auf georgische Websites im Jahr 2008.

Cyclops Blink (2022)

Einen Tag vor dem Einmarsch Russlands in die Ukraine am 24. Februar 2022, veröffentlichte die US-amerikanische Behörde für Cybersicherheit (CISA) eine Warnung zu Cyclops Blink, einer neu entdeckten Linux-Malware, die WatchGuard Firebox-Geräte in ihr Botnetz einbindet.

Laut einer technischen Analyse des britischen National Cyber Security Centre (NCSC), waren die Malware-Entwickler auf eine Schwachstelle gestoßen, die es der Malware ermöglichte, sich als legitimes Firmware-Update für diese Geräte auszugeben. Nach einem bösartigen Update führt ein Skript automatisch Cyclos Blink bei jedem Neustart des kompromittierten Geräts aus, um die Persistenz zu gewährleisten.

Cyclops Blink besteht aus einer Kernkomponente, die als Kernel-Thread fungiert, mehreren Modulen für das Sammeln von Systeminformationen, für das Herunter- und Hochladen von Dateien, für die Aktualisierung und die Persistenz, sowie für das Speichern von Befehls- und Kontrollserverinformationen.

Die CISA hat noch nicht verraten, welche Indizien sie dazu veranlasst hat, Cyclops Blink mit Sandworm in Verbindung zu bringen. Es wird Unternehmen jedoch dringend empfohlen, zu prüfen, ob sie die Remote-Management-Schnittstelle ihrer Firebox-Geräte aktiviert haben, da sie dadurch ohne den Patch sofort für diese Angriffe anfällig sind.

Fazit

Seit dem 24. Februar 2022 hat eine Reihe von gefährlichen Schadprogrammen Schlagzeilen gemacht, die es auf ukrainische Organisationen abgesehen haben. Dazu zählen Programme wie HermeticWiper, HermeticWizard, HermeticRansom, IsaacWiper und CaddyWiper. Bisher kann für die Malware-Familie Hermetic, für IsaacWiper und CaddyWiper noch keine Zuordnung zu einer bekannten APT-Gruppe vorgenommen werden. Daher steht die Frage im Raum: Gehen sie womöglich auf das Konto von Sandworm?

Während Cybersicherheitsfirmen weltweit ihre Malware-Telemetrie nach Hinweisen durchforsten, können wir davon ausgehen, dass sich mehr und mehr Teile des Puzzles zusammensetzen werden. Ob dies zu mehr Klarheit bringt oder größere Verwirrung, steht allerdings nicht fest. Denn schließlich gehört Täuschung zum Handwerk hochentwickelter Bedrohungsgruppen.

Noch ein letztes Wort zur Malware-Namensgebung. Aufgrund der jüngsten Entdeckungen von Malware in der Ukraine wurden mehrere Schadprogramme mit unterschiedlichen Namen versehen. Denken Sie also dran, dass HermeticWiper dasselbe ist wie FoxBlade und HermeticRansom dasselbe wie Elections GoRansom und PartyTicket.