ESET-Forscher haben eine gezielte Spionagekampagne über Android-Apps untersucht, die sich gegen Kurden richtet. Diese Kampagne ist mindestens seit März 2020 im Gange und verbreitet die Android-Backdoors 888 RAT und SpyNote, die als legitime Apps getarnt sind. Die Verbreitung erfolgt über legitime Facebook-Profile, die News zu Android und für die kurdische Community und ihre Unterstützer veröffentlichen. Einige der Profile verbreiten absichtlich weitere Spionage-Apps in öffentlichen Facebook-Gruppen mit pro-kurdischen Inhalten. Daten von einer Download-Seite weisen auf mindestens 1.481 Downloads von URLs hin, die mit nur wenigen Facebook-Posts beworben wurden.

Der neu entdeckte Android 888 RAT (engl. Remote Access Trojan) wurde in der Vergangenheit von der Kasablanka-Gruppe und von BladeHawk genutzt. Beide verwendeten andere Namen für die gleiche Android-RAT - LodaRAT bzw. Gaza007.

Android-Spionage durch BladeHawk

Die hier beschriebenen Spionageaktivitäten stehen in direktem Zusammenhang zu zwei im Jahr 2020 veröffentlichten Fällen. Das QiAnXin Threat Intelligence Center gab der Gruppe hinter diesen Angriffen den Namen BladeHawk, den wir ebenfalls verwenden. Beide Kampagnen nutzten Facebook zur Verbreitung der Malware, die mit kommerziellen, automatisierten Tools (888 RAT und SpyNote) erstellt wurde. Dabei verwendeten die Malware-Proben dieselben C&C-Server.

Verbreitung

Im Rahmen dieser BladeHawk-Kampagne haben wir sechs Facebook-Profile identifiziert, über die Android-Spionage-Apps verteilt wurden. Wir haben diese Profile an Facebook gemeldet, worauf sie alle entfernt wurden. Zwei der Profile richteten sich an Technikinteressierte, während sich die anderen vier als Unterstützer der kurdischen Sache ausgaben. Alle Profile wurden im Jahr 2020 erstellt und begannen kurz nach der Erstellung mit der Veröffentlichung der Fake-Apps. Alle Konten, außer einem, haben in der Zeit ihrer Existenz nur als vermeintlich legitime Apps getarnte Android-RATs veröffentlicht.

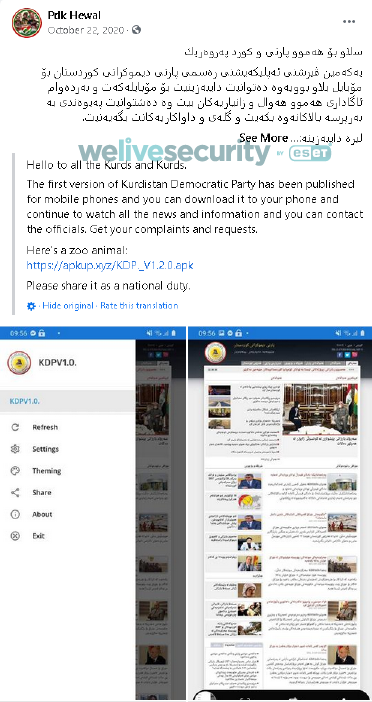

Die Profile sind auch dafür verantwortlich für die Veröffentlichung von Spionage-Apps in öffentlichen Facebook-Gruppen, die meistens Masoud Barzani, den ehemaligen Präsidenten der Region Kurdistan, unterstützten; Abbildung 1 zeigt dafür ein Beispiel. Insgesamt hatten die ins Visier genommenen Gruppen über 11.000 Follower.

Abbildung 1. Einer der böswilligen Facebook-Posts

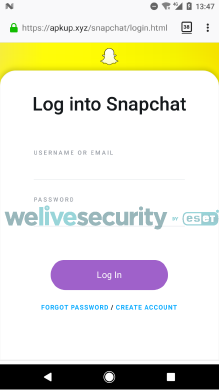

In einem Fall entdeckten wir einen Versuch (Abbildung 2), Snapchat-Anmeldeinformationen auf einer Phishing-Website zu erfassen (Abbildung 3).

Abbildung 2. Facebook-Post, der zu einer Snapchat-Phishing-Site führt

Abbildung 3. Snapchat-Phishing-Website

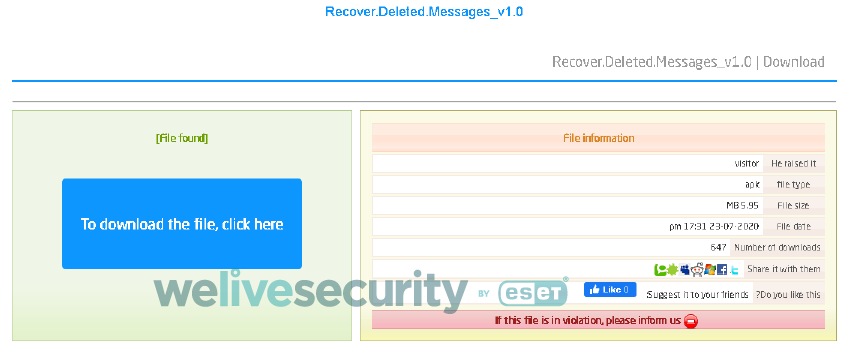

Im Rahmen dieser BladeHawk-Kampagne haben wir 28 einzelne Posts identifiziert. Jeder dieser Beiträge enthielt gefälschte App-Beschreibungen und Links zum Herunterladen einer App. Wir konnten darüber 17 einzelne APK-Installationsdateien herunterladen. Einige der APK-Weblinks wiesen direkt auf die bösartige App hin, während andere auf den Drittanbieter-Upload-Dienst top4top.io verwiesen, der die Anzahl der Dateidownloads angibt (siehe Abbildung 4). Aus diesem Grund haben wir die Gesamtzahl der Downloads von top4top.io für diese acht Apps erhalten. Die acht Apps wurden vom 20.07.2020 bis zum 28.06.2021 insgesamt 1.481-mal heruntergeladen.

Abbildung 4. Informationen zu einer Probe der RAT, die auf einem Drittanbieterdienst gehostet wird

Malware-Proben

Unseres Wissens zielte diese Kampagne nur auf Android-Benutzer ab. Dabei konzentrierten sich die Akteure auf zwei kommerzielle Android-RAT-Tools, 888 RAT und SpyNote. Von letzterem haben wir bei unserer Recherche nur eine Probe gefunden. Da es mit einem alten, bereits analysierten SpyNote-Builder erstellt wurde, liefern wir hier nur die Analyse der 888 RAT-Samples.

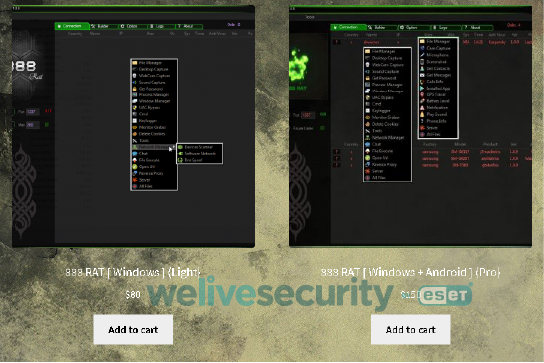

Android 888 RAT

Dieser kommerzielle, plattformübergreifende RAT wurde ursprünglich nur für das Windows-Ökosystem für 80 US-Dollar vertrieben. Im Juni 2018 wurde er in der Pro-Version um die zusätzliche Fähigkeit zum Erstellen von Android-RATs (150 US-Dollar) erweitert. Später konnte die Extreme-Version der Plattform auch Linux-Nutzlasten erstellen (zum Preis von 200 US-Dollar).

Er wurde über die Website des Entwicklers unter 888-tools[.]com verkauft (siehe Abbildung 5).

Abbildung 5. Preis für den 888 RAT

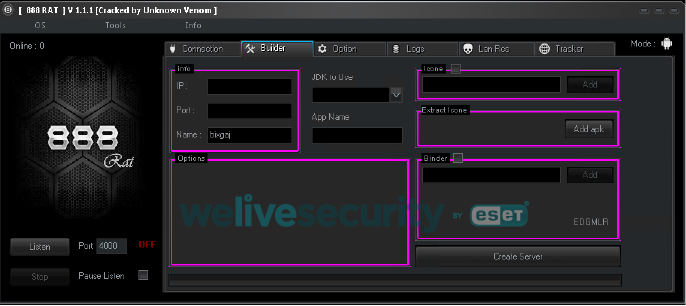

Im Jahr 2019 wurde die Pro-Version (Windows und Android) gecrackt (siehe Abbildung 6) und auf einigen Websites kostenlos zur Verfügung gestellt.

Abbildung 6. Gecrackte Version des 888 RAT-Builders

Die 888 RAT wurde bisher nicht direkt im Zusammenhang mit organisierten Kampagnen beobachtet; dies ist das erste Mal, dass der RAT einer Cyberspionage-Gruppe zugewiesen wurde.

Nach dieser Entdeckung konnten wir den Android 888 RAT mit zwei weiteren organisierten Kampagnen in Zusammenhang bringen: Spy TikTok Pro, die hier beschrieben wird, und mit einer Kampagne der Kasablanka Group.

Funktionen

Der Android 888 RAT kann 42 von seinem C&C-Server empfangene Befehle ausführen, die in Tabelle 1 beschrieben werden.

Kurz gesagt, es kann Dateien von einem Gerät stehlen und löschen, Screenshots machen, den Gerätestandort abrufen, Facebook-Anmeldeinformationen phishen, eine Liste der installierten Apps abrufen, Benutzerfotos stehlen, Fotos aufnehmen, Audio- und Telefonanrufe aufzeichnen, Anrufe tätigen, SMS-Nachrichten und die Telefonkontakte auf dem Gerät stehlen usw.

Der Builder wird auch als Command- und Control-Server (C&C) genutzt, um alle kompromittierten Geräte zu steuern. Er verwendet dynamisches DNS, um von ihnen erreicht zu werden.

Tabelle 1. Liste der unterstützten Befehle

| Befehl | Funktion |

|---|---|

| Unistxcr | App-Details der angegebenen App anzeigen |

| dowsizetr | Datei von /sdcard/DCIM/.dat/ auf den Server hochladen |

| DOWdeletx | Datei von /sdcard/DCIM/.dat/ löschen |

| Xr7aou | Binärdatei von /sdcard/DCIM/.dat/ auf den Server hochladen |

| Caspylistx | Dateien von /sdcard/DCIM/.dat/ auflisten |

| spxcheck | Überprüfen Sie, ob der Anrufaufzeichnungsdienst ausgeführt wird |

| S8p8y0 | Anrufaufzeichnungsdienst stoppen |

| Sxpxy1 | Anrufaufzeichnungsdienst aktivieren |

| screXmex | Screenshot erstellen und auf Server hochladen |

| Batrxiops | Batteriestand abrufen |

| L4oclOCMAWS | Gerätestandort abrufen |

| FdelSRRT | Datei /sdcard/DCIM/.fdat löschen (Phishing-Facebook-Anmeldeinformationen) |

| chkstzeaw | Überprüfen, ob die Facebook-App installiert ist |

| IODBSSUEEZ | Facebook-Anmeldeinformationen von /sdcard/DCIM/.fdat in C&C hochladen |

| GUIFXB | Startet Facebook-Phishing-Aktivitäten |

| osEEs | Erhalten Sie angeforderte Berechtigungen der angegebenen Anwendung |

| LUNAPXER | Spezifische Anwendung starten |

| Gapxplister | Liste der auf dem Gerät installierten Anwendungen abrufen |

| DOTRall8xxe | Dateien im Verzeichnis /sdcard/DCIM/.dat komprimieren und auf C&C hochladen |

| DOTRall8xxe | Dateien im Verzeichnis /sdcard/DCIM/.dat komprimieren und auf C&C hochladen |

| Acouxacour | Alle Gerätekonten abrufen |

| Fimxmiisx | Foto von der Kamera aufnehmen und auf C&C hochladen |

| Scxreexcv4 | Informationen zu Gerätekameras abrufen |

| micmokmi8x | Umgebungsaudio für die angegebene Zeit aufnehmen |

| DTXXTEGE3 | Bestimmte Datei aus dem /sdcard-Verzeichnis löschen |

| ODDSEe | Spezifische URL im Standardbrowser öffnen |

| Yufsssp | Exif-Informationen aus einer bestimmten Mediendatei abrufen |

| getsssspo | Informationen darüber erhalten, ob eine bestimmte Datei auf dem Gerät vorhanden ist |

| DXCXIXM | Ruft die Namen aller Fotos ab, die in /sdcard/DCIM/ gespeichert sind |

| f5iledowqqww | Laden Sie eine bestimmte Datei aus dem /sdcard-Verzeichnis hoch |

| GExCaalsss7 | Anrufprotokolle vom Gerät abrufen |

| SDgex8se | Auflisten von Dateien aus einem bestimmten Verzeichnis von /sdcard |

| PHOCAs7 | Anruf an angegebene Nummer tätigen |

| Gxextsxms | SMS-Posteingang abrufen |

| Msppossag | SMS-Nachricht an angegebene Nummer senden |

| Getconstactx | Kontakte abrufen |

| Rinxgosa | Klingelton sechs Sekunden lang abspielen |

| Shetermix | Shell-Befehl ausführen |

| bithsssp64 | Shell-Skript ausführen |

| Deldatall8 | Cleanup, alle /sdcard/DCIM/.dat-Dateien entfernen |

| pvvvoze | IP-Adresse abrufen |

| paltexw | TTL vom PING-Befehl abrufen |

| M0xSSw9 | Zeigt dem Benutzer eine bestimmte Toast-Nachricht an |

Ein wichtiger Faktor bei der Identifizierung von 888 RAT ist der Paketname der Payload. Der Paketname jedes Builds einer Android-Payload ist nicht benutzerdefiniert oder zufällig; es verwendet immer die Paket-ID com.example.dat.a8andoserverx. Aus diesem Grund ist es einfach, Proben wie 888 RAT zu identifizieren.

In späteren Versionen von 888 RAT (nicht der gecrackte RAT-Builder) haben wir festgestellt, dass der Builder Strings (Befehlsstrings, C&C und andere Klartext-Strings) verschleiern konnte, indem er sie mit AES mit einem hartcodierten Schlüssel verschlüsselte; der Paketname blieb jedoch gleich.

C&C

888 RAT verwendet ein benutzerdefiniertes IP-Protokoll und einen benutzerdefinierten Port (es müssen keine Standardports sein). Kompromittierte Geräte werden direkt über die GUI des Builders gesteuert.

Facebook-Phishing

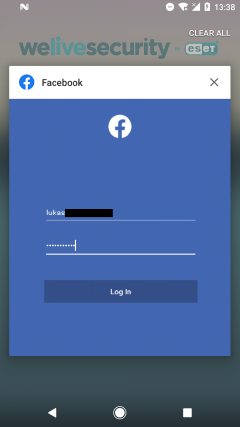

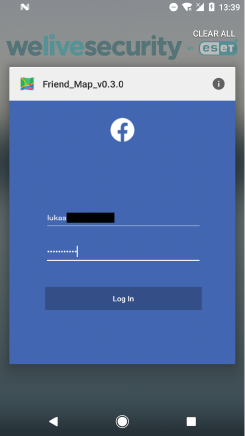

Wenn diese Funktion aktiviert wird, versucht sich 888 RAT als die legitime Facebook-App auszugeben und die Anmeldeinformationen zu phishen. Wenn der Benutzer auf die Schaltfläche „Letzte Apps“ tippt, erscheint diese Aktivität als legitim, wie in Abbildung 7 zu sehen ist. Nach längerem Tippen auf das App-Symbol, wie in Abbildung 8 gezeigt, wird jedoch der echte App-Name, der für die Facebook-Anmeldeabfrage verantwortlich ist, angezeigt.

Abbildung 7. Phishing-Anfrage, wie in der Übersicht der letzten Apps sichtbar

Abbildung 8. Echter Anwendungsname, der für das Phishing verantwortlichen App

Malware-Erkennung

Seit 2018 haben ESET-Produkte Hunderte von Instanzen von Android-Geräten identifiziert, auf denen der 888 RAT bereitgestellt wurde. Abbildung 9 zeigt in welchen Ländern die Malware erkannt wurde.

Abbildung 9. Übersicht der Malware-Erkennung der Android 888 RAT nach Ländern

Fazit

Diese seit März 2020 aktive Spionagekampagne richtet sich ausschließlich gegen Android-Geräte. Sie zielte mit mindestens 28 bösartigen Facebook-Posts auf Kurden ab und versuchte potenzielle Opfer dazu zu bringen Android 888 RAT oder SpyNote herunterzuladen. Die meisten der bösartigen Facebook-Posts führten zu Downloads des kommerziellen, plattformübergreifenden 888 RAT, der seit 2018 auf dem Schwarzmarkt erhältlich ist. Seitdem 2019 auf einigen Websites eine gecrackte Kopie der Pro-Version des 888 RAT-Builders bereitgestellt wurde, haben wir weltweit hunderte von Fällen mit dem Android 888 RAT entdeckt.

IoCs

Files and ESET detection names

| SHA-1 | Detection name |

|---|---|

| 87D44633F99A94C9B5F29F3FE75D04B2AB2508BA | Android/Spy.Agent.APU |

| E47AB984C0EC7872B458AAD803BE637F3EE6F3CA | Android/Spy.Agent.APG |

| 9A8E5BAD246FC7B3D844BB434E8F697BE4A7A703 | Android/Spy.Agent.APU |

| FED42AB6665649787C6D6164A6787B13513B4A41 | Android/Spy.Agent.APU |

| 8E2636F690CF67F44684887EB473A38398234430 | Android/Spy.Agent.APU |

| F0751F2715BEA20A6D5CD7E9792DBA0FA45394A5 | Android/Spy.Agent.APU |

| 60280E2F6B940D5CBDC3D538E2B83751DB082F46 | Android/Spy.Agent.APU |

| F26ADA23739366B9EBBF08BABD5000023921465C | Android/Spy.Agent.APU |

| 4EBEED1CFAC3FE5A290FA5BF37E6C6072A6869A7 | Android/Spy.Agent.APU |

| A15F67430000E3F6B88CD965A01239066C0D23B3 | Android/Spy.Agent.BII |

| 425AC620A0BB584D59303A62067CC6663C76A65D | Android/Spy.Agent.APU |

| 4159E3A4BD99067A5F8025FC59473AC53E07B213 | Android/Spy.Agent.APU |

| EF9D9BF1876270393615A21AB3917FCBE91BFC60 | Android/Spy.Agent.APU |

| 231296E505BC40FFE7D308D528A3664BFFF069E4 | Android/Spy.Agent.APU |

| 906AD75A05E4581A6D0E3984AD0E6524C235A592 | Android/Spy.Agent.APU |

| 43F36C86BBD370884E77DFD496FD918A2D9E023D | Android/Spy.Agent.APU |

| 8B03CE129F6B1A913B6B143BB883FC79C2DF1904 | Android/Spy.Agent.APU |

Facebook profiles

https://www.facebook[.]com/android4kurd.official/

https://www.facebook[.]com/tech.info00

https://www.facebook[.]com/hewr.dliwar

https://www.facebook[.]com/husain.techno

https://www.facebook[.]com/zaid.abd.3785

https://www.facebook[.]com/profile.php?id=100039915424311

Facebook groups

https://www.facebook[.]com/groups/478454429578545/

https://www.facebook[.]com/groups/275108075847240/

https://www.facebook[.]com/groups/751242802375989/

https://www.facebook[.]com/groups/238330163213092/

Distribution links

https://apkup[.]xyz/M.Muhammad.Mala.Fayaq_v0.0.6.apk

https://apkup[.]xyz/5G.VPN.Speed_v1.3.4.apk

https://apkup[.]xyz/Ftwa.Islam.Online_v1.0.1.apk

https://apkup[.]xyz/Al-Hashd_V1.0.3.apk

https://apkup[.]xyz/KitabAltawhid_v1.0.4.apk

https://apkup[.]xyz/KDP._V1.2.0.apk

https://apkup[.]xyz/Dosyay16October_V1.2.0.apk

https://apkup[.]xyz/MobileNumberFinder__v1.3.apk

https://f.top4top[.]io/f_LusheAYOtmjzehyF8seQcA/1613135449/1662yvch41.apk

https://a.top4top[.]io/f_Jlno8C2DLeaq71Fq1JV6hg/1613565568/1837ppxen1.apk

https://b.top4top[.]io/f_yTmhbte0yVNbhQbKyh12og/1613135036/1665tzq3x1.apk

https://j.top4top[.]io/f_FQCcQa5qAWHzK_0NdcGWyg/1613134993/16874mc5b1.apk

https://l.top4top[.]io/f_MHfW2u_xnKoXdhjPknEx5Q/1613134914/1703t5b2z1.apk

https://b.top4top[.]io/f_cbXNkHR0T0ZOsTecrGM6iA/1613134863/1703lttbn1.apk

https://k.top4top[.]io/f_bznLRhgqMpAmWXYp1LLrNQ/1613134409/1690q040d1.apk

https://d.top4top[.]io/f_t7G4JjYm7_kzTsa0XYis6Q/1613134182/1749lglct1.apk

https://up4net[.]com/uploads/up4net-Xwakurk-1-0-4.apk

Phishing links

https://apkup[.]xyz/snapchat/login.html

MITRE ATT&CK techniques

This table only covers TTPs for 888 RAT, and was built using version 9 of the ATT&CK framework.

| Tactic | ID | Name | Description |

|---|---|---|---|

| Initial Access | T1444 | Masquerade as Legitimate Application | The 888 RAT impersonates legitimate applications. |

| Persistence | T1402 | Broadcast Receivers | The 888 RAT listens for the BOOT_COMPLETED broadcast, ensuring that the app's functionality will be activated every time the device starts. |

| Defense Evasion | T1508 | Suppress Application Icon | The 888 RAT hides its icon. |

| T1447 | Delete Device Data | The 888 RAT can delete gathered and temporary stored files and any other specific file. | |

| Credential Access | T1411 | Input Prompt | The 888 RAT tries to phish Facebook credentials. |

| Discovery | T1418 | Application Discovery | The 888 RAT obtains a list of installed apps. |

| T1420 | File and Directory Discovery | The 888 RAT identifies content of specific directories. | |

| Collection | T1433 | Access Call Log | The 888 RAT exfiltrates call log history. |

| T1430 | Location Tracking | The 888 RAT retrieves device location. | |

| T1432 | Access Contact List | The 888 RAT exfiltrates the victim’s contact list. | |

| T1429 | Capture Audio | The 888 RAT can record audio from surroundings and calls. | |

| T1512 | Capture Camera | The 888 RAT can take pictures from the front or rear cameras. | |

| T1412 | Capture SMS Messages | The 888 RAT can exfiltrate sent and received SMS messages. | |

| T1533 | Data from Local System | The 888 RAT exfiltrates files with particular extensions from external media. | |

| T1513 | Screen Capture | The 888 RAT can take screenshots. | |

| Command And Control | T1509 | Uncommonly Used Port | The 888 RAT communicates with its C&C over port 4000. |

| Impact | T1582 | SMS Control | The 888 RAT adversary can send SMS messages. |

| T1447 | Delete Device Data | The 888 RAT can delete attacker-specified files from the device. |