Der Tech Support Scam, also gefälschte Anrufe im Namen von Microsoft, sind keine neue Betrugsmasche aber anscheinend wieder in Mode. Die Cyberkriminellen, denen es darum geht ihre Opfer um ihr Geld zu bringen, erleben aufgrund des vermehrten dezentralisierten Arbeitens in Folge der Corona-Pandemie ein unerwartetes Revival.

Worum geht’s?

Dienstagabend, das Telefon klingelt. Eine unbekannte Nummer aus München ruft an. Das Gespräch läuft ungefähr so ab:

Angreifer: „Guten Abend, mein Name ist … - ich rufe im Namen von Microsoft an. Durch unsere Clouddienste haben wir festgestellt, dass auf Ihrem Computer ein neuartiger Virus ist. Durch Ihre Windows Lizenz steht Ihnen unser Service zum Bereinigen zur Verfügung. Möchten Sie den Virus jetzt bereinigen oder möchten Sie einen Termin ausmachen?“

Egal wann der angebliche Bereinigungstermin stattfindet – der/die Angreifer werden immer die späteren Opfer darum bitten, eine Fernwartungs-Software herunterzuladen, die es dem angeblichen Microsoft-Mitarbeiter ermöglicht auf den Computer des Opfers zuzugreifen. Die Kontrolle des Geräts liegt dann komplett in den Händen der Angreifer, die im Vordergrund dem Opfer eine Maske anzeigen mit einem Scan-Lauf und angeblichen mehreren Hundert oder Tausend Infektionen. Währenddessen beginnen sie im Hintergrund damit, Dateien auf dem System zu verschlüsseln und/oder zu kopieren oder Spionage-Software und Keylogger zu installieren, die Zugangsdaten und Banking-Informationen ausspähen und an die Angreifer übertragen sollen. In einigen Fällen wurden im Hintergrund danach Überweisungen in Auftrag gegeben. Das Opfer sollte daraufhin mit der erhaltenen TAN-Nummer eine vermeintliche Sicherheitsüberprüfung bestätigen, doch in Wahrheit haben Sie dadurch die Finanztransaktion bestätigt. Im besten Fall verkaufen dem Empfänger lediglich ein „Service-Paket“ für mehrere hundert Euro – der Nutzen davon geht gegen Null.

Aus nüchterner Betrachtung scheint es verwunderlich, dass Menschen auf diese Masche einsteigen. Trotzdem ist sie erfolgreich. Wieso das so ist, liegt unter anderem in der Psychologie des Menschen begründet. Einerseits der Schock, dass ein unbekannter Virus auf meinem Computer sein soll, den ich selbst oder mein Virenschutzprogramm nicht gesehen haben. Einen Virus möchte natürlich niemand auf dem PC haben und so schnell wie möglich loswerden! Andererseits wundert man sich als unbedarfter Nutzer auch nicht darüber, dass Microsoft in ihren Systemen so etwas entdecken kann, weil man ja schon davon gelesen oder gehört hat, dass die unfassbar viele Daten sammeln.

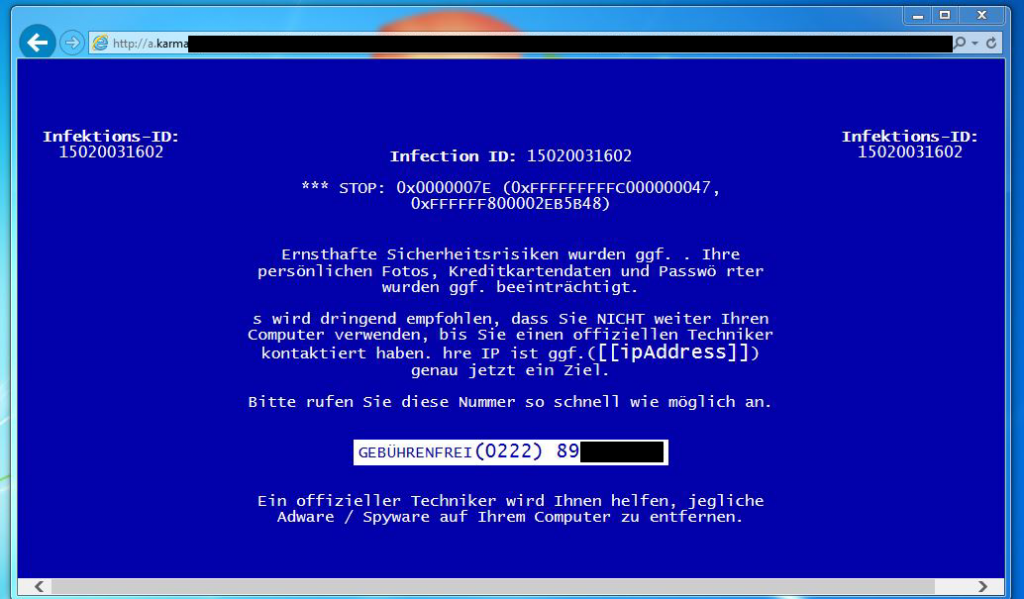

Ein Mix aus leichter Panik und Halb-/ bzw. Unwissen lassen also die Chancen steigen, dass man das Telefonat fortführt. Natürlich gibt es nicht nur die telefonische Masche. In der Vergangenheit haben wir bereits über gefälschte Webseiten und Werbeeinblendungen berichtet, die ähnliches behaupten, sich aber zurückrufen lassen.

Beispiel eines Tech Support Scams aus 2016. Hier ließ man sich noch zurückrufen.

Warum gerade jetzt?

Gefälschte Supportanrufe sind kein neues Phänomen. Bereits vor 6 Jahren haben wir davon berichtet und gewarnt. Tatsächlich war die Masche zwischenzeitlich fast verschwunden. Das hatte mehrere Gründe, aber der wichtigste war wohlmöglich, dass die Anrufer meist nur Englisch und das auch mit Akzent sprachen.

Der Akzent ist vielleicht geblieben, die Sprache ist nun Deutsch. Das erhöht die Chancen, dass das Opfer am Telefon bleibt, aber erklärt natürlich nicht das „Revival“.

Es ist eher so, dass die Covid-19 Pandemie bekanntlich dafür gesorgt hat, dass die meisten Arbeitnehmer ihren Arbeitsplatz in die eigenen vier Wände verlegt haben. Sie sind somit einen längeren Zeitraum des Tages telefonisch erreichbar und gleichzeitig sehr weit weg vom eigenen IT-Team (das mit der aktuellen Situation so schon oft unter Hochlast arbeitet). Eine kurze Nachfrage „über den Flur“ wie im Büro ist also nicht oder nur schwer möglich. Vor allem, wenn sich die Anrufer nicht als „Microsoft“ ausgeben, sondern als IT-Team der Firma. Bei wem frage ich dann nach, wenn mir die Sache komisch vorkommt? Gerade in größeren Unternehmen kennt man nicht alle Kollegen persönlich, da ist es nicht verwunderlich, wenn man den Namen des Anrufers nicht kennt.

Die Kriminellen können so also nicht nur einzelne Heimanwendersysteme attackieren, sondern unter Umständen ganze Firmen infiltrieren. Das macht die Masche mit einem Schlag wieder attraktiv, da Unternehmen leider immer noch viel zu schnell Lösegeld zahlen. Außerdem ist nicht jede IT-Security Planung auf der Höhe der Zeit und setzt auf „Zero Trust“ Modelle. Gerade in mittelständischen Unternehmen haben viel zu viele Beschäftigte immer noch administrative Zugriffsrechte auf ihrem Computer.

Wer steckt dahinter?

Microsoft ist es jedenfalls nicht. Wer dann? Wie immer lässt sich das leider nicht eindeutig beantworten. In der letzten Zeit sehen wir jedoch häufig, dass Callcenter im Ausland, wie etwa Albanien und anderen ost-europäischen Ländern Rufnummern-Spoofing nutzen. Dabei wird ein Telefonnummernbereich, der in einer deutschen Stadt registriert ist, gemietet und vom Callcenter genutzt. Das spätere Opfer sieht daher nicht die eigentlich anrufende Nummer, sondern eine deutsche. Ebenso kommen Anrufer mit deutschen Sprachkenntnissen zum Einsatz.

Englischsprachige Anrufer von Banden, die meist aus Indien oder Pakistan operieren, melden sich mittlerweile kaum noch an deutschen Telefonen.

Das Ganze ist bandenmäßig organisiert und oft sind die Anrufer sogar fest angestellt. Das ist nur möglich, weil es immer noch genügend Opfer gibt, die entweder Lösegeld zahlen um verschlüsselte Dateien „zurückzuerhalten“ oder deren Systeme ausspioniert wurden und anschließend die Konten geplündert.

Was kann man vorher tun?

Ein guter, mehrschichtiger Malware-Schutz, der im Gegensatz zum Microsoft Defender und anderen kostenfreien Lösungen auch alle aufgerufenen Webseiten und ein- wie ausgehende E-Mails, sowie den Arbeitsspeicher und mehr überprüft, wird sie vor den allermeisten Gefahren schützen können oder zumindest warnen.

Außerdem wird Microsoft nie bei Ihnen anrufen. Der Lizenzpreis von Windows 10 ist nicht wirtschaftlich genug, als dass Microsoft ein Team an Mitarbeitern im Kundendienst beschäftigen könnte, um bei Malware-Zwischenfällen proaktiv die einzelnen Nutzer anzurufen. Somit werden Ihnen auch keine entsprechenden Mails geschickt werden. Das Telefonat kann also dann schon beendet werden oder die E-Mail gelöscht.

Um sich vor Erpressung zu schützen, sollte man regelmäßig Sicherungen (Backups) der wichtigsten Daten durchführen. Werden diese von den Gangstern auf Ihrem Gerät verschlüsselt, können Sie sie leicht selbst wiederherstellen ohne Lösegeld zu zahlen.

Außerdem sollte man sich regelmäßig über die neuesten Maschen der Kriminellen informieren, um darauf vorbereitet zu sein. Jetzt ist eine gute Gelegenheit, den RSS Feed von WeLiveSecurity zu abonnieren und immer die neuesten Security-Themen im E-Mail Postfach zu erhalten.

Was kann man tun, wenn man Opfer wurde?

Die Reaktion auf ein Verbrechen hängt immer von dessen Art ab. Sind Ihre Dateien verschlüsselt, können Sie entweder oben erwähnte Backups Ihrer Daten einspielen oder IT-Experten zu Rate ziehen. Diese können Ihnen unter Umständen kostenfreie Entschlüsselungstools zur Verfügung stellen oder zumindest bei der echten(!) Bereinigung des Systems helfen. Lösegeld zu zahlen ist eine schlechte Idee, da in den meisten Fällen selbst von den Angreifern nicht alle Daten wieder vollständig hergestellt werden.

Außerdem sollte der Fall bei der Polizei zur Anzeige gebracht werden! Nur dann haben die Strafverfolgungsbehörden verlässlichere Statistiken einerseits und andererseits die Möglichkeit, an eventuelle Hintermänner zu gelangen.

Im Firmenumfeld, und sollten bei einem solchen Angriff Daten gestohlen worden sein, ist der Fall eventuell sogar meldepflichtig nach der EU-Datenschutzgrundverordnung.

Ändern Sie zudem Ihre Passwörter bei allen Diensten. Es ist nicht auszuschließen, dass die Angreifer diese erbeutet haben und missbrauchen wollen. Beobachten Sie zudem genau die Vorgänge auf Ihrem Bankkonto und der Kreditkarte. Tun Sie das mindestens ein halbes Jahr lang, da Ihre Daten unter Umständen erst noch verkauft werden und viel später erst missbraucht werden sollen. Manche Banken bieten Services wie „Konto Sensor“ o.ä. an, die Ihnen bei ungewöhnlichen Aktivitäten eine E-Mail schicken. Dank „3D Secure“ Verfahren der Kreditkarten Anbieter ist ein Missbrauch der Kreditkartendaten in Deutschland erschwert. Dennoch sollten Sie jede Freigabeaufforderung auf dem Smartphone in der Banking- oder TAN-App genau prüfen, bevor Sie sie bestätigen.

Fazit

Auch wenn es sich bei der Masche nicht um ein hochtechnisches oder sonderlich ausgeklügeltes Verfahren handelt, ist sie doch immer noch (oder wieder?) sehr erfolgreich. Zumindest erfolgreich genug, dass es sich für die Kriminellen lohnt, die Angriffe weiterzuentwickeln und Call-Center zu beschäftigen.

Man sollte das Thema also nicht auf die leichte Schulter nehmen. Schutz ist möglich und kostengünstig – wenn man sich der Gefahr und den entsprechenden Schutzmaßnahmen bewusst ist.