Wir hoffen, Sie wissen schon, dass Sie nicht auf jede beliebige URL klicken sollten. Möglicherweise bekommen Sie einen Link per Textnachricht geschickt, entdecken einen unter einem Social-Media-Beitrag oder auf praktisch jeder Website. Links sind fast überall zu finden. Die Benutzer oder Websites, die diese Links bereitstellen, verwenden in vielen Fällen Kurz-URL-Dienste. um lange URLs zu kürzen und weniger sperrig zu machen. Aber sie werden auch dazu genutzt, um den ursprünglichen Domainnamen zu verbergen, die Geräte der Website-Besucher zu analysieren oder, um deren Klicks zu monetarisieren.

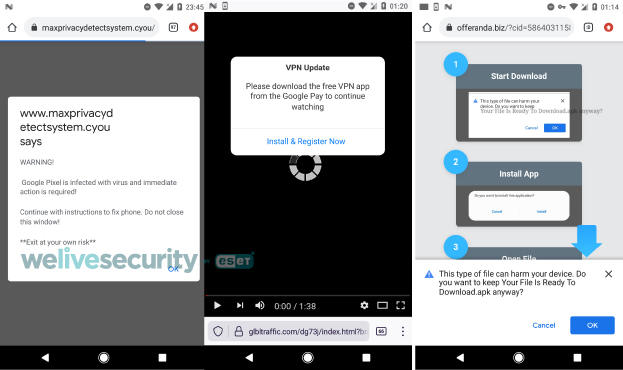

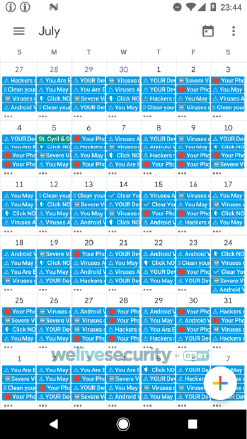

Mit Monetarisierung ist gemeint, dass der Ersteller solcher Links Einnahmen dadurch generiert, dass jemand auf seinen Link klickt und daraufhin eine Werbung angezeigt bekommt, wie in den Beispielen in Abbildung 1. Problematisch ist, dass einige dieser Kurz-URL-Dienste aggressive Werbetechniken wie Scareware-Anzeigen einsetzen, die versuchen Benutzer zu einer Handlung zu verleiten, indem sie ihnen Angst machen und sie unter Druck setzen. Beispielsweise informieren sie die Benutzer, dass ihre Geräte mit gefährlicher Malware infiziert sind. Oder, sie versuchen sie dazu zu bewegen, dass sie zweifelhafte Apps aus dem Google Play Store herunterladen, an zwielichtigen Umfragen teilnehmen, Premium-SMS-Dienste abonnieren, Browserbenachrichtigungen aktivieren und unseriösen Gewinnspielen teilnehmen.

Wir haben sogar Link-Shortener beobachtet, die "Kalender"-Dateien auf iOS-Geräte übertragen und Android-Malware verbreiten. Tatsächlich haben wir eine Malware namens Android/FakeAdBlocker entdeckt, die zusätzliche Malware herunterlädt und ausführt (wie Banking-Trojaner, SMS-Trojaner, und aggressive Adware) die sie von ihrem C&C-Server erhält.

Im Folgenden beschreiben wir, wie es zu den Downloads kommt, die iOS-Kalenderereignisse erstellen und wie man diese wieder loswird. Danach befassen wir uns größtenteils mit der detaillierten Analyse der Verbreitung von Android/FakeAdBlocker und der, laut unserer Telemetrie, aktuell alarmierenden Anzahl von Erkennungen. Diese Analyse konzentriert sich hauptsächlich auf die Funktionalität der Adware-Payload und da sie massenhaft Kalendereinträge erstellen kann, haben wir auch eine kurze Anleitung hinzugefügt, wie man die Spam-Einträge automatisch entfernen und Android/FakeAdBlocker von kompromittierten Geräten deinstallieren kann.

Abbildung 1. Einige Beispiele für zwielichtige und aggressive Werbung

Distribution

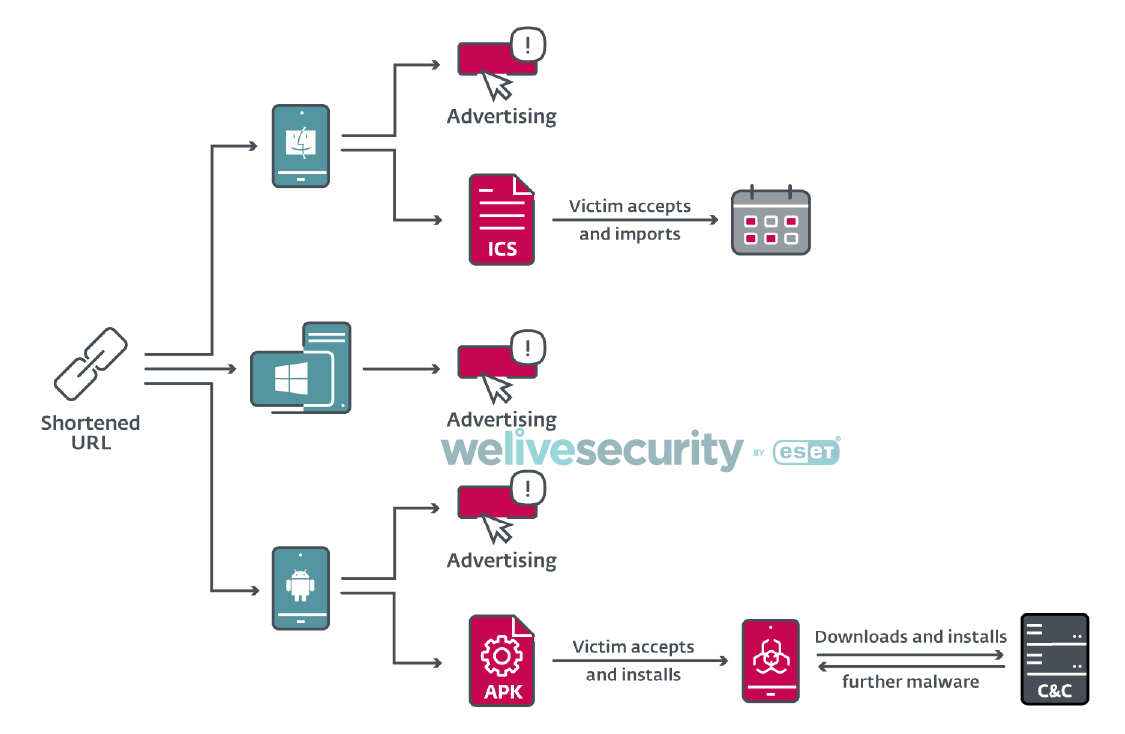

Die Inhalte, die Opfern von monetarisierten Link-Verkürzern angezeigt werden, können sich je nach ausgeführtem Betriebssystem unterscheiden. Wenn ein Opfer beispielsweise auf einem Windows-Gerät und einem Mobilgerät auf denselben Link klickt, wird auf jedem Gerät eine andere Website angezeigt. Daneben offerieren sie Opfern mit einem iOS-Gerät auch den Download einer ICS-Kalenderdatei, oder Android-Benutzern den Download einer Android-App. Abbildung 2 skizziert die verschiedenen Möglichkeiten, die wir in dieser Kampagne beobachtet haben.

Abbildung 2. Malware-Verteilungsprozess

Wir haben festgestellt, dass nur einige Anzeigen und Android-Anwendungen, die über diese monetarisierten verkürzten Links bereitgestellt werden, legitim sind. Die Mehrheit führt zu dubiosen Inhalten oder verhält sich in einer unerwünschten Weise.

iOS-Ziele

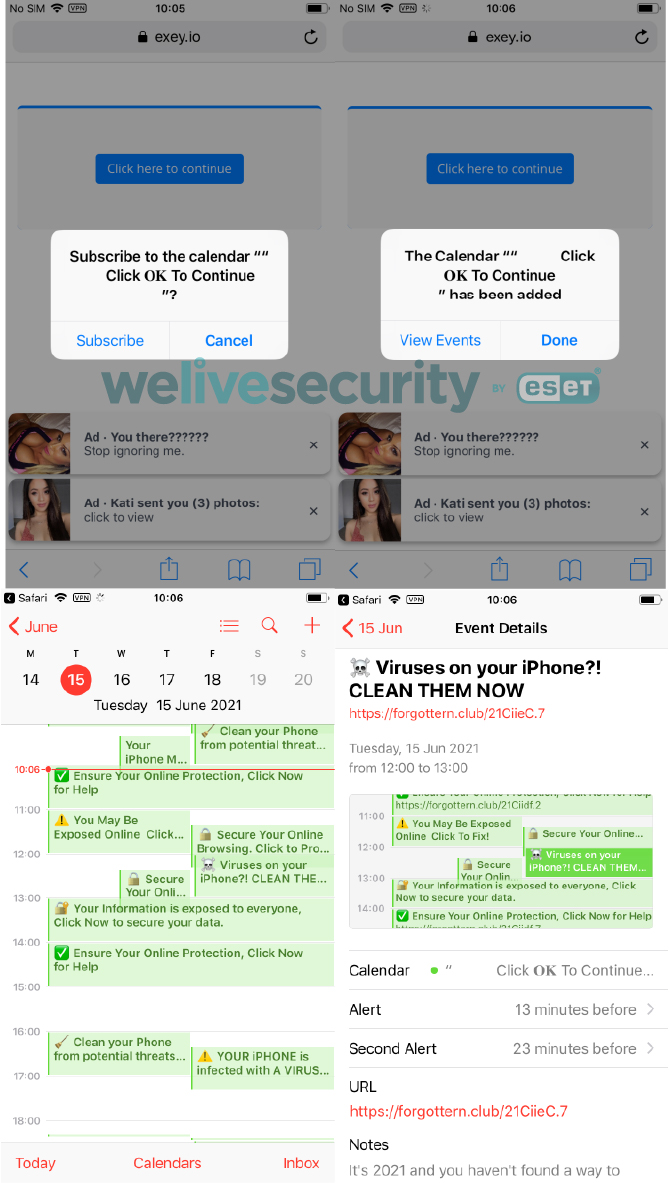

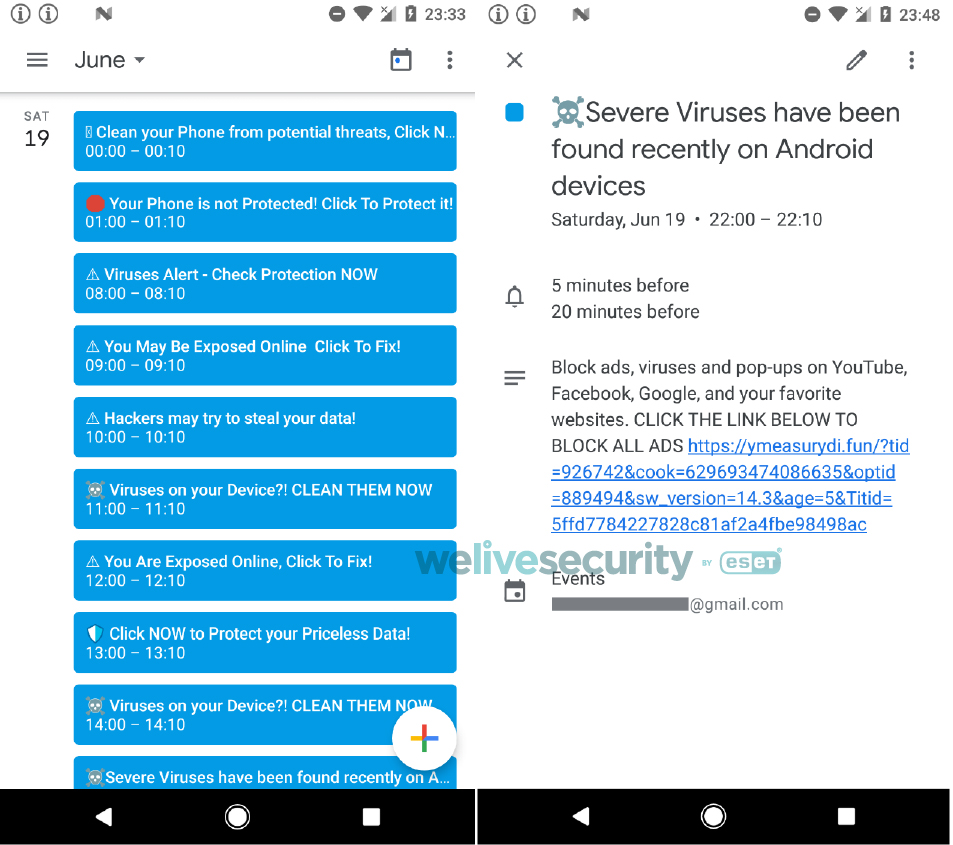

Auf iOS-Geräten überhäufen diese Websites ihre Opfer nicht nur mit unerwünschter Werbung, sondern sie erstellen auch Einträge in deren Kalendern, indem sie automatisch eine ICS-Datei herunterladen. Wie die Screenshots in Abbildung 3 zeigen, müssen die Opfer zuerst auf die Schaltfläche zum Abonnieren tippen, bevor ihre Kalender mit diesen Einträgen zugemüllt werden. Der Kalendername „Klicken Sie auf OK, um fortzufahren (sic)“ verschleiert den wahren Inhalt dieser Kalendereinträge und verleitet die Opfer dazu, auf die Schaltfläche Abonnieren (engl. Subscribe) und Fertig (engl. Done) zu tippen.

Diese Kalendereinträge selbst informieren die Opfer fälschlicherweise darüber, dass ihre Geräte mit Malware infiziert sind. Die geschieht in der Hoffnung, dass die Opfer daraufhin auf die eingebetteten Links klicken, und so noch mehr Scareware-Werbung bekommen.

Abbildung 3. Die betrügerische Website fordert den Benutzer dazu auf, Kalender auf der iOS-Plattform zu abonnieren

Android-Ziele

Für Opfer mit Android-Geräten ist die Situation gefährlicher, da diese betrügerischen Websites dem Opfer zunächst eine bösartige App zum Herunterladen bereitstellen und anschließend den tatsächlich erwarteten Inhalt anzeigen oder herunterladen, den der Benutzer gesucht hat.

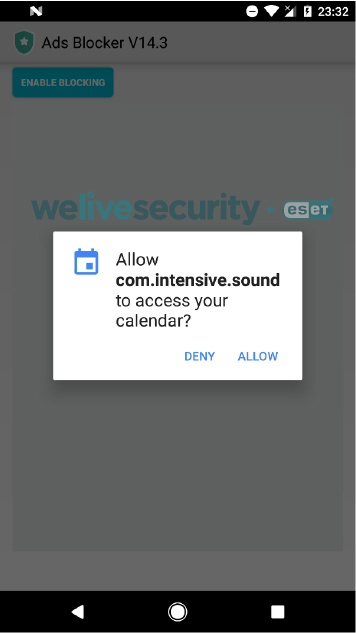

Es gibt zwei Szenarien für Android-Nutzer, die wir während unserer Recherche beobachtet haben. Im ersten Fall, wenn Opfer eine Android-Anwendung von einem anderen Ort als Google Play herunterladen möchten, erscheint eine Aufforderung Browserbenachrichtigungen von dieser Website zu aktivieren. Darauf folgt eine Aufforderung, eine Anwendung namens adBLOCK app.apk herunterzuladen. Dies soll den Anschein erwecken, dass diese adBLOCK-App in Zukunft angezeigte Werbung blockiert, doch das Gegenteil ist der Fall. Die App hat nichts mit der legitimen adBLOCK-Anwendung zu tun, die auf der offiziellen Seite verfügbar ist.

Wenn der Benutzer auf den Download-Button tippt, wird der Browser auf eine andere Website umgeleitet, auf der eine Werbeblocker-App namens adBLOCK angeboten, aber am Ende Android/FakeAdBlocker heruntergeladen wird. Mit anderen Worten, das Tippen oder Klicken des Opfers wird gekapert und zum Herunterladen einer bösartigen Anwendung verwendet. Falls das Opfer zur vorherigen Seite zurückkehrt und auf denselben Download-Button tippt, wird die legitime Datei, die das beabsichtigte Opfer wollte, auf das Gerät heruntergeladen. Ein Beispiel davon sehen Sie im folgenden Video.

Im zweiten Android-Szenario wird dem Nutzer eine Webseite angezeigt, wenn er mit dem Herunterladen der angeforderten Datei fortfahren möchte. Dort werden die Schritte zum Herunterladen und Installieren einer Anwendung mit dem Namen Your File Is Ready To Download.apk beschrieben. Dieser Name soll offensichtlich in die Irre führen. Der Benutzer soll glauben, dass es sich bei dem Download um die App oder Datei handelt, auf die er zugreifen möchte. Eine Demonstration finden Sie im folgenden Video.

In beiden Fällen wird eine Scareware-Anzeige oder der gleiche Android/FakeAdBlocker-Trojaner über den Kurz-URL-Dienst ausgeliefert. Solche Dienste verwenden das Paid to click-Geschäftsmodell (PTC) und fungieren als Vermittler zwischen Kunden und Werbetreibenden. Der Werbetreibende zahlt für das Ausspielen von Anzeigen auf der PTC-Website, wobei ein Teil dieser Zahlung an denjenigen geht, der den verkürzten Link erstellt hat. Wie bei einem dieser Dienste in der Datenschutzerklärung angegeben wird, werden diese Anzeigen von ihren Werbepartnern ausgeliefert und man sieht sich nicht für gelieferte Inhalte oder besuchte Websites verantwortlich.

Einer der URL-Shortener-Dienste schreibt in seinen Nutzungsbedingungen, dass Benutzer keine verkürzten Links erstellen sollten, um Dateien zu übertragen, die Viren, Spyware, Adware, Trojaner oder anderen schädlichen Code enthalten. Im Gegensatz dazu haben wir beobachtet, dass ihre Werbepartner dies tun.

Telemetrie

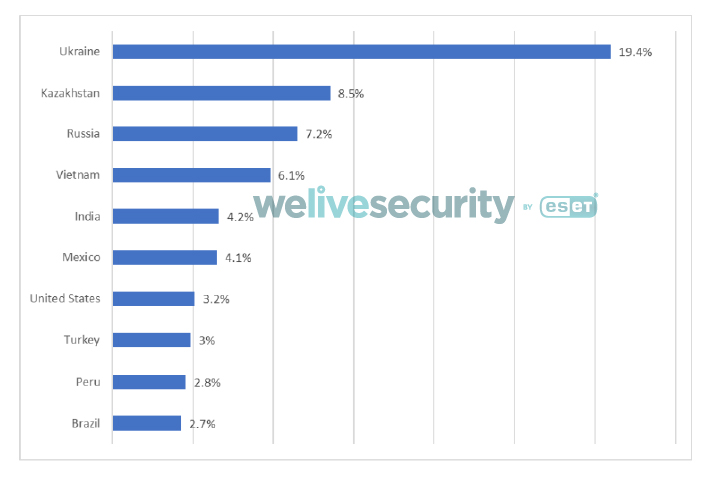

Basierend auf unseren Erkennungsdaten wurde Android/FakeAdBlocker im September 2019 erstmals gesichtet. Seitdem erkennen wir ihn unter verschiedenen Namen. Von Anfang dieses Jahres bis zum 1. Juli wurden mehr als 150.000 Instanzen dieser Bedrohung auf Android-Geräte heruntergeladen.

Abbildung 4. ESET Erkennungstelemetrie für Android/FakeAdBlocker

Abbildung 5. Top-Ten-Länder nach Anteil der Android-/FakeAdBlocker-Erkennungen (1. Januar – 1. Juni 2021)

Analyse von Android/FakeAdBlocker

Nach dem Herunterladen und Installieren des Android/FakeAdBlocker kann es demOpfer auffallen, dass die App ein weißes leeres Symbol nutzt und in einigen Fällen sogar keinen App-Namen hat (siehe Abbildung 6).

Abbildung 6. App-Symbol von Android/FakeAdBlocker

Nach ihrem ersten Start entschlüsselt die Malware eine base64-codierte Datei mit der Erweiterung .dat, die in den Assets des APK gespeichert ist. Diese Datei enthält C&C-Serverinformationen und seine internen Variablen.

Abbildung 7. Entschlüsselte Konfigurationsdatei aus APK-Assets

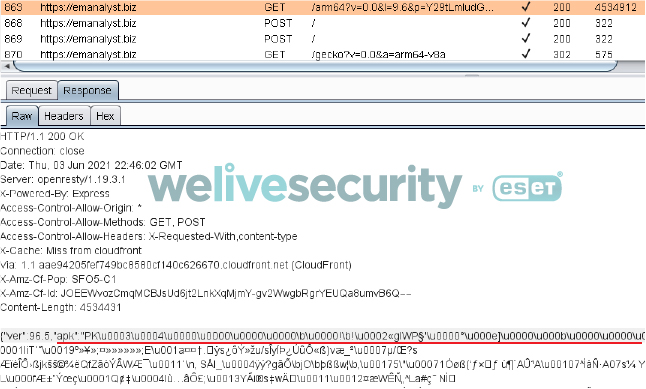

Er fordert von seinem C&C-Server eine weitere Konfigurationsdatei an. Darin ist eine binäre Nutzlast eingebettet, die dann extrahiert und dynamisch geladen wird.

Abbildung 8. Android/FakeAdBlocker lädt eine zusätzliche Nutzlast herunter

Bei den meisten der von uns beobachteten Malware-Samples war diese Nutzlast für die Auspielung von Anzeigen außerhalb des Kontexts verantwortlich. In Hunderten von Fällen wurden jedoch verschiedene bösartige Payloads heruntergeladen und ausgeführt. Basierend auf unserer Telemetrie hat der C&C-Server je nach Standort des Geräts unterschiedliche Nutzlasten zurückgegeben. Der Banktrojaner Cerberus wurde auf Geräte in der Türkei, Polen, Spanien, Griechenland und Italien heruntergeladen. Es wurde als Chrome, Android Update, Adobe Flash Player, Update Android oder Google Guncelleme-App getarnt (guencelleme ist türkisch für "Update", daher ist der Name der App Google Update). In Griechenland haben wir auch gesehen, wie der Banking-Trojaner Ginp heruntergeladen wurde. Die gleiche Malware-Familienvariante des SMS-Trojaners wurde im Nahen Osten verbreitet. Neben diesen Trojanern identifizierten die Bitdefender Labs auch den Banktrojaner TeaBot (auch bekannt als Anatsa), der von Android/FakeAdBlocker als Nutzlast heruntergeladen wurde. Nutzlasten werden unter Verwendung verschiedener App-Namen in den externen Medienspeicher im Dateien-Unterverzeichnis des übergeordneten App-Paketnamens heruntergeladen. Eine Liste der APK-Namen der Nutzlasten ist im Abschnitt IoC enthalten.

Die sich abzeichnende Tatsache, dass der C&C-Server jederzeit verschiedene bösartige Nutzlasten verteilen kann, macht diese Bedrohung unberechenbar. Da alle oben genannten Trojaner bereits analysiert wurden, werden wir mit der Analyse der Adware-Nutzlast fortfahren, die an mehr als 99% der Opfer verteilt wurde. Die Adware-Payload weist viele Code-Ähnlichkeiten mit dem Downloader auf, sodass wir beide in dieselbe Android/FakeAdBlocker-Malware-Familie einordnen.

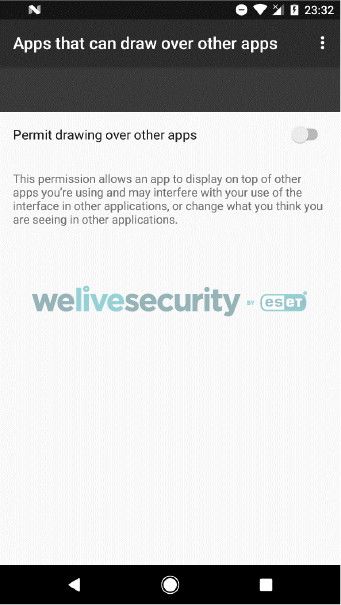

Obwohl die Payloads im Hintergrund heruntergeladen werden, wird das Opfer durch die Benachrichtigung zum Datei-Download über Aktionen auf dem mobilen Gerät informiert. Sobald alles eingerichtet ist, bittet die Android/FakeAdBlocker-Adware-Payload das Opfer um Erlaubnis, andere Apps zu überlagern. Das führt später dazu, dass gefälschte Benachrichtigungen erstellt werden, um Werbung im Vordergrund anzuzeigen und um die Erlaubnis zu erhalten, um auf den Kalender zuzugreifen.

Abbildung 9. Die nach dem Start angezeigte Aktivität

Abbildung 10. Berechtigungsanfrage, um Apps im Vordergrund zu kontrollieren

Abbildung 11. Berechtigungsanfrage zum Bearbeiten von Kalendereinträgen

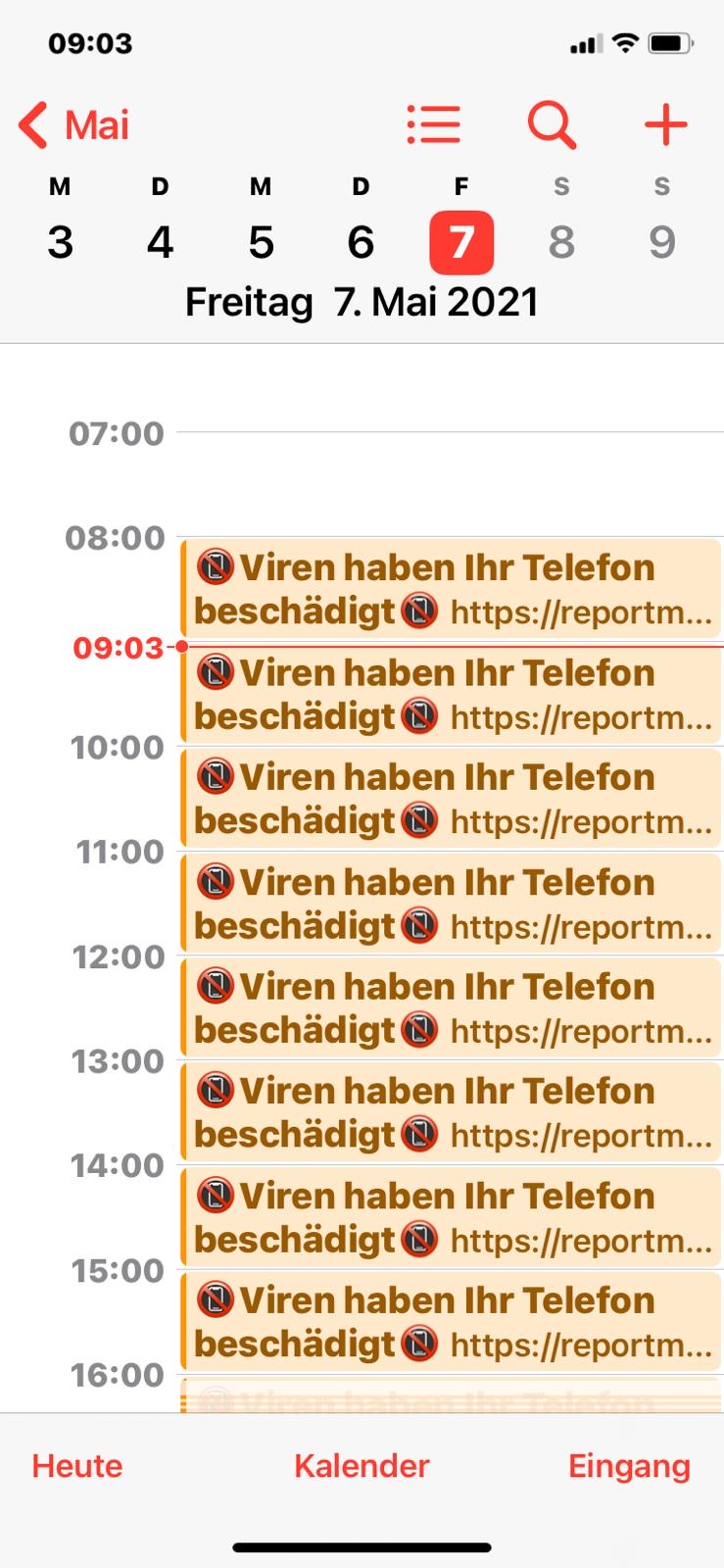

Nachdem alle Berechtigungen aktiviert wurden, beginnt die Malware im Hintergrund damit, Termine für die kommenden Monate in Google Kalender zu erstellen.

Abbildung 12. Von Malware erstellte Scareware-Kalendereinträge (oben) und Details (unten)

Es schafft achtzehn Ereignisse, die jeden Tag passieren, jeder von sie dauert 10 Minuten. Ihre Namen und Beschreibungen lassen vermuten, dass das Smartphone des Opfers infiziert ist, Benutzerdaten online preisgegeben oder eine Virenschutz-App abgelaufen ist. Die Beschreibungen jedes Ereignisses enthalten einen Link, der das Opfer zum Besuch einer Website mit Scareware-Werbung führt. Diese Website behauptet erneut, das Gerät sei infiziert und bietet dem Benutzer an, zwielichtige Reinigungsanwendungen von Google Play herunterzuladen.

Abbildung 13. Titel und Beschreibungen der Ereignisse (links) und die von einem von ihnen angezeigte Erinnerung (rechts)

Alle Namen der Veranstaltungstitel und ihre Beschreibungen finden Sie im Code der Malware. Hier sind alle Scareware-Ereignistexte, die von der Malware erstellt wurden, wörtlich. Wenn Sie eines davon in Ihrem Google Kalender finden, sind oder waren Sie höchstwahrscheinlich Opfer dieser Bedrohung.

⚠ Hackers may try to steal your data!

Block ads, viruses and pop-ups on YouTube, Facebook, Google, and your favorite websites. CLICK THE LINK BELOW TO BLOCK ALL ADS

⚠ YOUR Device can be infected with A VIRUS ⚠

Block ads, viruses and pop-ups on YouTube, Facebook, Google, and your favorite websites. CLICK THE LINK BELOW TO BLOCK ALL ADS

☠️Severe Viruses have been found recently on Android devices

Block ads, viruses and pop-ups on YouTube, Facebook, Google, and your favorite websites. CLICK THE LINK BELOW TO BLOCK ALL ADS

🛑 Your Phone is not Protected ?! Click To Protect it!

It's 2021 and you haven't found a way to protect your Device? Click below to fix this!

⚠ Android Virus Protection Expired ?! Renew for 2021

We have all heard stories about people who got exposed to malware and expose their data at risk. Don’t be silly, protect yourself now by clicking below!

⚠ You May Be Exposed Online Click To Fix!

Hackers can check where you live by checking your device's IP while you are at home. Protect yourself by installing a VPN. Protect your self by clicking below.

✅ Clear Your Device from Malicious Attacks!

Your Device is not invincible from viruses. Make sure that it is free from infection and prevent future attacks. Click the link below to start scanning!

⚠ Viruses Alert - Check Protection NOW

Hackers and practically anyone who want it can check where you live by breaking into your device. Protect your self by clicking below.

☠️ Viruses on your Device?! CLEAN THEM NOW

It's 2021 and you haven't found a way to protect your Device? Click below to fix this!

🛡️ Click NOW to Protect your Priceless Data!

Your identity and other important information can be easily stolen online without the right protection. VPN can effectively avoid that from happening. Click below to avail of that needed protection.

⚠ You Are Exposed Online, Click To Fix!

Hackers can check where you live by checking your device's IP while you are at home. Protect yourself by installing a VPN. Protect your self by clicking below.

🧹 Clean your Phone from potential threats, Click Now.

Going online exposes you to various risks including hacking and other fraudulent activities. VPN will protect you from these attacks. Make your online browsing secured by clicking the link below.

🛑 Your Phone is not Protected! Click To Protect it!

It's 2021 and you haven't found a way to protect your iPhone? Click below to fix this!

⚠ YOUR Device can be infected with A VIRUS ⚠

Block ads, viruses and pop-ups on YouTube, Facebook, Google, and your favorite websites. CLICK THE LINK BELOW TO BLOCK ALL ADS

⚠ You May Be Exposed Online Click To Fix!

Hackers can check where you live by checking your device's IP while you are at home. Protect yourself by installing a VPN. Protect your self by clicking below.

☠️Severe Viruses have been found recently on Android devices

Block ads, viruses and pop-ups on YouTube, Facebook, Google, and your favorite websites. CLICK THE LINK BELOW TO BLOCK ALL ADS

☠️ Viruses on your Device?! CLEAN THEM NOW

It's 2021 and you haven't found a way to protect your Device? Click below to fix this!

⚠ Android Virus Protection Expired ?! Renew for 2021

We have all heard stories about people who got exposed to malware and expose their data at risk. Don’t be silly, protect yourself now by clicking below!

Deutsche Nutzer werden von der Malware gezielt mit deutschen Spam-Kalendereinträgen zugemüllt, wie auf Abbildung 14 zu sehen ist.

Abbildung 14. Beispiel für deutsche Spam-Kalendereinträge

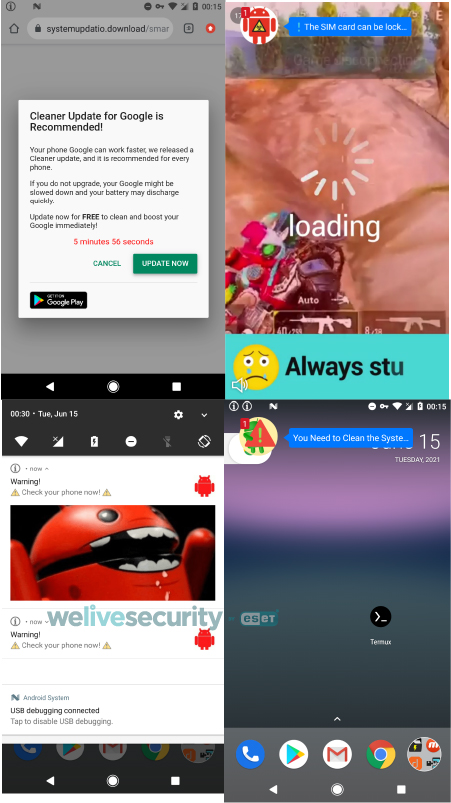

Abgesehen davon, dass der Kalender mit falschen Kalendereinträgen überflutet wird, zeigt Android/FakeAdBlocker auch zufällig Vollbild-Werbung im mobilen Browser an, blendet Scareware-Benachrichtigungen sowie Werbung für Erwachsene ein und zeigt eine Messenger-ähnliche „Blase“ im Vordergrund an, die eine empfangene Nachricht mit einem betrügerischen daneben Text nachahmt.

Abbildung 15. Beispiele für angezeigte Scareware-Anzeigen

Ein Klick auf eines davon würde den Benutzer zu einer Website mit weiteren Scareware-Inhalten führen, auf der das Opfer aufgefordert wird Cleaner oder Virenentferner von Google Play zu installieren. Bereits 2018 haben wir über ähnliche zwielichtige Apps geschrieben, die sich als Sicherheitssoftware ausgeben.

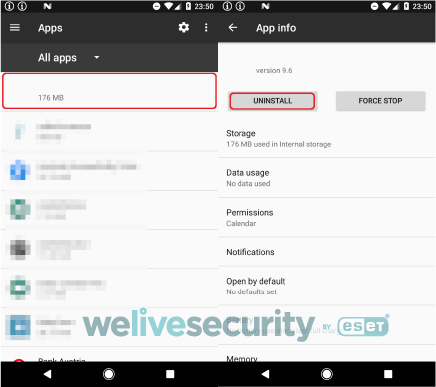

Deinstallationsprozess

Um Android/FakeAdBlocker, einschließlich seiner dynamisch geladenen Adware-Nutzlast, zu identifizieren und zu entfernen, müssen Sie es zuerst unter Ihren installierten Anwendungen finden, indem Sie unter Einstellungen den Bereich Apps öffnen. Weil die Malware kein Symbol oder keine App hat (siehe Abbildung 16), sollte sie leicht zu erkennen sein. Sobald Sie sie gefunden haben, tippen Sie einmal darauf, um sie auszuwählen. Dann tippen Sie auf die Schaltfläche Deinstallieren und bestätigen die Aufforderung um die Bedrohung zu entfernen.

Abbildung 16. Manuelle Deinstallation der Malware

Spam-Kalendereinträge automatisch entfernen

Durch die Deinstallation des Android/FakeAdBlocker werden die Spam-Ereignisse, die in Ihrem Kalender erstellt wurde, nicht entfernt. Sie können sie nun manuell entfernen, was jedoch eine mühsame Arbeit wäre. Diese Aufgabe kann auch automatisch über eine App erledigt werden. Während unserer Tests haben wir alle diese Ereignisse erfolgreich mit einer kostenlosen App namens Kalender Reiniger aus dem Google Play Store entfernt. Ein Problem mit dieser App ist, dass sie nur vergangene Ereignisse entfernt. Um anstehende Ereignisse zu entfernen, ändern Sie daher vorübergehend die aktuelle Uhrzeit und das Datum in den Einstellungen des Geräts auf den Tag nach dem letzten von der Malware erstellten Spam-Ereignis. Dadurch sind alle diese Ereignisse abgelaufen und die Kalenderbereinigung kann sie alle automatisch entfernen.

Es ist wichtig zu erwähnen, dass diese App alle Ereignisse entfernt, nicht nur diejenigen, die von der Malware erstellt wurden. Aus diesem Grund sollten Sie den gewünschten Zeitraum sorgfältig auswählen.

Nach Abschluss der Arbeit sollten Sie das Gerät unbedingt wieder auf die aktuelle Uhrzeit und das aktuelle Datum zurückgesetzen.

Fazit

Basierend auf unserer Telemetrie scheint es, dass viele Benutzer dazu neigen, Android-Apps von außerhalb des Google Play Stores herunterzuladen. Damit nehmen sie das Risiko in Kauf, dass sie bösartige Apps herunterladen, die mittels aggressiven Werbeanzeigen ausgeliefert werden, die Einnahmen für ihre Autoren erzielen sollen. Wir haben diesen Verbreitungsvektor in den obigen Videos identifiziert und demonstriert. Android/FakeAdBlocker lädt bösartige Nutzlasten herunter, die vom C&C-Server seines Betreibers bereitgestellt werde. In den meisten Fällen verstecken sich diese nach dem Start vor dem Benutzer, liefern unerwünschte Scareware-Anzeigen oder Werbung für Erwachsene und erstellen Spam-Kalendereinträge für die kommenden Monate. Fallen Opfer auf diese Scareware-Anzeigen herein, kann sie dies Geld kosten, beispielsweise weil vom befallenen Gerät Premium-SMS-Nachrichten versendet, unnötige Dienste abonniert oder zusätzliche und oft bösartige Anwendungen herunterladen werden. Neben diesen Szenarien haben wir auch verschiedene Android-Banking- und SMS-Trojaner identifiziert, die heruntergeladen und ausgeführt werden.

IoCs

| Hash | Detection name |

|---|---|

| B0B027011102B8FD5EA5502D23D02058A1BFF1B9 | Android/FakeAdBlocker.A |

| E51634ED17D4010398A1B47B1CF3521C3EEC2030 | Android/FakeAdBlocker.B |

| 696BC1E536DDBD61C1A6D197AC239F11A2B0C851 | Android/FakeAdBlocker.C |

C&Cs

emanalyst[.]biz

mmunitedaw[.]info

ommunite[.]top

rycovernmen[.]club

ransociatelyf[.]info

schemics[.]club

omeoneha[.]online

sityinition[.]top

fceptthis[.]biz

oftongueid[.]online

honeiwillre[.]biz

eaconhop[.]online

ssedonthep[.]biz

fjobiwouldli[.]biz

offeranda[.]biz

File paths of downloaded payloads

/storage/emulated/0/Android/data/com.intensive.sound/files/Download/updateandroid.apk

/storage/emulated/0/Android/data/com.intensive.sound/files/Download/Chrome05.12.11.apk

/storage/emulated/0/Android/data/com.intensive.sound/files/Download/XXX_Player.apk

/storage/emulated/0/Android/data/com.confidential.pottery/files/Download/Google_Update.apk

/storage/emulated/0/Android/data/com.confidential.pottery/files/Download/System.apk

/storage/emulated/0/Android/data/com.confidential.pottery/files/Download/Android-Update.5.1.apk

/storage/emulated/0/Android/data/com.cold.toothbrush/files/Download/Android_Update.apk

/storage/emulated/0/Android/data/com.cold.toothbrush/files/Download/chromeUpdate.apk

/storage/emulated/0/Android/data/com.cold.toothbrush/files/Download/FreeDownloadVideo.apk

/storage/emulated/0/Android/data/com.anaconda.brave/files/Download/MediaPlayer.apk

/storage/emulated/0/Android/data/com.anaconda.brave/files/Download/GoogleChrome.apk

/storage/emulated/0/Android/data/com.dusty.bird/files/Download/Player.apk

MITRE ATT&CK techniques

This table was built using version 9 of the ATT&CK framework.

| Tactic | ID | Name | Description |

|---|---|---|---|

| Initial Access | T1476 | Deliver Malicious App via Other Means | Android/FakeAdBlocker can be downloaded from third-party websites. |

| T1444 | Masquerade as Legitimate Application | Android/FakeAdBlocker impersonates legitimate AdBlock app. | |

| Persistence | T1402 | Broadcast Receivers | Android/FakeAdBlocker listens for the BOOT_COMPLETED broadcast, ensuring that the app’s functionality will be activated every time the device starts. |

| T1541 | Foreground Persistence | Android/FakeAdBlocker displays transparent notifications and pop-up advertisements. | |

| Defense Evasion | T1407 | Download New Code at Runtime | Android/FakeAdBlocker downloads and executes an APK filefiles from a malicious adversary server. |

| T1406 | Obfuscated Files or Information | Android/FakeAdBlocker stores base64-encoded file in assets containing config file with C&C server. | |

| T1508 | Suppress Application Icon | Android/FakeAdBlocker’s icon is hidden from its victim’s view. | |

| Collection | T1435 | Access Calendar Entries | Android/FakeAdBlocker creates scareware events in calendar. |

| Command And Control | T1437 | Standard Application Layer Protocol | Android/FakeAdBlocker communicates with C&C via HTTPS. |

| Impact | T1472 | Generate Fraudulent Advertising Revenue | Android/FakeAdBlocker generates revenue by automatically displaying ads. |