Das „Internet der Dinge“ ist älter als man denkt, denn vernetzte Geräte sind in Firmen und Fabrikhallen schon länger anzutreffen. Das Bewusstsein, dass selbständige Sensoren, Aktoren oder andere Netzwerkteilnehmer abgesichert werden sollten, ist dagegen relativ jung. Welche Risiken drohen durch Altgeräte und wie kann man sie vermeiden?

Es war einmal...

Meine ersten Gehversuche in der IT reichen nun über 20 Jahre bis ins Jahr 2000 zurück. Die Firma, bei der ich in der Automatisierungstechnik für Visualisierungsaufgaben und Anwendungsprogrammierung zuständig war, hatte einen Automobilzulieferer als Kunden. Dieser typische Mittelständler presste Bodenfilze für verschiedene Pkw Modelle und Hersteller. Die Filze wurden dazu auf 5m breiten und im Durchmesser über 2m dicken Rollen geliefert und auf die Maschinen gespannt. Warum das relevant ist? Weil wir bereits damals eine Lösung implementiert hatten, die über Sensoren die Stärke der Rollen gemessen hat und bei Unterschreitung einer Mindestdicke automatisch eine Nachbestellung der nächsten Rolle(n) ausgelöst hat. Aus heutiger Sicht mutet das Konstrukt archaisch an: Die Sensoren übermittelten ihre Daten per Ethernet an einen extra bereitstehenden PC, der über eine Fritz!Card die Bestellungen über ISDN per Fax auslösen konnte und zusätzlich die entsprechenden Informationen an die Buchhaltung übermittelte.

Dieses System, sowie die brandneue Anlagensteuerung per SPS hingen alle am gleichen Netzwerk. Das und der Rest der IT wurden betreut von einem einzelnen, festangestellten Administrator. Warum? Weil es eben ging, einfach, praktisch und kostengünstig war.

Nach Abschluss des Projekts habe ich die Anlage nie wiedergesehen. Der Mittelständler ging später in ein internationales Unternehmen auf.

Meine Erfahrung und die der Kundenfirma sind dabei weder einzigartig noch ein Relikt der Vergangenheit. Sie sind meiner Meinung sogar geradezu exemplarisch.

Industrie 4.0, Smart Home, Internet der Dinge? Die Fakten.

Versucht man, sich mit der Thematik „vernetzte Geräte verschiedener Klassen in mehr oder weniger ausgeprägter Autonomie“ vertraut zu machen, dann stolpert man schnell über verschiedene Begrifflichkeiten. Unter dem Oberbegriff „Internet der Dinge“ (engl. „Internet of Things“ -> IoT) werden alle diese zusammengefasst.

Vier Kategorien nehmen anschließend eine Präzisierung nach dem Einsatzgebiet vor.

- Privatanwender:

Hierzu gehören Geräte wie Wearables, also z.B. Fitnesstracker und Smartwatches und alles im Bereich „Smart Home“, wie Beleuchtung, Türschlösser, TV, Kühlschränke und mehr. Aber auch ausprobierte und nun vergessene „Dash-Buttons“ und Ein-Platinen-Rechner.

- Gesundheit:

Dieser Bereich umfasst vernetzte medizinische Geräte, wie Infusionspumpen, Blutzuckerüberwachung, Geräte zur Selbstdiagnose (wie spezielle Sensoren oder Telefonhüllen) per App, professionelle Diagnosegeräte wie Stethoskope oder Thermometer, Implantate wie Herzschrittmacher oder auch zusätzliche Produkte wie smarte Tablettendosen.

- Industrie:

Dieser besonders wichtige Bereich betrifft zum Beispiel SCADA Systeme zur Anlagensteuerung, industrielle Drohnen, etwa zur Lieferung und Überwachung, Minengeräte wie automatische Bohrer, Lastenwagen, Druck-, Näherungs-, Temperatursensoren, Motoren, Pumpen und mehr, sowie alles, was unter den Begriff Robotik fällt. Deswegen spricht man hier auch vom „Industrial Internet of Things“ (IIoT) oder in Deutschland von „Industrie 4.0“.

- Smart Cities:

Hier findet sich alles wieder, was zum Thema vernetzte, städtische Infrastruktur und Dienstleistungen gehört, wie etwa Ampelschaltungen, Umweltdaten, Anzeigetafeln, Notfallmanagement und Bürgerservice. Außerdem zählen autonomer Nahverkehr und andere Services dazu.

Schnell kommen so aus den letzten 20 Jahren Milliarden an vernetzten Akteuren bisher zusammen. Das Wachstum nimmt aber weiter zu. Laut einer Schätzung von Statista sollen die Ausgaben für IoT im Jahr 2020 weltweit bei 742 Milliarden US-Dollar gelegen haben. In Deutschland gaben knapp 2/3 aller befragten Industrieunternehmen an, spezielle Industrie 4.0 Anwendungen zu nutzen. Ein Sprung von knapp 10% zum Jahr 2019!

Erinnern wir uns an das Beispiel aus meiner Einleitung. Eine Suche auf shodan.io zeigt, dass in Deutschland alleine noch ca. 3 Millionen Geräte Fritz!Fax nutzen.

Mut zur Lücke?

Wir wissen also, dass das Thema nicht neu ist und dass sich Milliarden an Geräten angesammelt haben, die Teil von mehr oder weniger gut gewarteten Netzwerken und ein Großteil auch über das Internet erreichbar sind. Doch wie steht es heute um die Sicherheit der eingesetzten Geräte? Werden entdeckte Lücken in der Firmware zeitnah beziehungsweise werden diese überhaupt geschlossen? Und selbst wenn die Hersteller Updates anbieten, werden diese auch eingespielt?

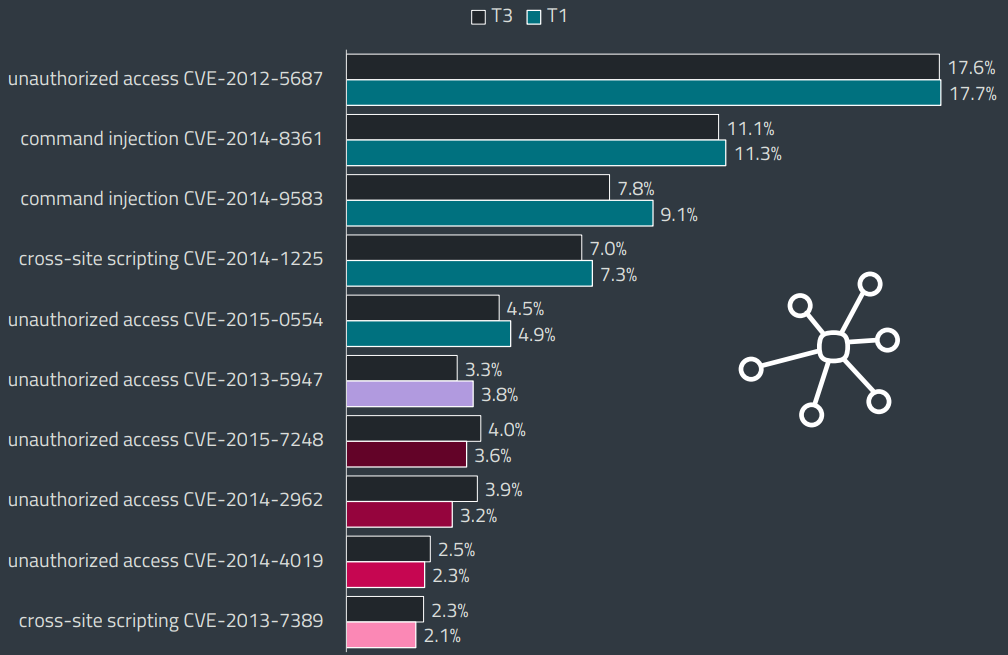

Die Statistik des kommenden ESET Threat Reports für das erste Tertial des Jahres 2021 zeigt, dass die Masse der für Angriffsversuche auf IOT-Geräte ausgenutzten Lücken bereits über 7 Jahre alt sind! Das verdeutlicht, dass es den Cyberkriminellen völlig ausreicht, auf alte Schwachstellen zu setzen.

Abbildung 1: Top-10 der durch ESET entdeckten Sicherheitslücken von IoT-Geräten (aus ESET Threat Report 2021 T1).

Ein weiteres Hauptproblem der mangelnden Absicherung von IoT Geräten zeigt sich in der Wahl der Zugänge. Benutzernamen und Passwörter werden nicht wahrgenommen, als einfachste Verteidigungsmöglichkeit gegen unbefugte Zugriffe und Manipulationen.

| Platz | Top-10 Benutzernamen | Top-10 Passwörter |

|---|---|---|

| 1. | admin | admin |

| 2. | root | root |

| 3. | guest | 1234 |

| 4. | support | guest |

| 5. | user | password |

| 6. | 1234 | 12345 |

| 7. | super | support |

| 8. | 11111 | Admin |

| 9. | cisco | super |

| 10. | tellabs | x-admin |

Tabelle 1: Top-10 der Benutzernamen und Passwörter verwundbarer Systeme

Sollten Sie einen Eintrag wiedererkennen und selbst verwenden, ist jetzt der späteste Zeitpunkt, diese Daten zu ändern!

Guck‘ mal wer da spricht

Selbst die aktuellste Firmware, das beste Netzwerksicherheitskonzept und die sichersten Passwörter können jedoch nichts ausrichten, wenn das vernetzte „Ding“ seine Daten für jedermann sichtbar ins Internet trägt.

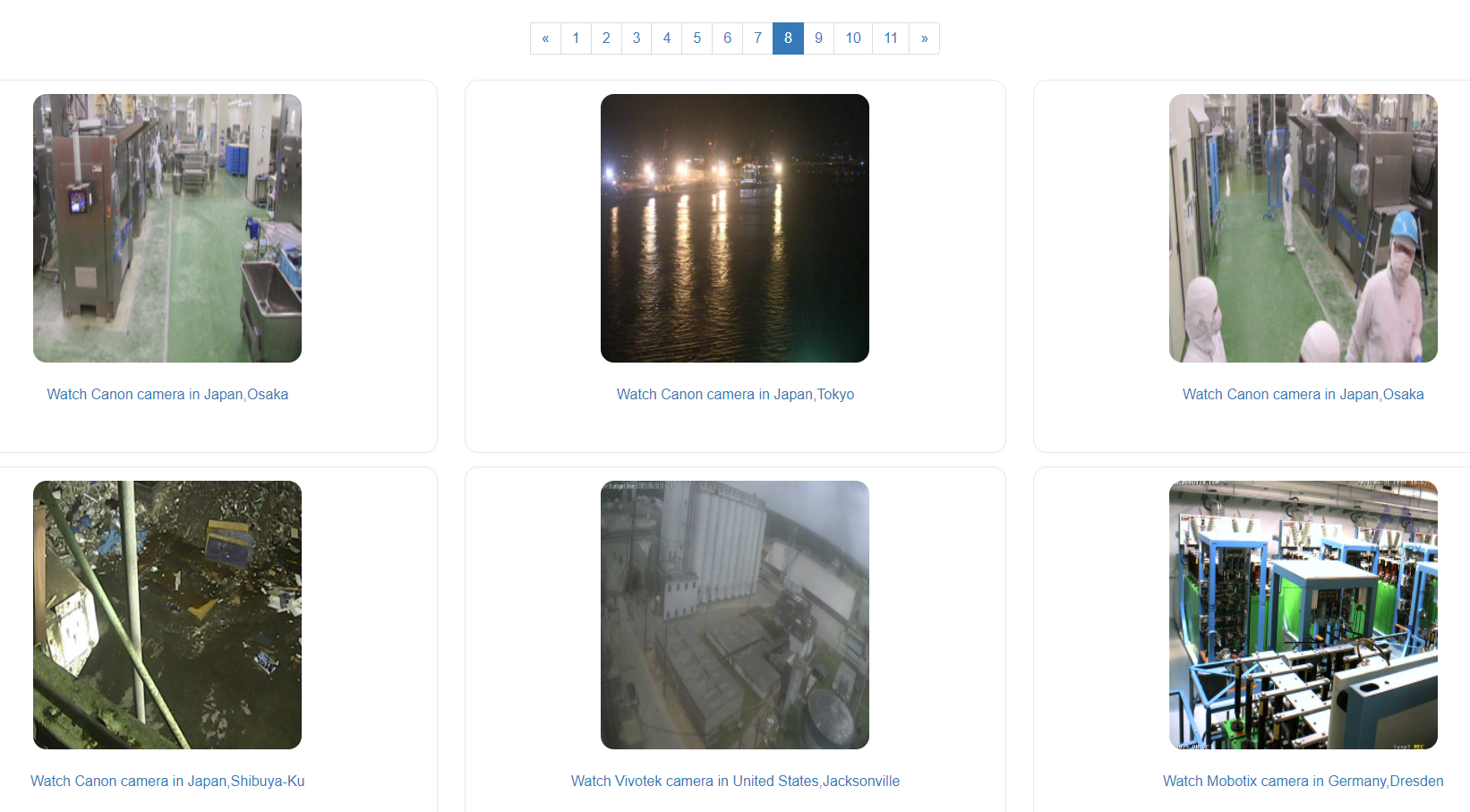

Gerade Webcams sind hier immer wieder eine unterschätzte Schwachstelle! Eine mit Absicht hier nicht genannte, frei aufrufbare Webseite listet Interessierten und „echten“ Kriminellen komfortabel Webcams aus aller Welt, sortiert nach Ort, Industriezweig und anderen Tags, wie „Produktion“, auf und zeigt deren Live-Bilder an. Mit einem Klick auf diese Bilder gelangt man nicht selten auf die Admin-Oberfläche der Cams. Selbst wenn man sich nicht einloggen möchte, gelangt man so an durchaus wertvolle Informationen. Wie etwa die öffentliche IP-Adresse oder ob und in welchem Netzwerksegment sich die Cam befindet. Man kann es professionellen Spionen nicht viel einfacher machen!

Abbildung 2: “Transparentes Arbeiten“ war anders gemeint. Screenshot einer Webseite, die über das Internet zugängliche Webcams listet.

Nicht immer ist die „freie“ Datenübertragung so sichtbar. Ich habe vor zwei Jahren an einer Mittelstandsveranstaltung zum Thema „Industrie 4.0“ teilgenommen. Dort präsentierte eine Firma, wie sie ihre bisher rein lokale Fertigung von medizinischen Tabletten in Druckbehältern „fit für das Internet der Dinge“ gemacht hat. Sie haben die Sensoren der Druckbehälter mit einem kleinen Webserver und einem WLAN Modul versehen und schon ließen sich die Druckbehälter ins Netzwerk integrieren und die Mitarbeiter mussten nicht mehr in regelmäßigen Abständen die Werte lokal am Gerät ablesen, sondern bekamen diese bequem auf ihrem PC, Laptop oder Tablet angezeigt. Es gab sogar ein Fallback für den Fall, dass das Gerät die Verbindung zum WLAN verloren hatte: Der Zugriff konnte in WLAN-Reichweite direkt erfolgen. Die Adresse des Webservers war dann genauso ein üblicher Standartwert, wie die Abfrage nach Benutzername und Passwort, die nicht erfolgte. Durch diese Maßnahme sparte man monatlich 2 Tage Arbeit der Belegschaft ein. Alle Ziele des Pflichtenhefts beim Design der Anlage waren erfüllt und alle schienen glücklich.

Als ich jedoch fragte, wie man verhindert, dass Unbefugte außerhalb der Hallen, aber in WLAN-Reichweite, den Fallback gezielt ausnutzen und gegebenenfalls den Webserver zu ihren Zwecken manipulieren und zum Beispiel die Produktion stören, waren die Augen genauso groß, wie das anfängliche Unverständnis, dass so etwas tatsächlich passieren könnte.

Cybercrime-Spielwiese IoT

Kriminelle nutzen solche Schwachstellen bereitwillig aus. Dabei ist es ihnen egal, ob diese menschlicher oder technologischer Natur sind. Designschwachstellen lassen sich nicht immer per Update beheben. Schwachstellen durch falsche Benutzung oder das Vergessen von vernetzten Altgeräten erfordern Aufklärung, Gefahrenbewusstsein und ebenfalls regelmäßige Updates. All das ist aufwändig und wird deswegen viel zu oft vernachlässigt. Dass Kriminelle wenig Aufwand haben zeigen nicht nur (wie oben erwähnt) alte Lücken, die ausgenutzt werden. Teilweise kommt sogar richtig alter Schadcode zum Einsatz, wie ein Zwischenfall im AKW Grundremmingen im Jahre 2016 zeigte, bei dem Würmer aus 2008/2009 verwendet wurden.

Industriesteuerungsanlagen, bei denen Informationen von Aktoren, Sensoren und SPSen zusammenlaufen, sind zwar häufig vom Internet getrennt, werden aber mindesten genauso häufig nie aktualisiert oder mit Malwareschutz versehen.

In meinen über 20 IT-Jahren habe ich so manches Experiment bei Kunden miterleben dürfen. Beginnend mit der erwähnten Fritz!Fax Installation, über Projekte mit Raspberry Pi & Co., Amazon Dash Buttons und anderen außergewöhnlichen Tests oder auch produktiven Versuchen. Wird nun ein Projekt erst aufgeschoben und dann abgebrochen, werden Firmen verkauft, wechseln die Projektverantwortlichen, geraten manche Geräte und Netzwerkteilnehmer in Vergessenheit. Dazu gehören auch smarte Fernseher oder Kühlschränke. Cybergangster suchen gezielt nach solchen Möglichkeiten, in Unternehmensnetzwerke einzudringen – leider oft erfolgreich.

Das berüchtigte „Mirai“ Botnetz aus dem Jahre 2016 nutzte so zum Beispiel gezielt Schwachstellen in Webcams aus, um diese zu übernehmen und für DDoS-Angriffe auf Server zu missbrauchen. Ein Wärmekraftwerk in Finnland wurde durch Lücken in Webcams so im Betrieb gestört, dass vier Stunden lang, bei winterlichen Temperaturen, mehrere Hunderttausend Haushalte ohne Fernwärme blieben.

Sogenannte „Siegeware“ konzentriert sich auf Hausautomatisierungslösungen („BAS“) um etwa Hausverwaltungen und Bewohner zu erpressen.

Die Gefahr ist durchaus real, wie der bereits erwähnte ESET Threat Report zeigt. Die Experten von AV-Test in Magdeburg verzeichnen über ihre Plattform „AV-Atlas“ speziell im Bereich IoT über 5,2 Millionen Angriffe in 14 Tagen, bei denen über 14 Millionen Befehle durch Cyberkriminelle ausgeführt werden – Tendenz steigend.

Fazit, Ausblick und Handlungsempfehlung

Es ist offensichtlich, dass das IoT dringend besser abgesichert werden muss. Das ist bei neuen Projekten natürlich einfacher als solchen, die man gar nicht (mehr) kennt oder bei denen man sich scheut, in laufende Systeme einzugreifen. Außerdem sind die Zahlen und Erfahrungen mit Cybercrime im IoT so eindeutig, dass der Handlungsbedarf deutlich zu erkennen ist.

Um das Thema noch etwas zu verkomplizieren, werden bekannte Netzwerktechnologien wie Ethernet, WLAN, Bluetooth & Co. nun durch 5G ergänzt. Wer bisher seine IoT-Geräte bisher wenig unter Kontrolle hatte, verliert bei 5G schnell ganz die Übersicht, wenn alle Akteure direkt mit dem und über das Internet kommunizieren. Hier ist die sorgfältige (IT Security) Planung VOR der Einführung wichtiger als je zuvor!

Was kann man also tun, um den bekannten und unbekannten Netzwerkteilnehmern auf die Spur zu kommen und den Cybergangstern die Tür vor der Nase zuzuschlagen?

Hier ein paar grundlegende Tipps:

- Nutzen Sie Inventarisierungssoftware

Diese hilft Ihnen, alle Teilnehmer des Netzwerkverkehrs aufzuzeigen – inklusive der vergessenen. Kennen Sie das Gerät nicht (mehr) oder erfüllt es keinen Zweck (mehr), entfernen Sie es umgehend aus Ihrer Infrastruktur! - Nutzen Sie Netzwerksegmente

Getrennte (Sub-)Netze für verschiedene Anwendungsbereiche helfen, mögliche Gefahren schneller einzudämmen und Sicherheitsrichtlinien schneller und einfacher anzuwenden. Eine kompromittierte Webcam wird so schwer bis gar nicht zum Einfallstor für Ransomware oder DDoS-Attacken. - Nutzen Sie sichere Zugänge

Es gibt keinen Anwendungsfall bei dem Benutzername und/oder Passwort irgendwelchen Standards entsprechen sollte! Personenbezogene Accounts und anwendungsbezogene Passphrasen helfen, Wörterbuchattacken oder Angriffe mit Passwortlisten ins Leere laufen zu lassen. Dort wo es möglich ist, sollte auch bei internen Systemen eine Multi-Faktor-Authentifizierung zum Einsatz kommen, sodass gestohlene, wiederverwendete oder zu einfache Zugangsdaten kein Problem darstellen. - Sensoren, Aktoren und Co. sind genauso wichtig wie Server und PCs

Sobald ein Gerät vernetzt ist, gibt es keine unwichtigen Geräte mehr. Behandeln Sie die smarten Akteure mit gleicher Sorgfalt und Vorsicht, wie alle anderen (digitalen) Arbeitsmittel auch. Das gilt auch insbesondere für Smart Devices, wie TV und Kühlschrank, die sich im Unternehmen befinden! - Updates, Updates, Updates

Updates dienen hauptsächlich zum Schließen von entdeckten Sicherheitslücken. Das gilt für Server und PCs, wie auch für alle smarten Geräte. Selbst ein Sensor kann unter Umständen ein Update benötigen. Aktualisieren Sie zusätzlich Ihren Wissenstand – ein „Update der Brain.exe“ hilft, Updates zu planen, um diese zeitnah und möglichst unterbrechungsfrei einzuspielen und entsprechende Tools auszuwählen, die diesen Vorgang ermöglichen und eventuell automatisieren. - Security ins Design

Planen Sie eine Entwicklung im Bereich IoT? Planen Sie, fertige Lösungen einzusetzen? Planen Sie, auf 5G umzusteigen? Dann planen Sie unbedingt die Sicherheit aller Anstrengungen von vornherein mit ein! Ist der Plan aus Ihrer Sicht fertig, holen Sie am Besten noch externe Schwachstellenprüfer dazu. Pentester kennen die gängigen Methoden der Cybergangster und wissen um die häufigsten Fehler. Profitieren Sie von der Erfahrung der Experten, ohne aus den eigenen Fehlern lernen zu müssen. Alle Investitionen sparen Kosten durch einen Ransomware-Angriff und die dadurch hervorgerufenen Betriebsunterbrechungen und Aufräumarbeiten. - Nutzen Sie zusätzliche Schutzsoftware

Dort wo es möglich ist, sollte Security-Software zum Einsatz kommen. Diese kann Schadcode aber auch Exploits erkennen und blockieren. Windows Plattformen für SCADA Systeme, Linux-Gateways und Fileserver, Geräte mit Android und natürlich alle Desktop-Systeme sollten über Softwareschutz verfügen, der sich zentral administrieren und in ein Security-Gesamtkonzept einfach integrieren lässt.

Diese Tipps werden nicht durch Zauberhand Ihre IoT-Projekte komplett absichern. Aber sie bieten gute Anhaltspunkte und schaffen ein Mindestmaß an Sicherheitsvorkehrungen, um das Internet of Things sicher zu machen.