Shodan und Censys sind Suchmaschinen für IT-bezogene Themen. Beide listen Informationen zu Suchbegriffen und betreffenden Systemen von Unternehmen und Privatanwendern auf. Woher stammen diese Informationen und können die Plattformen auch für Angriffe missbraucht werden?

Wer? Was? Wo?

Von Zeit zu Zeit wenden sich die Kolleginnen und Kollegen vom ESET Support an mich. Dabei geht es um Einschätzungen zu aktuellen Bedrohungen oder auch um interessante Supportfälle. In letzter Zeit häufen sich dabei Anfragen, die sich auf „Incoming.Attack.Generic“ beziehen. Tatsächlich ist diese Meldung seit einiger Zeit der Spitzenreiter in den auf Virusradar aufgelisteten blockierten Bedrohungen.

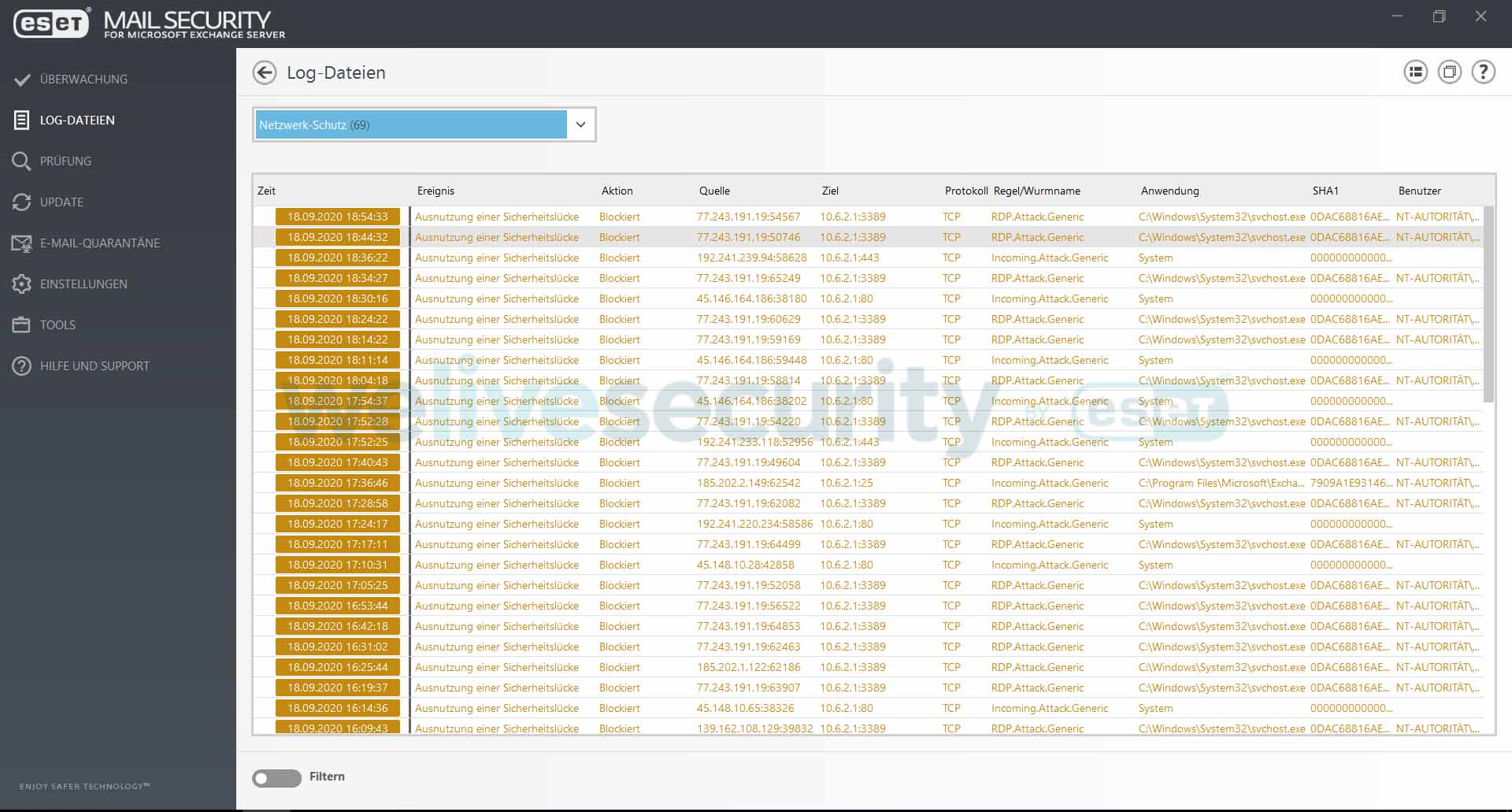

Die ESET Produkte der Anwender blockieren also „generische, eingehende Attacken“. Das kann natürlich vieles sein. Schaut man sich aber die Log-Dateien im speziellen Fall genauer an, fällt auf, dass die Angriffsquelle oft gleich ist und lediglich die Ports wechseln.

Auszug aus Log-Einträgen des ESET Security Management Center

In diesem Fall ergab eine kurze Reverssuche, dass es sich bei den IPs um Systeme von Censys handelte. Ähnlich wie auch Shodan sammelt Censys Informationen zu allen möglichen, an das Internet angeschlossenen Systemen. Das betrifft vorrangig Geräte aus dem „Internet der Dinge“, aber auch Server und Privatrechner. Da sich beide Dienste als Helfer zur Verbesserung der IT-Security verstehen, findet der geneigte Nutzer so auch Systeme, die durch bekannte Lücken und nicht gepatchte Betriebssysteme und Anwendungen angreifbar wären.

Damit diese Dienste tatsächlich halten können, was sie versprechen, müssen sie dauerhaft das Internet nach Lücken und anderen Schwachstellen absuchen. Dazu werden entsprechende Angriffsversuche simuliert. Diese sind es auch, die die ESET Produkte an mehreren Stellen erkennen und blockieren.

Blockierte Angriffe im Log der ESET Mail Security

Die greifen mich an?

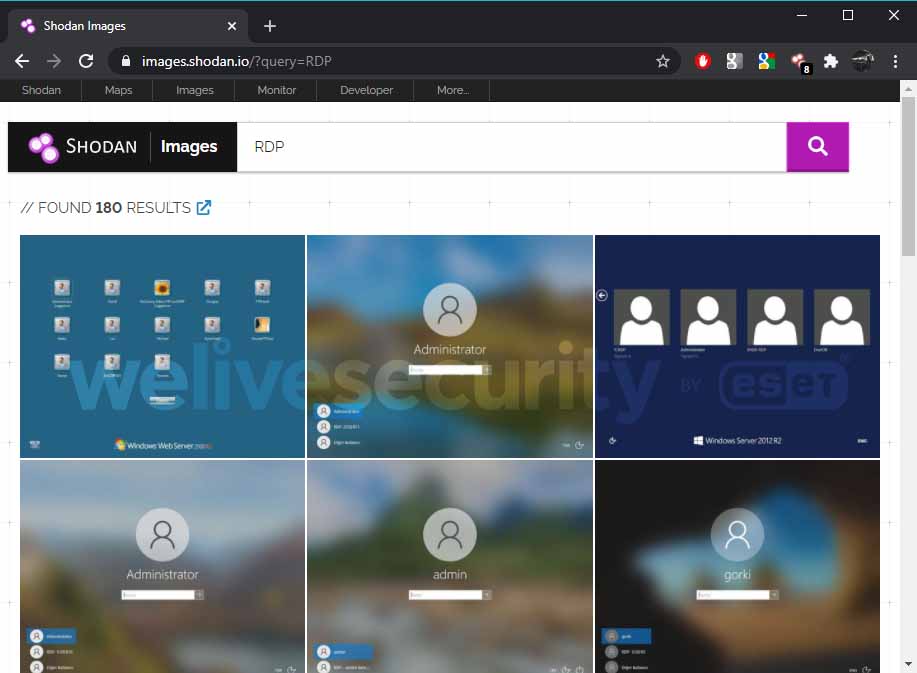

Ja. Die Dienste versuchen, bekannte Sicherheitslücken auszunutzen und tragen die erfolgreichen „Attacken“ in ihre Datenbanken ein. Sucht man zum Beispiel nach Systemen, die per RDP aus dem Internet erreichbar sind, bekommt man etwa bei Shodan die Möglichkeit, sich diese nicht nur auflisten zu lassen, sondern auch per Bildersuche diese Systeme zu identifizieren, bei denen ein (Windows) Login möglich ist.

Mit einem Klick auf die Vorschaubilder gelangt man zu den betreffenden Adressen

Doch auch andere Systeme, wie medizinische Geräte, die in Arztpraxen Röntgenuntersuchungen durchführen sind mittlerweile mit dem Internet verbunden. Immer wieder tauchen solche Geräte auch in den Ergebnislisten der Suchdienste auf.

Das lässt die Linie zwischen legalem Interesse und einer „möglichen Verleitung zur Straftat“ schon sehr dünn werden. Einen Schritt weiter – und in Deutschland höchstwahrscheinlich nicht legal – ist ein Angebot von Censys.

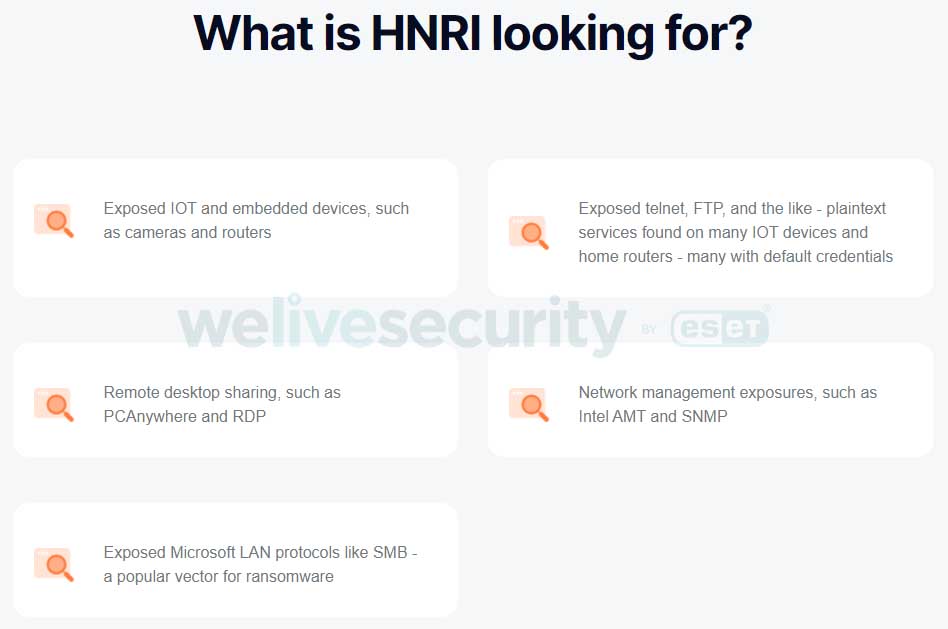

Der „Home Network Risk Identifier“ verspricht Arbeitgebern, die Netzwerke der Mitarbeiter remote auf mögliche Schwachstellen abzusuchen. Das beinhaltet die Arbeitsgeräte, aber eben auch mögliche IoT/Smart Home Geräte.

Screenshot von Censys.io mit Dingen, die der HNRI prüft

Ganz klar wird dabei angegeben, dass man von außen das Netzwerk der Arbeitnehmer „abklopft“:

„HNRI allows employers to monitor the home network infrastructure of their employees (anonymously, via IP address or VPN logs) for vulnerabilities that may pose a risk to the company.”

Das Sicherheitsinteresse der Unternehmen ist natürlich, vor allem durch Home-Office in Pandemiezeiten, nicht von der Hand zu weisen. Allerdings stellt dieses Tool nicht nur potentiell die Möglichkeit der Mitarbeiterüberwachung („monitor“) zur Verfügung sondern auch einen Angriff auf fremde Rechnersysteme dar. Ohne Wissen der Mitarbeiter ist das nicht nur moralisch falsch.

Zwei Seiten der Medaille

Während man sowohl Censys als auch Shodan zugutehalten kann, dass sie nützliche Hilfsmittel zur Erhöhung der IT-Security sind und interessante Features anbieten, ist natürlich ein Werkzeug immer nur so gut, wie der Handwerker, der es benutzt.

Brecheisen etwa sind legitime Hilfsmittel, werden aber auch von Kriminellen für Einbrüche verwendet. Und genau das ist das Problem hier. Die Online-Werkzeuge sind bequem, frei im Internet erreichbar, bieten Grundfunktionen kostenfrei an (nach Registrierung) und stellen bezahlenden Nutzern komfortable Schnittstellen zur Verfügung. Das wissen auch Cybergangster und machen sich diese Dienste zu Nutze. Teilweise sehen wir automatisierte Attacken, die in einem der ersten Schritte über die API von Shodan oder Censys verwundbare Systeme identifizieren um sie anschließend zielgerichtet angreifen zu können.

Andererseits nutze auch ich Shodan von Zeit zu Zeit für interessante Statistiken außerhalb der ESET-Telemetrie. Natürlich geht es mir nicht um Attacken, sondern um eine Übersicht, die ich dann wieder in Artikeln wie diesem oder in Vorträgen verwenden kann. Diese haben jeweils immer das Ziel, das Sicherheitsbewusstsein zu schärfen und dazu braucht es verlässliche Zahlen.

Was also tun?

Wer Sicherheitsprodukte einsetzt, die solche "Angriffe" erkennen und blockieren, ist schon einen guten Schritt weiter. Da diese die versuchten Attacken erkennen und blockieren, tauchen die Systeme in den seltensten Fällen in den Datenbanken der Suchdienste auf. Das bedeutet auch, dass echte Angreifer Sie nicht über Censys oder Shodan finden oder die Schwachstellen anderweitig ausnutzen können.

Wer als Arbeitnehmer sich einen Überblick über das heimische Netzwerk verschaffen möchte, kann dafür spezielle Tools verwenden, die lokal ausgeführt werden und die Daten nirgendwohin übertragen. Außerdem sollten sie sich darüber informieren, wie man das heimische Netzwerk und den Router sicherer verwenden kann. Arbeitgeber sind für den Schutz der Unternehmensdaten zuständig. Dies können sie auf zur Verfügung gestellten Firmengeräten realisieren und durch gesicherte Verbindungen zu Firmennetzen. Dazu gehören VPN, 2FA und Verschlüsselung. Die Heimnetze und deren Geräte sind tabu! IT Teams, die um die eigene Sicherheit besorgt sind, können ihre Firmen-IP bei beiden Suchmaschinen eingeben und mögliche Ergebnisse zur Verbesserung der IT-Security nutzen.