ESET-Forscher haben eine bisher nicht dokumentierte Malware-Familie entdeckt, die wir KryptoCibule genannt haben. Diese Malware ist in dreierlei Weise eine Bedrohung für Kryptowährungen. Sie nutzt die Systemressourcen ihres Opfers, um Kryptowährung zu erzeugen, versucht Transaktionen durch Ersetzen von Brieftaschenadressen in der Zwischenablage zu hijacken und filtert kryptowährungsbezogene Dateien heraus. Zugleich werden mehrere Techniken eingesetzt, um eine Erkennung zu vermeiden. KryptoCibule nutzt das Tor-Netzwerk und das BitTorrent-Protokoll in hohem Maß für seine Kommunikationsinfrastruktur.

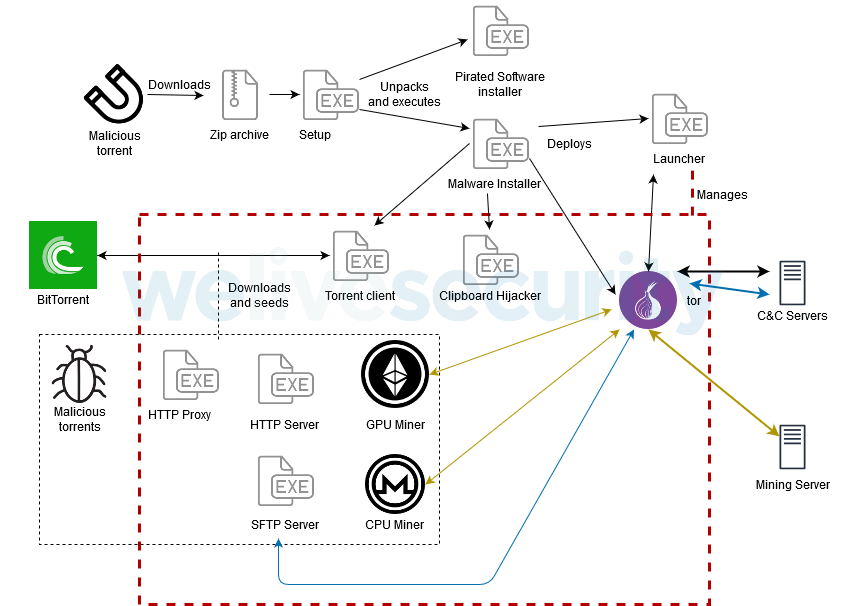

Die in C# geschriebene Malware verwendet auch legitime Software. Einiges davon, wie Tor- und der Transmission-Torrent-Client, werden mit dem Installationsprogramm gebündelt. Anderes wird zur Laufzeit heruntergeladen, wie beispielsweise der Apache httpd und der Buru SFTP-Server. Eine Übersicht über die verschiedenen Komponenten und ihre Wechselwirkungen ist in Abbildung 1 dargestellt.

Abbildung 1. KryptoCibule-Komponenten und -Tools

Bei der ersten Ausführung der Malware wird dem Host eine eindeutige Kennung im Format {Adjektiv} -{Substantiv} zugewiesen, wobei {Adjektiv} und {Substantiv} zufällige Wörter aus zwei fest codierten Listen sind, die über 10 Millionen eindeutige Kombinationen enthalten. Diese Kennung wird dann zur Identifikation des Hosts gegenüber den C&C-Servern verwendet.

Zusätzlich zu den kryptobezogenen Komponenten verfügt KryptoCibule auch über RAT-Funktionen (Remote Access Trojan). Zu den unterstützten Befehlen gehören EXEC, womit beliebige Befehle ausgeführt werden können, und SHELL, mit dem ein PowerShell-Skript vom C&CServer heruntergeladen wird. Dieses Skript lädt dann eine mit dem Post-Exploitation-Tool Pupy generierte Hintertür.

Der Name KryptoCibule leitet sich übrigens von den tschechischen und slowakischen Wörtern für „Krypto“ und „Zwiebel“ ab.

Zeitleiste

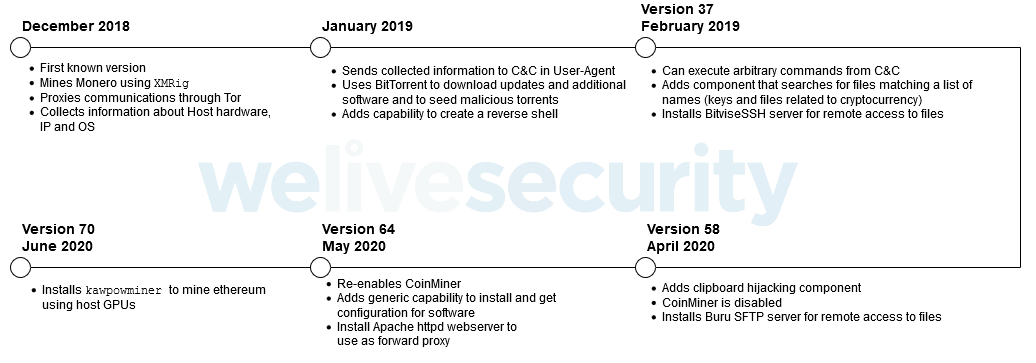

Da wir mehrere Versionen dieser Malware entdeckt haben, können wir ihre Entwicklung bis Dezember 2018 zurückverfolgen. Abbildung 2 zeigt die Änderungen, die im Laufe der Zeit an KryptoCibule vorgenommen wurden.

Abbildung 2. Zeitleiste der Aktualisierungen und Funktionsänderungen

Ziele

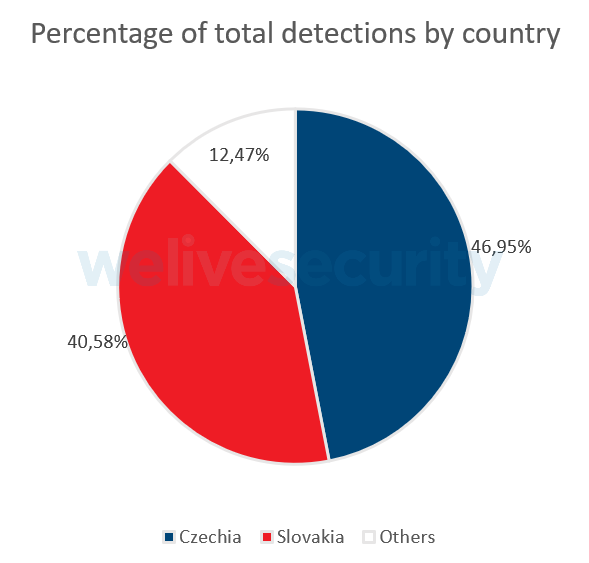

Laut der ESET Telemetrie (siehe Abbildung 3) zielt die Malware hauptsächlich auf Benutzer in Tschechien (Tschechische Republik) und der Slowakei ab. Dies entspricht der Benutzergruppe der Webseite, auf der sich die infizierten Torrents befinden.

Abbildung 3. Laut unseren Telemetriedaten fanden über 85% der Erkennungen in Tschechien und der Slowakei statt.

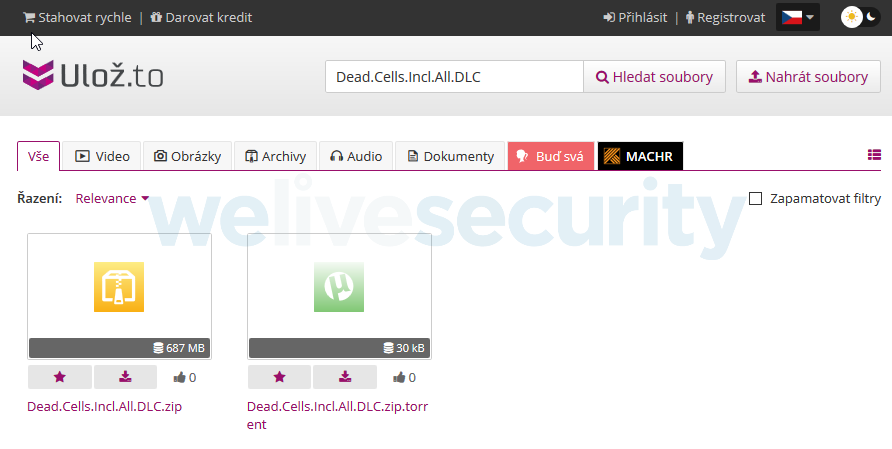

Fast alle bösartigen Torrents waren auf der Seite uloz.to verfügbar; einer beliebten Filesharing-Webseite in Tschechien und der Slowakei (siehe Abbildung 4). Im nächsten Abschnitt werden wir erklären, wie diese Torrents zur Verbreitung von KryptoCibule verwendet werden.

Abbildung 4. Einer der böswilligen Torrents auf uloz.to.

Wie im Abschnitt "Anti-Erkennungs- und Anti-Analyse-Techniken" weiter unten beschrieben, sucht KryptoCibule speziell nach ESET-, Avast- und AVG-Endpunkt-Sicherheitsprodukten. Dieses Verhalten passt zur Verbreitung, da ESET seinen Hauptsitz in der Slowakei hat und Avast (ebenfalls Besitzer von AVG) seinen Hauptsitz in Tschechien hat.

Torrents

KryptoCibule nutzt das BitTorrent-Protokoll sowohl um sich zu verbreiten als auch um zusätzliche Tools und Updates herunterzuladen.

Erste Kompromittierung

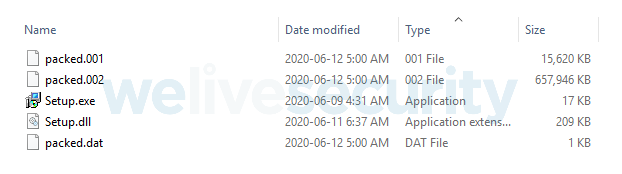

KryptoCibule wird durch bösartige Torrents in ZIP-Dateien verbreitet. Es tarnt sich als Installationsprogramme für geknackte oder raubkopierte Software und Spiele. Obwohl weitere Dateien enthalten sein können, wie in Abbildung 5 dargestellt, gibt es fünf Dateien, die allen KryptoCibule-Installationsarchiven gemeinsam sind. packed.001 ist die Malware, während packed.002 das Installationsprogramm für die erwartete Software ist. Beide sind mit den in der Setup.exe enthaltenen Schlüsseln XOR-verschlüsselt.

Wenn Setup.exe ausgeführt wird, werden sowohl die Malware als auch die erwarteten Installationsdateien dekodiert. Anschließend wird die Malware im Hintergrund und das erwartete Installationsprogramm im Vordergrund gestartet. Das Opfer erhält keinen Hinweis darauf, dass womöglich etwas nicht stimmt.

Abbildung 5. Inhalt des Dead.Cells.Incl.All.DLC-Archivs mit dem minimalen gemeinsamen Satz von KryptoCibule-Installationsdateien.

Zusätzliche Software und Updates

Das BitTorrent-Protokoll wird auch zum Herunterladen von Malware-Updates und zusätzlicher Software verwendet.

KryptoCibule installiert den Torrent-Client transmission-daemon und verwaltet ihn, indem er Befehle über seine RPC-Schnittstelle an Port 9091 mit transmission-remote ausgibt. Die RPC-Schnittstelle verwendet die fest codierten Anmeldeinformationen superman:krypton.

Um weitere Software für die Malware zu installieren, z. B. den SFTP-Server, sendet die Launcher-Komponente einen HTTP-GET-Request an %C&C%/softwareinfo?title=<Software-Name> und erhält eine JSON-Antwort mit einem Magnet-URI für den Torrent zum Herunterladen und andere Informationen, die angeben, wie das Programm installiert und ausgeführt werden soll. Abbildung 6 zeigt ein Beispiel für eine solche Antwort.

{"Magnet": "magnet:?xt=urn[:]btih:67yd647nivxhumoedvwnwnzve55b3bxj&dn=free-BuruServer-x64-v1.7.3.zip", "Version": 1,"ExecutableRelativePath": "", "ExecutableFileName": "buru.exe","ExecutableArgs": "run", "InstallFile": "", "HasCustomConfig": true}Abbildung 6. Beispielantwort für die Anforderung GET /softwareinfo?title=ssh_server request

Der Mechanismus zum Abrufen von Updates ist ähnlich. Die Malware erhält zuerst allgemeine globale Einstellungen über HTTP von %C&C%/settingsv5. Diese Antwort enthält unter anderem eine Magnet-URI, um die neueste Version der Malware herunterzuladen. Anschließend wird eine GET-Anforderung an %C&C%/version gesendet, um die neueste Versionsnummer abzurufen. Wenn die lokale Version niedriger als diese Version ist, wird der Torrent heruntergeladen und installiert.

Torrents werden mit dem folgenden Befehl zur Übertragung hinzugefügt:

transmission-remote localhost -n superman:krypton -a "<magnet URI>"

Eine fest codierte Liste von 50 Trackern wird verwendet, um Peers für alle Torrents zu erhalten.

Seeding der bösartigen Torrents

Die Rechner der Opfer werden sowohl zum Seeding der Torrents der Malware als auch für die bösartigen Torrents verwendet, die zur Verbreitung beitragen. Infizierte Hosts erhalten eine Liste der Magnet-URIs von %C&C%/magnets, dann laden sie alle Dateien herunter und verteilen sie weiter. Dies stellt sicher, dass diese Dateien stets für andere zum Download verfügbar sind. So wird das Herunterladen beschleunigt und die Redundanz erhöht.

Anti-Erkennungs- und Anti-Analysetechniken

Diese Malware nutzt eine Vielzahl von Techniken, um eine Erkennung zu vermeiden, außerdem werden einige grundlegende Anti-Analyse-Maßnahmen eingesetzt.

Es beginnt mit dem anfänglichen Zugriffsvektor. Die im ZIP-Archiv enthaltene ausführbare Datei ist ein ziemlich harmloses Installationsprogramm, das sich als legitimes InstallShield-Programm tarnt. Diese Datei ist mit dem Open-Source-Programm Obfuscar verschlüsselt. Das gleiche Tool wird für alle benutzerdefinierten, ausführbaren Dateien der Malware verwendet. Der Schadcode selbst befindet sich in einer XOR-verschlüsselten Datei. Der Schlüssel ist eine in Setup.exe fest codierte GUID.

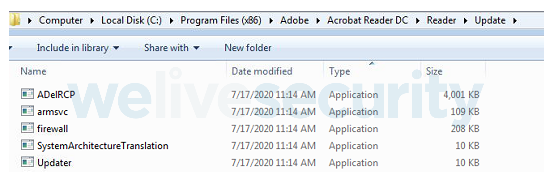

Die Malware wird dann im fest codierten Pfad %ProgramFiles(x86)%\Adobe\Acrobat Reader DC\ Reader\update installiert und verwendet legitime Namen ausführbarer Dateien von Adobe Acrobat Reader für die mitenthaltene ausführbare Tor-Datei und ihre eigenen Dateien. Einige der im Installationsordner enthaltenen Dateien sind in Abbildung 7 dargestellt.

Abbildung 7. Einige der Dateien im Installationsordner. Armsvc.exeist die Malware und ADelRCP.exe ist die ausführbare Tor-Datei. Beide Dateinamen werden tatsächlich von Adobe Reader verwendet.

Um Persistenz zu erreichen, erstellt KryptoCibule eine geplante Aufgabe, die alle fünf Minuten mit dem folgenden Befehl ausgeführt wird. Es wird hier wieder ein Adobe Reader-Name verwendet.

schtasks.exe /CREATE /SC MINUTE /MO 5 /TN "Adobe Update Task" /TR \""%ProgramFiles(x86)%\Adobe\Acrobat Reader DC\Reader\Update\armsvc.exe\"" [/RL HIGHEST] /F [/RU SYSTEM]

Vor dem ersten Ausführen seiner Nutzdaten und bei jeder Iteration der Hauptschleife überprüft die Malware ob Ananlyse-Software auf dem System läuft. Dazu verwendet sie die folgende Liste. Wenn ein Prozess mit einem übereinstimmenden Namen gefunden wird, werden alle laufenden Komponenten gestoppt und beendet.

- cain

- filemon

- netmon

- netstat

- nmwifi

- perfmon

- processhacker

- procexp

- procexp64

- procmon

- regmon

- tasklist

- taskmgr

- tcpvcon

- tcpview

- wireshark

Antivirus-Erkennung

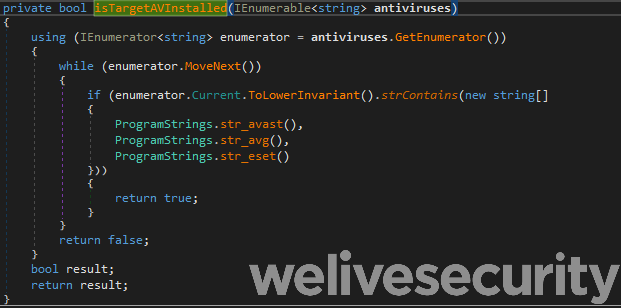

Vor dem Initialisieren der Kryptominer-Komponenten führt die Malware eine Überprüfung des WMI-Objekts rootSecurityCenter2\AntiVirusProduct für die Zeichenfolgen avast, avg und eset (ohne Berücksichtigung von Groß- und Kleinschreibung) durch, wie im dekompilierten Code in Abbildung 8 dargestellt. Sollte eine dieser Zeichenfolgen erkannt werden, werden die Kryptominer-Komponenten nicht installiert.

Abbildung 8. Bereinigter dekompilierter Code der Funktion, mit der nach bestimmter Sicherheitssoftware gesucht wird.

Immer wenn sich die Malware selbst, ein Update oder eine neue Komponente installiert, wird der verwendete Installationspfad von automatischen Scans von Windows Defender ausgeschlossen. Das geschieht mit dem folgenden Befehl:

powershell -c "Add-MpPreference -ExclusionPath '<install path>'"

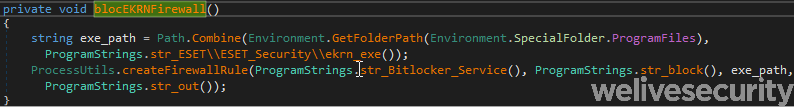

Außerdem werden Firewall-Regeln erstellt, um eingehenden und ausgehenden Datenverkehr der KryptoCibule-Komponenten unter Verwendung harmlos klingender Regelnamen explizit zuzulassen. Eine Regel zum Blockieren des ausgehenden Datenverkehrs des ESET-Kernel-Diensts (ekrn.exe) wird ebenfalls von der in Abbildung 9 gezeigten Funktion erstellt.

Abbildung 9. Die Funktion, die den ausgehenden Datenverkehr von ekrn.exe in der Windows-Firewall blockiert

Tor Netzwerknutzung

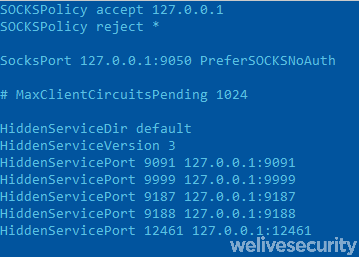

KryptoCibule bringt das Befehlszeilentool tor.exe mit, welches sich als ADelRCP.exe und eine Konfigurationsdatei (siehe Abbildung 10) als libstringutils.dll tarnt.

Abbildung 10. Die Tor-Konfigurationsdatei, die von der neuesten Version der Malware verwendet wird

Dadurch wird ein SOCKS-Proxy an Port 9050 eingerichtet, den die Malware verwendet, um die gesamte Kommunikation mit den C&C-Servern über das Tor-Netzwerk weiterzuleiten. Dies hat den doppelten Vorteil, dass die Kommunikation verschlüsselt wird und es praktisch unmöglich ist, den oder die tatsächlichen Server hinter diesen URIs zu verfolgen.

Im zweiten Teil der Konfigurationsdatei werden Onion-Dienste auf dem betroffenen Host eingerichtet. Diese sind für die Malware-Betreiber über das Tor-Netz zugänglich. Beim ersten Start dieser Dienste generiert Tor automatisch eine .onion-URI für den Host. Dieser eindeutige Hostname wird dann an %C&C%/transferhost/<eindeutiger Name> gesendet. Wir werden in den nächsten Abschnitten darauf eingehen, wie diese Onion-Dienste verwendet werden.

| Port Number | Service |

|---|---|

| 9091 | Transmission Daemon RPC interface |

| 9999 | Apache httpd server |

| 9187 | Buru SFTP server |

| 9188 | Buru Web Admin |

| 12461 | MiniWeb HTTP server |

Die onion-URIs für zwei C&C-Server sind in der Malware enthalten. Einer davon bietet eine REST-API, die die Malware für die meisten Kommunikationen verwendet, während der andere zum Datei-Download verwendet wird. Zusätzliche URIs können einzeln mit einer Anfrage an %C&C%/Server abgerufen werden. Einige ältere Versionen der Malware verwenden diese, um Updates über Port 12461 herunterzuladen. Wir glauben, dass diese URIs auf andere infizierte Hosts verweisen. Die Versionen der Malware, die sie verwenden, verfügen über Code, um ihre heruntergeladenen Updates in einem Verzeichnis abzulegen, das vom MiniWeb-HTTP-Server an demselben Port bereitgestellt wird.

In unseren Telemetriedaten konnten wir eine IP-Adresse für den Dateiserver-C&C identifizieren.

Kryptowährung erzeugen und stehlen

KryptoCibule besteht aus drei Komponenten, die auf infizierte Hosts zum Erhalt von Kryptowährungen eingesetzt werden.

Kryptomining

Die neuesten Versionen von KryptoCibule verwenden XMRig, ein Open-Source-Programm, um mit der CPU die Kryptowährung Monero abzubauen. Gleichzeitig wird auch das Open-Source-Programm kawpowminer eingesetzt, um Ethereum mit der GPU zu erzeugen. Zweiteres Programm wird nur verwendet, wenn auf dem Host eine dedizierte Grafikkarte gefunden wird. Beide Programme sind so eingerichtet, dass sie über den Tor-Proxy eine Verbindung zu den Mining-Servern der Hintermänner herstellen.

Bei jeder Iteration der Hauptschleife überprüft die Malware den Akkuladestand und die Zeit seit der letzten Benutzereingabe. Auf Basis dieser Informationen werden die Miner-Prozesse anschließend gestartet oder gestoppt. Wenn der Host in den letzten 3 Minuten keine Benutzereingaben erhalten hat und über mindestens 30% Akkuladung verfügt, werden sowohl die GPU- als auch die CPU-Miner mit voller Leistung ausgeführt. Andernfalls wird der GPU-Miner angehalten und der CPU-Miner auf einen Thread beschränkt. Wenn der Batteriestand unter 10% liegt, werden beide Miner gestoppt. Dies geschieht, um die Wahrscheinlichkeit der Entdeckung durch das Opfer zu verringern.

Diebstahl aus der Zwischenablage

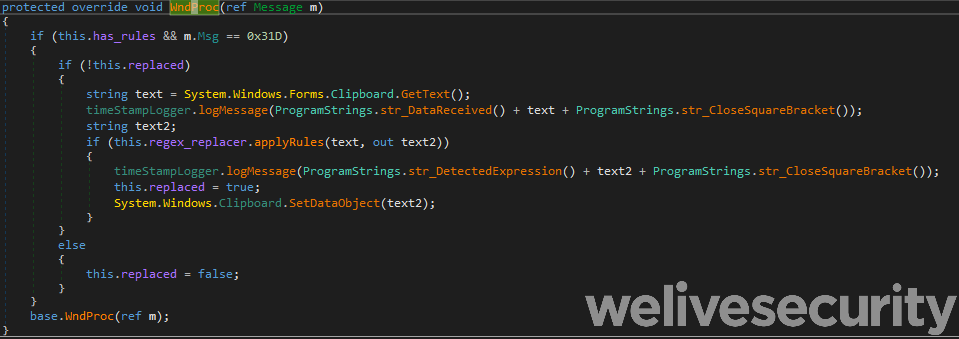

Die zweite Komponente gibt sich als SystemArchitectureTranslation.exe aus. Sie verwendet die AddClipboardFormatListener-Funktion, um Änderungen an der Zwischenablage zu überwachen und die Ersetzungsregeln von %C&C%/regexes auf den Inhalt anzuwenden. Der Code für diesen Listener ist in Abbildung 11 dargestellt. Der Wert 0x31D entspricht der Konstante WM_CLIPBOARDUPDATE.

Diese Regeln in der Form <regulärer_Ausdruck>! <wallet> stimmen mit dem Format der Krypto-Wallet-Adressen überein und ersetzen sie mit Adressen der Wallets der Malware-Betreiber. Dies ist ein Versuch, vom Opfer getätigte Transaktionen in die Wallets des Malware-Betreibers umzuleiten. Diese Komponente verwendet einen FileSystemWatcher, um Ersetzungsregeln neu zu laden, wenn die Datei settings.cfg geändert wird.

Abbildung 11. Dekompilierter Code für die Listener-Funktion, die vom Zwischenablage-Hook verwendet wird

Zum Zeitpunkt dieses Aufsatzes hatten die Wallets, die von der Entführungskomponente der Zwischenablage verwendet wurden, Bitcoin und Ethereum in Höhe von etwas mehr als 1800 US-Dollar erhalten. Ein solches Wallet ist in Abbildung 12 dargestellt. Durch die Korrelation von Wallets, die in denselben Transaktionen wie die bekannten Wallets verwendet wurden, konnten wir mindestens 4 zusätzliche Bitcoin-Wallets aufdecken, die wahrscheinlich den Betreibern von KryptoCibule gehören.

Abbildung 12. Eine Bitcoin-Brieftasche, die von der Zwischenablage-Hijacking-Komponente verwendet wird

Datei-Exfiltrierung

Die dritte Komponente durchsucht das Dateisystem jedes verfügbaren Laufwerks nach Dateinamen, die bestimmte Begriffe enthalten. Eine Liste solcher Begriffe, die wir während unserer Untersuchung erhalten haben, ist in Abbildung 13 dargestellt.

["wallet.dat", "utc--2014", "utc--2015", "utc--2016", "utc--2017", "utc--2018", "utc--2019", "utc--2020", ".address.txt", "electrum", "bitcoin", "litecoin", "ethereum", "cardano", "zcash", "monero", "cripto", "krypto", "binance", "tradeogre", "coinbase", "tether", "daedalus", "stellar", "tezos", "chainlink", "blockchain", "verge", "bittrex", "ontology", "vechain", "doge", "qtum", "augur", "omisego", "digibyte", "seele", "enjin", "steem", "bytecoin", "zilliqa", "zcoin", "miner", "xmrig", "xmr-stak","electroneum", "heslo", "waves", "banka", "crypto", "hesla", "seed", "metamask", "antminer", "trezor", "ledger", "private", "trx", "exodus", "password", "jaxx", "guarda", "atomic.exe", "copay.exe", "Green Address Wallet.exe", "msigna.exe", "ArmoryQT.exe", ".ssh", ".aws", "Desktop"]Abbildung 13. Eine Liste der zu suchenden Wörter aus der Antwort GET %C&C%/settingsv5 response

Die meisten Begriffe beziehen sich auf Kryptowährungen, Wallets oder Miner, aber einige allgemeinere Begriffe wie crypto (in mehreren Sprachen), seed und password sind ebenfalls vorhanden. Die Liste enthält ähnliche tschechische und slowakische Begriffe wie heslo, hesla und banka (dies sind die Wörter für "Passwort", "Passwörter" bzw. "Bank"). Einige Begriffe entsprechen auch Pfaden oder Dateien, die andere interessante Daten (Desktop, private) einschließlich privater Schlüssel (.ssh, .aws) bereitstellen können. Die Komponente sammelt den vollständigen Pfad jeder übereinstimmenden Datei und sendet die Liste an %C&C%/found/<unique name>.

Wir glauben, dass dies im Zusammenspiel mit dem SFTP-Server geschieht, der als Onion-Dienst auf Port 9187 ausgeführt wird. Dieser Server erstellt Zuordnungen für jedes verfügbare Laufwerk und stellt sie mithilfe der in der Malware fest codierten Anmeldeinformationen zur Verfügung. Die gesammelten Pfade können somit zur Datei-Exfiltrierung verwendet werden. Dazu müssen sie von einem vom Angreifer kontrollierten Computer über SFTP vom infizierten Host angefordert werden.

KryptoCibule installiert auch einen legitimen Apache-httpd-Server, der so konfiguriert ist, dass er ohne Einschränkungen als Forward-Proxy fungiert und als Onion-Dienst über Port 9999 erreichbar ist.

Fazit

Die KryptoCibule-Malware existiert seit Ende 2018 und ist immer noch aktiv. Bis jetzt scheint sie nicht viel Aufmerksamkeit erregt zu haben. Dies liegt wahrscheinlich an der Verwendung legitimer Open-Source-Tools und an der breiten Palette der eingesetzten Anti-Erkennungsmaßnahmen. Das kann auch an der relativ geringen Zahl von Opfern (einige Hundert) und an der Beschränkung auf zwei Länder liegen. KryptoCibule wurde im Laufe seiner Lebensdauer regelmäßig um neue Funktionen erweitert und befindet sich weiterhin in der aktiven Entwicklung.

Vermutlich konnten die Malware-Betreiber durch den Diebstahl von Wallets und den Abbau von Kryptowährungen mehr Geld verdienen als es in den Wallets der Entführungskomponente den Anschein macht. Die mit dieser Komponente allein erzielten Einnahmen scheinen nicht ausreichend zu sein, um den beobachteten Entwicklungsaufwand zu rechtfertigen.

Indicators of Compromise (IoCs)

The comprehensive list of Indicators of Compromise (IoCs) and samples can be found in our GitHub repository.

Samples

| SHA-1 | Filename | ESET detection name |

|---|---|---|

| 3BCEF852639F85803974943FC34EFF2D6D7D916D | armsvc.exe | MSIL/KryptoCibule.A |

| 352743EBE6A0638CC0614216AD000B6A43C4D46E | SystemArchitectureTranslation.exe | MSIL/KryptoCibule.A |

| 70480D5F4CB10DE42DD2C863DDF57102BE6FA9E0 | Updater.exe | MSIL/KryptoCibule.A |

| 2E568CDF9B28824FBA1D7C16D8D0BE1D73A3FEBA | Setup.exe | MSIL/KryptoCibule.A |

Network

- rlwryismmgjijryr55u5rqlbqghqvrwxe5qgxupuviyysxkky5wah6yd.onion

- 4dtu3lxrpx6nn7snjovoc3ldiy4x67k7qsrgzftvkrttoqbwnsuirhqd.onion

- v6lajszeqfkt3h2nptorindpf3mow5p3thrx2vuqbqzbv3tjrcqmgdqd.onion

Scheduled Tasks

| Name | Executable Path |

|---|---|

| GoogleUpdateTask | %LocalAppData%\Microsoft\Architecture\SystemArchitectureTranslation.exe |

| Adobe Update Task | %ProgramFiles(X86)%\Adobe\Acrobat Reader DC\Reader\Update\armsvc.exe |

MITRE ATT&CK techniques

This table was built using version 7 of the ATT&CK framework.

| Tactic | ID | Name | Description |

|---|---|---|---|

| Initial Access | T1189 | Drive-by Compromise | KryptoCibule is spread through torrent and file-sharing websites. |

| Execution | T1059.001 | Command and Scripting Interpreter: PowerShell | KryptoCibule directly executes PowerShell commands. Some commands received from the C&C use PowerShell. |

| T1059.003 | Command and Scripting Interpreter: Windows Command Shell | Commands received from the KryptoCibule C&C are executed with cmd.exe. | |

| T1106 | Native API | KryptoCibule uses the System.Diagnostics.Process C# class to run processes. | |

| T1204.002 | User Execution: Malicious File | KryptoCibule requires victims to run an installer from a downloaded torrent. | |

| Persistence | T1053.005 | Scheduled Task/Job: Scheduled Task | KryptoCibule attains persistence by creating a scheduled task to run the main executable every five minutes. |

| Defense Evasion | T1027 | Obfuscated Files or Information | KryptoCibule executables are obfuscated with Obfuscar. |

| T1036 | Masquerading | KryptoCibule components use misleading names and a configuration file masquerades as a DLL. | |

| T1036.004 | Masquerading: Masquerade Task or Service | KryptoCibule tasks are named after legitimate and benign looking software. | |

| T1036.005 | Masquerading: Match Legitimate Name or Location | KryptoCibule uses paths and filenames that match those of Adobe Reader for malware and Tor client. BuruServer uses paths and filenames for OpenSSH. Transmission is installed to Java runtime directories. |

|

| T1140 | Deobfuscate/Decode Files or Information | The files that come with the KryptoCibule installer are XOR-encrypted. PowerShell commands from the KryptoCibule C&C are base64-encoded. |

|

| T1497 | Virtualization/Sandbox Evasion | The KryptoCibule payload is not executed if an analysis tool is detected. | |

| T1497.002 | Virtualization/Sandbox Evasion: User Activity Based Checks | KryptoCibule uses the time since last input to set limits on cryptominer CPU usage. | |

| T1562.001 | Impair Defenses: Disable or Modify Tools | KryptoCibule uses Add-MpPreference -ExclusionPath to exclude malware and installed tools from Windows Defender scanning. | |

| T1562.004 | Impair Defenses: Disable or Modify System Firewall | KryptoCibule uses advfirewall firewall add rule to allow its tools and block the ESET Kernel Service. | |

| T1564.003 | Hide Artifacts: Hidden Window | KryptoCibule hides process windows using the windowstyle hidden option. | |

| Discovery | T1057 | Process Discovery | KryptoCibule uses System.Diagnostics.Process.GetProcesses to get a list of running processes. |

| T1082 | System Information Discovery | KryptoCibule obtains information about host’s timezone, locale, power status, OS and hardware. | |

| T1083 | File and Directory Discovery | KryptoCibule has a component that looks for files on the local file system. | |

| T1518.001 | Software Discovery: Security Software Discovery | KryptoCibule looks for antivirus software in the root\\SecurityCenter2 → AntivirusProduct ManagementObject. The cryptominer component is not installed if it detects an installed antivirus product. |

|

| Collection | T1005 | Data from Local System | KryptoCibule learches all attached drives for a list of filenames . |

| T1119 | Automated Collection | KryptoCibule programmatically collect paths for files to be exfiltrated. | |

| Command and Control | T1071.001 | Application Layer Protocol: Web Protocols | KryptoCibule uses HTTP for C&C communication. |

| T1071.002 | File Transfer Protocols | KryptoCibule downloads updates and additional tools via BitTorrent. | |

| T1090.003 | Proxy: Multi-hop Proxy | KryptoCibule bundles Tor and uses it as a SOCKS proxy to communicate with its C&C. | |

| T1105 | Ingress Tool Transfer | KryptoCibule downloads additional tools using BitTorrent. | |

| T1568 | Dynamic Resolution | KryptoCibule gets additional onion URIs over HTTP. | |

| T1571 | Non-Standard Port | KryptoCibule uses port 9187 for SFTP server, and 9999 and 12461 for HTTP servers. | |

| Exfiltration | T1020 | Automated Exfiltration | Logs, file locations and system info are automatically collected and sent to the KryptoCibule C&C. |

| T1041 | Exfiltration Over C2 Channel | Logs, file locations and system info are sent via the KryptoCibule HTTP C&C channel. | |

| T1048 | Exfiltration Over Alternative Protocol | KryptoCibule exfiltrates files over SFTP. | |

| Impact | T1496 | Resource Hijacking | KryptoCibule uses XMRig and Kawpowminer to mine cryptocurrency on victim systems. |

| T1565 | Data Manipulation | KryptoCibule replaces cryptocurrency wallet addresses in the clipboard in an attempt to hijack transfers. |