Von der ersten Entdeckung bis zum Auffinden verwandter Schwachstellen

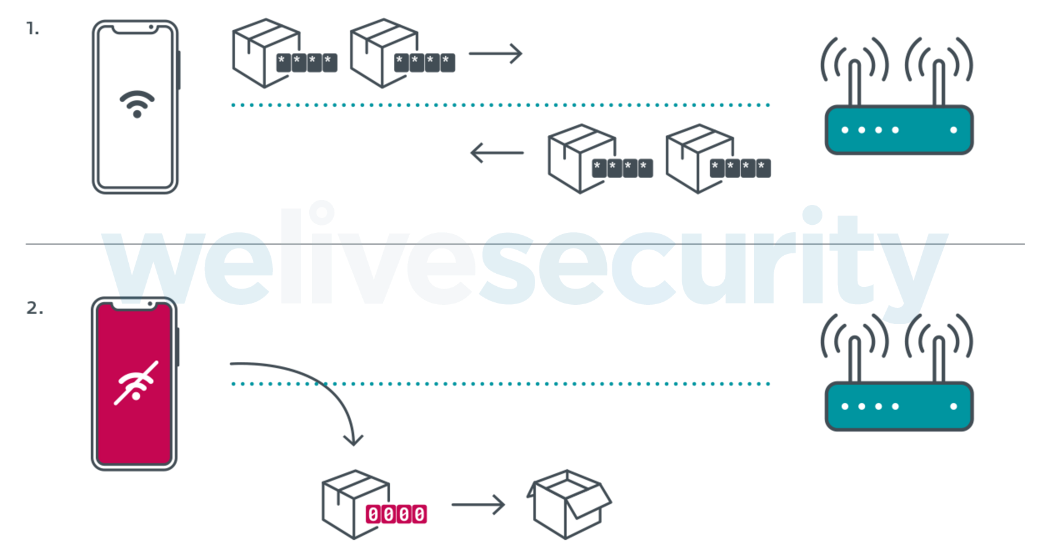

KrØØk (offiziell CVE-2019-15126) ist eine Sicherheitsanfälligkeit in Broadcom- und Cypress-Wi-Fi-Chips, die die unbefugte Entschlüsselung von WPA2-verschlüsseltem Datenverkehr ermöglicht. Genau gesagt hat der Fehler dazu geführt, dass drahtlose Netzwerkdaten mit einem paarweisen WPA2-Sitzungsschlüssel verschlüsselt wurden, der aus Nullen besteht anstelle des richtigen Sitzungsschlüssels, der zuvor beim 4-Wege-Handshake festgelegt wurde. Dieser unerwünschte Zustand tritt bei anfälligen Broadcom- und Cypress-Chips nach einer Wi-Fi-Trennung auf.

Abbildung 1. Übersicht über KrØØk - Nach einer Trennung werden Daten verschlüsselt mit einem Sitzungsschlüssel ohne Null übertragen

Durch das Ausnutzen von KrØØk können Gegner (potenziell sensible) Daten von Interesse abfangen und entschlüsseln. Im Vergleich zu anderen Techniken, die üblicherweise gegen Wi-Fi eingesetzt werden, hat die Ausnutzung von KrØØk hat einen erheblichen Vorteil: Während sie sich in Reichweite des Wi-Fi-Signals befinden, müssen die Angreifer nicht authentifiziert und mit dem WLAN verbunden werden. Mit anderen Worten: sie müssen das WLAN-Passwort nicht kennen.

Wir haben mit den betroffenen Anbietern (sowie der ICASI) im Rahmen eines verantwortlichen Offenlegungsprozesses zusammengearbeitet, bevor wir die Schwachstelle auf der RSA-Konferenz im Februar 2020 erstmals öffentlich bekannt gaben. Die darauffolgende mediale Aufmerksamkeit machte viele weitere Hersteller von Chipsätzen und Geräten auf das Problem aufmerksam. Viele entdeckten eigene, anfällige Produkte und haben seitdem Patches bereitgestellt. Auf dieser Webseite führen wir eine Liste mit diesbezüglichen Herstellerhinweisen [1].

Während wir CVE-2019-15126 nur bei den Wi-Fi-Chips von Broadcom und Cypress entdeckt haben, konnten wir ähnliche Sicherheitslücken auch in Chips von anderen Anbietern finden. Diese Ergebnisse wurden erstmals auf der Black Hat USA 2020 vorgestellt und werden im Folgenden kurz erläutert.

Qualcomm - CVE-2020-3702

Einer der Chips, die wir uns neben den Broadcom- und Cypress-Chips angesehen haben, war von Qualcomm. Die entdeckte Sicherheitslücke (CVE-2020-3702) konnte auch durch eine Trennung ausgelöst werden und führte zu einer unerwünschten Offenlegung von Daten durch die unverschlüsselte Übertragung von Daten anstelle von verschlüsselten Datenpaketen - ähnlich wie bei KrØØk. Der Hauptunterschied besteht jedoch darin, dass die Daten nicht Nullen, sondern überhaupt nicht verschlüsselt werden (obwohl die Verschlüsselungs-Flags gesetzt sind).

Zu den Geräten, die wir getestet und als anfällig eingestuft haben, gehören der D-Link DCH-G020 Smart Home Hub und der drahtlose Router Turris Omnia. Natürlich sind auch alle anderen nicht gepatchten Geräte, die die anfälligen Qualcomm-Chipsätze verwenden, anfällig.

Nach unserer Offenlegung war Qualcomm sehr kooperativ und veröffentlichte im Juli einen Fix für den proprietären Treiber, der in den offiziell unterstützten Produkten verwendet wird. Nicht alle Geräte mit Qualcomm-Chips verwenden diesen proprietären Treiber. In einigen Fällen werden Open-Source-Linux-Treiber verwendet, z. B. der Upstream-Treiber „ath9k“. Da dieser von Qualcomm nicht aktiv entwickelt wurde, ist zum Zeitpunkt des Schreibens nicht klar, ob er einen Patch von Qualcomm oder der Open-Source-Community erhalten wird.

MediaTek und Microsoft Azure Sphere

Wir konnten ähnliche Sicherheitsanfälligkeiten (d.h. fehlende Verschlüsselung) auch bei einigen Wi-Fi-Chips von MediaTek beobachten.

Eines der betroffenen Geräte ist der Router ASUS RT-AC52U. Ein weiteres ist das Microsoft Azure Sphere-Entwicklungskit, das wir im Rahmen unserer Partnerschaft mit der Azure Sphere Security Research Challenge untersucht haben. Azure Sphere verwendet den MT3620-Mikrocontroller von MediaTek und zielt auf eine Vielzahl von IoT-Anwendungen ab (Smart Home, gewerbliche, industrielle und weitere).

Laut MediaTek wurden im März und April 2020 Software-Patches zur Behebung des Problems veröffentlicht. Das Update für MT3620 war in Azure Sphere OS Version 20.07 enthalten, die im Juli 2020 veröffentlicht wurde.

Veröffentlichung des Testskripts

Da mehr als fünf Monate vergangen sind, seit wir die KrØØk-Sicherheitsanfälligkeit öffentlich bekannt gegeben haben - und mehrere Machbarkeitskonzepte von unabhängigen Forschern veröffentlicht wurden -, haben wir beschlossen das Skript zu veröffentlichen mit dem wir getestet haben ob Geräte für KrØØk anfällig sind. Wir haben auch Tests für die hier beschriebenen neueren Varianten aufgenommen. Dieses Skript kann von Forschern oder Geräteherstellern verwendet werden, um zu überprüfen, ob bestimmte Geräte gepatcht wurden und nicht mehr anfällig sind.

Besonderer Dank geht an unseren Kollegen Martin Kalužník, der maßgeblich zu dieser Forschung beigetragen hat.

[1] Wenn Sie weitere Hinweise zu dieser Liste hinzufügen wollen, dann kontaktieren Sie und bitte unter threatintel[at]eset.com.

Bild von LYCS Architecture auf Unsplash