Im Mai 2020 verkündete Björn Ruytenberg, Sicherheitsforscher an der Technischen Universität Eindhoven in den Niederlanden, die Entdeckung einer Reihe von Schwachstellen in der Thunderbolt-Technologie und Bedrohungsszenarien, die er Thunderspy taufte. Durch sie ist die Änderung oder Deaktivierung der Sicherheitsfunktionen der Thunderbolt Schnittstelle auf einem Computer möglich, wodurch in der Folge Daten vom Gerät kopiert werden können. Sogar dann, wenn die Festplattenverschlüsselung (FDE) genutzt wird und wenn der Rechner mit einem Passwort gesperrt ist oder sich im Energiesparmodus befindet.

Während Ruytenbergs Forschung aufgrund ihres neuartigen Angriffsvektors zurecht bekannt geworden ist, wurde wenig darüber bekannt, wie man sich vor Thunderspy schützt oder feststellt, ob man ein Opfer war. In diesem Artikel werden wir praktische Methoden zur Abwehr untersuchen und Maßnahmen, mit denen festgestellt werden kann, ob ein Computer manipuliert und physisch kompromittiert wurde.

HINWEIS: Die von Ruytenberg beschriebenen Angriffe sind sowohl zielgerichtet als auch sehr selten im Vergleich zu den Angriffsarten, die täglich von der Telemetrie von ESET gemeldet werden. Sie klingen vielleicht wie aus einem Spionageroman entnommen. Aber selbst, wenn dies nur eine realistische Bedrohung für etwa 0,001% der Computerbenutzer wäre, dann wären dies bei über 100 Millionen Menschen, die täglich unserer Software vertrauen, immer noch über 1.000 potenzielle Opfer. Für diese Personen kann die Befolgung der hier gegebenen, zugegebenermaßen drakonischen Empfehlungen dieses Risiko zu verringern. Unabhängig von Ihrem Risiko hoffen wir, dass Sie diese Informationen als nützlich erachten.

Background

Abbildung 1. Zwei Thunderbolt 3-Anschlüsse an einem MacBook Pro

Thunderbolt ist eine Schnittstelle die Hochgeschwindigkeitsverbindungen zwischen Computern und Peripheriegeräten ermöglicht, wie externen RAID-Arrays, Kameras, hochauflösenden Displays, Multi-Gigabit-Netzwerkverbindungen sowie Gehäusen für externe Grafikkarten. Sie wurde ursprünglich von Intel und Apple entwickelt und wurde erstmals im Jahr 2011 erschienenen MacBook Pro von Apple eingesetzt. Der Nachfolger Thunderbolt 2 erschien im Jahr 2013 und Thunderbolt 3 im Jahr 2016.

Tabelle 1. Liste der Thunderbolt-Versionen

| Generation | Released | Intel Controller | Connector type | Speed |

|---|---|---|---|---|

| Thunderbolt | 2011 | Light Peak | Mini DisplayPort | 20Gbit/s (two 10Gbit/s bonded lanes) |

| Thunderbolt 2 | 2013 | Falcon Ridge | Mini DisplayPort | 20Gbit/s |

| Thunderbolt 3 | 2016 | Alpine Ridge | USB Type-C | 40Gbit/s |

| Thunderbolt 3 | 2018 | Titan Ridge (refresh of Alpine Ridge) | USB Type-C | 40Gbit/s |

Die Technologie, die diese Art von Hochgeschwindigkeitsverbindungen zwischen Computern und Peripheriegeräten ermöglicht, ist Direct Memory Access (DMA). Mit DMA können Peripheriegeräte einfach auf jeden Ort im Arbeitsspeicher eines Computers lesend und schreibend zugreifen. Dadurch kann der Verwaltungsaufwand für die CPU und die damit einhergehenden Zugriffsverzögerungen umgangen und die Datenübertragung erheblich beschleunigt werden, während die CPU in der Zwischenzeit andere Interrupts und E/A-Anforderungen verarbeitet kann. In unserem Fall ist DMA ein zweischneidiges Schwert: Falls der Schnittstellenkanal, der DMA verwendet, nicht gesichert ist, besteht die Möglichkeit, dass Speicher ausgelesen oder beschrieben wird, sodass die Vertraulichkeit, Integrität oder Verfügbarkeit der gespeicherten Informationen beeinträchtigt sein kann.

Es ist wichtig zu verstehen, dass dies nicht bedeutet, dass die Thunderbolt-Technologie oder die Verwendung von DMA für Übertragungen generell unsicher ist. Es heißt lediglich, dass die damit verbundenen Risiken sorgfältig untersucht und modelliert werden müssen, um sich gegen mögliche Angriffe zu verteidigen. Die Verwendung von DMA in PCs geht auf das Design des 1981 veröffentlichten Original-IBM-PCs zurück, vielleicht sogar auf noch frühere Computerdesigns. Im Laufe der Jahre hatten PCs mehrere DMA-Schnittstellen, von Erweiterungskarten wie ISA, EISA, PCI, PCIe und VLB angefangen über Disketten- und Festplattencontroller bis hin zu CardBus und ExpressCard auf Notebooks. DMA ist also eine bewährte Technik, die mit entsprechenden Sicherheitsvorkehrungen genutzt werden kann.

Wenn Ihnen dies irgendwie bekannt vorkommt, könnte dies an einem WeLiveSecurity-Artikel (engl.) aus dem Jahr 2011 liegen, in dem es um die Ausnutzung von DMA über die FireWire-Schnittstelle (IEEE-1394) auf PCs und Macs geht. Außerdem ist anzumerken, dass es auch andere Arten von Angriffen auf Hardware gibt. Beispielsweise Thunderstrike aus dem Jahr 2015, was auf das EFI-ROM in Macs abzielte und die Meltdown und Spectre genannten Schwachstellen in CPUs aus dem Jahr 2018.

Eine Einführung in Thunderspy-Angriffe finden Sie im Artikel Thunderbolt flaws open millions of PCs to physical hacking. Wenn Sie diesen Artikel noch nicht gelesen haben, sollten sie ihn lesen, bevor Sie fortfahren. Schauen wir uns unter diesem Vorbehalt also an, wie das Bedrohungsmodell für Thunderspy aussieht, was realistische Ziele für Angreifer sind und, was vielleicht am wichtigsten ist, wie realistische Abwehrmechanismen dagegen aussehen.

Angriffsmethoden

Ruytenberg bringt zwei Angriffsbeispiele (Beispielcode) für Thunderspy, die zwei verschiedene Aufgaben erfüllen:

- Das Klonen der Identitäten, der vom Computer zugelassenen Thunderbolt-Geräte.

- Das dauerhafte Deaktivieren der Thunderbolt-Sicherheit.

Der Klonangriff entspricht in etwa Dieben, die einen Schlüssel für ein Schloss stehlen und ihn dann kopieren. Anschließend können sie den kopierten Schlüssel verwenden, um dieses Schloss zu öffnen. Der zweite Angriff ist eine Form des "Brickens", das heißt des Unbrauchbarmachens des Chips. In diesem Fall werden die Sicherheitsfunktionen von Thunderbolt deaktiviert und die vorgenommenen Änderungen mit einem Schreibschutz versehen, damit sie nicht rückgängig gemacht werden können.

Das Klonen benötigt die Verbindung von speziell angefertigter Thunderbolt-Hardware mit dem Zielcomputer und/oder die Öffnung des Zielcomputers, um einen SPI-Programmiergerät an den SPI-Flash-ROM-Chip des Thunderbolt-Chips mit einem SOIC Clip-Adapter anzuschließen. Zum Bricken des Chips muss ebenfalls das SPI-Programmiergerät und der Adapter eingesetzt werden.

Zusätzliche Angriffsszenarien erfordern das Ausführen von Software und/oder das Abrufen der Firmware-Versionen auf dem Zielcomputer.

Falls es aus der obigen Beschreibung noch nicht klar geworden ist: Diese Arten von Angriffen sind nicht einfach, da ein tatsächlicher, persönlicher Zugriff auf den Computer erforderlich ist. Außerdem muss der Computer geöffnet werden, das Programmiergerät angeschlossen, die Firmware vom SPI-Flash-ROM-Chip gelesen, modifiziert und wieder darauf zurückgeschrieben werden. Und das alles, ohne dass der Computerbesitzer dies bemerkt oder der Computer dabei versehentlich beschädigt wird.

Aufgrund der benötigten Zeit und der Komplexität wird dieser, von der Computersicherheitsforscherin Joanna Rutkowska zuerst beschriebene, Angriff, „Evil maid“-Attacke bezeichnet. Das Szenario ist, dass ein Angreifer ein Hotelzimmer betritt, während das Opfer nicht anwesend ist, und ein USB-Gerät verwendet, um den Computer zu hacken. Obwohl solche Angriffe eher wie Science-Fiction klingen als wie Wissenschaft, gibt es doch Beispiele aus der Vergangenheit. So erforderten physische Telefon-Abhörmaßnahmen früher, in der Zeit leitungsbasierter Telefonnetze, einen Besuch vor Ort.

Viktimologie

Nachdem wir den Hintergrund und die Art und Weise der Angriffsausführung kennen, geht es um folgende Frage: Wer genau könnte Opfer von Thunderspy-basierten Angriffen werden?

Dies könnten hochwertige Ziele sein, die von Geheimdiensten oder Strafverfolgungsbehörden, entweder mit deren eigenen Werkzeugen oder durch die von Auftragnehmern aus dem Verteidigungsbereich sowie dem Ökosystem der „rechtsbasierten Abhörens“, verfolgt werden. Das Motiv könnte aber auch ein kommerzielles sein, wie beispielsweise Industriespionage.

Abbildung 2. Laptop-Dock mit Thunderbolt 3-Anschluss

In der Vergangenheit gehörten zu solchen hochwertigen Zielen so unterschiedliche Gruppen wie die Luft- und Raumfahrtindustrie, der Energie-, Journalismus-, Militär- und Politik-Sektor, die alle hoch entschlossenen Gegnern zum Opfer fielen. Angriffe können allerdings auf jeden Marktsektor und jede Branche abzielen und nicht nur auf Führungskräfte von Unternehmen. Auch Ingenieure, Verwaltungspersonal und sogar Mitarbeiter an vorderster Front können zum Ziel werden. Diese zusammenhangslosen Branchen und Menschen wurden alle von hoch entschlossenen Gegnern angegriffen und sind oft die ersten, die APT-Bedrohungen, Zero-Day-Angriffen usw. ausgesetzt sind. ESET-Forscher haben hier auf WeLiveSecurity schon viele dieser Angriffe beschrieben.

Aber möglicherweise sind nicht alle Ziele weltreisende Führungskräfte, die ihre Laptops in ihren Hotelzimmern lassen, wenn sie zum Abendessen ausgehen. Ein ungesicherter Computer irgendwo im Netzwerk eines Unternehmens kann für einen Angreifer ein Einstiegspunkt sein. Betrachten Sie die folgenden Szenarien:

- Eine Führungskraft, die mit einem Laptop weltweit unterwegs ist, ihn aber beim Ausgehen in einem Hotelzimmer allein lässt.

- Ein Desktop-Computer, der sich an der Rezeption des Empfangsbereichs eines Büros befindet und dessen Anschlüsse auf der Rückseite freigelegt sind.

- Servicebüros, in die Menschen externe Speichermedien für den 2D- oder 3D-Druck mitbringen.

- POS-Systeme (Point of Sales), die als Registrierkassen verwendet werden. Diese basieren normalerweise auf PC-Architekturen und haben dieselben Ports und Anschlüsse. Während sie möglicherweise keine herkömmlichen Versionen von Windows oder Linux ausführen, können sie doch industrielle oder eingebettete Versionen ausführen.

- Elektronische Wahlgeräte, die bei der Verwendung in Wahllokalen ohne Wissen der Wahlbeamten leicht geöffnet werden können oder auf deren Ports zugegriffen werden kann.

Es ist sicherlich möglich eine Empfangsdame oder einen Kassierer unter einem Vorwand dazu zu bringen, einen Computer so lange unbeaufsichtigt zu lassen, bis ein Gerät daran angeschlossen ist. Auch wenn zusätzliche Arbeiten in weiteren Schritten durchgeführt werden müssen, wenn die Angreifer mehr als einen Besuch machen müssen, oder die Identifikation von Computern, Routen und den besten Zeiten für die Durchführung eines erfolgreichen Angriffs einen hohen Aufwand erfordern. Und bei Wahlgeräten kann man erwarten, dass man bei Verwendung des Geräts zum Abstimmen nicht unterbrochen wird und unbeaufsichtigt bleibt.

Ein Sonderfall stellen Journalisten sowie Mitarbeiter von NGOs und Unternehmen dar, die möglicherweise in autoritären regierte oder für Handelsspionage bekannte Länder reisen. Sie sind möglicherweise nicht in der Lage, eine offizielle Aufforderung zur Aushändigung ihrer Ausrüstung, beispielsweise bei einer Sicherheitskontrolle, abzulehnen. Wenn Sie Mitarbeiter in dieser Situation haben (oder sich selbst in dieser Situation befinden), sollten Sie nur mit unkompromittierbaren Geräten reisen, auf die es nicht ankommt: Das heißt diese sollten nur die Mindestmenge an Informationen enthalten, die für diese Reise erforderlich sind. Sobald Sie zurückkehren, sollten alle Geräte als vollständig kompromittiert betrachtet und nicht erneut verwendet werden. Bei allen auf den Geräten verwendeten Konten sollten die Kennwörter sofort nach der Rückgabe geändert und die Zwei-Faktor-Authentifizierung zurückgesetzt sowie erneut autorisiert werden.

Abwehr

Um sich gegen Hardware-Angriffe zu verteidigen, die physischen Zugriff auf das System erfordern, müssen Sie zunächst das zutreffende Bedrohungsmodell ermitteln. In jedem der oben angegebenen Beispiele wird das Ausmaß der Exposition und der Möglichkeit für einen Angreifer stark variieren. Es sollte auch festgelegt werden, ob das Ziel des Verteidigers darin besteht, sich vor einem Angriff zu schützen oder festzustellen, dass ein physischer Angriff stattgefunden hat.

Schauen wir uns vor diesem Hintergrund an, wie man sich gegen jedes der oben genannten Szenarien verteidigen kann:

- Führungskräfte müssen jetzt entweder ihre Laptops immer bei sich tragen oder sie vertrauenswürdigen Kollegen übergeben, um jederzeit Schutz zu gewährleisten.

- Kaufen Sie Schreibtische für den Empfangsbereich, an denen die anfälligen Anschlüsse des Computers nicht für die Öffentlichkeit zugänglich sind.

- DMA-basierte Schnittstellen wie Thunderbolt, FireWire, ExpressCard usw. dürfen nicht mehr in einem Servicebüro verwendet werden. Darüber hinaus muss das Servicebüro sein Netzwerk mit einer DMZ für alle Computer segmentieren, an denen Speichermedien von Kunden verwendet werden.

- Bewahren Sie POS-Geräte in manipulationssicheren Gehäusen oder Schließfächern auf, in denen die anfälligen Anschlüsse des Computers nicht frei zugänglich sind.

- Schützen Sie Wahlmaschinen mit Gehäusen, durch die anfällige Ports des Computers nicht frei zugänglich sind. Auch sollten die Gehäuse nicht innerhalb der Wahlkabinen zu öffnen sein.

Abbildung 3. Thunderbolt 3-Kabel an einen Laptop angeschlossen

Darüber hinaus kann die physische Sicherheit eines stationären Computers durch physische Sicherheitssysteme im Büro, wie Kameras, Bewegungssensoren, Alarme oder anderen Funktionen erhöht werden. Zwar sind diese Möglichkeiten nicht in allen Szenarien durchführbar - insbesondere nicht in stark frequentierten Bereichen oder wenn die Computer regelmäßig bewegt werden müssen usw. Dann lässt sich aber immer noch versuchen die Zeit zu verlängern, die ein Gegner benötigt, um physischen Zugriff auf das Innenleben eines Computers zu erhalten, oder man versucht Manipulationen deutlich sichtbar zu machen:

- Ziehen Sie in Betracht, den Computer mit Hochsicherheitsschrauben zu sichern. Damit meinen wir nicht Schlangenauge, TORX® Security, Tri-Wing oder andere Arten von allgemein erhältlichen Sicherheitsschrauben, für die Sicherheitsbitsätze leicht erhältlich sind, sondern kundenspezifische Schrauben und Bits wie diese oder jene, die für Ihr Unternehmen individuell gefertigt sein können.

- Während die von Thunderbolt 3 verwendeten USB-Typ-C-Anschlüsse noch vergleichsweise neu sind, sind Anschlussblocker wie dieser oder jener verfügbar. Wenn sie einen Gegner nicht direkt daran hindern können, auf die Thunderbolt 3-Anschlüsse eines Computers zuzugreifen können sie zumindest die Fähigkeit eines Gegners verzögern, auf sie zuzugreifen. Falls ein Portblocker fehlt und der Port, in dem er steckt, beschädigt ist, weiß der Verteidiger dann zumindest, dass der Computer kompromittiert wurde. Dies setzt voraus, dass regelmäßige Inspektionen des Computers auch häufig genug durchgeführt werden, um die Anzeichen von Manipulationen erkennen. Beispielsweise kann ein Computer im Empfangsbereich zu Beginn jeder Schicht überprüft werden, während ein Computer hinter mehreren verschlossenen Türen alle paar Tage überprüft werden kann. Die genaue Zeitspanne zwischen den Inspektionen sollte auf der Grundlage des Risikos für die Person (oder Organisation) festgelegt werden.

- Als letzten Ausweg sollten Sie die Anschlüsse mit Epoxidharz blockieren, die Steckverbinder durch Entlöten entfernen oder die Leiterbahnen auf der Systemplatine des Computers abschneiden. Allerdings kann dies den Computer beschädigen, also überlegen Sie sich diese Option daher sorgfältig. Außerdem erlischt mit Sicherheit die Garantie des Computers. Wenn Sie jedoch zu den Personen mit hohem Risiko gehören, gegen die solche Angriffe gerichtet sein könnten, ist Ihnen die Sicherheit Ihres Computers viel wichtiger als eine ungültige Garantie.

- Wenn Sie die Thunderbolt 3-Ports nicht physisch blockieren oder entfernen können, deaktivieren Sie sie im UEFI-Setup-Programm (früher als BIOS bezeichnet) des Computers.

HINWEIS: Die in den obigen Aufzählungspunkten angegebenen Links dienen nur repräsentativen Zwecken und sind keine Empfehlung von ESET für eine bestimmte Marke, Firma oder Dienstleistung.

Methoden wie diese können auch sehr kostenintensiv sein, je nach dem wieviele Computer der Verteidiger schützen muss. Wenn Sie die Gegner nicht abschrecken oder den Aufwand für einen physischen Angriff nicht erhöhen können, können Sie zumindest versuchen einen physischen Angriff durch Manipulationserkennungsmechanismen leichter identifizierbar machen:

- Wenn Ihr Computer über Manipulationsschutzfunktionen verfügt, die Sie benachrichtigt, wenn das Gehäuse geöffnet wurde, dann aktivieren Sie diese Funktion. Denken Sie daran, dass ein entschlossener Angreifer die Warnung möglicherweise löschen kann, bevor das Opfer davon Kenntnis hat.

- Manipulationsschutz- oder Sicherheitsaufkleber reichen nicht aus, da ein Angreifer sie möglicherweise auf einfache Weise entfernen kann oder ein Ersatzgehäuse und Aufkleber zum erneuten Anbringen bereithält. Die Verwendung von Manipulationsschutzaufklebern erhöht jedoch die Angriffskosten und kann durch andere Manipulationsschutzmechanismen wie (tatsächlich) Nagellack ergänzt werden.

- Bemalen Sie die Schrauben und die Bereiche darum mit perlmuttfarbenem oder funkelndem Nagellack, der in einem einzigartigen Muster trocknet. Falls eine Schraube entfernt wird, geht die Struktur kaputt und selbst wenn sie neu gestrichen wird, wird sie nicht das gleiche Muster wie zuvor aufweisen. Wenn der Nagellack leicht abplatzt, sollten Sie ihn für eine höhere Robustheit mit Klarlack oder sogar Epoxidharz abdecken. Nehmen Sie nach dem Trocknen des Nagellacks unbedingt Fotos auf und drucken Sie diese aus. Sie sollten dann, zum späteren Vergleich in einem Tresor oder einem Schließfach sowie in einer Brieftasche oder Geldbörse oder ähnlichem aufbewahrt werden. Es ist natürlich nicht empfohlen, die Fotos ausschließlich in digitalem Format aufzubewahren, da der Angreifer vielleicht die Möglichkeit hat, diese ebenfalls manipulieren.

Setzen Sie sich neben den physischen Manipulationsschutzmechanismen auch mit den Schritten zur Absicherung von Firmware und Software des Computers auseinander.

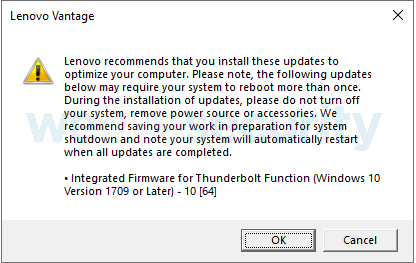

Abbildung 4. Meldung zur Ankündigung eines Firmware-Updates für den Thunderbolt-Controller eines Computers

Mit diesen generellen Maßnahmen können sie beginnen:

- Aktualisieren sie veraltete Betriebssysteme wie Windows 7 auf ein neueres Betriebssystem wie Windows 10, das weiterhin Sicherheitsupdates erhält.

- Aktualisieren Sie die Firmware Ihres Computers auf die neueste Version, die auf der Support-Website des Herstellers verfügbar ist. Beachten Sie, dass die Firmware nicht auf das BIOS oder UEFI Ihres Motherboards beschränkt ist. Videochips, Netzwerkschnittstellen, Touchpads und LCD-Controller sind nur einige der Peripheriegeräte eines modernen Computers, die über eine aktualisierbare Firmware verfügen können. Beachten Sie, dass andere Geräte wie Smartphones, Tablets, Router und Modems ebenfalls über eine eigene Firmware verfügen und möglicherweise auch Updates erfordern.

- Falls Ihr Computer über diese verfügt, aktivieren Sie Funktionen wie den TPM-Sicherheitschip (oder ähnliche Chips, die Hardwarebescheinigungsfunktionen bereitstellen), die Erkennung von Gehäuseeingriffen und richten Sie verschiedene Kennwörter zum Einschalten, für den Laufwerkszugriff und den Zugriff auf die UEFI-Firmware-Setup-Oberfläche ein.

- Schalten Sie Bluetooth und Wi-Fi aus, wenn Sie es nicht verwenden, oder entfernen Sie es vollständig. In den meisten Desktops und Laptops befinden sich die Funkmodule auf einer austauschbaren Karte, die aus dem System entfernt werden kann. Wenn die Funkmodule entfernt wurden, können Wi-Fi- und Bluetooth-USB-Adapter für den vorübergehenden Zugriff angeschlossen werden.

- Deaktivieren Sie den Ruhezustand, den Standby-Modus, den Suspend-Modus und andere hybride Abschaltmodi, in denen der Computer im Energiesparmodus läuft oder den Speicherinhalt vor dem Ausschalten in eine Hibernationsdatei schreibt. Moderne Computer verwenden standardmäßig diese "Pseudo-Off" -Modi, um schneller zu starten. Sie können jedoch die Anfälligkeit des Computers für einen Angreifer erhöhen. Verwenden Sie den Computer wie gewohnt, aber wenn er nicht verwendet wird, schalten Sie ihn vollständig aus, damit nichts im Speicher oder in einer Ruhezustandsdatei gespeichert bleibt, die Angreifer möglicherweise lesen können, wenn sie physischen Zugriff auf den Computer erlangen.Wenden Sie sich an Ihren Computer- oder Betriebssystemhersteller, für Informationen zum Deaktivieren dieser Funktionen. Diese können zahlreiche Einstellungen und herstellerspezifische Namen haben, z. B. Connected Standby, Fast Sleep, InstantGo, Modern Standby, Suspend-to-RAM usw. Windows sollte automatisch alle mit dem Ruhezustand verbundenen Speicherabbilddateien entfernen, wenn die Funktion deaktiviert ist. Wenn Sie ein anderes Betriebssystem wie macOS verwenden, erkundigen Sie sich beim Entwickler, ob zusätzliche Schritte erforderlich sind, um Image-Dateien für den Ruhezustand oder den Ruhezustand selbst zu entfernen. Möglicherweise ist ein Neustart erforderlich, damit diese Änderung wirksam wird.

- Prüfen Sie, ob Full Disk Encryption (FDE) sowohl auf internen Laufwerken als auch auf Wechselmedien verwendet werden kann. Obwohl Ruytenbergs Untersuchungen zeigten, dass FDE umgangen werden konnte, während der Computer gesperrt war oder sich im Ruhemodus befand, blieb es sicher, wenn der Computer vollständig ausgeschaltet wurde.

- Ersetzen Sie Computer, die ältere BIOS-Firmware verwenden, durch Computer mit moderner UEFI-Firmware. UEFI weist zwar Schwachstellen auf, ist jedoch sicherer als BIOS-basierte Firmware.

- Wenn Sie einen Computer austauschen, sollten Sie einen ohne DMA-fähige Schnittstellen wie Thunderbolt-, ExpressCard- und FireWire-Anschlüsse erwerben. Diese können im Firmware-Setup des Computers häufig deaktiviert werden. Beachten Sie jedoch, dass ein Angreifer mit längerem Zugriff auf den Computer möglicherweise versucht, sie wieder zu aktivieren.

- Überprüfen Sie, ob die Hardware und das Betriebssystem Ihres Computers den Kernel-DMA-Schutz verwenden. Kernel DMA Schutz wurde in Microsoft Windows 10 Version 1803 und Apple MacOS Sierra 10.12.4 eingeführt und nutzt die IOMMU-Funktion (Input-Output Memory Management Unit) moderner CPUs und Chipsätze, um DMA-Verbindungen über Schnittstellen wie Thunderbolt zu virtualisieren.

- Verwenden Sie Sicherheitssoftware von einem seriösen Anbieter, der die UEFI-Firmware Ihres Computers scannen kann, einen der Orte, an denen Thunderbolt-Sicherheitsinformationen gespeichert sind.

- Wenn es sich bei dem Computer um einen Laptop handelt, behalten Sie ihn immer bei sich und lassen Sie ihn niemals unbeaufsichtigt. Wenn Sie beispielsweise unterwegs sind, nehmen Sie den Computer überall hin mit. Nicht nur zu Terminen, Kundenbesprechungen oder Konferenzen, sondern auch zu Mahlzeiten, Abendveranstaltungen usw. Wenn der Angreifer keinen physischen Zugriff auf Ihren Computer erhalten kann, wird es exponentiell schwieriger, ihn mit Techniken anzugreifen, die einen direkten Zugriff erfordern.

Es ist möglicherweise nicht möglich, wirklich dazu entschlossene Gegner aufzuhalten, insbesondere wenn Sie eine Einzelperson oder eine kleine Organisation sind und nicht über die Ressourcen eines großen Unternehmens oder einer Staatsorganisation verfügen. Aber diese Maßnahmen können den Erfolg von Angriffen erschweren und Sie möglicherweise darüber informieren, dass ein Angriff versucht wurde.

Fazit

Angriffe wie Thunderspy sind die Domäne hochentwickelter und entschlossener Gegner, die meisten Menschen werden in ihrem Leben niemals einer solchen Bedrohung ausgesetzt sein.

Falls Sie einer der wenigen Unglücklichen sind, die angegriffen werden könnten, bedeutet Verteidigung gegen solche Angriffe nicht nur, die oben beschriebenen praktischen Ansätze zu verfolgen, sondern auch zu verstehen, warum der Gegner Sie überhaupt angegriffen hat. Einschließlich dessen, was Sie möglicherweise über ihn von früheren Angriffen, die durchgeführt wurden, wissen.

Der Versuch, die Bedrohung durch diesen Gegner zu verstehen, ist der erste Schritt, um sich gegen ihn zu verteidigen. Um darauf zu antworten, versuchen Sie zuerst deren Ziel zu bestimmen. Ein entschlossener Gegner kann sich beispielsweise gegen einen freiberuflichen Journalisten und ein Wahlsystem richten. Der zugrunde liegende Grund für diese Angriffe kann derselbe sein und sie können die Verwendung ähnlicher oder gemeinsam genutzter Ressourcen beinhalten oder nicht. Die Mechanismen zum Auslösen des Angriffs können jedoch sehr unterschiedlich sein.

Die Fähigkeiten und Ressourcen eines Verteidigers können ebenfalls sehr unterschiedlich sein. Im Hinblick auf die obigen Beispiele, wird eine Person deutlich weniger Fähigkeiten haben als eine Regierungsbehörde, falls sie angegriffen werden. Daher werden ihre Fähigkeiten zum Schutz ihrer Computergeräte sich nicht einfach, sondern dramatisch unterscheiden.

Die in Ruytenbergs Forschung zu Thunderspy diskutierten Angriffe beziehen sich auf Thunderbolt 3 und frühere Versionen. Es ist jedoch wichtig zu beachten, dass es im Entwurfszyklus von Thunderbolt 4 (und USB 4.0, das von Thunderbolt 3 abgeleitet ist) möglicherweise schon zu spät ist, dass ein Schutz vor den Angriffen von den Herstellern vollständig implementiert werden kann. Die Thunderspy-Angriffe können in Thunderbolt 4 möglicherweise nicht vollständig abgewehrt werden, bis diese Technologie ihre zweite Generation erreicht hat. Dies bedeutet nicht unbedingt, dass Sie die erste Generation der Thunderbolt 4-Technologie überspringen sollten, weil diese möglicherweise unsicher ist. Sie sollte in der Tat sicherer sein als aktuelle Versionen von Thunderbolt 3. Es bedeutet jedoch, dass Sie bereits im Voraus den Austausch der Geräte planen sollten, wenn eine sicherere Version von Thunderbolt 4 (oder dessen Nachfolger) verfügbar ist.

Besonderer Dank gilt meinen Kollegen Tony Anscombe, Petr Blažek, Jean-Ian Boutin, Bruce P. Burrell und Kim Schulz, Nick FitzGerald, Matej Lupták, Tomáš Materna, Kirk Parker, und Tomáš Štefunko für Ihre Hilfe bei diesem Artikel.

Aryeh Goretsky, rMVP, ZCSE

Distinguished Researcher, ESET