Seit dem Ausbruch der COVID-19-Pandemie hat sich unser beruflicher Alltag radikal verändert. Viele Mitarbeiter erledigen heute große Teile ihrer Arbeit per Fernzugriff. Das wissen auch Cyberkriminelle. Insbesondere Ransomware-Gruppen versuchen daraus einen Vorteil zu schlagen und ihre illegalen Einnahmen zu steigern. ESET-Telemetriedaten bestätigen einen Anstieg an Brute-Force-Angriffen auf Clients, die mit ESET Netzwerkangriffserkennungstechnologie geschützt werden.

Vor den Quarantänemaßnahmen arbeiteten die meisten Mitarbeiter im Büro und nutzten von ihrer IT-Abteilung überwachte und gesteuerte Infrastruktur. Doch seit der Coronavirus-Pandemie ist alles anders. Nun erfolgt ein großer Teil der Büroarbeit über Heimgeräte, wobei Mitarbeiter über Remote-Zugriff auf sensible Unternehmenssysteme zugreifen. Dabei kommt das Windows-Remote Desktop Protokoll (RDP) zum Einsatz, eine proprietäre Lösung von Microsoft, um von externen Computern auf das Unternehmensnetzwerk zuzugreifen.

Trotz der zunehmenden Bedeutung von RDP (und anderer Remote-Access-Dienste) vernachlässigen Unternehmen häufig deren Einstellungen und Schutz. Wo Mitarbeiter leicht zu erratende Kennwörter verwenden (können) und es keine zusätzlichen Authentifizierungs- oder Schutzschichten gibt, sind Cyberkriminelle kaum vom Eindringen in die Unternehmenssysteme abzuhalten.

Das ist wahrscheinlich auch der Grund, warum RDP in den letzten Jahren zu einem so beliebten Angriffsvektor geworden ist, insbesondere unter Ransomware-Banden. Diese setzen typischerweise Brute-Force-Attacken ein, um in schlecht gesicherte Netzwerke einzudringen. Dann verschaffen sie sich Administratorrechte, deaktivieren oder deinstallieren Sicherheitslösungen und führen dann Ransomware aus, um wichtige Unternehmensdaten zu verschlüsseln.

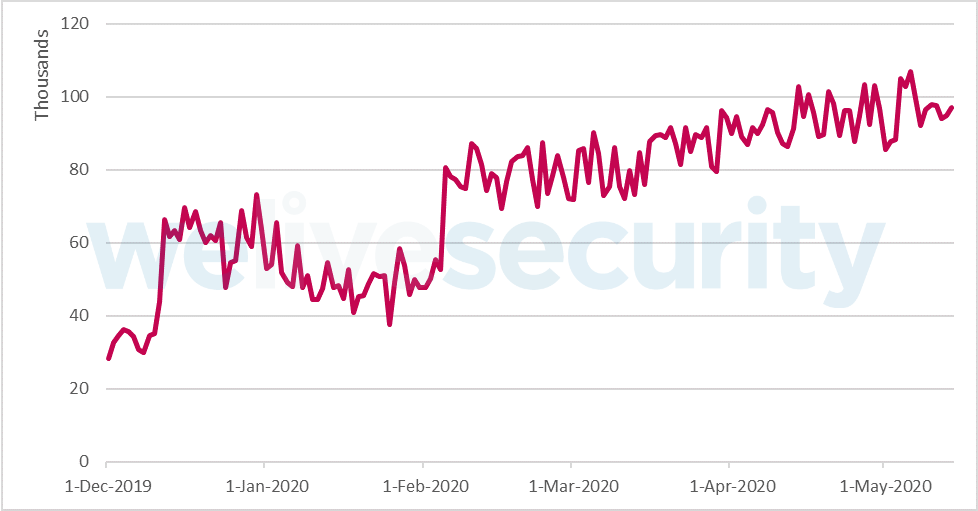

Die wachsende Anzahl von Clients, die einen RDP-Angriffsversuch gemeldet haben, ist in den von ESET gesammelten Telemetriedaten sichtbar (siehe Abbildung 1).

Abbildung 1. Entwicklung täglicher, erkannter RDP-Angriffsversuche gegen eindeutige Clients.

Schutz gegen Brute-Force-Angriffe

Aufgrund der wachsenden Risiken durch die RDP-Nutzung, haben ESET-Forscher den ESET Netzwerkangriffsschutz um eine neue Erkennungstechnik erweitert. Diese Schutzschicht erkennt und blockiert eingehende Brute-Force-Angriffe von externen IP-Adressen per RDP als auch per SMB-Protokoll.

Der sogenannte ESET-Brute-Force-Angriffsschutz, erkennt dabei Zusammenhänge zwischen fehlgeschlagenen externen Anmeldeversuchen aus externen Umgebungen, die auf einen eingehenden Brute-Force-Angriff hinweisen, und unterbindet dann weitere Versuche. Anschließend werden die größten Übeltäter unter diesen IP-Adressen zu einer allgemeinen Blockierliste hinzugefügt, die Millionen von Geräten vor zukünftigen Angriffen schützt.

Die neue Technologie hat sich sowohl gegen zufällige als auch gegen gezielte Angriffe als wirksam erwiesen. Voraussetzung ist, dass die RDP-Option Network Level Authentication (NLA) auf dem Server aktiviert sein muss.

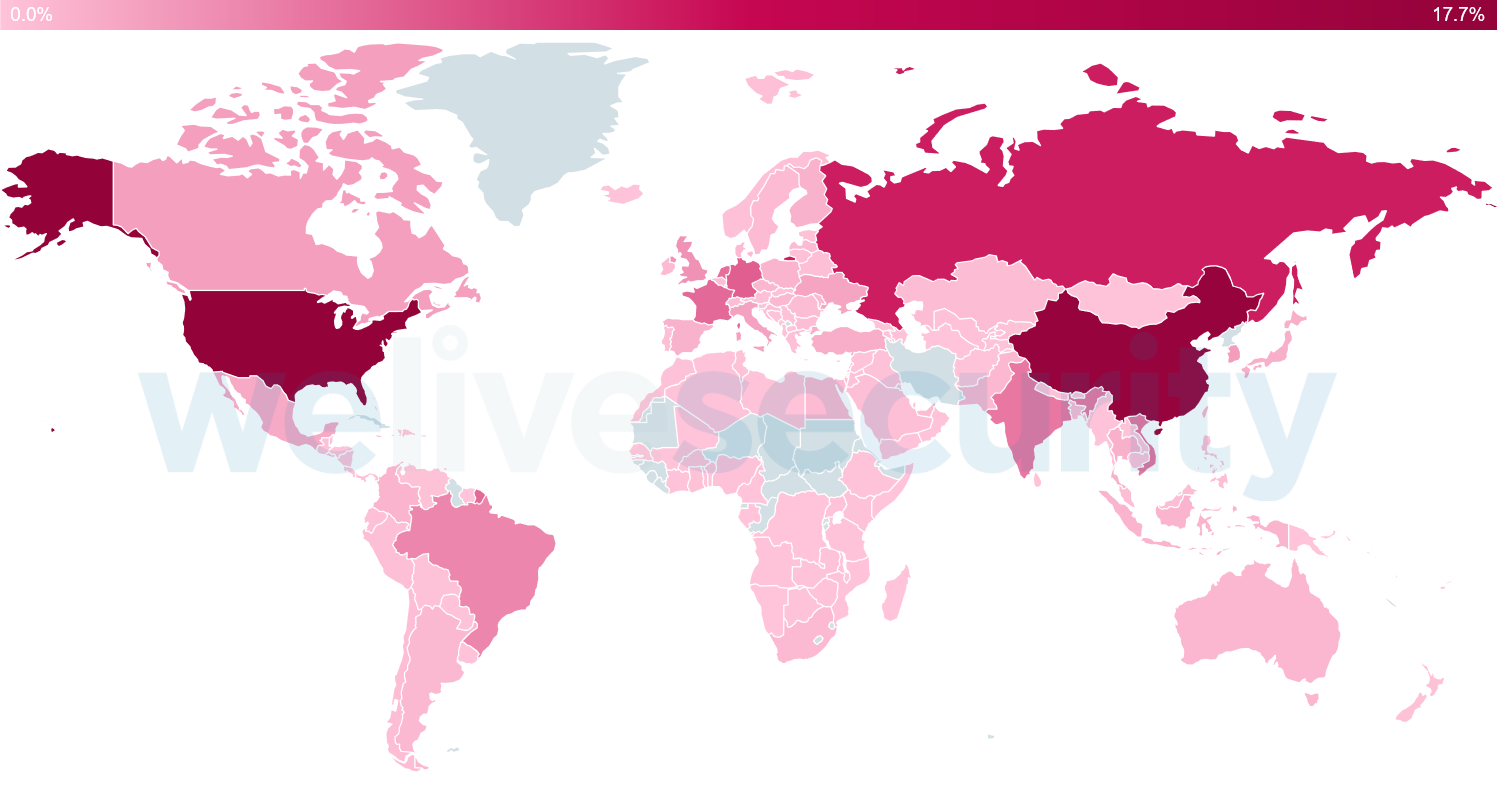

Laut den ESET-Telemetriedaten sind die meisten blockierten IPs von Januar bis Mai 2020 aus den USA, China, Russland, Deutschland und Frankreich (siehe Abbildung 2).

Abbildung 2. Länder mit der größten Anzahl aller blockierten IP-Adressen (zwischen dem 1. Januar und dem 31. Mai 2020).

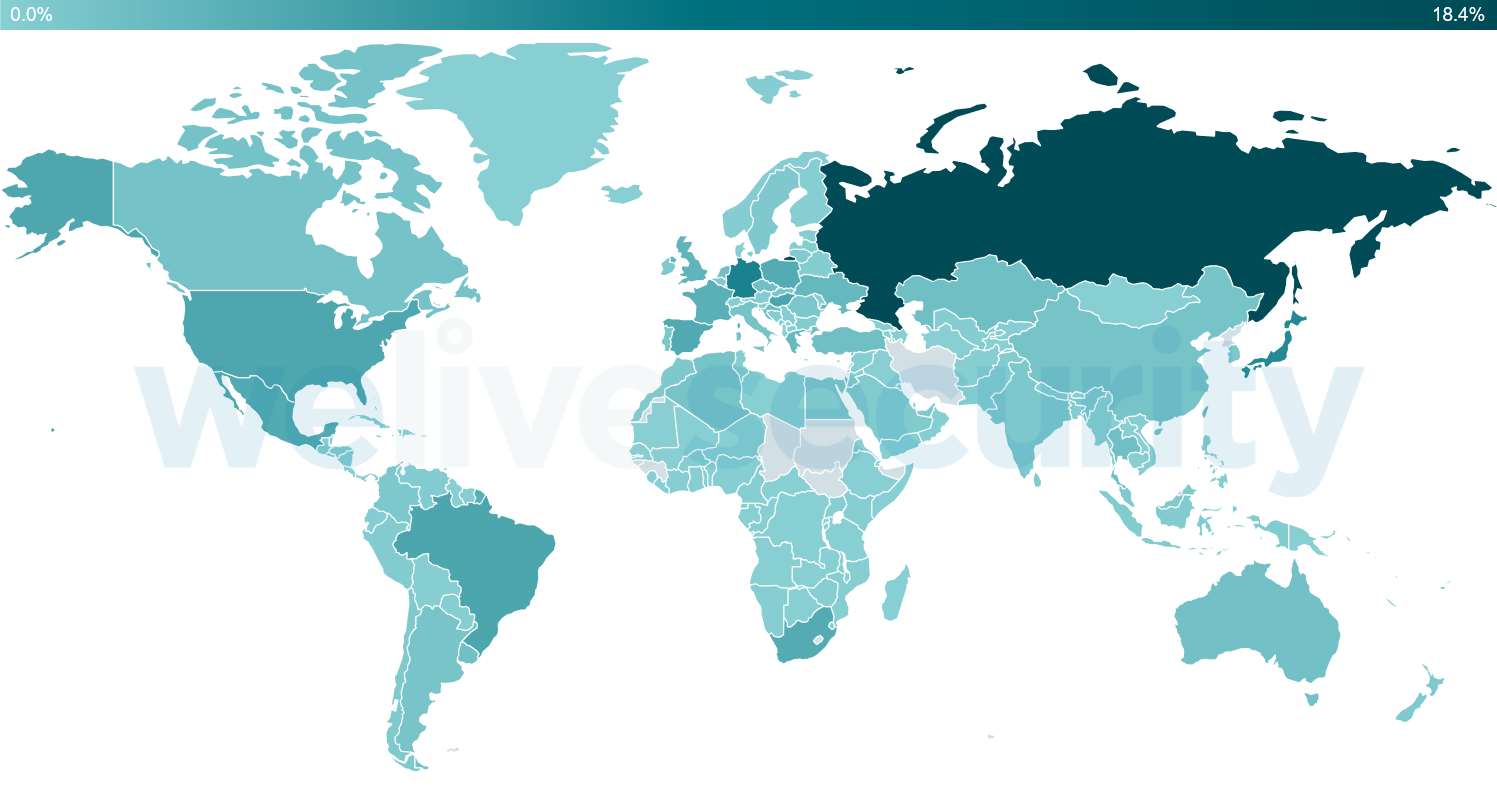

Länder mit dem größten Anteil an IPs waren Russland, Deutschland, Japan, Brasilien und Ungarn (siehe Abbildung 3).

Abbildung 3. Länder, die am meisten von den Brute-Force-Angriffen betroffen waren (laut ESET-Telemetriedaten aus dem Zeitraum 1. Januar und 31. Mai 2020).

Remote-Zugänge richtig konfigurieren

Trotz Schutzmaßnahmen wie dem ESET Brute-Force-Angriffsschutz müssen Unternehmen Remote-Zugänge ordnungsgemäß konfigurieren:

- Deaktivieren Sie den direkten RDP-Zugriff über das Internet. Wenn dies nicht möglich ist, minimieren Sie die Anzahl der Benutzer, die über das Internet eine direkte Verbindung zu den Servern des Unternehmens herstellen dürfen.

- Erlauben Sie nur sichere und komplexe Passwörter für alle Konten, die RDP nutzen.

- Nutzen Sie einen zusätzlichen Authentifizierungsschutz mittels Multi-Faktor- oder Zwei-Faktor-Authentifizierung (MFA/2FA).

- Nutzen Sie ein VPN-Gateway (Virtual Private Network), für alle RDP-Verbindungen von außerhalb Ihres lokalen Netzwerks.

- Verbieten Sie an der Firewall externe Verbindungen zu lokalen Computern über Port 3389 (TCP/UDP) oder über einen anderen RDP-Port.

- Schützen Sie Ihre Endpoint-Sicherheitslösung vor Manipulationen oder Deinstallationen durch einen Kennwortschutz der Einstellungen.

- Isolieren Sie alle unsicheren oder veralteten Computer, auf die per RDP über das Internet zugegriffen werden muss und ersetzen Sie sie so bald wie möglich.

- Eine ausführliche Beschreibung zum korrekten Einrichten Ihrer RDP-Verbindung finden Sie in diesem Artikel von ESET Sicherheitsforscher Aryeh Goretsky.

- Die meisten dieser Best Practices gelten auch für Dienste wie FTP, SMB, SSH, SQL, TeamViewer und VNC.

Ransomware, Kryptominer und Backdoors

Die Verschlüsselung von Daten und die anschließende Erpressung ist keineswegs die einzige Folge, die ein RDP-Sicherheitsbruch haben kann. Oft versuchen die Angreifer, Kryptomining-Malware zu installieren oder eine Backdoor für den Fall zu schaffen, dass ihr nicht autorisierter RDP-Zugriff identifiziert und geschlossen wurde.

Andere häufige Szenarien nach einem Sicherheitsbruch können sein:

- Das Löschen von Protokolldateien, um Hinweise auf frühere bösartige Aktivitäten zu entfernen.

- Das Herunterladen und Ausführen der Tools und Malware des Angreifers auf dem gefährdeten System.

- Das Deaktivieren geplanter Sicherungen und Schattenkopien oder vollständiges Löschen dieser Sicherungen oder

- das Filtern von Daten vom Server

Wie unser Blogpost aus dem Jahr 2013 dokumentiert, versuchen Hacker seit Jahren RDP auszunutzen. Die stetig wachsende Zahl von RDP-Angriffen in den letzten Jahren war Gegenstand zahlreicher Sicherheitshinweise von Regierungsbehörden, darunter das FBI, das britische NCSC und das australische ACSC.

Dies zeigt, wie ausschlaggebend die Sicherheit des Fernzugriffs heute potenziell für die Zukunft eines Unternehmens ist. Selbst wenn der Reputationsverlust nach einem Sicherheitsvorfall sich begrenzen lässt, entstehen doch finanzielle Verluste und zusätzliche hohe Kosten durch festgefahrene Vorgänge und teure Wiederherstellungsbemühungen. Dabei sind die zusätzlichen Kosten möglicher Bußgelder, aufgrund von Datenschutzgesetzen wie der DSGVO, noch nicht berücksichtig.

Unabhängig von den Schwierigkeiten der Pandemie-Situation sollten Unternehmen die Risiken einer verstärkten Nutzung von Remote-Zugängen über RDP oder ähnliche Dienste minimieren. Und zwar mit starken Kennwörtern und der Kombination mit weiteren Schutzschichten, einschließlich der Multi-Faktor-Authentifizierung und Sicherheitslösungen, die vor Brute-Force-Angriffen auf Basis von RDP und ähnlichen Protokolle schützen.