Über InvisiMole berichteten wir erstmals im Jahr 2018. In einer neuen Kampagne attackierten die Cyberkriminellen abermals hockkarätige Ziele in Osteuropa. Die Untersuchungen der ESET-Forscher fanden in enger Zusammenarbeit mit den betroffenen Organisationen statt. Dabei entdeckten sie neue Tools, Vorgehensweisen und Angriffstaktiken.

In diesem Blog-Beitrag sind die Ergebnisse aus dem Whitepaper: „InvisiMole: The hidden part of the story“ zusammengefasst.

Die Invisimole-Cybergang ist seit mindestens 2013 aktiv. Durch ESET konnten bereits die zwei Backdoor-Varianten RC2CL und RC2FM – bekannt für ihre extensiven Spionage-Fähigkeiten – beschrieben werden. Unklar blieb allerdings, wie die Hintertürchen verteilt, verbreitet und auf den Systemen der Opfer abgesetzt wurden.

In der letzten Malware-Kampagne erschien InvisiMole mit aktualisiertem Toolset, mit dem sie eine kleine Anzahl hochkarätiger Ziele des militärischen Sektors und diplomatischer Auslandsvertretungen angriffen. ESET-Telemetrie-Daten zufolge starteten die Cyberangriffe Ende des Jahres 2019 und dauerten bis zum Zeitpunkt der Erstellung dieses Beitrags an.

Dank der Untersuchungen und der Zusammenarbeit mit den betroffenen Organisationen war man in der Lage, die Mechanismen des InvisiMole-Toolsets offenzulegen.

Erstaunlicherweise gelangt InvisiMole-Malware erst nach der Kompromittierung durch die Gamaredon-Gruppe auf die Computer der Opfer. Dieser Weg ermöglicht den InvisiMole-Operatoren, lange unentdeckt zu bleiben.

Außerdem setzen die Angreifer auf lange Execution Chains, die aus der Kombination von bösartigem Shellcode mit legitimen Tools und angreifbaren Executables zusammengestellt sind. DNS-Tunneling sorgt für eine verdeckte C&C-Kommunikation, sogenannte Execution Guardrails versteckt die Malware vor Sicherheitsforschern.

InvisiMole-Kompromittierungsmechanismus

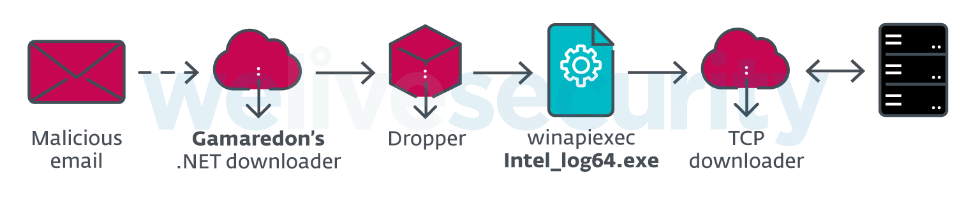

Während der Untersuchungen stellte sich heraus, dass InvisiMole mit Hilfe eines .NET-Downloaders auf die bereits durch Gamaredon kompromittierten Systeme gelangte. ESET-Sicherheitsprodukte erkennen den Malware-Downloader als MSIL/Pterodo.

Die Gamaredon Cyber-Gangster sind seit mindestens 2013 tätig. Ihre Cyber-Bedrohungen zeichnen sich durch eine schnelle Weiterentwicklung aus. Darüber hinaus bemühen sich die Gamaredon-Akteure nur wenig, dass ihre Malware lange unentdeckt bleibt. Erst vor Kurzem berichteten wir über Gamaredon Malware-Komponenten, die sich mit Hilfe von Spearphishing innerhalb eines Unternehmensnetzwerks lateral ausbreiteten und dabei allerhand Daten sammelten und ausleiteten.

Die ESET-Untersuchungen förderten zu Tage, dass die Gamaredon-Malware dazu benutzt wurde, die bei weitem verstohlenere InvisiMole-Payload abzusetzen. Die ESET-Telemetrie-Daten gaben zu verstehen, dass bloß eine kleine ausgewählte Anzahl von Gamaredon-Opfern mit der ausgereifteren InvisiMole-Malware kompromittiert wurde.

Abbildung 1: Gamaredons .NET-Downloader kann die Rechner der Opfers mit dem raffinierteren TCP-Downloader von InvisiMole kompromittieren.

Wie im Whitepaper näher erläutert, betrachten wir InvisiMole und Gamaredon nicht als die Arbeiten einer einzigen Cybergang, sondern als Werke zweier Malware-Akteure mit verschiedenen Tools, Vorgehensweisen und Angriffstaktiken.

Verbreitungs- und Update-Mechanismen

Es existieren bislang drei Möglichkeiten, wie sich InvisiMole in kompromittierten Netzwerken verbreitet:

- Mithilfe der BlueKeep-Sicherheitslücke im RDP-Protokoll (CVE-2019-0708)

- Mithilfe der EternalBlue-Schwachstelle im SMB-Protokoll (CVE-2017-0144)

- Mithilfe von mit Trojanern verseuchten Dokumenten und Software-Installern, die von der anvisierten Organisation zuvor gestohlen wurden.

Um die mit einem Trojaner angereicherten Dateien zu erstellen, stiehlt InvisiMole zunächst geeignete Dokumente und Software-Installationsprogramme von der anvisierten Organisation und baut sich damit schließlich ein SFX-Archiv zusammen, das auch den InvisiMole-Installer enthält. Die Originaldatei wird dann durch die kompromittierte ersetzt; Name, Symbol und Metadaten bleiben erhalten. Die Angreifer verlassen sich darauf, dass die Benutzer diese Dateien verbreiten und ausführen.

Die laterale Ausbreitung in einem Organisationsnetzwerk ist besonders dann effektiv, wenn ein kompromittierter Software-Installer auf einem zentralen Server platziert wird (übliche Ressource, um Software in größeren Unternehmen zu verteilen). Auf diese Weise würde InvisiMole ganz organisch auf vielen Computern im Netzwerk verteilt werden.

Unabhängig von der Verbreitungsmethode ist die erste InvisiMole-Komponente, die auf den neu kompromittierten Maschinen eingesetzt wird, immer der TCP-Downloader von InvisiMole - eine einfache Ergänzung des Toolsets, das die nächste Stufe der Kompromittierung herunterlädt.

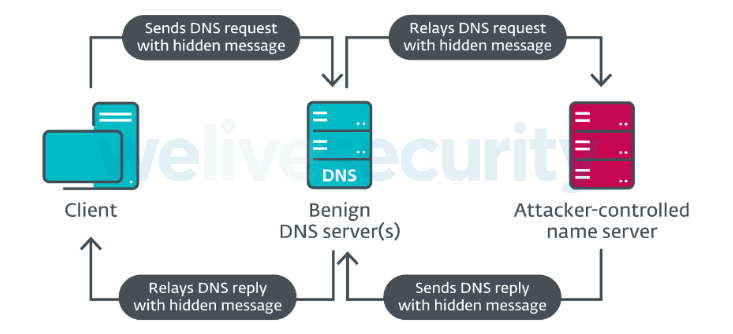

Der zweite Zusatz zum aktualisierten InvisiMole-Toolset (DNS-Downloader) besitzt die gleiche Funktionalität, ist jedoch für den langfristigen, geheimen Rechnerzugriff ausgelegt. Es verwendet eine verstohlenere Methode der C&C-Kommunikation (DNS-Tunneling – siehe Abbildung 2).

Abbildung 2: DNS-Tunneling

Beim DNS-Tunneling kontaktiert der kompromittierte Client nicht direkt den C&C-Server; Die Kommunikation findet mit dem/den gutartigen DNS-Server(n) statt, mit dem/denen der Computer des Opfers normalerweise kommunizieren würde, und sendet dort Anfragen zur Domain-Auflösung an dessen IP-Adresse. Der DNS-Server kontaktiert dann den für die Domain in der Anfrage zuständigen Nameserver, bei dem es sich um einen von den Angreifern kontrollierten Nameserver handelt. Dieser leitet seine Antwort an den Client zurück.

Die eigentliche C&C-Kommunikation ist dabei in den DNS-Anfragen und -Antworten eingebettet, ohne dass der gutartige, normale DNS-Server mitbekommt, dass er bloß als „ahnungsloser Intermediär“ fungiert.

InvisiMole Execution Chains

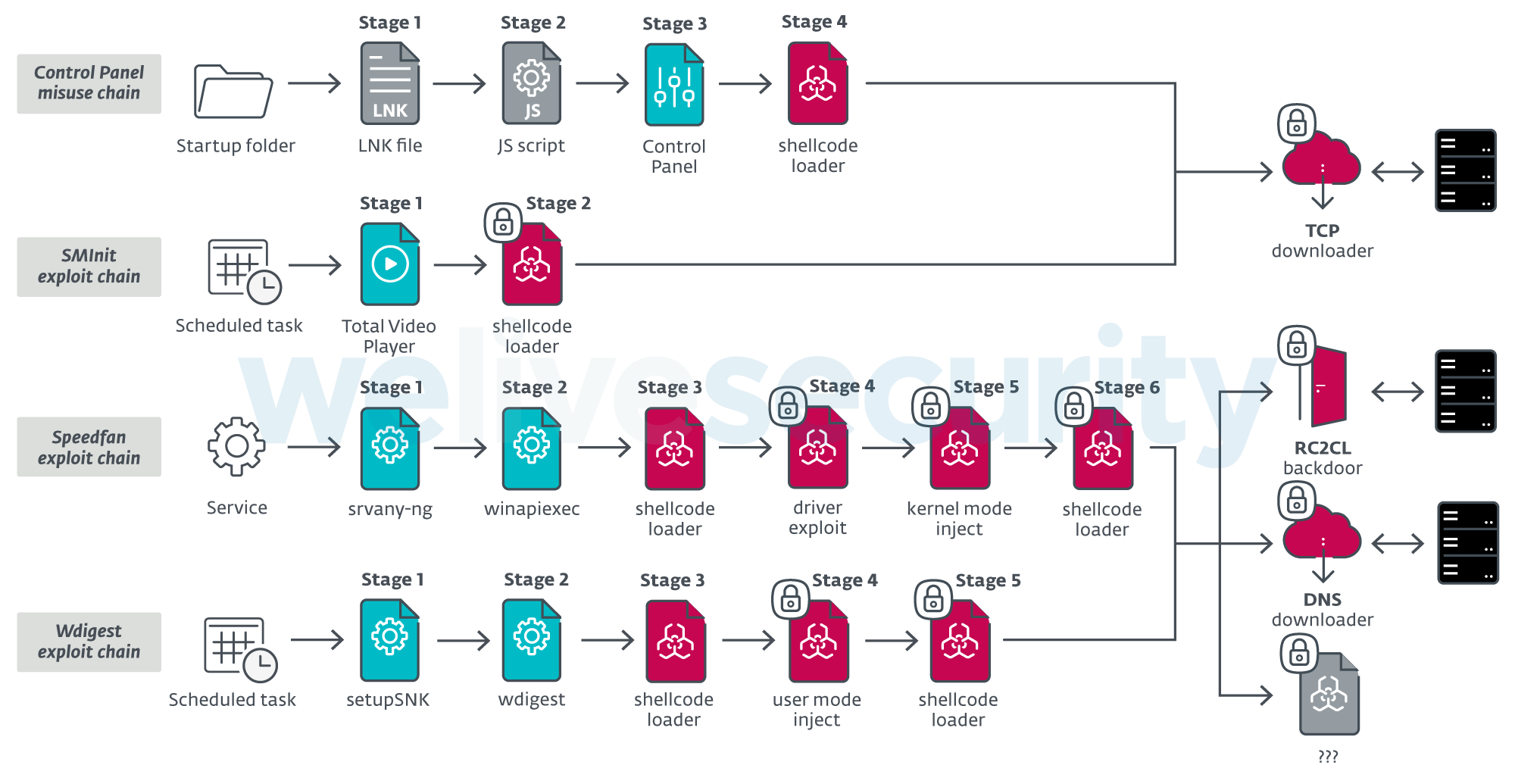

Das bemerkenswerteste Merkmal des neuesten InvisiMole-Toolsets ist seine langen Execution Chains, die für die Bereitstellung der folgenden endgültigen Payloads verwendet werden: aktualisierte RC2CM- und RC2CL-Backdoors und die neuen TCP- und DNS-Downloader.

Die ESET-Forscher rekonstruierten vier Execution Chains, die von den Angreifern in unterschiedlichen Situationen benutzt wurden. Grundlage waren Betriebssystem des Zielcomputers, und ob sie in der Lage waren, Admin-Rechte zu erlangen:

- Die Control Panel Misuse Chain greift auf eine seltene Technik, bekannt aus den Vault 7 Leaks, zurück. Diese wird verwendet, um eine verdeckte Execution Chain im Rahmen des Kontrollpanels zu erreichen.

- Die SMInit Exploit Chain nutzt eine Schwachstelle in der legitimen Total Video Player Software. Sie wird in den Fällen verwendet, in denen es den Angreifern nicht gelang, Admin-Rechte für das kompromittierte System zu erhalten.

- Die Speedfan Exploit Chain missbraucht eine Local Privilege Escalation Schwachstelle im speedfan.sys-Treiber, um Malware-Code vom Kernel-Mode aus in einen sonst vertrauenswürdigen Prozess einzuschleusen.

- Die Wdigest Exploit Chain ist InvisiMoles Flaggschiff, die aufwendigste Chain, die für die neuesten Windows-Versionen verwendet wird und bei denen die Angreifer über Administratorrechte verfügen. Eine Schwachstelle in der Windows-Bibliothek wdigest.dll wird unter Verwendung einer verbesserten ListPlanting-Technik ausgenutzt, um Malware-Code in einen vertrauenswürdigen Prozess einzuschleusen.

Die anfälligen Executables in diesen Chains werden alle von InvisiMole in das System eingeführt - die Variante dieser Technik mit einem anfälligen Treiber wurde von Forscherkollegen schon früher als „Bring Your Own Vulnerable Driver“ bezeichnet. Für die anderen Fälle haben wir die Technik „Bring Your Own Vulnerable Software“ genannt.

Ausführlichere Informationen dazu finden Sie in unserem Whitepaper.

Abbildung 3: Die Execution Chains von InvisiMole; Vorhängeschlösser signalisieren jeweils verschlüsselte Payloads.

Man beachte die extensive Nutzung legitimer Tools und die Verschlüsselung (siehe Abbildung 3). Die InvisiMole-Operatoren installieren fast ausschließlich legitime Tools und heben sich die schädlichen Payloads für spätere Stufen auf.

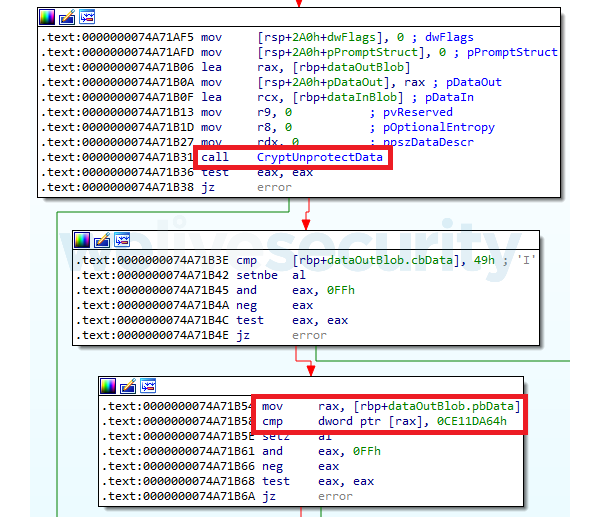

Mithilfe des Windows-Features Data Protection API (DPAPI – CryptProtectData & CryptUnprotectData) platziert InvisiMole Execution Guardrails und verschlüsselt Payloads pro Opfer individuell:

- die CryptProtectData API für die Datenverschlüsselung

- die CryptUnprotectData API für die Datenentschlüsselung

Das symmetrische Verschlüsselungsschema verwendet einen Schlüssel, der aus den Login-Daten des Benutzers abgeleitet wird, so dass die Entschlüsselung auf demselben Computer durchgeführt werden muss, auf dem die Daten verschlüsselt wurden.

Abbildung 4 zeigt einen Ausschnitt eines typischen InvisiMole-Loaders, der CryptUnprotectData zur Entschlüsselung verwendet und dann prüft, ob der entschlüsselte Blob mit einem charakteristischen Vier-Byte-Magic-Wert von InvisiMole beginnt:

- 64 DA 11 CE for 64-bit payloads

- 86 DA 11 CE for 32-bit payloads

Abbildung 4: Ausschnitt eines typischen InvisiMole-Loaders

Die DPAPI-Funktion, die für die lokale Speicherung von Anmeldedaten wie Wi-Fi-Passwörter oder Anmeldepasswörter in Webbrowsern gedacht ist, wird von InvisiMole missbraucht, um die Payload vor Sicherheitsforschern zu verbergen. Selbst wenn sie die Komponenten von InvisiMole in der Telemetrie oder auf Malware-Sharing-Plattformen finden, können sie diese außerhalb des Computers des Opfers nicht entschlüsseln.

Dank der direkten Zusammenarbeit mit den betroffenen Organisationen konnte ESET die Payloads jedoch bergen und vier von InvisiMoles Execution Chains rekonstruieren, die noch ausführlicher im Whitepaper beschrieben sind.

Fazit

Im Jahr 2018 berichteten wir das erste Mal über InvisiMoles verdeckte Arbeitsweise und das komplexe Spektrum ihrer Fertigkeiten. Damals fehlte aber auch ein großer Teil des Bildes.

Nach der Entdeckung von neuen Aktivitäten im Jahr 2019 ergab sich dann die Gelegenheit, einen genaueren Blick auf die Malware-Kampagnen von InvisiMole zu werfen. Damit konnten die fehlenden Puzzleteile zusammengefügt werden.

Die Analyse der von den Cyberkriminellen eingesetzten Tools offenbarte eine kontinuierliche Entwicklung und substanzielle Verbesserung. Besonderes Augenmerk legen die Malware-Operatoren offensichtlich darauf, möglichst lange unentdeckt zu bleiben.

Die neusten Untersuchungen ergaben auch einen bislang unbekannten Zusammenhang zwischen InvisiMole und Gamaredon. Letztere Malware wurde verwendet, um in Netzwerke von bestimmten Organisationen zu gelangen. Danach kam die InvisiMole-Malware zum Einsatz, um gezielte Endpunkte im Netzwerk auszuspionieren.

ESET verfolgt die Aktivitäten der Cyberkriminellen weiterhin und informiert hier auf WeLiveSecurity über Updates.

Im Whitepaper „InvisiMole: The hidden part of the story“ finden Sie alle ESET Detection Names sowie andere IoCs.

Vielen Dank an Matthieu Faou, Ladislav Janko und Michal Poslušný für ihre Arbeit an dem zugrundeliegenden Research.

MITRE ATT&CK techniques

Note: For better readability, we have separated the RC2FM and RC2CL backdoors into their respective ATT&CK mapping tables, because of their rich capabilities. The first mapping pertains to InvisiMole’s supporting components used for delivery, lateral movement, execution chains, and for downloading additional payloads.

InvisiMole

| Tactic | ID | Name | Description |

|---|---|---|---|

| Execution | T1196 | Control Panel Items | InvisiMole’s loader is masked as a CPL file, misusing control panel items for execution. |

| T1106 | Execution through API | InvisiMole has used ShellExecuteW and CreateProcessW APIs to execute files. | |

| T1129 | Execution through Module Load | InvisiMole implements a custom loader for its components (InvisiMole blobs). | |

| T1203 | Exploitation for Client Execution | InvisiMole has delivered vulnerable Total Video Player software and wdigest.dll library and exploited their stack overflow and input validation vulnerabilities, respectively, to gain covert code execution. | |

| T1085 | Rundll32 | InvisiMole has used rundll32.exe as part of its execution chain. | |

| T1053 | Scheduled Task | InvisiMole has used Windows task scheduler as part of its execution chains. | |

| T1064 | Scripting | InvisiMole has used a JavaScript file named Control.js as part of its execution chain. | |

| T1035 | Service Execution | InvisiMole has registered a Windows service as one of the ways to execute its malicious payload. | |

| T1204 | User Execution | InvisiMole has been delivered as trojanized versions of software and documents, using deceiving names and icons and relying on user execution. | |

| Persistence | T1050 | New Service | InvisiMole has registered a Windows service named clr_optimization_v2.0.51527_X86 to achieve persistence. |

| T1060 | Registry Run Keys / Startup Folder | InvisiMole has placed a LNK file in Startup Folder to achieve persistence. | |

| T1053 | Scheduled Task | InvisiMole has scheduled tasks under names MSST and \Microsoft\Windows\Autochk\Scheduled to achieve persistence. | |

| T1023 | Shortcut Modification | InvisiMole has placed a LNK file in Startup Folder to achieve persistence. | |

| Privilege Escalation | T1088 | Bypass User Account Control | InvisiMole can bypass UAC to obtain elevated privileges. |

| T1068 | Exploitation for Privilege Escalation | InvisiMole has exploited CVE-2007-5633 vulnerability in speedfan.sys driver to obtain kernel mode privileges. | |

| Defense Evasion | T1140 | Deobfuscate/Decode Files or Information | InvisiMole decrypts strings using variations of XOR cipher. InvisiMole decrypts its components using the CryptUnprotectData API and two-key triple DES. |

| T1480 | Execution Guardrails | InvisiMole has used Data Protection API to encrypt its components on the victim’s computer, to evade detection and make sure the payload can only be decrypted (and then loaded) on one specific compromised computer. | |

| T1143 | Hidden Window | InvisiMole has executed legitimate tools in hidden windows and used them to execute malicious InvisiMole components. | |

| T1066 | Indicator Removal from Tools | InvisiMole has undergone technical improvements in attempt to evade detection. | |

| T1202 | Indirect Command Execution | InvisiMole has used winapiexec tool for indirect execution of Windows API functions. | |

| T1027 | Obfuscated Files or Information | InvisiMole has obfuscated strings and code to make analysis more difficult, and encrypted its components to thwart detection. | |

| T1055 | Process Injection | InvisiMole has injected its code into trusted processes using an improved ListPlanting technique and via APC queue. | |

| T1108 | Redundant Access | InvisiMole has deployed multiple backdoors on a single compromised computer. | |

| T1085 | Rundll32 | InvisiMole has used rundll32.exe as part of its execution chain. | |

| T1064 | Scripting | InvisiMole’s loader uses a JavaScript script as a part of setting up persistence. | |

| T1063 | Security Software Discovery | InvisiMole’s DNS plugin avoids connecting to the C&C server if selected network sniffers are detected running. | |

| T1099 | Timestomp | InvisiMole has modified timestamps of files that it creates or modifies. | |

| T1036 | Masquerading | InvisiMole has attempted to disguise its droppers as legitimate software or documents, and to conceal itself by registering under a seemingly legitimate service name. | |

| Discovery | T1046 | Network Service Scanning | InvisiMole has performed network scanning within the compromised network using its Portscan and BlueKeep components, in order to search for open ports and for hosts vulnerable to the BlueKeep vulnerability. |

| T1518 | Software Discovery | InvisiMole’s DNS downloader attempts to detect selected network sniffer tools, and pauses its network traffic if any are detected running. | |

| T1082 | System Information Discovery | InvisiMole’s DNS downloader collects computer name and system volume serial number. | |

| T1124 | System Time Discovery | InvisiMole can collect the timestamp from the victim’s machine. | |

| Lateral Movement | T1210 | Exploitation of Remote Services | InvisiMole has exploited EternalBlue and BlueKeep vulnerabilities for lateral movement. |

| T1080 | Taint Shared Content | InvisiMole has replaced legitimate software or documents in the compromised network with their trojanized versions, in an attempt to propagate itself within the network. | |

| Command and Control | T1043 | Commonly Used Port | InvisiMole’s downloader uses port 443 for C&C communication. InvisiMole’s DNS plugin uses port 53 for C&C communication. |

| T1090 | Connection Proxy | InvisiMole’s TCP downloader is able to utilize user-configured proxy servers for C&C communication. | |

| T1024 | Custom Cryptographic Protocol | InvisiMole’s TCP and DNS downloaders use a custom cryptographic protocol for encrypting network communication. | |

| T1132 | Data Encoding | InvisiMole’s DNS downloader uses a variation of base32 encoding to encode data into the subdomain in its requests. | |

| T1008 | Fallback Channels | InvisiMole’s TCP and DNS downloaders are configured with several C&C servers. | |

| T1105 | Remote File Copy | InvisiMole’s TCP and DNS downloaders can download additional files to be executed on the compromised system. | |

| T1071 | Standard Application Layer Protocol | InvisiMole’s DNS downloader uses DNS protocol for C&C communication. | |

| T1095 | Standard Non-Application Layer Protocol | InvisiMole’s TCP downloader uses TCP protocol for C&C communication. | |

| T1065 | Uncommonly Used Port | InvisiMole’s TCP downloader uses port 1922 for C&C communication. |

RC2CL backdoor

| Tactic | ID | Name | Description |

|---|---|---|---|

| Execution | T1059 | Command-Line Interface | RC2CL backdoor can create a remote shell to execute commands. |

| T1106 | Execution through API | RC2CL backdoor uses CreateProcess and CreateProcessAsUser APIs to execute files. | |

| Privilege Escalation | T1134 | Access Token Manipulation | RC2CL backdoor can use CreateProcessAsUser API to start a new process under the context of another user or process. |

| T1088 | Bypass User Account Control | RC2CL backdoor can disable and bypass UAC to obtain elevated privileges. | |

| Defense Evasion | T1090 | Connection Proxy | RC2CL backdoor can be configured as a proxy relaying communication between other compromised computers and C&C server. |

| T1140 | Deobfuscate/Decode Files or Information | RC2CL backdoor decrypts strings using variations of XOR cipher. | |

| T1089 | Disabling Security Tools | RC2CL backdoor is able to disable Windows firewall. | |

| T1107 | File Deletion | RC2CL backdoor can delete dropped artifacts, and various files on-demand following a delete command. RC2CL backdoor can safely delete files to thwart forensic analysis. |

|

| T1112 | Modify Registry | RC2CL backdoor hides its configuration within registry keys. | |

| T1027 | Obfuscated Files or Information | RC2CL backdoor obfuscates/encrypts strings and code to make analysis more difficult. | |

| T1099 | Timestomp | RC2CL backdoor modifies timestamps of files that it creates/modifies. | |

| T1497 | Virtualization/Sandbox Evasion | RC2CL backdoor is able to detect virtualized environments. | |

| Discovery | T1087 | Account Discovery | RC2CL backdoor can list account information and session information. |

| T1010 | Application Window Discovery | RC2CL backdoor can list information about active windows. | |

| T1083 | File and Directory Discovery | RC2CL backdoor can list files, and specifically recently opened files, and list information about mapped/unmapped drives. | |

| T1046 | Network Service Scanning | RC2CL backdoor is able to scan the compromised network for hosts vulnerable to EternalBlue vulnerability. | |

| T1057 | Process Discovery | RC2CL backdoor can list running processes. | |

| T1012 | Query Registry | RC2CL backdoor can query registry to obtain information about installed software, applications accessed by users, applications executed on user login/system start, recently opened files, | |

| T1063 | Security Software Discovery | RC2CL backdoor modifies its behavior if Bitdefender firewall is enabled, or if selected AV processes are detected running. | |

| T1518 | Software Discovery | RC2CL backdoor can list installed software, recently accessed software by users, software executed on each user login and/or each system start. | |

| T1082 | System Information Discovery | RC2CL backdoor can list information about loaded drivers, computer name, OS version, memory status, local time, system and process DEP policy. | |

| T1016 | System Network Configuration Discovery | RC2CL backdoor can list IP table; configured proxy information; information about enabled wireless networks for geolocation of the victims. | |

| T1007 | System Service Discovery | RC2CL backdoor can list system service information. | |

| Collection | T1123 | Audio Capture | RC2CL backdoor can record the sounds from microphones on a computer. RC2FM misuses a legitimate lame.dll for MP3 encoding of the recordings. |

| T1005 | Data from Local System | RC2CL backdoor can collect data from the system, and can monitor changes in specified directories. | |

| T1074 | Data Staged | RC2CL backdoor can store collected data in a central location for a later exfiltration. | |

| T1113 | Screen Capture | RC2CL backdoor can capture screenshots of the victim’s screen. RC2CL backdoor can also capture screenshots of separate windows. | |

| T1125 | Video Capture | RC2CL backdoor can access victim’s webcam and capture photos/record videos. | |

| Command and Control | T1008 | Fallback Channels | RC2CL backdoor is configured with several C&C servers. Via a backdoor command, it is possible to extend the list and change which C&C server is used. |

| T1105 | Remote File Copy | InvisiMole can download additional files to be executed on the compromised system. | |

| T1065 | Uncommonly Used Port | RC2CL backdoor uses port 1922 for C&C communication. | |

| Exfiltration | T1002 | Data Compressed | RC2CL backdoor can create zlib and SFX archives. It misuses a copy of the legitimate WinRAR tool for compression and decompression. |

| T1022 | Data Encrypted | RC2CL backdoor uses variations of XOR cipher to encrypt data. | |

| T1041 | Exfiltration Over Command and Control Channel | RC2CL backdoor exfiltrates collected information over its C&C channel. |

RC2FM backdoor

| Tactic | ID | Name | Description |

|---|---|---|---|

| Execution | T1059 | Command-Line Interface | RC2FM backdoor can create a remote shell to execute commands. |

| T1106 | Execution through API | RC2FM backdoor supports a command that uses ShellExecute and CreateProcess APIs to execute files. | |

| Privilege Escalation | T1088 | Bypass User Account Control | RC2FM backdoor can bypass UAC to obtain elevated privileges. |

| Defense Evasion | T1140 | Deobfuscate/Decode Files or Information | RC2FM backdoor decrypts strings using variations of XOR cipher. |

| T1107 | File Deletion | RC2FM backdoor can delete dropped artifacts, and various files on-demand following a delete command. | |

| T1143 | Hidden Window | RC2FM backdoor uses CREATE_NO_WINDOW creation flag to execute malware in a hidden window. | |

| T1112 | Modify Registry | RC2FM backdoor hides its configuration within registry keys. | |

| T1027 | Obfuscated Files or Information | RC2FM backdoor obfuscates/encrypts strings and code to make analysis more difficult. | |

| T1055 | Process Injection | RC2FM backdoor can inject itself into ctfmon.exe , dwm.exe , sihost.exe and taskhost.exe processes. | |

| T1085 | Rundll32 | RC2FM backdoor uses rundll32.exe to load a stub DLL into which it then injects itself. | |

| T1099 | Timestamp | RC2FM backdoor modifies timestamps of files that it creates/modifies. | |

| T1497 | Virtualization/Sandbox Evasion | RC2FM backdoor is able to detect virtualized environments. | |

| Discovery | T1083 | File and Directory Discovery | RC2FM backdoor collects information about mapped drives. It can list files in a specific folder. |

| T1135 | Network Share Discovery | RC2FM backdoor can list connected network shares. | |

| T1057 | Process Discovery | RC2FM backdoor can list running processes. | |

| T1082 | System Information Discovery | RC2FM backdoor collects computer name and system volume serial number. | |

| T1016 | System Network Configuration Discovery | RC2FM backdoor lists information about configured proxy servers. | |

| Collection | T1123 | Audio Capture | RC2FM backdoor can record the sounds from microphones on a computer. It misuses a legitimate lame.dll for MP3 encoding of the recordings. |

| T1025 | Data from Removable Media | RC2FM backdoor can collect jpeg files from connected MTP devices. | |

| T1056 | Input Capture | RC2FM backdoor can collect keystrokes. | |

| T1113 | Screen Capture | RC2FM backdoor can capture screenshots of the victim’s screen. | |

| Command and Control | T1043 | Commonly Used Port | RC2FM backdoor uses port 80 for C&C communication. |

| T1090 | Connection Proxy | RC2FM backdoor can use proxies configured on the local system, for various installed and portable browsers, if direct connection to the C&C server fails. | |

| T1008 | Fallback Channels | RC2FM backdoor is configured with several C&C servers. It is possible to update the C&C server by a backdoor command. | |

| T1105 | Remote File Copy | InvisiMole can download additional files to be executed on the compromised system. | |

| T1071 | Standard Application Layer Protocol | RC2FM backdoor uses HTTP for C&C communication. | |

| Exfiltration | T1022 | Data Encrypted | RC2FM backdoor uses variations of XOR cipher to encrypt data. |

| T1041 | Exfiltration Over Command and Control Channel | RC2FM backdoor exfiltrates collected information over its C&C channel. |