Am 12. Mai 2017 richtete der Schädling WannaCryptor (auch bekannt als WannaCry und WCrypt) auf Computersystemen auf der ganzen Welt Verwüstungen nie gekannten Ausmaßes an. Innerhalb weniger Stunden waren Hunderttausende Computer in über 150 Ländern mit dem Verschlüsselungstrojaner infiziert – in Großbritannien war das Gesundheitswesen stark betroffen, in anderen Ländern mussten große Konzerne die Produktion stoppen. In Deutschland kam es beispielsweise zu Problemen in der Logistikbranche, auch Parkhäuser in Großstädten waren betroffen. Die Automaten waren durch die Ransomware verschlüsselt. Besucher konnten dadurch kostenlos ihre Autos dort abstellen. Die Schäden für die weltweite Wirtschaft waren enorm.

Der Verschlüsselungstrojaner verbreitete sich über einen Exploit namens EternalBlue, der eine kritische Sicherheitslücke in einer veralteten Version von Microsofts SMB-Protokoll ausnutzte. In diesem Angriffsszenario scannt ein Cyberkrimineller das Internet nach Computern mit offenem SMB-Port und attackiert die gefundenen, anfälligen Maschinen mit dem Exploit-Code. Wenn der Exploit erfolgreich ist, nutzt der Hacker die Schwachstelle aus und schleust das jeweilige Schadprogramm ein. In diesem Fall war es die Ransomware WannaCryptor.D.

Die Situation heute

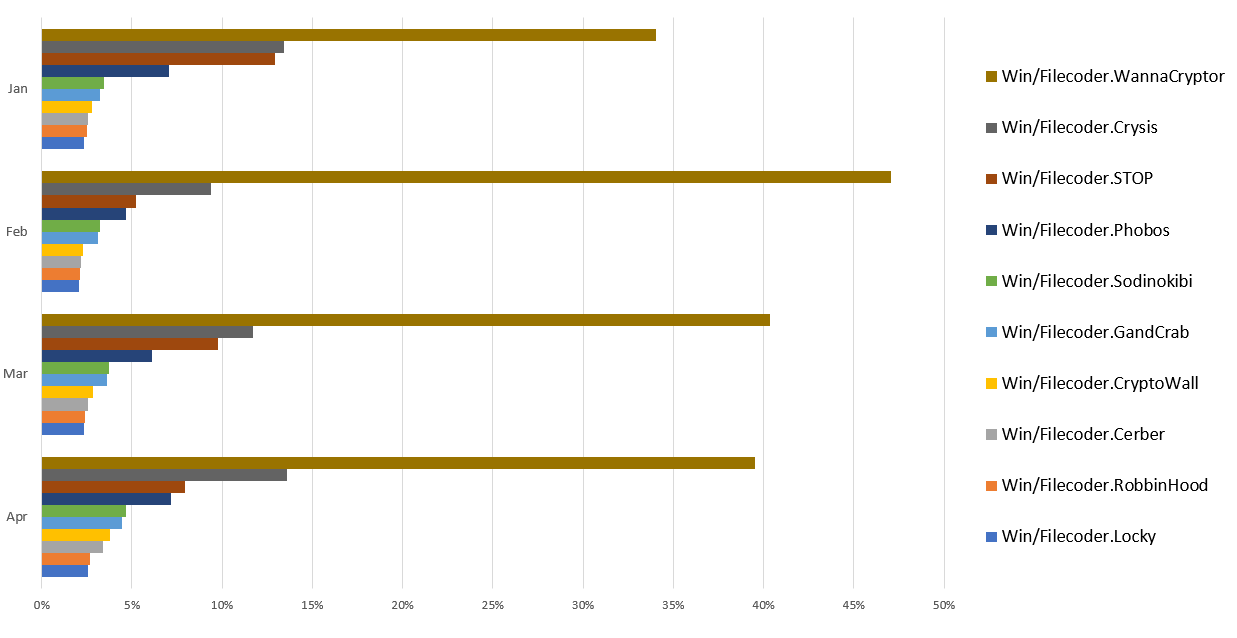

Auch drei Jahre später ist WannaCryptor noch eine ernstzunehmende Bedrohung auf dem Gebiet der Verschlüsselungstrojaner. Laut dem ESET Threat Report für das 1. Quartal 2020 führt WannaCryptor mit 40,5 Prozent der Ransomware-Erkennungen nach wie vor die Rangliste an. Ziemlich beunruhigend, wenn man bedenkt, dass seit dem größten registrierten Ausbruch im Mai 2017 fast drei Jahre vergangen sind. Ein Großteil der WannaCryptor-Erkennungen im 1. Quartal 2020 befanden sich in der Türkei, Thailand und Indonesien. In diesen Regionen sind noch viele ungepatchte Systeme vorhanden, die anfällig sind für die EternalBlue Sicherheitslücke.

Abbildung 1: Die Top 10 der ESET Ransomware-Rangliste (% der Ransomware-Erkennungen), Januar bis April 2020

Schauen wir uns nun den Exploit genauer an, der die gesamte WannaCryptor-Krise ermöglicht hat: EternalBlue. Die Angriffsversuche mit dem berüchtigten Exploit waren während des gesamten 1. Quartals 2020 rückläufig. Im Vergleich zum historischen Höchststand vom 2. Quartal 2019, liegen sie Ende des 1. Quartals 2020, um die Hälfte niedriger. Auch wenn die Statistiken ermutigend erscheinen mögen: Mit Hunderttausenden von Angriffsversuchen täglich, bleibt EternalBlue auch nach drei Jahren eine erhebliche Bedrohung.

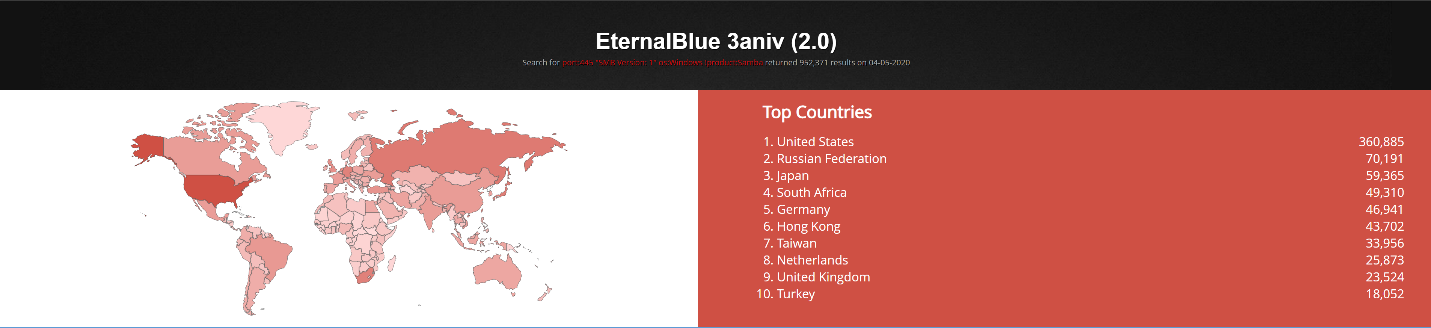

Laut Shodan sind derzeit noch etwa eine Million Windows-Computer mit dem SMBv1-Protokoll im Internet auffindbar (Abbildung 2). Das bedeutet, dass es potenziell eine Million Computer gibt, die für Angriffe mit dem EternalBlue-Exploit anfällig sind.

Abbildung 2: Verbreitung von EternalBlue nach Ländern (vom 4. Mai 2020).

Die Rangliste der Länder mit den meisten anfälligen Maschinen hat sich im Vergleich zum letzten Jahr leicht verändert: Während die USA immer noch Spitzenreiter sind, hat Russland mittlerweile Japan vom zweiten Platz verdrängt. Südafrika, das letztes Jahr noch nicht auf der Liste stand, liegt nun auf dem vierten Platz.

Obwohl EternalBlue als Einfallstor für WannaCryptor berüchtigt ist, wird der Exploit auch von anderen hochkarätigen Schädlingen ausgenutzt. Sowohl die Diskcoder.C (ebenfalls bekannt als Petya, NotPetya und ExPetya) als auch die BadRabbit Ransomware-Kampagnen werden mit der Sicherheitslücke verbreitet. Ursprünglich wurde EternalBlue durch die Hacker-Gruppe Shadow Brokers online veröffentlicht. Angeblich haben Angreifer diesen Exploit der US National Security Agency (NSA) entwendet.

Lektion gelernt?

Rückblickend kann man mit Sicherheit sagen, dass der Ausbruch vermeidbar war und hätte gestoppt werden können. Denn die Sicherheitslücke war Microsoft gemeldet worden. Ganze 59 Tage vor Beginn des globalen Angriffswelle wurde ein kritisches Sicherheitsupdate, als Teil eines typischen "Patch-Tuesday"-Updates, veröffentlicht. Hätten Nutzer diese Aktualisierungen zeitnah installiert, hätten EternalBlue und WannaCryptor keine Chance gehabt.

Darüber hinaus stufte der Gigant aus Redmond die anfällige Version des SMBv1-Protokolls schon im Jahr 2013 als veraltet ein und wies darauf hin, dass sie nicht mehr verwendet werden sollte. Und selbst ohne installierten Patch, hätten einige grundlegende Sicherheitskonfigurationen verhindern können, dass Geräte von WannaCryptor gänzlich infiziert werden.

Hat die IT-Welt also aus einem der schlimmsten Ransomware-Ausbrüche in der Geschichte ihre Lehren gezogen? Man könnte meinen, dass insbesondere Unternehmen aber auch Privatanwender durch die von EternalBlue und WannaCryptor hervorgerufene Krise ihre Lektion gelernt haben, aber leider zeigt es sich, dass dies nicht der Fall ist. Um es mit den Worten des spanischen Philosophen George Santayana zu sagen: "Wer die Geschichte nicht kennt, ist dazu verurteilt, sie zu wiederholen."

Diese Ignoranz der Vergangenheit zeigte sich bei „BlueKeep“. Seit Mitte 2019 schlugen IT-Sicherheitsexperten wegen der Remote Code Execution (RCE) Schwachstelle in den Remote Desktop Services (RDP) Alarm. Jeder Unternehmensadministrator hätte diese Lücke damals so schnell wie möglich patchen müssen. Trotzdem wurden einige Monate später die ersten erfolgreichen Angriffe verzeichnet. [ESET veröffentlichte ein kostenloses Tool, mit dem Windows-Computer auf ihre Verwundbarkeit durch BlueKeep hin überprüft werden können].

Fazit

Auch nach 3 Jahren unterschätzen immer noch viele Menschen wie wichtig unverzügliches Patchen von Computersystemen [engl. Artikel] ist und halten sich offensichtlich nicht an Best Practices der IT-Sicherheit: Halten Sie Ihre Software ständig auf dem neuesten Stand. Zahlreiche Programme bieten hierzu eine automatische Update-Funktion. Verwenden Sie außerdem eine professionelle, mehrschichtige Endpoint-Sicherheitslösung. Dies trägt wesentlich dazu bei, Sie vor Ransomware und allerlei anderen böswilligen Angriffen zu schützen.