ESET Forscher haben das neueste Whitepaper KrØØk – CVE-2019-15126: Serious vulnerability deep inside your Wi-Fi encryption. Dieser Blogpost fasst das Whitepaper Miloš Čermák, Robert Lipovský und Štefan Svorenčík zusammen. Aktualisierte Informationen zu Patches einzelner Anbieter finden Sie auf dieser Webseite.

ESET-Forscher haben in Wi-Fi-Chips eine bisher unbekannte Sicherheitslücke entdeckt und sie KrØØk getauft. Dieser schwerwiegende Fehler, dem die CVE-2019-15126 zugewiesen wurde, führt dazu, dass anfällige Geräte einen Verschlüsselungsschlüssel nur aus Nullen verwenden, um einen Teil der Kommunikation des Benutzers zu verschlüsseln. Bei einem erfolgreichen Angriff kann ein Angreifer dadurch einige drahtlose Netzwerkpakete entschlüsseln, die von einem anfälligen Gerät übertragen werden.

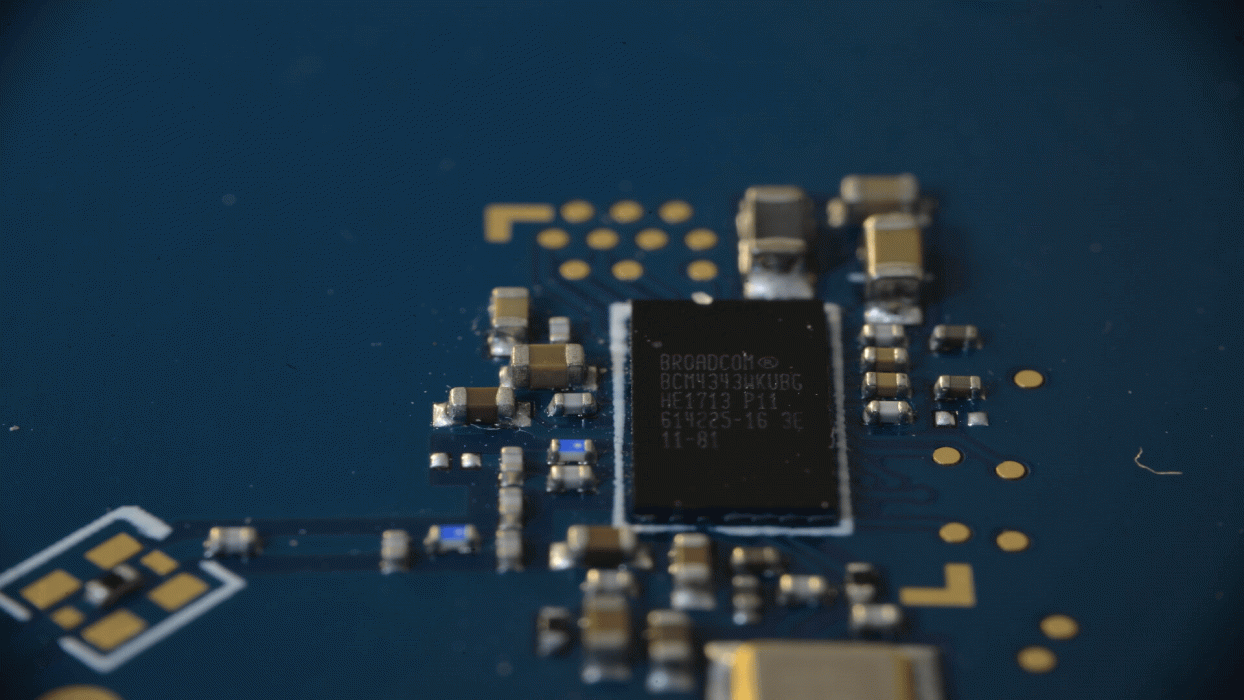

KrØØk betrifft Geräte mit WLAN-Chips von Broadcom und Cypress, die bisher noch nicht gepatcht wurden. Sieh gehören zu den am häufigsten verwendeten WLAN-Chips in Smartphones, Tablets, Laptops und IoT-Geräten.

Nicht nur Endgeräte, sondern auch Wi-Fi-Accesspoints und Router mit Broadcom-Chips sind von der Sicherheitsanfälligkeit betroffen. Das macht auch Netzwerkumgebungen mit bereits gepatchten beziehungsweise nicht betroffenen Endgeräten für die Lücke anfällig.

Unsere Tests haben bestätigt, dass vor dem Patchen einige Geräte von Amazon (Echo, Kindle), Apple (iPhone, iPad, MacBook), Google (Nexus), Samsung (Galaxy), Raspberry (Pi 3) und Xiaomi (RedMi) sowie einige Accesspoints von Asus und Huawei für KrØØk anfällig waren. Bei einer konservativen Schätzung entspricht dies über einer Milliarde WLAN-fähiger Geräten und Accesspoints. Darüber hinaus gibt es aber noch viele andere Anbieter, deren Produkte wir nicht getestet haben und die die betroffenen Chipsätze in ihren Geräten verwenden.

Die Sicherheitslücke betrifft sowohl WPA2-Personal- als auch WPA2-Enterprise-Protokolle mit AES-CCMP-Verschlüsselung.

KrØØk ist verwandt mit KRACK (Key Reinstallation Attacks), das 2017 von Mathy Vanhoef entdeckt wurde, es unterscheidet sich aber grundlegend. Zu Beginn unserer Forschung haben wir festgestellt, dass KrØØk eine der möglichen Ursachen für die „Neuinstallation“ eines Verschlüsselungsschlüssels nur aus Nullen ist, wie sie bei Tests auf KRACK-Angriffe beobachtet wurden. Dies folgte unseren früheren Erkenntnissen, dass Amazon Echo für KRACK anfällig war.

Wir haben die Sicherheitslücke im Verfahren der verantwortungsvollen Offenlegung gegenüber den Chipherstellern Broadcom und Cypress aufgezeigt, welche anschließend über einen längeren Offenlegungszeitraum Updates veröffentlicht haben. Außerdem haben wir mit dem ICASI Industriekonsortium zur Verbesserung der Sicherheit im Internet zusammengearbeitet, um sicherzustellen, dass alle potenziell betroffenen Parteien über KrØØk informiert sind. Darin miteinbezogen sind auch betroffene Gerätehersteller, die die anfälligen Chips verwenden, und möglicherweise ebenfalls betroffene andere Chiphersteller.

Nach unseren Informationen wurden inzwischen einige Patches für Geräte großer Hersteller veröffentlicht. Um sich als Benutzer zu schützen, sorgen Sie dafür, dass Sie die neusten Updates für Ihre Wi-Fi-fähigen Geräte, wie Smartphones, Tablets, Laptops, IoT-Geräte sowie WLAN-Accesspoints und -Router, einspielen. Bitte erkundigen Sie sich als Gerätehersteller direkt bei Ihrem Chiphersteller nach Patches für die KrØØk-Sicherheitslücke.

Diese Ergebnisse wurden erstmals auf der RSA-Konferenz 2020 öffentlich vorgestellt.

Besonderer Dank geht an unsere Kollegen Juraj Bartko und Martin Kaluznik, die maßgeblich zu dieser Forschung beigetragen haben. Wir möchten auch Amazon, Broadcom und Cypress für ihre gute Zusammenarbeit bei der Lösung der gemeldeten Probleme und die ICASI für ihre Unterstützung bei der Information möglichst vieler betroffener Anbieter loben.