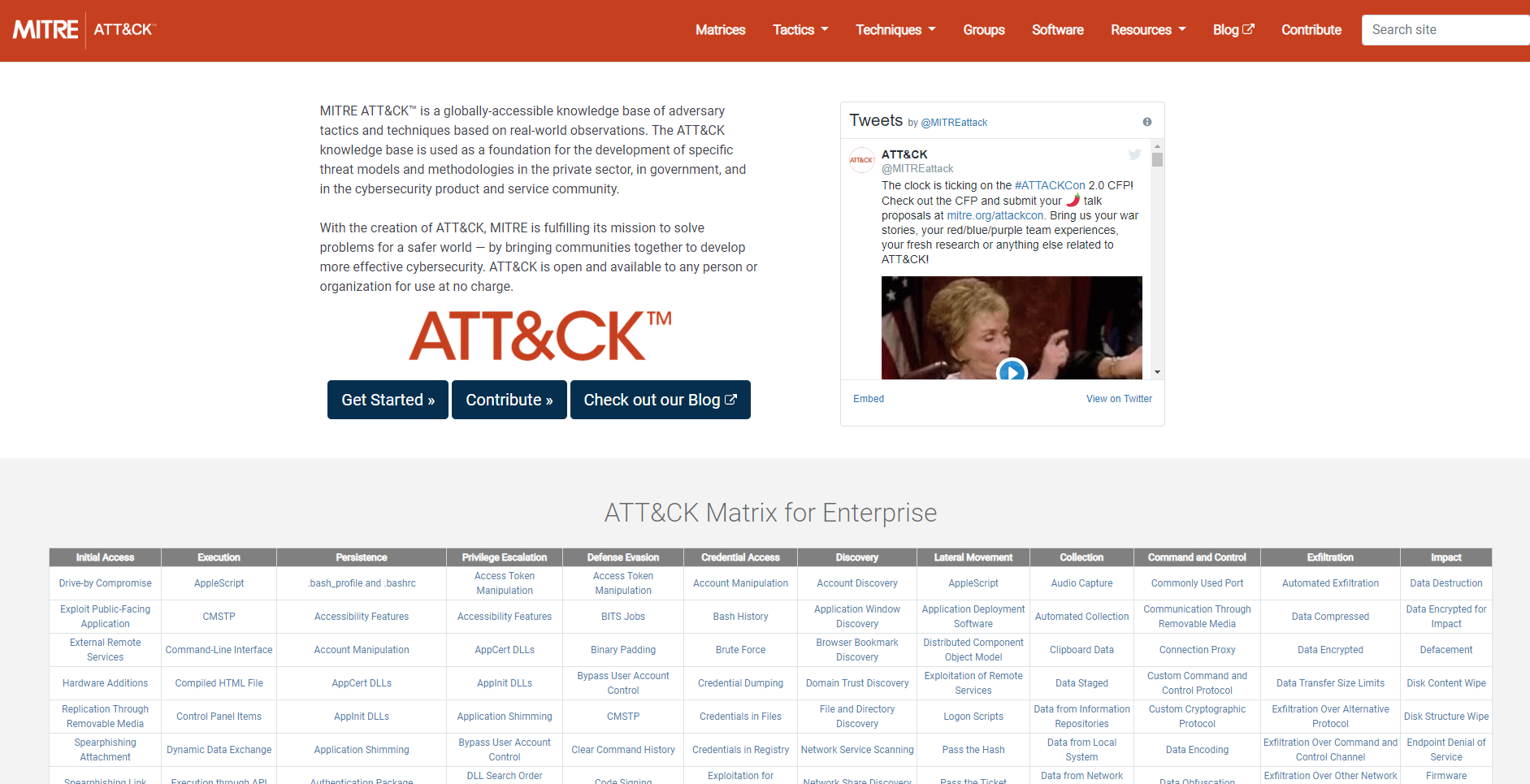

MITRE ist eine Non-Profit-Unternehmen, dessen Wurzeln im Jahre 1958 liegen. Schon damals versuchte man „Problemlösungen für eine sicherere Welt“ zu entwickeln. Dieses Ziel wird heutzutage teilweise durch die von dem Unternehmen kuratierte Wissensdatenbank MITRE ATT&CK (“Adversarial Tactics, Techniques, and Common Knowledge”) erreicht. Innerhalb der Plattform sind verschiedene Arten von Taktiken, Techniken und Verfahren (TTPs) von Cyberkriminellen organisiert und kategorisiert. Das soll dabei helfen, Lücken in der Cyber-Abwehr von Unternehmen zu schließen.

Über Cyber-Angriffe zusammengetragene Informationen werden alle in Matrizen (Enterprise, Mobile, Pre-Attack) dargestellt. Die Enterprise-Matrix umfasst beispielsweise die folgenden Kategorien (bzw. Taktiken):

- Initial Access

- Execution

- Persistence

- Privilege Escalation

- Defense Evasion

- Credential Access

- Discovery

- Lateral Movement

- Collection

- Command and Control

- Exfiltration

- Impact

Jede Kategorie unterteilt sich dabei in bestimmte Unterkategorien (bzw. Techniken), was jeweils einer spezifischen Angriffsart entspricht. Dort erhält man Einblick zu Technik, Samples, Referenzen (welche Plattformen anfällig sind, oder anhand welcher Daten Sicherheitsvorfälle erkannt wurden, etc.) und Vorschläge zur Bedrohungserkennung und -Eindämmung.

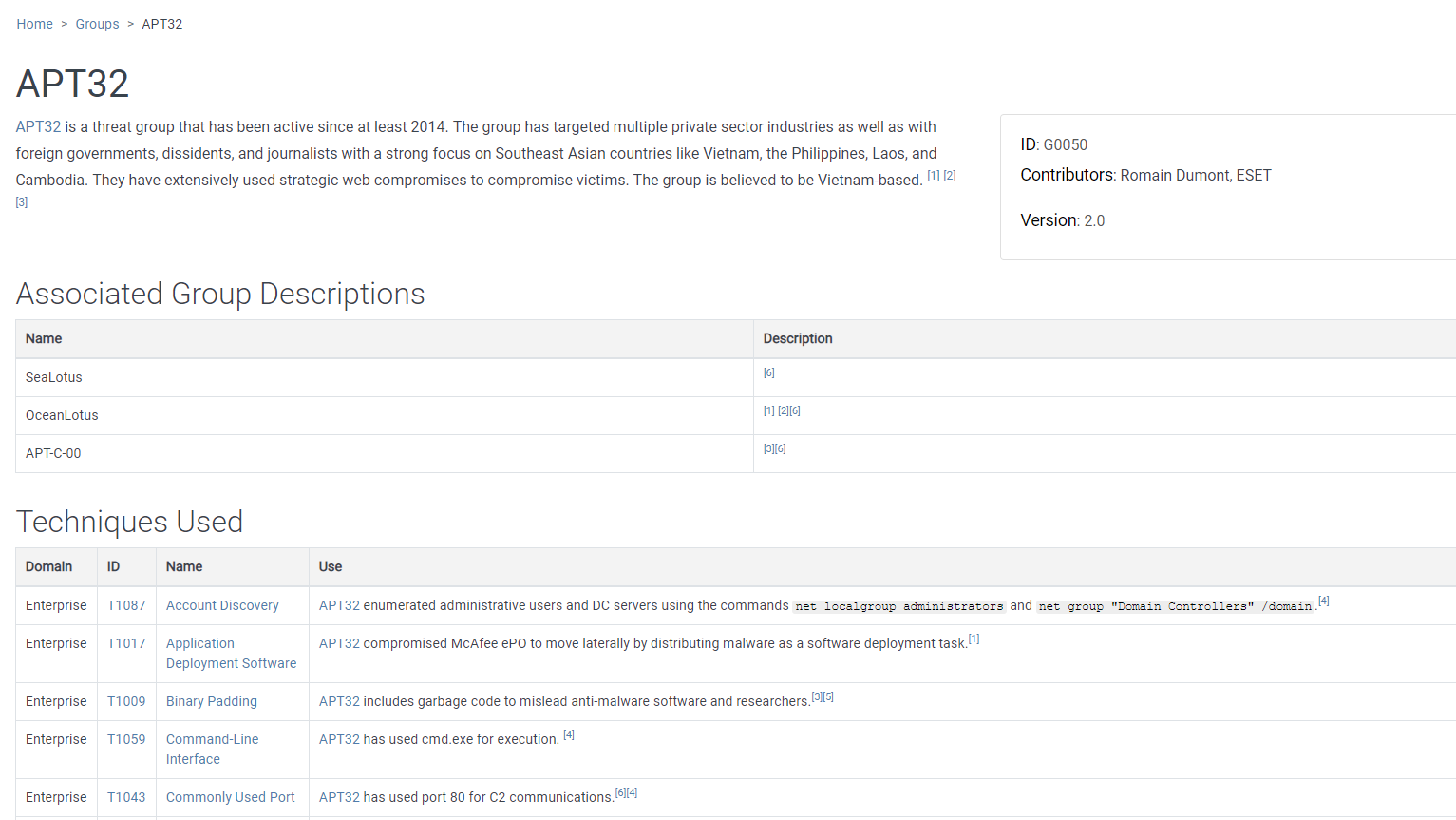

Der Abschnitt Spearfishing Link enthält beispielsweise zunächst eine kurze Erläuterung, was diese Methode des „Initial Access“ umfasst. Zum Zeitpunkt der Entstehung dieses Artikels beinhaltet dieser Abschnitt 19 Beispiele über cyberkriminelle Gruppierungen, die auf diese Angriffstechnik zurückgreifen (Abbildung 1 zeigt den Eintrag über Ocean Lotus aka APT32). Selbstverständlich wird die Anzahl durch immer neue Berichte und Empfehlungen zunehmen.

Abbildung 1: MITRE-Profile der Ocean Lotus (APT32) Gruppe | Quelle: https://attack.mitre.org/

Die Plattform bietet eine Reihe von Informationen, die für die Analyse des gesamten Lebenszyklus eines Cyberangriffs nützlich sind, einschließlich dem Aufspüren eines Angriffsziels, der Angriffsvektoren, des tatsächlichen Eindringens und dem Verhalten nach einem Cyberangriff.

Was ist der Sinne hinter MITRE ATT&CK?

Diese Art von Repository ist für Informationssicherheits-Experten äußerst nützlich. Sie können sich hierdurch über neue Angriffstechniken auf dem Laufenden halten und im besten Fall Cyberangriffe von vornherein verhindern.

Unternehmen sollten das Framework nutzen, um eine Übersicht ihres Cyber-Verteidigungssystems zu erstellen. Es beschreibt in erster Linie die möglichen Verhaltensmuster von cyberkriminellen Gruppierungen. Unternehmen können also darauf zurückgreifen, um ihre Sicherheitsmechanismen anzupassen. Dabei sollten mögliche Angriffsszenarien berücksichtigt und Mitarbeiter geschult werden.

Auf der Grundlage von Open-Source-Berichten bietet MITRE ATT&CK Details über eine Vielzahl von Akteuren und Gruppierungen sowie deren eingesetzte Techniken und Cyber-Werkzeuge, für die sie jeweils berüchtigt sind. Das standardisierte Beschreiben von Cyberattacken hilft, Erkenntnisse über Cybersicherheitsbedrohungen besser zu vermitteln. Das Framework bietet einen Leitfaden, den IT-Security Teams mit bereits vorhandenen Betriebskontrollen vergleichen können, um Schwächen zu ermitteln, auf die es Cyberkriminelle abgesehen haben.

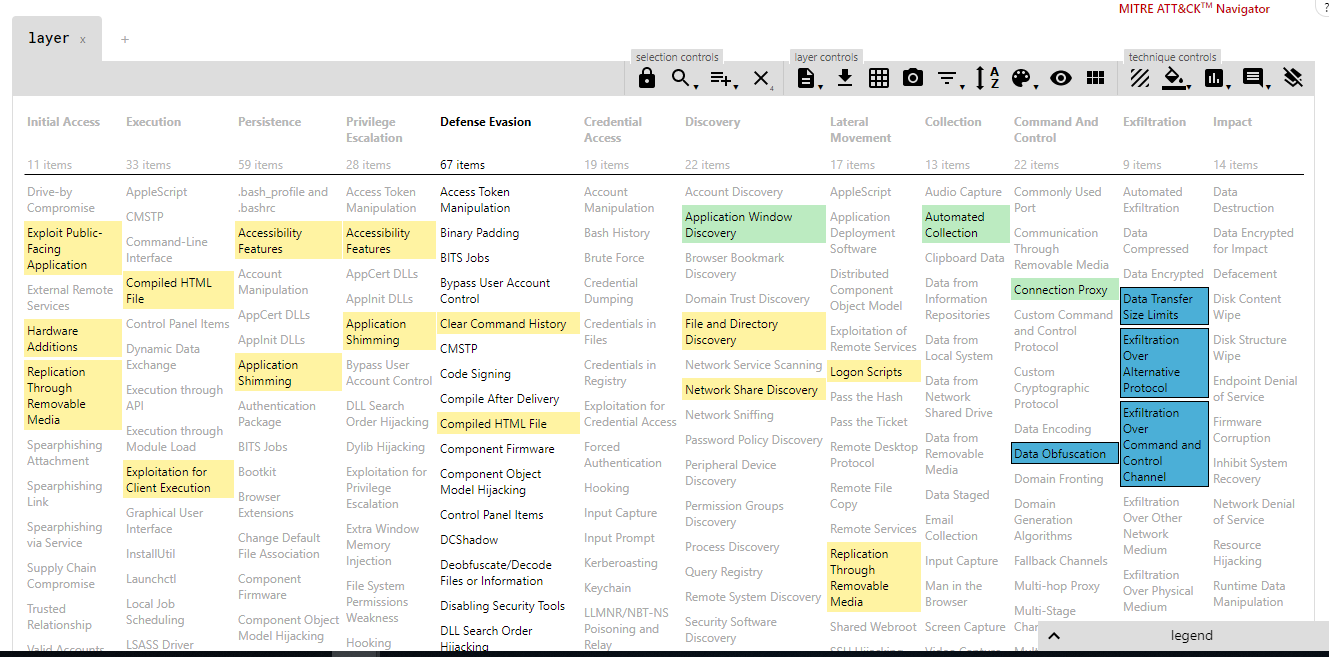

Das Erstellen von Einträgen in den MITRE ATT&CK Navigator in Bezug auf bestimmte Cybergruppierungen bietet eine gute Visualisierungsmöglichkeit, um Stärken und Schwächen einer IT-Umgebung abzubilden. Der Navigator kann außerdem dazu verwendet werden, interne Unternehmenssysteme zu testen und im Anschluss die Ergebnisse auszuwerten. Das Tool lässt sich für einen stabileren und längerfristigen Gebrauch herunterladen, oder auch online benutzen.

Abbildung 2: Ansicht des MITRE ATT&CK Navigators und die Optionen zur Kategorisierung von Tests und deren Ergebnissen. | Quelle: https://attack.mitre.org/

Darüber hinaus gibt es zusätzliche Ressourcen, die mit ATT&CK verknüpft sind und die Mechanismen bereitstellen, Angriffstechniken in simulierten Umgebungen zu testen. Zu den Unternehmen, die eine Möglichkeit bieten, eine Angriffssimulation durchzuführen, gehören beispielsweise Verodin, SafeBreach, und AttackIQ. Es stehen aber auch Open-Source-Optionen zur Verfügung wie MITRE Caldera, Uber Metta, Red Team Automation (RTA), oder Atomic Red Team.

Besondere Vorsicht beim Ausführen von solchen Angriffssimulationen ist wie immer bei Produktionsnetzwerken geboten. Hier lässt sich der Umfang der Auswirkungen oft nur sehr schlecht vorherbestimmen. Es empfehlen sich kontrollierte Umgebungen, die so gut wie möglich von der Produktionsausrüstung getrennt sind, da diese wertvolle Unternehmensdaten bereithalten.

Fazit

Insgesamt stellt MITRE ATT&CK eine Reihe von Möglichkeiten und Ressourcen zur Verfügung, die jede IT-Security-Strategie ergänzen. Das Framework versorgt Unternehmen mit wichtigen Informationen zu Cyberattacken. Damit können sie abschätzen, inwieweit man auf einen Cyberangriff vorbereitet ist und welche Sicherheitsanforderungen derzeit überhaupt erfüllt werden.

Anfang dieses Jahres entschlossen sich die ESET Researcher dazu, die MITRE ATT&CK Matrizen mit in die meisten veröffentlichten Malware-Analysen einfließen zu lassen.