Vor etwa zwei Jahren öffnete das EternalBlue Exploit die Tür für eine der schlimmsten Ransomware-Ausbrüche in der Geschichte. Es handelte sich dabei um die Erpresser-Malware WannaCryptor (aka WannaCry). Seitdem berüchtigten Malware-Vorfall versuchen immer mehr Cyberkriminelle, das EternalBlue Exploit einzusetzen. Momentan erreicht das Exploit neue Beliebtheitsgrade. Täglich werden Hunderttausende mit EternalBlue-Cyberangriffen bombardiert.

Das EternalBlue Exploit wurde der NSA wahrscheinlich im Jahr 2016 gestohlen. Am 14. April 2017 veröffentlichte die Shadow Brokers Gruppe die Malware. Das Exploit adressiert eine Schwachstelle in Microsofts Implementierung des Server Message Block (SMB) Protokolls via Port 445. Microsoft wurde vertraulich auf die Sicherheitslücke hingewiesen, schloss die Lücke dann alsbald. Das alles geschah noch bevor es zum Ausbruch der WannaCryptor-Ransomware im Jahr 2017 kam. Alle Bemühungen halfen leider nur sehr wenig, da bis heute ungepatchte System weit verbreitet sind.

Daten von Shodan zeigen, dass nach wie vor etwa eine Million Rechner das obsolete SMB v1 Protokoll benutzen und der Port vom Internet aus erreichbar ist. Die meisten Geräte findet man in den USA, gefolgt von Japan und Russland.

Abbildung 1: EternalBlue: Ranking bedrohte Länder.

Die Hauptgründe für den anhaltenden Erfolg des EternalBlue Exploits sind schlechte Sicherheitspraktiken und fehlende Patches.

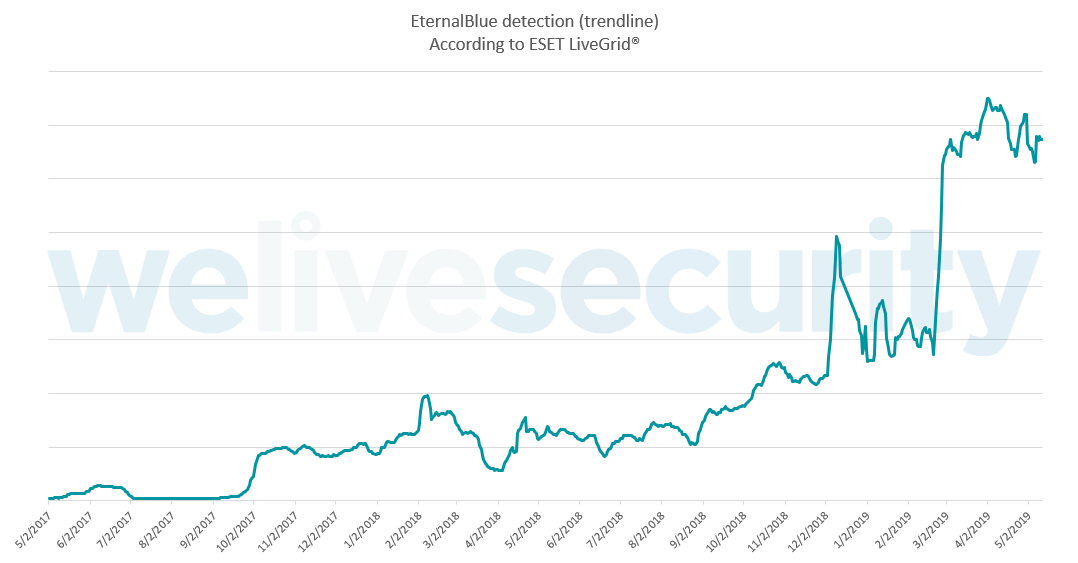

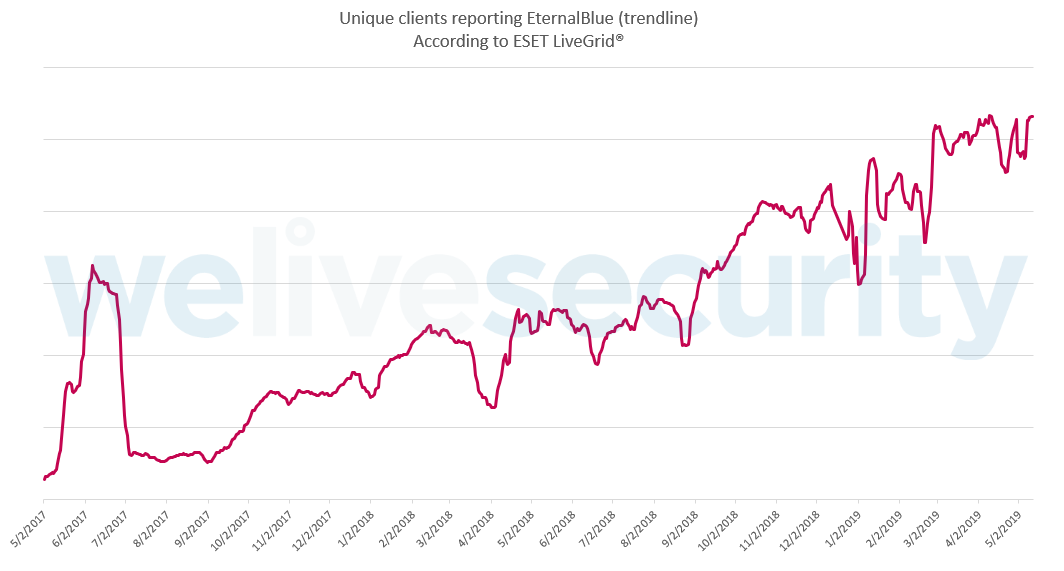

ESET-Telemetrie-Daten verraten, derart viele EternalBlue-Attacken gab es nie zuvor. Das ESET LiveGrid® (Abbildung 2 und Abbildung 3) verdeutlicht, das momentan hunderttausende Angriffsversuche registriert werden.

Abbildung 2: LiveGrid® Trendlinie: EternalBlue Erkennungsrate

Abbildung 3: LiveGrid®: Trendlinie EternalBlue Exploit-Versuche, von einzigartigen Clients gemeldet

Die böswillige Verwendung des EternalBlue Exploits mag ein Grund für den Anstieg sein. Es gibt aber noch mindestens einen weiteren. Das Exploit dient auch internen Sicherheitschecks. Als eines der am häufigsten vorkommenden bösartigen Tools wird es von IT-Sicherheitsabteilungen bei der Suche nach eklatanten Sicherheitslücken eingesetzt.

EternalBlue ermöglichte bereits zahlreiche prominente Cyberangriffe. Neben WannaCryptor ist das Exploit auch für die zerstörerische Diskcoder.C-Kampagne (aka Petya, NotPetya, ExPetya) verantwortlich sowie für die BadRabbit Ransomware-Kampagne im Jahr 2017. Bekannte Cyber-Spionage-Gruppierungen, wie Sednit aka APT28, Fancy Bear, Sofacy bezichtigt man, EternalBlue gegen Hotel-WLANs eingesetzt zu haben.

Kürzlich beobachtete man, dass EternalBlue auch für die Verbreitung von Trojanern und Krypto-Mining-Malware in China verantwortlich war – Eine Rückkehr zu dem, wofür das Exploit zum ersten Mal genutzt wurde, noch bevor WannaCryptor zahlreiche Computersysteme lahmlegte. Cyberkriminelle bewarben die Schwachstelle außerdem als neuen Verbreitungsmechanismus für das „Ransomware-as-a-Service“-Tool Yatron.

Das EternalBlue Exploit und alle damit einhergehenden Cyberattacken betonen die Wichtigkeit des zeitnahen Einspielens von Sicherheitspatches. Außerdem unterstreichen die Cyber-Vorfälle die Notwendigkeit zuverlässiger mehrschichtiger IT-Sicherheitslösungen, die nicht nur schädliche Payloads abwehren, sondern auch vor den zugrunde liegenden schädlichen Mechanismen schützen.