Im Juli 2018 berichteten wir über die gelungene digitale Zertifizierung der Plead-Backdoor durch ein D-Link Corporation Code Signing Zertifikat. Nun haben wir eine Verbindung der Malware zu sonst legitimer ASUS Software entdeckt.

TrendMicro zufolge wird die Plead-Backdoor von der BlackTech-Gruppierung für gezielte Cyber-Angriffe eingesetzt. Dabei konzentriert sich BlackTech hauptsächlich auf Cyber-Spionage im asiatischen Raum.

Die in diesem Beitrag beschriebenen neuen Aktivitäten entdeckte ESET in Taiwan. Dort ist die Plead-Malware derzeit stark verbreitet.

Was war passiert?

Anhand von ESET-Telemetriedaten spürten ESET-Forscher Ende April 2019 ungewöhnliche Versuche auf, die Plead-Malware zu streuen. Dabei wurde die Plead-Backdoor vom legitimen Prozess AsusWSPanel.exe erzeugt und ausgeführt.

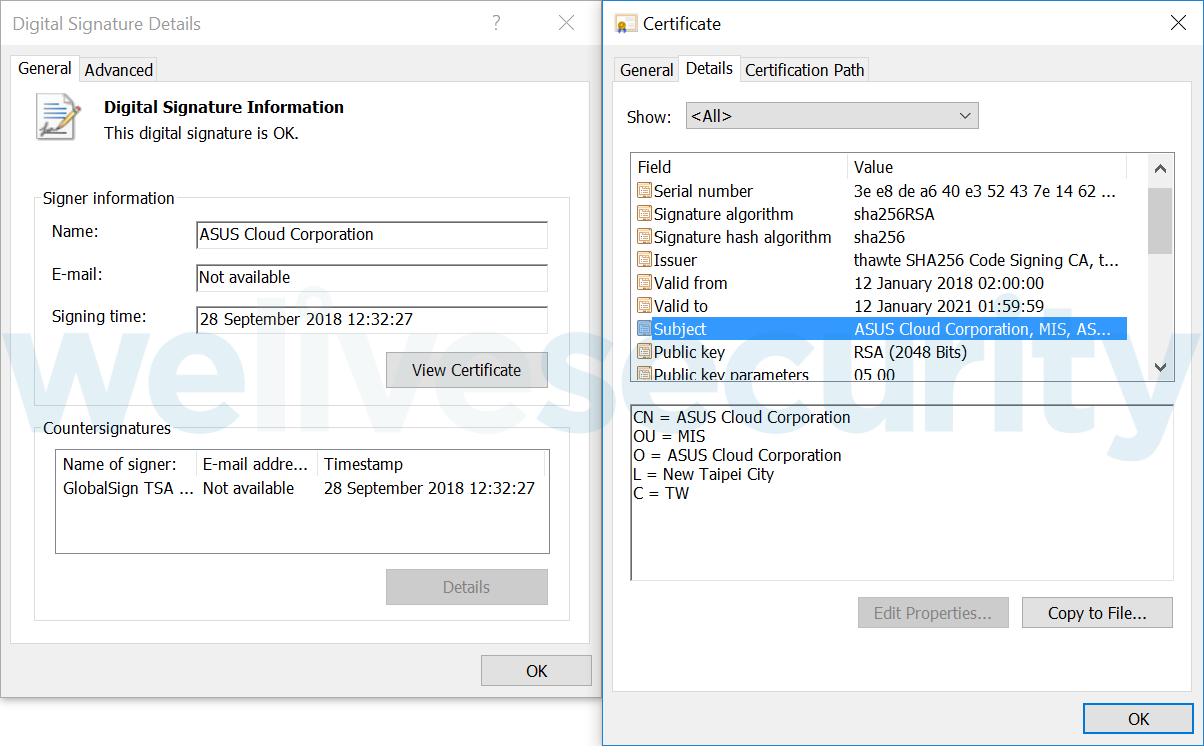

Dieser Prozess gehört zum Windows-Client für den Cloud-Speicherdienst ASUS WebStorage. Wie in Abbildung 1 dargestellt, ist die ausführbare Datei von der ASUS Cloud Corporation digital signiert.

Abbildung 1: Das AsusWSPanel.exe Code-Signatur-Zertifikat

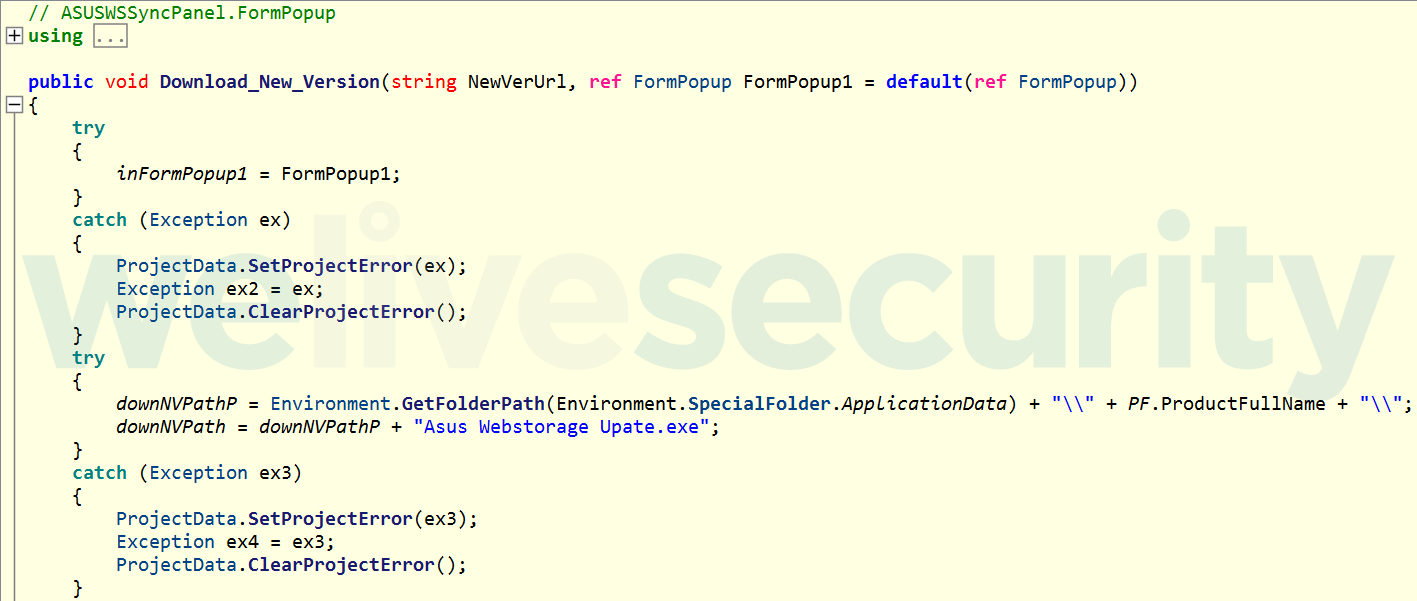

Alle ausgewerteten Plead-Malware-Samples trugen den folgenden Dateinamen: Asus Webstorage Upate.exe [sic]. Die ESET-Forschungen bestätigten, dass das AsusWSPanel.exe-Modul von ASUS WebStorage solche Dateinamen beim Software-Update-Prozess erzeugt. Abbildung 2 stellt das dar:

Abbildung 2: Dekompilierter Code des ASUS WebStorage Clients

Es existieren mehrere mögliche Erklärungen, warum legitime Software die Plead-Malware erzeugt und ausführt. Hier stellen wir zwei vor:

Szenario 1 – Supply-Chain-Attacke

Supply-Chain-Attacken offenbaren Cyberkriminellen allerlei Möglichkeiten, eine große Anzahl von Zielen unbemerkt und gleichzeitig zu kompromittieren. Aus diesem Grund steigt die Anzahl an Supply-Chain-Attacken. In den letzten Jahren untersuchten ESET-Forschende immer wieder Fälle, wie M.E.Doc, Elmedia Player, VestaCP, Statcounter und die Spiele-Industrie.

Malware-Forscher haben es nicht immer einfach Supply-Chain-Attacken aufzuspüren und zu belegen. Manchmal fehlen ihnen stichhaltige Beweise.

Wenn man die Möglichkeit einer ASUS WebStorage Supply-Chain-Attacke in Betracht zieht, sollten folgende Punkte berücksichtigt werden:

- Legitime ASUS WebStorage-Binärdateien wurden über ein und denselben Aktualisierungsmechanismus bereitgestellt.

- Derzeit ist nicht bekannt, dass ASUS WebStorage Server als C&C-Server dienten oder schädlichen Code verbreiteten.

- Cyber-Angreifer verwendeten unabhängige Malware-Dateien, anstatt schädliche Funktionen in die eigentlich legitime Software zu integrieren.

Aus den genannten Gründen halten wir einen Supply-Chain-Angriff für ein eher unwahrscheinliches Szenario. Gänzlich ausschließen können wir es allerdings auch nicht.

Szenario 2 – Man-in-the-Middle-Angriff

Die ASUS WebStorage-Software ist gegenüber Man-in-the-Middle-Angriffen (MitM) anfällig. Ein Software-Update wird nur über das unverschlüsselte http-Protokoll angefordert. Sobald das Update heruntergeladen wurde, überprüft die Software nicht mehr die Echtheit des Updates. Angreifer könnten sich in den Update-Prozess einhängen und schädlichen Code übertragen.

Die ESET-Forschenden sind bereits mit Fällen vertraut, in denen Malware mithilfe von MitM-Angriffen auf ISP-Ebene verbreitet wurde. Dazu zählen beispielsweise FinFisher, StrongPity2 und Turla Mosquito.

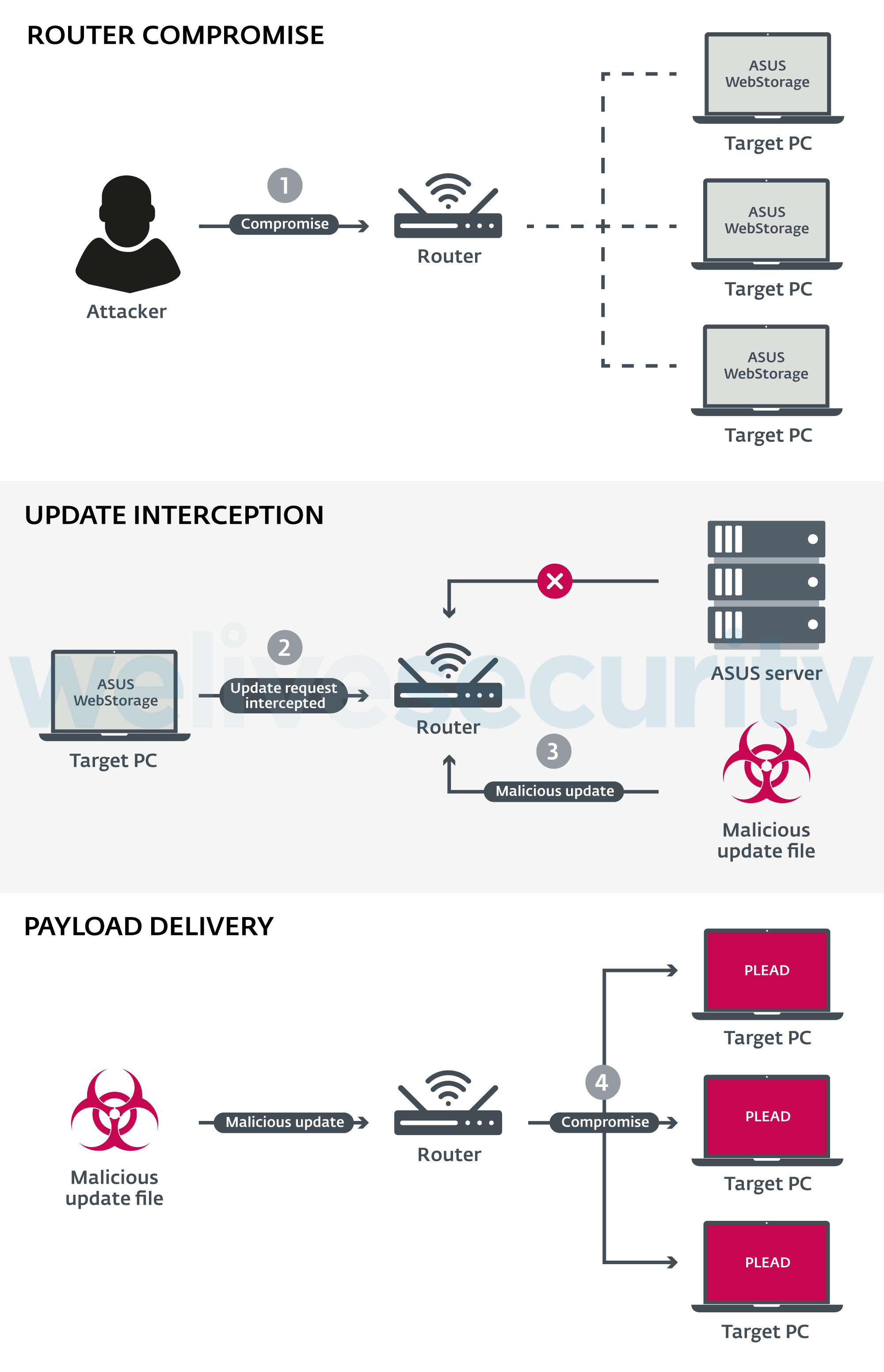

Nach Berichten von TrendMicro kompromittierten die Plead Malware-Entwickler ungeschützte Router und verwendeten diese dann teilweise als C&C-Server zur Verbreitung weiterer Malware.

Unsere Untersuchungen ergaben außerdem, dass die meisten Betroffenen auf die Router ein und desselben Herstellers vertrauen. Dazu kommt: Die Admin-Panels der Router sind über das Internet erreichbar. Aus diesen Gründen halten wir einen MitM-Angriff auf Router-Ebene für das wahrscheinlichste Szenario für die Verbreitung der Plead-Malware.

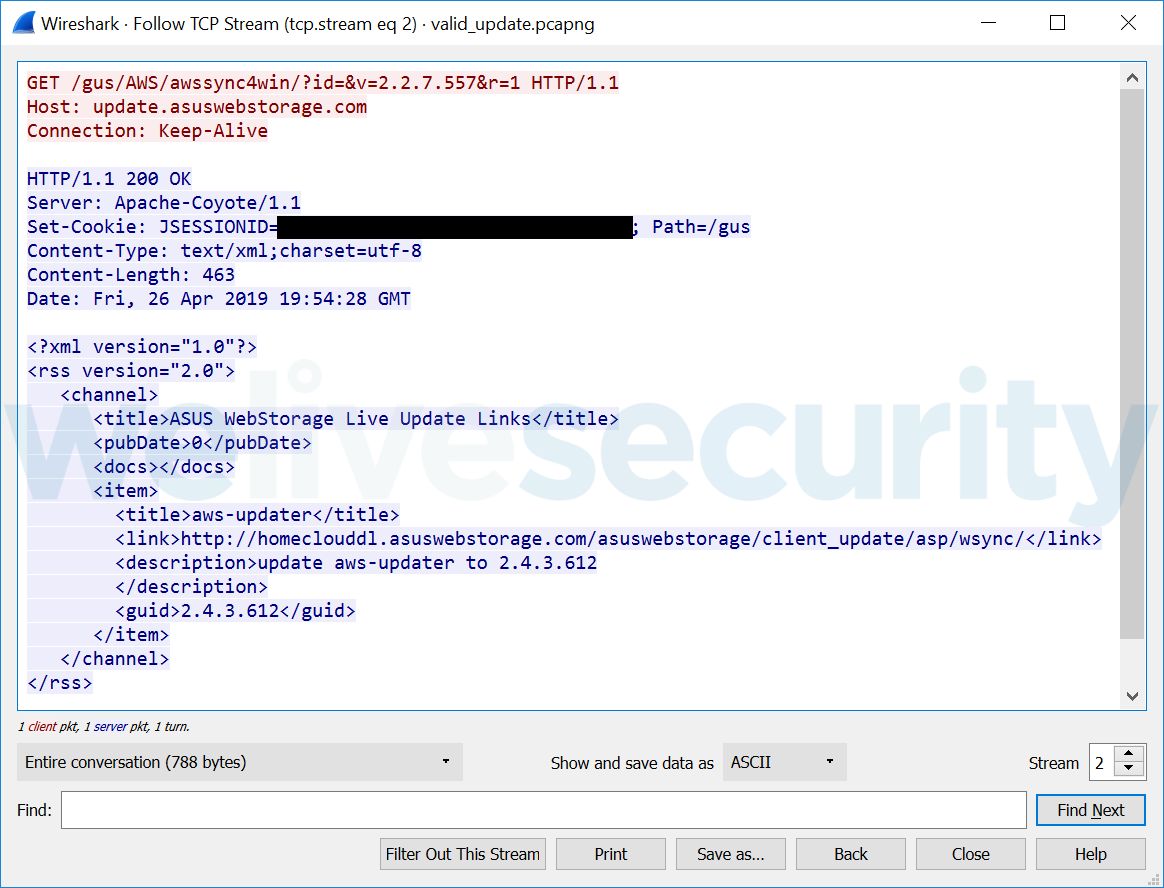

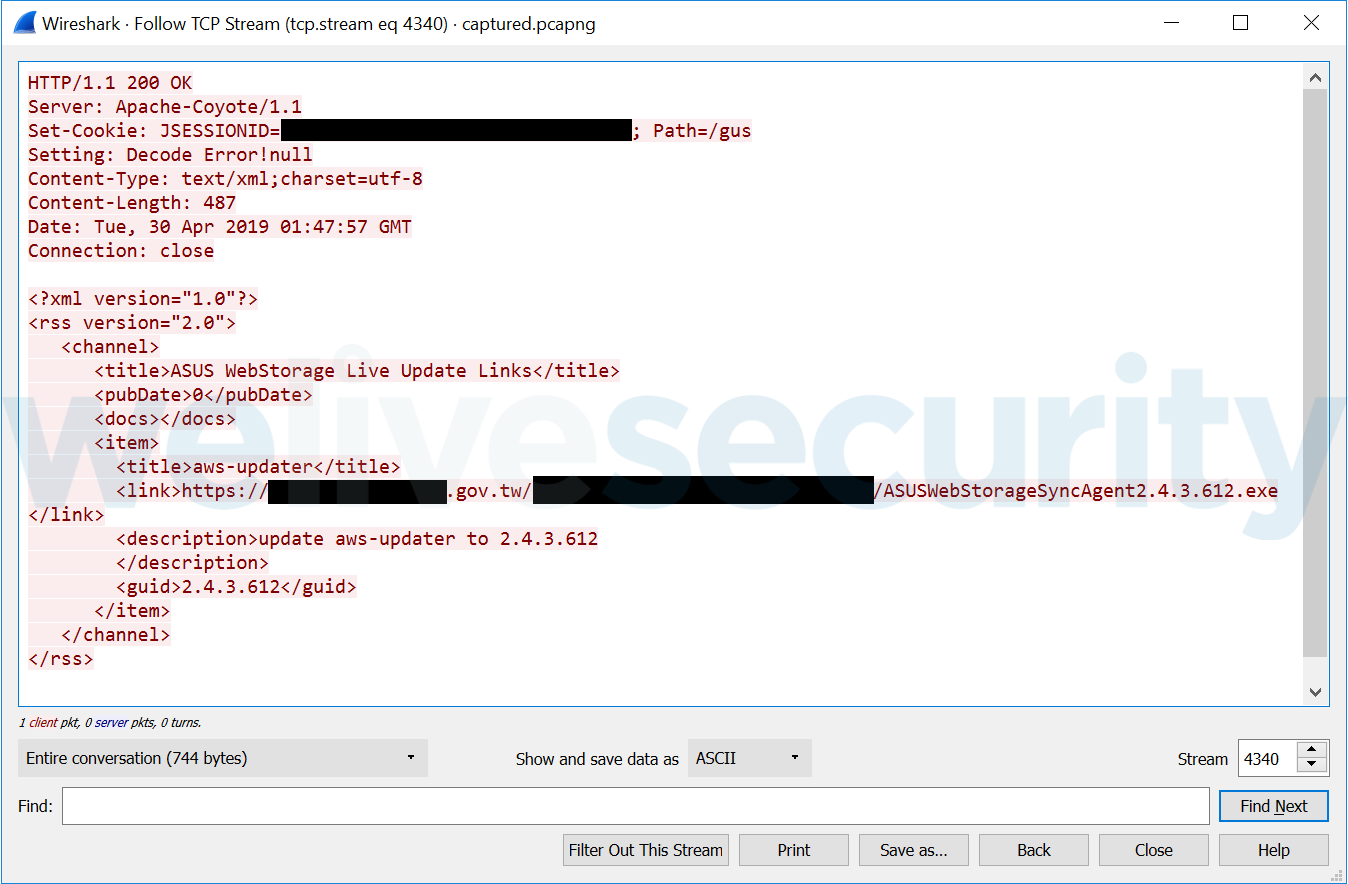

Wie oben bereits erwähnt, fordert die ASUS WebStorage Software Updates via http an. Die Update-Anfrage richtet sich an den update.asuswebstorage.com-Server. Dieser schickt eine Antwort im XML-Format. Die interessanten Elemente in der XML-Antwort sind guid und link. Das guid-Element gibt Aufschluss über die neuste verfügbare Software-Version. Das link-Element beinhaltet die URL, von der das Update bezogen werden kann. Der Update-Prozess gestaltet sich recht simple: Die Software prüft, ob die installierte Version älter als die neueste verfügbare ist. Bei Letzterem wird eine Binary unter Verwendung der angegebenen URL angefordert (Abbildung 3).

Abbildung 3: Auszug aus der Kommunikation des Update-Checks durch die ASUS WebStorage-Software

Cyber-Angreifer können den Update-Prozess manipulieren und beide Elemente (guid und link) mit ihren eigenen Werten versehen. Genau dieses Verhalten sahen wir in „freier Wildbahn“. In Abbildung 4 ist dargestellt, wie Angreifer im <link>-Element eine neue URL einfügten, die zu einer schädlichen Seite führt.

Abbildung 4: Abgefangene Kommunikation des kompromittierten Update-Prozesses durch die ASUS WebStorage Software.

Die Illustration in Abbildung 5 erläutert das für uns wahrscheinlichste Szenario, bei dem schädliche Payloads an die Ziele übergeben werden.

Abbildung 5: Man-in-the-Middle-Angriffsszenario

Plead-Backdoor

Die Plead-Malware setzt sich aus mehreren Stufen zusammen. Zunächst wird ein First-Stage Downloader ausgeliefert. Einmal ausgeführt, lädt dieser die fav.ico-Datei von einem Server herunter. Der Servername ahmt den offiziellen ASUS WebStorage Server nach: update.asuswebstorage.com.ssmailer[.]com.

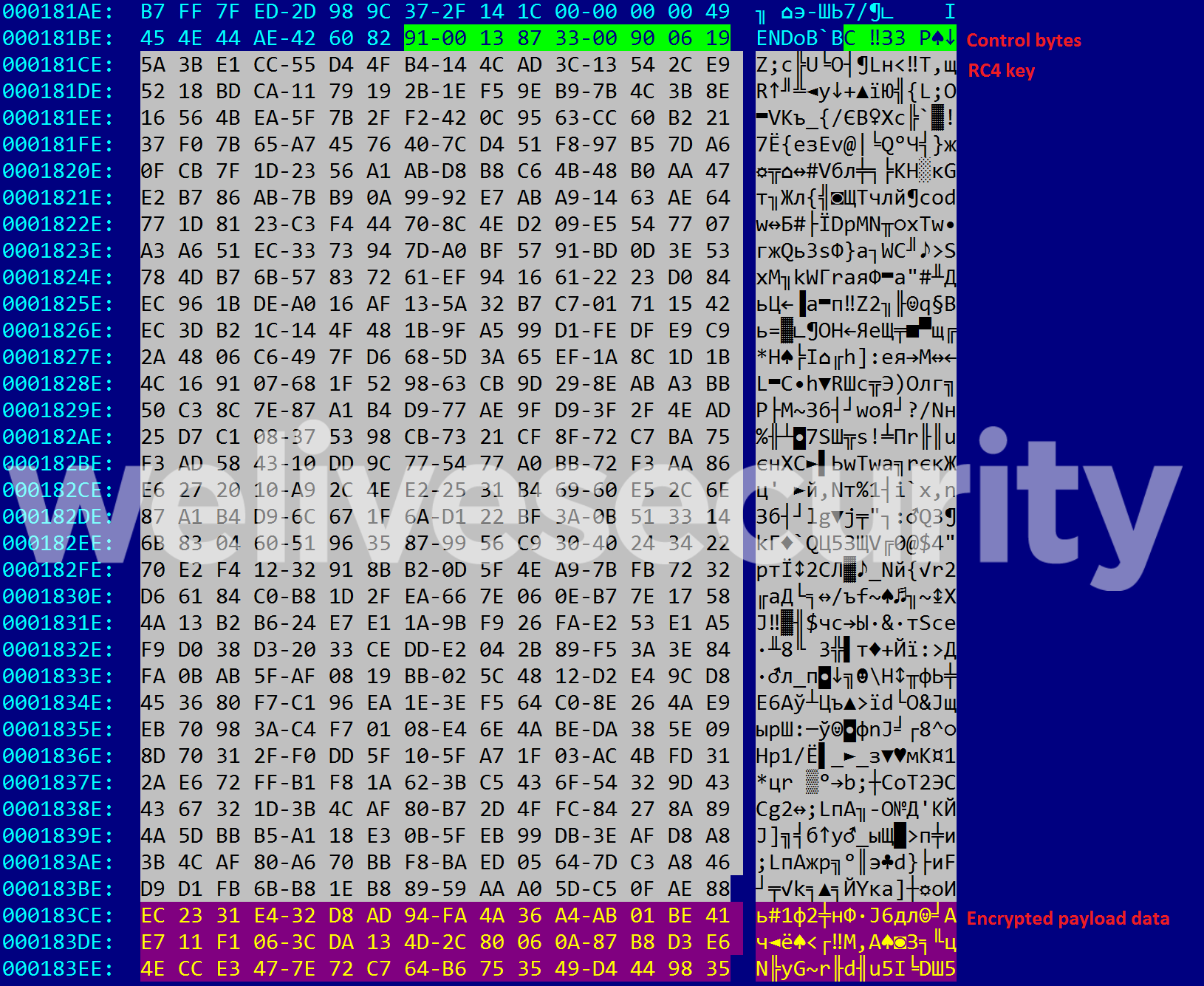

Die heruntergeladene Datei beinhaltet ein Bild im .png-Format und Informationen, die von der Plead-Malware benötigt werden. Abbildung 6 zeigt die spezifische Byte-Sequenz (Kontrollbytes), nach der die Malware sucht. Anschließend werden die nächsten 512 Bytes als RC4-Verschlüsselungsschlüssel verwendet, um den Rest der Daten zu entschlüsseln.

Abbildung 6: Von der Plead-Malware verwendete Daten aus der heruntergeladenen PNG-Datei

Die entschlüsselten Daten enthalten eine Windows PE Binary, welche im Computersystem unter den nachfolgenden absoluten Verzeichnispfaden abgelegt und schließlich auch von dort ausgeführt wird:

- %APPDATA%\Microsoft\Windows\Start Menu\Programs\Startup\slui.exe

- %APPDATA%\Microsoft\Windows\Start Menu\Programs\Startup\ctfmon.exe

- %TEMP%\DEV[4_random_chars].TMP

Durch das „Einnisten“ im Startmenü-Ordner erlangt die Malware Persistenz. Immer wenn sich der User anmeldet, nimmt die Schadsoftware ihren Dienst auf.

Die im System abgelegte Executable stellt den Second-Stage Loader dar. Dieser soll Shellcode aus der PE-Ressource entschlüsseln und im Speicher ausführen. Der Shellcode lädt eine Programmbibliothek (Third-Stage DLL). Der Zweck darin besteht, ein weiteres Modul von einem C&C-Server zu laden und auszuführen. Die Third-Stage DLL und das zusätzliche Modul wurden bereits gründlich von JPCERT analysiert.

Fazit

Cyberangreifer suchen stets nach neuen Wegen, um ihre Malware heimlich zu verbreiten. Wir haben festgestellt, dass dabei immer öfter auf Supply-Chain- und Man-in-the-Middle-Attacken zurückgegriffen wird.

Für Software-Entwickler ist es deswegen von großer Bedeutung, nicht nur ihre Entwicklungsumgebung im Auge zu behalten, sondern in ihren Software-Produkten auch einwandfreie Update-Mechanismen zu implementieren.

Bevor dieser Artikel erschien, setzte ESET die ASUS Cloud Corporation in Kenntnis über die Schwachstelle.

Fragen und Malware-Samples können an folgende Adresse eingereicht werden: threatintel@eset.com.

Indicators of Compromise (IoCs)

| ESET detection names |

|---|

| Win32/Plead.AP trojan |

| Win32/Plead.AC trojan |

| Plead samples (SHA-1) |

|---|

| 77F785613AAA41E4BF5D8702D8DFBD315E784F3E |

| 322719458BC5DFFEC99C9EF96B2E84397285CD73 |

| F597B3130E26F184028B1BA6B624CF2E2DECAA67 |

| C&C servers |

|---|

| update.asuswebstorage.com.ssmailer[.]com |

| www.google.com.dns-report[.]com |

MITRE ATT&CK techniques

| Tactic | ID | Name | Description |

|---|---|---|---|

| Execution | T1203 | Exploitation for Client Execution | BlackTech group exploits a vulnerable update mechanism in ASUS WebStorage software in order to deploy Plead malware in some networks. |

| Persistence | T1060 | Registry Run Keys / Startup Folder | Plead malware might drop a second stage loader in the Start Menu's startup folder. |

| Defense Evasion | T1116 | Code Signing | Some Plead malware samples are signed with stolen certificates. |

| T1027 | Obfuscated Files or Information | Plead malware encrypts its payloads with the RC4 algorithm. | |

| Credential Access | T1081 | Credentials in Files | BlackTech can deploy a module that steals credentials from the victim's browser and email clients. |

| Discovery | T1083 | File and Directory Discovery | Plead malware allows attackers to obtain a list of files. |

| T1057 | Process Discovery | Plead malware allows attackers to obtain a list of running processes on a system. | |

| Command And Control | T1105 | Remote File Copy | Plead malware allows attackers to upload and download files from its C&C. |

| T1071 | Standard Application Layer Protocol | Plead malware uses HTTP for communication with its C&C. | |

| Exfiltration | T1041 | Exfiltration Over Command and Control Channel | Data exfiltration is done using the already opened channel with the C&C server. |