Die Sicherheit von Betriebssystemen hat sich im Verlauf der letzten Jahre stark verbessert. Das sieht man auch an der rückläufigen Verwendung von Rootkits. Malware-Entwickler und Cyber-Spionage-Gruppen schufen daher neue User-Mode Malware.

Vor Kurzem untersuchten ESET-Forscher eine ausgefeilte Backdoor, die höchstwahrscheinlich von der berüchtigten Turla aka Snake Cyber-Spionage-Gang stammt. Die auf den Namen LightNeuron getaufte Hintertür hat insbesondere Microsoft Exchange Mail-Server ins Visier genommen; und das seit mindestens 2014. Obwohl den ESET-Forschenden keine adäquaten Malware-Samples zur Verfügung standen, ist anhand von Code-Artefakten davon auszugehen, dass auch Linux Varianten der LightNeuron-Malware existieren.

Die Opfer von LightNeuron

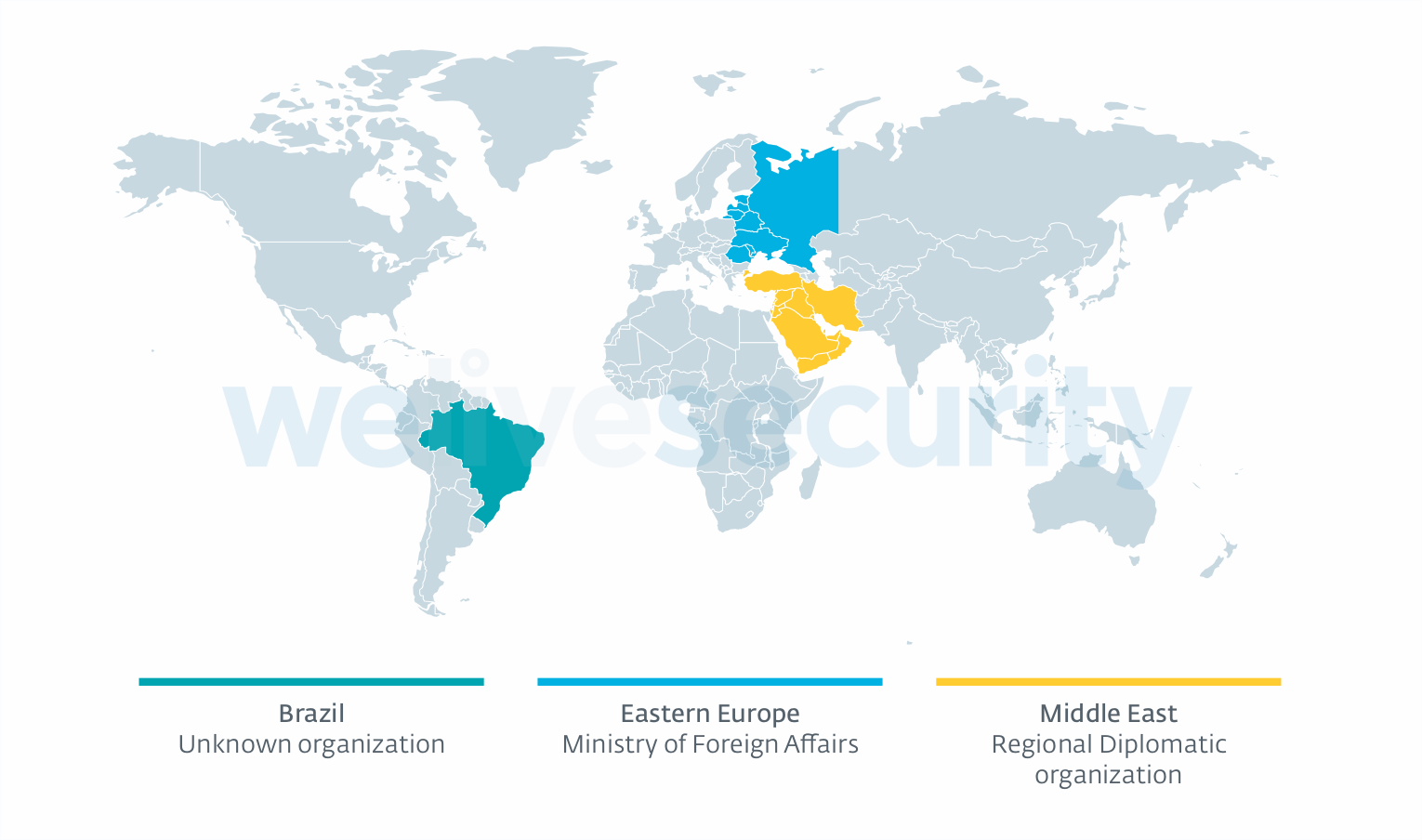

Im Laufe der Untersuchungen konnten drei Organisationen identifiziert werden, die LightNeuron zum Opfer gefallen sind.

Abbildung 1: Verteilung der LightNeuron-Opfer

Unter den Leidtragenden befinden sich ein Außenministerium und eine regionale diplomatische Organisation. Dieser Befund deckt sich mit dem in der jüngst analysierten Turla-Kampagne.

Zwar stellte sich Dank eines Sample-Uploads auf VirusTotal heraus, dass es ein drittes Opfer gibt. Allerdings konnte deren nähre Identität nicht geklärt werden.

Indizien deuten auf Turla aka Snake hin

Mit großer Wahrscheinlichkeit kann davon ausgegangen werden, dass die LightNeuron-Malware von Turla auf den Weg gebracht wurde. Die nachfolgenden Indizien stützen die These:

- Auf einem kompromittierten Exchange Server:

- wurde nur 44 Minuten bevor ein PowerShell-Skript LightNeuron installierte, ein anderes PowerShell-Skript mit Turla-Malware abgelegt.

- Außerdem befanden sich beide Skripte in C:\windows\system32

- Das LightNeuron-Installationsskript trägt den Dateinamen „ps1“, was der typischen Turla-Benennung sehr ähnelt.

- Auf einem anderen kompromittierten Server fanden die ESET-Forscher das Remote Admin Tool „IntelliAdmin“, welches mit einem typischen Turla-Pack-Programm komprimiert wurde.

- Bei jeder LightNeuron-Attacke wurden mehrere verschiedene Turla Malware-Instanzen im selben Netzwerk gefunden.

- Die von Cyber-Angreifern bei GMX registrierte E-Mail-Adresse soll einen Mitarbeiter in den leidtragenden Organisationen imitieren. Derselbe E-Mail-Provider wurde auch schon für die Verbreitung der Outlook-Backdoor verwendet und für eine nicht näher dokumentierte PowerShell-Backdoor, welche von uns den Namen „PowerStallion“ bekam.

Dafür spricht auch, dass Kaspersky-Forscher in einem früheren APT-Trendbericht Turla in Zusammenhang mit LightNeuron brachten.

Überwachung der LightNeuron-Aktivität

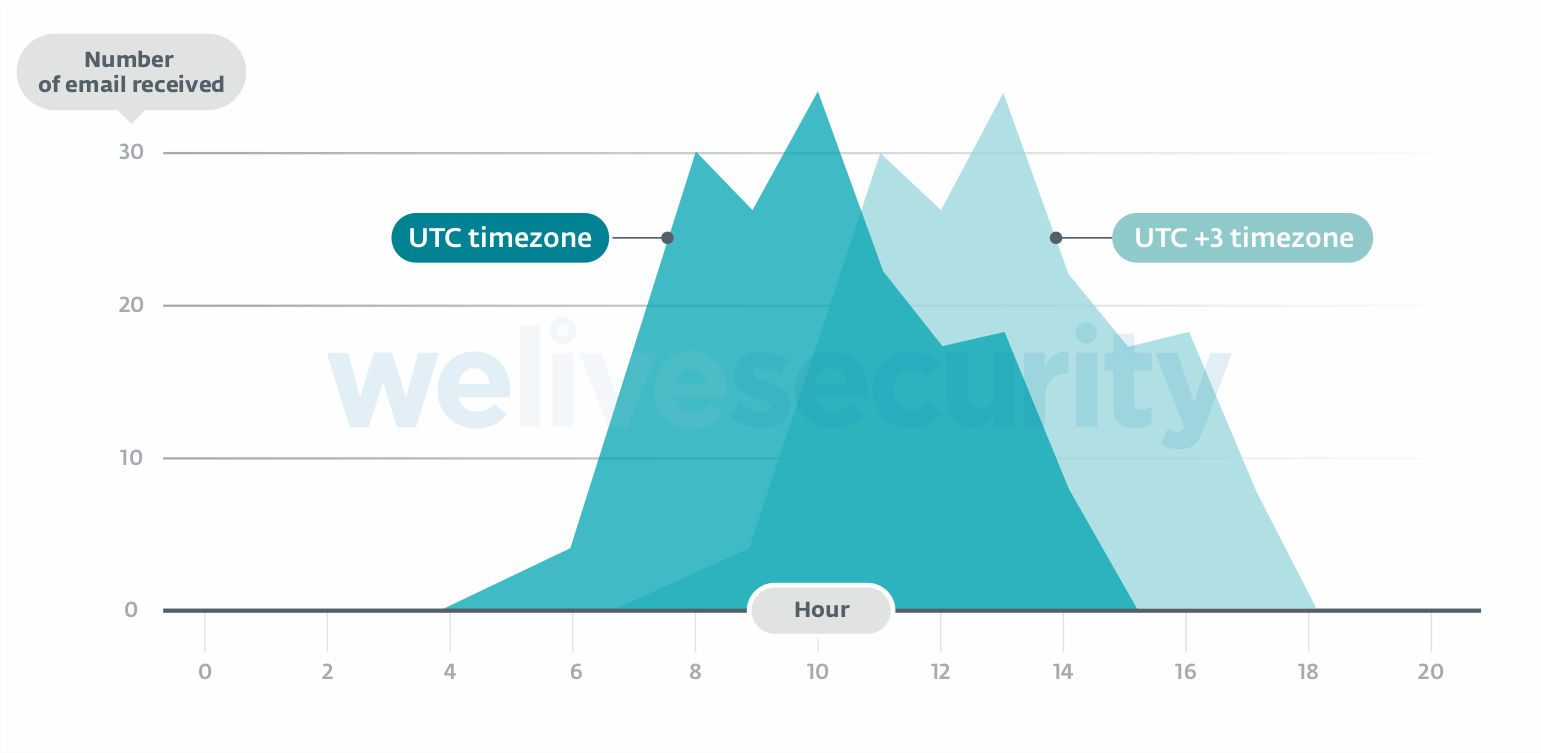

Während der Analyse eines kompromittierten Bereichs waren die ESET-Forschenden in der Lage, die Aktivitäten der Angreifer teilweise zu rekonstruieren. Insbesondere konnten sie die „Geschäftszeiten“ der Malware-Operatoren aufzeichnen. Zeitpunkte verrieten, wann die kompromittierten Exchange Server E-Mails mit neuen Kommandos für die Backdoor erhielten.

Die meiste Aktivität verzeichnete sich zwischen neun und 17 Uhr, was sich gut mit einem nine-to-five-Job in der UTC+3-Zeitzone deckt.

Abbildung 2: „Geschäftszeiten“ der LightNeuron Malware-Operatoren

Die zweite Feststellung ist, dass zwischen dem 28. Dezember 2018 und dem 14. Januar 2019 keine Aktivität zu beobachten war. Zuvor und danach wurden wöchentlich mehrere E-Mails versandt. Die ESET-Forscher sehen hier einen Zusammenhang mit den Feiertagen, die um das östliche orthodoxe Weihnachten liegen.

Auch wenn die zwei vorangegangenen Feststellungen der sicheren Zuschreibung von LightNeuron zu Turla nicht genügen, stehen immer noch die anderen Elemente zur Attribuierung zur Verfügung.

Darstellung von LightNeuron

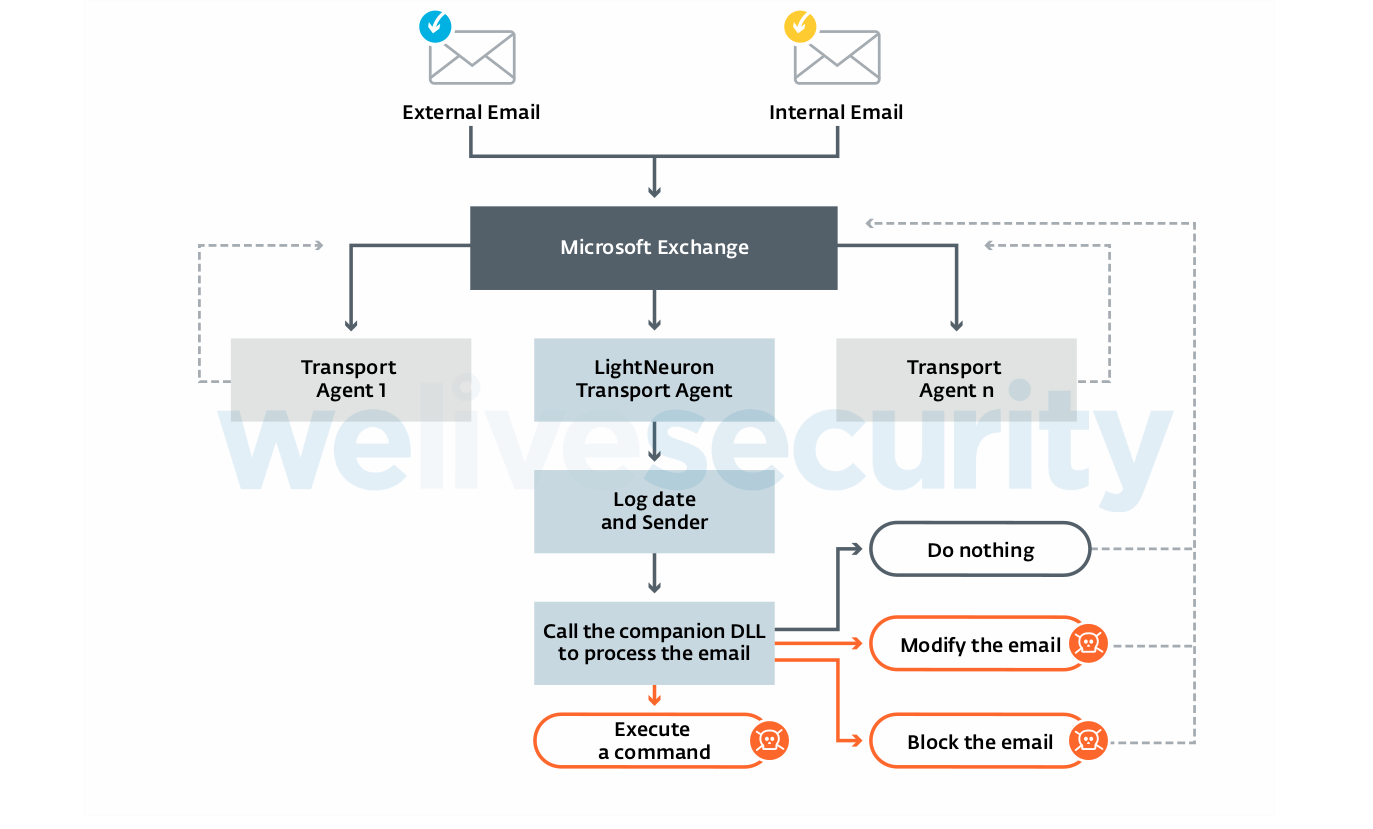

LightNeuron ist unseres Wissens die erste Malware, die speziell auf Microsoft Exchange E-Mail-Server abzielt. Die Schadsoftware verwendet eine zuvor nie gesehene Persistenz-Technik: einen Transport Agent. In der Mail-Server-Architektur operiert dieser auf der gleichen Vertrauensebene wie ein Security Product (bspw. Spam-Filter). Abbildung 3 fasst die Funktionsweise von LightNeuron zusammen:

Abbildung 3: LightNeuron Transport Agent

Durch Transport Agent Zugriffe ist LightNeuron imstande:

- Alle Mails zu lesen und zu verändern, die über den Mailserver gesendet werden.

- Neue E-Mails zu verfassen und zu versenden.

- Jede E-Mail zu blockieren. Der originäre Adressat wird die Mail nie erhalten.

Flexible XML-Regeln steuern die Funktionen:

<class name="zip" metric="30" id="1" dllName="ZipMe" type="dll" include="1">

<rule metric="10" id="1" include="1">

<and>

<or>

<To condition="cnt" value="email1@[redacted]" />

<From condition="cnt" value="email1@[redacted]" />

<To condition="cnt" value="email2@[redacted]" />

<From condition="cnt" value="email2@[redacted]" />

[...]

</or>

<and>

<To condition="!cnt" value="email3@[redacted]" />

<From condition="!cnt" value="email3@[redacted]" />

[...]

</and>

</and>

</rule>

</class>

<class name="command" metric="40" id="1" dllName="ZipMe" type="dll" include="1">

<rule metric="10" id="1" include="1">

<attachment_Content-Type condition="cnt" value="image/jpeg" />

</rule>

</class>

log:logHandler

zip:zipHandler

changeSubject:changeSubjectHandler

changeBody:changeBodyHandler

create:createHandler

command:commandHandler

block:blockHandler

replace:replaceHandler

stat:statHandlerAbbildung 4: Redigiertes Beispiel einer regulierenden Datei

Die in den Regeln verwendeten E-Mail-Adressen lassen sich anpassen, damit immer die Aufmerksamkeit der möglichst interessantesten Person in einer anvisierten Organisation erweckt wird.

Am Ende der Regeln befindet sich die Liste der von LightNeuron implementierten Handler. Diese Funktionen werden in den Regeln zur Verarbeitung der E-Mails verwendet. Tabelle 1 beschreibt die elf verschiedenen Handler:

| Handler name | Description |

|---|---|

| block | Block the email |

| changeBody | Change the body of the email |

| changeTo | Change the recipient of the email |

| changeSubject | Change the subject of the email |

| command | Parse the jpg/pdf attachment, decrypt and execute the commands. |

| create | Create a new email |

| log | Log email attachment in LOG_OUTPUT |

| replace | Replace the attachment |

| spam | Re-create and re-send the email from the exchange server to bypass the spam filter |

| stat | Log the From, Date, To, and Subject headers in CSV format in STAT_PATH |

| zip | Encrypt the email with RSA and store it in the path specified by ZIP_FILE_NAME. |

Tabelle 1 - Beschreibung der in der DLL implementierten Handler

Das Backdoor

Der command:commandHandler unterscheidet sich von den anderen, welche Modifikationen an den Mails vornehmen. Tatsächlich handelt es sich um eine Backdoor, die durch E-Mails gesteuert wird. Die Steuerbefehle werden in PDF- oder JPG-Dateien mit Hilfe von Steganographie versteckt.

Die Angreifer müssen nur eine E-Mail mit speziell zusammengestellten PDFs oder JPGs an eine E-Mail-Adresse des kompromittierten Unternehmens bzw. der Organisation verschicken. Die Backdoor ermöglicht den vollen Zugriff über den Exchange Server mit Hilfe der Befehle aus Tabelle 2:

| Instruction Code | Description | Argument 1 | Argument 2 | Argument 3 |

|---|---|---|---|---|

| 0x01 | Write an executable. Execute it if it is an executable. | Exe path | N/A | File data |

| 0x02 | Delete a file | File path | N/A | N/A |

| 0x03 | Exfiltrate a file | File path | Set to “1” to delete the file | N/A |

| 0x04 | Execute a process (CreateProcess) | Command line | N/A | N/A |

| 0x05 | Execute a command line (cmd.exe /c) | Command line | N/A | N/A |

| 0x06 | Return 0 | N/A | N/A | N/A |

| 0x07 | Disable backdoor for x minutes. | Minutes | N/A | N/A |

| 0x09 | Exfiltrate a file | File path | Set to “1” to delete the file | N/A |

| 0x65 | Return 0 | N/A | N/A | N/A |

Tabelle 2: Liste der Steuerbefehle an die Backdoor

Aus den E-Mails erkannte Befehle werden umgehend von der Backdoor ausgeführt und vom Exchange Server blockiert. Der eigentliche Empfänger bekommt die E-Mail gar nicht zu Gesicht.

LightNeuron getarnt durch Steganographie

LightNeuron greift auf Steganographie zurück, um Befehle für die Backdoor in PDFs oder JPGs zu verstecken. Selbst wenn jemand die E-Mail abfängt, die angehangenen Dokumente erwecken nicht gleich den Verdacht auf Malware.

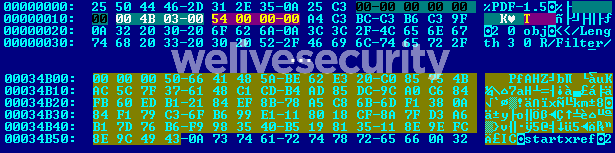

In PDF-Dateien können sich die Backdoor-Befehle an einer beliebigen Stelle befinden. Im Dokumenten-Header ist dann der Versatz angegeben, an welcher Stelle im weiteren Verlauf sich das eigentliche Kommando befindet. Abbildung 5 stellt das dar:

Abbildung 5: Darstellung eines LightNeuron-Befehlscontainers in einer PDF-Datei im hex-Format

Wenn man den Datenblock mit Hilfe von AES-256 entschlüsselt, wird die in Abbildung 6 gezeigte Struktur sichtbar:

Abbildung 6: Hex-Dump eines entschlüsselten Befehlscontainers

Die besonders interessanten Felder sind:

- Offset 0x08 – die E-Mail-Adresse, an die das Befehls-Ergebnis gesendet wird.

- Offset 0x1D – Code mit Anweisung. Entspricht einer der oben genannten Funktionen.

- Offset 0x25 – das erste Argument. Es wird an die durch den Befehlscode dargestellte Funktion übergeben.

Eine E-Mail mit diesem Befehlscontainer in einer PDF- oder JPG-Datei wird auf dem Microsoft Exchange Server den Taschenrechner (calc.exe) starten.

Säuberung von LightNeuron

Die Exchange Server von der LightNeuron-Malware zu befreien, ist keine einfache Aufgabe. Wer die beiden Schad-Dateien einfach entfernt, wird den Server unbrauchbar machen. Dann kann keiner mehr im Unternehmen E-Mails senden oder empfangen. Vor dem Löschen der Malware sollte zumindest der schädliche Transport Agent ausgeschaltet werden. Zur Implementierung eines Säuberungsmechanismus empfehlen wir das ESET Whitepaper: “Turla LightNeuron: One email away from remote code execution“ zu lesen.

Schlussbemerkungen

Turla aka Snake war in den letzten Jahren immer wieder Gegenstand unserer Betrachtungen in zahlreichen Blog-Beiträgen und Whitepapern. Nun scheint es so, als ob Turla das eigene Malware-Arsenal um die wohl fortschrittlichste „Cyber-Waffe“ ergänzt haben.

Der Microsoft Exchange Transport Agent ermöglicht der LightNeuron-Malware und deren Benutzern ungeahnte Persistenz. Der Schadcode kann unter Umständen, Monate oder Jahre verborgen bleiben. Die Angreifer agieren im Hintergrund, greifen sensible Dokumente ab und steuern andere Computer im Organisations- oder Unternehmensnetzwerk durch C&C-Mechanismen, die nur schwer zu erkennen und zu blockieren sind.

ESET wird die Aktivitäten der Turla Cybercrime-Gruppe weiterverfolgen, um Unternehmen bei der Verteidigung ihrer Netzwerke zu unterstützen.

Umfassend aufgelistete Indicators of Compromise (IoCs) sowie Malware-Samples befinden sich im Whitepaper und auf GitHub.

Für Fragen zur LightNeuron-Malware oder zur Einreichung von Malware-Samples steht die folgende E-Mail-Adresse zur Verfügung: threatintel@eset.com.