Die Fertigungsindustrie steckt mitten in der digitalen Transformation. In deutschen Produktionsstätten vernetzen sich heute immer mehr Menschen, Maschinen und Werkstücke durch modernste Informations- und Kommunikationstechnik. Doch genau dies bringt sie ins Visier von Industriespionen und Cyberkriminellen – und gehört daher doppelt gesichert.

Immer schnellere Produktlebenszyklen, kürzere Auftragsvorlaufzeiten und eine wachsende Produktkomplexität: Die Unternehmen in der Fertigungsindustrie stehen mehr denn je unter einem stark steigenden Innovationsdruck. Wo früher noch Dampfmaschinen, Pressen und Fließbänder die Produktion bestimmten, sind es heute die smarten Maschinen, die den Takt angeben. In der Industrie 4.0 verzahnt sich die Fertigung mit modernster Informations- und Kommunikationstechnik. So können Produkte nach individuellen Kundenwünschen hergestellt werden – individuell, passgenau und smart in time.

Doch in der schönen neuen Fertigungswelt läuft noch nicht alles reibungslos. Zu oft steht die etablierte Infrastruktur im Weg, die häufig auf veralteter IT basiert. Windows XP trifft man nicht selten an und vereinzelt ist sogar noch NT zu finden. Dass dadurch Sicherheitslücken bei einer Vernetzung praktisch vorprogrammiert sind, liegt auf der Hand. Fast jedes Unternehmen plant daher entsprechende Maßnahmen. Der vermehrte Einsatz moderner IT-Technologien soll hier nicht nur für eine Steigerung der Effizienz sorgen, sondern auch das Sicherheitslevel auf das erforderliche Maß heben.

Die Netzstruktur in Unternehmen wird sich grundlegend wandeln, weil immer mehr - bisher weitgehend autark agierende - Bereiche in der Fertigung ins Gesamtmanagement integriert werden müssen. Dabei kommt es zur Transformation von Stand-Alone Clustern zu integralen Bestandteilen von Netzabschnitten oder einer komplett homogenen Struktur. Das führt unweigerlich zur Anpassung des bestehenden Sicherheitskonzepts eines Unternehmens, weil die Vernetzung der Anlagen und Produktionsmittel sowie deren Integration in die Infrastruktur nicht nur die Summe ihrer einzelnen Bestandteile darstellt: Neue Verbindungen schaffen neue Gefährdungspotenziale, die von einem schlüssigen Sicherheitskonzept erkannt und benannt werden müssen.

Bevorzugtes Ziel

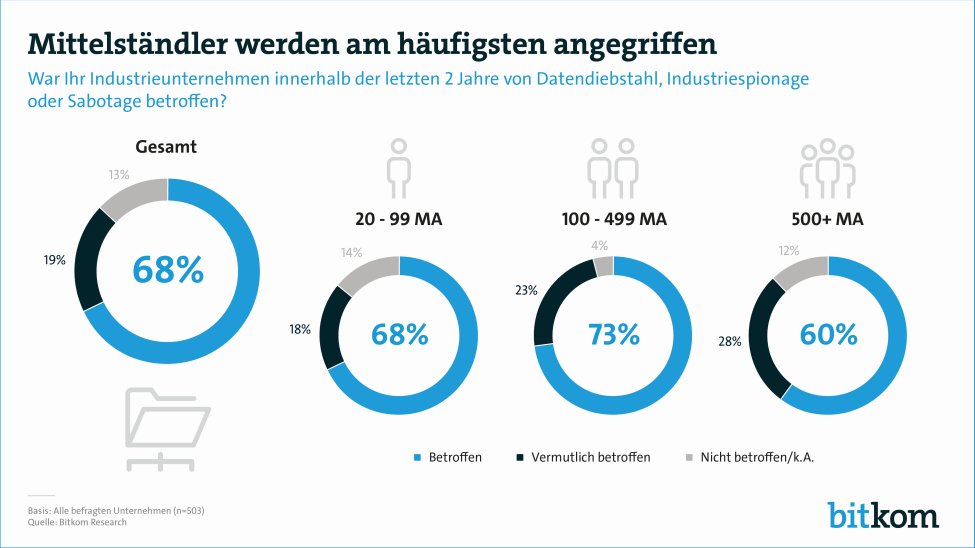

Aktuelle Sicherheitsstudien zeigen, dass die verarbeitende Industrie in Deutschland einem massiven Risiko von Angriffen ausgesetzt ist – sie zählt zu den bevorzugten Zielen von Industriespionen und Cyberkriminellen. Angriffe auf kritische Infrastrukturen (KRITIS) geben einen Vorgeschmack auf die Gefahren, denen die Industrie 4.0 ausgesetzt sein wird. So fand beispielsweise bereits im Jahre 2016 ein Angriff auf das Stromnetz der Ukraine statt, in dessen Verlauf ESET den Win32/Industroyer als dafür verantwortliche Malware identifiziert hat. BlackEnergy ist in diesem Bereich auch heute noch eine sehr populäre Malware, weil sie als Toolkit selbst durch weniger geübte Cyberkriminelle schnell mittels Plugins für verschiedene Szenarien erweiterbar ist. Eine Anpassung der Malware für gezielte Angriffe auf vernetzte Industrieanlagen ist dann nur noch der nächste, logische Schritt in der Bedrohungskette. Die Gefährdung erweist sich in diesem Fall als besonders eklatant, weil mit den Toolkits im Malware-Sektor immer mehr unerfahrene Cyberkriminelle in die Lage versetzt werden, Angriffe mit immensem Schadpotenzial zu lancieren.

Quelle: Bitkom Research

Das in Deutschland vorhandene Know-how in vielen Bereichen der Fertigungsindustrie genießt weltweit hohes Ansehen. Entsprechend hoch ist deshalb die Motivation von Kriminellen, sich von diesem Kuchen eine Scheibe abzuschneiden. Wer jetzt ausschließlich an die klassische Industriespionage mit neuen Mitteln denkt, schließt einen wichtigen Faktor von vornherein aus. Anstatt ausgeklügelter Trojaner zum unbemerkten Abschöpfen von Nutzdaten führt auch die Brute-Force Methode die Kriminellen immer häufiger zum Ziel. Dabei werden Schlüsselbereiche des Firmennetztes mittels Ransomware lahmgelegt. Will das Unternehmen immense wirtschaftliche Verluste abwenden, muss es eine nicht unbeträchtliche Summe an die Cyberkriminellen zahlen.

Die besondere Bedrohungslage hebt auch Thomas Uhlemann, IT-Sicherheitsspezialist bei ESET, hervor: „Es überrascht uns nicht, dass ein hoher Prozentsatz aller Cyber-Angriffe in Deutschland auf den Manufacturing-Bereich wie Maschinen- und Anlagenbau abzielt. Dieser Bereich ist bei uns seit Jahrzehnten sehr breit aufgestellt. In technologischer Hinsicht kann sich die Fertigungsindustrie zu Recht ihrer weltweit führenden Rolle rühmen. Leider wird dadurch die Industriespionage ist diesem Bereich für Cyberangreifer ein lukratives Ziel.“ Der ESET-Experte warnt davor, die Bedrohung auf die leichte Schulter zu nehmen: „In Deutschland dominieren mittelständische Unternehmen, auch im Produktionsbereich. Diese Betriebe gelten unter Angreifern häufig leider zu Recht als leichte Beute, da die IT-Abteilungen meist äußerst schlank aufgestellt und fast immer mit Tagesaufgaben mehr als ausgelastet sind.“

Anders gesagt: Wenn ein Cyberspion an zehn Türen rüttelt, wird er mit hoher Wahrscheinlichkeit gleich mehrere unzureichend abgesicherte oder gar nicht vorhandene Türschlösser finden. ESET rät betroffenen Unternehmen deshalb, sich an ein auf Sicherheitsthemen spezialisiertes IT-Systemhaus zu wenden oder auch Unterstützung durch einen Managed Security Services Provider zu holen. Denn die Herausforderungen durch Cyberkriminelle steigen in hohem Tempo. Das in Kombination mit der Einführung neuer IT-Strukturen bringt interne IT-Spezialisten oftmals an ihre Grenzen. Viele große Unternehmen gehen daher vermehrt den Weg des externen Service, doch auch für den Mittelstand ist diese Strategie heute empfehlenswert und längst auch bezahlbar.

Je nach Digitalisierungsgrad sollte ein Fertigungsbetrieb bei der Neudefinition der Sicherheitsarchitekturen nicht nur PCs, Systeme, Netzwerke, und Anwendungen absichern. Immer bedeutsamer werden in vielen Betrieben auch mobile Geräte, mobile Anwendungen, Public- und Private-Cloud-Umgebungen sowie IoT-Plattformen. Dazu kommt, nicht zuletzt durch die Einführung der DSGVO, die Notwendigkeit der Verwendung von Zwei-Faktor-Authentifizierung und Verschlüsselung. Nur so ist gewährleistet, dass Zugriffe auf sensible Daten auf der „analogen Ebene“ – also durch Mitarbeiter und Zulieferer – vor einer Korrumpierung oder vor Diebstahl geschützt werden. Eine nachhaltige Planung muss diese Bereiche stets einschließen. Auf diese Weise bleibt das Unternehmen umfassend und dauerhaft vor Angriffen geschützt.

Der nächste Zero-Day-Angriff kommt

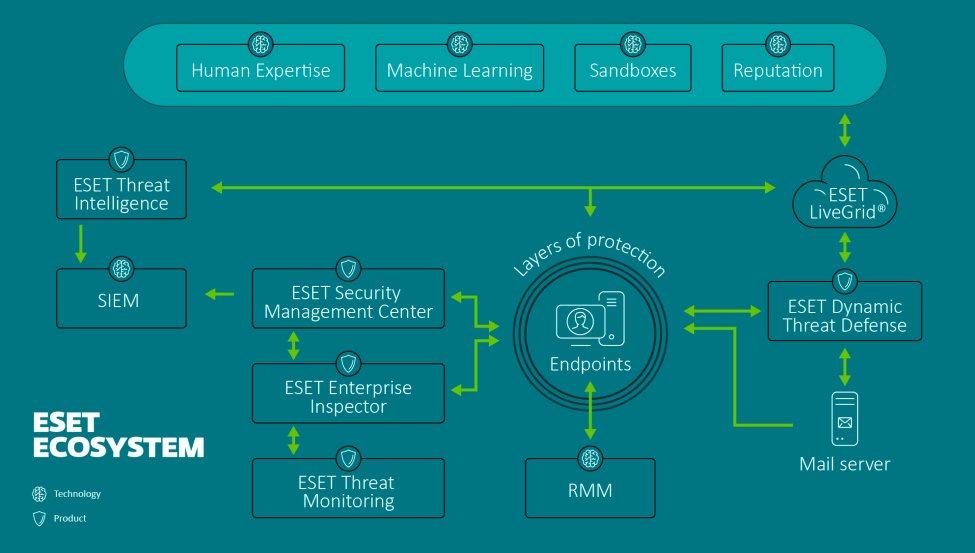

Die Bedrohungsabwehr muss mit einer dynamischen Sicherheitsrichtlinie über alle Plattformen hinweg arbeiten. Alle Geschäftsanforderungen sind dabei zu berücksichtigen. Die Umgebung zur Bedrohungsabwehr sollte einheitlich und mehrschichtig sein. Anti-Phishing und Anti-Ransomware-Lösungen zum Schutz vor bekannten und künftigen Zero-Day-Angriffen müssen fester Bestandteil einer solchen Lösung sein, denn hier lauern die beträchtlichsten Gefahren. Eine ganz wichtige Komponente im Sicherheitskonzept stellt die „Cyber Threat Intelligence“ dar. Hier geht es um das Erkennen von Gefahren, wenn sie noch in der Entstehung sind. ESET bietet dazu entsprechende Services, die Netzaktivitäten überwachen und so Bedrohungslagen bereits identifizieren, bevor sie ein bestimmtes Unternehmen erreichen. Dadurch kann kommenden Angriffen proaktiv entgegengewirkt werden.

Die Angreifer versuchen, unbekannte Schwachstellen auszunutzen. Dadurch ist es ihnen in der Vergangenheit gelungen, PC, Notebooks, aber auch IoT-Geräte in großen Umfang zu befallen. Hier wird Schatten-IT ein immer gefährlicherer Faktor, denn viele Unternehmensverantwortliche haben keinen Überblick darüber, ob und in welchem Maß firmenfremde Geräte und damit potenziell gefährliche von den Mitarbeitern genutzt werden.

Begünstigt wird der Erfolg der Angreifer, weil eine beachtlich hohe Zahl der Unternehmen ihre Netzwerke nur mangelhaft segmentiert hat. Gelangt Schadcode ins Netzwerk, sind deshalb häufig auch kritische Infrastrukturen bedroht. Im schlimmsten Fall wird die gesamte Fertigung für einen unbestimmten Zeitraum lahmgelegt. Das kann ein mittelständisches Unternehmen in seiner Existenz bedrohen, gibt Thomas Uhlemann zu bedenken.

Neben einem alle Schichten betreffenden Schutz gilt es nicht zuletzt jedoch auch, performante Sicherheitslösungen zu integrieren. Bremst eine Sicherheitslösung die eingesetzten Clients zu stark aus, ist nur wenig gewonnen. Bei der Definition zentraler Anforderungen sollte deshalb darauf geachtet werden, dass eine gute Performance der IT-Sicherheitslösung mit möglichst geringer Ressourcenbelastung einhergeht. Als wertvoll erweist sich außerdem die Möglichkeit einer zentralen Remote-Verwaltung, wodurch die IT-Verantwortlichen vor Ort größtmöglich flexibel agieren können. Mehrere Security Layer, die praktisch einen zwiebelschalen-artigen Schutz bilden, sorgen für die Sicherheit, die nicht zuletzt in der industriellen Vollvernetzung erforderlich ist. Die unterschiedlichen Sicherheitsschichten schützen und überwachen die verschiedenen Angriffspunkte in einem komplexen Netz und können so besonders die verschiedenen spezifischen Angriffsmöglichkeiten optimal erkennen.

Ausfallzeiten vollständig verhindern

Der Einsatz von auf das Einsatzszenario optimal abgestimmter Security-Pakete, die Ausfallzeiten vollständig verhindern und zudem aufgrund geringer Ressourcenbelastung keine zusätzlichen Kosten für teure Hardware-Upgrades nach sich ziehen, wirkt sich unter dem Strich auch finanziell positiv aus. Grundverkehrt dürfte angesichts der bestehenden Herausforderungen sein, Investitionen in eine verbesserte IT-Sicherheit zu vertagen. Damit würden Unternehmen jedwede Digitalisierungsstrategie torpedieren. So betont auch Arne Schönbohm, Präsident des Bundesamtes für Sicherheit in der Informationstechnik (BSI), dass „...die Digitalisierung langfristig nur erfolgreich sein kann, wenn Informationssicherheit als Voraussetzung für ihre sichere Umsetzung betrachtet wird“. Langfristig bedeutet das, dass Informationssicherheit schon bei der Erforschung und Entwicklung neuer Produkte mitgedacht und der Grundsatz Security-by-Design eingehalten wird.