Mitte Januar deckte der IT-Sicherheits-Forscher Troy Hunt die Existenz einer Liste mit kompromittierten User Accounts auf. Diese war beim Cloud-Dienst MEGA und in verschiedenen Hackerforen zu finden. Die Liste trägt den Namen Collection#1 und beinhaltet den bislang größten gestohlenen Datensatz mit mehr als 700 Millionen E-Mail-Adressen und mehr als 20 Millionen Passwörtern.

Diese Nachricht erzeugt leichtes Unwohlsein. Selbstverständlich möchte man gleich nachsehen, ob nicht auch eigene Benutzernamen und Passwörter betroffen sind. Dieser Artikel hilft, herauszufinden, ob auch die eigenen E-Mail-Adressen und Passwörter gestohlen und im Internet veröffentlicht wurden.

Have I Been Pwned – Bin ich vom Passwort-Leak betroffen?

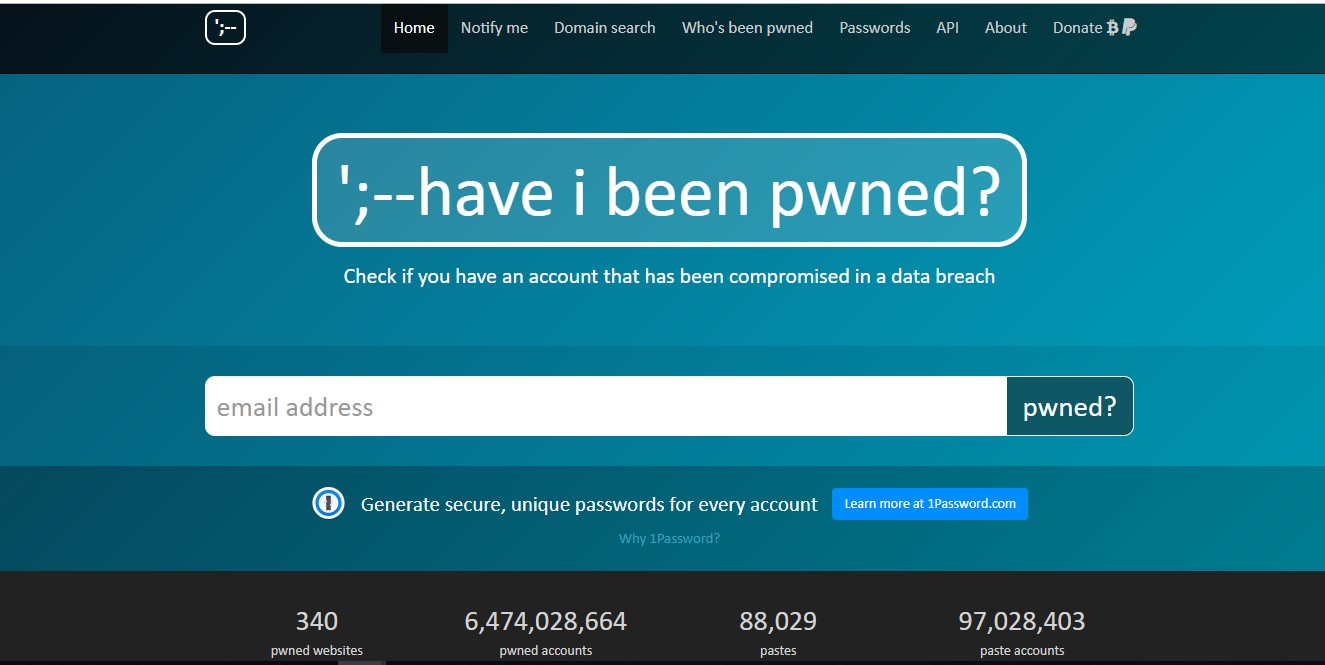

Die erste Anlaufstelle in diesem Fall ist Have I Been Pwned. Dieser Service offenbart, ob die eigene E-Mail-Adresse und auch das Passwort durch einen bekannten Datenleak gefährdet sind. Die Datenbank von Troy Hunt ist immer auf dem neusten Stand.

Screenshot von der "have i been pwned"-Webseite

Die kleine Statistik im unteren Bereich der Webseite offenbart, dass die Datenbank über 6 Milliarden Datensätze kompromittierter Accounts verfügt.

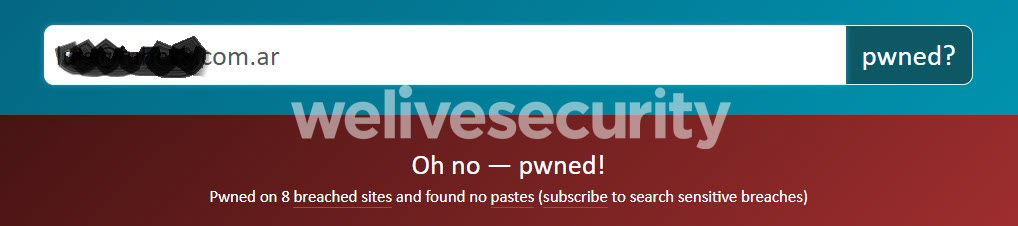

E-Mail-Adresse taucht in einem bekannten Datenleak auf.

Nach dem Prüfen einer E-Mail-Adresse zeigt die Webseite an, ob diese in der Datenbank auftaucht. In unserem Beispiel taucht die Adresse gleich im Zusammenhang mit mehreren Datenleaks auf. Durch Scrollen präsentieren sich weitere Details – beispielsweise aus welchen Leaks die Daten stammen:

Sind meine Daten durch Datenleaks gefährdet?

Auf dem Screenshot sind die Internet-Dienste/Webseiten und der Zeitraum der Kompromittierung aufgelistet. In unserem Beispiel sind wohl auch E-Mail-Adresse und Passwort durch Sicherheitslücken bei LinkedIn und Taringa ins Netz gelangt. Außerdem taucht der Login auch in anderen Listen auf.

Nun ist bewusst, durch welche Datenleaks E-Mail-Adresse und Passwort im Internet kursieren. Jetzt sollte das Passwort so schnell wie möglich geändert werden. Da viele ihr Passwort allerdings mehrfach verwenden, sind auch alle anderen Dienste mit demselben Login anzufassen.

Gelangt eine E-Mail-Adressen-Passwort-Kombination in die Hände von Cyberkriminellen, warten diese nicht lange und probieren, sich damit in alle möglichen Internetdienste/Webseiten einzuloggen.

Bei der Wahl eines neuen Passworts empfehlen wir dieselbe Webseite zu Hilfe zu nehmen.

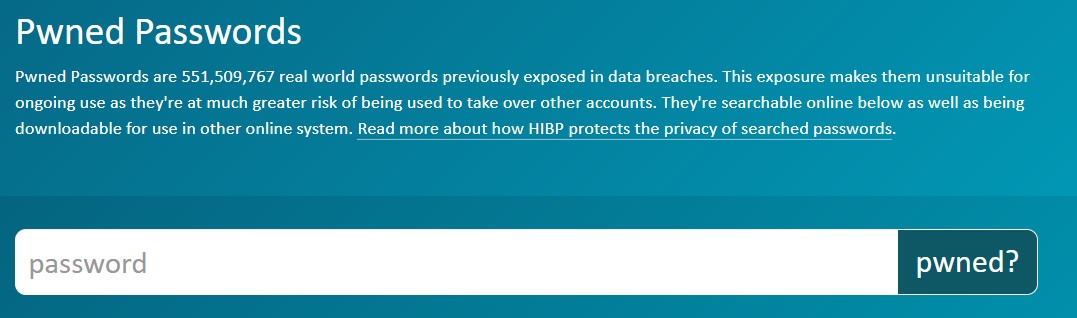

Pwned Passwords - Öffentlich bekanntgewordene Passwörter in einer gesammelten (verschlüsselten) Datenbank

Hier kann man eine Datenbank nach einem bestimmten Passwort abfragen. Die Ausgabe verrät, wie oft das eingegebene Passwort verwendet und gestohlen wurde.

Wir probierten einige der am häufigsten benutzten Passwörter und bekamen folgende Ergebnisse angezeigt:

| Passwort: | in bekannten Datenleaks aufgetaucht: |

| 123456 | 23,174,662 |

| password | 3,645,804 |

| qwerty | 3,810,555 |

| 111111 | 3,093,220 |

| 183,778 | |

| 64,811 | |

| a3Z6!B:9#s.2 | 0 |

Die Tabelle offenbart, dass ein Passwort aus zufälligen Buchstaben, Ziffern und Sonderzeichen gute Chancen besitzt, nicht durch Cyberkriminelle verwendet zu werden. Außerdem zeigt es, wie ein sicheres Passwort aussehen kann.

Passwörter automatisch mit Datenleaks abgleichen

Bei der Wahl eines sicheren Kennworts sollte man nicht nur darauf achten, ob es bereits in öffentlichen Passwort-Listen auftaucht, sondern auch auf die Einhaltung bewährter Konventionen:

- Kombination alphanumerischer Zeichen

- Sonderzeichen

- Passwortlängen-Minimum: 8 Zeichen, schon mit zehn erhöht sich Sicherheit enorm

- Zwei-Faktor-Authentifizierung anwenden

Es kommt aber vor allem darauf an, wie gut man sich Passwörter merken kann. Allzu komplexe Passwörter lassen sich kaum merken und so geschieht es, dass manche sich Passwörter notieren und unter die Tastatur klemmen. Das sollte man natürlich unbedingt vermeiden.

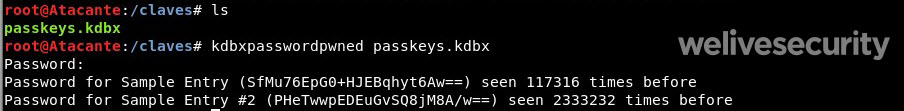

Dafür gibt es Passwortmanager, die komplexe Passwörter verwalten. Hier werden sichere Kennwörter generiert, verschlüsselt gespeichert und können beim Login-Vorgang abgerufen werden. Für den Passwort-Manager KeePass besteht die Möglichkeit, alle gespeicherten Passwörter dank GitHub ( kdbxpasswordpwned-Anwendung)mit der „Have I Been Pwned“-Datenbank automatisch abzugleichen.

Zwar richtet sich die Anwendung eher an User mit höheren technischen Kenntnissen, die folgende Schritt-für-Schritt-Anleitung soll aber auch allen anderen helfen.

Zu Beginn muss via Python die angesprochene Anwendung über die Befehlszeile installiert werden:

$ pip install kdbxpasswordpwned

Nach der Installation wechselt man in das Verzeichnis, in dem sich die .kdbx-Datei befindet (.kdbx ist das Dateiformat für den KeePass-Passwortmanager) und führt folgenden Befehl aus:

Kdbxpasswordpwned passkeys.kdbx

kdbxpasswordpwned-Anwendung in der Konsole

Wie zu erwarten, fragt kdbxpasswordpwned nach dem Master-Passwort zur kdbx-Datenbank, um die darin enthaltenen Passwörter entschlüsseln zu können. Im obigen Beispiel sieht man, dass zwei Passwörter bereits mehrfach verwendet wurden – also aus Datenleaks bekannt sind. Zwar sehen diese komplex aus, kursieren aber auf Passwortlisten im Internet, wodurch sie unsicher sind.

Findet die Anwendung Übereinstimmungen mit verwendeten Passwörtern, sollten betroffene Online-Konten schnellstmöglich mit neuen sicheren Kennwörtern ausgestattet werden.

Ein letzter Tipp bezieht sich auf die Verwendung von Informationen, die durch Cyberkriminelle abgefangen werden könnten. Immer wieder sind erpresserische E-Mails im Umlauf, die proklamieren, Passwörter zu veröffentlichen, wenn kein Lösegeld gezahlt wird. Die ESET-Labore sichteten bereits Kampagnen, in denen Cyberkriminelle den E-Mail-Empfängern ihr Passwort als Druckmittel zuschickten.

Aus den oben genannten Gründen sollten Passwörter regelmäßig geändert werden. Selbst dann, wenn Anwendungen oder Internet-Dienste nicht darauf hinweisen. Der Einsatz der Zwei-Faktor-Authentifizierung schafft eine zusätzliche Sicherheitsschicht gegen cyber-kriminelle Passwort-Diebe und schützt private Daten besser.