Erst vor kurzem wurde bei WeLiveSecurity über eine auf Russland abzielende Spam-Kampagne berichtet. Jetzt entdeckten ESET-Forscher eine weitere JavaScript Malspam-Kampagne, die in den ESET-Telemetriedaten deutliche Ausschläge verursachte. Dabei handelt es sich um eine modifizierte Kampagne von Mitte Januar 2019. Die „Love you“-Malspam-Kampagne hat hauptsächlich Japan im Visier.

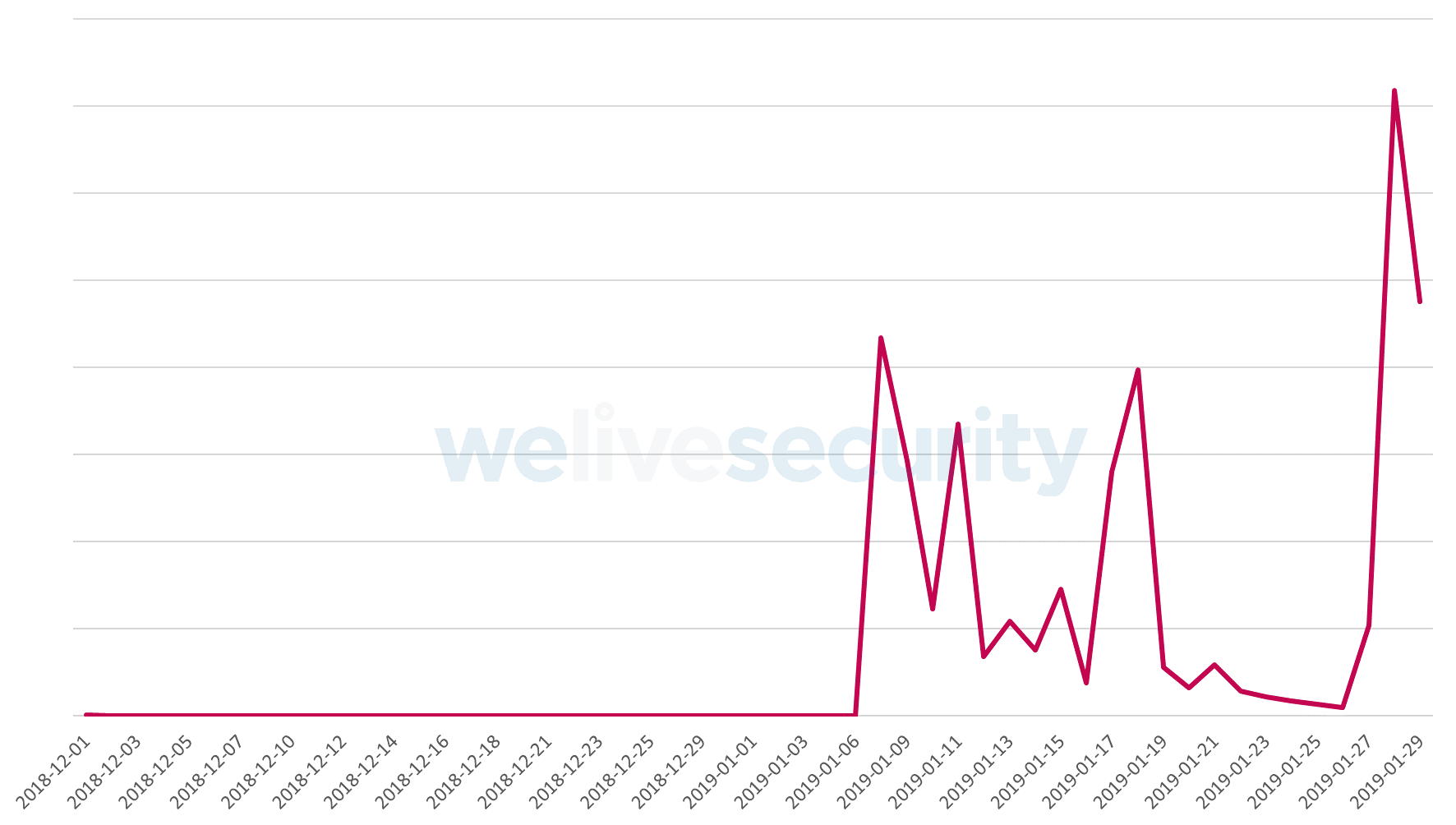

Aus den Telemetriedaten geht hervor, dass „Love you“ am 28. Januar startete und auf Anhieb das doppelte Volumen im Vergleich zur ersten Welle erreichte (Abbildung 1). Ganz ähnlich wie zuvor verbreiten Spam-Mails einen ganzen Cocktail aus Payloads – allerdings mit ein paar Updates. Die Malware versucht nun einen Crypto-Miner, einen Systemdienst-Wandler, einen Downloader, den Phorpiex Wurm und die berüchtigte GandCrab Ransomware in der Version 5.1 herunterzuladen.

Abbildung 1: Erkennungsraten für "Love you" Malspam-Kampagne

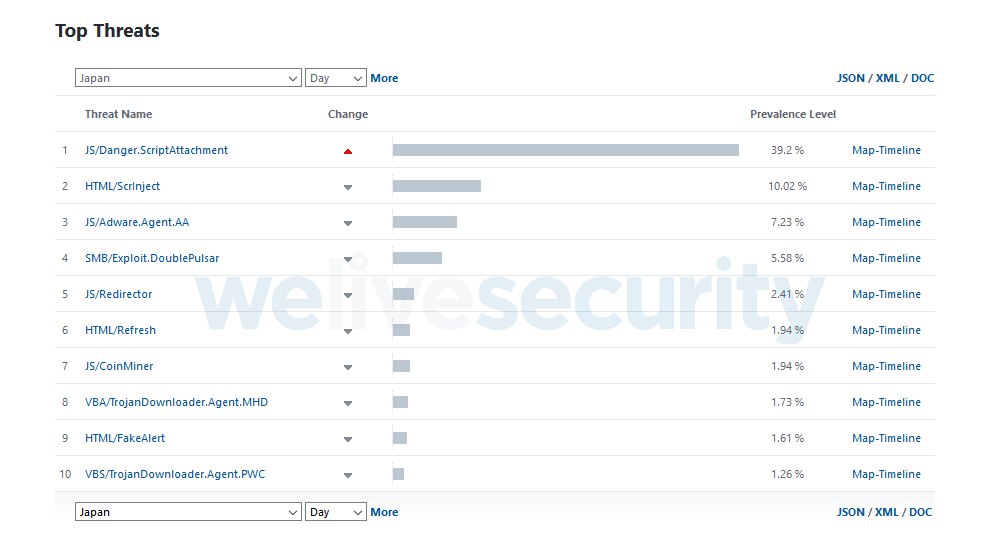

Die Auswertung der Telemetriedaten ergab, dass die neue Malspam-Kampagne überwiegend (95%) in Japan auftritt. Stündlich wurden zehntausende bösartige E-Mails erkannt. Am 29. Januar 2019 war JS/Danger.ScriptAttachment – ESETs Name für das schädliche JavaScript im Anhang der Spam-Mails – die in den ESET-Telemetriedaten viert-häufigste gefundene Bedrohung weltweit und die Nummer eins in Japan, wie aus der folgenden Abbildung hervorgeht:

Abbildung 2: JS/Danger.ScriptAttachment als Nummer eins unter den Bedrohungen in Japan am 29.01.2019

Angriffsszenario der auf Japan abzielenden Malspam-Kampagne

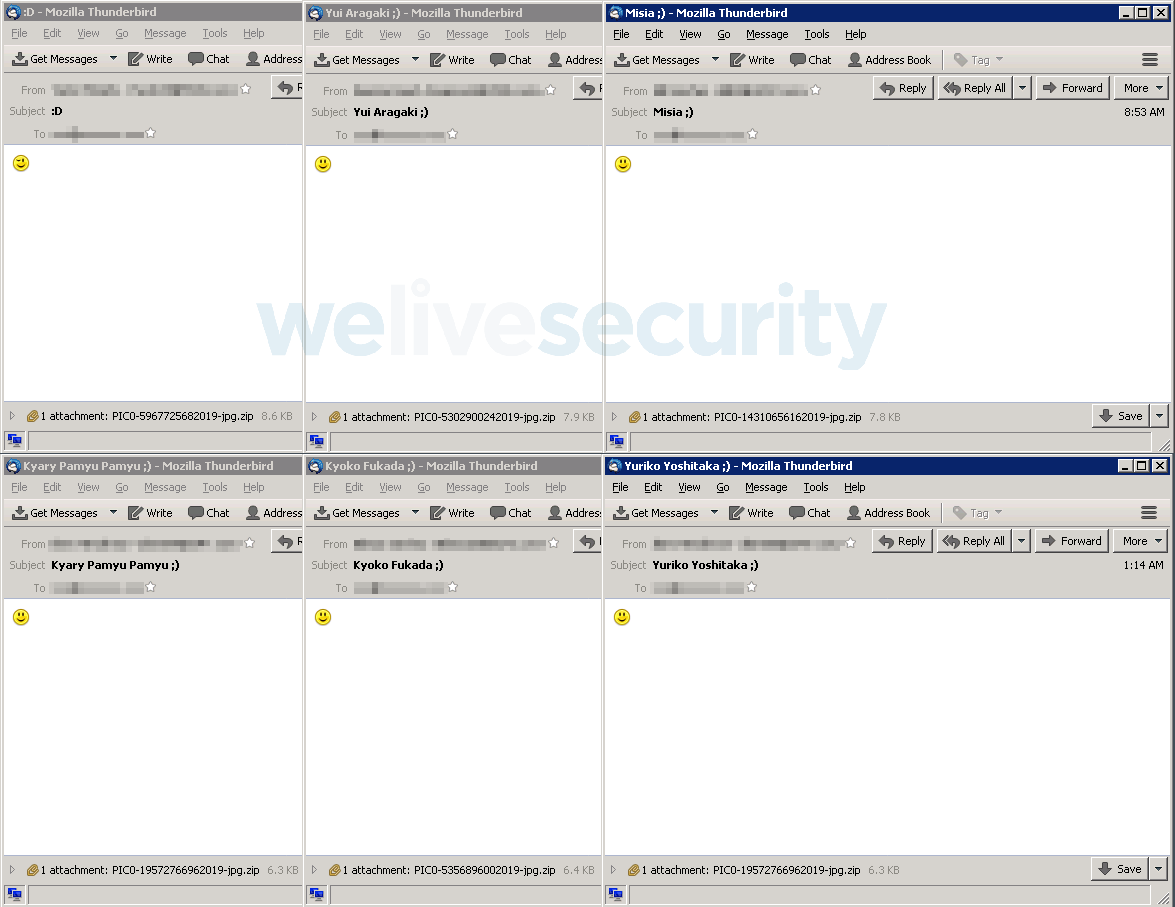

In der jüngsten Kampagne entschieden sich die Cyber-Angreifer dazu, den Nachrichteninhalt der E-Mails zu ändern. Für die „Love you“ Malspam-Kampagne wechselten sie von einem eher „romantischen Stil“ hin zu Japan relevanteren Themen. Was sich nicht änderte, ist der überdurchschnittliche Einsatz von Smileys – sowohl in der Betreffzeile als auch im Body der Spam-Mails.

Die Betreffzeilen sahen beispielsweise wie folgt aus:

- :D

- Yui Aragaki ;)

- Kyary Pamyu Pamyu ;)

- Kyoko Fukada ;)

- Yuriko Yoshitaka ;)

- Sheena Ringo ;)

- Misia ;)

(Anmerkung: Es handelt sich hier um die Namen von bekannten japanischen Entertainern)

Die schädlichen E-Mail-Anhänge im ZIP-Format tarnen sich als vermeintliche .jpg-Bilddateien im folgenden Format: “PIC0-[neun Ziffern]2019-jpg.zip”. Die Abbildung 3 zeigt Beispiele der schädlichen E-Mails.

Abbildung 3: Beispiele von Spam-Mails aus der auf Japan gerichteten Malspam-Kampagne

Die ZIP-Archive beinhalten eine JavaScript-Datei im selben Format; bloß mit der Endung „.js“. Nach dem Entpacken und Starten, lädt das JavaScript-File die First-Stage Payload vom C&C-Server der Cyber-Angreifer. Dabei handelt es sich um eine .exe-Datei, die ESET-Sicherheitsprodukte als Win32/TrojanDownloader.Agent.EJN erkennen. Die URL-Pfade, welche die Payloads hosteten, endeten auf “bl*wj*b.exe” (Anmerkung: Dateiname geändert) und “krabler.exe”. Die schädlichen Nutzlasten wurden in Verzeichnisse folgenden Formats gespeichert: “C:\Users\[username]\AppData\Local\Temp[random].exe”.

Die First-Stage Payload lädt dann eine oder mehrere der folgenden Nutzlast/en vom gleichen C&C-Server herunter:

- Die GandCrab Ransomware, Version 5.1

- Einen Crypto-Miner

- Den Phorpiex-Wurm

- Einen sprachenspezifischen Downloader, der weitere Malware herunterlädt – aber nur, wenn anhand der Spracheinstellungen des Opfer-PCs Sprachen erkannt werden, die das Gerät in China, Vietnam, Süd-Korea, Japan, Türkei, Deutschland, Australien oder im Vereinigten Königreich vermuten lassen.

- Ein Programm, welches die Systemeinstellungen verändern kann

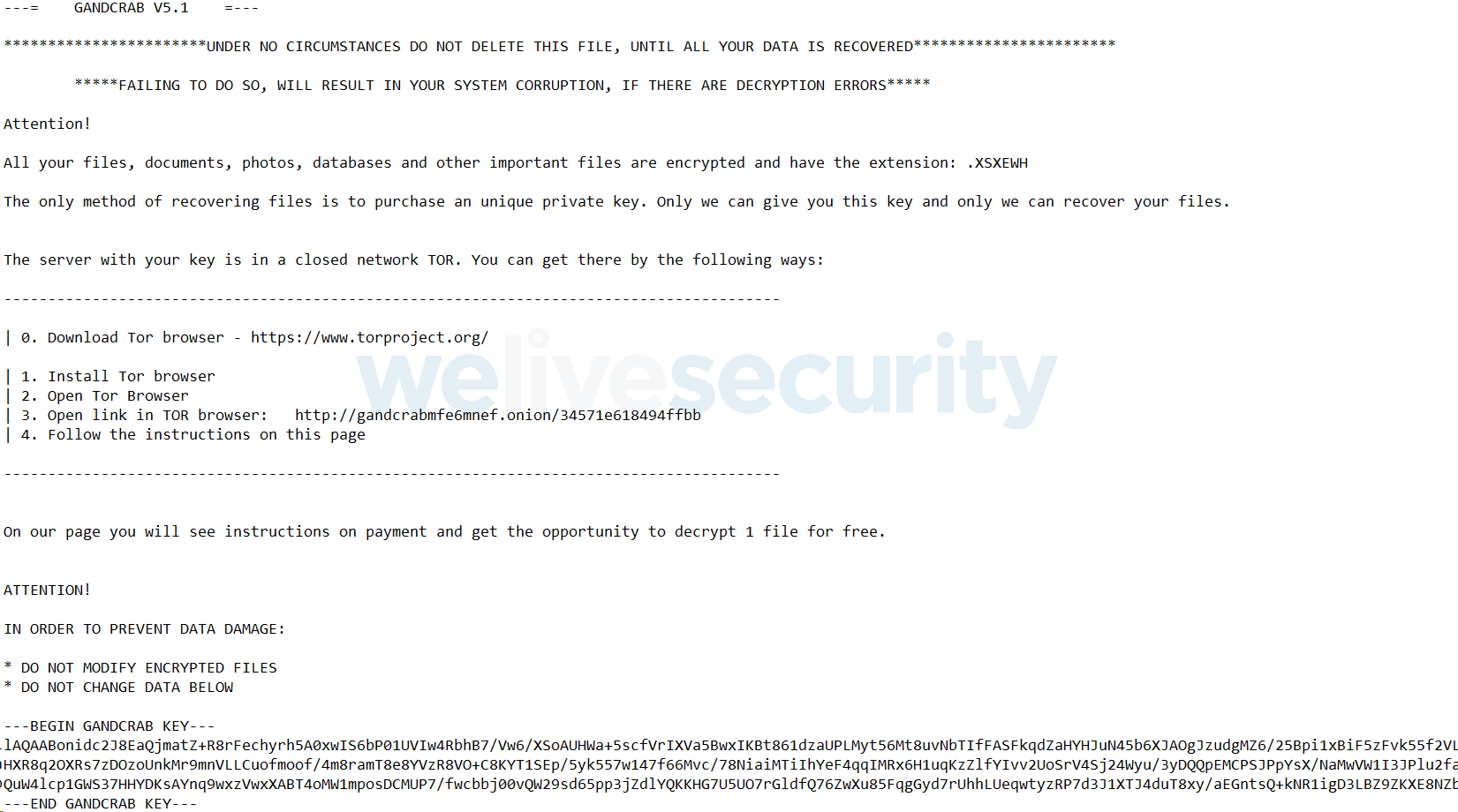

GandCrab v5.1 Ransomware

Die GandCrab Ransomware in der Version 5.1 verschlüsselt Dateien und fügt eine aus fünf randomisierten Zeichen bestehende Endung an. Jeder von der Ransomware betroffene Ordner beinhaltet die Lösegeldforderung in einer .txt-Datei.

Abbildung 4: GandCrab v5.1 Lösegeldforderung

Die Nutzlasten dieser neuen Malspam-Welle werden von der IP-Adresse 92.63.197[.]153 bezogen, welche scheinbar in die Ukraine führt – auch die frühere Kampagne ging von dort aus.

Wie schütze ich mich vor Malspam-Kampagnen?

- Um nicht Opfer dieser Malware-Spam-Kampagne zu werden, empfiehlt sich zunächst die Verifizierung des Absenders. Das gilt vor allem, bevor man Anhänge öffnet oder auf Links in Mails klickt. Stammt eine Mail augenscheinlich von einer Firma, sollte man bei Unsicherheit Kontakt zum Unternehmen aufnehmen und nachhaken. Die Kontaktdetails nur von der echten Webseite nehmen – diese einfach googlen.

- Gmail blockiert beispielsweise .js-Anhänge.

- Anerkannte Sicherheitsprodukte, wie die von ESET, erkennen und blockieren schädliche E-Mails.

Indicators of Compromise (IoCs)

Example hashes of malicious ZIP attachments

| 8551C5F6BCA1B34D8BE6F1D392A41E91EEA9158B |

|---|

| BAAA91F700587BEA6FC469FD68BD8DE08A65D5C7 |

| 9CE6131C0313F6DD7E3A56D30C74D9E8E426D831 |

| 83A0D471C6425DE421145424E60F9B90B201A3DF |

| 57F94E450E2A504837F70D7B6E8E58CDDFA2B026 |

| ESET detection name: JS/Danger.ScriptAttachment |

Example hashes of JavaScript downloaders

| cfe6331bdbd150a8cf9808f0b10e0fad4de5cda2 |

|---|

| c50f080689d9fb2ff6e731f72e18b8fe605f35e8 |

| 750474ff726bdbd34ffc223f430b021e6a356dd7 |

| 1445ea29bd624527517bfd34a7b7c0f1cf1787f6 |

| 791a9770daaf8454782d01a9308f0709576f75f9 |

| ESET detection name: JS/TrojanDownloader.Agent.SYW aka JS/TrojanDownloader.Nemucod.EDK |

Example hash of the first-stage payload

| 47C1F1B9DC715D6054772B028AD5C8DF00A73FFC |

|---|

| ESET detection name: Win32/TrojanDownloader.Agent.EJN |

Example hashes of the final payloads

| Payload | SHA-1 | ESET detection name |

|---|---|---|

| GandCrab ransomware | 885159F6F04133157871E1D9AA7D764BFF0F04A3 | Win32/Filecoder.GandCrab.E |

| Cryptominer | 14E8A0B57410B31A8A4195D34BED49829EBD47E9 | Win32/CoinMiner.BEX |

| Phorpiex worm | D6DC8ED8B551C040869CD830B237320FD2E3434A | Win32/Phorpiex.J |

| Downloader | AEC1D93E25B077896FF4A3001E7B3DA61DA21D7D | Win32/TrojanDownloader.Agent.EEQ |

| System settings changer | 979CCEC1DF757DCF30576E56287FCAD606C7FD2C | Win32/Agent.VQU |

C&C server used in the campaign

| 92.63.197[.]153 |

|---|