Der Januar 2019 verzeichnete einen dramatischen Anstieg schädlicher JavaScript-E-Mail-Anhänge. Im vorangegangenen Jahr gebrauchten weitaus weniger Cyber-Kriminelle diesen Angriffsvektor, wie Erkennungsdaten verdeutlichen. Nun entdeckte man neue Spam-Mails in russischer Sprache, die zur Ransomware Shade, auch bekannt als Troldesh, führen. Von ESET-Sicherheitsprodukten wird die Malware als Win32/Filecoder.Shade enttarnt.

Die Spam-Kampagne scheint der Nachfolger einer anderen zu sein, welche bereits im Oktober 2018 verbreitet wurde.

Die Ransomware-Spam-Kampagne von Januar 2019

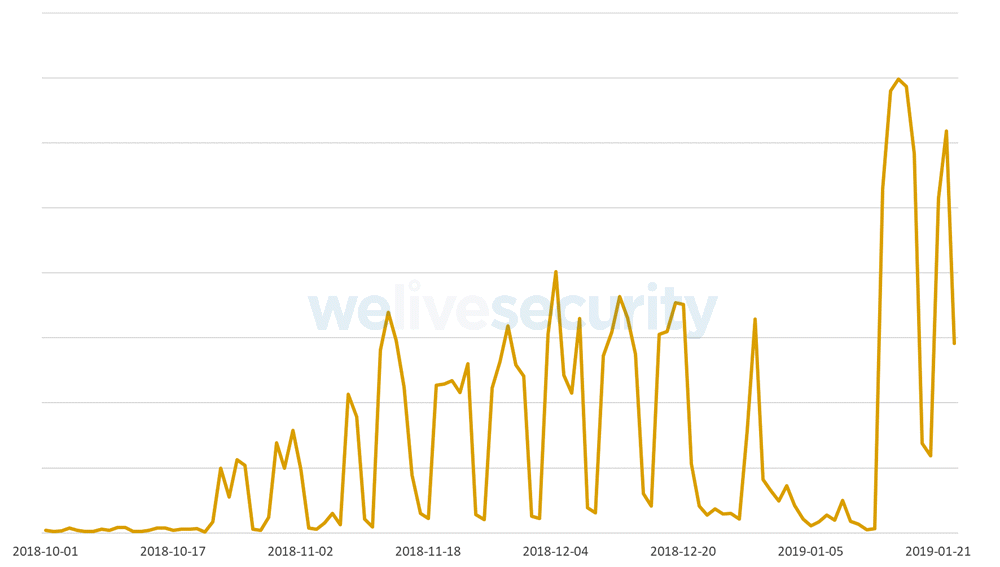

ESET-Telemetriedaten zeigen, dass die Erkennungen für die voraus gegangene Kampagne ab Oktober 2018 bis zur zweiten Dezemberhälfte stetig anstiegen, um Weihnachten eine Pause einlegten und sich dann Mitte Januar 2019 verdoppelten (Abbildung 1). Die Einbrüche in den Erkennungsraten fanden immer an einem Wochenende statt. Das deutet darauf hin, dass die Malware-Kampagne hauptsächlich auf Unternehmen ausgerichtet war und ist.

Abbildung 1: Ernennungsraten des schädlichen JavaScripts, welches Win32/Filecoder.Share seit Oktober 2018 streut.

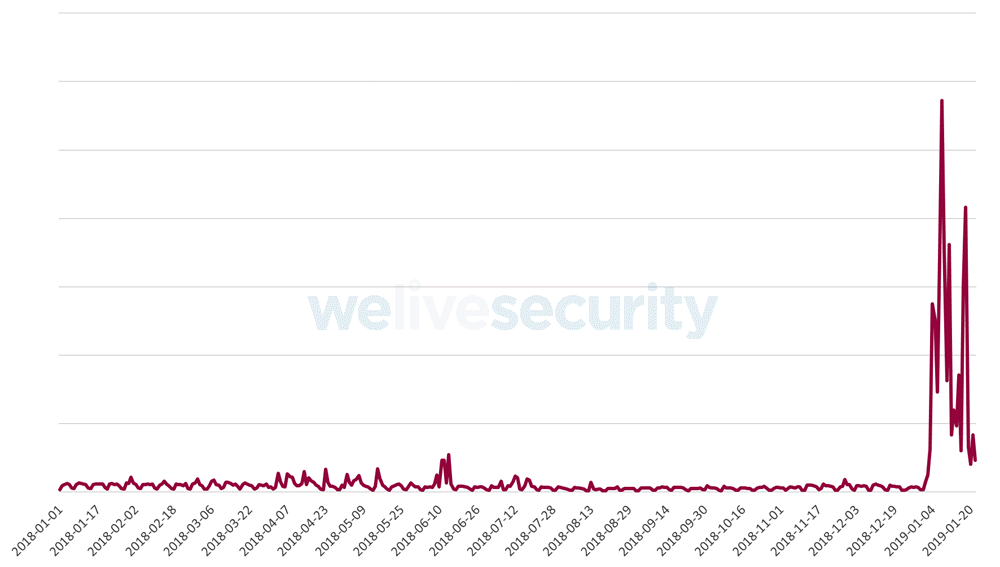

Die Kampagne ist offenbar Teil eines übergeordneten Trends, welcher sich seit Anbeginn des Jahres abzeichnet – Das Comeback schädlicher JavaScript-E-Mail-Anhänge als Angriffsvektor. Abbildung 2 verdeutlicht die Entwicklung der Verbreitung der Schad-Anhänge.

Abbildung 2: Erkennungsraten des schädlichen JavaScript-E-Mail-Anhangs, welchen ESET als JS/Danger.ScriptAttachement erkennt.

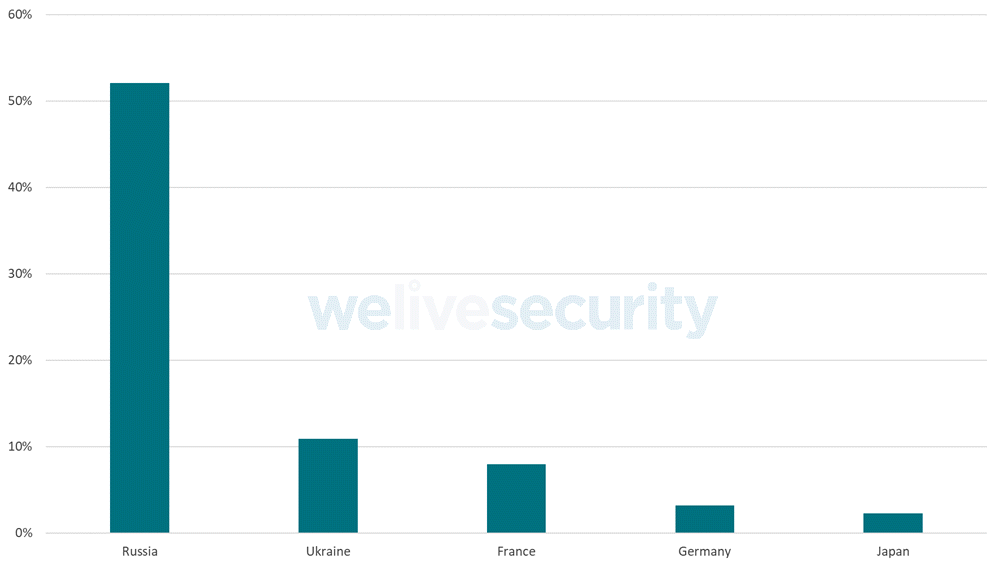

Die Shade-Ransomware verbreitende Malware-Kampagne konzentriert sich hauptsächlich auf den russischen Raum mit 52 Prozent aller Erkennungen. Zu den weiteren betroffenen Länder gehören aber auch Deutschland, die Ukraine, Frankreich und Japan (Abbildung 3).

Abbildung 3: Verteilung der ESET-Erkennungsraten in Bezug auf das schädliche JavaScript. (Zeitraum: 1.-24. Januar 2019)

Das Shade-Angriffsszenario

Das typische Angriffsszenario, um das schädliche JavaScript zu verbreiten, gestaltet sich folgendermaßen:

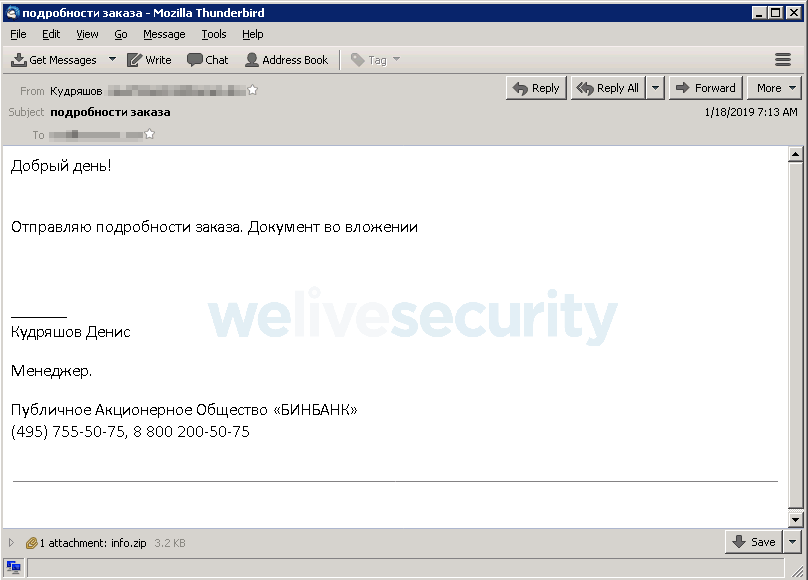

- Ein potentielles Opfer erhält eine russische E-Mail mit einer ZIP-Datei im Anhang namens „info.zip“ oder „inf.zip“.

- Die E-Mails stammen von augenscheinlich legitimen russischen Unternehmen und scheinen Informationen zu einer Bestellung bereitzustellen.

Die untersuchten E-Mails ahmen beispielsweise die russische Bank B&N oder die Einzelhandelskette Magnit nach.

Abbildung 4: Beispiel einer Spam-E-Mail aus der aktuellen Ransomware-Kampagne

In einer E-Mail, die durch die ESET-Sicherheitssysteme aufgefangen wurde, heißt es:

(Aus dem Russischen übersetzt)

Betreff: Details zur Bestellung

Hallo!

Wir senden Ihnen die Details zu Ihrer Bestellung. Anbei finden Sie ein Dokument.

Denis Kudrashev, Manager

Das angehangene ZIP-Archiv beinhaltet eine JavaScript-Datei namens “Информация.js“, zu Deutsch: „Informationen“. Wurde das Skript erst einmal extrahiert und gestartet, lädt es einen schädlichen Loader, den ESET als Win32/Injector identifiziert. Letztendlich entschlüsselt und startet dieser Loader die eigentliche Paylaod – die Shade-Ransomware.

Der schädliche Loader wird über eine kompromittierte WordPress-Seite bezogen, der sich dort als Bild-Datei versteckt. Um die WordPress-Webseite zu überwältigen, setzten die Cyber-Angreifer auf großangelegte Brute-Force-Attacken durch automatisierte Bots. ESET-Telemetrie zeigen, dass hunderte Bild-URLs existieren, die alle auf „ssj.jpg“ enden und den Loader beherbergen.

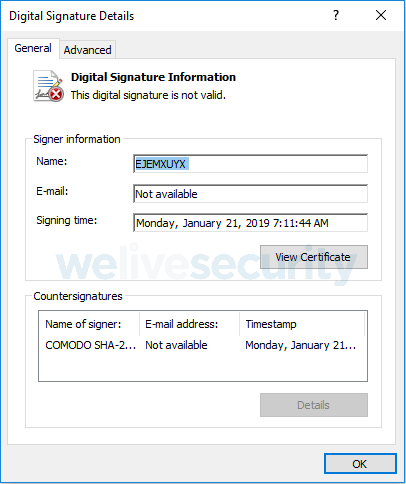

Der Loader ist mit einem ungültigen digitalen Zertifikat signiert, dass dem Anschein nach von Comodo stammt (Abbildung 5). Der Name unter „Signer information“ sowie der „Timestamp“ sind für jedes Malware-Sample einzigartig.

Abbildung 5: gefälschte digitale Signatur des Loaders

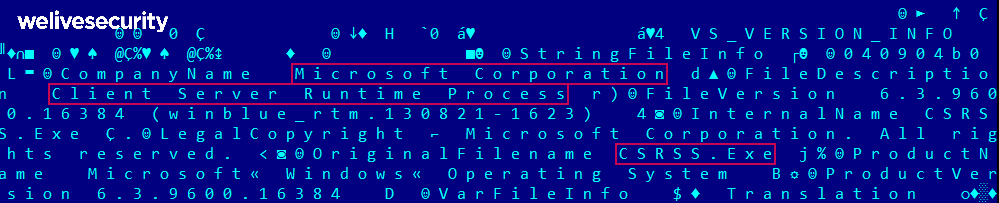

Außerdem versucht sich der Loader noch besser zu tarnen, in dem er den legitimen Windows System-Prozess Client Server Runtime Process (csrss.exe) nachahmt. Dieser kopiert sich selbst in folgendes Verzeichnis: C:\ProgramData\Windows\csrss.exe, wobei „\Windows“ ein versteckter Ordner ist. Normalerweise liegt der Windows-Ordner nicht im ProgramData-Verzeichnis.

Abbildung 6: Die Malware ahmt einen Windows System-Prozess nach und nutzt Versionsdetails, die von Windows Server 2012 R2 kopiert wurden.

Die eigentliche Payload – Shade-Ransomware

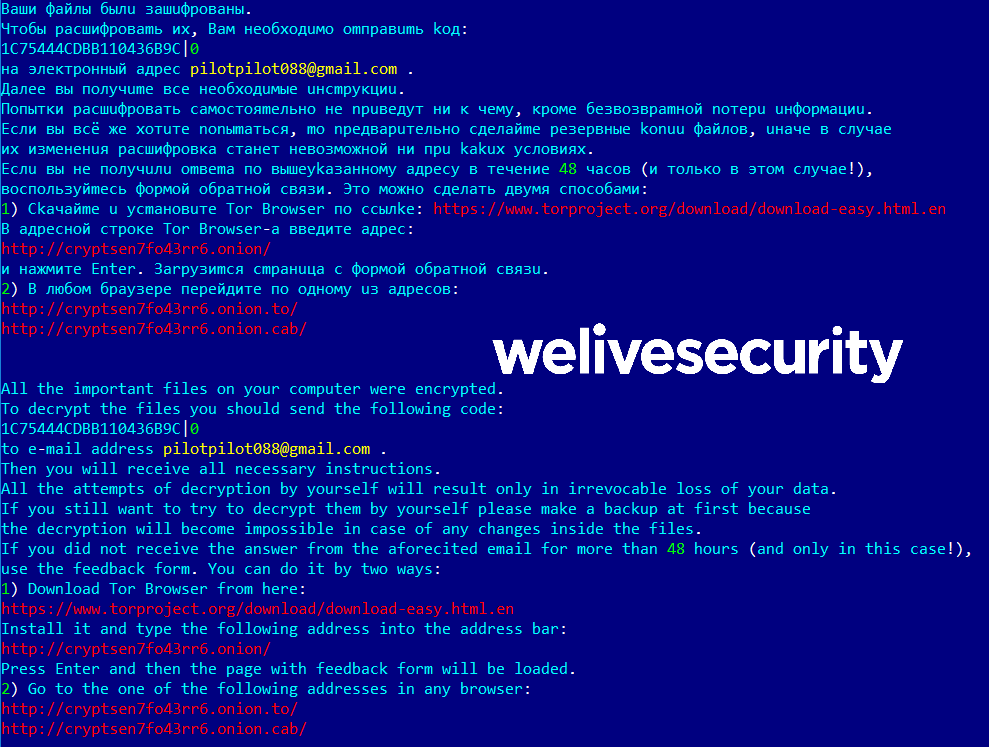

Als Essenz aus der ganzen Verschleierungstaktik geht die eigentliche Nutzlast der Malware hervor. Es ist die Crypto-Ransomware Shade – auch Troldesh genannt. Zuerst entdeckte man die Verschlüsselungs-Malware im Jahr 2014, diese taucht dann aber immer wieder ab und auf. Die Ransomware ist imstande, eine Vielzahl an Dateitypen auf der Festplatte zu verschlüsseln. In jüngeren Malware-Kampagnen fügte die Malware den verschlüsselten Dateien die Endung „.crypted000007“ an.

Die Zahlungsmodalitäten werden den Opfern in Form einer .txt-Datei präsentiert – in Russisch und Englisch – die auf jedes Laufwerk abgelegt wurde. Der Wortlaut der Lösegeld-Forderung stimmt mit dem aus der vorangegangenen Malware-Kampagne überein.

Abbildung 7: Die Lösegeldforderung der Shade-Ransomware vom Januar 2019

Wie man sich vor Ransomware schützen kann

- Verdächtige E-Mails auf Authentizität prüfen, bei großer Unsicherheit beim vermeintlichen Absender anrufen und nachhaken à Dazu die Kontaktdaten der echten Webpräsenz nutzen

- Keine Anhänge oder Links voreilig öffnen

- Gmail blockiert beispielsweise .js-Anhänge

- Anerkannte Sicherheitsprodukte, wie die von ESET, erkennen und blockieren schädliche E-Mails

- WordPress-Webseiten sollten mit einem starken Passwort oder einer noch besseren Passphrase und durch die Zwei-Faktor-Authentifizierung gesichert werden. WordPress selbst, Plugins und Themes müssen regelmäßig aktualisiert werden, um Sicherheitslücken zu schließen

Indicators of Compromise (IoCs)

Beispiel-Hashes der schädlichen ZIP-Anhänge:

| 0A76B1761EFB5AE9B70AF7850EFB77C740C26F82 |

|---|

| D072C6C25FEDB2DDF5582FA705255834D9BC9955 |

| 80FDB89B5293C4426AD4D6C32CDC7E5AE32E969A |

| 5DD83A36DDA8C12AE77F8F65A1BEA804A1DF8E8B |

| 6EA6A1F6CA1B0573C139239C41B8820AED24F6AC |

| 43FD3999FB78C1C3ED9DE4BD41BCF206B74D2C76 |

| ESET detection name: JS/Danger.ScriptAttachment |

Beispiel-Hashes des JavaScript-Downloaders:

| 37A70B19934A71DC3E44201A451C89E8FF485009 |

|---|

| 08C8649E0B7ED2F393A3A9E3ECED89581E0F9C9E |

| E6A7DAF3B1348AB376A6840FF12F36A137D74202 |

| 1F1D2EEC68BBEC77AFAE4631419E900C30E09C2F |

| CC4BD14B5C6085CFF623A6244E0CAEE2F0EBAF8C |

| ESET detection name: Win32/Injector |

Beispiel-Hashes der Shade-Ransomware:

| FEB458152108F81B3525B9AED2F6EB0F22AF0866 |

|---|

| 7AB40CD49B54427C607327FFF7AD879F926F685F |

| 441CFA1600E771AA8A78482963EBF278C297F81A |

| 9023B108989B61223C9DC23A8FB1EF7CD82EA66B |

| D8418DF846E93DA657312ACD64A671887E8D0FA7 |

| ESET detection name: Win32/Filecoder.Shade |

Kampagnenspezifische Zeichenfolge in URLs, unter denen die Shade-Ransomware gehostet wird:

| hxxp://[redacted]/ssj.jpg |

|---|