Ein neuer Trojaner hat Android-User ins Visier genommen und versucht, diese um ihre PayPal-Ersparnisse zu bringen.

ESET entdeckte den Android-Trojaner im November 2018. Die Malware kombiniert die Funktion eines ferngesteuerten Banken-Trojaners mit dem Missbrauch der Android-Bedienungshilfen, um damit User der offiziellen PayPal-App zu kompromittieren.

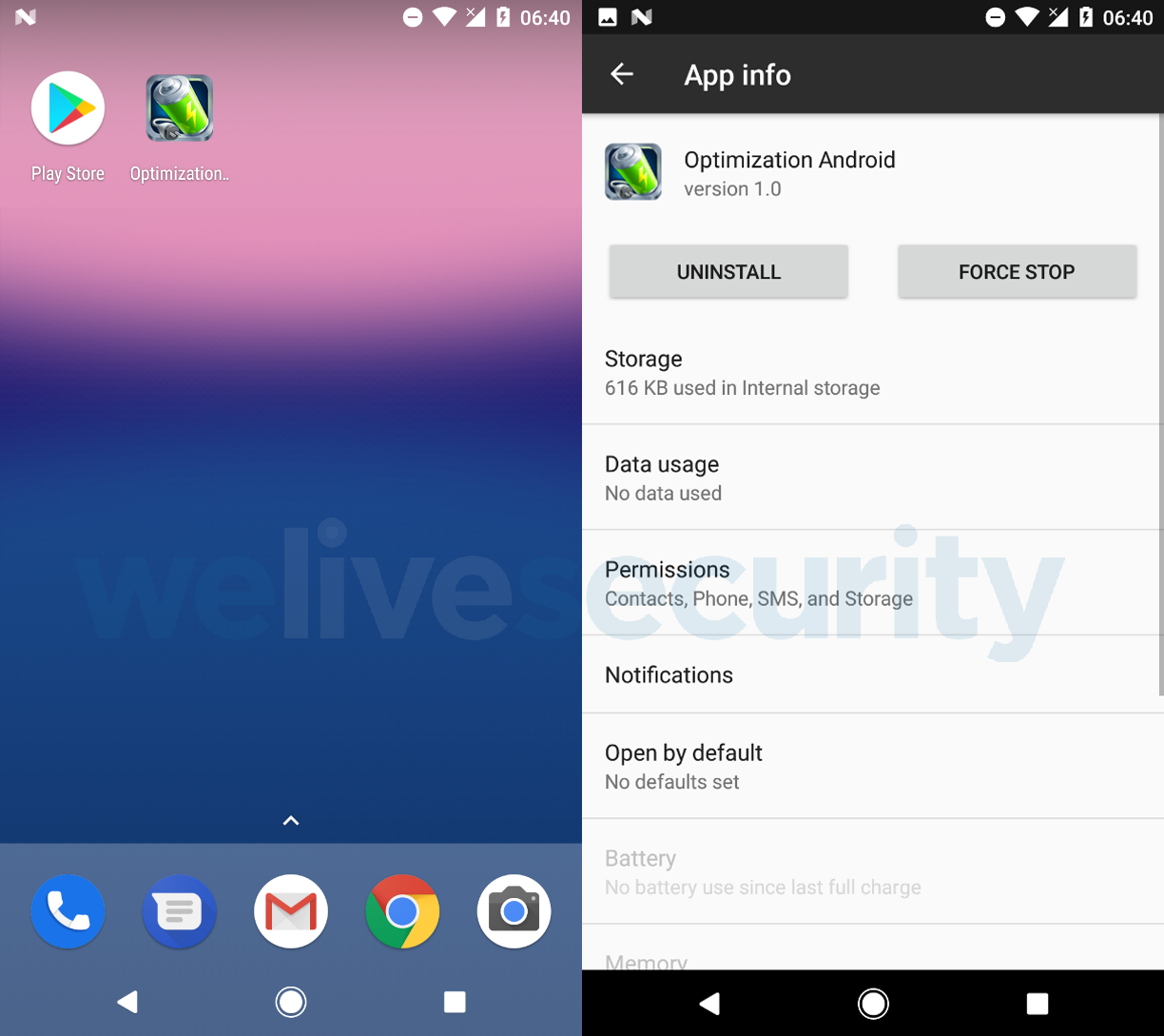

Zum Entstehungszeitpunkt dieses Artikels tarnte sich die Malware als Batterie-Optimierungssoftware, welche durch Drittanbieter-App-Stores verteilt wurde.

Abbildung 1: Tarnung der Malware

Eigenschaften des Android-Trojaners

Schon bald nach dem Starten der Fake-App beendet sich diese ohne weitere Funktionalität und das App-Icon verschwindet. Die weiteren Funktionen unterteilen sich hier in hauptsächlich zwei Abschnitte. Im Folgenden erläutern wir diese genauer.

Schädliche Bedienungshilfen befallen PayPal-App

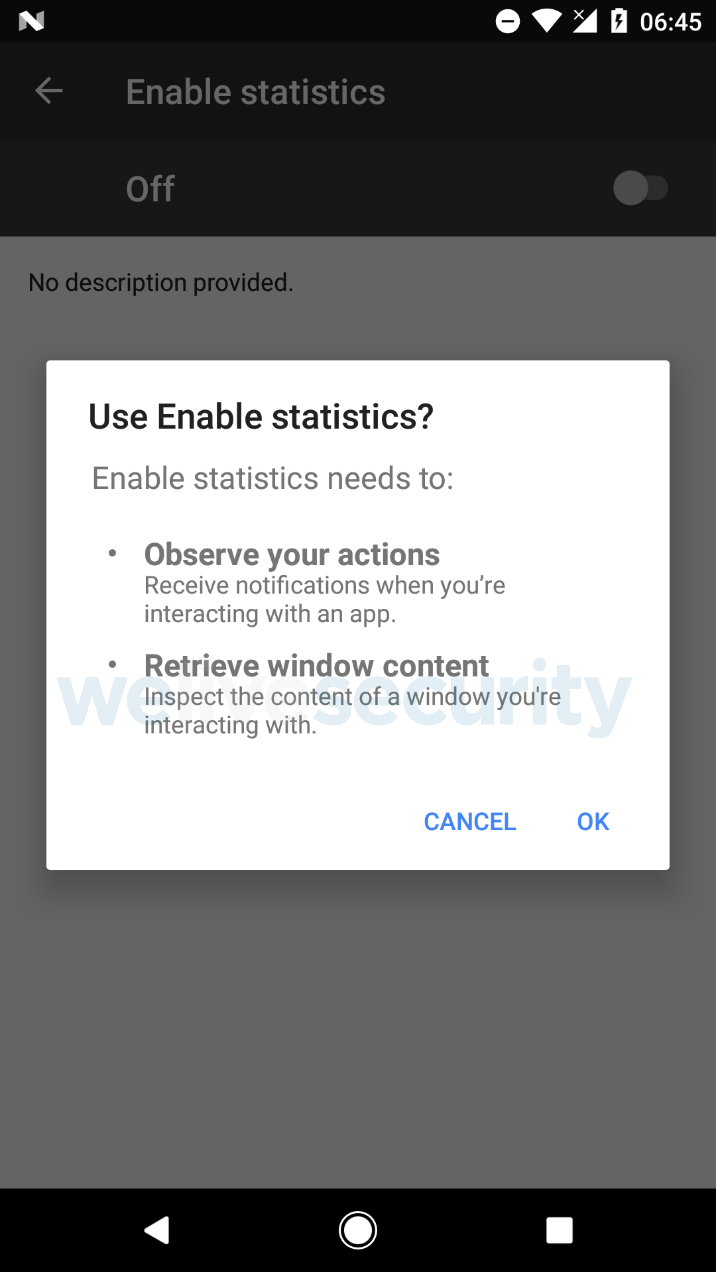

Die Hauptfunktion des schädlichen Android-Trojaners besteht darin, Geld vom PayPal-Konto eines Opfers zu stehlen. Dazu muss ein schädlicher Accessibility Service (Android Bedienungshilfen) aktiviert werden. In Abbildung 2 erkennt man, wie sich der Dienst dem User als scheinbar harmlos offenbart.

Abbildung 2: Die Malware bittet um die Aktivierung der Bedienhilfen, getarnt als "Enable statitics"

Ist die offizielle PayPal Android-App auf dem kompromittierten Gerät installiert, wird die Malware ein Benachrichtigungsfenster anzeigen, in dem der Android-User zum Öffnen der PayPal-App aufgefordert wird. Nachdem der Benutzer die PayPal-App geöffnet und sich eingeloggt hat, ahmt der Trojaner durch die zuvor zugelassenen Android-Bedienungshilfen die Interaktionen des Benutzers nach. Letztendlich wird auf diese Weise Geld an die Cyberangreifer vom PayPal-Konto des Opfers gesendet.

Während der ESET-Analysen der schädlichen App, versuchte diese 1000 Euro zu transferieren. Allerdings wird die Einheit der Währung durch den Aufenthaltsort des Users bestimmt. Insgesamt dauert die Transaktion gerade einmal fünf Sekunden. Für den nichts ahnenden Android-User bleibt dabei kaum Zeit, zu intervenieren.

Der Trojaner konzentriert sich nicht auf das Stehlen von PayPal-Anmeldedaten, sondern wartet, bis sich der User in die PayPal-App einloggt. Deshalb ist dieser auch im Stande, PayPals Zwei-Faktor-Authentifizierung zu umgehen. Normalerweise soll die Zwei-Faktor-Authentifizierung durch die zusätzliche Eingabe eines Codes eine zusätzliche Schutzbarriere bilden. In dem vorliegenden Fall ist es aber egal, ob der Android-User die zweistufige Authentifizierung aktiviert hat, oder nicht.

Das nachfolgende Video demonstriert die Cyberattacke durch den Trojaner.

Die Angreifer stoppt nur ein nicht ausreichend gedecktes PayPal-Konto sowie die Abwesenheit einer Verknüpfung mit Debit- oder Kreditkarte. Der schädliche Trojaner wird im Übrigen jedes Mal mit dem Aufruf der PayPal-App gestartet. Das bedeutet, dass eine ungewollte Abbuchung auch mehrere Male hintereinander stattfinden kann.

PayPal wurde bereits über die boshafte Strategie des Trojaners und dem damit einhergehenden PayPal-Konto informiert.

Banken-Trojaner verlässt sich auf Overlay-Attacken

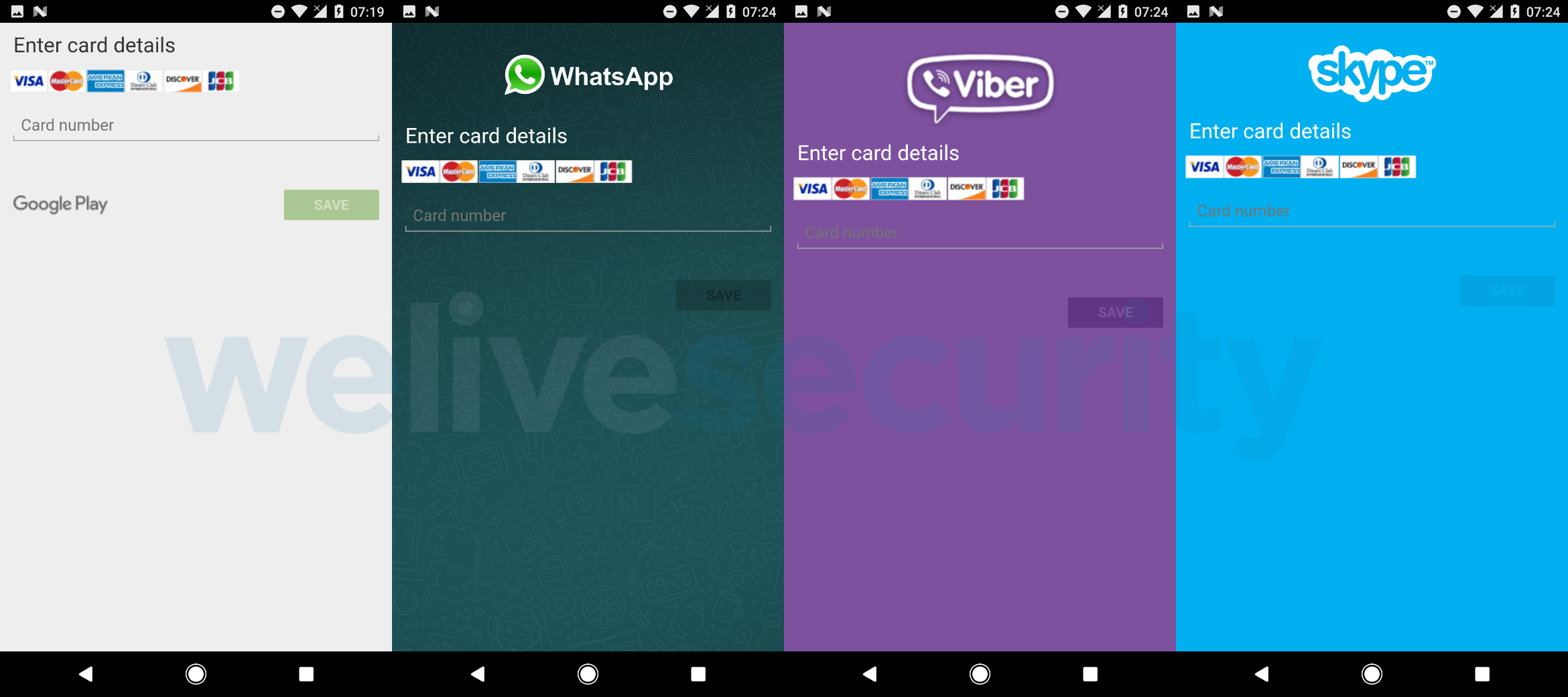

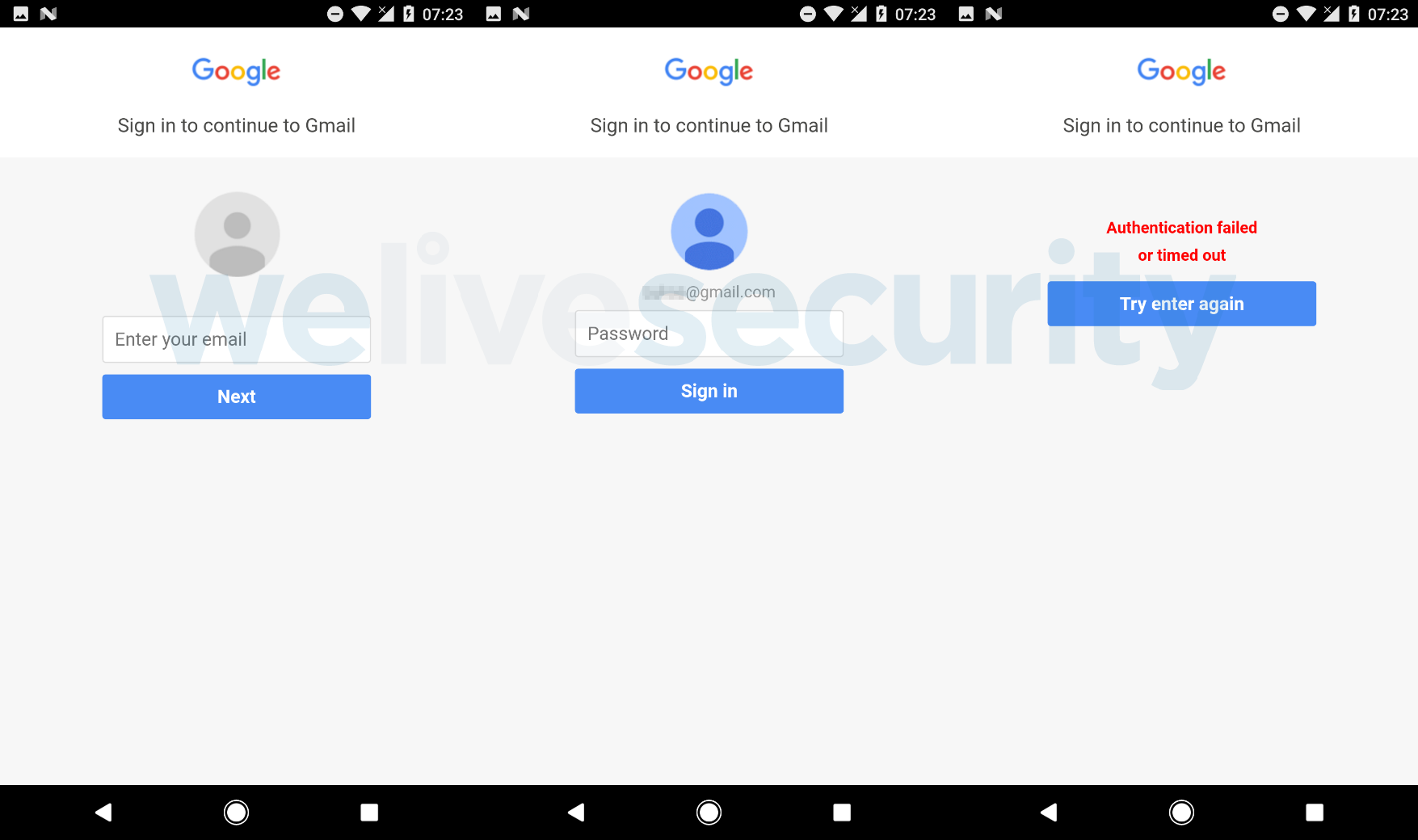

Die zweite Funktion der Malware utilisiert Phishing-Masken, die über legitime Apps gelegt werden. Standardmäßig lädt die Malware auf HTML basierende Overlay-Screens für folgende fünf Android-Apps herunter: Google Play, WhatsApp, Skype, Viber, and Gmail. Diese Liste kann allerdings zu jeder Zeit dynamisch erweitert werden.

Vier der Fünf Overlay-Screens haben es auf Kreditkartendaten abgesehen (Abbildung 3). Ein Overlay beabsichtigt, Gmail-Anmeldedaten zu stehlen (Abbildung 4). Beim letzteren vermutet ESET eine Verbindung zur PayPal-Funktion. Benachrichtigungen über eine Transaktion auf das Gmail-Konto des Opfers sollen abgefangen und gelöscht werden, um länger getarnt zu bleiben.

Abbildung 3: Overlay-Screens für Google Play, WhatsApp, Viber und Skype fragen nach Kreditkartendaten

Abbildung 4: Boshafter Overlay-Screen verlangt nach Kreditkartendaten

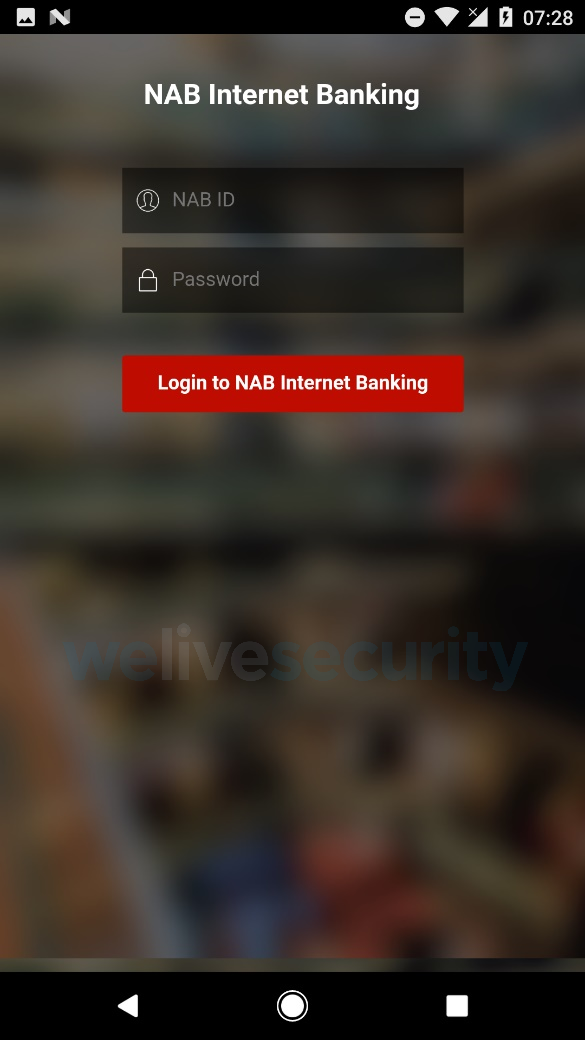

ESET fand auch Overlay-Screens für ansonsten legitime Banking-Apps, die nach den Anmeldedaten zum Online-Banking Account verlangen (Abbildung 5).

Abbildung 5: Schädlicher Overlay-Screen für die Mobile Banking App der National Australia Bank

Anders als übliche Android Banken-Trojaner legen sich die Phishing-Screens des hiesigen Trojaners noch über die Bildschirmsperre. Diese Technik kommt beispielsweise auch bei Android-Ransomware zum Einsatz. Das Overlay hindert den Android-User daran, durch die Betätigung des „Zurück“- oder des „Home“-Buttons am Overlay vorbei zu kommen. Der einzige Weg daran vorbei führt über das Ausfüllen der Maske – welche übrigens nicht mit echten Anmeldedaten ausgefüllt werden muss!

Laut Analysen von ESET sahen sich die Malware-Entwickler wahrscheinlich auch noch nach Alternativen für den Einsatz der Screen-Overlay-Technik um. Der Trojaner-Code enthält Zeichenketten, welche das Android-Gerät wegen kinderpornografischer Inhalte als gesperrt anzeigen lassen könnten. Hierbei handelt es sich allerdings auch bloß um ein Overlay. Nur durch das Senden einer E-Mail an eine spezielle Adresse kann das Gerät angeblich entsperrt werden.

Diese Behauptung erinnert an frühere Ransomware-Attacken gegen Mobilgeräte, bei denen die Opfer in dem Glauben gelassen wurden, dass die Polizei das Smartphone sperrte.

Unklar ist allerdings, ob die Malware-Entwickler des Trojaners eine Erpressermasche planen, oder ob die Funktion lediglich dazu dient, andere schädliche Hintergrundaktionen zu verschleiern.

Neben den beiden beschriebenen Hauptfunktionen ist die Malware – abhängig von den vom C&C-Server erhaltenen Befehlen – auch noch zu Folgendem in der Lage:

- SMS-Nachrichten senden und abfangen sowie löschen

- Änderung der Standard-SMS-Anwendung (Umgehung von 2-Faktor-Authentifizierung)

- Abrufen der Kontaktliste

- Anrufe tätigen und weiterleiten

- Abrufen einer Liste von installierten Apps

- Installieren von Apps und Ausführen dieser

- Starten von Socket-Kommunikation

Trojaner auch im Google Play Store gefunden

Des Weiteren entdeckte ESET fünf schädliche Apps mit den gleichen Möglichkeiten im Google Play Store. Diese zielen besonders auf brasilianische User ab.

Einige wurden bereits von Dr. Web gemeldet und von Google entfernt. Die Android-Anwendungen gaben vor den Aufenthaltsort von WhatsApp-Usern aufzuzeichnen. In Wirklichkeit bedienten sich die Apps an den Android-Bedienungshilfen, um Login-Daten aus Apps brasilianischer Banken zu ergaunern.

Außerdem suchten die Trojaner nach sensiblen Informationen durch Overlay-Screens, die auf Phishing-Webseiten umleiteten. Die anvisierten Android-Apps sind im IoC-Abschnitt gelistet.

Abbildung 6: Eine der schädlichen Apps aus dem Google Play Store

Interessanterweise benutzen die Android-Trojaner die Bedienhilfen auch dann, wenn De-Installationsversuche erkannt werden. Beispielsweise simuliert die App ein wiederholtes Klicken auf den „Zurück“-Button, wenn eine Antivirus-App oder der App-Manager gestartet wird.

Wie schütze ich mich vor diesem Trojaner?

Wer den gefälschten Battery Optimizer „Optimization Android“ bereits installierte, ist möglicherweise schon Opfer der Fake-App / des Android-Trojaners geworden.

ESET rät, zunächst die Online-Banking-Umsätze zu überprüfen und nach verdächtigen Transaktionen Ausschau zu halten. Zudem sollte vorsichtshalber das Online-Banking Passwort/PIN und das Gmail-Kennwort geändert werden. Verdächtige PayPal-Transaktionen kann man im PayPal Konfliktlösungs-Center melden.

Android-Geräte, die durch die Screen-Overlays unbrauchbar sind, sollten im Android Safe Mode gebootet werden (ab Android-Version 6). Nach dem Starten des Android-Geräts im sicheren Modus muss der User die Fake-App im Anwendungsmanager suchen und deinstallieren. Dieser Hinweis gilt auch für die brasilianischen User.

Um ganz allgemein von Android-Malware verschont zu bleiben, empfiehlt sich die Einhaltung folgender Sicherheitstipps:

- Android-Apps sollten nur aus dem Google Play Store heruntergeladen werden

- Vor dem Download einer favorisierten Anwendung sollten die Bewertungen überprüft werden

- App-Berechtigungen sind genau zu lesen

- Das Android-Gerät ist stets auf Aktualität zu überprüfen

- Die Nutzung einer Mobile Security ist sinnvoll

- ESET erkennt die Bedrohung als Android/Spy.Banker.AJZ bzw. als Android/Spy.Banker.AKB

Indicators of Compromise (IoCs)

Android-Trojaner, der auf PayPal-User abzielt

| Package Name | Hash | ESET detection name |

|---|---|---|

| jhgfjhgfj.tjgyjgjgjy | 1C555B35914ECE5143960FD8935EA564 | Android/Spy.Banker.AJZ |

Android-Trojaner, der auf brasilianische User abzielt

| Package Name | Hash | ESET detection name |

|---|---|---|

| service.webview.kiszweb | FFACD0A770AA4FAA261C903F3D2993A2 | Android/Spy.Banker.AKB |

| service.webview.webkisz | D6EF4E16701B218F54A2A999AF47D1B4 | Android/Spy.Banker.AKB |

| com.web.webbrickd | 5E278AAC7DAA8C7061EE6A9BCA0518FE | Android/Spy.Banker.AKB |

| com.web.webbrickz | 2A07A8B5286C07271F346DC4965EA640 | Android/Spy.Banker.AKB |

| service.webview.strongwebview | 75F1117CABC55999E783A9FD370302F3 | Android/Spy.Banker.AKB |

Anvisierte Android-Apps (Phishing Overlays)

- com.uber

- com.itaucard

- com.bradesco

- br.com.bb.android

- com.netflix

- gabba.Caixa

- com.itau

- Jede App, welche den String "twitter" enthält

Anvisierte Android-Apps ("In-App"-Navigation)

- com.bradesco

- gabba.Caixa

- com.itau

- br.com.bb

- Jede App, welche den String "santander" enthält

Anvisierte Antivirus-Apps und App-Manager

- com.vtm.uninstall

- com.ddm.smartappunsintaller

- com.rhythm.hexise.uninst

- com.GoodTools.Uninstalle

- mobi.infolife.uninstaller

- om.utils.uninstalle

- com.jumobile.manager.systemapp

- com.vsrevogroup.revouninstallermobi

- oo.util.uninstall

- om.barto.uninstalle

- om.tohsoft.easyuninstalle

- vast.android.mobile

- om.android.cleane

- om.antiviru

- om.avira.andro

- om.kms.free