Am Montag, dem 22. Oktober 2018, beendete ein weltweit koordinierter Einsatz von Strafverfolgungsbehörden einen Online-Werbeanzeigen-Betrug, der den Namen 3ve trägt. Am 27. November 2018 wurden die 13 Anklagepunkte gegen acht Verdächtige veröffentlicht. Von den acht Personen sind bereits drei in Gewahrsam und warten auf ihre Auslieferung. Klickbetrugs-Kampagnen plagen das Internet schon seit Jahren. Advertising-Unternehmen entgehen dadurch sehr viel Werbeeinnahmen.

Klickbetrug läuft mehr oder weniger immer nach demselben Schema ab. Software ahmt vollautomatisiert das User-Verhalten echter Menschen nach, beispielsweise das Klicken auf Werbeanzeigen oder das Ansehen von Online-Werbeanzeigen.

Außerdem verfolgten die 3ve noch eine andere Strategie, die der ähnlich aufsehenerregenden Stantinko-Kampagne ähnelte. Hier wurden Benutzerklicks kompromittiert, um die User auf Anzeigen von Betrügern umzuleiten. Bei 3ve navigierte der Rechner der Opfer ohne das Wissen der Betroffenen von allein auf die Werbeanzeigen um Klicks zu erzeugen.

Damit dieser Klickbetrug funktionierte und bestehende Erkennungsmechanismen erfolgreich umgangen werden konnten, mussten die 3ve-Operatoren über einen großen Pool von IP-Adressen verfügt haben. Die Cyberkriminellen betrieben dazu mindestens zwei verschiedene Botnets: Boaxxe und Kovter. Bereits in der Vergangenheit haben ESET-Forscher beide Botnets aktiv untersucht, sodass ESET die Strafverfolgungsbehörden im Kampf gegen 3ve technisch unterstützen konnte. Botnets in dieser Größenordnung erfordern allerdings die Zusammenarbeit verschiedener Partner, die jeweils ihr spezifisches Fachwissen zur Verfügung stellen können. Dadurch konnte die Bedrohung verstanden und letztendlich eingedämmt werden.

Das US-CERT veröffentlichte eine Warnmeldung über 3ve und der Verbindung zu den Botnets Boaxxe und Kovter. Außerdem listet das Team Vorsichtsmaßnahmen, um nicht auf die damit im Zusammenhang stehenden Malware-Familien hereinzufallen. Wer glaubt, dass auch sein Windows-System kompromittiert wurde und wer darüber hinaus keine ESET-Sicherheitsprodukte installiert hat, sollte den kostenfreien ESET Online Scanner testen. Dieser Sicherheitsscanner durchleuchtet das Windows-Betriebssystem und entfernt gleichzeitig alle gefundenen Bedrohungen – darunter auch Kovter und Boaxxe.

In diesem Blogbeitrag erläutern wir technische Details über das gezielte Ausschalten der Infrastruktur von Boaxxe und Kovter.

Boaxxe

Ein durch Boaxxe kompromittiertes System leitete den Netzwerktraffic durch einen Proxy. Dadurch sah es so aus, also ob der originäre Ursprung von diesem System käme. 3ve nutzte diese Funktion, um den Klickbetrug zu realisieren.

Die Boaxxe Proxy-Funktionalität ist recht einfach aufgebaut. Ein C&C-Server schickt eine RC4-verschlüsselte „DNS“ oder „http://“-Anforderung. Diese wird entschlüsselt und ausgeführt. Die Ergebnisse werden dann zurück an den C&C-Server gesendet. Eine klassische, unverschlüsselte http://-Anfrage von 3ve zu einem mit Boaxxe kompromittierten System sieht folgendermaßen aus:

GET /banners/ajtg.js HTTP/1.1

Host: img.1rx.io

Connection: keep-alive

User-Agent: Mozilla/5.0 (Windows NT 10.0; WOW64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/58.0.3029.110 Safari/537.36

Accept: */*

Referer: http://eatingwell.com/recipes/17986/side-dishes/

Accept-Encoding: gzip, deflate, sdch

Accept-Language: en-US,en;q=0.8Ein kompromittiertes System würde diese Anfrage umsetzen – also die Webseite mit der darauf befindlichen Werbung besuchen und eine Antwort zum C&C-Server zurücksenden. Auf diese Weise macht sich 3ve die mit Boaxxe kompromittierten Systeme für den Klickbetrug zunutze. Interessanterweise haben wir bereits seit Anfang 2016 ähnliche Anfragen, wie die obige, bei mit Boaxxe kompromittierten Systemen gesehen. Zu diesem Zeitpunkt wurden nur Boaxxe-Bots mit US-IP-Adressen verwendet. Das deutet darauf hin, dass die 3ve-Operatoren hauptsächlich am Ad-Traffic aus diesem Teil der Welt interessiert waren.

Kovter

ESET entdeckte Kovter erstmals im Jahr 2014 als Ransomware. Die Kovter-Malware-Familie hat sich seitdem zu Klickbetrug-Malware fortentwickelt. Zu den erwähnenswertesten Funktionen, die im Laufe der Jahre dazu gekommen sind, gehören Tarnungs- und Verschleierungs-Mechanismen. Letzteres bezieht sich auf die Möglichkeit, gefälschten Datenverkehr zu senden, wenn ein Netzwerkmonitor erkannt wird. Darüber hinaus kann Kovter einen eigenen erzeugten Prozess beenden, sobald der Windows Task-Manager gestartet wird. Durch die so genannte "fileless"-Persistenz ist Kovter besser getarnt als je zuvor. Die bösartigen Nutzdaten werden verschlüsselt in der Windows-Registrierung gespeichert.

Darüber hinaus stellt Kovter sicher, dass der Klickbetrug nur dann ausgeführt wird, wenn das System nicht verwendet wird oder das Display ausgeschaltet ist. Die Malware hat zudem die Möglichkeit, alle visuellen Elemente oder Soundeffekte von Werbeanzeigen auszublenden. Auf diese Weise nimmt der User die Malware-Aktivität nicht wahr.

Die 3ve-Operatoren nutzten das Kovter-Botnet anders als das Boaxxe. Ein durch Kovter kompromittiertes System kann eine Aufgabe vom zugehörigen C&C-Server empfangen und mithilfe eines versteckten Chrome Embedded Framework-Browsers direkt ausführen. ESET verfolgte das Kovter-Botnetz seit mehr als zwei Jahren mit Hilfe seiner Botnet-Tracker-Plattform.

Mit diesem System kann ESET die aktivsten Botnets in Echtzeit verfolgen. Durch die Analyse der Daten kann: die Netzwerkinfrastruktur des Botnets abgebildet; die verschiedenen Konfigurationsdateien nachvollzogen; Malware-Updates heruntergeladen und beobachtet werden, welche Befehle das Botnet erhält und welche zusätzliche Malware installiert wird.

Das Hauptziel der ESET-Plattform besteht darin, den bestmöglichen Schutz für die User zu gewährleisten und die Feeds der ESET Threat Intelligence zu bereichern. Sie dient jedoch auch dazu, technische Daten für großangelegte Operationen bereitzustellen, wie beispielsweise 2015 gegen Dorkbot oder gegen Andromeda/Gamarue im Jahr 2017.

Kovter wurde genau wie Boaxxe auf unterschiedliche Art unter ahnungslosen Opfern verbreitet. Hauptsächlich dienten Spam-Nachrichten, Drive-by-Downloads und Pay-per-Install-Programme als Kompromittierungsvektor. Ein interessantes Detail ist, dass beide Malware-Familien durch Nemucod installiert wurden, während die 3ve-Operation aktiv war.

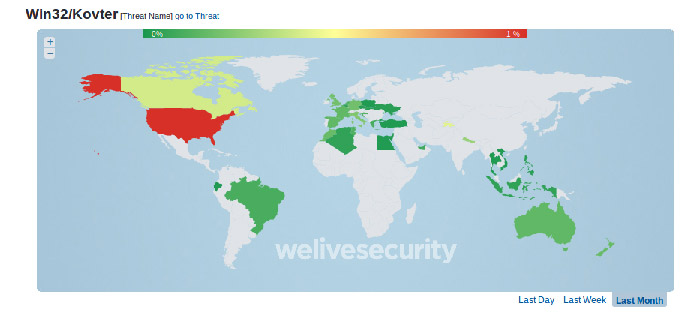

Ein Blick auf die ESET Kovter-Telemetrie zeigt, dass das Kovter-Botnet hauptsächlich auf Nordamerika ausgerichtet war.

Abbildung 1: ESET-Telemetriedaten zu Kovter aus dem Oktober 2018

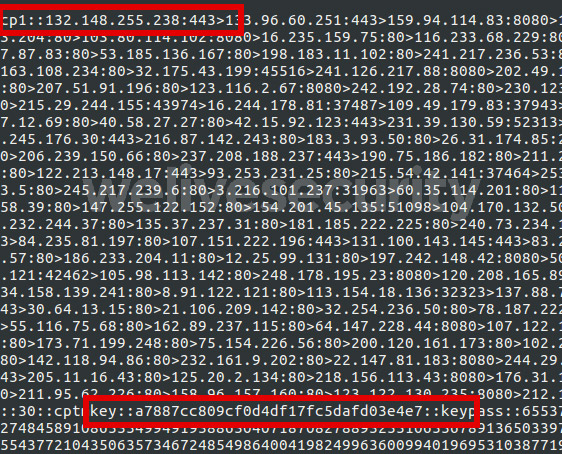

Kovter C&C-Server arbeiten mehrschichtig. Zunächst ruft der Kovter-Bot seine statische Konfiguration ab, die in seinem Ressource-Abschnitt gespeichert ist. Die Konfigurationsdatei wird im folgenden Format verschlüsselt gespeichert:

<16 bytes reversed RC4 key><base64–encoded, encrypted data><16 bytes of padding>

Diese Konfigurationsdatei enthält unter anderem eine Liste von C&C-Servern der ersten Ebene sowie den für die Netzwerkkommunikation erforderlichen RC4-Schlüssel.

Abbildung 2: Entschlüsselte statische Konfigurationsdatei von Kovter, die den Abschnitt IP-Adressen der C&C-Server der ersten Ebene („cp1“) und den Schlüsselabschnitt RC4 („key“) zeigt.

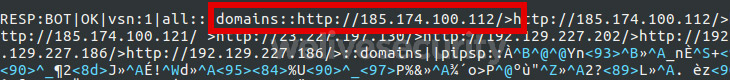

Um die C&C-Server der zweiten Ebene anzufragen, sendet der Bot eine HTTP-POST-Anforderung mit dem folgenden Format an die C&C-Server aus der ersten Ebene:

RESP:BOT|c:IPS|vsn:1|<random hex string>

Die „random hex“-Zeichenfolge besteht aus zufälligen Hexadezimalzeichen [0-9 ; a-f] und ist zwischen 32 und 128 Zeichen lang. Die POST-Anforderung wird mit einem zufälligen RC4-Schlüssel verschlüsselt. Dieser zufällige Schlüssel wird an das Paket angehängt und die gesamte Nachricht wird mit dem in der statischen Konfigurationsdatei enthaltenen RC4-Schlüssel verschlüsselt. Die resultierende Kommunikation wird über einen Raw-Socket direkt an den C&C-Server der ersten Ebene gesendet. Die Serverantwort enthält die C&C-Server der zweiten Ebene. Diese sind für die Anweisung zum Klickbetrug an den Bot verantwortlich.

Abbildung 3: Entschlüsselte Antwort vom Kovter-Server der ersten Ebene, die den Abschnitt IP-Adressen der zweiten Ebene des C & C-Servers ("domains") zeigt.

Durch das ESET Kovter-Tracking konnten mehrere C&C-Server der ersten und zweiten Ebene identifiziert werden. Diese Daten wurden an die Strafverfolgungsbehörden weitergeleitet, um beim Abschalten des Klickbetrugsnetzwerks zu helfen.

Seit dem Anlaufen der Aktion der Strafverfolgungsbehörden bemerkten wir eine Veränderung des C&C-Servers der ersten Ebene. Als Second-Level C&C-Server-Adresse wurde plötzlich die „localhost“ IP-Adresse ausgegeben. Wir kennen natürlich nicht den genauen Grund, können aber zumindest davon ausgehen, dass die Bots in einen Warteschleife-Modus versetzt wurden, damit die Klickbetrüger herausfinden konnten, von was sie getroffen wurden.

Schlussbetrachtungen

Klickbetrug-Botnets gibt es schon lange und haben Werbetreibenden weltweit schon eine beträchtliche Menge Geld gekostet. Für die Integrität des Internet-Ökosystems ist es von entscheidender Bedeutung gegen Klickbetrüger und Botnets im Maßstab von 3ve anzukämpfen. ESET ist stolz darauf, die Strafverfolgungsbehörden bei der Gegen-Operation unterstützt zu haben. Weiterführende Informationen finden sich im Google und White Ops Whitepaper.

Unserer besonderer Dank gilt Matthieu Faou, Juraj Jánošík, Viktor Lucza, Filip Mazán, Zoltán Rusnák und Richard Vida für ihre Hilfe bei dieser Untersuchung.