ESET-Forscher untersuchten eine markante Backdoor, welche die Advanced Persistent Threat (APT)-Gruppe Turla – auch bekannt als Snake oder Uroboros – benutze. Damit wurden heikle Kommunikationen von Behörden aus mindestens drei europäischen Ländern ausspioniert. Die Cyberkriminellen implementierten die Hintertür nun schon vor geraumer Zeit. Wir haben herausgefunden, dass die Liste mit anvisierten hochkarätigen Zielen noch länger ist, als ursprünglich gedacht.

Whitepaper downloaden

Unter den Opfern befindet sich auch das Deutsche Auswärtige Amt. Dort gelang es Turla/Snake, die Backdoor gleich auf mehreren Computern einzuschleusen. Fast über den gesamten Zeitraum 2017 gelang es ihnen, sensible Daten zu stehlen. Die Turla/Snake-Operatoren kompromittierten zunächst eine Lernplattform der Hochschule des Bundes für öffentliche Verwaltung. Diese benutzten sie als Sprungbrett, um im März 2017 in das Netzwerk des Auswärtigen Amts zu gelangen. Erst als sich das Jahr 2017 dem Ende entgegen neigte, wurde die Sicherheitslücke aufgedeckt. Die breite Öffentlichkeit erfuhr davon im März 2018.

Unsere eigenen Untersuchungen ergaben, dass es neben dem Deutschen Auswärtigen Amt noch zwei weitere Behörden in EU-Staaten betroffen sind. Die Turla/Snake-Kriminellen setzten jeweils dieselbe Backdoor ein, um versteckte Zugangskanäle zu den Ämtern zu erschließen. Außerdem geriet auch das Netzwerk des schweizerischen Rüstungskonzerns RUAG ins Visier. Diese drei erweitern die Liste der Opfer der Turla/Snake APT-Gruppe, die zuvor schon Regierungen, Staatsbeamte, Diplomaten und Militäreinrichtungen seit mindestens 2008 attackiert.

Die Turla/Snake Outlook Backdoor unter der Lupe

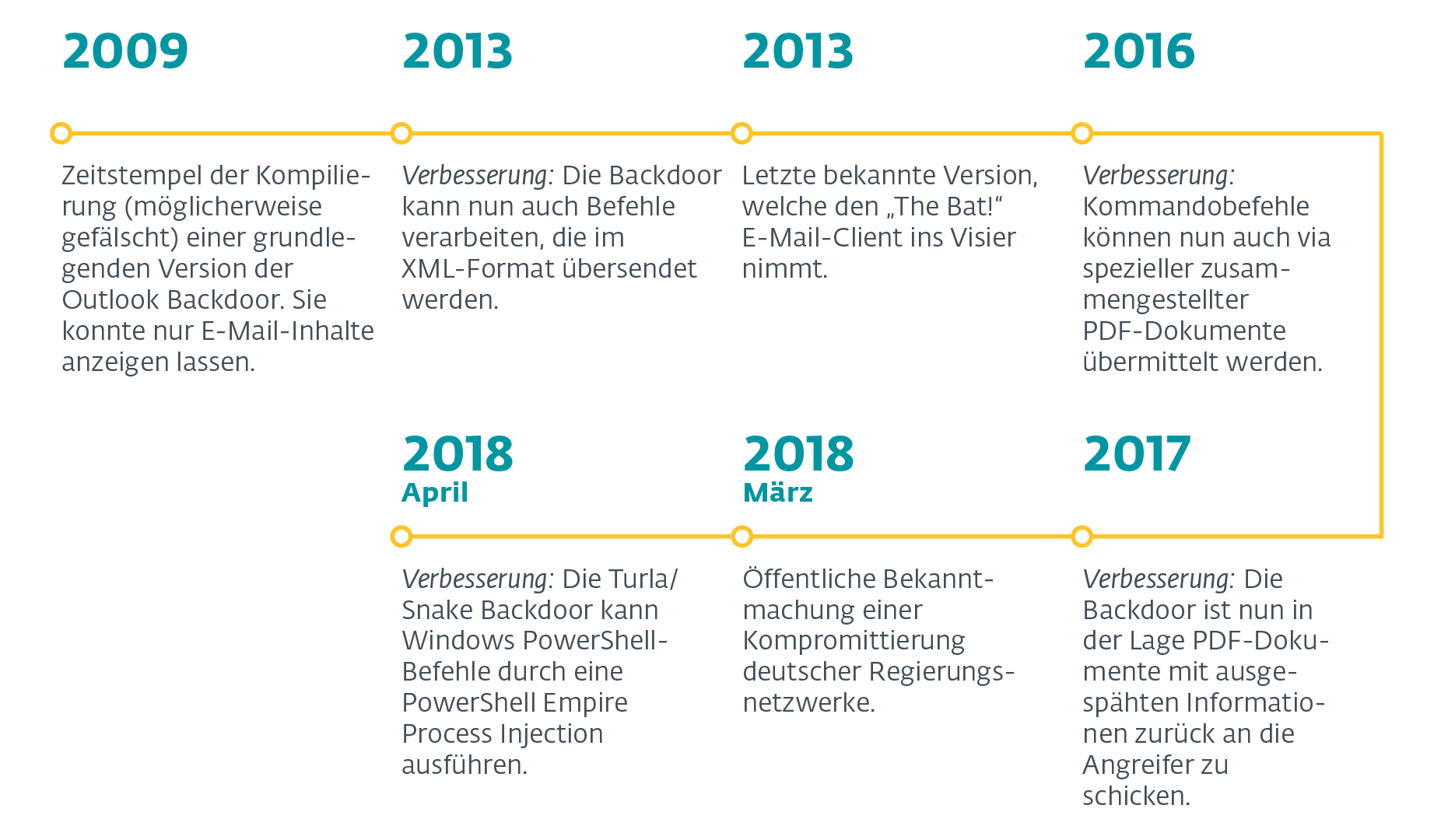

Die Hintertür hat seit der Erschaffung bereits eine lange Entwicklungsgeschichte hinter sich – sie reicht zurück bis ins Jahr 2009. Über die Jahre fügten die Turla/Snake-Entwickler dem Tool immer mehr Funktionen hinzu sowie ein selten gesehenes Maß an Stealth-Technik und Resilienz. Die neuentdeckte Version vom April 2018 besitzt die Fähigkeit, schädliche Windows PowerShell Scripts direkt im Computer-Speicher auszuführen. Dieser Taktik bedienten sich immer mehr Cyberkriminelle in den letzten Jahren.

Abbildung 1: Die Entwicklung der Turla/Snake Backdoor im Zeitverlauf

Die neueren Backdoor-Versionen haben Microsoft Outlook ins Visier genommen. Ältere Versionen kompromittierten auch den The Bat! E-Mail-Client, welcher vorwiegend in den osteuropäischen Staaten eingesetzt wird. Die Turla/Snake-Gang nutzt keine Schwachstellen in PDF Readern oder in Microsoft Outlook als Angriffsvektor. Üblicherweise untergräbt die Backdoor die Outlook Schnittstelle Messaging Application Programming Interface (MAPI), um Zugang zu den Postfächern der Opfer zu erhalten.

Die Cyberkriminellen verzichten auf eine konventionelle Command-and-Control (C&C) Infrastruktur via HTTP(S). Stattdessen kommunizieren sie mit dem Zielrechner mit Hilfe von E-Mails – genauer gesagt durch speziell entwickelte PDF-Dateien im E-Mail-Anhang. Damit kann die kompromittierte Maschine veranlasst werden, eine Reihe von Kommandos auszuführen. Für Turla/Snake dürften dabei das Abfangen von Daten, das Downloaden externer Daten und das Ausführen zusätzlicher Programme und Funktionen von entscheidender Bedeutung sein. Das Abführen von Daten geschieht auch über PDF-Files.

Die Backdoor kommt in Form eines Dynamic Link Library (DLL) Moduls und kann an einer beliebigen Stelle der Festplatte abgelegt werden. Es installiert sich durch das Windows Utility RegSvr32.exe und erlangt seine Persistenz durch einen manipulativen Eingriff in die Windows Registry. In unserem Fall hält sich Turla/Snake an die bewährte Methode „COM Object Hijacking”. Damit gewährleisten die Cyberkriminellen, dass bei jedem Start von Microsoft Outlook auch die Backdoor startet.

Die Funktionsweise der Turla Outlook Backdoor

Wann immer ein Opfer eine E-Mail-Nachricht empfängt oder verschickt, erzeugt die Malware eine Log-Datei mit Meta-Daten über die Nachricht. Darin befinden sich Informationen über den Absender, den Empfänger, die Betreffzeile, Namen von Anhängen und mehr. Regelmäßig werden die Logs in einem speziellen PDF-Dokument gebündelt und zu den Turla/Snake Operatoren via E-Mail geschickt.

Die Backdoor überprüft jede eingehende E-Mail auf einen Anhang. Sie untersucht, ob sich in möglicherweise angehangenen PDF-Dokumenten Kommandobefehle befinden. Die Hintertür kann theoretisch von jeder E-Mail-Adresse verwendet werden. Der Angreifer muss „nur“ die Bedeutung der Kommandos kennen und sie in ein PDF-Dokument umwandeln. Das bedeutet, dass die Turla Operatoren auch dann die Kontrolle über die Hintertür behalten, wenn eine ihrer einprogrammierten – aber aktualisierbaren – E-Mail-Adressen geblockt werden sollte. Damit ist die Widerstandsfähigkeit fast auf einer Stufe mit der eines Rootkits, das den eingehenden Netzwerk-Traffic scannt und auf Befehle der Operatoren wartet.

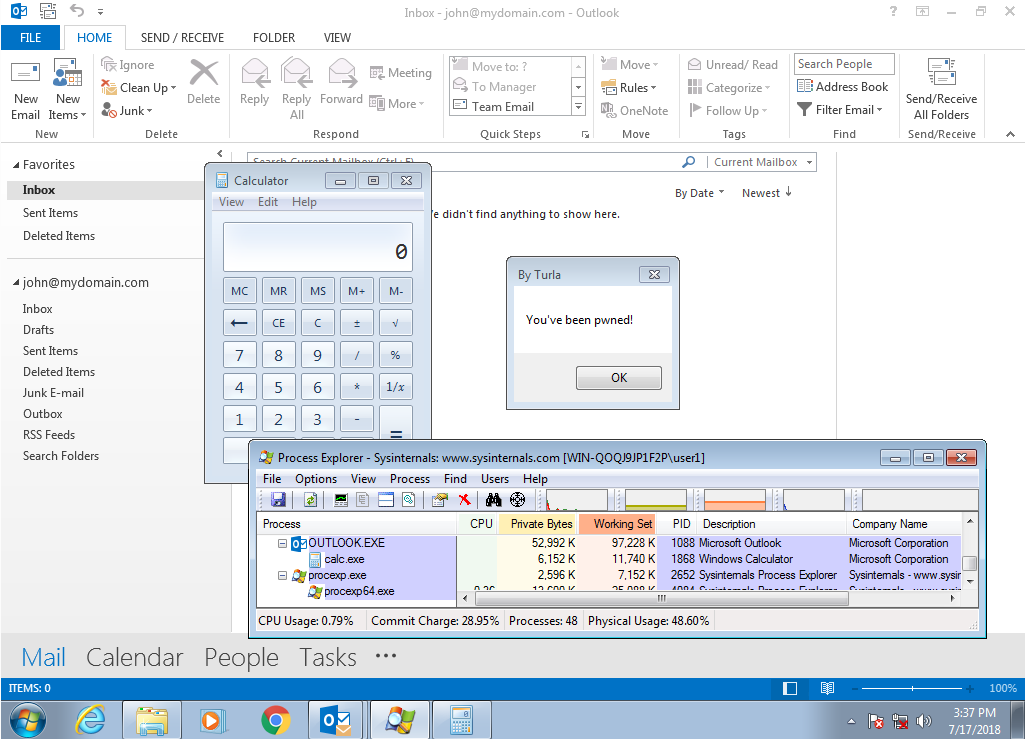

Auch wenn die ESET-Forscher bisher noch kein Sample eines PDF-Dokuments mit Befehlen für die Backdoor gesichtet haben, ist es mit dem Wissen darüber, gelungen, selbst ein PDF-Dokument zu erzeugen, das die Backdoor interpretieren und ausführen kann. Das zeigt die folgende Abbildung.

Abbildung 2: Ausführen von Kommando-Befehlen aus einem PDF-Dokument

Die Malware geht im Allgemeinen sehr weit, um sich auf kompromittierten Rechnern quasi unsichtbar zu machen. Beispielsweise ist es zwar für ein paar Sekunden möglich, einen kurzen Blick auf die ungelesene E-Mail der Angreifer zu erhaschen. Allerdings werden keine von den Angreifern empfangenen Mails jemals im Posteingang auftauchen. In ähnlicher Weise blockieren die Turla/Snake Operatoren auch die Benachrichtigung der eingegangenen bösartigen E-Mail-Nachricht.

Fazit über die Turla Outlook Backdoor

Ein weiteres Mal können die ESET-Forscher den Einfallsreichtum der Turla-Gang dokumentieren – wie sie ihre Ziele erreichen und trotzdem unentdeckt bleiben. Wie schon unsere letzten Analysen über die Turla-Backdoor Gazer und die Kampagnen gegen osteuropäische Diplomaten zeigten, verfolgt die Gruppe weiterhin den Einsatz von ausgereiften Methoden, um Ziele auszuspionieren und Malware-Persistenz auf ausgewählten Computern zu erreichen.

Die Turla Outlook Backdoor ist eine ausgewachsene Malware, die maßgeschneiderte und proprietäre Techniken einsetzt, und die unabhängig von anderen Turla Tools operieren kann. Außerdem steuern die Cyberkriminellen die Outlook Hintertür via E-Mail. Die ESET-Forscher kennen bisher keine andere E-Spionage-Gruppe, die eine Backdoor ausschließlich per E-Mail kontrolliert – insbesondere durch spezielle PDF-Dokumente.

Eine umfängliche und erläuterte IoCs-Liste sowie gefundene Samples sind auf GitHub zu finden.

Die detaillierte Analyse des Turla Outlook Backdoors kann im Whitepaper nachgelesen werden.

Download

Whitepaper downloaden