Schon wieder haben wir Fake Banking-Apps im Google Play Store gefunden. Drei Android-Apps warben damit, dass Kreditlimit von Konten bei drei indischen Banken zu heben. Stattdessen stahlen sie durch kompromittierte Eingabefelder sensible Kreditkartendaten und auch Online-Banking Login-Informationen. Und als ob das nicht schon schlimm genug wäre: Alle gestohlenen Daten waren der Öffentlichkeit auf einem exponierten Server zugänglich – Quasi jeder konnte die Daten abschöpfen.

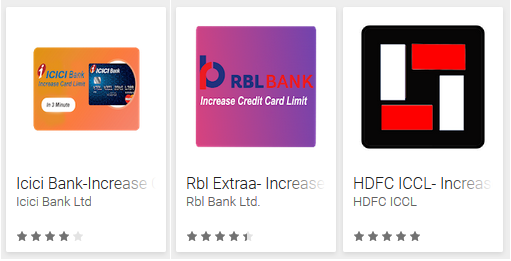

Abbildung 1: Die schädlichen Fake-Apps im Google Play Store

Die Fake-Apps wurden im Juni und July 2018 in den Google Play Store hochgeladen. Zwar löschte das Google Sicherheitsteam die Apps aus dem Store nach der Benachrichtigung durch ESET. Allerdings hatten da schon hunderte die kompromittierten Fake Banking-Apps auf ihren Android-Geräten installiert. Die Anwendungen wurden unter drei unterschiedlichen Entwicklernamen veröffentlicht – jede einzelne sollte von einer anderen Bank stammen. Wir konnten alle drei Fake Banking-Apps aber einem Angreifer zuordnen.

Wie funktionieren die Fake Banking-Apps?

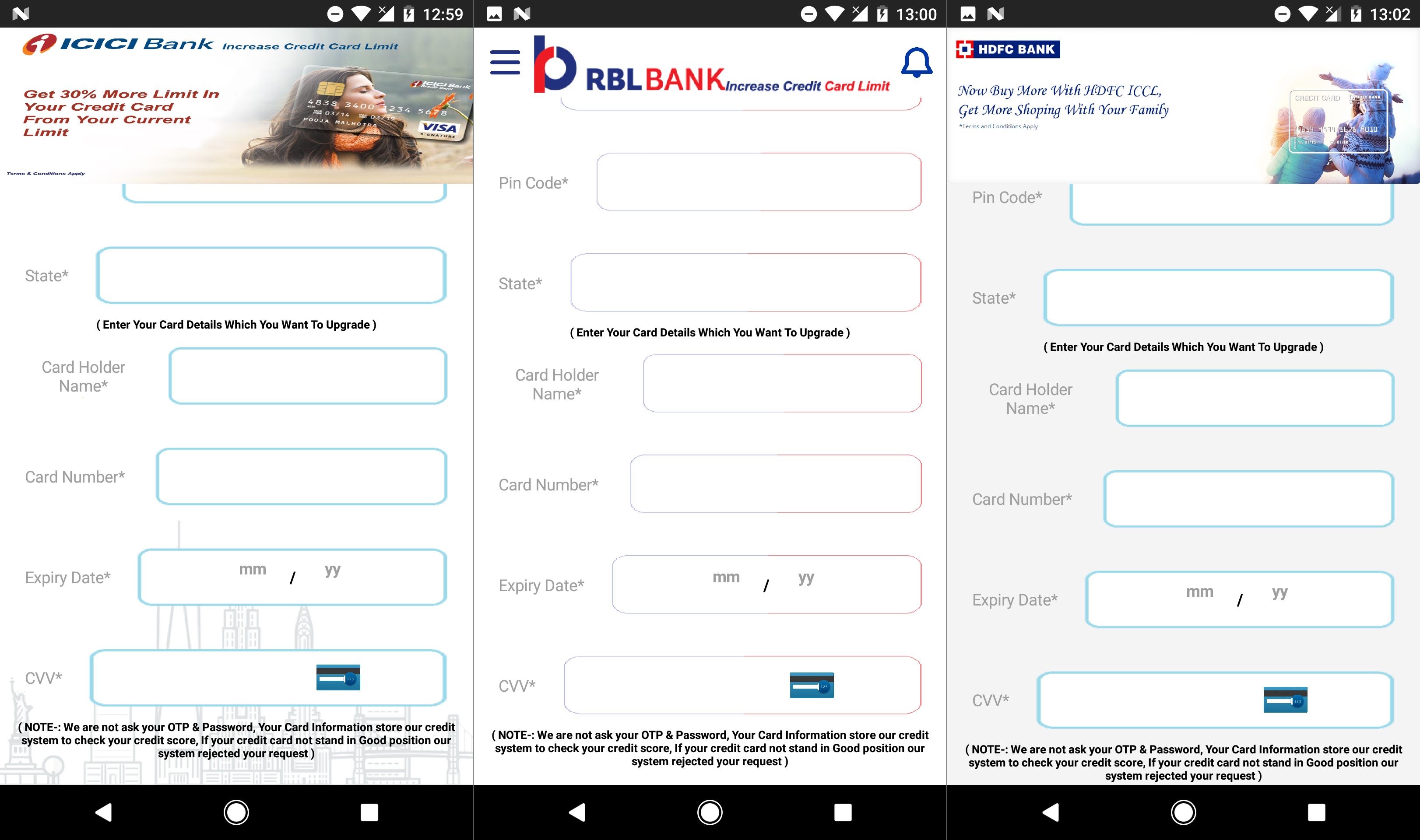

Alle drei Android-Apps folgen demselben Schema. Nach dem Start erscheint ein Formular, in das Kreditkartendaten eingegeben werden sollen (Abbildung 2). Nach dem Ausfüllen des Formulars und dem Bestätigen durch „Submit“ gelangen die Android-User zu den nächsten Formularfeldern. Dort sollen sie nun Online-Banking Login-Daten übermitteln (Abbildung 3). Interessanterweise können beide Formulare, obwohl alle Felder mit „required (*)“ gekennzeichnet sind, auch leer übersendet werden. Das ist für uns ein Indiz dafür, dass hier Phishing stattfindet.

Abbildung 2: Phishing-Formular, das nach Kreditkartendaten fragt.

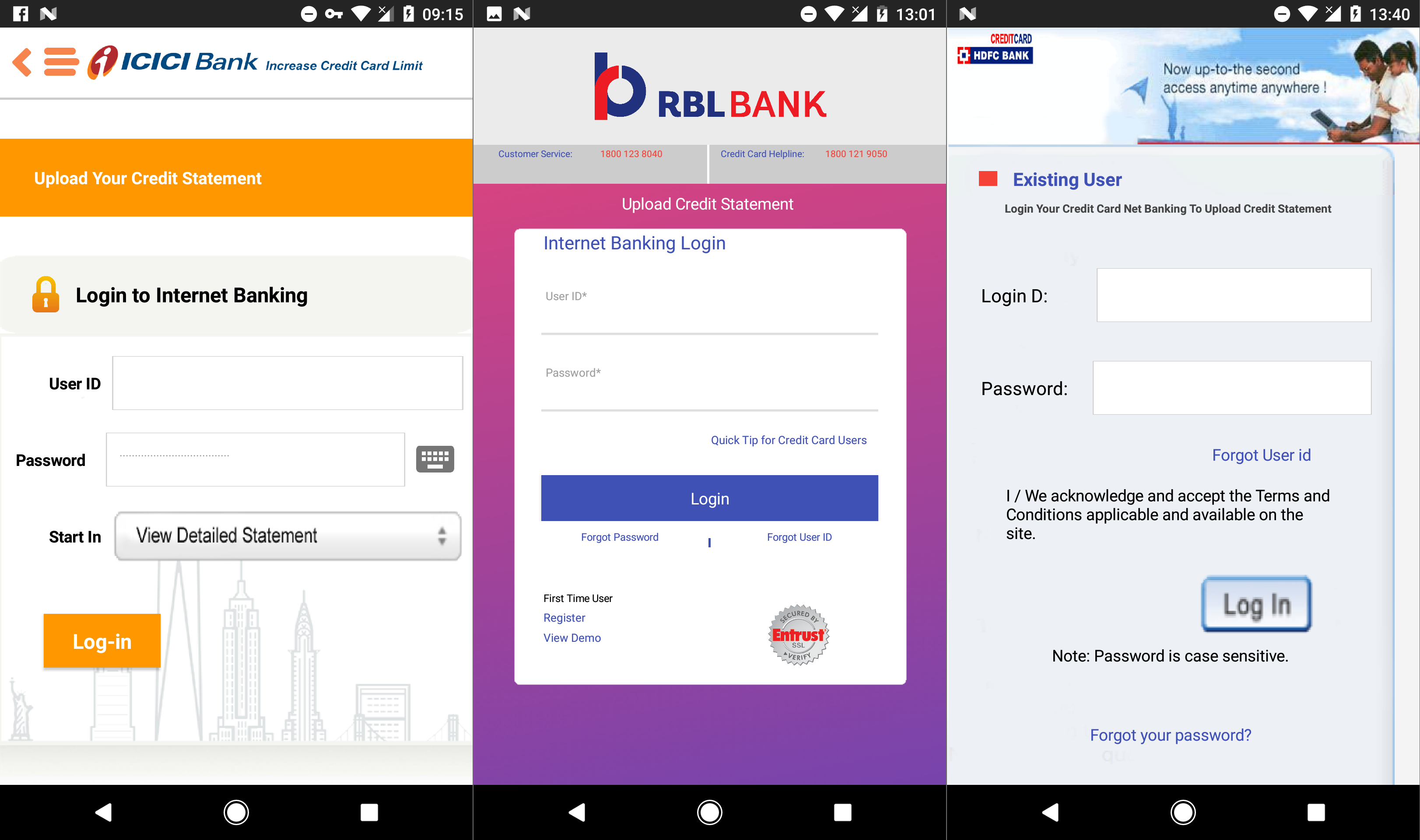

Abbildung 3: Phishing-Formular, das nach Online-Banking Login-Daten fragt.

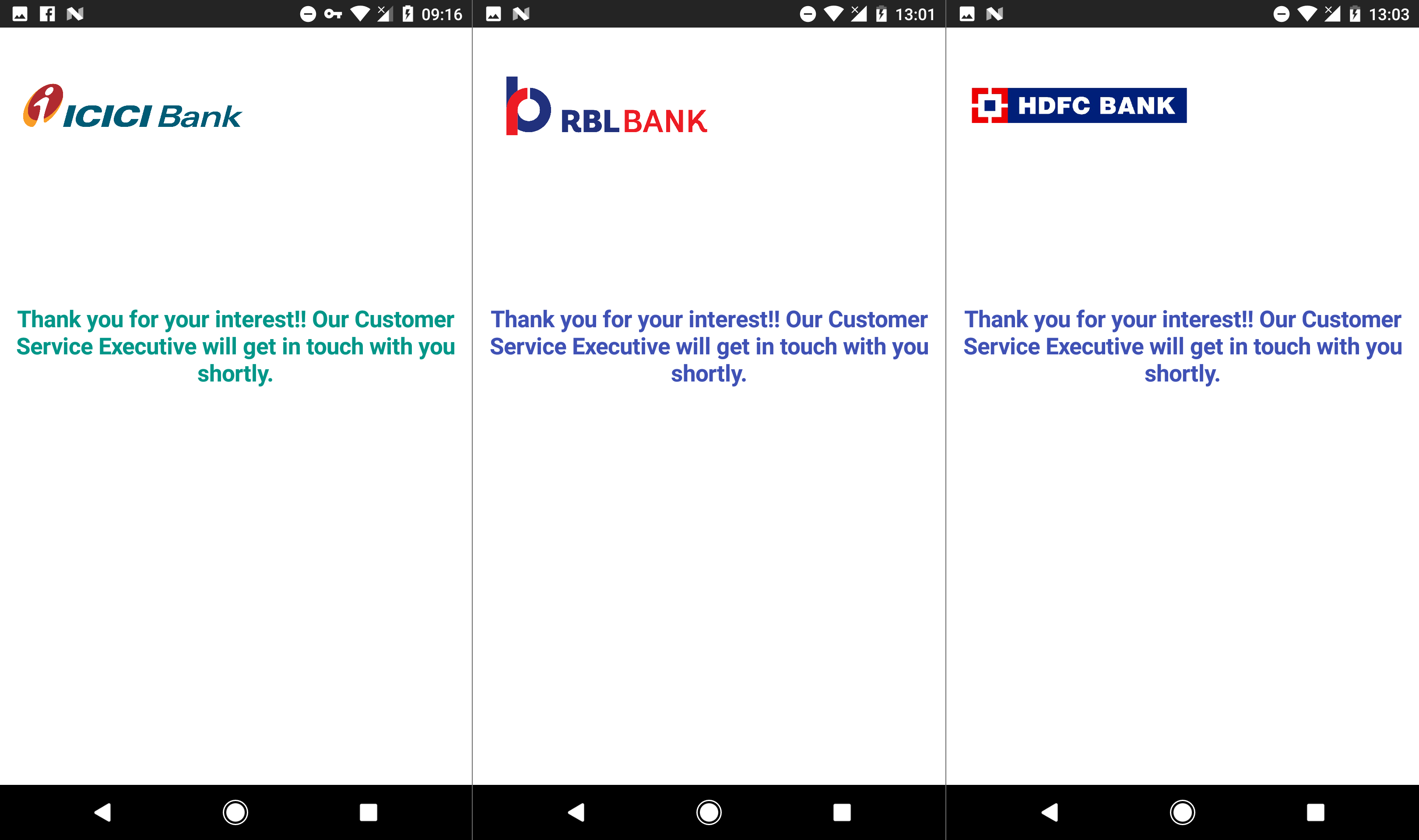

Wer sich durch die Formulare klickt – mit oder ohne Ausfüllen der Felder – gelangt am Ende zu einem letzten Bildschirm. Hier dankt man dem Opfer für sein Interesse und verbleibt mit der Nachricht, dass sich ein „Customer Service Executive“ in Kürze melden wird (Abbildung 4). Selbstverständlich tritt das niemals ein. Die „Funktionalität“ der Fake Banking-App ist an dieser Stelle beendet.

Abbildung 4: Finale Bildschirmeinblendungen der Fake Online-Banking Apps

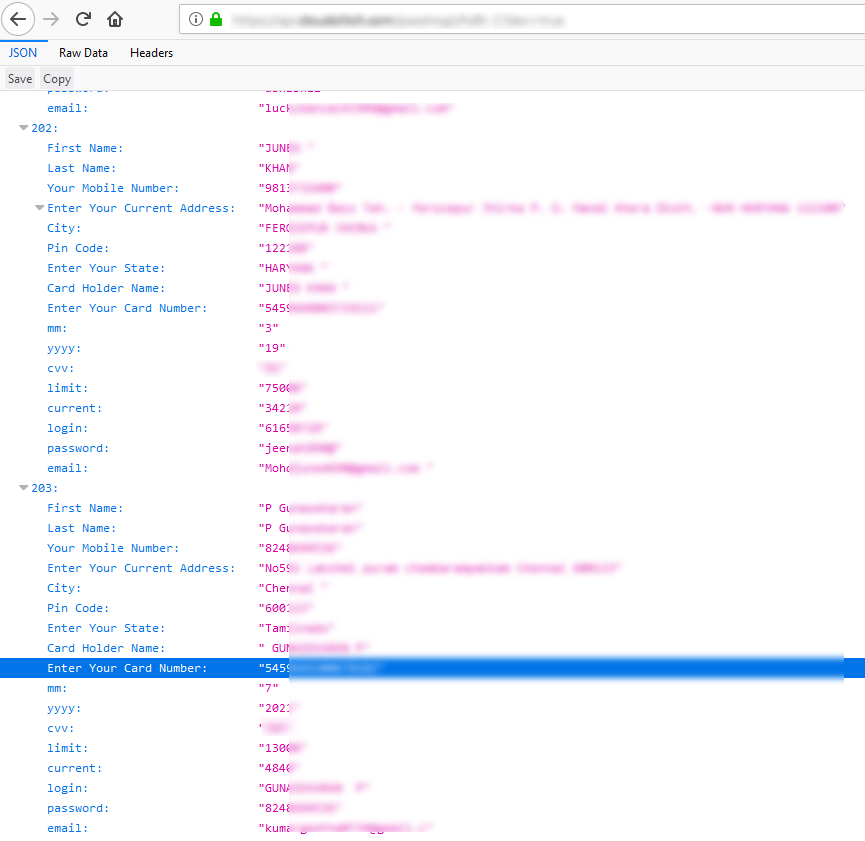

Währenddessen werden die Daten in Klartext an den Server der Cyber-Angreifer übermittelt. Auf dem Server gibt es eine Liste mit den Online-Banking Daten (Abbildung 5), die von jedem mit passendem Link eingesehen werden kann – ganz ohne Authentifizierung. Für die Opfer der Fake Online-Banking Apps potenziert sich dadurch der mögliche Schaden um ein Vielfaches. Nicht nur, dass die Angreifer über die gestohlenen Daten verfügen, auch jeder andere mit Zugriff zur Liste kann die durch Phishing ergaunerten Daten missbrauchen.

Abbildung 5: Gestohlene Online-Banking Daten, die auf einem öffentlich zugänglichen Server im Klartext liegen.

Erst vor Kurzem warnten wir vor einer anderen bedrohlichen App, welche auch gestohlene Informationen für jeden ersichtlich machte. Die Fake MyEtherWallet App veröffentlichte private Keys zu den Kryptowährungswallets der Opfer. Unsere Entdeckungen untermauern, warum Android-User extreme Vorsicht bei Finanz-Apps walten lassen sollten – egal ob bei realen oder virtuellen Währungen.

Don't download apps from unofficial developers!

Yesterday, I reported fake @myetherwallet on Google Play. If you recently install MEW - uninstall it.

This fake app leaks users database with PRIVATE KEYS! pic.twitter.com/OvFoi9cWG6— Lukas Stefanko (@LukasStefanko) 10. Juli 2018

Wie schützen sich Android-User vor Fake Online-Banking Apps?

User, die solche Fake-Apps installierten und benutzten, sollten diese umgehend deinstallieren. Außerdem empfehlen wir die Bank-Konten auf verdächtige Geld-Transfers hin zu überprüfen. Dem folgend müssen natürlich auch PIN-Code und Online-Banking Passwort geändert werden.

So vermeiden Android-User, Opfer von Phishing-Apps zu werden:

- Nur Online-Banking Apps vertrauen, die von der offiziellen Webseite der Bank verlinkt werden.

- Niemals sollten Online-Banking Login-Daten in Online-Formulare eingegeben werden, dessen Sicherheit oder Herkunft fragwürdig ist.

- Die Anzahl von Downloads von Apps und deren Bewertung durch andere Android-User geben Aufschluss über die Vertrauenswürdigkeit der App aus dem Google Play Store.

- Android-User sollten ihr Smartphone oder Tablet immer auf dem neusten Stand halten. Außerdem empfehlen wir die Installation einer Mobile Security. Die ESET Mobile Security erkennt die Cyber-Bedrohung als Android/Spy.Banker.AHR.

Anvisierte Banking-Apps

| App name | Package name |

|---|---|

| iMobile by ICICI Bank | com.csam.icici.bank.imobile |

| RBL MoBANK | com.rblbank.mobank |

| HDFC Bank MobileBanking (New) | com.hdfc.retail.banking |

IoCs

Vorläufig werden wir keine spezifischeren IoCs als die App-Identifikatoren veröffentlichen, um zu verhindern, dass weitere Daten von Opfern offengelegt werden.