Ein Team aus Wissenschaftlern der University of California, Irvine (UCI) präsentierten eine Angriffsmethode, bei der sensible Informationen mit Hilfe der Computer-Tastatur abgefangen werden können und das bis zu einer Minute nach der Eingabe.

Die Forscher baten 30 Computer-User, zehn verschiedene Passwörter einzugeben – starke und schwache – auf vier verschiedenen, aber handelsüblichen Tastaturen. Mit Hilfe einer Wärmebildkamera können die Wissenschaftler die auf den kürzlich angetippten Tastatur-Tasten übrige Wärme visualisieren (Heat Traces). Bei einer weiteren Versuchsphase sollten acht Laien die „Kontrahenten“ darstellen und versuchen, die Passwörter aus den Wärmebildern zu erraten. Sie setzen die Passwörter zuverlässig zusammen.

Die Probanden erkannten ganze Sets von Tastatur-Eingaben durch die Wärmebildkamera noch 30 Sekunden nachdem die erste Taste gedrückt wurde. Fragmente von Passwörtern konnten sie auch noch bis zu einer Minute nach dem Beginn der Eingabe wiederherstellen.

Die Wissenschaftler veröffentlichten ihre Ergebnisse in ihrem Paper: “Thermanator: Thermal Residue-Based Post Factum Attacks On Keyboard Password Entry”.

Die Angriffsmethode kann Passwort-Cracking-Attacken unterstützen, da ganze Teile von Passwörtern erkannt werden.

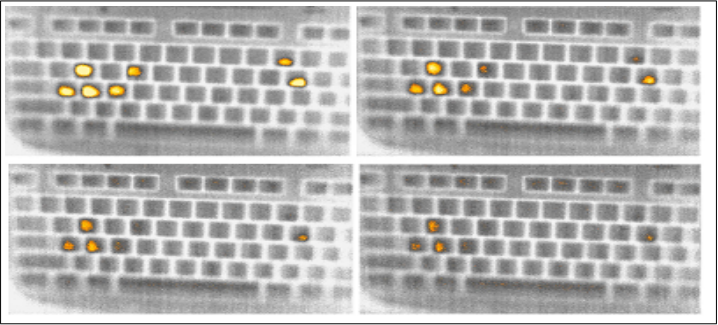

Abbildung 1: Das Wärmebild des Wortes "passw0rd" nach 0, 15, 30 und 45 Sekunden nach der Eingabe.

Password "passw0rd" thermal residue on the keyboard after 0, 15, 30, and 45 seconds after entry (University of California, Irvine)

Gene Tsudik – einer der Autoren des Papers – sagte: „Man kann viel über das Passwort eines anderen erfahren, wenn dieser nach der Passwort-Eingabe den Platz verlässt.“

In der wissenschaftlichen Publikation heißt es: „Warmblütige Menschen präferieren von Natur aus kältere Umgebungen als ihre eigene Körpertemperatur.“ Und weiter: „Auf Grund dieser Disparität ist das Zurücklassen von „thermischen Rückständen“ an Objekten, die wir regelmäßig mit den Fingern berühren, nahezu unvermeidbar.

Eine Studie aus dem Jahr 2011 zeigt, wie PIN Codes aus den thermischen Rückständen auf Tasten von Geldautomaten rekonstruiert werden können.

Unterdessen offenbarte die „Thermanator“-Studie auch, dass User, die mit nur zwei Fingern tippen, für diese Attacke anfälliger sind. Sie erzeugen auf der Tastatur meistens größere Fingerabdrücke. User, die das Maschinenschreiben beherrschen, sind dagegen sicherer, da sie mehr „thermisches Rauschen“ durch das Ruhen der anderen Finger auf den Tasten „ASDF“ and „JKLÖ“ erzeugen.

Für einen erfolgreichen Angriff müssen einige Parameter stimmen. Wichtig ist, dass das Opfer nach der Passworteingabe die Tastatur verlässt und die Wärmebildkamera freie Sicht darauf hat.

Nach dem wissenschaftlichen Paper stellt die neue „Post Factum Insider Attack“ eine echte Bedrohung für Passwort-basierte Systeme dar – nicht zuletzt, weil ehemalige Nischenprodukte wie Wärmebildkameras immer günstiger werden.

Mögliche Präventivmaßnahmen gegen Heat Traces

Das Paper schlägt eine Reihe von Gegenmaßnahmen vor, die das Ausspähen des Passworts erheblich erschweren oder unmöglich machen sollen. Beispielsweise können das Streichen mit der Hand über die Tastatur nach Eingabe von sensiblen Informationen oder willkürliche Eingaben zu „thermischen Rauschen“ führen.

Eine weitere Gegenmaßnahme ist das Benutzen der Bildschirm-Tastatur. Hier ist der User aber weniger vor neugierigen Blicken geschützt und Fremde könnten die angeklickten Zeichen mitlesen und -schreiben.

Eine andere – wenn auch ungleich unpraktischere Lösung – ist das Tragen von wärmeisolierenden Handschuhen. Aber auch lange künstliche Fingernägel bewiesen sich in der Studie als schlechte Wärmeleiter.