ESET-Forscher entdeckten eine neue Malware-Familie der Sorte Android Remote Administration Tools (RATs) – darunter HeroRat. Diese nutzt das Telegram Protokoll zur Kommunikation mit C&C-Servern und zum Abfangen von Daten.

Was zunächst nach einer gesteigerten Aktivität von IRRAT und TeleRAT aussah, konnten wir als völlig neue Malware-Familie identifizieren. Diese verbreitet sich seit mindestens 2017. Im März 2018 veröffentlichten Unbekannte den Quellcode auf Telegram Hacking Channels. Seitdem geistern hunderte ähnliche Varianten der Malware herum.

Eine Version hebt sich allerdings von allen anderen ab. Obwohl der Quellcode kostenfrei zur Verfügung steht, wird HeroRat auf einem dedizierten Telegram Channel zum Verkauf angeboten. Je nach Funktionsumfang ist HeroRat in drei Preiskategorien zu erwerben. Dazu gibt es einen Kanal mit Video-Support. Es ist nicht geklärt, ob HeroRat eine Variante des veröffentlichten Quellcodes ist. Oder ob HeroRat selbst der Ursprung des Quellcodes ist.

Welche Funktionsweise besitzt HeroRat?

Angreifer locken ihre Opfer durch verschiedene attraktiv klingende Android-Anwendungen an. Sie sollen über Drittanbieter App Stores die RATs herunterladen. Meistens handelt es sich dabei um Social Media und Messaging Apps.

Hauptsächlich verbreitet sich die Malware momentan im Iran. Hier locken die Angreifer mit Anwendungen, die Bitcoin, freies Internet oder zusätzliche Follower versprechen. Im Google Play Store ist die Malware bisher nicht in Erscheinung getreten.

Abbildung 1: Aufmachungen der RAT Malware Anwendungen

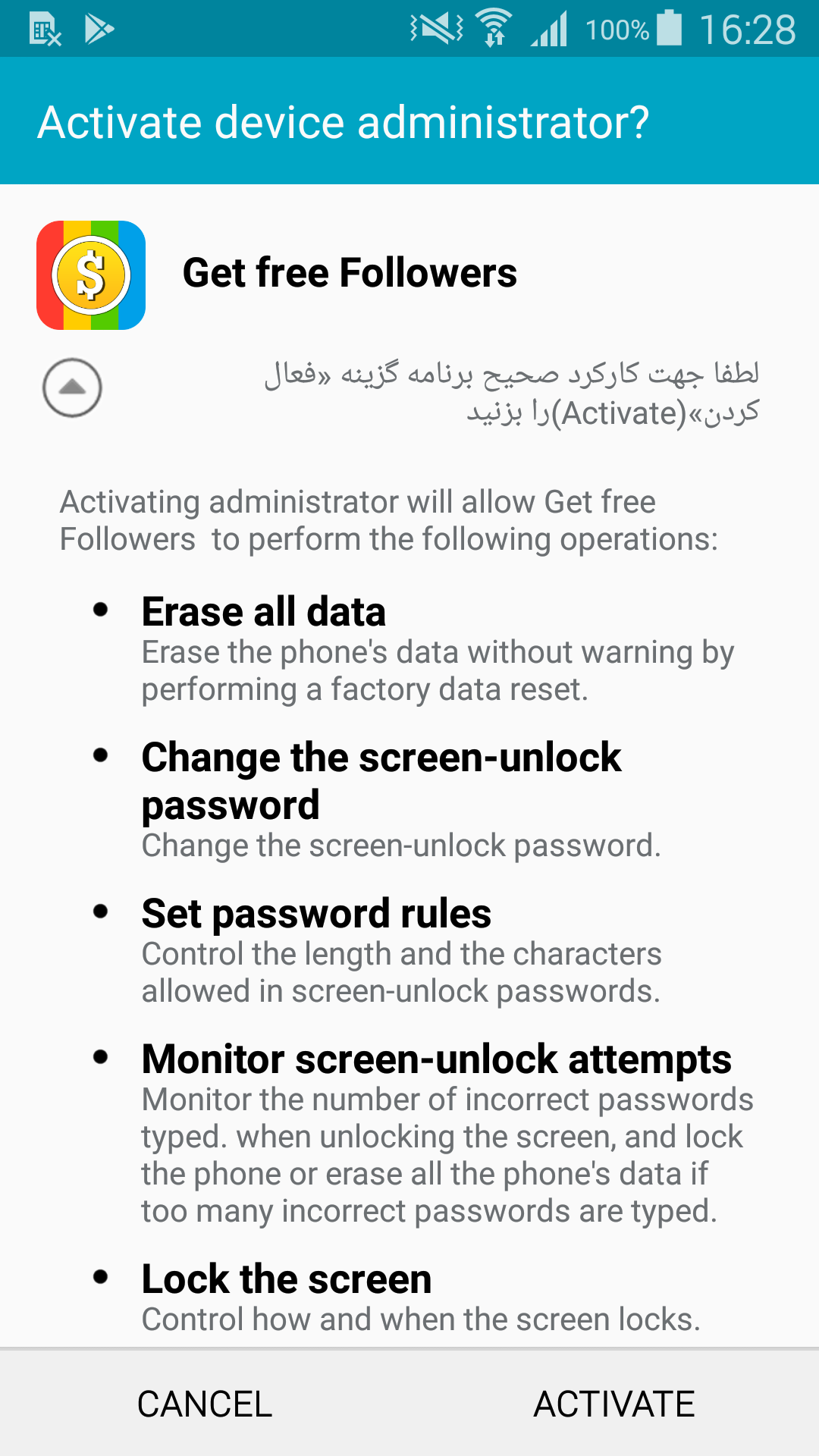

Die Malware funktioniert unter allen gängigen Android-Versionen. Allerdings muss der User den eingeforderten Berechtigungen zustimmen. Dazu gehört auch die Aktivierung als Geräte-Administrator. Hier kommt die Social Engineering Strategie ins Spiel.

Abbildung 2: RAT fordern umfassende Administratorrechte ein

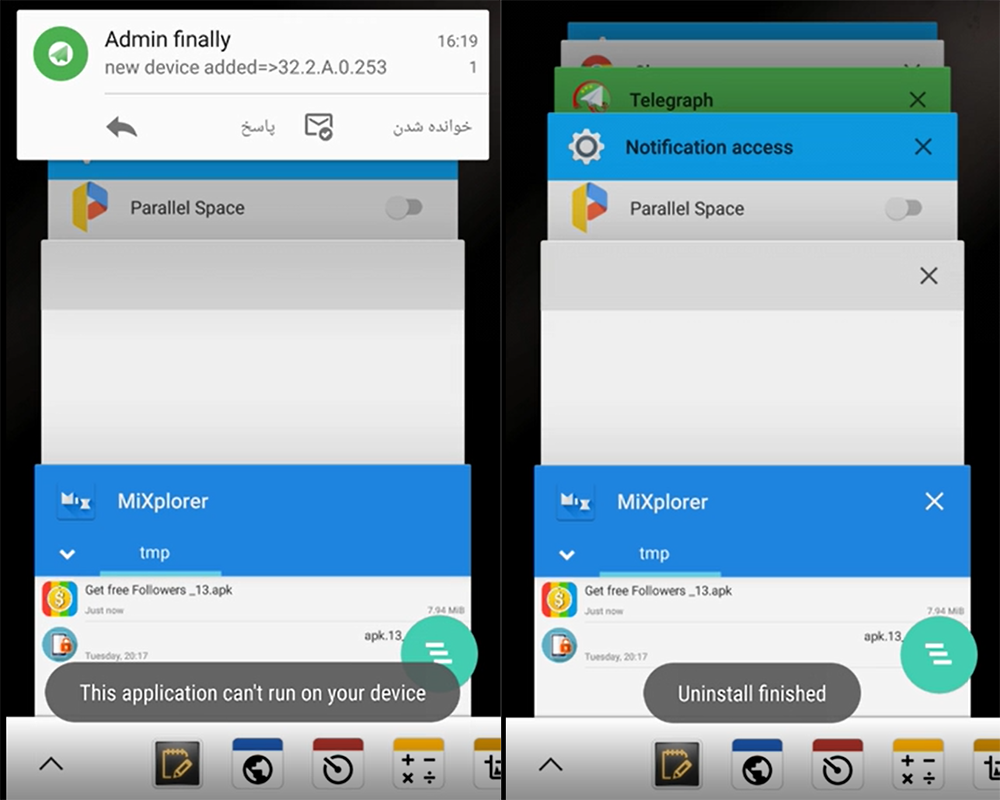

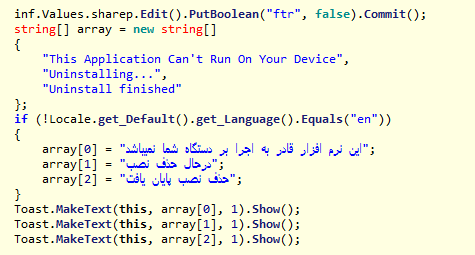

Nachdem die Malware auf dem Gerät des Opfers installiert und gestartet ist, taucht ein kleiner Popup auf. Es erklärt, dass die App auf dem Gerät nicht funktioniere und sie deshalb deinstalliert werden würde. In den von uns untersuchten Varianten erscheint der Popup in Englisch und Persisch – je nach eingestellter Gerätesprache.

Für den Android-User sieht es so aus, als ob sich die App nach der Deinstallation komplett vom Android-Gerät entfernt hat. Die Angreifer konnten allerdings ein neues Gerät in ihrem Netzwerk registrieren.

Abbildung 3: Screenshot vom Vorführ-Video der HeroRat-Entwickler zeigt die erfolgreiche Installation der RAT Malware.

Abbildung 4: HeroRat Malware Quellcode mit fake Deinstallationsnachricht in Englisch und Persisch

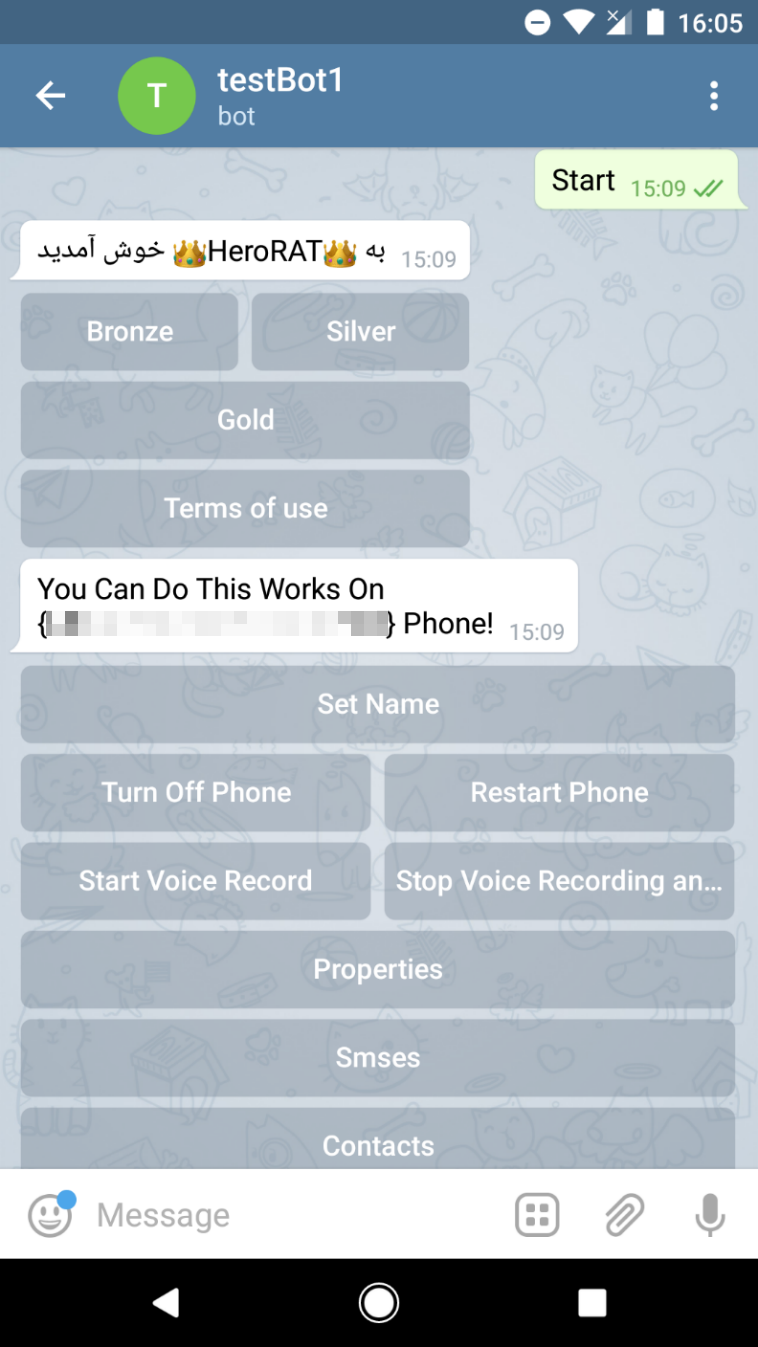

Haben die Angreifer erst einmal Zugang zum Gerät des Opfers, nutzen sie die Telegram Bot-Funktion, um es fern zu steuern. Jedes kompromittierte Android-Gerät kontrollieren die Cyber-Kriminellen durch einen Bot, der durch die Telegram App eingestellt und instruiert wird.

Insgesamt besitzt die Malware weitreichende Abhör- und Datei-Abfangfunktionalitäten. Angreifer haben die volle Kontrolle über Textnachrichten und Anrufe sowie über das Telefonbuch. Ohne Probleme können sie aus der Ferne auch Audio- und Bildschirmaufnahmen anfertigen, den Geräte-Standort ermitteln oder die Geräteeinstellungen manipulieren.

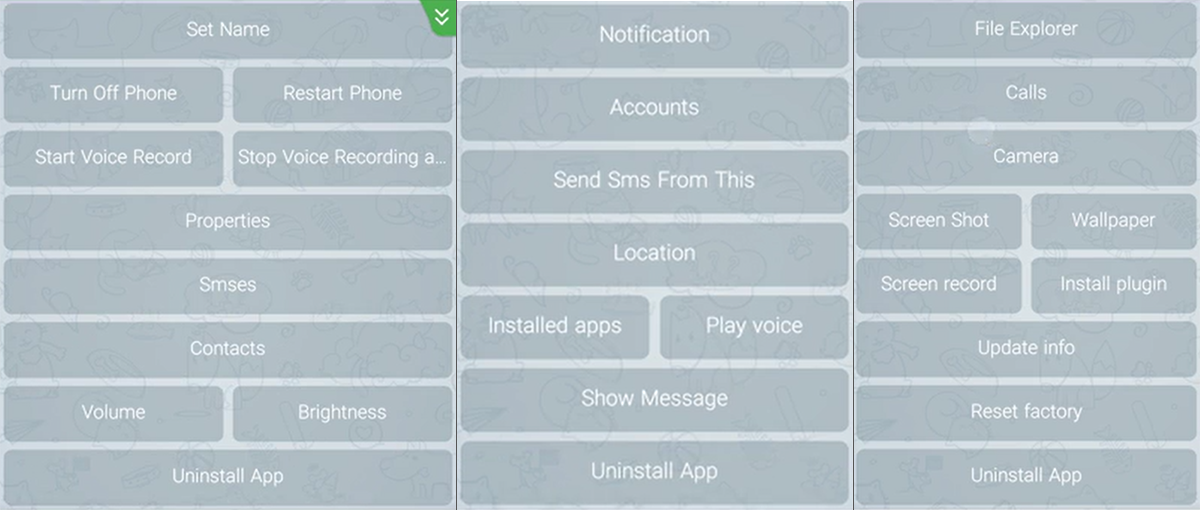

HeroRat bietet drei Angebotsformate – Bronze, Silber und Gold – zu Preisen von 25, 50 und 100 US-Dollar. Den Quellcode bieten die ambitionierten HeroRat Malware-Entwickler für 650 US-Dollar an.

Die Malware-Funktionen erreicht der Operator durch klickbare Buttons im Telegram Bot Interface. Die Angreifer fernsteuern die Geräte der Opfer also durch ein simples Betätigen eines Buttons.

Abbildung 5: HeroRat Control Panel

Abbildung 6: HeroRat Funktionsübersicht - v.l.n.r. Bronze, Silber, Gold Versionen. (Screenshot vom Vorführ-Video der Malware-Entwickler)

Anders als die zuvor analysierten Telegram ausnutzenden Android RATs, welche im herkömmlichen Android Java geschrieben sind, ist die HeroRat Malware von Begin an in C# mit Hilfe des Xamarin Frameworks entwickelt worden. Das ist eine seltene Kombination in Bezug auf Android-Malware.

Die Art und Weise wie die Malware mit Hilfe des Telegram Protokolls kommuniziert, adaptierten die Malware-Entwickler bei der Übersetzung in die C#-Programmiersprache. Sie setzten dabei nicht auf die Telegram Bot API von vorherigen RATs, sondern bedienten sich an Telesharp – einer Bibliothek zum Entwickeln von Telegram Bots mit Hilfe von C#.

Das Telegram Protokoll ist komplett für die Übertragung der Kommandos zum Android-Endgerät zuständig. Diese Maßnahme verhindert das Aufdecken ungewöhnlichen Traffics zu bekannten Upload Servern.

Wie schützen sich Android-User vor Malware wie HeroRat?

Durch den öffentlichen Malware-Quellcode sind neue Mutationen, die irgendwo in der Welt auftauchen, nicht ausgeschlossen. Da die Verbreitungsmethode und das Erscheinungsbild der Malware von Fall zu Fall unterschiedlich sind, ist die Überprüfung des Android-Geräts auf eine spezifische App hin nicht genug, um eine Kompromittierung auszuschließen.

Bei einer mutmaßlichen Kompromittierung mit HeroRat hilft ein Antiviren-Scan durch eine verlässliche Mobile Security. ESET-Sicherheitslösungen erkennen die Bedrohung als Android/Spy.Agent.AMS und Android/Agent.AQO.

Wer Android-Apps aus dem offiziellen Google Play Store herunterlädt, vermindert das Risiko einer Kompromittierung mit Android-Malware stark. Bei der Suche nach nützlichen Anwendungen helfen die Bewertungen und User-Kommentare. Außerdem sollte man sich die von der App eingeforderten Berechtigungen genau ansehen – sowohl vor als auch nach der Installation.

IoCs

| Package Name | Hash | Detection |

|---|---|---|

| System.OS | 896FFA6CB6D7789662ACEDC3F9C024A0 | Android/Agent.AQO |

| Andro.OS | E16349E8BB8F76DCFF973CB71E9EA59E | Android/Spy.Agent.AMS |

| FreeInterNet.OS | 0E6FDBDF1FB1E758D2352407D4DBF91E | Android/Agent.AQO |