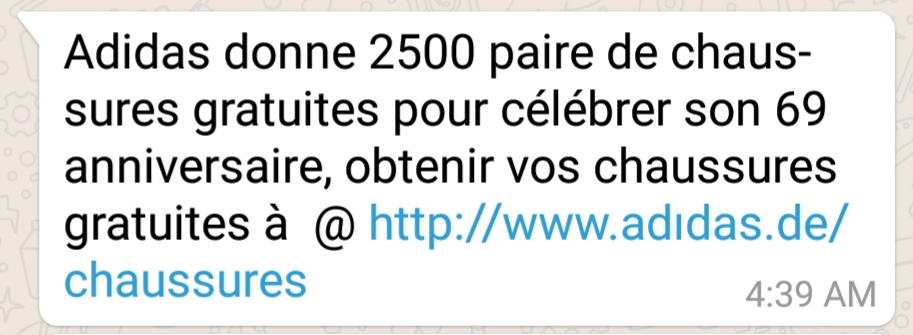

Seit Beginn des Jahres versenden WhatsApp-Kontakte Nachrichten über – auf den ersten Blick interessante – Adidas Sportschuh-Angebote.

Die WhatsApp-Nachricht wirbt mit angeblich 2500 kostenlosen Adidas Sportschuh-Paaren, um den 69. Geburtstag zu feiern. Am Ende der Nachricht folgt eine URL, unter der die Adidas Schuhe zu bekommen sind. Wer sich den Link genauer ansieht, erkennt den fehlenden „i-Punkt“. Anstelle des „i“ im Wort Adidas taucht in der URL ein Homoglyph auf. Wer nicht genau hinsieht, kann leicht in die Falle tappen. Diese Homoglyph-Attacke ist nichts Neues und wurde bereits hier bei WeLiveSecurity beschrieben – oder hier und von Doron Segal. Die Nachrichtenstruktur gleicht ähnlichen Kampagnen, die wir bereits im Jahr 2016 beobachteten.

Die Phishing-Attacke schien sehr gut strukturiert zu sein und benutzte sogar Geo-Daten für individuelle Umleitungen. Unsere Aufmerksamkeit war geweckt – also begannen wir tiefer in die Materie einzusteigen.

Die Analyse der WhatsApp Phishing-Attacke

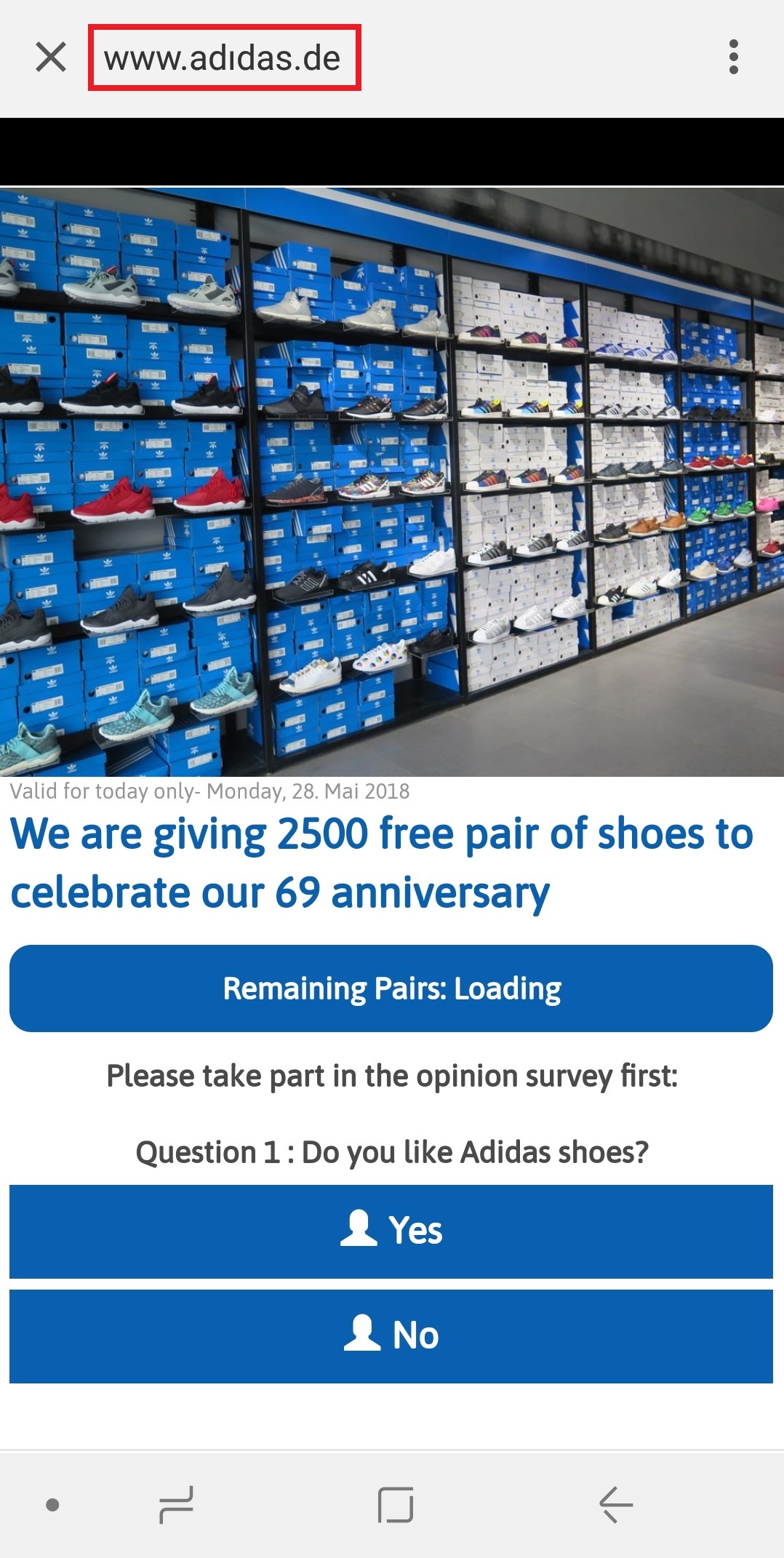

Unmittelbar nach dem Klicken auf den Link in der Fake WhatsApp-Nachricht wird überprüft, ob es sich bei dem Gerät um ein mobiles Endgerät wie beispielsweise ein Smartphone handelt. Das wird durch ein JavaScript realisiert, welches die Fensterausrichtung des Browsers abruft und die Bildschirmbreite feststellt. Wenn die gesammelten Informationen nicht passen, wird der User zur 404-Seite http://neuewfarben[.]com/404 umgeleitet.

Stimmen die Variablen und ein mobiles Gerät wird erkannt, ermittelt die Webseite nun die Geo-Daten des Besuchers anhand seiner IP-Adresse. Je nach Herkunft der IP-Adresse erfolgt dann gegebenenfalls eine Weiterleitung. Die folgende Tabelle listet die Länder mit dem dazugehörigen Weiterleitungslink.

| Land | aufgeschlüsselte URL | angezeigte URL |

|---|---|---|

| Norway, Sweden | www.xn—addas-04a[.]de/no.html | www.adıdas[.]de/no.html |

| Pakistan, Nigeria, Kenya, Macau | www.sweetfinalz[.]com/ | www.sweetfinalz[.]com |

| United States | www.xn—disneycruse-7zb[.]com | www.disneycruıse[.]com |

| Netherlands, Belgium | www.xn—addas-o4a[.]de/nl.html | www.adıdas[.]de/no.html |

| India | www.xn—jetarways-ypb[.]com | www.jetaırways[.]com |

Aus der Liste geht hervor, dass Adidas nicht der einzige „Köder“ dieser Phishing-Attacke ist. Wir verwenden die Marke in diesem Artikel aber weiterhin exemplarisch. Ansonsten werden auch die anderen Marken gleichermaßen für die Kampagne herangezogen und das gleiche Phishing-Schema mit Hilfe von unterschiedlichen Produkten umgesetzt.

Nach der Weiterleitung sehen die geköderten User eine vierteilige Umfrage. Egal wie die Umfrageteilnehmer antworten, am Ende erscheint eine Nachricht über die erfolgreiche Qualifikation für ein freies Paar Adidas Schuhe. Natürlich folgt auch die Aufforderung die WhatsApp-Nachricht über den Messenger weiterzuverbreiten und zu teilen, um den Preis zu erlangen.

Betätigt der User den WhatsApp Share Button, taucht die WhatsApp-Kontaktliste auf, von der aus die Empfänger bestimmt werden können. Allerdings kann das Menü auch einfach geschlossen werden und man erhält trotzdem einen „Share“. Das Ganze wiederholt der Nutzer 20-mal und danach kann der Claim Button auch ohne das wirkliche Teilen dieser Kampagne geklickt werden.

Das Verhalten funktioniert, da die Fake-Webseite natürlich keine Kontrolle darüber hat, ob der User die Phishing-Kampagne geteilt hat oder nicht. Es geht allerdings noch einfacher. Mit der Zurück-Taste vom Browser oder Endgerät gelangt der User gleich zur nächsten Seite.

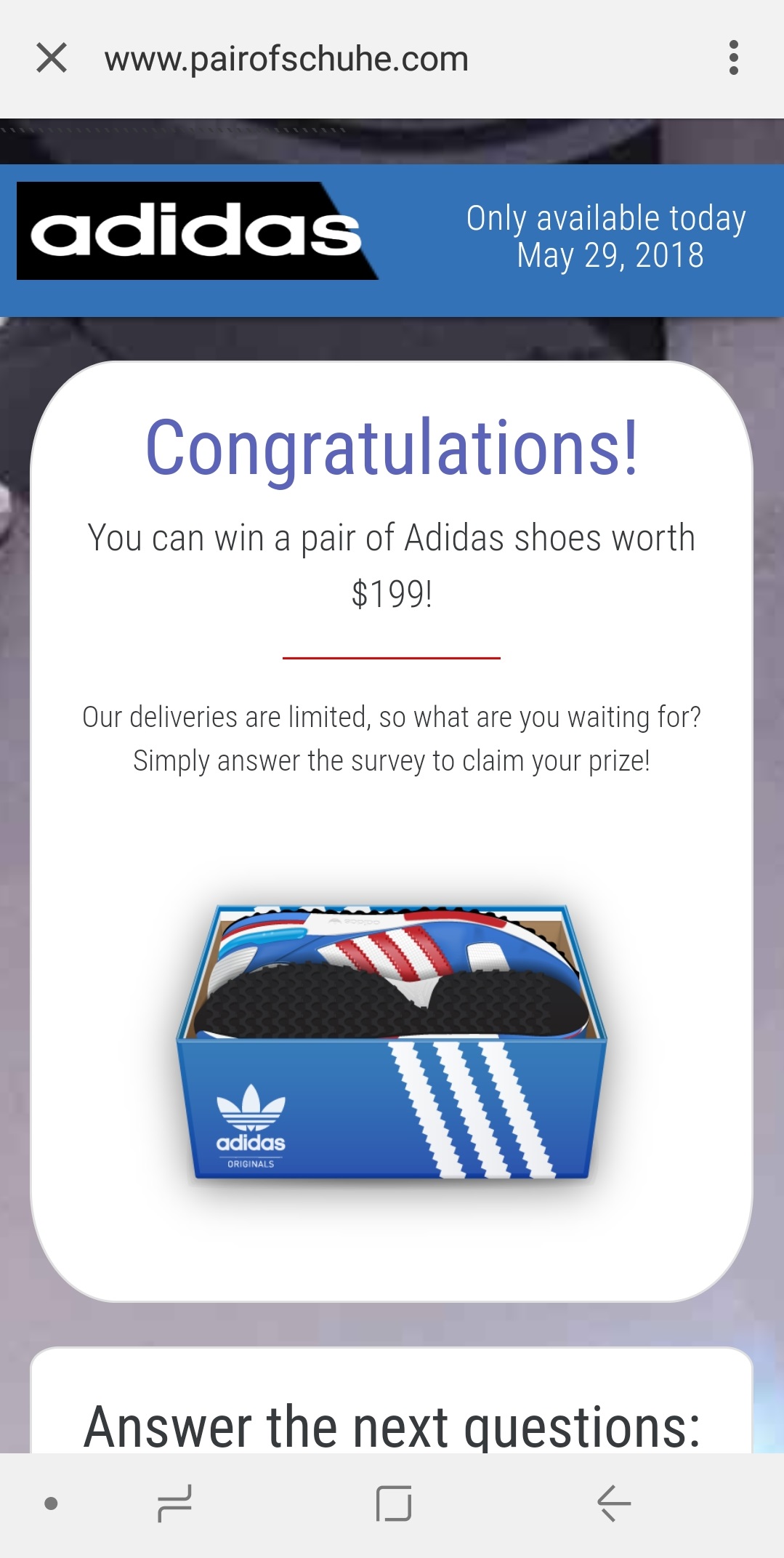

Eine Reihe von Weiterleitungen bringen den Nutzer auf eine andere Webseite. Wir haben die folgenden Umleitungen beobachtet:

- http://www.xn--addas-o4a[.]de/final.html

- http://track.voltrrk[.]com/0e548085-58e7-40e1-beba-b8940d6a8edc

- http://redirect.dringston-enquency[.]com:80/redirect?target=BASE64aHR0cDovL3d3dy5wYWlyb2ZzY2h1aGUuY29tL2VuLmh0bWw&ts=1527005723770&hash=qcAp4Brw4y8SYgfUl1r_-pb4RQxIqqiFf6sLXB9OU4E&rm=D

- http://www.pairofschuhe[.]com/en.html

Die geköderten User müssen nun wieder Fragen beantworten und werden dazu aufgefordert, die Kampagne auf Facebook zu teilen. Wie bereits zuvor kann das Opfer einfach den Share Button klicken, ohne die Kampagne wirklich zu teilen. Danach können die Adidas Schuhe für einen US-Dollar scheinbar angefordert werden.

Der Betätigung des „claim for 1$“ Buttons folgt eine neue Kette von Weiterleitungen hin zur letzten Stufe dieses Betruges. Wir haben die folgenden Umleitungen beobachtet:

- http://www.pairofschuhe[.]com/go

- http://track.voltrrk[.]com/c9d22249-b14d-4ddb-bc6c-59e43841cd0f

- http://redirect.dringston-enquency[.]com:80/redirect?target=BASE64aHR0cHM6Ly90cmNrci5yb2Nrcy8_YT0yMTQ5JmM9MTI4NjMmczI9d1NSNUpJTUY1VEQ0OVAzRTFSQUpIOU5B&ts=1527011060929&hash=-eeKnNtq6vinT3e8YR39UXs0Fzna-Cp4z2lTlLFhuJU&rm=D

- https://trckr[.]rocks/?a=2149&c=12863&s2=wSR5JIMF5TD49P3E1RAJH9NA

- https://redirector[.]cc/go/5312?transaction_id=12750-197928458&pub_id=2149

- https://promoztooffer[.]com/86088686/86088686_lp?lp_rid=5312&lp_sid=31&lp_did=6&lp_aid=28&forceLang=EN&a_p=33&transaction_id=12750-197928458&pub_id=2149&te=1527011136

Den Geköderten wird nun ein letztes Formular präsentiert, das nach Kontaktdaten verlangt. Im Footer der Webseite ist allerdings eine interessante Nachricht versteckt:

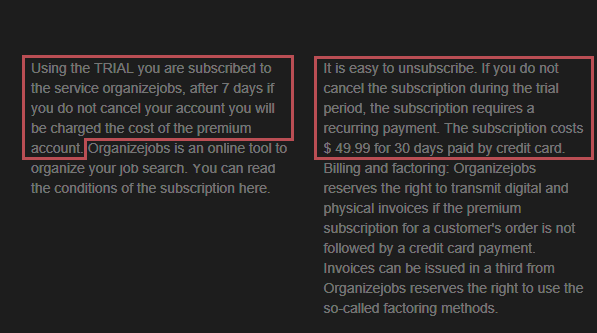

Abbildung 4: Notiz im Footer der Webseite, auf die der User durch massenhafte Umleitungen am Ende gelangt.

Mit dem Kauf abonniert der User einen „organizejobs“ Premium Account. Die Kreditkarte wird jeden Monat mit 49,99 US-Dollar belastet. Schon im Jahr 2017 flog dieser Service als Betrugsmasche auf – wie durch Online Threat Alerts beschrieben. Nach dem Lesen der Kommentare verdeutlicht sich, dass das Opfer nie erhält, was man ihm versprach.

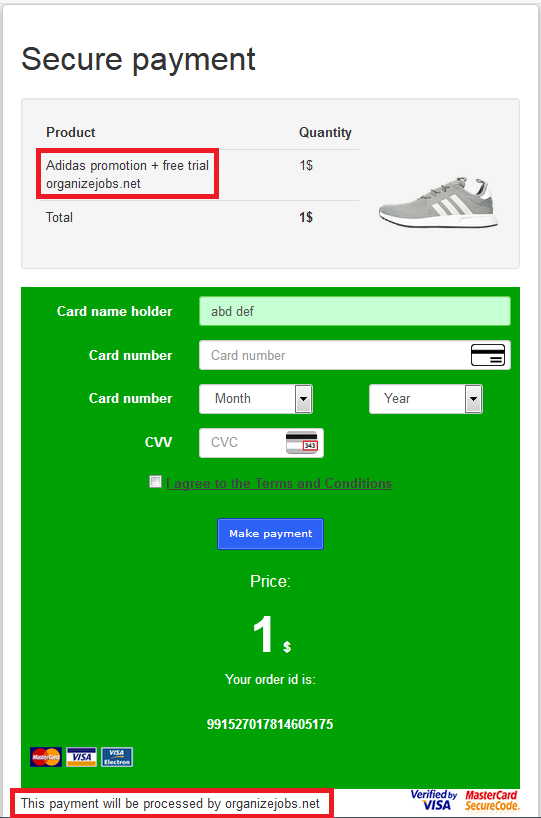

Selbst die Bezahlseite ist durch das „free trial organizejobs[.]net“ irreführend. Die 49,99 US-Dollar klingen nicht wirklich nach kostenlos.

Die Bezahlübersichtsseite vermittelt auch einen sehr zweifelhaften Eindruck. Am Ende der Übersicht heißt es: „Die Bezahlung wird durch organizejobs.net durchgeführt.“ Das ist merkwürdig – in welchem Zusammenhang steht eine vermeintliche Job-Vermittlung mit einem Schuh-Hersteller?

Letztendlich bezahlt das Opfer einen US-Dollar für ein paar Schuhe (ohne Größe und Model bestimmen zu können), die es nie erhält. Zu allem Übel wird die Kreditkarte zukünftig auch noch jeden Monat mit fast 50 US-Dollar belastet.

Punycode und Homoglyphen

Im Jahr 2013 stellte die IETF das RFC 3492 aka „Punycode“ vor. Darin stand ein Weg beschrieben, wie nicht-ASCII Charakter in Domain Names übersetzt werden können, um Internationalized Domain Names (IDNs) zu unterstützen. Das erlaubt den Einsatz aller Unicode Charakter in Domain Names, insofern es die Top Level Domain zulässt. Hier sahen Betrüger eine Möglichkeit, gefälschte Domain Names zu erschaffen, die auf den ersten Blick beispielsweise großen Marken ähneln.

Phishing-Attacken machen sich die eigentlich legitime Funktionalität zunutze und ersetzen Zeichen des Alphabets durch Homoglyphen. In unserem Beispiel wurde das „i“ von Adidas durch ein „ı“ (Unicode; Kleiner lateinischer Buchstabe Ɩ ohne Punkt; Codepoint 0131) ausgetauscht. Wir fanden auch andere Domains, welche die Cyberkriminellen benutzten. Hier ein unvollständiger Auszug vom 29.5.2018:

| Punycode entschlüsselt: | Präsentiert als: |

|---|---|

| xn—costo-7xa[.]com | costċo[.]com |

| xn—superndo-xkb[.]com | superındo[.]com |

| xn—disneycruse-7zb[.]com | disneycruıse[.]com |

| xn—jetarways-ypb[.]com | jetaırways[.]com |

| xn—bgbazaar-tkb[.]com | bıgbazaar[.]com |

| xn—garuda-indonesa-llc[.]com | garuda-indonesıa[.]com |

| xn—southwes-wyb[.]com | southwesŧ[.]com |

| xn—mlka-lza[.]com | mılka[.]com |

| xn—starucks-hpd[.]com | starɓucks[.]com |

| xn—flysa-xcc[.]com | flysaȧ[.]com |

| xn—costc-bec[.]com | costcȯ[.]com |

| xn—sngaporeair-zzb[.]com | sngaporeair[.]com |

| xn—alitala-wfb[.]com | alitalıa[.]com |

| xn—harbo-p4a[.]com | harıbo[.]com |

Für die Cyber-Schurken dürfte die Suche nach den richtigen Homoglyphen noch am schwierigsten gewesen sein. Die Webseite gestaltete man allerdings nicht sehr aufwendig, um legitim zu wirken.

Wie erkenne ich diese Art von Betrug?

- Zuerst sollte der Absender der WhatsApp Phishing-Nachricht darüber informiert werden und mit einer Nachfrage geklärt werden, ob die Nachricht tatsächlich vom WhatsApp-Kontakt stammt oder ob beispielsweise Malware daran schuld ist.

- Bei Misstrauen sollte das Internet nach dem Angebot durchsucht werden. Möglicherweise gibt es schon hinweise auf eine Phishing-Attacke.

- Mit einer Suchmaschine kann nach einem Link zur Unternehmensseite gesucht werden. Ist das Angebot dort nicht zu finden, handelt es sich höchstwahrscheinlich um Betrug. Mtlblog kontaktierte Adidas, die den Betrug bestätigten.

- Wer sich überhaupt nicht sicher ist, sollte keine Links anklicken und die Nachricht umgehend löschen, oder solange ignorieren, bis sie aus dem Feed verschwindet.

Bei dieser Angriffsart gibt es einige Details, die das Misstrauen des Opfers erwecken könnten. In unserem Fall tauchen Merkmale von der ersten bis zur letzten Seite auf, die keinen Sinn ergeben.

- Die erste Seite proklamiert: „Nur heute gültig.“ – Nicht, weil es wahr ist, aber weil es beim Opfer einen gewissen Handlungsdruck erzeugt und Unvorsichtigkeit hervorrufen soll. Während unserer Analysen war das „Angebot“ jederzeit verfügbar, solange die Webseite erreichbar war.

- Der herunterzählende Counter ist nur ein anderes Instrument der Druckerzeugung. Wen man die Webseite ein anderes Mal wieder besucht, beginnt der Countdown von Neuem.

- Auch das Facebook-Kommentarfeld ist fake. Und ohne sich den Code genauer anzusehen, stellt man fest, dass „Kommentieren“ und „Teilen“ nicht funktionieren. Beim wiederholten Laden, erscheinen dieselben Kommentare wie zuvor.

- Nicht auf einer einzigen Seite wird über den Style des Schuhs oder über verfügbare Größen informiert.

- Am Ende der letzten Seite informiert ein kleiner Text über ein Abonnement und die Zahlung von 49,99 US-Dollar. Dieser Service hat überhaupt nichts mit dem angebotenen Paar Schuhe zu tun. In diesem Fall war organizejobs[.]net sogar als betrügerische Webseite auf signal-arnaques

Nach dem Bekanntwerden von Homoglyph-Attacken (siehe IDN in Google Chrome) implementierten Entwickler technische Gegenmaßnahmen in die Web-Browser. Chrome und Firefox untersuchen seither Domains auf Zeichen aus unterschiedlichen Alphabeten, um betrügerische URLs zu blockieren. Firefox lässt die User sogar entscheiden, ob sie die Punycode Syntax anzeigen lassen wollen, anstatt der interpretierten (konvertierten) Version (about:config in die Adresszeile eingeben, dann nach setting network.IDN_show_punycode suchen und Wert auf true setzen).

Fazit

Die ESET-Forschungen zeigen, dass Phishing-Attacken nach wie vor existieren, stattfinden und sich auch weiterentwickeln. Natürlich gibt es viele ähnliche Domains, und Homoglyph-Attacken auf Domain Names sind wahrscheinlich nicht zu stoppen. Der User kann aber durch ein wenig mehr Aufmerksamkeit vermeiden, auf die Betrugsmasche hereinzufallen.

Web-Browser können die Angriffsart verhindern. Wie dieser Artikel zeigte, ist es ein Messenger-Dienst, über den sich die Phishing-Attacke verbreitet. Wir finden, dass die Anwendung in der Lage sein sollte, die Punycode Syntax in URLs aufzuschlüsseln oder den User zumindest entscheiden zu lassen, wie er diese anzeigen lassen möchte (siehe Firefox).

Wer derartige Phishing- oder Scam-Nachrichten zugeschickt bekommen hat oder bekommt, sollte nicht lange zögern und sie berichten. Dazu kann sich der User an die betroffene Marke wenden und die Phishing-URL an ESET via http://phishing.eset.com/ übermitteln.

IoCs

| Domain names |

|---|

| xn—addas-o4a[.]de |

| xn—costo-7xa[.]com |

| xn—superndo-xkb[.]com |

| xn—disneycruse-7zb[.]com |

| xn—jetarways-ypb[.]com |

| xn—bgbazaar-tkb[.]com |

| xn—garuda-indonesa-llc[.]com |

| xn—southwes-wyb[.]com |

| xn—mlka-lza[.]com |

| xn—starucks-hpd[.]com |

| xn—flysa-xcc[.]com |

| xn—costc-bec[.]com |

| xn—sngaporeair-zzb[.]com |

| xn—alitala-wfb[.]com |

| xn—harbo-p4a[.]com |

| sweetfinalz[.]com |

| pairofschuhe[.]com |

| track.voltrrk[.]com |

| redirect.dringston-enquency[.]com |

| trckr.rocks |

| redirector[.]cc |

| promoztooffer[.]com |