ESET-Forscher haben herausgefunden, dass die berüchtigte, staatlich unterstützte, Cyberspionage-Truppe Turla, eine neue Cyberwaffe in ihr Arsenal aufnahm. Mit der neuen Angriffsmethode visierten sie Konsulate und Botschaften an. Das neue Tool versucht Opfer dazu zu bewegen, eine Malware zu installieren, die letztendlich darauf abzielt, vertrauliche Informationen an Turla zu übersenden.

Die Turla-Gang setze in der Vergangenheit immer wieder auf Social Engineering Taktiken, um unwissende Ziele dazu zu verleiten, kompromittierte Versionen vom Flash Player zu installieren. Allerdings ruhten sie sich nicht auf ihren Lorbeeren aus und entwickelten diese Angriffsmethode weiter, wie der jetzt erschienene ESET-Research offenbart.

Die Bande bündelt nun nicht nur ihre Backdoors mit einem legitimen Flash Player-Installationsprogramm, sondern sorgt darüber hinaus dafür, dass die verwendeten URLs und IP-Adressen der legalen Infrastruktur von Adobe entsprechen. Dabei missbrauchen die Angreifer die Marke Adobe, um ahnungslose Computer-User zum Download von Malware zu bringen. Die Opfer werden in dem Glauben gelassen, dass sie bloß authentische Software von adobe.com beziehen. Der Wirklichkeit entspricht das natürlich nicht im Geringsten.

Die Malware-Kampagnen, die das neue Tool bereits seit mindestens Juli 2016 verbreiten, tragen die Handschrift der Turla-Gang. Dazu gehört auch Mosquito, eine Backdoor (vermutlich auch die Kreation von Turla) und mehrere IP-Adressen die zuvor schon mit der Cyberspionage-Truppe in Verbindung gebracht werden konnten.

Angriffsvektoren

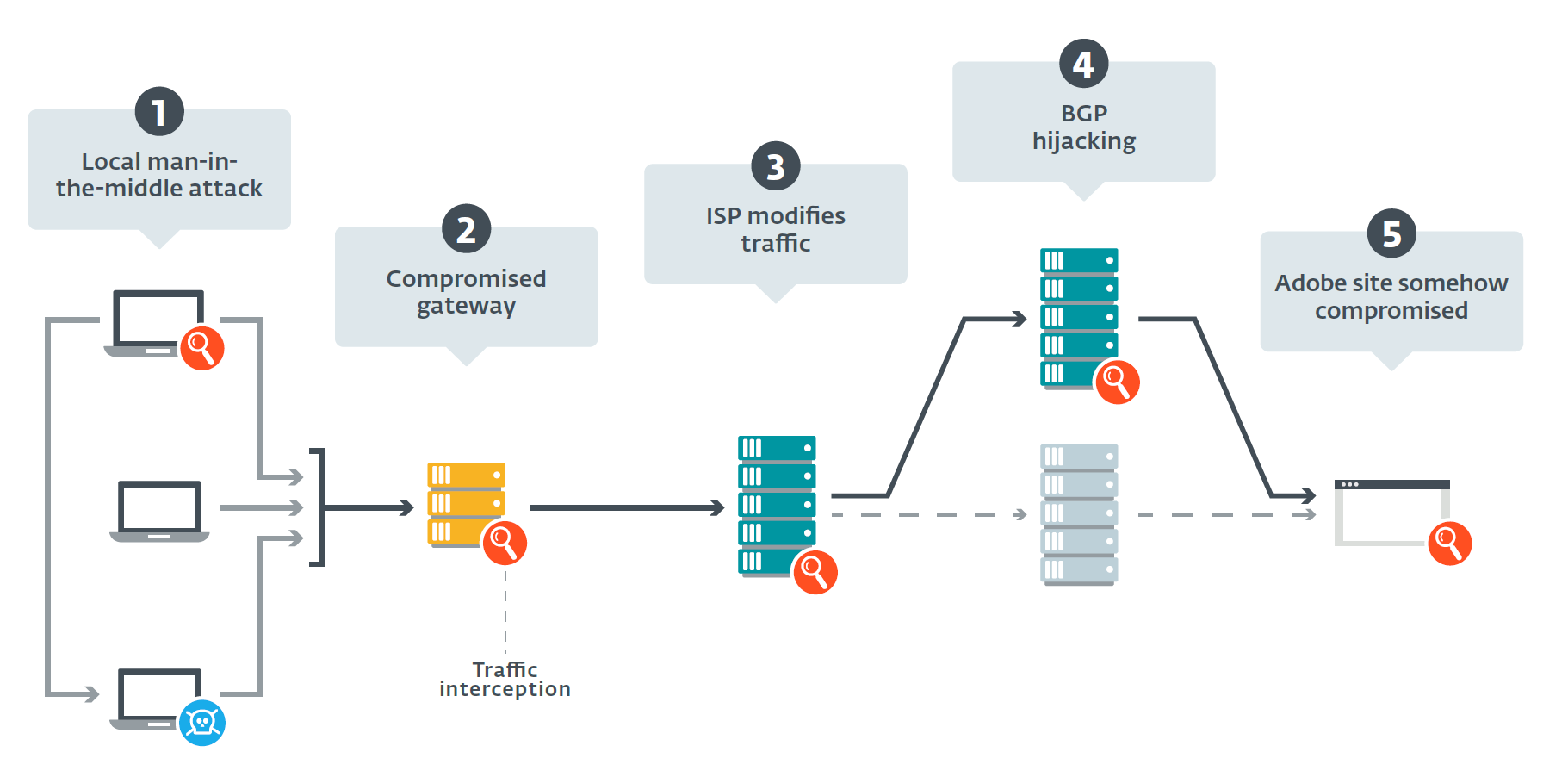

ESET Researcher haben mehrere Hypothesen (Abbildung 1) darüber aufgestellt, wie Turla-Malware auf das Computersystem des Opfers durch die neue Angriffsmethode gelangen kann. Eine Kompromittierung durch Adobe-Produkte möchten wir in diesem Szenario unbedingt ausschließen. ESET ist nicht bekannt, dass die Malware von Turla legitime Flash Player Updates beschädigt oder sich auf Adobe Produktschwachstellen stützt. Die Möglichkeit einer Kompromittierung der Adobe Flash Player Download-Website können wir auch ausschließen.

Abbildung 1: Mögliche Angriffspunkte zwischen dem Computersystem des Opfers und der Adobe Server. Anzumerken ist, dass das Szenario 5 eher unwahrscheinlich scheint.

ESET-Forscher haben folgende mögliche Angriffsvektoren aufgespürt:

- Ein anderes Computersystem im selber Netzwerk könnte gekapert worden sein, sodass dieses nun als Sprungbrett für Man-in-the-Middle-Attacken fungiert. Das inkludiert unmittelbare Traffic-Umleitungen des anvisierten Computers durch den bereits gekaperten im lokalen Netzwerk.

- Die Angreifer könnten auch das Netzwerk-Gateway einer Organisation kompromittieren. Das ermöglicht ihnen jeden ein- und ausgehenden Traffic vom Intra- zum Internet abzufangen.

- Das Abfangen kann auch in Höhe der ISP (Internet Service Provider) stattfinden. Ein anderer ESET Research über die FinFisher-Überwachungskampagnen zeigte, dass dieses Szenario möglich ist. Alle ESET bekannten Opfer waren in unterschiedlichen Länder ansässig. ESET identifizierte sie mit Hilfe vier verschiedener ISP.

- Die Turla-Truppe könnte einen Border Gateway Protocol (BGP) Hijack angewandt haben, um Traffic zu einem von ihnen kontrollierten Server umzuleiten. Allerdings würde auch diese Taktik wahrscheinlich sehr schnell die Alarmglocken bei Adobe und BGP Monitoring Services läuten lassen.

Nachdem Herunterladen und Starten des Fake Flash Players wird das erste Backdoor abgesetzt. Das kann Mosquito als Teil einer Win32 Malware sein. Hierbei handelt es sich um eine schädliche JavaScript-Datei, die mit einer von Google Apps Script gehosteten Web App kommuniziert. Es könnte auch eine unbekannte Datei von einer betrügerischen und nichtexistierenden Adobe-URL heruntergeladen werden.

Damit ist die Bühne für das Hauptziel der Malware-Kampagne bereitet – Dem Herausfiltern von sensiblen Daten. Diese enthalten Informationen über einmalige IDs des kompromittierten Computersystems, den Usernamen und eine Liste installierter Antiviren- und Sicherheitsprogramme. Bei macOS Systemen werden „nur“ der Username und der Computername von Turlas Backdoor Snake abgegriffen.

Im finalen Schritt kommt der Fake Installer zum Einsatz. Dieser installiert eine legitime Version des Flash Players. Letzterer ist entweder im gefälschten Adobe-Pendant eingebettet oder wird von einer Google Drive Webadresse heruntergeladen.

Mosquito und JavaScript Backdoors

Die ESET-Forscher haben neue Samples der Backdoor Mosquito in freier Wildbahn beobachtet. Die neueren Iterationen sind komplexer verschleiert, wahrscheinlich mit einem extra angepassten Crypter, um Analysen für Malware Researcher und Antivirenprogramme schwieriger zu gestalten.

Um Persistenz auf dem kompromittierten System zu gewährleisten, manipuliert das Installationsprogramm die Registry des Betriebssystems. Es erstellt auch ein Administratorkonto, das Remotezugriff ermöglicht.

Die Haupt-Backdoor CommanderDLL besitzt die .pdb-Dateiendung. Das Hintertürchen nimmt einen maßgeschneiderten Verschlüsselungsalgorithmus zu Hilfe und führt bestimmte vordefinierte Aktionen aus. Die Backdoor zeichnet alle auf dem kompromittierten System unternommenen Schritte in einer verschlüsselten Log-File auf.

Turla operiert bereits seit Jahren. ESET beobachtet die Cyberspionage-Gang und analysiert ihre Aktivitäten in regelmäßigen Abständen in den ESET Forschungslaboren. Letztes Jahr veröffentlichte ESET eine Analyse über eine andere Turla Backdoor namens Carbon. Daneben berichteten wir auch über die Entdeckung der Turla Watering Hole Kampagne und beschrieben eine weitere Turla Backdoor, die den Namen Gazer trägt.

ESETs neuste Erkenntnisse über die Turla-Gang und die neue Backdoor sind im Whitepaper „Diplomats in Eastern Europe bitten by a Turla mosquito“ erörtert.