Bei unseren fortgeführten Forschungen zu FinFisher stellten wir fest, dass die Spyware mittlerweile durch StrongPity2 ersetzt ist. FinFisher – auch als FinSpy bekannt – wurde an Behörden und Regierungen auf der ganzen Welt verkauft. Außerdem geht man davon aus, dass bei der Spyware-Kampagne auch die Internet Service Provider (ISP) eingebunden waren. Das quasi Surrogat besetzt nun eine Malware, die von ESET als Win32/StrongPity2 erkannt wird. Diese Schadsoftware ähnelt einer, die man sonst der Gruppe StrongPity zuschreibt. Alle ESET Antivirenprogramme erkennen und säubern die Bedrohung. Selbst der kostenfreie ESET Online Scanner, erkennt kompromittierte Systeme und bietet die Entfernung an.

In der im September berichteten FinFisher-Kampagne, welche wir in zwei verschiedenen Ländern feststellten, war eine Man-in-the-Middle-Attacke für die Ausbreitung der Malware verantwortlich. Der „Mann-in-der-Mitte“ operierte in diesem Fall höchstwahrscheinlich auf ISP-Ebene. Laut ESET-Telemetriedaten stellten die Verantwortlichen genau am Tag der Veröffentlichung unseres Artikels – 21. September 2017 – die FinFisher-Kampagne ein.

Am 8. Oktober begegneten wir in einem der zwei Länder einer ähnlich aufgebauten Attacke. Zum Einsatz kamen sehr ungewöhnliche HTTP-Weiterleitungsstrukturen, die „on the fly“ Browserweiterleitungen ermöglichen sollten. Diesmal handelte es sich aber um die Spyware Win32/StrongPity2 anstelle von FinFisher. Wir analysierten die neue Ausspähsoftware und stellten sofort Parallelen mit einer Malware fest, die wir bereits von der StrongPity-Gruppe kannten.

Die erste Gemeinsamkeit beschreibt das Angriffsszenario. User, die eine Software herunterladen wollten, leitete man auf Fake-Webseiten. Dort wartete eine mit einem Trojaner kompromittierte Version der gewünschten Software. Bereits im Sommer 2016 wurde die Gruppe StrongPity dabei beobachtet, wie sie Watering Hole Angriffe auf italienische und belgische Nutzer von Verschlüsselungssoftware initiierte.

Welche Anwendungen sind beispielsweise betroffen?

Während unserer Forschung fanden wir unterschiedlichste Software, die mit Win32/StrongPity2 kompromittiert war:

- CCleaner v 5.34

- Driver Booster

- The Opera Browser

- Skype

- The VLC Media Player v2.2.6 (32bit)

- WinRAR 5.50

Seit beginn der StrongPity2-Kampagne ergeben die ESET-Telemetriedaten mehr als 100 Erkennungen.

Wir fanden eine Reihe weiterer Ähnlichkeiten zwischen der StrongPity-Malware und Win32/StrongPity2 und zwar im Hinblick auf die Implementierung.

- Streckenweise gleicht sich der Code der Schadprogramme

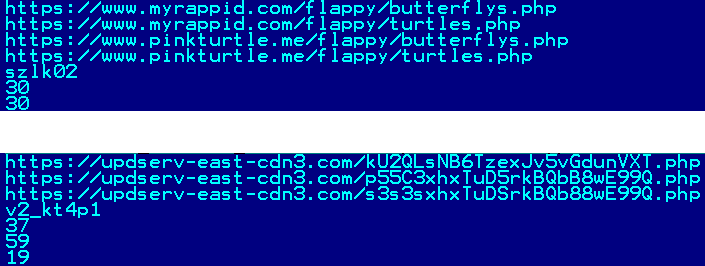

- Die nicht gerade übliche Struktur ihrer Konfigurationsdatei weisen einige Ähnlichkeiten auf, wie in Abbildung 1 zu sehen:

Figure 1: Konfigurationsdatei-Samples (oben: StrongPity; unten: StrongPity2)

- Beide benutzen den gleichen Verschleierungsalgorithmus (sehr unkonvetioneller Byte^= ((Byte & 0xF0) >> 4)

- Beide Versionen greifen auf die (alte) libcurl Version 7.45 zurück

- Beide filtern Daten auf gleiche Weise von Opfern heraus (die hauptsächliche Nutzlast handhabt die Filtrierung von Dateien, die zuvor von einem eigenständigen Modul gesammelt und gespeichert wurden)

Win32/StrongPity2 späht vorrangig Dateien mit den folgenden Dateiendungen aus:

- ppt

- .pptx

- .xls

- .xlsx

- .txt

- .doc

- .docx

- .rtf

Auf der Suche nach diesen Dateien werden die folgenden Ordner gemieden:

- %Windows%

- %Windows.old%

- %AppData%

- %Program Files%

- %Program Files (x86)%

- %ProgramData%

Zusätzlich zur Daten-Filtration kann Win32/StrongPity2 praktisch jede beliebige andere (bösartige) Software des Angreifers mit den Privilegien des kompromittierten Accounts herunterladen und ausführen.

System auf eine Win32/StrongPity2-Kompromittierung überprüfen, es reinigen und schützen

Um festzustellen, ob ein System mit Win32/StrongPity2 kompromittiert ist, kann das System mit dem kostenlosen ESET Online Scanner gescannt werden. Wenn das Tool Win32/StrongPity2 erkennt, kann es die Spyware entfernen.

Außerdem besteht die Möglichkeit, dass Windows-System manuell zu überprüfen. Um die Existenz der Spyware Win32/StrongPity2 festzustellen, sucht man nach dem folgenden Ordner:

%temp%\lang_be29c9f3-83we

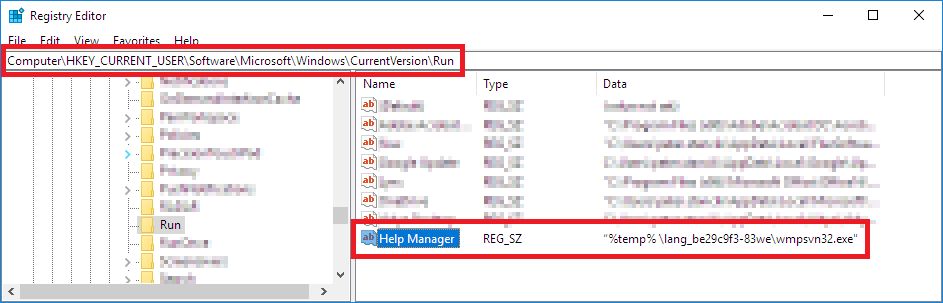

In diesem Ordner speichert die Spyware ihre Komponenten – wmpsvn32.exe ist dabei die Hauptkomponente. Ein anderer einfach zu überprüfender Indikator für eine Kompromittierung stellt die Präsenz eines Registry-Eintrags dar, der unter

Figure 2: Registry-Eintrag, der von der Malware verwendet wird, um Persistenz zu erhalten

Eine manuelle Bereinigung eines infizierten Systems umfasst die folgenden Schritte:

- Beenden des Hauptprozesses wmpsvn32.exe

- Endgültiges löschen des Ordners %temp%\lang_be29c9f3-83we, samt Inhalt

- Löschen des Wertes ‘Help Manager’ wie in dem obigen Registry-Eintrag erwähnt

Abschließend möchten wir noch darauf hinweisen, dass real-time Erkennungsmechanismen in allen ESET Antivirenprogrammen zu finden sind. Bleiben Sie sicherer mit einer pro-aktiven multi-layered Internet Security Suite.

Besonderer Dank geht an Ivan Besina für seine Hilfe bei der Recherche für diesen Artikel.

IoCs |

|---|

| Hashes der analysierten Samples: |

| 4ad3ecc01d3aa73b97f53e317e3441244cf60cbd |

| 8b33b11991e1e94b7a1b03d6fb20541c012be0e3 |

| 49c2bcae30a537454ad0b9344b38a04a0465a0b5 |

| e17b5e71d26b2518871c73e8b1459e85fb922814 |

| 76fc68607a608018277afa74ee09d5053623ff36 |

| 87a38a8c357f549b695541d603de30073035043d |

| 9f2d9d2131eff6220abaf97e2acd1bbb5c66f4e0 |

| f8009ef802a28c2e21bce76b31094ed4a16e70d6 |

| a0437a2c8c50b8748ca3344c38bc80279779add7 |

| Domain, welche die kompromittierten Softwarepakete bereitstellt |

|---|

| hxxps://downloading.internetdownloading.co |

| URLs, welche die Daten ausspähen |

|---|

| hxxps://updserv-east-cdn3.com/s3s3sxhxTuDSrkBQb88wE99Q.php |

| hxxps://updserv-east-cdn3.com/kU2QLsNB6TzexJv5vGdunVXT.php |

| hxxps://updserv-east-cdn3.com/p55C3xhxTuD5rkBQbB8wE99Q.php |

| Ordner, der von der Malware erstellt wurde, um die Komponenten dort drin zu speichern |

|---|

| %temp%\lang_be29c9f3-83we |