Wieder einmal hat es eine Reihe bösartiger Anwendungen in den offiziellen Google Play Store geschafft. ESET Antivirenprogramme erkennen die Bedrohungen als Android/TrojanDropper.Agent.BKY. Die Apps bilden eine neue Familie von mehrstufiger Android Malware. Die Crux: Die Apps sehen legitim aus und offenbaren ihre schädlichen Aktivitäten erst später.

Wir haben acht Anwendungen dieser Malware-Familie im Google Play Store entdeckt. Das Google Sicherheitsteam ist von uns über die Tatsache informiert worden und hat bereits alle acht Apps aus dem Play Store verbannt. Google Play Protect Nutzer sind vor bösartigen Apps geschützt.

Abbildung 1: Sechs der mehrstufigen Downloader, die im Google Play Store entdeckt wurden

Glücklicherweise hat keine der Android Anwendung mehr als ein paar hundert Downloads erreicht. Davon abgesehen, zeichnet sie aber ihr ausgefeilter Tarnmodus aus, weswegen die Malware-Familie für uns von Interesse ist.

Das Tarn-Feature der Malware

Die Malware Samples verwenden allesamt eine mehrstufige Architektur und Verschlüsselung, um unentdeckt zu bleiben.

Nachdem eine der Apps heruntergeladen und installiert ist, erregt diese zunächst nicht sehr viel Aufmerksamkeit, sondern verhält sich eher so wie der User es erwarten würde.

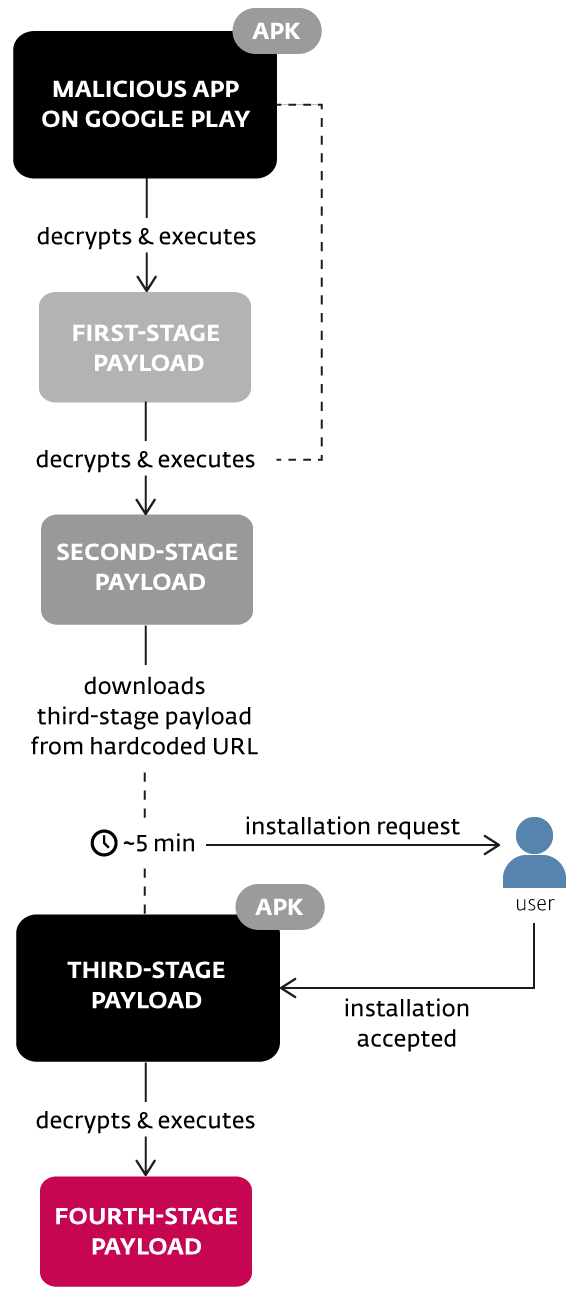

Hinter der Tarnung entschlüsselt die App allerdings ihre Payload und führt diese aus – zuerst die first-stage Payload. Diese Nutzlast entschlüsselt wiederum die second-stage Payload und führt diese aus, welche aus den Assets der initialen App vom Google Play Store stammt. Diese Schritte sind für den Android User unsichtbar und dienen der Verschleierung.

Abbildung 2: Ausführungsmodell von Android/TrojanDropper.Agent.BKY

Die second-stage Payload beinhaltet eine eingebettete URL, über die weitere schädliche Malware heruntergeladen werden kann (= third-stage Payload) und das ohne Kenntnis des Nutzers. Nach einer Verzögerung von rund fünf Minuten soll der Android User die heruntergeladene App installieren.

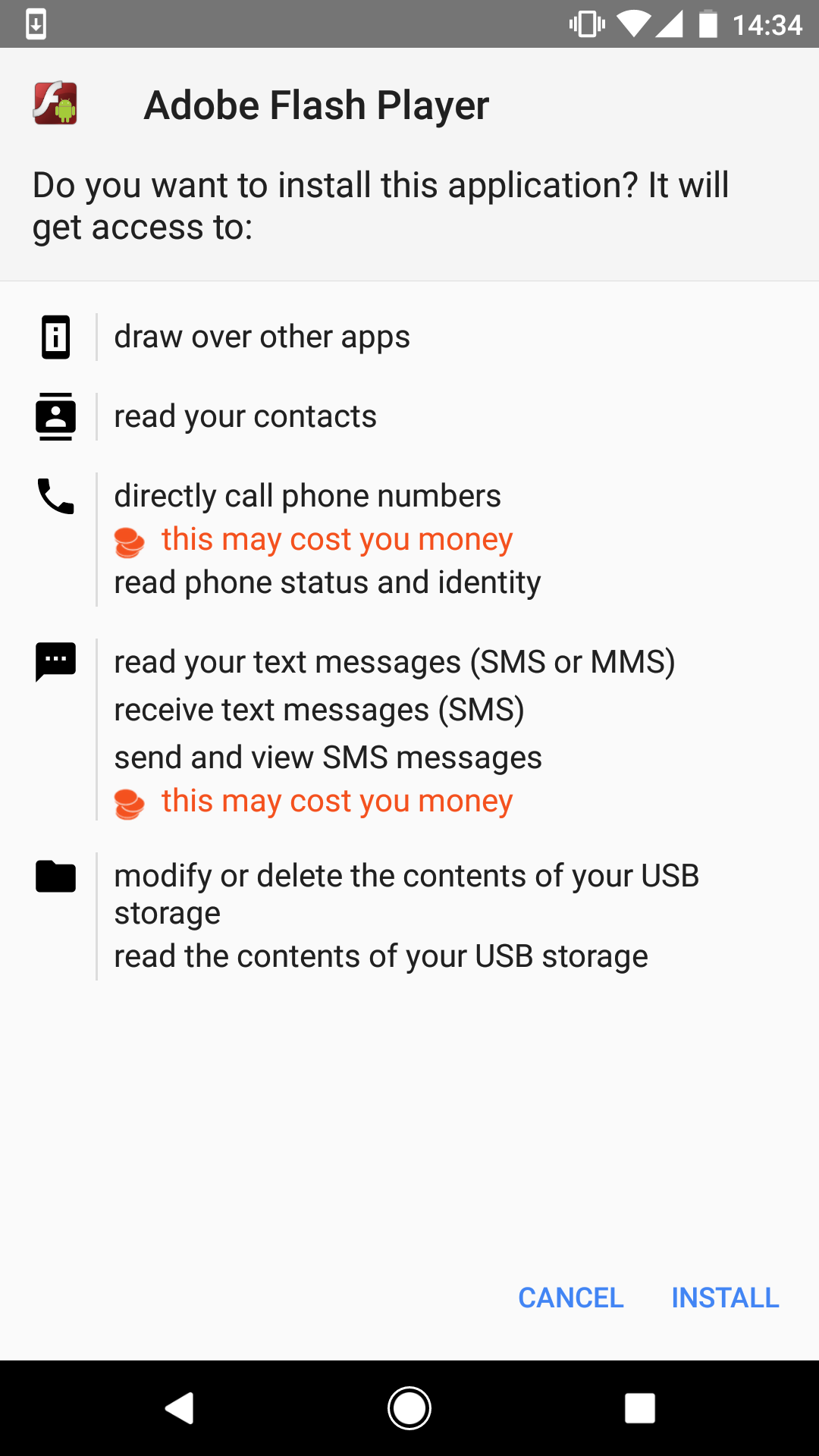

Die von der second-stage Payload heruntergeladene Anwendung kleidet sich als alter Bekannter – wie beispielsweise als Adobe Flash Player oder irgendetwas anderes offiziell klingendes wie “Android Update“ oder “Adobe Update“. Auf alle Fälle besteht der Zweck der letzten Payload darin, alle Berechtigungen zu ergaunern, welche für weitere bösartige Aktionen nötig sind.

Abbildung 3: Installationsaufforderung für die third-stage Payload

Nach Installation und Erlangen der Berechtigungen entschlüsselt die third-stage Payload die fourth-stage Payload (= letzte Payload) und führt diese aus.

In allen von uns untersuchten Fällen war die finale Payload ein Mobile Banking Trojaner. Ist diese Online-Banking Malware erst einmal installiert, verhält sie sich wie alle anderen typischen Banking Trojaner dieser Art: dem Android User wird ein gefälschtes Login-Formular präsentiert, um Anmeldeinformationen und Kreditkartendaten abzugreifen.

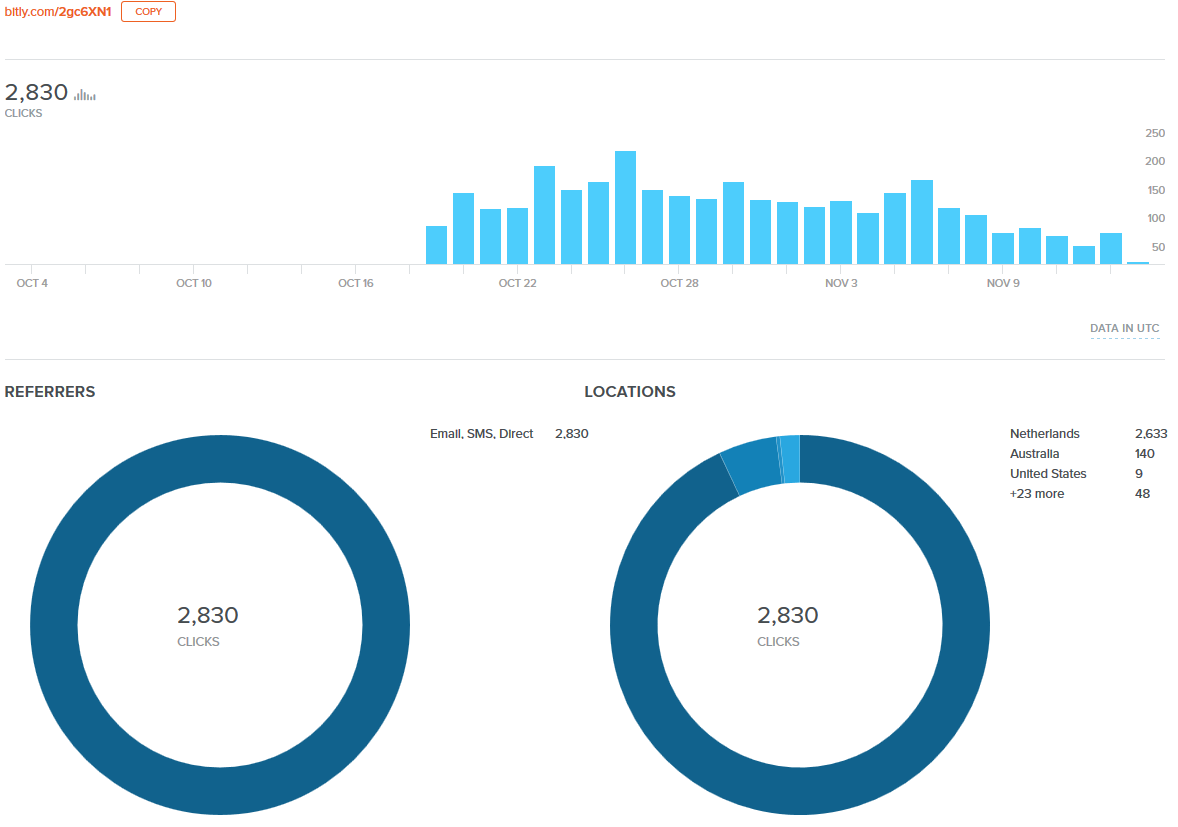

Eine der schädliche Apps aus dem Google Play Store verwendete für das Herunterladen der letzten Payload den URL-Shortener Service von bitly.

Dank dessen, konnten wir die Download-Statistik einsehen: bis zum 14. November 2017 wurde der Link bereits 3000-mal gebraucht. Die meisten Klicks kommen aus den Niederlanden.

Abbildung 4: Download-Statistik einer der schädlichen Apps vom 14. Nov. 2017

Zwei der neusten Samples wurden dabei ertappt, wie sie den berüchtigten MazarBot Banking Trojaner herunterladen wollten.

Angesichts seiner Natur kann der Downloader jede beliebige Payload, je nach Wünschen der Cyberkriminellen, übergeben – solange sie nicht vom Google Protect Mechanismus erkannt wird.

Wie werde ich die Malware wieder los?

Wer eine der bösartigen Anwendungen herunterlud, sollte nun zuerst (i) die Adminrechte für die installierte Payload (bspw. Online Banking Trojaner) ausschalten, als zweites (ii) die heimlich installierte Nutzlast deinstallieren, und drittens (iii) die vom Google Play Store bezogene App deinstallieren.

- Um die Administratorrechte für die installierte Payload zu deaktivieren, navigiert man zu Einstellungen > (Allgemein) > Sicherheit > Geräteadministratoren und sucht nach den Einträgen Adobe Flash Player, Adobe Update oder Android Update.

- Um die installierte Payload loszuwerden, navigiert man zu Einstellungen > (Allgemein) > Anwendungsmanager/Apps und sucht nach der entsprechenden App (Adobe Flash Player, Adobe Update oder Android Update)

- Über denselben Menüpunkt wird auch die aus dem Google Play Store bezogene Malware entfernt. Dabei ist nach den folgenden Namen zu suchen: MEX Tools, Clear Android, Cleaner for Android, World News, WORLD NEWS, World News PRO, Игровые Автоматы Слоты Онлайн or Слоты Онлайн Клуб Игровые Автоматы.

Die genaue Navigationsstruktur unterscheidet sich je nach Android Version von einander.

Wie schütze ich mich vor dieser Malware?

Leider besitzen multi-stage Downloader mit ihren ausgefeilten Verschleierungstechniken vergleichsweise gute Chancen in den offiziellen Google Play Store hineinzufinden. User, die dennoch sichergehen wollen, sollten dem Google Play Store Schutz nicht vollkommen vertrauen. Stattdessen sind das Kontrollieren der App-Ratings und das Lesen von Kommentaren unentbehrlich. Außerdem müssen die Android User immer darauf achten, welche Anwendung welche Berechtigungen einfordert. Wir empfehlen darüber hinaus immer den Einsatz einer verlässlichen Mobile Security auf dem Smartphone und Tablet.

IoCs |

|||

|---|---|---|---|

| Package Name | Available | Installs | HASH |

| com.fleeeishei.erabladmounsem | October 16, 2017 | 1,000 – 5,000 | 9AB5A05BC3C8F1931A3A49278E18D2116F529704 |

| com.softmuiiurket.cleanerforandroid | October 3, 2017 | 50 - 100 | 2E47C816A517548A0FBF809324D63868708D00D0 |

| com.expjhvjhertsoft.bestrambooster | September 29, 2017 | 500 – 1,000 | DE64139E6E91AC0DDE755D2EF49D60251984652F |

| gotov.games.toppro | October 7, 2017 | 1,000 – 5,000 | 6AB844C8FD654AAEC29DAC095214F4430012EE0E |

| slots.forgame.vul | October 6, 2017 | 10 - 50 | C8DD6815F30367695938A7613C11E029055279A2 |

| com.bucholregaum.hampelpa | October 9, 2017 | 100 - 500 | 47442BFDFBC0FB350B8B30271C310FE44FFB119A |

| com.peridesuramant.worldnews | October 19, 2017 | 100 - 500 | 604E6DCDF1FA1F7B5A85892AC3761BED81405BF6 |

| com.peridesurrramant.worldnews | October 20, 2017 | 100 - 500 | 532079B31E3ACEF2D71C75B31D77480304B2F7B9 |

Eingebettete Domains, welche Links zur third-stage Payload bereitstellen |

|---|

| loaderclientarea24.ru |

| loaderclientarea22.ru |

| loaderclientarea20.ru |

| loaderclientarea15.ru |

| loaderclientarea13.ru |