Benutzer der bekannten Tauschbörse für Kryptowährungen „Poloniex“ waren zwei Fake-Apps im Google Play Store ausgeliefert, welche Login-Daten stahlen. Beide Anwendungen gaben sich als vermeintliche offizielle Poloniex mobile Apps aus. Neben dem Abgreifen der Anmeldeinformationen versuchten die Fake-Apps auch an die Gmail Userkonten zu gelangen.

Poloniex ist eine der weltweit größten Tauschbörsen für Kryptowährungen mit mehr als 100 handelbaren Kryptowährungen. Allein dieses Merkmal würde schon genügen, Poloniex als beliebtes Angriffsziel für Betrüger einzustufen. In unserem Fall mangelte es aber an einer offiziellen mobilen App. Aus diesem Mangel wollten Cyberkriminelle ihren Vorteil ziehen.

Die schädlichen Poloniex Fake-Apps

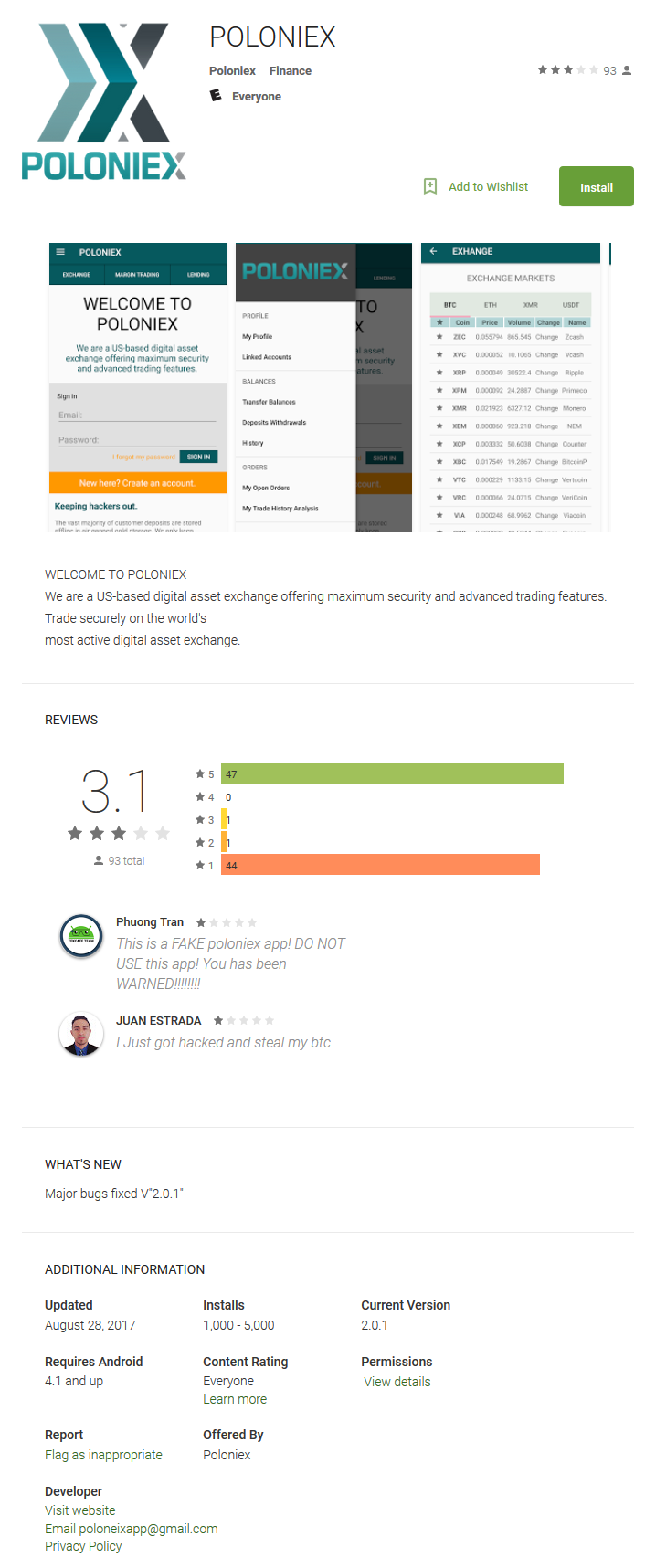

Die erste Variante der beiden schädlichen Apps gelangte in den Google Play Store unter Verwendung des Namens “POLONIEX“. Veröffentlicht wurde die Anwendungen unter dem Entwicklername „Poloniex“. Zwischen dem 28. August 2017 und dem 19. September 2017 installierten etwa 5000 Android-User die Fake-App – obwohl die Bewertungen teilweise miserabel ausfielen.

Die zweite Variante, als “POLONIEX EXCHANGE“ durch die Entwickler “POLONIEX COMPANY“ veröffentlicht, tauchte am 15. Oktober 2017 auf und erreichte bis zu ihrem Verschwinden aus dem Google Play Store durch einen Hinweis durch ESET etwa 500 Installationen.

ESET informierte nicht nur das Google Sicherheitsteam über die Fake-Apps, sondern setzte sich auch mit Poloniex in Verbindung, um sie über das Vorgehen aufzuklären.

Wie operierten die Poloniex Fake-Apps?

Die erfolgreiche Übernahme des Poloniex-Accounts der Opfer gewährleisteten die Cyberkriminellen durch den Einsatz einer der boshaften Fake-Apps. Zunächst sicherten sie sich die Anmeldeinformationen des Accounts der Kryptowährungstauschbörse. Im Nachgang mussten sie sich Zugang zum verbundenen Mail-Account verschaffen, um mögliche Benachrichtigungen über unautorisierte Logins oder Transaktionen verschwinden zu lassen. Die Poloniex Fake-App musste so entwickelt werden, dass sie bei den Android-Usern so wenig wie möglich Verdacht schöpfen würde.

Beide Fake-Anwendungen erreichten das durch dieselbe Art und Weise.

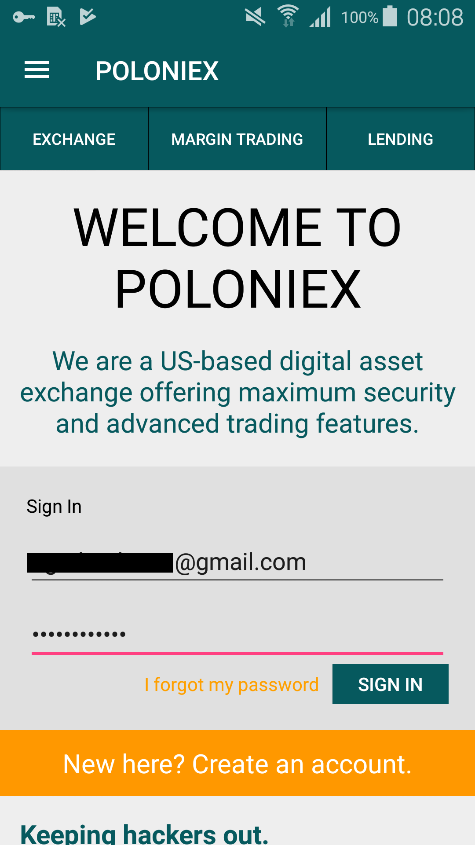

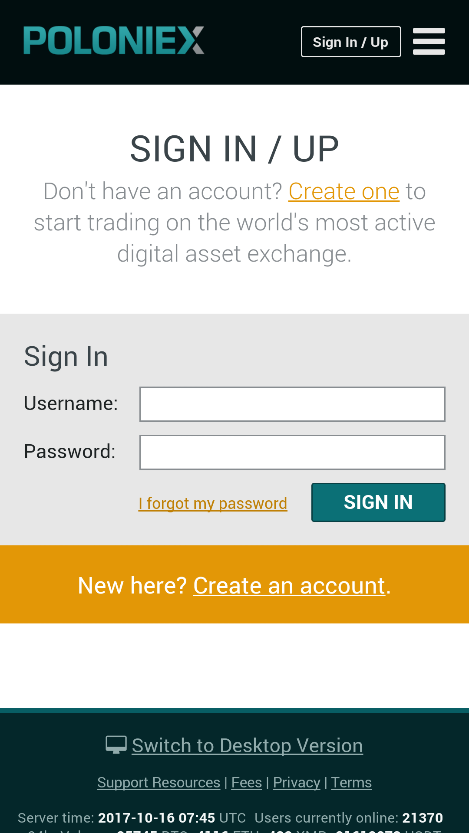

Das Stehlen der Anmeldinformationen geschieht genau in dem Moment, nachdem der User die Poloniex Fake-App startete und die Login-Daten inklusive Passwort in die vorgesehen Felder eingab (Abbildung 3). Mit dem Klick auf “sign in“ werden die Anmeldeinformationen zu den Angreifern gesendet.

Im schlimmsten Fall – User haben die Zwei-Faktor-Authentifizierung (2FA) im Poloniex Account nicht eingeschaltet – besitzen die Cyberkriminellen nun unmittelbaren Zugang zum Poloniex Konto. Das bedeutet, dass die Gauner nun imstande sind, Transaktionen zu tätigen, Einstellungen zu ändern oder den eigentlichen User ganz aus seinem Poloniex Account auszusperren, indem das Passwort geändert wird.

Benutzt der User die Zwei-Faktor-Authentifizierung via Google Authenticator, ist er vor diesem Angriff sicher. Die Cyberkriminellen haben keinen Zugriff auf die randomisierten einmaligen Login-Codes der Google-App auf dem Smartphone des rechtmäßigen Besitzers des Poloniex Accounts.

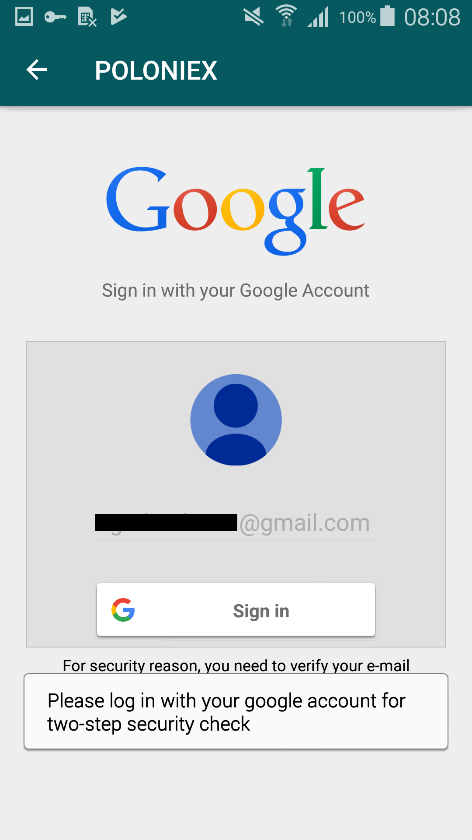

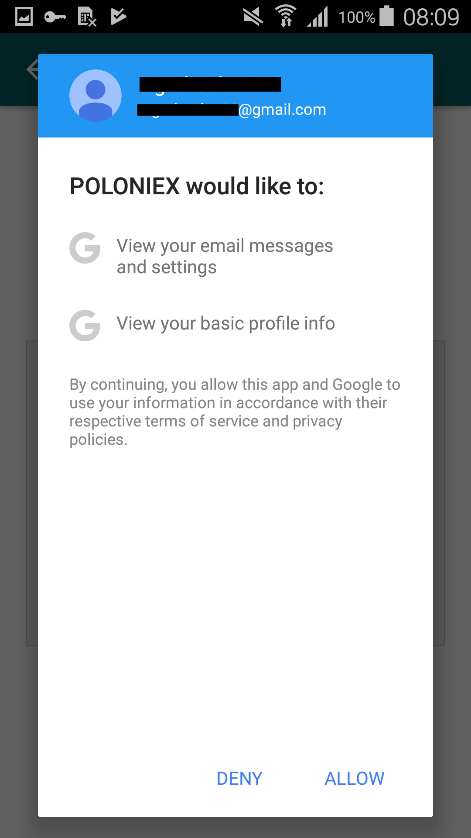

Sind die Gauner erfolgreich, beginnen sie, sich Zugang zum Gmail Account zu verschaffen. Der Android Smartphone User wird eine Bildschirm-Meldung eingeblendet. Der angebliche Google-Hinweis fordert zu einem Zwei-Faktor-Sicherheitscheck auf (Abbildung 4). Nachdem der User auf “sign in“ klickt, fragt die Schadanwendung nach der Erlaubnis, die E-Mails des Benutzers, die Einstellungen und grundlegende Informationen lesen zu dürfen (Abbildung 5). Stimmt der User zu, erlangt die Fake-App Zugang zur E-Mail Inbox.

Mit den Zugängen zum Poloniex und Gmail Account des Opfers sind die Cyberkriminellen in der Lage, Transaktionen mit dem kompromittierten Konto durchzuführen und alle Benachrichtigungen darüber verschwinden zu lassen.

Schlussendlich täuscht die Fake-App einen offiziellen Charakter vor, in dem sie auf die mobile Version der Poloniex Webseite weiterleitet. Dort kann sich der User einloggen und wie gewohnt agieren. Von hier an, öffnet die Fake-App immer nur die offizielle Poloniex Webseite, wenn die Anwendung gestartet wird.

Wie schütze ich mich vor (Poloniex) Fake-Apps?

Wer Poloniex User ist und eine der schädlichen Fake-Apps installiert hat, sollte die Anwendung umgehend deinstallieren. Danach müssen sowohl das Poloniex als auch das Gmail Passwort geändert werden. Wir empfehlen Poloniex Usern außerdem, die Sicherheit des Accounts durch die Einrichtung der Zwei-Faktor-Authentifizierung noch zu erhöhen. Damit wäre eine Kompromittierung nämlich ausgeschlossen gewesen.

Hier folgen noch ein paar kleine Tipps, wie man in Zukunft vor Online-Betrug sicherer ist:

- Sichergehen, dass der in Anspruch genommene Service eine offizielle mobile Anwendung / App anbietet

- App-Bewertungen lesen – besonders die negativen sind interessant

- Apps von Dritt-Anbietern, die weitreichende Rechte und Zugänge einfordern, sind sehr verdächtig. Bei Zweifeln auf die App verzichten

- Zwei-Faktor-Authentifizierung benutzen, insofern angeboten = zusätzliches Sicherheitsupgrade!

- Mobile Anti-Virenprogramme einsetzen. ESET erkennt die Fake-App als Android/FakeApp.GV

IoCs |

|

|---|---|

| Package Name | Hash |

| com.poloniex.exchange | 89BE9AF09BB3B2CAD9EAF88FE0EF175E5F150044 |

| com.poloniexap.poloniex | 427CBAFD6E28C50708E26A481A9C8665C3315BCD |