Innerhalb der vergangenen Stunden bemerkten ESET-Forscher, dass Eltima – die Entwickler der Elmedia Player Software – eine Version ihrer Anwendung auf ihrer offiziellen Webseite verteilten, die mit der OSX/Proton Malware kompromittiert ist. ESET kontaktierte Eltima kurz nachdem der Verdacht sich bestätigte. Das Software-Unternehmen antwortete innerhalb kürzester Zeit und kooperierte während des Vorfalls mit ESET in exzellenter Weise zusammen.

Timeline

19.10.2017: Bestätigung des eingeschleusten Trojaners

19.10.2017 - 10:35 Uhr (ET): Eltima wurde per E-Mail informiert

19.10.2017 - 14:25 Uhr (ET): Eltima bestätigte das Problem und leitete einen Säuberungsvorgang ein

19.10.2017 - 15:10 Uhr (ET): Etlime bestätigte die Säuberung ihrer IT-Infrastruktur und das Neuverteilen der aufbereiteten, nicht-kompromittierten Version.

Anmerkung: Dieser Beitrag enthält den vorläufigen Informationsstand. Zum Zeitpunkt der Erstellung dieses Beitrags waren die Forschungen noch nicht abgeschlossen. Insofern sich neue Fakten herausstellen, werden sie hier ergänzt.

Bin ich von OSX/Proton betroffen?

ESET rät jedem, der sich die Elmedia Player Software erst kürzlich heruntergeladen hat, den eigenen Computer auf eine Kompromittierung mit OSX/Proton hin zu untersuchen. Das geschieht beispielsweise durch das Testen auf Vorhandensein folgender Dateien oder Dateipfade:

- /tmp/Updater.app/

- /Library/LaunchAgents/com.Eltima.UpdaterAgent.plist

- /Library/.rand/

- /Library/.rand/updateragent.app/

Existiert etwas davon im Dateisystem, ist die kompromittierte Elmedia Player Software Anwendung auf dem Computer ausgeführt worden und OSX/Proton läuft bereits.

Es besteht eine große Wahrscheinlichkeit für User, welche die Elmedia Player Software Anwendung vor dem 19. Oktober 2017 – 15:15 Uhr (ET) herunterluden, mit OSX/Proton kompromittiert zu sein.

Wie verhält sich der schädliche Payload auf einem kompromittierten Computersystem?

OSX/Proton ist eine Backdoor, die mit umfangreichen Komponenten für einen Datendiebstahl ausgestattet ist. Die Hintertür bleibt hartnäckig auf dem System und kann folgendes stehlen:

- Details vom Betriebssystem: Hardware Seriennummer (IOPlattformSerialNumber), vollständigen Namen des angemeldeten Users, Hostname, System Integrity Protection Status (csrutil status), Gateway information (route -n get default | awk ‘/gateway/ {print $2}‘), aktuelle Uhrzeit und Zeitzone.

- Browser-Informationen von Chrome, Safari, Opera, Firefox: Verlauf, Cookies, Bookmarks, Login Daten usw.

- Börsen von Kryptowährungen:

-

- Electrum: ~/.electrum/wallets

- Bitcoin Core: ~/Library/Application Support/Bitcoin/wallet.dat

- Armory: ~/Library/Application Support/Armory

- Private SSH Daten (umfangreiche .ssh Inhalte)

- macOS Keychain Daten, mit Hilfe einer modifizierten Chainbreaker Version

- Tunnelblick VPN Konfiguration (~/Library/Application Support/Tunnelblick/Configurations)

- GnuPG data (~/.gnupg)

- 1Password data (~/Library/Application Support/1Password 4 and ~/Library/Application Support/1Password 3.9)

- Liste aller installierten Anwendungen

Wie säubere ich mein System?

Bei jeder Kompromittierung eines Administrator-Kontos ist der einzige sichere Weg eine Malware zu entfernen die vollständige Neuinstallation des Betriebssystems. Zuvor sollten die Opfer aber herausfinden, ob die genannten Dateien und Pfade auf dem Mac zu finden sind.

Supply-Chain-Attacke sucht Mac wiederholt heim

Im letzten Jahr wurde der Mac Bittorrent Client Transmission gleich zweimal kompromittiert. Zuerst wurde das Programm durch die OSX/KeRanger Ransomware infiziert und später nistete sich dann auch noch der OSX/Keydnap Password Dieb ein. In diesem Jahr fand man die Handbrake Video-Transcoder Anwendung in Verbindung mit OSX/Proton.

Heute entdeckte ESET also eine weitere populäre Mac Software, die missbraucht wird, um die OSX/Proton Malware zu verbreiten. Elmedia Player knackte in diesem Sommer die Userzahl von 1 Millionen.

Elmedia Player hits one million user mark! Such an achievement could never be possible without our users! https://t.co/m3zaI6m4qA pic.twitter.com/qlnANTIHkq

— Elmedia Player (@Elmedia_Player) 11. August 2017

Technische Analyse von OSX/Proton im Elmedia Player

OSX/Proton ist ein RAT (Remote Administration Tool), das als Kit in Untergrund-Foren gehandelt wird. Die Malware wurde sehr kurz von Sixgill am Anfang dieses Jahres dokumentiert und später von Thomas Reed von MalwareBytes, Amit Serper von CyberReason und Patrick Wardle von Objective-See ausführlicher behandelt.

Im aktuellen Fall der kompromittierten Eltima Software entwickelten die Angreifer einen signierten Wrapper um den legitimen Elmedia Player und Proton. Tatsächlich beobachteten wir Echtzeit Repackaging und Signing der Wrapper mit einer validen Apple Entwickler ID. Einen Verlauf der derzeit bekannten Samples kann man unten entnehmen. Eltima und ESET haben die Zusammenarbeit mit Apple bestätigt. Die Entwickler ID soll gesperrt werden. Das Zertifikat hat Apple bereits für ungültig erklärt.

(timestamps gelten für die ET)

Saubere Anwendung:

| Timestamp | Developper ID | SHA-1 |

|---|---|---|

| Timestamp=Jul 24, 2017, 4:56:24 AM | Authority=Developer ID Application: ELTIMA LLC (N7U4HGP254) | 0603353852e174fc0337642e3957c7423f182a8c |

kompromittierte Anwendungen:

| Timestamp | Developper ID | SHA-1 (dmg file) |

|---|---|---|

| Timestamp=Oct 19, 2017, 8:00:05 AM | Authority=Developer ID Application: Clifton Grimm (9H35WM5TA5) | e9dcdae1406ab1132dc9d507fd63503e5c4d41d9 |

| Timestamp=Oct 19, 2017, 12:22:24 PM | Authority=Developer ID Application: Clifton Grimm (9H35WM5TA5) | 8cfa551d15320f0157ece3bdf30b1c62765a93a5 |

| Timestamp=Oct 19, 2017, 2:00:38 PM | Authority=Developer ID Application: Clifton Grimm (9H35WM5TA5) | 0400b35d703d872adc64aa7ef914a260903998ca |

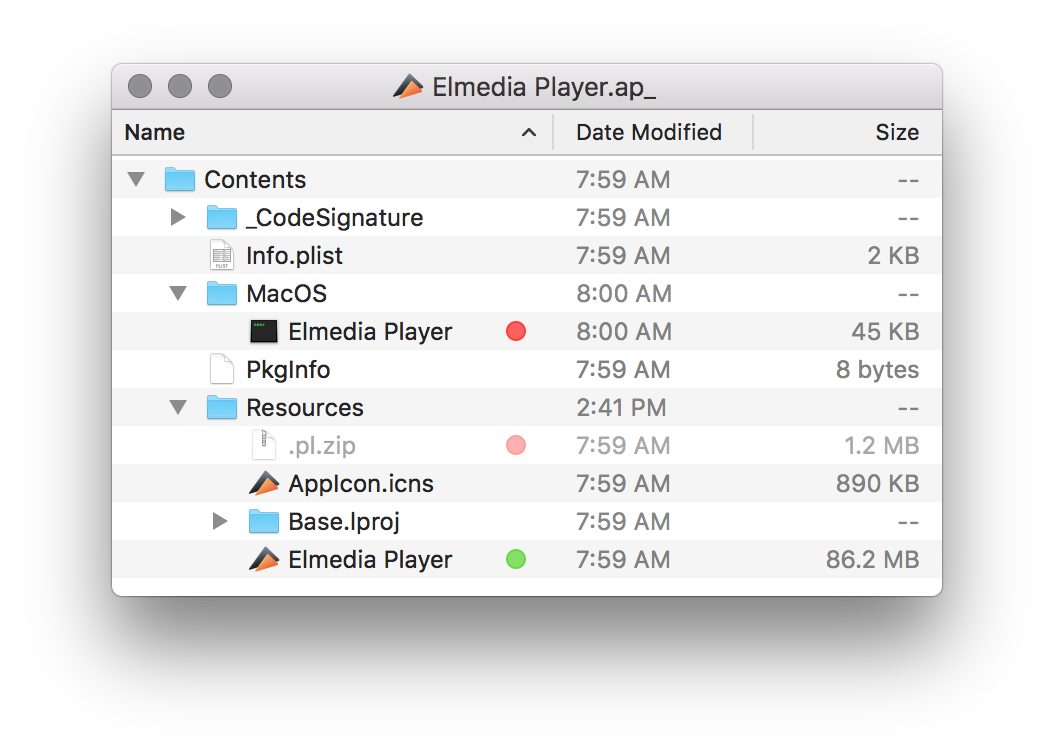

Zunächst startet der Wrapper die echte Elmedia Player-Anwendung, die im Ordner Resources der Anwendung gespeichert ist:

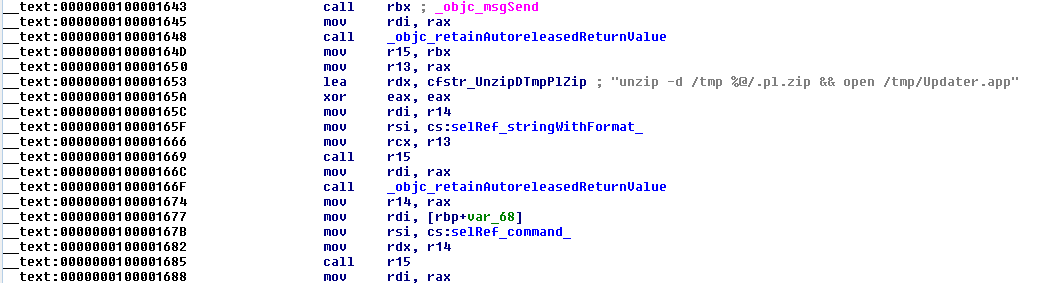

Schließlich wird OSX/Proton extrahiert und gestartet:

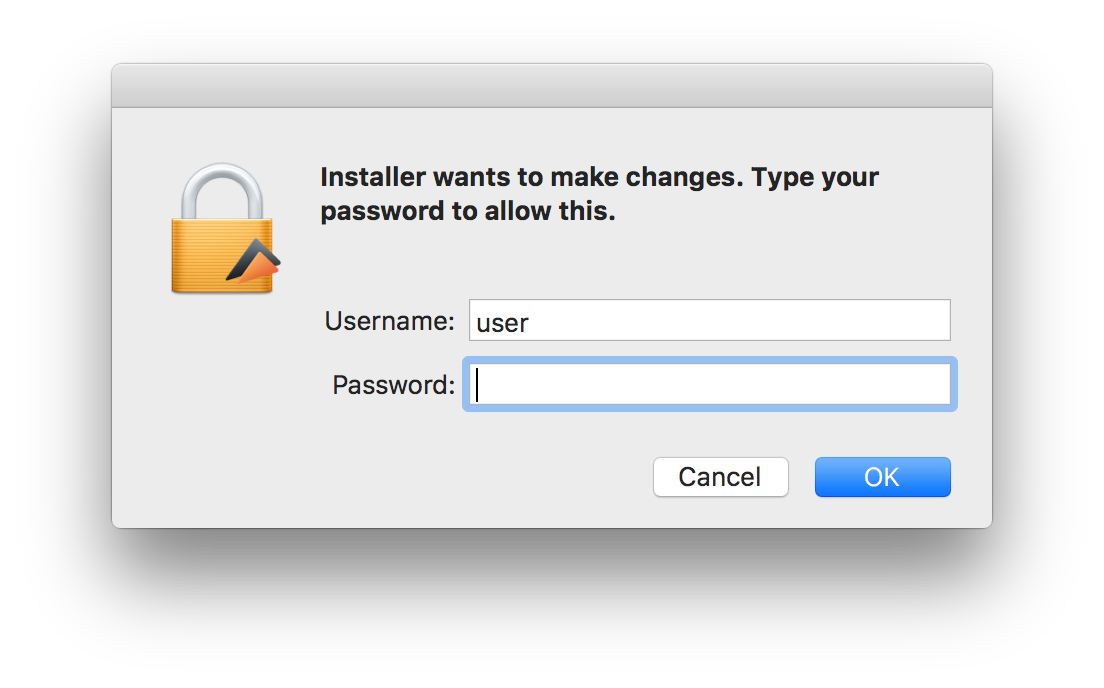

Wie in früheren Fällen, zeigt OSX/Proton ein falsches Autorisierungsfenster, um Root-Rechte zu erlangen:

Persistenz

OSX/Proton gewährleistet die Persistenz durch Hinzufügen eines LaunchAgent für alle Benutzer, wenn der Administrator sein Passwort eingibt. Auf dem System werden die folgenden Dateien erstellt:

- /Library/LaunchAgents/com.Eltima.UpdaterAgent.plist

- /Library/.rand/updateragent.app

$ plutil -p /Library/LaunchAgents/com.Eltima.UpdaterAgent.plist

{

"ProgramArguments" => [

0 => "/Library/.rand/updateragent.app/Contents/MacOS/updateragent"

]

"KeepAlive" => 1

"RunAtLoad" => 1

"Label" => "com.Eltima.UpdaterAgent"

}Backdoor Befehle

Wie bereits zu Beginn des Beitrags erwähnt, ist OSX/Proton eine Backdoor mit umfangreichen Möglichkeiten zum Stehlen von Informationen. Die Hintertür-Komponente, die wir beobachtet haben, unterstützt die folgenden Befehle:

archive |

Archive files using zip |

|---|---|

copy |

Copy file locally |

create |

Create directory or file locally |

delete |

Delete file locally |

download |

Download file from a URL |

file_search |

Search for files (executes find / -iname \"%@\" 2> /dev/null) |

force_update |

Self-update with digital signature validation |

phonehome |

|

remote_execute |

Execute the binary file inside a .zip file or a given shell command |

tunnel |

Create SSH tunnel using port 22 or 5900 |

upload |

Upload file to C&C server |

C&C-Server

Proton verwendet eine C&C-Domain, welche die legitime Eltima-Domain nachahmt. Hier sind Parallelen zum Handbrake-Fall zu erkennen:

| Legitimate domain | Proton C2 domain | |

|---|---|---|

| Eltima | eltima.com | eltima[.]in |

| Handbrake | handbrake.fr | handbrakestore[.]com |

| handbrake[.]cc |

IOCs

URL, welche die kompromittierte Anwendung zum Zeitpunkt der Entdeckung verbreitete: hxxps://mac[.]eltima[.]com/download/elmediaplayer.dmg

hxxp://www.elmedia-video-player.com/download/elmediaplayer.dmg

C&C servers:

eltima[.]in / 5.196.42.123 (Domain registriert am 15.10.217)

Hashes

| Path | SHA-1 | ESET Detection name | Description |

|---|---|---|---|

| Elmedia Player.app/Contents/Resources/.pl.zip | 9E5378165BB20E9A7F74A7FCC73B528F7B231A75 |

multiple threats | ZIP archive with the Proton malware and Python scripts |

10A09C09FD5DD76202E308718A357ABC7DE291B5 |

multiple threats | ZIP archive with the Proton malware and Python scripts | |

| Elmedia Player.app/Contents/MacOS/Elmedia Player | C9472D791C076A10DCE5FF0D3AB6E7706524B741 |

OSX/Proton.D | Launcher (or wrapper) |

30D77908AC9D37C4C14D32EA3E0B8DF4C7E75464 |

OSX/Proton.D | Launcher (or wrapper) | |

| Updater.app/Contents/MacOS/Updater | 3EF34E2581937BABD2B7CE63AB1D92CD9440181A |

OSX/Proton.C | Proton malware, not signed |

EF5A11A1BB5B2423554309688AA7947F4AFA5388 |

OSX/Proton.C | Proton malware, not signed |

Kompliment an Michal Malik, Anton Cherepanov, Marc-Étienne M. Léveillé, Thomas Dupuy & Alexis Dorais-Joncas für die Mühe bei der Untersuchung von OSX/Proton!