Zum Schutz ihrer Daten vor Cyberkriminellen setzen Unternehmen und Privatpersonen wie selbstverständlich Security-Software auf all ihren Geräten ein. Landläufig werden sie noch immer Virenscanner genannt, obwohl unter der Programmoberfläche ein mehrschichtiges Sicherheitskonzept den täglichen Kampf gegen Malware aufnimmt. Auch Künstliche Intelligenz kommt zum Einsatz.

Viele Formen von digitalen Einbrüchen sind noch immer erfolgreich, weil gespeicherte Daten nach wie vor behelfsmäßig vor Diebstahl und Unterschlagung geschützt sind. Die jüngsten Hackerangriffe von WannaCry und Petya zeigen, dass Cyberkriminelle immer noch zu leichtes Spiel haben, in Systeme einzudringen. Die kommende EU-Datenschutz-Grundverordnung (DSGVO) will zu Recht IT- und Datenschutz mit einem mehrstufigen Sicherheitskonzept weiter nach vorne bringen. Eine moderne Security-Software ist für Unternehmen die Lösung im täglichen Kampf gegen Malware. Doch in den meisten Fällen wissen Entscheider gar nicht, welche Schutzmechanismen sie enthält und dass sie mit einem klassischen Virenscanner längst nichts mehr zu tun hat.

Mit Signaturen fing es an – und war schon in den 90ern „out“

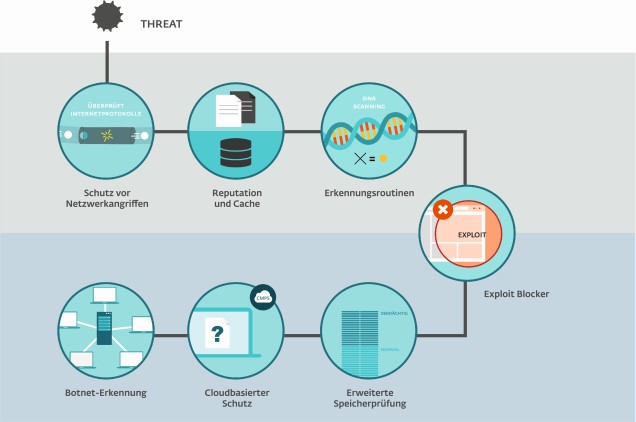

Die ersten Virenscanner Ende der 80er Jahre starteten mit signaturbasierter Erkennung ihren Dienst. Vereinfacht gesagt, überprüft („scannt“) die Software Dateien und Programme auf Codes bekannter Malware. Der reine Abgleich einer Datei gegen Datenbanken setzt aber voraus, dass diese bereits bekannt ist. Das war mit einem enormen Aufwand und großen Datenbanken verbunden – was letztlich zu Lasten der Performance ging. Daher verabschiedeten sich bereits Mitte der 1990er Jahre die Security-Hersteller vom klassischen „Scannen“ – der Begriff wird dennoch von Anwendern bis heute verwendet. Die Sicherheitsanbieter setzten stattdessen auf „Heuristik“, die Erkennung von DNA- oder Signatur-Varianten. Hierbei ist weniger der Hash („Fingerabdruck“) einer Datei entscheidend als vielmehr eine Sammlung an bekannten Verhaltensmustern und Charakteristika von Malware.

Die ersten Virenscanner Ende der 80er Jahre starteten mit signaturbasierter Erkennung ihren Dienst. Vereinfacht gesagt, überprüft („scannt“) die Software Dateien und Programme auf Codes bekannter Malware. Der reine Abgleich einer Datei gegen Datenbanken setzt aber voraus, dass diese bereits bekannt ist. Das war mit einem enormen Aufwand und großen Datenbanken verbunden – was letztlich zu Lasten der Performance ging. Daher verabschiedeten sich bereits Mitte der 1990er Jahre die Security-Hersteller vom klassischen „Scannen“ – der Begriff wird dennoch von Anwendern bis heute verwendet. Die Sicherheitsanbieter setzten stattdessen auf „Heuristik“, die Erkennung von DNA- oder Signatur-Varianten. Hierbei ist weniger der Hash („Fingerabdruck“) einer Datei entscheidend als vielmehr eine Sammlung an bekannten Verhaltensmustern und Charakteristika von Malware.

Schutz vor Netzwerkangriffen

Das Ausnutzen von Schwachstellen in Netzwerkprotokollen gehört zum Handwerkszeug eines jeden Hackers. Mit einer integrierten Schwachstellenprüfung geht der Anwender noch mehr auf Nummer sicher: So konnte ihm beispielsweise die jüngste und bisher größte Ransomware-Lawine der Geschichte „WannaCry“ nichts anhaben. Das Modul verhindert die Verbreitung von Malware und blockt über das Netzwerk ausgeführte Angriffe sowie die Ausnutzung von Schwachstellen, für die noch kein Patch bereitgestellt wurde.

Das Ausnutzen von Schwachstellen in Netzwerkprotokollen gehört zum Handwerkszeug eines jeden Hackers. Mit einer integrierten Schwachstellenprüfung geht der Anwender noch mehr auf Nummer sicher: So konnte ihm beispielsweise die jüngste und bisher größte Ransomware-Lawine der Geschichte „WannaCry“ nichts anhaben. Das Modul verhindert die Verbreitung von Malware und blockt über das Netzwerk ausgeführte Angriffe sowie die Ausnutzung von Schwachstellen, für die noch kein Patch bereitgestellt wurde.

Überprüfung des Datenstroms

Idealerweise gelangt Malware erst gar nicht auf den Rechner. Deshalb durchleuchten moderne Security-Lösungen den kompletten Datenverkehr. Sobald schädliche Informationen gefunden werden, blockiert die Software den Datenstrom und die Gefahr ist gebannt. Auch sogenannte „Drive-By Downloads“ werden vom Malwareschutz unterbunden. Im Normalfall starten sie beim Aufruf einer Webseite ohne Wissen des Nutzers automatisch den Download von schädlichen Elementen. Der „Virenscanner“ entdeckt jedoch im Code der Seite versteckte Links, Quellen und Dateien und blockiert den Datentransfer, bevor Schaden entsteht.

Exploit-Blocker schließt Softwarelücken

Aktuelle Betriebssysteme verfügen über ein hohes Schutzniveau. Oft sind es Schwachstellen (Exploits) in Anwenderprogrammen, die das Gesamtsystem Systeme angreifbar macht. Dazu gehören beispielsweise Browser, PDF-Reader, E-Mail-Programme, Flash oder Java. Zeitgemäße Schutzsoftware enthalten entsprechende Exploit-Blocker, die genau diese Einfallstore schließen und Hacker an ihrem Treiben hindern. Dieses Modul ist sowohl in der Lage, die in einer CVE-Datenbank veröffentlichten Schwachstellen abzuriegeln als auch unbekannte Exploit-Techniken zu erkennen und zu stoppen.

Aktuelle Betriebssysteme verfügen über ein hohes Schutzniveau. Oft sind es Schwachstellen (Exploits) in Anwenderprogrammen, die das Gesamtsystem Systeme angreifbar macht. Dazu gehören beispielsweise Browser, PDF-Reader, E-Mail-Programme, Flash oder Java. Zeitgemäße Schutzsoftware enthalten entsprechende Exploit-Blocker, die genau diese Einfallstore schließen und Hacker an ihrem Treiben hindern. Dieses Modul ist sowohl in der Lage, die in einer CVE-Datenbank veröffentlichten Schwachstellen abzuriegeln als auch unbekannte Exploit-Techniken zu erkennen und zu stoppen.

RAM-Schutz: Erfolgloses Versteckspiel für Ransomware

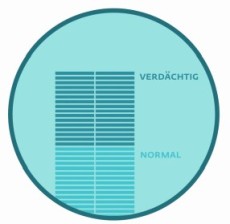

Kriminelle entwickeln immer wieder neue Methoden, die Erkennung von Security-Programmen zu unterwandern. Ransomware agiert deshalb so erfolgreich, weil sie die eigenen Dateien und Treiber erst packt und dann verschlüsselt. Gelangen sie so auf den Rechner, sind sie von vielen Antivirus-Programmen nicht lesbar. Erst im Arbeitsspeicher (RAM) werden die Tools entpackt, entschlüsselt und beginnen dort, Dateien oder Festplatten zu verschlüsseln. Gute Security-Lösungen sind jedoch in der Lage, den Arbeitsspeicher in Echtzeit zu überwachen und entsprechende Vorgänge zu stoppen.

Kriminelle entwickeln immer wieder neue Methoden, die Erkennung von Security-Programmen zu unterwandern. Ransomware agiert deshalb so erfolgreich, weil sie die eigenen Dateien und Treiber erst packt und dann verschlüsselt. Gelangen sie so auf den Rechner, sind sie von vielen Antivirus-Programmen nicht lesbar. Erst im Arbeitsspeicher (RAM) werden die Tools entpackt, entschlüsselt und beginnen dort, Dateien oder Festplatten zu verschlüsseln. Gute Security-Lösungen sind jedoch in der Lage, den Arbeitsspeicher in Echtzeit zu überwachen und entsprechende Vorgänge zu stoppen.

Die Macht der Cloud

Moderne Hersteller nutzen zusätzlich die Cloud für eine Art „Schwarmintelligenz“. Sobald verdächtiges Verhalten am Computer auffällt, kann es über die Cloud mit anderen Informationen zusammengeführt werden. So erkennen Security-Anbieter neue Angriffe zeitnah und gewinnen Zeit für die Problemlösung. Gleichzeitig dient die Cloud als schnelles Reaktionsmittel, um neue Bedrohungsinformationen zügiger als mit einem Datenbankupdate allen Nutzern zur Verfügung zu stellen.

Moderne Hersteller nutzen zusätzlich die Cloud für eine Art „Schwarmintelligenz“. Sobald verdächtiges Verhalten am Computer auffällt, kann es über die Cloud mit anderen Informationen zusammengeführt werden. So erkennen Security-Anbieter neue Angriffe zeitnah und gewinnen Zeit für die Problemlösung. Gleichzeitig dient die Cloud als schnelles Reaktionsmittel, um neue Bedrohungsinformationen zügiger als mit einem Datenbankupdate allen Nutzern zur Verfügung zu stellen.

Botnets: Still und heimlich im Hintergrund

Botnets zählen zu den gefährlichsten Waffen von Cyberkriminellen. Ihre Heimtücke liegt darin, dass der gekaperte Rechner (“Bot“) sich völlig unauffällig verhält – obwohl der lokale Wächter das System überwacht und keine Gefahr entdeckt. Es kann durchaus vorkommen, dass legitime, harmlose Systemdienste oder –funktionen „erobert“ und mögliche Kommandoserver („Command & Control Server“) kontaktiert werden, um erst einmal nur die „Verfügbarkeit“ zu melden. In diesem Punkt trennt sich die Spreu vom Weizen: Gute Security-Software verfügt über eine Botnet-Erkennung, die die geöffnete Hintertür schließt und die Kriminellen wieder aussperrt.

Botnets zählen zu den gefährlichsten Waffen von Cyberkriminellen. Ihre Heimtücke liegt darin, dass der gekaperte Rechner (“Bot“) sich völlig unauffällig verhält – obwohl der lokale Wächter das System überwacht und keine Gefahr entdeckt. Es kann durchaus vorkommen, dass legitime, harmlose Systemdienste oder –funktionen „erobert“ und mögliche Kommandoserver („Command & Control Server“) kontaktiert werden, um erst einmal nur die „Verfügbarkeit“ zu melden. In diesem Punkt trennt sich die Spreu vom Weizen: Gute Security-Software verfügt über eine Botnet-Erkennung, die die geöffnete Hintertür schließt und die Kriminellen wieder aussperrt.

Mit “Künstliche Intelligenz” gegen Malware

Die Viruslabs des Security-Spezialisten ESET entdecken weltweit täglich hunderttausendfach neue Malware. Diese Masse ist per Hand nicht mehr zu bewältigen. Deswegen setzen die Experten seit Jahren auf „Künstliche Intelligenz“. In ihren Softwareprodukten arbeitet die „Machine Learning Engine“ ESET Augur als zusätzlicher Schutzschild gegen Malware.

Fazit

Die oben aufgeführten Maßnahmen tragen entscheidend zur Bewahrung des Datenschutzes bei und geben eine kleine Auswahlhilfe für oder gegen Antimalwaresoftware diverser Hersteller. Natürlich sind sie ohne einen Spamfilter, Malware-Prüfungen im E-Mail-Programm und einer Firewall nicht komplett. Darüber hinaus darf nicht außer Acht gelassen werden, dass keine Technologie vor menschlichen Fehlern schützt. Klare Verhaltensregeln, Rechte- und Zugangsmanagement, regelmäßige Trainings für einen bewussten Umgang mit elektronisch verarbeiteten Daten und manches mehr sind ebenso unerlässlich für einen umfassenden Schutz des Allerheiligsten des 21. Jahrhunderts – der Daten.

***