Neue Überwachungskampagnen bedienen sich am Staatstrojaner FinFisher, einer berüchtigten Spyware, die auch als FinSpy bekannt ist und an Regierungen und deren weltweiten Behörden verkauft wurde. Nun ist die Software in freier Wildbahn aufgetaucht. Neben technischen Verbesserungen, verwenden einige dieser Varianten raffinierte, teilweise unbekannte Angriffsvektoren. Einiges deutet darauf hin, dass auch große Internet Service Provider (ISP) involviert sind.

FinFisher besitzt umfangreiche Spähmöglichkeiten, wie die Live-Überwachung über Webcams und Mikrofone, Keylogging und dem Ausschleusen von Dateien. Was FinFisher von anderen Überwachungstool unterscheidet, sind die Kontroversen über seine Verteilung. Die Software wird als Instrument für Strafverfolgungsbehörden vermarktet, aber vermutlich auch von erpresserischen Regimen eingesetzt.

Neuste FinFisher Varianten entdeckten wir in sieben Ländern. Wir nennen die Namen der Länder nicht, um niemand zu gefährden.

Kompromittierung der Ziele

FinFisher Überwachungskampagnen sind für ihre verschiedenen Kompromittierungsmechanismen bekannt. Dazu zählen Spearphishing, manuelle Installationen durch physischen Zugang zum Gerät, 0-Day-Exploits und sogenannte Watering Hole Kampagnen – hier werden Webseiten nachgebaut, welche die ausgewählten Ziele häufig besuchen oder besuchen könnten. Diese sind allerdings bösartig und kompromittieren das Ziel.

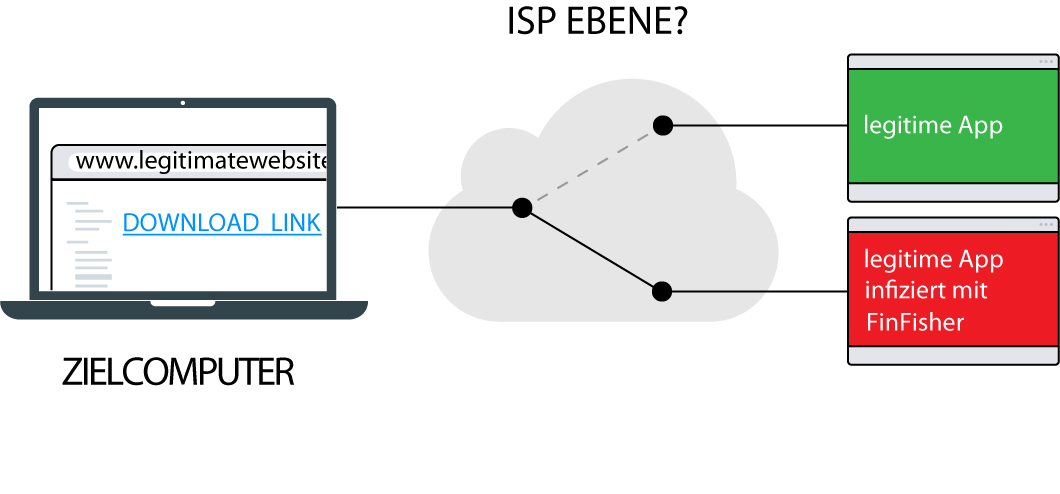

Nun gibt es allerdings eine neue und sehr beunruhigende Tatsache. Es geht um die Verbreitung von FinFisher. Die Angreifer verwenden Man-in-the-middle-Attacken, um die anvisierten Ressourcen zu kompromittieren. Die ESET-Forschungen zum Staatstrojaner ergaben, dass in zwei Ländern die Man-in-the-middle-Attacken auf der Ebene der ISP stattfanden. In den übrigen fünf Ländern beruhen die Angriffe auf traditionellen Angriffswegen.

Wenn ein Nutzer – in unserem Fall das zu überwachende Subjekt – eine ganz legitime Anwendung herunterladen möchte, wird er unbemerkt umgeleitet, sodass ihm eine mit dem FinFisher-Trojaner verbundene Version ausgeliefert wird.

ESET hat Anwendungen wie WhatsApp, Skype, Avast, WinRAR, VLC Player und ein paar andere entdeckt, die über die Umleitung mit dem FinFisher-Trojaner ausgegeben werden. Wir möchten an dieser Stelle betonen, dass praktisch jede Anwendung auf diese Weise missbraucht werden könnte.

Initialisierung des FinFisher-Angriffs

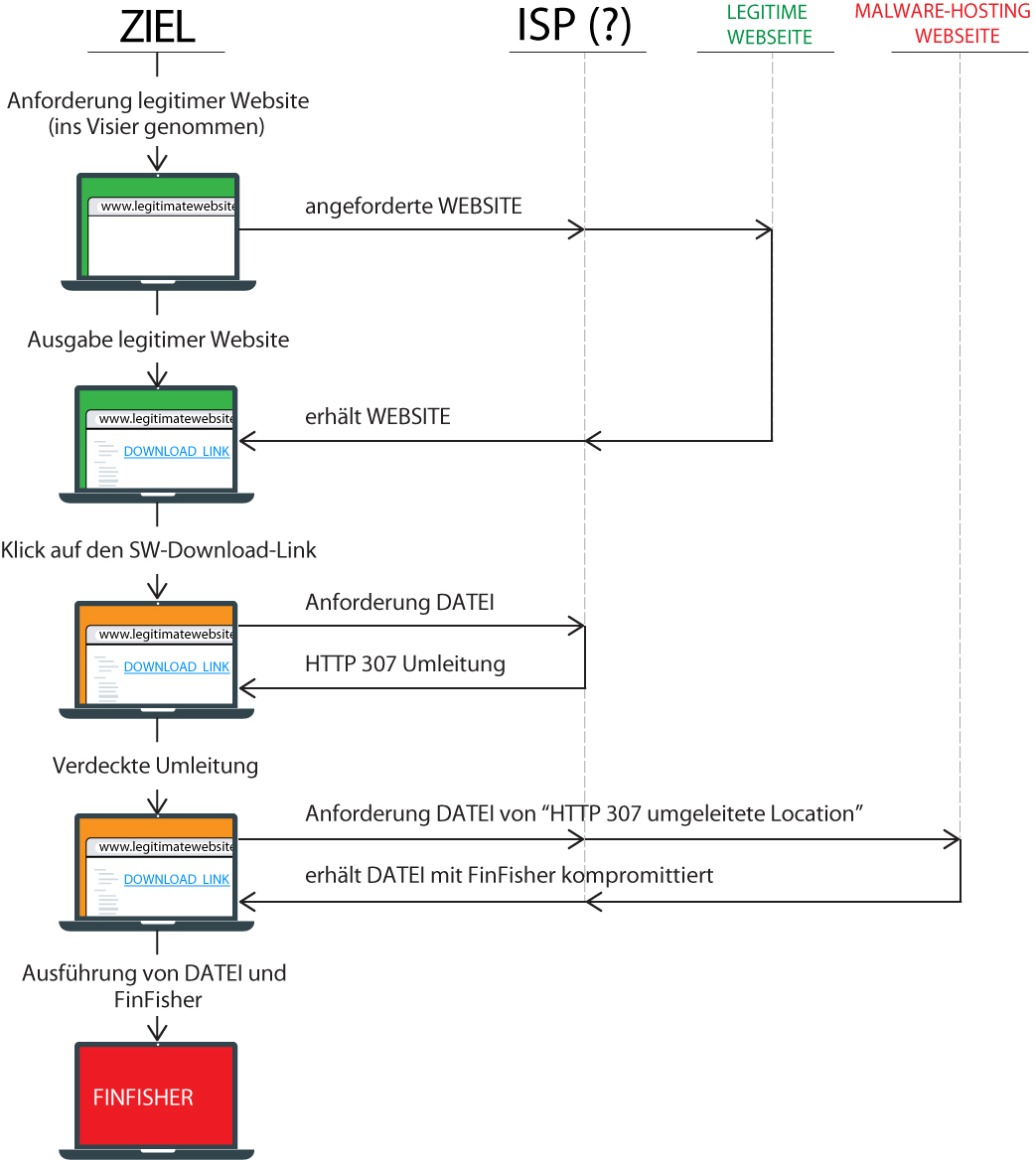

Die Attacke beginnt mit dem Suchen nach einer Anwendung (welche FinFisher kompromittiert anbietet) durch den Nutzer. Nachdem er auf den Download-Button klickt, wird dem Browser ein modifizierter Link ausgegeben. Daraufhin findet die Umleitung zur Version mit dem Trojaner statt, die auf dem Server der Angreifer liegt. Nach dem Download und der Ausführung, wird nicht nur die legitime Anwendung, sondern auch das FinFisher Spyware-Bundle installiert.

Grafik 1: Kompromittierungsmechanismus der neusten FinFisher-Varianten

Die Umleitung wird durch das Austauschen des eigentlichen Download-Links mit dem schädlichen erreicht. Der boshafte Link wird dem Browser des Users über eine temporäre Weiterleitung ausgegeben. Für den Browser bedeutet der HTTP 307 Status Response Code, dass der angeforderte Inhalt temporär einen neuen Uniform Resource Locator zugeordnet ist. Der ganze Umleitungsprozess läuft ohne das Wissen und das Bemerken des Nutzers ab.

Grafik 2: detaillierter Kompromittierungsmechanismus

FinFisher – Unsichtbarkeit höchste Prämisse

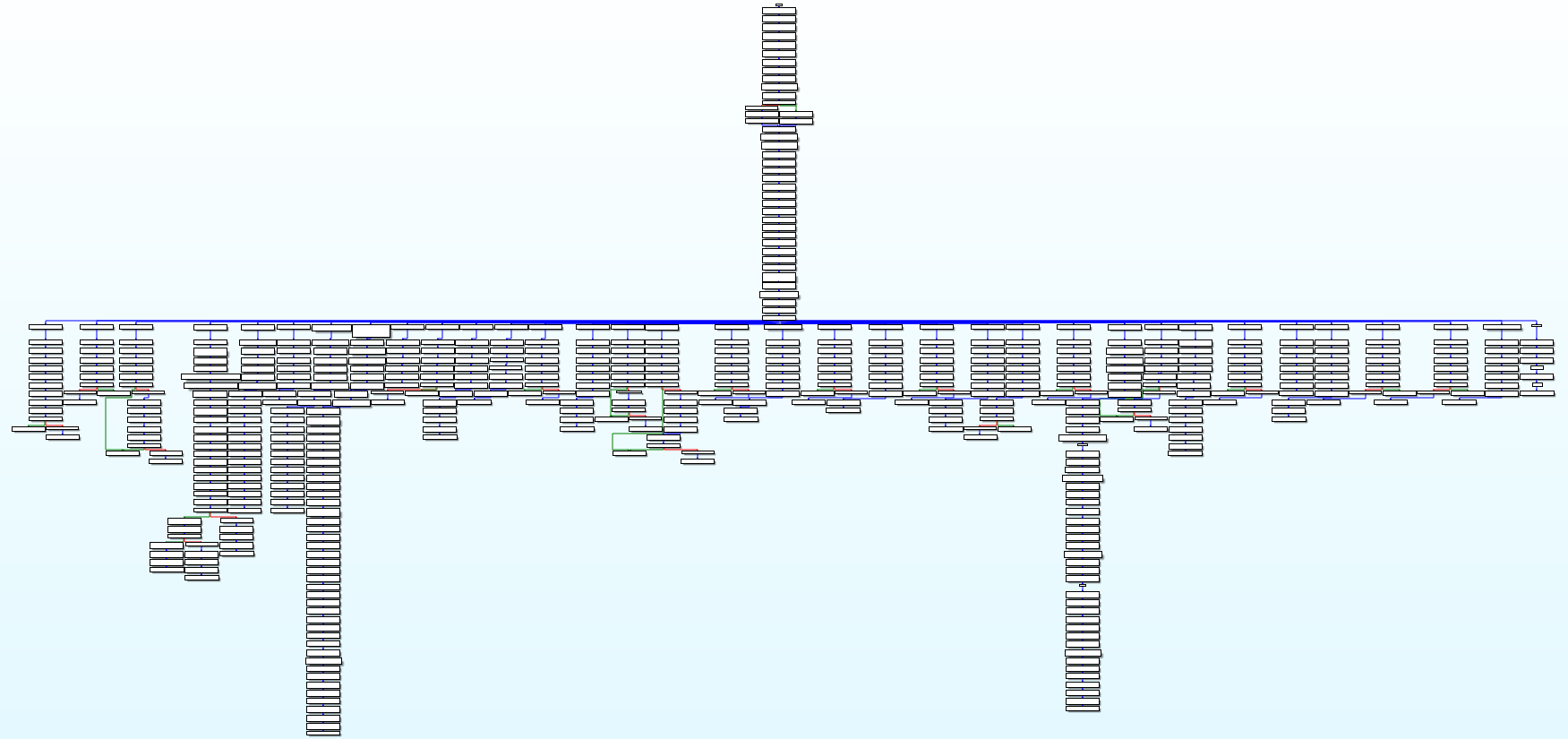

Neuste FinFisher Varianten wurden technisch verbessert. Die Entwickler haben den Fokus auf noch bessere Tarnung gelegt. Die Spyware benutzt nun Custom Code Virtualization, um die Mehrheit der eigenen Komponenten zu schützen, wie beispielsweise den Kernel-Mode Driver. Zusätzlich ist der ganze Programmcode mit Disassemblierungstricks ausgestattet. Außerdem ergaben die ESET-Forschungen den Einsatz unzähliger Anti-Sandboxing-, Anti-Debugging-, Anti-Virtualization- und Anti-Emulation-Tricks in der Spyware. All diese Tatsachen erschweren eine Analyse ungemein.

Nachdem wir die erste Hürde des Schutzes überwanden (Anti-Disassembly), wartete bereits das nächste Schutzlevel (Code Virtualization). Der Virtual Machine Dispatcher hat 34 Handler. Der FinFisher-Trojaner wird fast vollständig in einem Interpreter ausgeführt. Das fügt der Spyware eine weitere Schutzschicht hinzu, was einer schnellen Analyse im Wege steht.

Grafik 3: Visualisierung der vielen Virtual Machine Handler

In einem ESET Whitepaper werden wir eine detaillierte technische Analyse der FinFisher-Varianten präsentieren.

End-to-End Verschlüsselung von FinFisher ausgehebelt

Während der ESET-Forschungen wurde ein interessantes Sample entdeckt: Die FinFisher Spyware tarnte sich als ausführbare Anwendung „Threema“. So eine Anwendung zielt besonders auf diejenigen User ab, die sich intensive mit dem Schutz ihrer Privatsphäre auseinandersetzen. Die Threema-Anwendung stellt Usern eigentlich sicheres Instant Messaging mit End-to-End Verschlüsselung zur Verfügung. Ironischerweise würde das Herunterladen und Ausführen der mit dem FinFisher-Trojaner modifizierten Datei genau zum Gegenteil führen – dem Ausspähen.

Der besondere Fokus auf User die nach Verschlüsselungssoftware suchen, beschränkt sich anscheinend nicht nur auf End-to-End Kommunikation. Während des ESET-Researchs wurde auch eine Installationsdatei mit dem Namen TrueCrypt gefunden.

Wer ist der “Man“ in the middle?

Technisch ist es durchaus möglich, dass der “Man“ in den “Man-of-the-middle“ Attacken verschiedene Anknüpfungspunkte für seine Kompromittierung entlang der Route vom Zielcomputer zum eigentlichen legitimen Server benutzt. Die geografische Verteilung von ESET-Erkennungen der neusten FinFisher-Varianten lässt vermuten, dass die Man-in-the-middle Attacken (MitM) auf einem höheren Niveau stattfinden. Ein Ursprung bei den ISPs ist die wahrscheinlichste Option.

Unsere Annahme wird durch eine Reihe von Fakten untermauert. Erstens: geleakte interne Dokumente, die von Wikileaks veröffentlicht wurden, zeigen, dass die FinFisher-Herausgeber eine Lösung namens “FinFly ISP“ anbieten. Diese wird auf ISP-Netzwerke angewandt und besitzt die Möglichkeiten, die für die Durchführung eines solchen MitM-Angriffs notwendig sind.

Zweitens: Die Kompromittierungstechnik (Gebrauch der HTTP 307 Weiterleitung) wird in beiden betroffenen Ländern in gleicher Weise umgesetzt, was sehr unwahrscheinlich ist, es sei denn, es wurde von derselben Quelle entwickelt und / oder bereitgestellt.

Drittens: Alle betroffenen Ziele innerhalb eines Landes verwenden denselben ISP. Abschließend wurde die gleiche Umleitungsmethode und das -format für die Inhaltsfilterung von Internet Service Providern in mindestens einem der betroffenen Länder verwendet.

Der Einsatz einer MitM-Angriffsmethode auf ISP-Ebene, wie es in den geleakten Dokumenten erwähnt wurde, fand nie statt – bis jetzt. Wenn bestätigt, stellt die FinFisher-Kampagne ein sehr anspruchsvolles und gut getarntes Überwachungsprojekt dar, das es in dieser Kombination von Methodik und Reichweite noch nie gab.

Welche Möglichkeiten der Erkennung gibt es?

Alle ESET-Produkte erkennen und blockieren die Bedrohung namens Win32/FinSpy.AA und Win32/FinSpy.AB. Der kostenfreie ESET-Online Scanner überprüft den Computer auf Bedrohungen und Sicherheitslücken und entfernt Schädlinge im Ernstfall. ESET-Kunden werden dahingegen ganz ohne manuelles Eingreifen geschützt.

| IoCs |

|---|

| ESET detection names: |

| Win32/FinSpy.AA |

| Win32/FinSpy.AB |

| Redirect: |

| HTTP/1.1 307 Temporary Redirect\r\nLocation:URL\r\nConnection: close\r\n\r\n |

| List of URL’s we found during our investigation: |

| hxxp://108.61.165.27/setup/TrueCrypt-7.2.rar |

| hxxp://download.downloading.shop/pcdownload.php?a=dad2f8ed616d2bfe2e9320a821f0ee39 |

| hxxp://download.downloading.shop/pcdownload.php?a=84619b1b3dc8266bc8878d2478168baa |

| hxxp://download.downloading.shop/pcdownload.php?a=ddba855c17da36d61bcab45b042884be |

| hxxp://download.downloading.shop/pcdownload.php?a=d16ef6194a95d4c8324c2e6673be7352 |

| hxxp://download.downloading.shop/pcdownload.php?a=95207e8f706510116847d39c32415d98 |

| hxxp://download.downloading.shop/pcdownload.php?a=43f02726664a3b30e20e39eb866fb1f8 |

| hxxp://download.downloading.shop/pcdownload.php?a=cb858365d08ebfb029083d9e4dcf57c2 |

| hxxp://download.downloading.shop/pcdownload.php?a=8f8383592ba080b81e45a8913a360b27 |

| hxxp://download.downloading.shop/pcdownload.php?a=e916ba5c43e3dd6adb0d835947576123 |

| hxxp://download.downloading.shop/pcdownload.php?a=96362220acc8190dcd5323437d513215 |

| hxxp://download.downloading.shop/pcdownload.php?a=84162502fa8a838943bd82dc936f1459 |

| hxxp://download.downloading.shop/pcdownload.php?a=974b73ee3c206283b6ee4e170551d1f7 |

| hxxp://download.downloading.shop/pcdownload.php?a=cd32a3477c67defde88ce8929014573d |

| hxxp://download.downloading.shop/pcdownload.php?a=36a5c94ffd487ccd60c9b0db4ae822cf |

| hxxp://download.downloading.shop/pcdownload.php?a=0ebb764617253fab56d2dd49b0830914 |

| hxxp://download.downloading.shop/pcdownload.php?a=f35e058c83bc0ae6e6c4dffa82f5f7e7 |

| hxxp://download.downloading.shop/pcdownload.php?a=64f09230fd56149307b35e9665c6fe4c |

| hxxp://download.downloading.shop/pcdownload.php?a=b3cc01341cb00d91bcc7d2b38cedc064 |

| hxxp://download.downloading.shop/pcdownload.php?a=5fc0440e395125bd9d4c318935a6b2b0 |

| hxxp://download.downloading.shop/pcdownload.php?a=5ca93ad295c9bce5e083faab2e2ac97a |

| hxxp://download.downloading.shop/pcdownload.php?a=f761984bb5803640aff60b9bc2e53db7 |

| hxxp://download.downloading.shop/pcdownload.php?a=5ca93ad295c9bce5e083faab2e2ac97a |

| hxxp://download.downloading.shop/pcdownload.php?a=514893fa5f3f4e899d2e89e1c59096f3 |

| hxxp://download.downloading.shop/pcdownload.php?a=a700af6b8a49f0e1a91c48508894a47c |

| hxxp://download.downloading.shop/pcdownload.php?a=36a5c94ffd487ccd60c9b0db4ae822cf |

| hxxp://download.downloading.shop/pcdownload.php?a=a700af6b8a49f0e1a91c48508894a47c |

| hxxp://download.downloading.shop/pcdownload.php?a=395ce676d1ebc1048004daad855fb3c4 |

| hxxp://download.downloading.shop/pcdownload.php?a=cd32a3477c67defde88ce8929014573d |

| hxxp://download.downloading.shop/pcdownload.php?a=49d6d828308e99fede1f79f82df797e9 |

| hxxp://download.downloading.shop/pcdownload.php?a=d16ef6194a95d4c8324c2e6673be7352 |

| Samples (SHA-1) |

| ca08793c08b1344ca67dc339a0fb45e06bdf3e2f |

| 417072b246af74647897978902f7d903562e0f6f |

| c4d1fb784fcd252d13058dbb947645a902fc8935 |

| e3f183e67c818f4e693b69748962eecda53f7f88 |

| d9294b86b3976ddf89b66b8051ccf98cfae2e312 |

| a6d14b104744188f80c6c6b368b589e0bd361607 |

| 417072b246af74647897978902f7d903562e0f6f |

| f82d18656341793c0a6b9204a68605232f0c39e7 |

| df76eda3c1f9005fb392a637381db39cceb2e6a8 |

| 5f51084a4b81b40a8fcf485b0808f97ba3b0f6af |

| 4b41f36da7e5bc1353d4077c3b7ef945ddd09130 |

| 1098ba4f3da4795f25715ce74c556e3f9dac61fc |

| d3c65377d39e97ab019f7f00458036ee0c7509a7 |

| c0ad9c242c533effd50b51e94874514a5b9f2219 |

| a16ef7d96a72a24e2a645d5e3758c7d8e6469a55 |

| c33fe4c286845a175ee0d83db6d234fe24dd2864 |

| cfa8fb7c9c3737a8a525562853659b1e0b4d1ba8 |

| 9fc71853d3e6ac843bd36ce9297e398507e5b2bd |

| 66eccea3e8901f6d5151b49bca53c126f086e437 |

| 400e4f843ff93df95145554b2d574a9abf24653f |

| fb4a4143d4f32b0af4c2f6f59c8d91504d670b41 |

| f326479a4aacc2aaf86b364b78ed5b1b0def1fbe |

| 275e76fc462b865fe1af32f5f15b41a37496dd97 |

| df4b8c4b485d916c3cadd963f91f7fa9f509723f |

| 220a8eacd212ecc5a55d538cb964e742acf039c6 |

| 3d90630ff6c151fc2659a579de8d204d1c2f841a |