ESET-Sicherheitsforscher präsentieren heute ihr neues Research Whitepaper “Gazer“. Darin erläutern sie Aktivitäten der berüchtigten Cyberspionage-Gruppe Turla und einer bis jetzt unentdeckten Backdoor. Mit Hilfe der Hintertür spionierte die Gang Konsulate und Botschaften überall auf der Welt aus.

Die ESET-Forscher stellten das weltweit erste Team, das die ausgeklügelte Backdoor Malware untersuchte und dokumentierte, obwohl sie wahrscheinlich schon seit 2016 gegen Regierungen und Diplomaten im Einsatz war. Wir nennen die Schadsoftware „Gazer“.

Gazers Erfolg basiert auf der cleveren Methode, wie ausgewählte Ziele ausspioniert werden und der Eigenschaft, wie persistent die Malware auf kompromittierten Systemen verharrt. Sie bettet sich außerhalb des für den normalen User Sichtbaren in das Computersystem ein. Dann werden über einen längeren Zeitraum sensible Informationen über die Backdoor abgeschöpft.

Das Forscherteam bei ESET hat entdeckt, dass die Backdoor Malware es schaffte, zahlreiche Computer auf der ganzen Welt zu kompromittieren. Die meisten Opfer sind allerdings in Europa zu finden. Eigenartigerweise ergaben die von ESET durchgeführten Untersuchungen unterschiedlicher E-Spionage Kampagnen, dass Gazer hauptsächlich Computer in Griechenland anvisierte.

Die Angriffe zeigen die gleiche Vorgehensweise wie in vergangenen Kampagnen der Turla-Hackengruppe, nämlich:

- Anvisierte Organisationen sind Botschaften und Außenministerien;

- First-Stage Backdoor durch Spearphishing verteilt; siehe Skipper

- Noch besser getarnte Second-Stage Backdoor (hier Gazer, in der Vergangenheit Carbon und Kazuar)

- Die Second-Stage Hintertür erhält verschlüsselte Befehle von der Gang via C&C-Server, benutzt legale aber kompromittierte Webseiten als Proxy

“Die Gazer Backdoor kompromittierte zahlreiche Computer auf der ganzen Welt“

Eine weitere bemerkenswerte Ähnlichkeit zwischen Gazer und vergangenen Kreationen der Cyberspionage-Gruppe Turla wird bei der Analyse der Malware deutlich. Gazer ist bestrebt, nicht aufzufallen und einer Erkennung zu entgehen. Dafür ändert die Backdoor Zeichenketten im Code, randomisiert Marker und löscht Dateien unwiederbringlich.

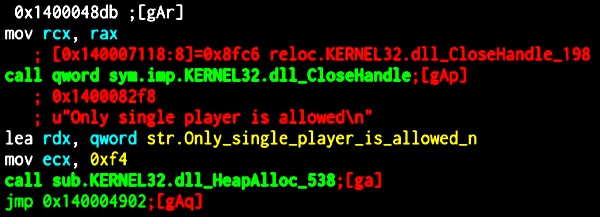

Im neuen Beispiel der von ESET-Forschern gefundenen Gazer Backdoor Malware gibt es klare Beweise dafür, dass jemand die meisten Zeichenketten modifizierte und Phrasen aus Videospielen in den Malware-Code einbaute.

Gazers Entwickler scheinen Videospiele-Fans zu sein – “Only_single_player_is_allowed“

Selbst wenn der eine oder andere sich an dieser Stelle ein Grinsen nicht verkneifen mag, so ist der Hintergrund der Gazer Backdoor Malware jedoch ernst.

Alle Organisationen, ob Regierungs- oder Strafverfolgungsbehörden, Diplomaten oder Menschen aus Unternehmen, sollten die nun entdeckte, anspruchsvolle Bedrohungen ernst nehmen und eine mehrschichtige Verteidigung implementieren, um die Risiken einer IT-Sicherheitsverletzung zu reduzieren.

Erfahren Sie mehr über Gazer im ESET-Whitepaper: Blick auf Gazer: “Turlas neue Second-Stage Backdoor“