ESET-Forscher entdecken CepKutuse.com – einen türkischen alternativen Android App-Store. Anstatt legitimer Software boten die Betreiber ausschließlich schadhafte Malware an.

Besucher des türkischen alternativen App-Stores CepKutusu.com, die eine Anwendungen herunterladen wollten, wurden getäuscht. Der „Download now“-Button führte zu einer Banking Malware, anstelle der bestrebten App. Die Malware-Aktivität wurden nur ein paar Wochen später, als sich die ESET-Forscher an die Betreiber der Internet-Seite wandten, eingestellt.

Obwohl die ESET-Forscher fast ausschließlich URL-Redirections von anscheinend legitimen Anwendungen zu einer Malware-Installation fanden, hinterließen die Webseiten-Betreiber jedoch eine Ausnahme.

Damit die Malware-Betreiber möglichst lange unbemerkt operieren konnten, schufen sie ein 7-Tage-Fenster, indem einem Opfer kein weiterer schädlicher Downloadlink angeboten wurde. In der Praxis funktioniert das über ein spezielles Cookie. Nachdem ein User einen infizierten Download startet, verhinderte das Cookie ein weiteres Herunterladen von Schadsoftware. Stattdessen werden nun saubere Downloadlinks für sieben Tage ausgegeben. Nach Ablauf der Frist erhält der User dann wieder die kompromittierten Downloadlinks.

Während des Untersuchungszeitraums verwiesen alle Downloadlinks zu einer ferngesteuerten Banking-Malware App. Die Anwendung ist in der Lage, SMS-Nachrichten abzufangen und zu versenden, gefälschte Aktivitäten anzuzeigen sowie andere Apps herunterzuladen und zu installieren.

Die installierte Malware versucht gar nicht erst, die vom User eigentlich gewollte Anwendung zu imitieren. Stattdessen ahmt sie den Flash Player nach.

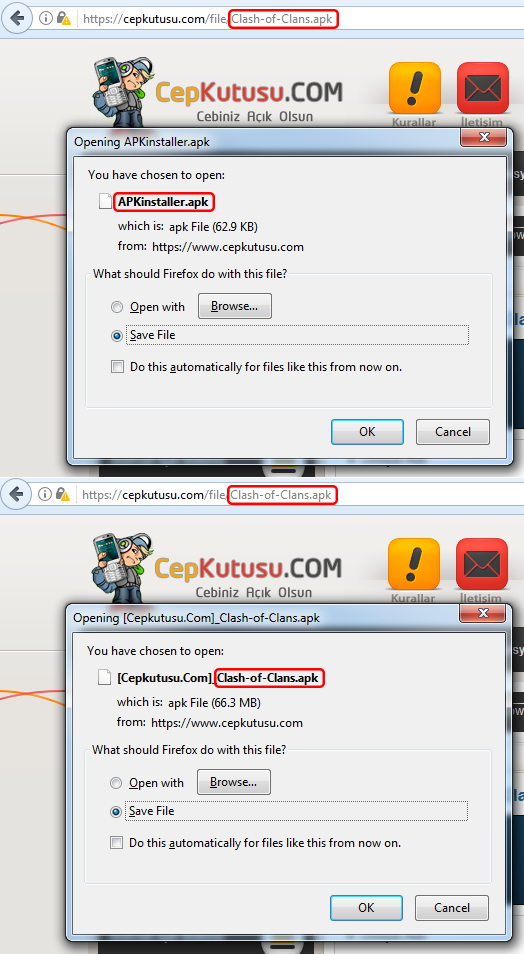

Malware-Installationsdatei im Vergleich zum Original. Man beachte die verschiedenen Dateinamen und -größen.

Kurzes Interview mit Lukáš Štefanko

Um einen tieferen Einblick in die Materie, den Angriff und die Implikationen zu gewinnen, wandten wir uns an Lukáš Štefanko, Malware-Forscher bei ESET. Er ist spezialisiert auf Android Malware und entdeckte den Malware-verbreitenden App-Store zu erst.

Ein App-Store, der seinen Webseiten-Besuchern massenhaft Malware unterbreitet – Das klingt nach einer großen Bedrohung. Auf der anderen Seite ist die Tarnung als Flash Player nicht wirklich gelungen. Wie denkst Du darüber?

Zunächst einmal war es das erste Mal, dass ich einen kompletten kompromittierenden Android App-Store gesehen habe. In der Windows-Umgebung sind mir solche Techniken bekannt. In der Android-Umgebung stellt das einen ganz neuen Angriffs-Vektor dar.

Das, was wir hier gesehen haben, war höchstwahrscheinlich nur ein Test. Die Webseiten-Betreiber missbrauchten ihre Kontrolle über den App-Store auf einfachste Art und Weise. Das Austauschen der legitimen Downloadlinks mit einem schädlichen ist nicht sehr aufwendig. Allerdings lässt sich der Betrug auch leicht erkennen. Misstrauen erweckt vor allem die Tatsache, nicht die bestrebte Anwendung zu bekommen, sondern mit dem Flash Player zu enden. Das erklärt vielleicht auch, wieso wir bloß ein paar hundert Kompromittierungen feststellen konnten.

Von diesem Standpunkt aus betrachtet, klingt das nicht wie ein großer Deal…

Wie eben erwähnte, handelt es sich wahrscheinlich um einen Test. Ich stelle mir ein Szenario vor, bei dem die Hintermänner für jede einzelne App schädliche Varianten bereitstellen. Das würde das größte Warnsignal für User entfernen und die Anzahl kompromittierter Nutzer womöglich steigern.

Kann man den Angriff zuordnen – Hast Du Spuren gefunden?

Hier gibt es drei Möglichkeiten: Der App-Store wurde mit der Absicht entworfen, Malware zu verbreiten; ein legitimer App-Store wird von einem Mitarbeiter für schädliche Aktivitäten missbraucht; oder ein legitimer App-Store wird Opfer eines ferngesteuerten Angriffs.

Die Szenarien zwei und drei sind eher unwahrscheinlich. Ich denke nicht, dass die angesprochenen Attacken unbemerkt von statten gehen würden. Benutzerbeschwerden, verdächtige Serverprotokolle und Änderungen im Code sollten ausreichende Indikatoren einer Kompromittierung für die Betreiber sein - vor allem, über einen längeren Zeitraum hinweg.

Wie schütze ich mich gegen Malware-Apps?

Empfehlungen von Štefanko:

- Insofern möglich, sollten Anwendungen immer über offizielle App-Stores heruntergeladen werden. Das wiederholen wir immer wieder, aus gutem Grund. Alternative App-Stores bieten keine Sicherheitsgarantie. Deswegen schaffen diese Webseiten optimalen Raum für Malware-Entwickler, die ihre Schadsoftware verbreiten wollen. Das gelingt den Cyber-Kriminellen nicht nur mit Hilfe einzelner Apps, sondern über verschiedene Anwendungen auch massenhaft.

- Beim Herunterladen von Inhalten aus dem Internet ist generell Vorsicht geboten. Wichtige Hinweise auf irgendwelche Unregelmäßigkeiten bieten Dateiname, Dateigröße und Dateiendung – Anhand dieser Attribute können Bedrohungen immer noch am schnellsten entdeckt und vermieden werden.

- Eine veritable Mobile Security ist auch für Smartphones zu empfehlen. Diese schützt gegen die neusten Bedrohungen. Die versteckte Bedrohung aus dem alternativen App-Store CepKutusu.com enttarnt ESET als Android/Spy.Banker.IE und verhindert eine Kompromittierung.